Werken met bedreigingsinformatie van Microsoft Sentinel

Versnel detectie en herstel van bedreigingen met gestroomlijnde creatie en beheer van bedreigingsinformatie. In dit artikel wordt beschreven hoe u de integratie van bedreigingsinformatie in de beheerinterface optimaal kunt benutten, ongeacht of u deze opent vanuit Microsoft Sentinel in Azure Portal of de Defender-portal.

- Bedreigingsinformatieobjecten maken met behulp van de structured threat information expression (STIX)

- Bedreigingsinformatie beheren door bedreigingsinformatie weer te geven, te cureren en te visualiseren

Belangrijk

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Toegang tot de beheerinterface

Verwijs naar een van de volgende tabbladen, afhankelijk van waar u met bedreigingsinformatie wilt werken. Hoewel de beheerinterface anders wordt geopend, afhankelijk van de portal die u gebruikt, hebben de aanmaak- en beheertaken dezelfde stappen als u daar bent.

Navigeer in de Defender-portal naar Intel-beheer voor bedreigingsinformatie>.

Bedreigingsinformatie maken

Gebruik de beheerinterface om STIX-objecten te maken en andere algemene bedreigingsinformatietaken uit te voeren, zoals indicatortags en het tot stand brengen van verbindingen tussen objecten.

- Definieer relaties tijdens het maken van nieuwe STIX-objecten.

- Maak snel meerdere objecten met behulp van de dubbele functie om de metagegevens van een nieuw of bestaand TI-object te kopiëren.

Zie Bedreigingsinformatie begrijpen voor meer informatie over ondersteunde STIX-objecten.

Een nieuw STIX-object maken

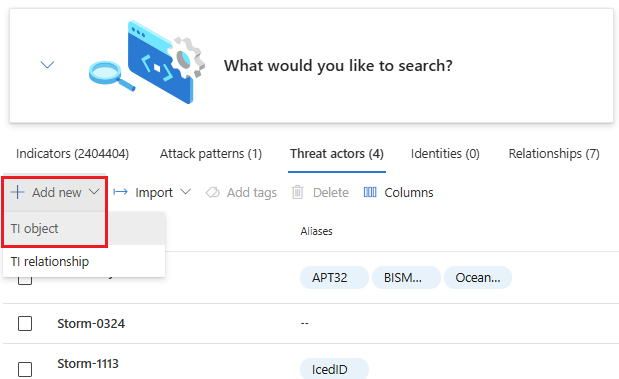

Selecteer Nieuw>TI-object toevoegen.

Kies het objecttype en vul vervolgens het formulier in op de pagina Nieuw TI-object . Vereiste velden zijn gemarkeerd met een rood sterretje (*).

Overweeg een gevoeligheidswaarde of TLP-classificatie (Traffic Light Protocol ) aan te wijzen aan het TI-object. Zie Bedreigingsinformatie cureren voor meer informatie over wat de waarden vertegenwoordigen.

Als u weet hoe dit object zich verhoudt tot een ander bedreigingsinformatieobject, geeft u aan dat er verbinding is met het relatietype en de doelverwijzing.

Selecteer Toevoegen voor een afzonderlijk object of Toevoegen en dupliceren als u meer items met dezelfde metagegevens wilt maken. In de volgende afbeelding ziet u de algemene sectie van de metagegevens van elk STIX-object dat wordt gedupliceerd.

Bedreigingsinformatie beheren

Optimaliseer TI uit uw bronnen met opnameregels. Bestaande TI cureren met de opbouwfunctie voor relaties. Gebruik de beheerinterface om te zoeken, filteren en sorteren en vervolgens tags toe te voegen aan uw bedreigingsinformatie.

Feeds voor bedreigingsinformatie optimaliseren met opnameregels

Verminder ruis van uw TI-feeds, breid de geldigheid van indicatoren met een hoge waarde uit en voeg zinvolle tags toe aan binnenkomende objecten. Dit zijn slechts enkele van de gebruiksvoorbeelden voor opnameregels. Hier volgen de stappen voor het uitbreiden van de geldigheidsdatum op indicatoren met een hoge waarde.

Selecteer Opnameregels om een hele nieuwe pagina te openen om bestaande regels weer te geven en nieuwe regellogica te maken.

Voer een beschrijvende naam in voor uw regel. De pagina opnameregels bevat voldoende regel voor de naam, maar het is de enige tekstbeschrijving die beschikbaar is om uw regels te onderscheiden zonder ze te bewerken.

Selecteer het objecttype. Deze use case is gebaseerd op het uitbreiden van de

Valid fromeigenschap die alleen beschikbaar is voorIndicatorobjecttypen.Voeg voorwaarde toe voor

SourceEqualsen selecteer uw hoge waardeSource.Voorwaarde toevoegen voor

ConfidenceGreater than or equalen een score invoerenConfidence.Selecteer de actie. Omdat we deze indicator willen wijzigen, selecteert u

Edit.Selecteer de actie Toevoegen voor

Valid untilExtend byen selecteer een periode in dagen.Overweeg om een tag toe te voegen om de hoge waarde aan te geven die op deze indicatoren is geplaatst, zoals

Extended. De gewijzigde datum wordt niet bijgewerkt door opnameregels.Selecteer de volgorde waarop de regel moet worden uitgevoerd. Regels worden uitgevoerd van het laagste ordernummer naar het hoogste. Elke regel evalueert elk opgenomen object.

Als de regel gereed is om te worden ingeschakeld, schakelt u Status in op aan.

Selecteer Toevoegen om de opnameregel te maken.

Zie Informatie over opnameregels voor bedreigingsinformatie voor meer informatie.

Bedreigingsinformatie cureren met de opbouwfunctie voor relaties

Koppel bedreigingsinformatieobjecten aan de opbouwfunctie voor relaties. Er zijn maximaal 20 relaties in de opbouwfunctie, maar er kunnen meer verbindingen worden gemaakt via meerdere iteraties en door relatiedoelverwijzingen voor nieuwe objecten toe te voegen.

Begin met een object zoals een bedreigingsacteur of een aanvalspatroon waarbij het ene object verbinding maakt met een of meer objecten, zoals indicatoren.

Voeg het relatietype toe volgens de aanbevolen procedures die in de volgende tabel en in de overzichtstabel stIX 2.1-referentierelaties worden beschreven:

| Relatietype | Beschrijving |

|---|---|

|

Duplicaat van Afgeleid van Gerelateerd aan |

Algemene relaties die zijn gedefinieerd voor een STIX-domeinobject (SDO) Zie STIX 2.1-naslaginformatie over algemene relaties voor meer informatie |

| Doelstellingen |

Attack pattern of Threat actor doelen Identity |

| Gebruikt |

Threat actor Gebruikt Attack pattern |

| Toegeschreven aan |

Threat actor Toegeschreven aan Identity |

| Geeft |

Indicator Geeft Attack pattern aan of Threat actor |

| Geïmiteerd |

Threat actor Geïmiteerd Identity |

In de volgende afbeelding ziet u verbindingen tussen een bedreigingsacteur en een aanvalspatroon, indicator en identiteit met behulp van de tabel met het relatietype.

Uw bedreigingsinformatie weergeven in de beheerinterface

Gebruik de beheerinterface om uw bedreigingsinformatie te sorteren, filteren en doorzoeken van de bron waaruit ze zijn opgenomen zonder een Log Analytics-query te schrijven.

Vouw in de beheerinterface het menu Wat wilt u zoeken uit.

Selecteer een STIX-objecttype of laat de standaardobjecttypen Alle objecten staan.

Selecteer voorwaarden met behulp van logische operators.

Selecteer het object waarover u meer informatie wilt zien.

In de volgende afbeelding zijn meerdere bronnen gebruikt om te zoeken door ze in een OR groep te plaatsen, terwijl er meerdere voorwaarden zijn gegroepeerd met de AND operator.

Microsoft Sentinel geeft alleen de meest recente versie van uw bedreigingsinformatie weer in deze weergave. Zie Bedreigingsinformatie begrijpen voor meer informatie over hoe objecten worden bijgewerkt.

IP- en domeinnaamindicatoren worden verrijkt met extra GeoLocation gegevens, WhoIs zodat u meer context kunt bieden voor onderzoeken waar indicator wordt gevonden.

Dit is een voorbeeld.

Belangrijk

GeoLocation en WhoIs verrijking is momenteel beschikbaar als preview-versie. De aanvullende voorwaarden van Azure Preview bevatten meer juridische voorwaarden die van toepassing zijn op Azure-functies die zich in bèta, preview of anderszins nog niet in algemene beschikbaarheid bevinden.

Bedreigingsinformatie taggen en bewerken

Het taggen van bedreigingsinformatie is een snelle manier om objecten te groeperen om ze gemakkelijker te vinden. Normaal gesproken kunt u tags toepassen die betrekking hebben op een bepaald incident. Maar als een object bedreigingen vertegenwoordigt van een bepaalde bekende actor of bekende aanvalscampagne, kunt u overwegen om een relatie te maken in plaats van een tag.

- Gebruik de beheerinterface om uw bedreigingsinformatie te sorteren, filteren en zoeken.

- Nadat u de objecten hebt gevonden waarmee u wilt werken, selecteert u meerdere objecten van hetzelfde type.

- Selecteer Tags toevoegen en tag ze allemaal tegelijk met een of meer tags.

- Omdat taggen vrij is, raden we u aan standaardnaamconventies te maken voor tags in uw organisatie.

Bewerk bedreigingsinformatie één object tegelijk, of dit nu rechtstreeks in Microsoft Sentinel of vanuit partnerbronnen is gemaakt, zoals TIP- en TAXII-servers. Voor bedreigingsinformatie die is gemaakt in de beheerinterface, kunnen alle velden worden bewerkt. Voor bedreigingsinformatie die is opgenomen uit partnerbronnen, kunnen alleen specifieke velden worden bewerkt, waaronder tags, vervaldatum, betrouwbaarheid en ingetrokken. In beide gevallen wordt alleen de nieuwste versie van het object weergegeven in de beheerinterface.

Zie Uw bedreigingsinformatie weergeven voor meer informatie over hoe bedreigingsinformatie wordt bijgewerkt.

Uw indicatoren zoeken en weergeven met query's

In deze procedure wordt beschreven hoe u uw bedreigingsindicatoren kunt weergeven in Log Analytics, samen met andere Microsoft Sentinel-gebeurtenisgegevens, ongeacht de bronfeed of methode die u hebt gebruikt om ze op te nemen.

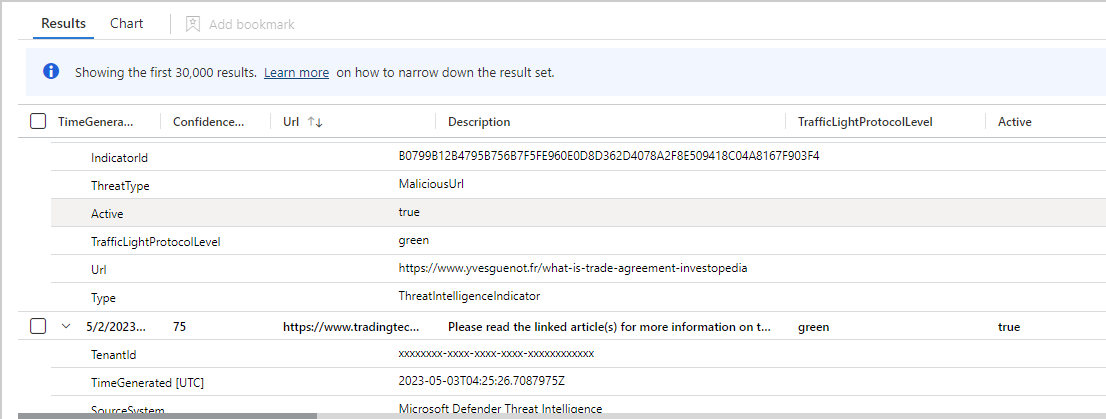

Bedreigingsindicatoren worden vermeld in de tabel Microsoft Sentinel ThreatIntelligenceIndicator . Deze tabel is de basis voor query's voor bedreigingsinformatie die worden uitgevoerd door andere Microsoft Sentinel-functies, zoals Analyse, Opsporing en Werkmappen.

Uw bedreigingsinformatie-indicatoren weergeven:

Voor Microsoft Sentinel in Azure Portal selecteert u Logboeken onder Algemeen.

Voor Microsoft Sentinel in de Defender-portal selecteert u Onderzoek en antwoord>opsporing>geavanceerde opsporing.

De

ThreatIntelligenceIndicatortabel bevindt zich onder de groep Microsoft Sentinel .Selecteer het pictogram Voorbeeldgegevens (het oog) naast de tabelnaam. Selecteer Weergeven in queryeditor om een query uit te voeren waarin records uit deze tabel worden weergegeven.

Uw resultaten moeten er ongeveer uitzien als de voorbeeld-bedreigingsindicator die hier wordt weergegeven.

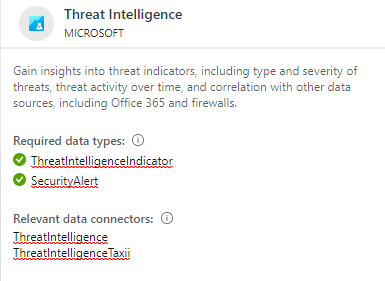

Uw bedreigingsinformatie visualiseren met werkmappen

Gebruik een speciaal gebouwde Microsoft Sentinel-werkmap om belangrijke informatie over uw bedreigingsinformatie in Microsoft Sentinel te visualiseren en de werkmap aan te passen op basis van uw zakelijke behoeften.

U kunt als volgt de werkmap voor bedreigingsinformatie vinden die is opgegeven in Microsoft Sentinel en een voorbeeld van hoe u wijzigingen aanbrengt in de werkmap om deze aan te passen.

Ga vanuit Azure Portal naar Microsoft Sentinel.

Kies de werkruimte waarnaar u bedreigingsindicatoren hebt geïmporteerd met behulp van een gegevensconnector voor bedreigingsinformatie.

Selecteer Werkmappen in de sectie Bedreigingsbeheer van het menu Microsoft Sentinel.

Zoek de werkmap met de titel Bedreigingsinformatie. Controleer of u gegevens in de

ThreatIntelligenceIndicatortabel hebt.

Selecteer Opslaan en kies een Azure-locatie waarin u de werkmap wilt opslaan. Deze stap is vereist als u de werkmap op een willekeurige manier wilt wijzigen en uw wijzigingen wilt opslaan.

Selecteer nu Opgeslagen werkmap weergeven om de werkmap te openen voor weergave en bewerking.

U ziet nu de standaardgrafieken die door de sjabloon worden geleverd. Als u een grafiek wilt wijzigen, selecteert u Bewerken boven aan de pagina om de bewerkingsmodus voor de werkmap te starten.

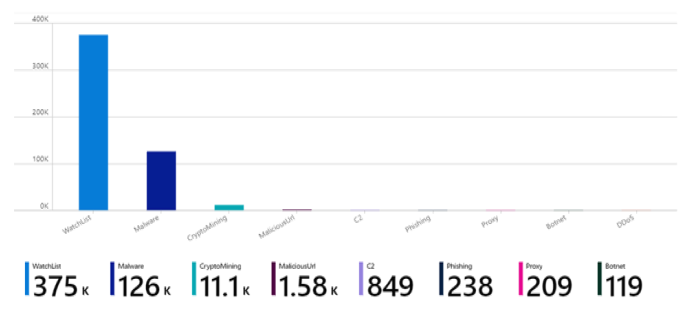

Voeg een nieuwe grafiek met bedreigingsindicatoren toe op bedreigingstype. Schuif naar de onderkant van de pagina en selecteer Query toevoegen.

Voeg de volgende tekst toe aan het tekstvak Log Analytics-werkruimtequery :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeZie voor meer informatie over de volgende items die in het voorgaande voorbeeld worden gebruikt, in de Kusto-documentatie:

Selecteer Staafdiagram in het vervolgkeuzemenu Visualisatie.

Selecteer Klaar met bewerken en bekijk de nieuwe grafiek voor uw werkmap.

Werkmappen bieden krachtige interactieve dashboards waarmee u inzicht krijgt in alle aspecten van Microsoft Sentinel. U kunt veel taken uitvoeren met werkmappen en de opgegeven sjablonen zijn een goed uitgangspunt. Pas de sjablonen aan of maak nieuwe dashboards door veel gegevensbronnen te combineren, zodat u uw gegevens op unieke manieren kunt visualiseren.

Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen, dus uitgebreide documentatie en nog veel meer sjablonen zijn beschikbaar. Zie Interactieve rapporten maken met Azure Monitor-werkmappen voor meer informatie.

Er is ook een uitgebreide resource voor Azure Monitor-werkmappen op GitHub, waar u meer sjablonen kunt downloaden en uw eigen sjablonen kunt bijdragen.

Gerelateerde inhoud

Raadpleeg voor meer informatie de volgende artikelen:

- Informatie over bedreigingsinformatie in Microsoft Sentinel.

- Verbind Microsoft Sentinel met STIX/TAXII-feeds voor bedreigingsinformatie.

- Bekijk welke TIPs, TAXII-feeds en verrijkingen gemakkelijk kunnen worden geïntegreerd met Microsoft Sentinel.

Zie het overzicht van Kusto-querytaal (KQL) voor meer informatie over KQL.

Andere resources: