Bedreigingsindicatoren gebruiken in analyseregels

Bekrachtig uw analyseregels met uw bedreigingsindicatoren om automatisch waarschuwingen te genereren op basis van de bedreigingsinformatie die u hebt geïntegreerd.

Vereisten

- Bedreigingsindicatoren. Deze indicatoren kunnen afkomstig zijn van feeds voor bedreigingsinformatie, bedreigingsinformatieplatforms, bulkimport uit een plat bestand of handmatige invoer.

- Gegevensbronnen Gebeurtenissen van uw gegevensconnectors moeten naar uw Microsoft Sentinel-werkruimte stromen.

- Een analyseregel van de indeling

TI map.... Deze indeling moet worden gebruikt, zodat de bedreigingsindicatoren die u hebt, kunnen worden toegewezen aan de gebeurtenissen die u hebt opgenomen.

Een regel configureren om beveiligingswaarschuwingen te genereren

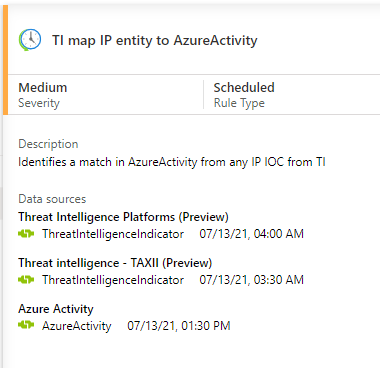

In het volgende voorbeeld ziet u hoe u een regel inschakelt en configureert om beveiligingswaarschuwingen te genereren met behulp van de bedreigingsindicatoren die u in Microsoft Sentinel hebt geïmporteerd. In dit voorbeeld gebruikt u de regelsjabloon met de naam TI-toewijzings-IP-entiteit voor AzureActivity. Deze regel komt overeen met een bedreigingsindicator van het IP-adrestype met al uw Azure-activiteitsgebeurtenissen. Wanneer er een overeenkomst wordt gevonden, wordt er een waarschuwing gegenereerd, samen met een bijbehorend incident voor onderzoek door uw beveiligingsteam.

Voor deze specifieke analyseregel is de Azure Activity-gegevensconnector vereist (om gebeurtenissen op Azure-abonnementsniveau te importeren). Er is ook een of beide gegevensconnectors voor bedreigingsinformatie vereist (om bedreigingsindicatoren te importeren). Deze regel activeert ook van geïmporteerde indicatoren of handmatig gemaakte indicatoren.

Ga in Azure Portal naar Microsoft Sentinel.

Kies de werkruimte waarnaar u bedreigingsindicatoren hebt geïmporteerd met behulp van de gegevensconnectors voor bedreigingsinformatie en Azure-activiteitsgegevens met behulp van de Azure Activity-gegevensconnector.

Selecteer Analytics in het menu Microsoft Sentinel, onder de sectie Configuratie.

Selecteer het tabblad Regelsjablonen om de lijst met beschikbare analyseregelsjablonen weer te geven.

Zoek de regel met de titel TI-toewijzings-IP-entiteit naar AzureActivity en zorg ervoor dat u alle vereiste gegevensbronnen hebt verbonden.

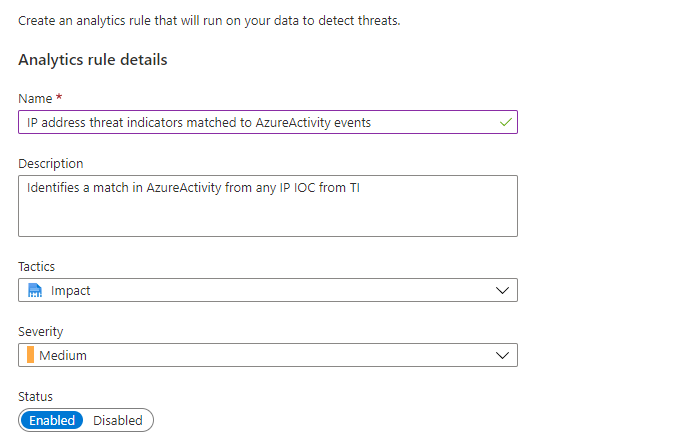

Selecteer de TI-toewijzings-IP-entiteit naar AzureActivity-regel . Selecteer vervolgens Regel maken om een wizard regelconfiguratie te openen. Configureer de instellingen in de wizard en selecteer vervolgens Volgende: Regellogica >instellen.

Het regellogicagedeelte van de wizard wordt vooraf ingevuld met de volgende items:

- De query die in de regel wordt gebruikt.

- Entiteitstoewijzingen, die Microsoft Sentinel laten weten hoe u entiteiten zoals accounts, IP-adressen en URL's herkent. Incidenten en onderzoeken kunnen vervolgens begrijpen hoe u met de gegevens kunt werken in beveiligingswaarschuwingen die door deze regel zijn gegenereerd.

- De planning voor het uitvoeren van deze regel.

- Het aantal queryresultaten dat nodig is voordat een beveiligingswaarschuwing wordt gegenereerd.

De standaardinstellingen in de sjabloon zijn:

- Eenmaal per uur worden uitgevoerd.

- Koppel alle bedreigingsindicatoren voor IP-adressen uit de

ThreatIntelligenceIndicatortabel aan met elk IP-adres dat in het afgelopen een uur aan gebeurtenissen uit deAzureActivitytabel is gevonden. - Genereer een beveiligingswaarschuwing als de queryresultaten groter zijn dan nul om aan te geven dat er overeenkomsten zijn gevonden.

- Zorg ervoor dat de regel is ingeschakeld.

U kunt de standaardinstellingen laten staan of deze wijzigen om aan uw vereisten te voldoen. U kunt instellingen voor het genereren van incidenten definiëren op het tabblad Incidentinstellingen . Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie. Wanneer u klaar bent, selecteert u het tabblad Automatisch antwoord .

Configureer automatisering die u wilt activeren wanneer er een beveiligingswaarschuwing wordt gegenereerd op basis van deze analyseregel. Automatisering in Microsoft Sentinel maakt gebruik van combinaties van automatiseringsregels en playbooks die worden aangedreven door Azure Logic Apps. Zie Zelfstudie: Playbooks gebruiken met automatiseringsregels in Microsoft Sentinel voor meer informatie. Wanneer u klaar bent, selecteert u Volgende: Controleren > om door te gaan.

Wanneer u een bericht ziet waarin staat dat de regelvalidatie is geslaagd, selecteert u Maken.

Uw regels controleren

Zoek uw ingeschakelde regels op het tabblad Actieve regels van de sectie Analytics van Microsoft Sentinel. Hiermee kunt u de actieve regel bewerken, inschakelen, uitschakelen, dupliceren of verwijderen. De nieuwe regel wordt direct uitgevoerd na activering en wordt vervolgens uitgevoerd volgens de gedefinieerde planning.

Elke keer dat de regel volgens de standaardinstellingen wordt uitgevoerd volgens de planning, genereren alle resultaten die worden gevonden een beveiligingswaarschuwing. Zie de tabel voor beveiligingswaarschuwingen in Microsoft Sentinel in de sectie Logboeken van Microsoft Sentinel onder de groep Microsoft Sentinel.SecurityAlert

In Microsoft Sentinel genereren de waarschuwingen die zijn gegenereerd op basis van analyseregels ook beveiligingsincidenten. Selecteer Incidenten in het menu Microsoft Sentinel onder Bedreigingsbeheer. Incidenten zijn wat uw beveiligingsteams triageeren en onderzoeken om de juiste reactieacties te bepalen. Zie Zelfstudie: Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

Notitie

Omdat zoekopdrachten voor analytische regels langer dan 14 dagen worden beperkt, worden indicatoren elke 12 dagen vernieuwd door Microsoft Sentinel om ervoor te zorgen dat ze beschikbaar zijn voor overeenkomende doeleinden via de analyseregels.

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u bedreigingsinformatie-indicatoren kunt gebruiken om bedreigingen te detecteren. Zie de volgende artikelen voor meer informatie over bedreigingsinformatie in Microsoft Sentinel:

- Werken met bedreigingsindicatoren in Microsoft Sentinel.

- Verbind Microsoft Sentinel met STIX/TAXII-feeds voor bedreigingsinformatie.

- Verbind bedreigingsinformatieplatforms met Microsoft Sentinel.

- Bekijk welke TIP-platforms, TAXII-feeds en verrijkingen gemakkelijk kunnen worden geïntegreerd met Microsoft Sentinel.