Azure Firewall bewaken

In dit artikel wordt het volgende beschreven:

- De typen bewakingsgegevens die u voor deze service kunt verzamelen.

- Manieren om die gegevens te analyseren.

Notitie

Als u al bekend bent met deze service en/of Azure Monitor en alleen wilt weten hoe u bewakingsgegevens analyseert, raadpleegt u de sectie Analyseren aan het einde van dit artikel.

Wanneer u kritieke toepassingen en bedrijfsprocessen hebt die afhankelijk zijn van Azure-resources, moet u waarschuwingen voor uw systeem bewaken en ontvangen. De Azure Monitor-service verzamelt en aggregeert metrische gegevens en logboeken van elk onderdeel van uw systeem. Azure Monitor biedt een overzicht van beschikbaarheid, prestaties en tolerantie, en geeft u een overzicht van problemen. U kunt de Azure-portal, PowerShell, Azure CLI, REST API of clientbibliotheken gebruiken om bewakingsgegevens in te stellen en weer te geven.

- Zie het overzicht van Azure Monitor voor meer informatie over Azure Monitor.

- Zie Azure-resources bewaken met Azure Monitor voor meer informatie over het bewaken van Azure-resources in het algemeen.

U kunt Azure Firewall-logboeken en metrische gegevens gebruiken om uw verkeer en bewerkingen binnen de firewall te bewaken. Deze logboeken en metrische gegevens dienen verschillende essentiële doeleinden, waaronder:

Verkeersanalyse: gebruik logboeken om het verkeer te onderzoeken en te analyseren dat via de firewall wordt doorgegeven. Deze analyse omvat het onderzoeken van toegestaan en geweigerd verkeer, het inspecteren van bron- en doel-IP-adressen, URL's, poortnummers, protocollen en meer. Deze inzichten zijn essentieel voor het begrijpen van verkeerspatronen, het identificeren van mogelijke beveiligingsrisico's en het oplossen van verbindingsproblemen.

Metrische gegevens over prestaties en status: metrische gegevens van Azure Firewall bieden metrische gegevens over prestaties en status, zoals verwerkte gegevens, doorvoer, aantal regeltreffers en latentie. Bewaak deze metrische gegevens om de algehele status van uw firewall te beoordelen, prestatieknelpunten te identificeren en afwijkingen te detecteren.

Audittrail: Activiteitenlogboeken maken controle mogelijk van bewerkingen met betrekking tot firewallresources, het vastleggen van acties zoals het maken, bijwerken of verwijderen van firewallregels en -beleidsregels. Het controleren van activiteitenlogboeken helpt bij het onderhouden van een historisch overzicht van configuratiewijzigingen en zorgt voor naleving van de beveiligings- en controlevereisten.

Resourcetypen

Azure maakt gebruik van het concept van resourcetypen en id's om alles in een abonnement te identificeren. Resourcetypen maken ook deel uit van de resource-id's voor elke resource die wordt uitgevoerd in Azure. Eén resourcetype voor een virtuele machine is Microsoft.Compute/virtualMachinesbijvoorbeeld . Zie Resourceproviders voor een lijst met services en de bijbehorende resourcetypen.

Azure Monitor organiseert op dezelfde manier kernbewakingsgegevens in metrische gegevens en logboeken op basis van resourcetypen, ook wel naamruimten genoemd. Er zijn verschillende metrische gegevens en logboeken beschikbaar voor verschillende resourcetypen. Uw service is mogelijk gekoppeld aan meer dan één resourcetype.

Zie de naslaginformatie over bewakingsgegevens van Azure Firewall voor meer informatie over de resourcetypen voor Azure Firewall.

Gegevensopslag

Voor Azure Monitor:

- Metrische gegevens worden opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Logboekgegevens worden opgeslagen in het logboekarchief van Azure Monitor. Log Analytics is een hulpprogramma in Azure Portal waarmee een query kan worden uitgevoerd op dit archief.

- Het Azure-activiteitenlogboek is een afzonderlijk archief met een eigen interface in Azure Portal.

U kunt eventueel metrische gegevens en activiteitenlogboekgegevens routeren naar het logboekarchief van Azure Monitor. Vervolgens kunt u Log Analytics gebruiken om een query uit te voeren op de gegevens en deze te correleren met andere logboekgegevens.

Veel services kunnen diagnostische instellingen gebruiken om metrische gegevens en logboekgegevens te verzenden naar andere opslaglocaties buiten Azure Monitor. Voorbeelden hiervan zijn Azure Storage, gehoste partnersystemen en niet-Azure-partnersystemen, met behulp van Event Hubs.

Zie het Azure Monitor-gegevensplatform voor gedetailleerde informatie over hoe Azure Monitor gegevens opslaat.

Metrische gegevens van het Azure Monitor-platform

Azure Monitor biedt metrische platformgegevens voor de meeste services. Deze metrische gegevens zijn:

- Afzonderlijk gedefinieerd voor elke naamruimte.

- Opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Lichtgewicht en in staat om bijna realtime waarschuwingen te ondersteunen.

- Wordt gebruikt om de prestaties van een resource in de loop van de tijd bij te houden.

Verzameling: Azure Monitor verzamelt automatisch metrische platformgegevens. Er is geen configuratie vereist.

Routering: U kunt sommige metrische platformgegevens ook routeren naar Azure Monitor-logboeken/Log Analytics, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Controleer de DS-exportinstelling voor elke metriek om te zien of u een diagnostische instelling kunt gebruiken om de metrische gegevens te routeren naar Azure Monitor-logboeken/Log Analytics.

- Zie de diagnostische instelling voor metrische gegevens voor meer informatie.

- Zie Diagnostische instellingen maken in Azure Monitor om diagnostische instellingen voor een service te configureren.

Zie Ondersteunde metrische gegevens in Azure Monitor voor een lijst met alle metrische gegevens die kunnen worden verzameld voor alle resources in Azure Monitor.

Zie de naslaginformatie over bewakingsgegevens van Azure Firewall voor een lijst met beschikbare metrische gegevens voor Azure Firewall.

Azure Monitor-resourcelogboeken

Resourcelogboeken bieden inzicht in bewerkingen die zijn uitgevoerd door een Azure-resource. Logboeken worden automatisch gegenereerd, maar u moet ze routeren naar Azure Monitor-logboeken om ze op te slaan of er query's op uit te voeren. Logboeken zijn ingedeeld in categorieën. Een bepaalde naamruimte kan meerdere resourcelogboekcategorieën hebben.

Verzameling: Resourcelogboeken worden pas verzameld en opgeslagen als u een diagnostische instelling maakt en de logboeken doorsturen naar een of meer locaties. Wanneer u een diagnostische instelling maakt, geeft u op welke categorieën logboeken moeten worden verzameld. Er zijn meerdere manieren om diagnostische instellingen te maken en te onderhouden, waaronder Azure Portal, programmatisch en hoewel Azure Policy.

Routering: de voorgestelde standaardinstelling is het routeren van resourcelogboeken naar Azure Monitor-logboeken, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Azure-resourcelogboeken en resourcelogboekbestemmingen voor meer informatie.

Zie Diagnostische instellingen in Azure Monitor voor gedetailleerde informatie over het verzamelen, opslaan en routeren van resourcelogboeken.

Zie Ondersteunde resourcelogboeken in Azure Monitor voor een lijst met alle beschikbare resourcelogboekcategorieën in Azure Monitor.

Alle resourcelogboeken in Azure Monitor hebben dezelfde koptekstvelden, gevolgd door servicespecifieke velden. Het algemene schema wordt beschreven in het schema voor resourcelogboeken van Azure Monitor.

Zie de referentie voor bewakingsgegevens van Azure Firewall voor de beschikbare resourcelogboekcategorieën, de bijbehorende Log Analytics-tabellen en de logboekschema's voor Azure Firewall.

Azure Firewall Workbook biedt een flexibel canvas voor Azure Firewall-gegevensanalyse. U kunt deze gebruiken om uitgebreide visuele rapporten te maken in Azure Portal. U kunt gebruikmaken van meerdere firewalls die in Azure zijn geïmplementeerd en deze combineren in geïntegreerde interactieve ervaringen.

U kunt ook verbinding maken met uw opslagaccount en de JSON-logboekitems voor toegangs- en prestatielogboeken ophalen. Nadat u de JSON-bestanden hebt gedownload, kunt u ze naar de CSV-indeling converteren en in Excel, Power BI of een ander hulpprogramma voor gegevensvisualisatie bekijken.

Tip

Als u bekend bent met Visual Studio en de basisconcepten van het wijzigen van waarden voor constanten en variabelen in C#, kunt u de logboekconversieprogramma’s gebruiken die beschikbaar zijn in GitHub.

Azure-activiteitenlogboek

Het activiteitenlogboek bevat gebeurtenissen op abonnementsniveau waarmee bewerkingen voor elke Azure-resource worden bijgehouden, zoals van buiten die resource wordt gezien; Bijvoorbeeld het maken van een nieuwe resource of het starten van een virtuele machine.

Verzameling: gebeurtenissen in activiteitenlogboeken worden automatisch gegenereerd en verzameld in een afzonderlijk archief voor weergave in Azure Portal.

Routering: U kunt activiteitenlogboekgegevens verzenden naar Azure Monitor-logboeken, zodat u deze naast andere logboekgegevens kunt analyseren. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Overzicht van het Azure-activiteitenlogboek voor meer informatie over het routeren van het activiteitenlogboek.

Wijzigingen bijhouden (preview)

Azure Resource Graph (ARG) is een Azure-service die is ontworpen om efficiënt en efficiënt resourceverkenning op schaal te bieden. Azure Resource Graph (ARG) biedt wijzigingsanalysegegevens voor verschillende beheer- en probleemoplossingsscenario's. Gebruikers kunnen vinden wanneer wijzigingen zijn gedetecteerd op een Arm-eigenschap (Azure Resource Manager), details van eigenschapswijzigingen bekijken en wijzigingen op schaal opvragen in hun abonnement, beheergroep of tenant.

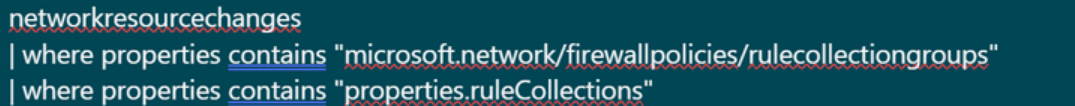

Arg-wijzigingsanalyse heeft onlangs ondersteuning toegevoegd voor RuleCollectionGroups. U kunt nu wijzigingen bijhouden in Azure Firewall Rule Collection-groepen met behulp van een Azure Resource Graph-query op de pagina ResourceGraphExplorer van Azure Portal met behulp van een query zoals deze:

Hieronder ziet u een voorbeeld van de uitvoer van een wijziging.

Met deze mogelijkheid kunt u wijzigingen bijhouden die zijn aangebracht in uw firewallregels, zodat u de verantwoordelijkheid voor een gevoelige resource, zoals een firewall, kunt garanderen.

Gestructureerde Azure Firewall-logboeken

Gestructureerde logboeken zijn een type logboekgegevens die zijn ingedeeld in een specifieke indeling. Ze gebruiken een vooraf gedefinieerd schema om logboekgegevens te structuren op een manier waarmee u eenvoudig kunt zoeken, filteren en analyseren. In tegenstelling tot ongestructureerde logboeken, die bestaan uit vrije tekst, hebben gestructureerde logboeken een consistente indeling die machines kunnen parseren en analyseren.

De gestructureerde logboeken van Azure Firewall bieden een gedetailleerdere weergave van firewall-gebeurtenissen. Ze bevatten informatie zoals bron- en doel-IP-adressen, protocollen, poortnummers en actie die door de firewall wordt uitgevoerd. Ze bevatten ook meer metagegevens, zoals het tijdstip van de gebeurtenis en de naam van het Azure Firewall-exemplaar.

Momenteel zijn de volgende categorieën voor diagnostisch logboeken beschikbaar voor Azure Firewall:

- Logboek voor toepassingsregels

- Logboek voor netwerkregels

- DNS-proxylogboek

Deze logboekcategorieën maken gebruik van de diagnostische modus van Azure. In deze modus worden alle gegevens uit een diagnostische instelling verzameld in de tabel AzureDiagnostics .

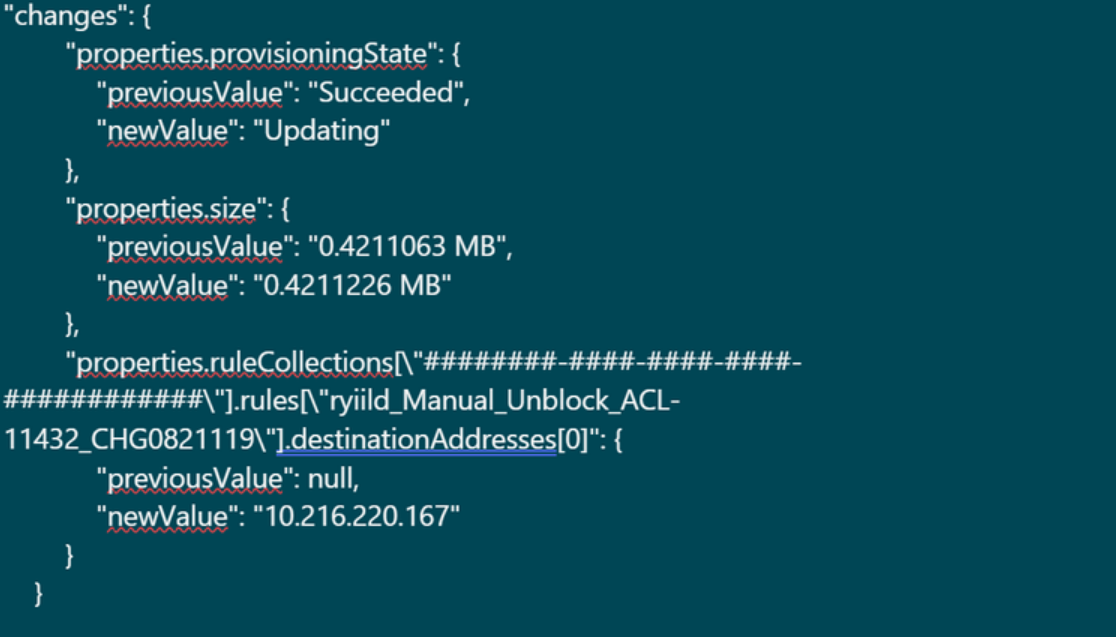

Met gestructureerde logboeken kunt u ervoor kiezen om resourcespecifieke tabellen te gebruiken in plaats van de bestaande AzureDiagnostics-tabel. Als beide sets logboeken vereist zijn, moeten er ten minste twee diagnostische instellingen per firewall worden gemaakt.

Resourcespecifieke modus

In de resourcespecifieke modus worden afzonderlijke tabellen in de geselecteerde werkruimte gemaakt voor elke categorie die is geselecteerd in de diagnostische instelling. Deze methode wordt aanbevolen omdat deze:

- kan de totale kosten voor logboekregistratie met maximaal 80% verlagen.

- maakt het veel eenvoudiger om te werken met de gegevens in logboekquery's.

- maakt het gemakkelijker om schema's en hun structuur te detecteren.

- verbetert de prestaties voor zowel opnamelatentie als querytijden.

- hiermee kunt u Azure RBAC-rechten verlenen aan een specifieke tabel.

Nieuwe resourcespecifieke tabellen zijn nu beschikbaar in de diagnostische instelling waarmee u de volgende categorieën kunt gebruiken:

- Netwerkregellogboek : bevat alle logboekgegevens van netwerkregels. Elke overeenkomst tussen gegevensvlak en netwerkregel maakt een logboekvermelding met het gegevensvlakpakket en de kenmerken van de overeenkomende regel.

- NAT-regellogboek : bevat alle DNAT-gebeurtenissenlogboekgegevens (Destination Network Address Translation). Elke overeenkomst tussen het gegevensvlak en de DNAT-regel maakt een logboekvermelding met het gegevensvlakpakket en de kenmerken van de overeenkomende regel.

- Toepassingsregellogboek : bevat alle toepassingsregellogboekgegevens. Elke overeenkomst tussen het gegevensvlak en de toepassingsregel maakt een logboekvermelding met het gegevensvlakpakket en de kenmerken van de overeenkomende regel.

- Threat Intelligence-logboek : bevat alle bedreigingsinformatiegebeurtenissen.

- IDPS-logboek : bevat alle gegevensvlakpakketten die zijn gekoppeld aan een of meer IDPS-handtekeningen.

- DNS-proxylogboek : bevat alle logboekgegevens voor DNS-proxygebeurtenissen.

- Interne FQDN-foutlogboek oplossen- Bevat alle interne FQDN-omzettingsaanvragen van de firewall die hebben geleid tot een fout.

- Aggregatielogboek van toepassingsregel - Bevat geaggregeerde toepassingsregellogboekgegevens voor Policy Analytics.

- Aggregatielogboek voor netwerkregels : bevat geaggregeerde logboekgegevens voor netwerkregels voor Policy Analytics.

- NAT-regelaggregatielogboek - Bevat geaggregeerde NAT-regellogboekgegevens voor Policy Analytics.

- Topstroomlogboek : het logboek Topstromen (Fat Flows) toont de bovenste verbindingen die bijdragen aan de hoogste doorvoer via de firewall.

- Stroomtracering : bevat stroominformatie, vlaggen en de periode waarin de stromen zijn vastgelegd. U kunt volledige stroominformatie zien, zoals SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (stromen).

Gestructureerde logboeken inschakelen

Als u gestructureerde logboeken van Azure Firewall wilt inschakelen, moet u eerst een Log Analytics-werkruimte configureren in uw Azure-abonnement. Deze werkruimte wordt gebruikt voor het opslaan van de gestructureerde logboeken die zijn gegenereerd door Azure Firewall.

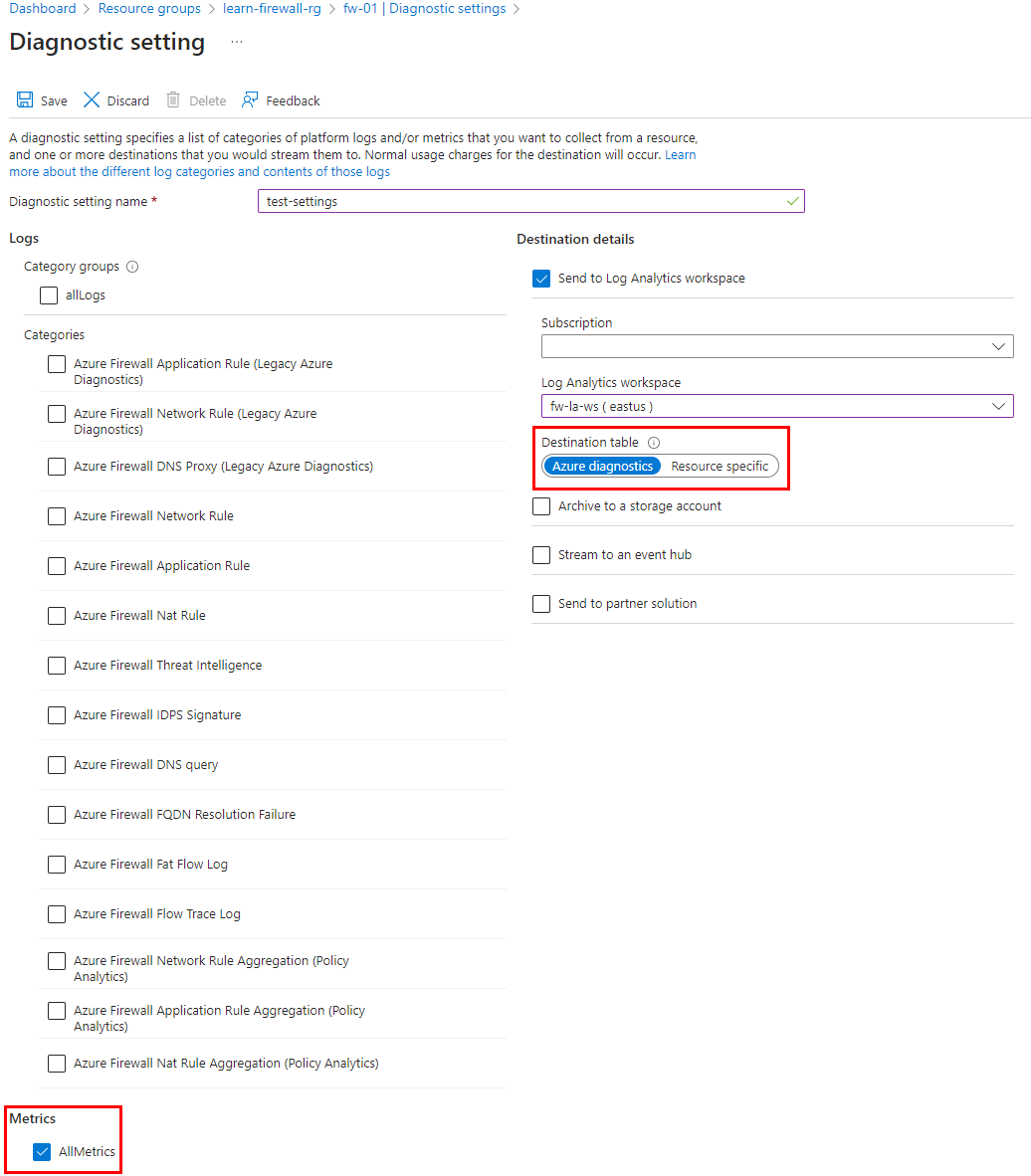

Zodra u de Log Analytics-werkruimte hebt geconfigureerd, kunt u gestructureerde logboeken inSchakelen in Azure Firewall door te navigeren naar de pagina Diagnostische instellingen van de firewall in Azure Portal. Hier moet u de resourcespecifieke doeltabel selecteren en het type gebeurtenissen selecteren dat u wilt registreren.

Notitie

U hoeft deze functie niet in te schakelen met een functievlag of Azure PowerShell-opdrachten.

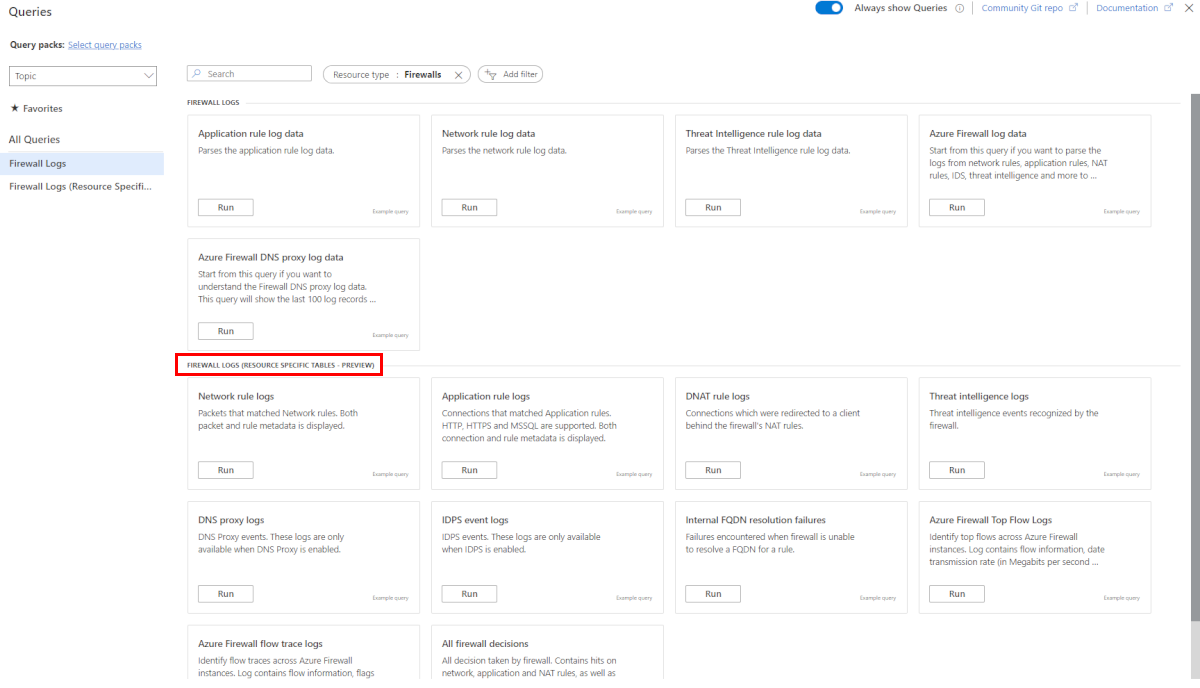

Gestructureerde logboekquery's

Er is een lijst met vooraf gedefinieerde query's beschikbaar in Azure Portal. Deze lijst bevat een vooraf gedefinieerde KQL-logboekquery (Kusto-querytaal) voor elke categorie en gekoppelde query met de volledige gebeurtenissen voor logboekregistratie van Azure Firewall in één weergave.

Azure Firewall Workbook

Azure Firewall Workbook biedt een flexibel canvas voor Azure Firewall-gegevensanalyse. U kunt deze gebruiken om uitgebreide visuele rapporten te maken in Azure Portal. U kunt gebruikmaken van meerdere firewalls die in Azure zijn geïmplementeerd en deze combineren tot geïntegreerde interactieve ervaringen.

Als u de nieuwe werkmap wilt implementeren die gebruikmaakt van gestructureerde logboeken van Azure Firewall, raadpleegt u De Azure Monitor-werkmap voor Azure Firewall.

Verouderde Azure Diagnostics-logboeken

Verouderde diagnostische logboeken van Azure zijn de oorspronkelijke Logboekquery's van Azure Firewall die logboekgegevens uitvoeren in een ongestructureerde of vrije tekstindeling. De verouderde logboekcategorieën van Azure Firewall gebruiken de diagnostische modus van Azure, waarbij volledige gegevens in de tabel AzureDiagnostics worden verzameld. Als zowel gestructureerde als diagnostische logboeken vereist zijn, moeten er ten minste twee diagnostische instellingen per firewall worden gemaakt.

De volgende logboekcategorieën worden ondersteund in diagnostische logboeken:

- Azure Firewall-toepassingsregel

- Azure Firewall-netwerkregel

- Azure Firewall DNS-proxy

Zie Gestructureerde logboeken inschakelen voor meer informatie over het inschakelen van diagnostische logboeken met behulp van Azure Portal.

Logboek voor toepassingsregels

Het toepassingsregellogboek wordt alleen opgeslagen in een opslagaccount, gestreamd naar Event Hubs en/of verzonden naar Azure Monitor-logboeken als u dit inschakelt voor elke Azure Firewall. Elke nieuwe verbinding die overeenkomt met een van uw geconfigureerde toepassingsregels, resulteert in een logboek voor de geaccepteerde/geweigerde verbinding. De gegevens worden vastgelegd in JSON-indeling, zoals wordt weergegeven in de volgende voorbeelden:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Logboek voor netwerkregels

Het netwerkregellogboek wordt alleen opgeslagen in een opslagaccount, gestreamd naar Event Hubs en/of verzonden naar Azure Monitor-logboeken als u dit inschakelt voor elke Azure Firewall. Elke nieuwe verbinding die overeenkomt met een van uw geconfigureerde netwerkregels, resulteert in een logboek voor de geaccepteerde/geweigerde verbinding. De gegevens worden geregistreerd in JSON-indeling, zoals weergegeven in het volgende voorbeeld:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

DNS-proxylogboek

Het DNS-proxylogboek wordt alleen opgeslagen in een opslagaccount, gestreamd naar Event Hubs en/of verzonden naar Azure Monitor-logboeken als u dit inschakelt voor elke Azure Firewall. In dit logboek worden DNS-berichten bijgehouden naar een DNS-server die is geconfigureerd met behulp van dns-proxy. De gegevens worden vastgelegd in JSON-indeling, zoals wordt weergegeven in de volgende voorbeelden:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Geslaagd:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Mislukt:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Berichtindeling:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Bewakingsgegevens analyseren

Er zijn veel hulpprogramma's voor het analyseren van bewakingsgegevens.

Azure Monitor-hulpprogramma's

Azure Monitor ondersteunt de volgende basishulpprogramma's:

Metrics Explorer, een hulpprogramma in Azure Portal waarmee u metrische gegevens voor Azure-resources kunt weergeven en analyseren. Zie Metrische gegevens analyseren met Azure Monitor Metrics Explorer voor meer informatie.

Log Analytics, een hulpprogramma in Azure Portal waarmee u logboekgegevens kunt opvragen en analyseren met behulp van de Kusto-querytaal (KQL). Zie Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Het activiteitenlogboek, dat een gebruikersinterface in Azure Portal heeft voor het weergeven en uitvoeren van basiszoekopdrachten. Als u uitgebreidere analyses wilt uitvoeren, moet u de gegevens routeren naar Azure Monitor-logboeken en complexere query's uitvoeren in Log Analytics.

Hulpprogramma's waarmee complexere visualisaties mogelijk zijn, zijn onder andere:

- Dashboards waarmee u verschillende soorten gegevens kunt combineren in één deelvenster in Azure Portal.

- Werkmappen, aanpasbare rapporten die u kunt maken in Azure Portal. Werkmappen kunnen tekst, metrische gegevens en logboekquery's bevatten.

- Grafana, een open platformhulpprogramma dat excelleert in operationele dashboards. U kunt Grafana gebruiken om dashboards te maken die gegevens uit meerdere andere bronnen dan Azure Monitor bevatten.

- Power BI, een business analytics-service die interactieve visualisaties biedt in verschillende gegevensbronnen. U kunt Power BI zo configureren dat logboekgegevens automatisch vanuit Azure Monitor worden geïmporteerd om te profiteren van deze visualisaties.

Azure Monitor-exporthulpprogramma's

U kunt gegevens uit Azure Monitor ophalen in andere hulpprogramma's met behulp van de volgende methoden:

Metrische gegevens: gebruik de REST API voor metrische gegevens om metrische gegevens te extraheren uit de metrische Azure Monitor-database. De API ondersteunt filterexpressies om de opgehaalde gegevens te verfijnen. Zie azure Monitor REST API-naslaginformatie voor meer informatie.

Logboeken: Gebruik de REST API of de bijbehorende clientbibliotheken.

Een andere optie is het exporteren van werkruimtegegevens.

Als u aan de slag wilt gaan met de REST API voor Azure Monitor, raadpleegt u de stapsgewijze instructies voor Azure Monitoring REST API.

Kusto-query's

U kunt bewakingsgegevens analyseren in de Azure Monitor-logboeken/Log Analytics-opslag met behulp van de Kusto-querytaal (KQL).

Belangrijk

Wanneer u Logboeken selecteert in het menu van de service in de portal, wordt Log Analytics geopend met het querybereik ingesteld op de huidige service. Dit bereik betekent dat logboekquery's alleen gegevens uit dat type resource bevatten. Als u een query wilt uitvoeren die gegevens uit andere Azure-services bevat, selecteert u Logboeken in het menu Azure Monitor . Zie Log-querybereik en tijdsbereik in Azure Monitor Log Analytics voor meer informatie.

Zie de interface voor Log Analytics-query's voor een lijst met algemene query's voor elke service.

Waarschuwingen

Azure Monitor-waarschuwingen melden u proactief wanneer er specifieke voorwaarden worden gevonden in uw bewakingsgegevens. Met waarschuwingen kunt u problemen in uw systeem identificeren en oplossen voordat uw klanten ze opmerken. Zie Azure Monitor-waarschuwingen voor meer informatie.

Er zijn veel bronnen van algemene waarschuwingen voor Azure-resources. Zie Voorbeeldquery's voor logboekwaarschuwingen voor voorbeelden van veelvoorkomende waarschuwingen voor Azure-resources. De site Azure Monitor Baseline Alerts (AMBA) biedt een semi-geautomatiseerde methode voor het implementeren van belangrijke metrische platformwaarschuwingen, dashboards en richtlijnen. De site is van toepassing op een voortdurend uitbreidende subset van Azure-services, inclusief alle services die deel uitmaken van de Azure Landing Zone (ALZ).

Het algemene waarschuwingsschema standaardiseert het verbruik van Azure Monitor-waarschuwingsmeldingen. Zie Algemeen waarschuwingsschema voor meer informatie.

Typen waarschuwingen

U kunt een waarschuwing ontvangen voor elke metrische gegevensbron of logboekgegevensbron in het Azure Monitor-gegevensplatform. Er zijn veel verschillende typen waarschuwingen, afhankelijk van de services die u bewaakt en de bewakingsgegevens die u verzamelt. Verschillende typen waarschuwingen hebben verschillende voordelen en nadelen. Zie Het juiste waarschuwingstype voor bewaking kiezen voor meer informatie.

In de volgende lijst worden de typen Azure Monitor-waarschuwingen beschreven die u kunt maken:

- Metrische waarschuwingen evalueren met regelmatige tussenpozen resourcegegevens. Metrische gegevens kunnen metrische platformgegevens, aangepaste metrische gegevens, logboeken van Azure Monitor zijn geconverteerd naar metrische gegevens of metrische Gegevens van Application Insights. Metrische waarschuwingen kunnen ook meerdere voorwaarden en dynamische drempelwaarden toepassen.

- Met logboekwaarschuwingen kunnen gebruikers een Log Analytics-query gebruiken om resourcelogboeken met een vooraf gedefinieerde frequentie te evalueren.

- Waarschuwingen voor activiteitenlogboeken worden geactiveerd wanneer een nieuwe gebeurtenis van het activiteitenlogboek plaatsvindt die overeenkomt met gedefinieerde voorwaarden. Resource Health-waarschuwingen en Service Health-waarschuwingen zijn waarschuwingen voor activiteitenlogboeken die rapporteren over uw service en resourcestatus.

Sommige Azure-services ondersteunen ook waarschuwingen voor slimme detectie, Prometheus-waarschuwingen of aanbevolen waarschuwingsregels.

Voor sommige services kunt u op schaal bewaken door dezelfde waarschuwingsregel voor metrische gegevens toe te passen op meerdere resources van hetzelfde type dat in dezelfde Azure-regio aanwezig is. Afzonderlijke meldingen worden verzonden voor elke bewaakte resource. Zie Meerdere resources bewaken met één waarschuwingsregel voor ondersteunde Azure-services en -clouds.

Waarschuwing over metrische gegevens van Azure Firewall

Metrische gegevens bieden kritieke signalen om uw resourcestatus bij te houden. Het is dus belangrijk dat u metrische gegevens voor uw resource bewaakt en let op eventuele afwijkingen. Maar wat gebeurt er als de metrische gegevens van Azure Firewall stoppen met stromen? Dit kan duiden op een mogelijk configuratieprobleem of iets onheilselijker als een storing. Ontbrekende metrische gegevens kunnen optreden vanwege het publiceren van standaardroutes die verhinderen dat Azure Firewall metrische gegevens uploadt, of het aantal gezonde exemplaren dat omlaag gaat naar nul. In deze sectie leert u hoe u metrische gegevens configureert voor een Log Analytics-werkruimte en hoe u een waarschuwing ontvangt over ontbrekende metrische gegevens.

Metrische gegevens configureren voor een Log Analytics-werkruimte

De eerste stap is het configureren van de beschikbaarheid van metrische gegevens voor de Log Analytics-werkruimte met behulp van diagnostische instellingen in de firewall.

Als u diagnostische instellingen wilt configureren, zoals wordt weergegeven in de volgende schermopname, gaat u naar de azure Firewall-resourcepagina. Hiermee worden metrische gegevens van de firewall naar de geconfigureerde werkruimte gepusht.

Notitie

De diagnostische instellingen voor metrische gegevens moeten een afzonderlijke configuratie zijn dan logboeken. Firewalllogboeken kunnen worden geconfigureerd voor het gebruik van Azure Diagnostics of ResourceSpecifiek. Metrische gegevens van de firewall moeten echter altijd gebruikmaken van Azure Diagnostics.

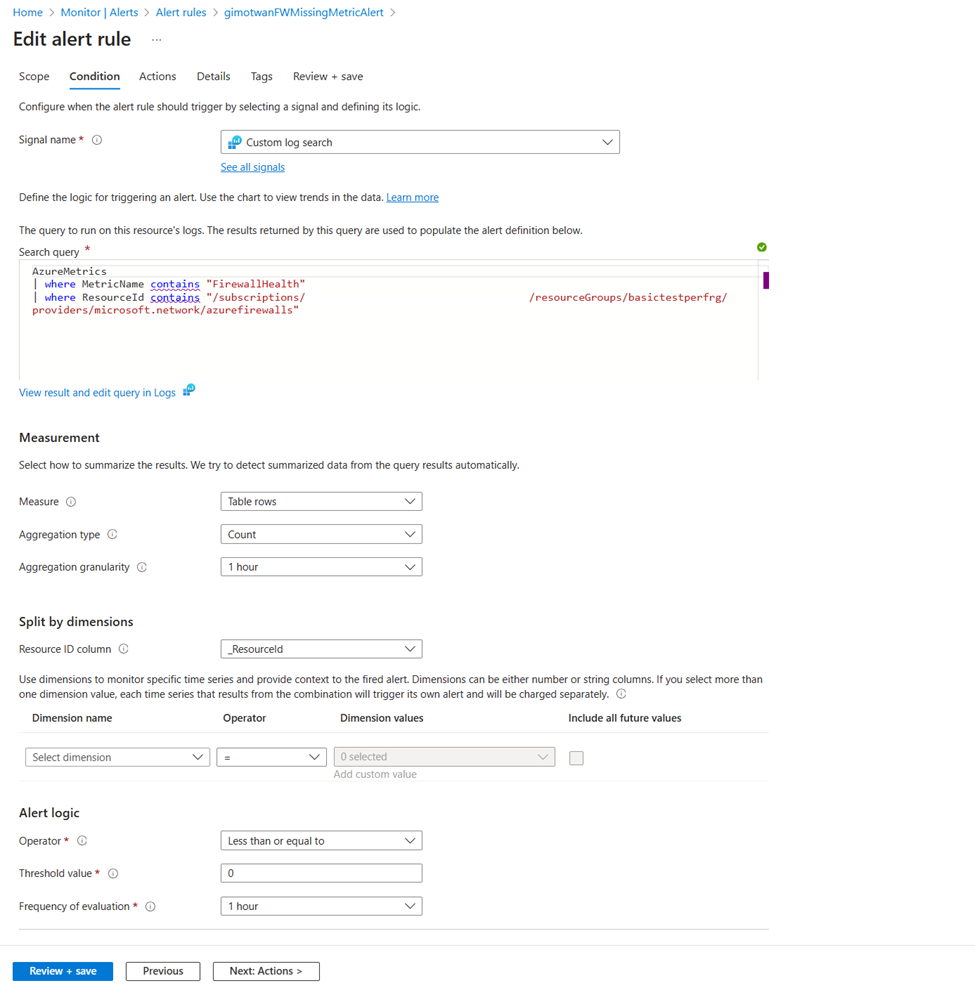

Waarschuwing maken voor het bijhouden van metrische gegevens van de firewall zonder fouten

Blader naar de werkruimte die is geconfigureerd in de diagnostische instellingen voor metrische gegevens. Controleer of metrische gegevens beschikbaar zijn met behulp van de volgende query:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Maak vervolgens een waarschuwing voor ontbrekende metrische gegevens gedurende een periode van 60 minuten. Als u nieuwe waarschuwingen wilt instellen voor ontbrekende metrische gegevens, bladert u naar de pagina Waarschuwing in de Log Analytics-werkruimte.

Waarschuwingsregels voor Azure Firewall

U kunt waarschuwingen instellen voor elke vermelding van metrische gegevens, logboekvermeldingen of activiteitenlogboeken die worden vermeld in de naslaginformatie over bewakingsgegevens van Azure Firewall.

Advisor-aanbevelingen

Voor sommige services, als er kritieke omstandigheden of aanstaande wijzigingen optreden tijdens resourcebewerkingen, wordt een waarschuwing weergegeven op de pagina Serviceoverzicht in de portal. Meer informatie en aanbevolen oplossingen voor de waarschuwing vindt u in Advisor-aanbevelingen onder Bewaking in het linkermenu. Tijdens normale bewerkingen worden er geen aanbevelingen van advisor weergegeven.

Zie het overzicht van Azure Advisor voor meer informatie over Azure Advisor.

Gerelateerde inhoud

- Zie de naslaginformatie over bewakingsgegevens van Azure Firewall voor een verwijzing naar de metrische gegevens, logboeken en andere belangrijke waarden die zijn gemaakt voor Azure Firewall.

- Zie Azure-resources bewaken met Azure Monitor voor algemene informatie over het bewaken van Azure-resources.