Zelfstudie: DNS-failover instellen met behulp van privé-resolvers

In dit artikel wordt beschreven hoe u een single point of failure in uw on-premises DNS-services kunt elimineren met behulp van twee of meer privé-resolvers van Azure DNS die zijn geïmplementeerd in verschillende regio's. DNS-failover wordt ingeschakeld door een lokale resolver toe te wijzen als uw primaire DNS en de resolver in een aangrenzende regio als secundaire DNS. Als de primaire DNS-server niet reageert, proberen DNS-clients het automatisch opnieuw met behulp van de secundaire DNS-server.

In deze zelfstudie leert u het volgende:

- Los Azure Privé-DNS-zones op met behulp van on-premises voorwaardelijke doorstuurservers en privé-resolvers van Azure DNS.

- On-premises DNS-failover inschakelen voor uw Azure Privé-DNS-zones.

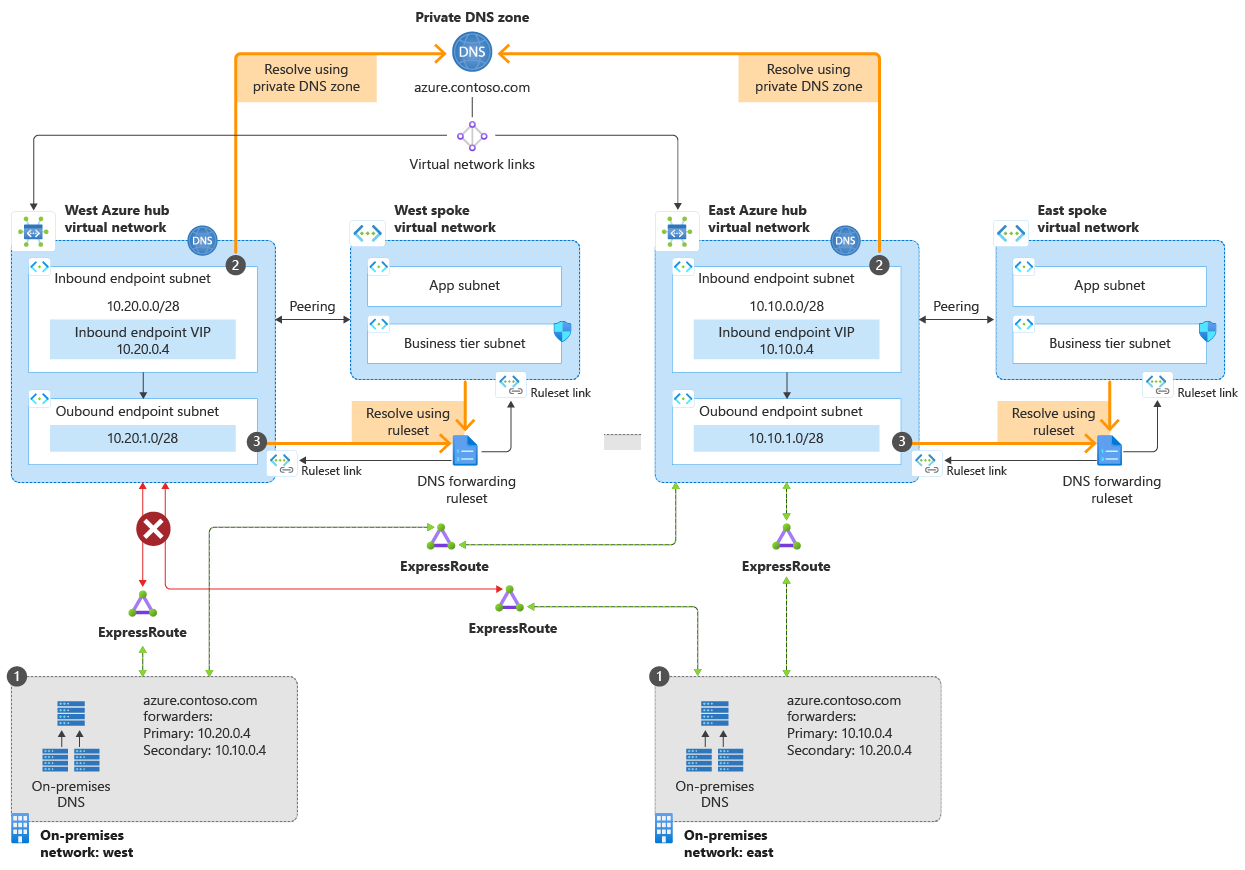

In het volgende diagram ziet u het failoverscenario dat in dit artikel wordt besproken.

In dit scenario hebt u verbindingen tussen twee on-premises locaties en twee Azure Hub vnets.

- In de regio Oost is het primaire pad naar de vnet-hub - oost. U hebt een secundaire verbinding met de west-hub. De regio West is geconfigureerd in het omgekeerde.

- Vanwege een probleem met de internetverbinding is de verbinding met één vnet (west) tijdelijk verbroken.

- De service wordt in beide regio's onderhouden vanwege het redundante ontwerp.

Het DNS-omzettingspad is:

- Redundante on-premises DNS-voorwaardelijke doorstuurservers verzenden DNS-query's naar binnenkomende eindpunten.

- Binnenkomende eindpunten ontvangen DNS-query's van on-premises.

- Uitgaande eindpunten en regelsets voor DNS-doorsturen verwerken DNS-query's en retourneren antwoorden op uw on-premises resources.

Uitgaande eindpunten en regelsets voor DNS-doorsturen zijn niet nodig voor het failoverscenario, maar zijn hier opgenomen voor volledigheid. Regelsets kunnen worden gebruikt om on-premises domeinen uit Azure op te lossen. Zie Azure DNS Private Resolver-eindpunten en -regelsets en Azure- en on-premises domeinen oplossen voor meer informatie.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

- Twee virtuele Azure-netwerken in twee regio's

- Een VPN - of ExpressRoute-koppeling van on-premises naar elk virtueel netwerk

- Een privé-resolver van Azure DNS in elk virtueel netwerk

- Een privé-DNS-zone van Azure die is gekoppeld aan elk virtueel netwerk

- Een on-premises DNS-server

Notitie

In deze zelfstudieazure.contoso.com is een privé-DNS-zone van Azure. Vervang door azure.contoso.com de naam van uw privé-DNS-zone.

Aanmelden bij Azure

Meld u aan bij het Azure-portaal.

IP-adressen van binnenkomende eindpunten bepalen

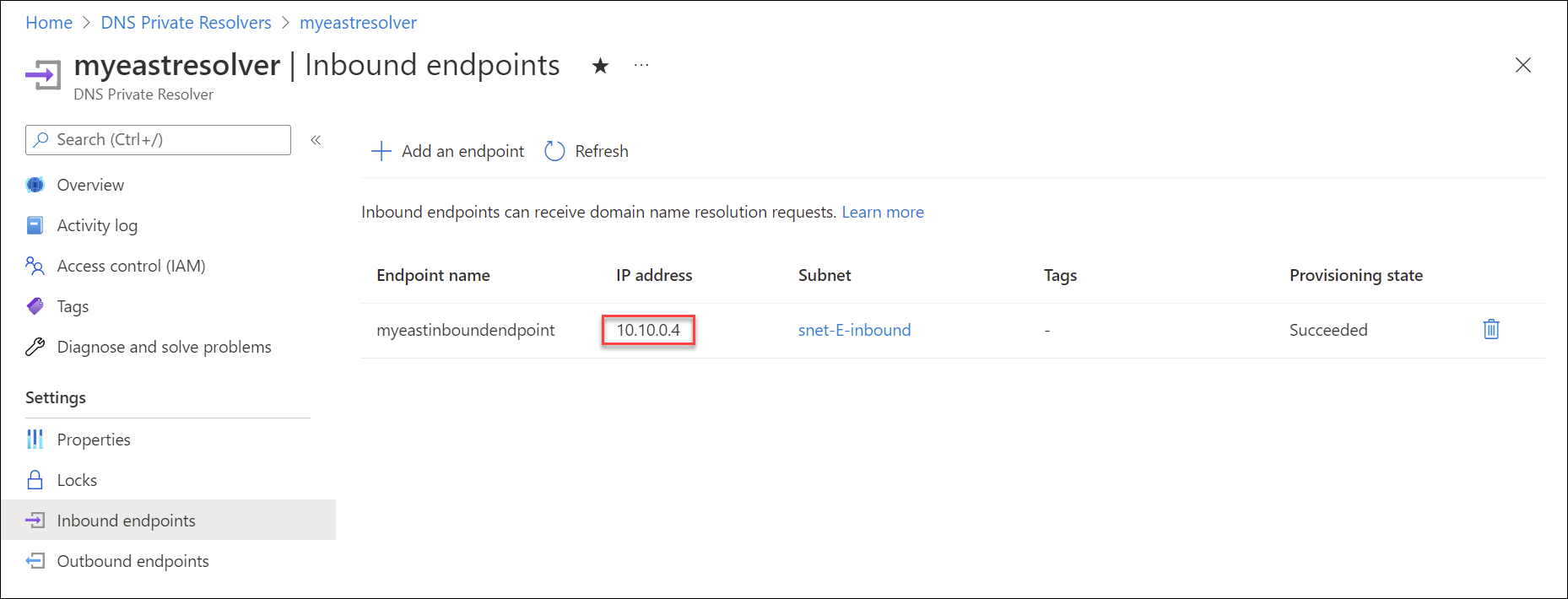

Noteer de IP-adressen die zijn toegewezen aan de binnenkomende eindpunten van uw PRIVÉ-DNS-resolvers. De IP-adressen worden gebruikt voor het configureren van on-premises DNS-doorstuurservers.

In dit voorbeeld zijn er twee virtuele netwerken in twee regio's:

- myeastvnet bevindt zich in de regio VS - oost , waaraan de adresruimte 10.10.0.0/16 is toegewezen

- mywestvnet bevindt zich in de regio VS - west-centraal, waaraan de adresruimte 10.20.0.0/16 is toegewezen

Zoek naar privé-DNS-resolvers en selecteer uw privé-resolver in de eerste regio. Bijvoorbeeld: myeastresolver.

Selecteer onder Instellingen binnenkomende eindpunten en noteer de IP-adresinstelling. Bijvoorbeeld: 10.10.0.4.

Ga terug naar de lijst met privé-DNS-resolvers en selecteer een resolver uit een andere regio. Bijvoorbeeld: mywestresolver.

Selecteer onder Instellingen binnenkomende eindpunten en noteer de IP-adresinstelling van deze resolver. Bijvoorbeeld: 10.20.0.4.

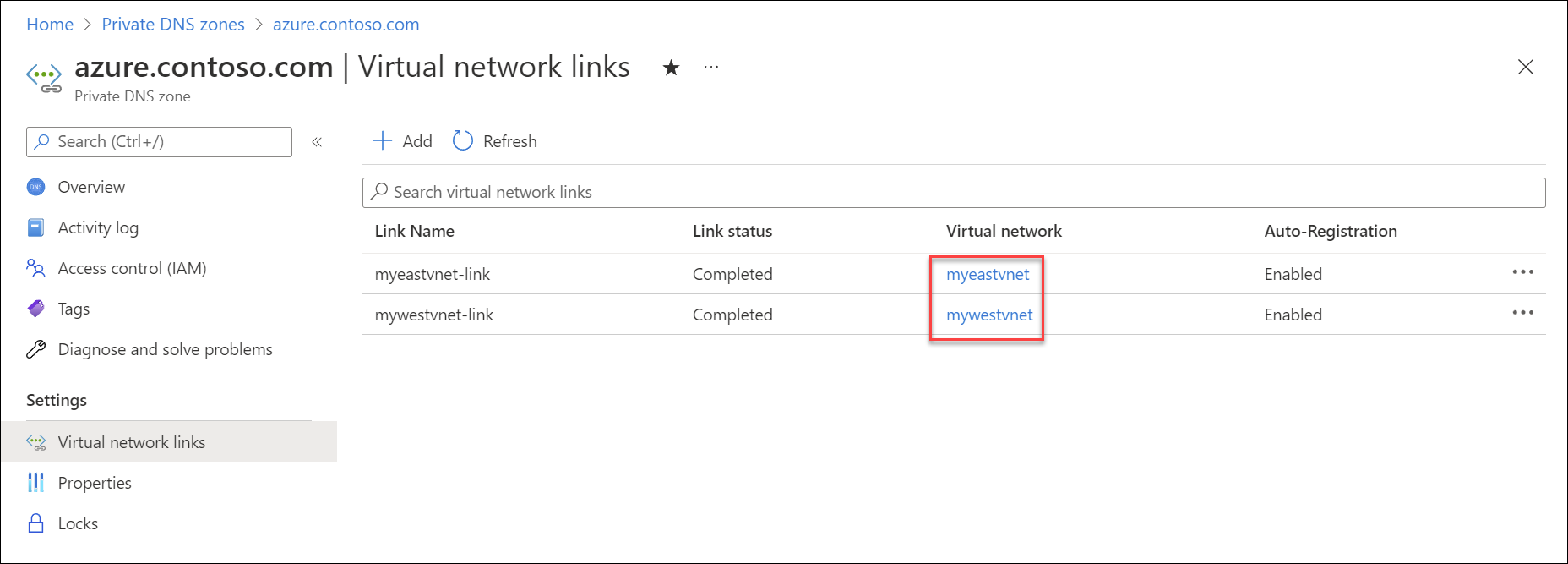

Privézonekoppelingen controleren

Als u DNS-records in een privézone van Azure DNS wilt omzetten, moet de zone zijn gekoppeld aan het virtuele netwerk. In dit voorbeeld is de zone azure.contoso.com gekoppeld aan myeastvnet en mywestvnet. Koppelingen naar andere vnet's kunnen ook aanwezig zijn.

Zoek naar Privé-DNS zones en selecteer uw privézone. Bijvoorbeeld: azure.contoso.com.

Selecteer onder Instellingen koppelingen voor virtueel netwerk en controleer of de vnet's die u in de vorige procedure hebt gebruikt voor binnenkomende eindpunten, ook worden vermeld onder Virtueel netwerk. Bijvoorbeeld: myeastvnet en mywestvnet.

Als een of meer vnet's nog niet zijn gekoppeld, kunt u deze hier toevoegen door Toevoegen te selecteren, een koppelingsnaam op te geven, uw abonnement te kiezen en vervolgens het virtuele netwerk te kiezen.

Tip

U kunt peering ook gebruiken om records in privé-DNS-zones om te zetten. Zie Azure DNS Private Resolver-eindpunten en -regelsets voor meer informatie.

Azure DNS-omzetting controleren

Controleer of DE DNS-instellingen voor uw virtuele netwerken zijn ingesteld op Standaard (opgegeven door Azure).

Zoek naar virtuele netwerken en selecteer het eerste VNet. Bijvoorbeeld: myeastvnet.

Selecteer onder Instellingen DE DNS-servers en controleer of standaard (door Azure opgegeven) is gekozen.

Selecteer het volgende Vnet (bijvoorbeeld mywestvnet) en controleer of de standaardinstelling (door Azure opgegeven) is gekozen.

Notitie

Aangepaste DNS-instellingen kunnen ook worden uitgevoerd, maar dit valt niet binnen het bereik van het huidige scenario.

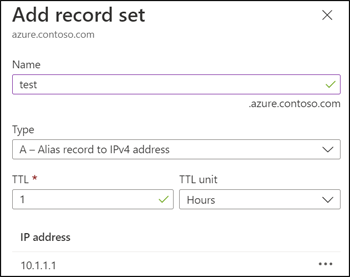

Zoek naar Privé-DNS zones en selecteer de naam van uw privézone. Bijvoorbeeld: azure.contoso.com.

Maak een testrecord in de zone door + Recordset te selecteren en een nieuwe A-record toe te voegen. Bijvoorbeeld: testen.

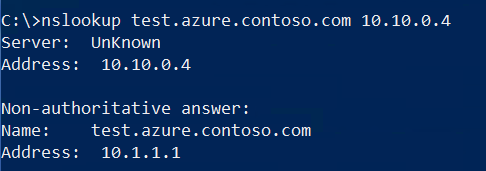

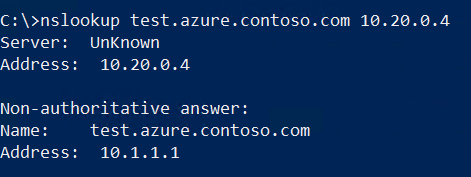

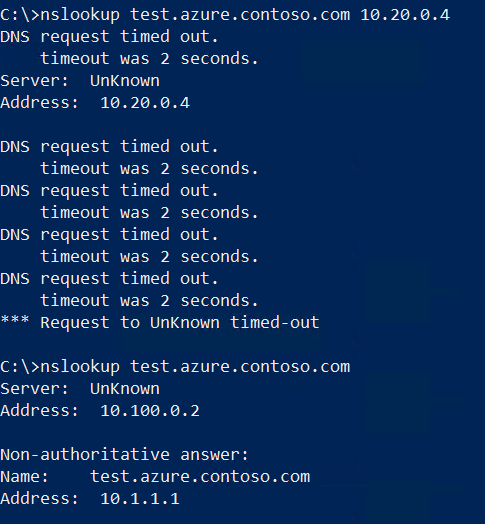

Open een opdrachtprompt met behulp van een on-premises client en gebruik nslookup om uw testrecord op te zoeken met behulp van het eerste PRIVÉ-resolver-IP-adres dat u hebt geschreven (bijvoorbeeld: 10.10.0.4). Zie het volgende voorbeeld:

nslookup test.azure.contoso.com 10.10.0.4De query moet het IP-adres retourneren dat u hebt toegewezen aan uw testrecord.

Herhaal deze nslookup-query met behulp van het IP-adres dat u hebt geschreven voor de tweede privé-resolver (bijvoorbeeld: 10.20.0.4).

Notitie

Als DE DNS-omzetting voor de privézone niet werkt, controleert u of uw on-premises koppelingen naar de Azure Vnets zijn verbonden.

On-premises DNS-doorsturen configureren

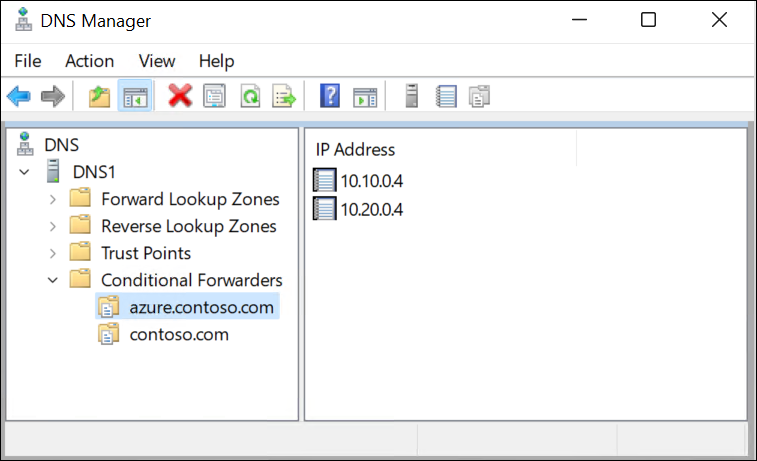

Nu dns-omzetting werkt van on-premises naar Azure met behulp van twee verschillende privé-resolvers van Azure DNS, kunnen we doorsturen configureren voor gebruik van beide adressen. Hierdoor wordt redundantie ingeschakeld als een van de verbindingen met Azure wordt onderbroken. De procedure voor het configureren van doorstuurservers is afhankelijk van het type DNS-server dat u gebruikt. In het volgende voorbeeld wordt een Windows Server gebruikt waarop de dns-serverfunctieservice wordt uitgevoerd en een IP-adres van 10.100.0.2 heeft.

Notitie

De DNS-server die u gebruikt om doorsturen te configureren, moet een server zijn die clientapparaten in uw netwerk gebruiken voor DNS-omzetting. Als de server die u configureert niet de standaardinstelling is, moet u rechtstreeks een query uitvoeren op het IP-adres (bijvoorbeeld nslookup test.azure.contoso.com 10.100.0.2) nadat doorsturen is geconfigureerd.

Open een Windows PowerShell-prompt met verhoogde bevoegdheid en voer de volgende opdracht uit. Vervang azure.contoso.com door de naam van uw privézone en vervang de onderstaande IP-adressen door de IP-adressen van uw privé-resolvers.

Add-DnsServerConditionalForwarderZone -Name "azure.contoso.com" -MasterServers 10.20.0.4,10.10.0.4Als u wilt, kunt u ook de DNS-console gebruiken om voorwaardelijke doorstuurservers in te voeren. Zie het volgende voorbeeld:

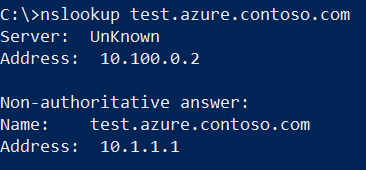

Nu doorsturen is ingesteld, geeft u dezelfde DNS-query op die u in de vorige procedure hebt gebruikt. Voer deze keer echter geen doel-IP-adres voor de query in. De query maakt gebruik van de standaard-DNS-server van de client.

Tolerantie demonstreren (optioneel)

U kunt nu laten zien dat DNS-omzetting werkt wanneer een van de verbindingen is verbroken.

Onderbreek de connectiviteit van on-premises naar een van uw Vnets door de interface uit te schakelen of los te koppelen. Controleer of de verbinding niet automatisch opnieuw verbinding maakt op aanvraag.

Voer de nslookup-query uit met behulp van de privé-resolver van het Vnet dat niet meer is verbonden en controleer of deze mislukt (zie hieronder).

Voer de nslookup-query uit met behulp van uw standaard-DNS-server (geconfigureerd met doorstuurservers) en controleer of deze nog steeds werkt vanwege de redundantie die u hebt ingeschakeld.

Volgende stappen

- Bekijk onderdelen, voordelen en vereisten voor Azure DNS Private Resolver.

- Meer informatie over het maken van een privé-resolver van Azure DNS met behulp van Azure PowerShell of Azure Portal.

- Meer informatie over het oplossen van Azure- en on-premises domeinen met behulp van de privé-resolver van Azure DNS.

- Meer informatie over azure DNS Private Resolver-eindpunten en -regelsets.

- Meer informatie over het configureren van hybride DNS met behulp van privé-resolvers.

- Informatie over enkele van de andere belangrijke netwerkmogelijkheden van Azure.

- Learn-module: Inleiding tot Azure DNS.