Het OT-verkeer beheren dat wordt bewaakt door Microsoft Defender for IoT

Dit artikel is een in een reeks artikelen waarin het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT wordt beschreven.

Microsoft Defender for IoT OT-netwerksensoren voeren automatisch diepe pakketdetectie uit voor IT- en OT-verkeer, waarbij netwerkapparaatgegevens worden omgezet, zoals apparaatkenmerken en gedrag.

Nadat u de OT-netwerksensor hebt geïnstalleerd, geactiveerd en geconfigureerd, gebruikt u de hulpprogramma's die in dit artikel worden beschreven om het gedetecteerde verkeer te analyseren, indien nodig extra subnetten toe te voegen en de verkeersinformatie in Defender for IoT-waarschuwingen te beheren.

Vereisten

Voordat u de procedures in dit artikel uitvoert, moet u het volgende hebben:

Een OT-netwerksensor geïnstalleerd, geconfigureerd en geactiveerd.

Toegang tot uw OT-netwerksensor als beheerder. Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Deze stap wordt uitgevoerd door uw implementatieteams.

Uw implementatie analyseren

Nadat u een nieuwe OT-netwerksensor hebt toegevoegd aan Microsoft Defender for IoT, controleert u of uw sensor correct is geïmplementeerd door het verkeer te analyseren dat wordt bewaakt.

Uw netwerk analyseren:

Meld u als beheerder aan bij uw OT-sensor en selecteer Systeeminstellingen Basisimplementatie>>.

Selecteer Analyseren. De analyse wordt gestart en er wordt een tabblad weergegeven voor elke interface die wordt bewaakt door de sensor. Op elk tabblad worden de subnetten weergegeven die door de aangegeven interface zijn gedetecteerd.

Elk interfacetabblad bevat de volgende details:

- Verbindingsstatus, aangegeven met een groen of rood verbindingspictogram in de naam van het tabblad. In de bovenstaande afbeelding wordt de eth1-interface bijvoorbeeld weergegeven als groen en is daarom verbonden.

- Het totale aantal gedetecteerde subnetten en VLAN's, dat boven aan het tabblad wordt weergegeven.

- De protocollen die zijn gedetecteerd op elk subnet.

- Het aantal unicastadressen dat voor elk subnet is gedetecteerd.

- Of broadcast-verkeer wordt gedetecteerd voor elk subnet, waarmee een lokaal netwerk wordt aangegeven.

Wacht tot de analyse is voltooid en controleer vervolgens elk interfacetabblad om te begrijpen of de interface relevant verkeer bewaakt of verdere afstemming nodig heeft.

Als het verkeer dat wordt weergegeven op de pagina Implementatie niet is wat u verwacht, moet u de implementatie mogelijk verfijnen door de locatie van de sensor in het netwerk te wijzigen of te controleren of uw bewakingsinterfaces correct zijn verbonden. Als u wijzigingen aanbrengt en het verkeer opnieuw wilt analyseren om te zien of het is verbeterd, selecteert u Analyseren opnieuw om de bijgewerkte bewakingsstatus weer te geven.

Uw subnetlijst verfijnen

Nadat u het verkeer hebt geanalyseerd dat uw sensor controleert en de implementatie heeft afgestemd, moet u mogelijk uw subnetlijst verder verfijnen. Gebruik deze procedure om ervoor te zorgen dat uw subnetten correct zijn geconfigureerd.

Hoewel uw OT-sensor tijdens de eerste implementatie automatisch uw netwerksubnetten leert, raden we u aan om het gedetecteerde verkeer te analyseren en deze zo nodig bij te werken om uw kaartweergaven en apparaatinventaris te optimaliseren.

Gebruik deze procedure ook om subnetinstellingen te definiëren, om te bepalen hoe apparaten worden weergegeven in de apparaattoewijzing van de sensor en de azure-apparaatinventaris.

- In de apparaattoewijzing worden IT-apparaten automatisch samengevoegd per subnet, waar u elke subnetweergave kunt uitvouwen en samenvouwen om naar behoefte in te zoomen.

- Zodra de subnetten zijn geconfigureerd, gebruikt u in de Azure-apparaatinventaris het filter Netwerklocatie (openbare preview) om lokale of gerouteerde apparaten weer te geven zoals gedefinieerd in de lijst met subnetten. Alle apparaten die zijn gekoppeld aan de vermelde subnetten, worden weergegeven als lokaal, terwijl apparaten die zijn gekoppeld aan gedetecteerde subnetten die niet in de lijst zijn opgenomen, worden weergegeven als gerouteerd.

Hoewel de OT-netwerksensor automatisch de subnetten in uw netwerk leert, raden we u aan om de geleerde instellingen te bevestigen en deze zo nodig bij te werken om uw kaartweergaven en apparaatinventaris te optimaliseren. Subnetten die niet als subnetten worden vermeld, worden behandeld als externe netwerken.

Tip

Wanneer u klaar bent om uw OT-sensorinstellingen op schaal te beheren, definieert u subnetten vanuit Azure Portal. Nadat u instellingen vanuit Azure Portal hebt toegepast, zijn instellingen op de sensorconsole alleen-lezen. Zie INSTELLINGEN voor OT-sensor configureren vanuit Azure Portal (openbare preview) voor meer informatie.

De gedetecteerde subnetten verfijnen:

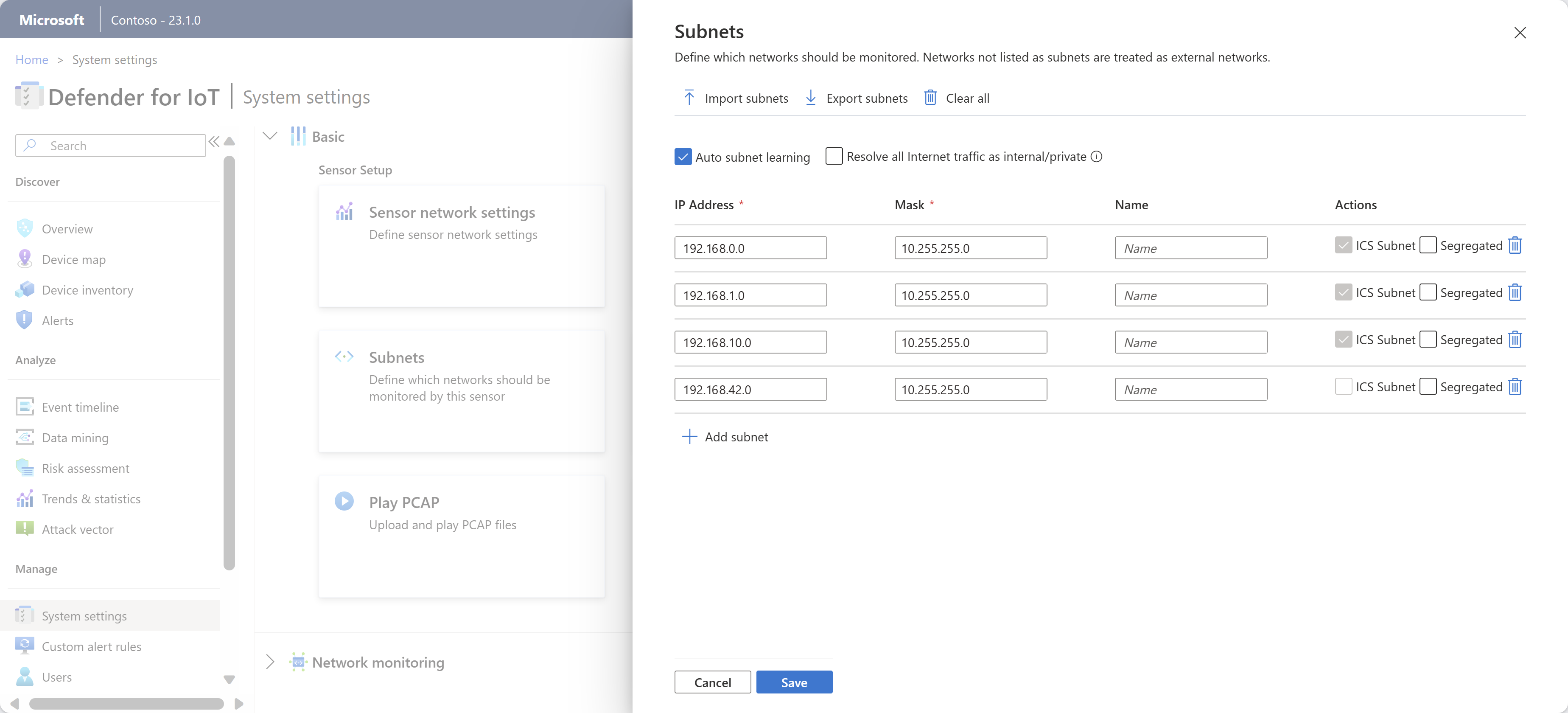

Meld u als beheerder aan bij uw OT-sensor en selecteer Systeeminstellingen>Basissubnetten.> Voorbeeld:

Werk de vermelde subnetten bij met een van de volgende opties:

Name Beschrijving Subnetten importeren Importeer een . CSV-bestand met subnetdefinities. De subnetgegevens worden bijgewerkt met de gegevens die u hebt geïmporteerd. Als u een leeg veld importeert, gaan de gegevens in dat veld verloren. Subnetten exporteren Exporteer de momenteel vermelde subnetten naar een . CSV-bestand. Alles wissen Wis alle momenteel gedefinieerde subnetten. Automatisch subnet leren Deze optie is standaard ingeschakeld. Schakel deze optie uit om te voorkomen dat de sensor automatisch uw subnetten detecteert. Al het internetverkeer als intern/privé oplossen Selecteer deze optie om alle openbare IP-adressen als privé, lokale adressen te beschouwen. Als deze optie is geselecteerd, worden openbare IP-adressen behandeld als lokale adressen en worden waarschuwingen niet verzonden over niet-geautoriseerde internetactiviteiten.

Deze optie vermindert meldingen en waarschuwingen die worden ontvangen over externe adressen.IP-adres Definieer het IP-adres van het subnet. Masker Definieer het IP-masker van het subnet. Naam U wordt aangeraden een betekenisvolle naam in te voeren waarmee de netwerkrol van het subnet wordt opgegeven. Subnetnamen mogen maximaal 60 tekens bevatten. Gescheiden Selecteer deze optie om dit subnet afzonderlijk weer te geven wanneer de apparaattoewijzing wordt weergegeven op basis van purdue-niveau. Subnet verwijderen Selecteer deze optie om subnetten te verwijderen die niet zijn gerelateerd aan uw IoT/OT-netwerkbereik. In het subnetraster worden subnetten die als ICS-subnet zijn gemarkeerd, herkend als OT-netwerken. Deze optie is alleen-lezen in dit raster, maar u kunt een subnet handmatig definiëren als ICS als er een OT-subnet niet correct wordt herkend.

Wanneer u klaar bent, selecteert u Opslaan om uw updates op te slaan.

Tip

Zodra de instelling voor automatisch subnet learning is uitgeschakeld en de subnetlijst is bewerkt om alleen de lokaal bewaakte subnetten op te nemen die zich in uw IoT/OT-bereik bevinden, kunt u de Azure-apparaatinventaris filteren op netwerklocatie om alleen de apparaten weer te geven die zijn gedefinieerd als lokaal. Zie De apparaatinventaris weergeven voor meer informatie.

Een subnet handmatig definiëren als ICS

Als u een OT-subnet hebt dat niet automatisch wordt gemarkeerd als een ICS-subnet door de sensor, bewerkt u het apparaattype voor een van de apparaten in het relevante subnet naar een ICS- of IoT-apparaattype. Het subnet wordt vervolgens automatisch gemarkeerd door de sensor als een ICS-subnet.

Notitie

Als u het subnet handmatig wilt wijzigen dat als ICS moet worden gemarkeerd, wijzigt u het apparaattype in de apparaatinventaris in de OT-sensor. In Azure Portal worden subnetten in de subnetlijst standaard gemarkeerd als ICS in de sensorinstellingen.

Het apparaattype wijzigen om het subnet handmatig bij te werken:

Meld u aan bij de OT-sensorconsole en ga naar Apparaatinventaris.

Selecteer in het inventarisraster van het apparaat een apparaat in het relevante subnet en selecteer vervolgens Bewerken in de werkbalk boven aan de pagina.

Selecteer in het veld Type een apparaattype in de vervolgkeuzelijst die wordt vermeld onder ICS of IoT.

Het subnet wordt nu gemarkeerd als een ICS-subnet in de sensor.

Zie Apparaatdetails bewerken voor meer informatie.

Poort- en VLAN-namen aanpassen

Gebruik de volgende procedures om de apparaatgegevens te verrijken die worden weergegeven in Defender for IoT door poort- en VLAN-namen op uw OT-netwerksensoren aan te passen.

U kunt bijvoorbeeld een naam toewijzen aan een niet-gereserveerde poort die ongebruikelijk hoge activiteit weergeeft om deze aan te roepen of om een naam toe te wijzen aan een VLAN-nummer om deze sneller te identificeren.

Notitie

Voor sensoren in de cloud kunt u uiteindelijk beginnen met het configureren van OT-sensorinstellingen vanuit Azure Portal. Zodra u instellingen vanuit Azure Portal gaat configureren, zijn de VLAN's en poortnaamvensters op de OT-sensoren alleen-lezen. Zie OT-sensorinstellingen configureren vanuit Azure Portal voor meer informatie.

Namen van gedetecteerde poorten aanpassen

Defender for IoT wijst automatisch namen toe aan de meest universeel gereserveerde poorten, zoals DHCP of HTTP. Het is echter mogelijk dat u de naam van een specifieke poort wilt aanpassen om deze te markeren, bijvoorbeeld wanneer u een poort met ongebruikelijk hoge gedetecteerde activiteit bekijkt.

Poortnamen worden weergegeven in Defender for IoT wanneer u apparaatgroepen bekijkt op basis van de apparaattoewijzing van de OT-sensor of wanneer u OT-sensorrapporten maakt die poortgegevens bevatten.

Een poortnaam aanpassen:

Meld u als beheerder aan bij uw OT-sensor.

Selecteer Systeeminstellingen en selecteer vervolgens onder Netwerkbewaking poortnaamgeving.

Voer in het deelvenster Poortnaamgeving dat wordt weergegeven het poortnummer in dat u wilt noemen, het protocol van de poort en een betekenisvolle naam. Ondersteunde protocolwaarden zijn: TCP, UDP en BEIDE.

Selecteer + Poort toevoegen om een andere poort aan te passen en Opslaan wanneer u klaar bent.

Een VLAN-naam aanpassen

VLAN's worden automatisch gedetecteerd door de OT-netwerksensor of handmatig toegevoegd. Automatisch gedetecteerde VLAN's kunnen niet worden bewerkt of verwijderd, maar handmatig toegevoegde VLAN's vereisen een unieke naam. Als een VLAN niet expliciet een naam heeft, wordt het nummer van het VLAN weergegeven.

De ondersteuning van VLAN is gebaseerd op 802.1q (maximaal VLAN ID 4094).

VLAN-namen configureren op een OT-netwerksensor:

Meld u als beheerder aan bij uw OT-sensor.

Selecteer Systeeminstellingen en selecteer vervolgens onder Netwerkbewaking de optie VLAN-naamgeving.

Voer in het deelvenster VLAN-naamgeving dat wordt weergegeven een VLAN-id en een unieke VLAN-naam in. VLAN-namen kunnen maximaal 50 ASCII-tekens bevatten.

Selecteer + VLAN toevoegen om een ander VLAN aan te passen en Opslaan wanneer u klaar bent.

Voor Cisco-switches: voeg de

monitor session 1 destination interface XX/XX encapsulation dot1qopdracht toe aan de configuratie van de SPAN-poort, waarbij XX/XX de naam en het nummer van de poort is.

DNS-servers definiëren

Verbeter de verrijking van apparaatgegevens door meerdere DNS-servers te configureren voor het uitvoeren van reverse lookups en het omzetten van hostnamen of FQDN's die zijn gekoppeld aan de IP-adressen die zijn gedetecteerd in netwerksubnetten. Als een sensor bijvoorbeeld een IP-adres detecteert, kan er een query worden uitgevoerd op meerdere DNS-servers om de hostnaam op te lossen. U hebt het DNS-serveradres, de serverpoort en de subnetadressen nodig.

Ga als volgt te werk om het opzoeken van de DNS-server te definiëren:

Selecteer in de OT-sensorconsole systeeminstellingen>netwerkbewaking en selecteer onder Active Discovery reverse DNS Lookup.

Gebruik de opties voor reverse lookup plannen om uw scan te definiëren zoals in vaste intervallen, per uur of op een bepaald tijdstip.

Als u Op specifieke tijden selecteert, gebruikt u een 24-uurs klok, zoals 14:30 voor 14:30 uur. Selecteer de + knop aan de zijkant om extra, specifieke tijden toe te voegen waarop de zoekactie moet worden uitgevoerd.

Selecteer DNS-server toevoegen en vul de velden in als dat nodig is om de volgende velden te definiëren:

- DNS-serveradres, het IP-adres van de DNS-server

- DNS-serverpoort

- Het aantal labels dat u wilt weergeven, is het aantal domeinlabels dat u wilt weergeven. Als u deze waarde wilt ophalen, moet u het IP-adres van het netwerk oplossen naar FQDN's van het apparaat. U kunt maximaal 30 tekens invoeren in dit veld.

- Subnetten, de subnetten waarop u de DNS-server een query wilt uitvoeren

Schakel boven aan de optie Ingeschakeld in om de query voor reverse lookup te starten zoals gepland en selecteer Opslaan om de configuratie te voltooien.

Zie Omgekeerde DNS-zoekactie configureren voor meer informatie.

De DNS-configuratie testen

Gebruik een testapparaat om te controleren of de omgekeerde DNS-zoekinstellingen die u hebt gedefinieerd, werken zoals verwacht.

Selecteer in de sensorconsole systeeminstellingen>netwerkbewaking en selecteer onder Active Discovery reverse DNS lookup.

Zorg ervoor dat de wisselknop Ingeschakeld is geselecteerd.

Selecteer Testen.

Voer in het dialoogvenster DNS reverse lookup voor server een adres in het opzoekadres in en selecteer Vervolgens Testen.

DHCP-adresbereiken configureren

Uw OT-netwerk kan bestaan uit zowel statische als dynamische IP-adressen.

- Statische adressen worden meestal gevonden op OT-netwerken via historici, controllers en netwerkinfrastructuurapparaten zoals switches en routers.

- Dynamische IP-toewijzing wordt doorgaans geïmplementeerd op gastnetwerken met laptops, pc's, smartphones en andere draagbare apparatuur, met behulp van fysieke Wi-Fi- of LAN-verbindingen op verschillende locaties.

Als u met dynamische netwerken werkt, moet u IP-adressen wijzigen wanneer ze optreden, door DHCP-adresbereiken op elke OT-netwerksensor te definiëren. Wanneer een IP-adres is gedefinieerd als een DHCP-adres, identificeert Defender for IoT elke activiteit die op hetzelfde apparaat plaatsvindt, ongeacht de wijzigingen in het IP-adres.

DHCP-adresbereiken definiëren:

Meld u aan bij uw OT-sensor en selecteer Systeeminstellingen>DHCP-bereiken voor netwerkbewaking.>

Voer een van de volgende stappen uit:

- Als u één bereik wilt toevoegen, selecteert u + Bereik toevoegen en voert u het IP-adresbereik en een optionele naam voor uw bereik in.

- Als u meerdere bereiken wilt toevoegen, maakt u een . CSV-bestand met kolommen voor de gegevens Van, Aan en Naam voor elk van uw bereiken. Selecteer Importeren om het bestand te importeren in uw OT-sensor. Bereikwaarden geïmporteerd uit een . CSV-bestand overschrijft alle bereikgegevens die momenteel zijn geconfigureerd voor uw sensor.

- Voor het exporteren van momenteel geconfigureerde bereiken naar een . CSV-bestand, selecteer Exporteren.

- Als u alle geconfigureerde bereiken wilt wissen, selecteert u Alles wissen.

Bereiknamen mogen maximaal 256 tekens bevatten.

Selecteer Opslaan om uw wijzigingen op te slaan.

Verkeersfilters configureren (geavanceerd)

Als u de vermoeidheid van waarschuwingen wilt verminderen en uw netwerkbewaking wilt richten op verkeer met hoge prioriteit, kunt u besluiten om het verkeer te filteren dat naar Defender for IoT bij de bron stroomt. Capture-filters worden geconfigureerd via de OT-sensor-CLI en bieden u de mogelijkheid om verkeer met hoge bandbreedte op de hardwarelaag te blokkeren, waardoor zowel de prestaties van het apparaat als het resourcegebruik worden geoptimaliseerd.

Zie voor meer informatie: