Proxy-instellingen configureren op een OT-sensor

Dit artikel is een in een reeks artikelen waarin het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT wordt beschreven en wordt beschreven hoe u proxy-instellingen configureert op uw OT-sensor om verbinding te maken met Azure.

U kunt deze stap overslaan in de volgende gevallen:

Als u werkt in een omgeving met lucht-gapped en lokaal beheerde sensoren

Als u een directe verbinding gebruikt tussen uw OT-sensor en Azure. In dit geval hebt u al alle vereiste stappen uitgevoerd bij het inrichten van uw sensor voor cloudbeheer

Vereisten

Als u de stappen wilt uitvoeren die in dit artikel worden beschreven, hebt u het volgende nodig:

Een OT-netwerksensor geïnstalleerd, geconfigureerd en geactiveerd.

Een goed begrip van de ondersteunde verbindingsmethoden voor defender voor IoT-sensoren in de cloud en een plan voor uw OT-site-implementatie die de verbindingsmethode bevat die u voor elke sensor wilt gebruiken.

Toegang tot de OT-sensor als beheerder. Zie On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT voor meer informatie.

Deze stap wordt uitgevoerd door uw implementatie- en connectiviteitsteams.

Proxy-instellingen configureren op uw OT-sensor

In deze sectie wordt beschreven hoe u instellingen configureert voor een bestaande proxy in uw OT-sensorconsole. Als u nog geen proxy hebt, configureert u er een met behulp van de volgende procedures:

- Een Azure-proxy instellen

- Verbinding maken via proxychaining

- Connectiviteit instellen voor omgevingen met meerdere clouds

Proxy-instellingen definiëren op uw OT-sensor:

Meld u aan bij uw OT-sensor en selecteer Systeeminstellingen > Sensornetwerkinstellingen.

Schakel de optie Proxy inschakelen in en voer vervolgens de volgende gegevens in voor uw proxyserver:

- Proxyhost

- Proxypoort

- Proxy-gebruikersnaam (optioneel)

- Proxywachtwoord (optioneel)

Voorbeeld:

Als dit relevant is, selecteert u Clientcertificaat om een certificaat voor proxyverificatie te uploaden voor toegang tot een SSL/TLS-proxyserver.

Notitie

Een client-SSL/TLS-certificaat is vereist voor proxyservers die SSL/TLS-verkeer inspecteren, zoals bij het gebruik van services zoals Zscaler en Palo Alto Prisma.

Selecteer Opslaan.

Een Azure-proxy instellen

In de volgende situaties kunt u een Azure-proxy gebruiken om uw sensor te verbinden met Defender for IoT:

- U hebt privéconnectiviteit tussen uw sensor en Azure nodig

- Uw site is verbonden met Azure via ExpressRoute

- Uw site is verbonden met Azure via een VPN

Als u al een proxy hebt geconfigureerd, gaat u rechtstreeks verder met het definiëren van de proxy-instellingen op de sensorconsole.

Als u nog geen proxy hebt geconfigureerd, gebruikt u de procedures in deze sectie om er een in te stellen in uw Azure VNET.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u het volgende hebt:

Een Log Analytics-werkruimte voor het bewaken van logboeken

Externe siteconnectiviteit met het Azure VNET

Uitgaand HTTPS-verkeer op poort 443 dat is toegestaan van uw sensor naar de vereiste eindpunten voor Defender for IoT. Zie OT-sensoren inrichten voor cloudbeheer voor meer informatie.

Een proxyserverresource met firewallmachtigingen voor toegang tot Microsoft-cloudservices. De procedure die in dit artikel wordt beschreven, maakt gebruik van een Squid-server die wordt gehost in Azure.

Belangrijk

Microsoft Defender voor IoT biedt geen ondersteuning voor inktvis of andere proxyservices. Het is de verantwoordelijkheid van de klant om de proxyservice in te stellen en te onderhouden.

Sensorproxy-instellingen configureren

In deze sectie wordt beschreven hoe u een proxy configureert in uw Azure VNET voor gebruik met een OT-sensor en de volgende stappen bevat:

- Een opslagaccount definiëren voor NSG-logboeken

- Virtuele netwerken en subnetten definiëren

- Een virtuele of lokale netwerkgateway definiëren

- Netwerkbeveiligingsgroepen definiëren

- Een virtuele-machineschaalset van Azure definiëren

- Een Azure Load Balancer maken

- Een NAT-gateway configureren

Stap 1: Een opslagaccount definiëren voor NSG-logboeken

Maak in Azure Portal een nieuw opslagaccount met de volgende instellingen:

| Gebied | Instellingen |

|---|---|

| Basisinstellingen | Prestaties: Standaard Soort account: Blob-opslag Replicatie: LRS |

| Netwerk | Connectiviteitsmethode: Openbaar eindpunt (geselecteerd netwerk) In virtuele netwerken: geen Routeringsvoorkeur: Microsoft-netwerkroutering |

| Gegevensbeveiliging | Alle opties uitgeschakeld houden |

| Geavanceerd | Alle standaardwaarden behouden |

Stap 2: Virtuele netwerken en subnetten definiëren

Maak de volgende VNET- en ingesloten subnetten:

| Naam | Aanbevolen grootte |

|---|---|

MD4IoT-VNET |

/26 of /25 met Bastion |

| Subnetten: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (optioneel) |

/26 |

Stap 3: Een virtuele of lokale netwerkgateway definiëren

Maak een VPN- of ExpressRoute-gateway voor virtuele gateways of maak een lokale gateway, afhankelijk van hoe u uw on-premises netwerk verbindt met Azure.

Koppel de gateway aan het GatewaySubnet subnet dat u eerder hebt gemaakt.

Zie voor meer informatie:

- Over VPN-gateways

- Een virtueel netwerk verbinden aan een ExpressRoute-circuit met behulp van de portal

- Instellingen voor lokale netwerkgateway wijzigen via Azure-portal

Stap 4: Netwerkbeveiligingsgroepen definiëren

Maak een NSG en definieer de volgende regels voor inkomend verkeer:

Maak een regel

100om verkeer van uw sensoren (de bronnen) naar het privé-IP-adres van de load balancer (de bestemming) toe te staan.tcp3128Poort gebruiken.Maak een regel

4095als een duplicaat van de65001systeemregel. Dit komt doordat de regel65001wordt overschreven op regel4096.Maak een regel

4096om al het verkeer voor microsegmentatie te weigeren.Optioneel. Als u Bastion gebruikt, maakt u een regel

4094om Bastion SSH naar de servers toe te staan. Gebruik het Bastion-subnet als bron.

Wijs de NSG toe aan de NSG die

ProxyserverSubnetu eerder hebt gemaakt.Uw NSG-logboekregistratie definiëren:

Selecteer uw nieuwe NSG en selecteer vervolgens Diagnostische instelling > Diagnostische instelling toevoegen.

Voer een naam in voor uw diagnostische instelling. Selecteer onder Categorie alleLogs.

Selecteer Verzonden naar Log Analytics-werkruimte en selecteer vervolgens de Log Analytics-werkruimte die u wilt gebruiken.

Selecteer deze optie om NSG-stroomlogboeken te verzenden en definieer vervolgens de volgende waarden:

Op het tabblad Basisbeginselen:

- Voer een beschrijvende naam in

- Selecteer het opslagaccount dat u eerder hebt gemaakt

- Uw vereiste retentiedagen definiëren

Op het tabblad Configuratie:

- Versie 2 selecteren

- Traffic Analytics inschakelen selecteren

- Selecteer uw Log Analytics-werkruimte

Stap 5: Een schaalset voor virtuele Azure-machines definiëren

Definieer een virtuele-machineschaalset van Azure om een groep virtuele machines met gelijke taakverdeling te maken en te beheren, waar u het aantal virtuele machines automatisch kunt verhogen of verkleinen als dat nodig is.

Zie Wat zijn virtuele-machineschaalsets voor meer informatie?

Een schaalset maken voor gebruik met uw sensorverbinding:

Maak een schaalset met de volgende parameterdefinities:

- Indelingsmodus: Uniform

- Beveiligingstype: standaard

- Afbeelding: Ubuntu-server 18.04 LTS – Gen1

- Grootte: Standard_DS1_V2

- Verificatie: Op basis van uw bedrijfsstandaard

Behoud de standaardwaarde voor schijfinstellingen .

Maak een netwerkinterface in het

Proxyserversubnet dat u eerder hebt gemaakt, maar definieer nog geen load balancer.Definieer uw schaalinstellingen als volgt:

- Het eerste aantal exemplaren definiëren als 1

- Het schaalbeleid definiëren als handmatig

Definieer de volgende beheerinstellingen:

- Voor de upgrademodus selecteert u Automatisch - exemplaar wordt bijgewerkt

- Diagnostische gegevens over opstarten uitschakelen

- De instellingen voor identiteit en Microsoft Entra-id wissen

- Overprovisioning selecteren

- Automatische besturingssysteemupgrades inschakelen selecteren

Definieer de volgende statusinstellingen:

- Selecteer Statuscontrole van toepassingen inschakelen

- Het TCP-protocol en poort 3128 selecteren

Definieer onder geavanceerde instellingen het spreidingsalgoritmen als Maximale verspreiding.

Ga als volgt te werk voor het aangepaste gegevensscript:

Maak het volgende configuratiescript, afhankelijk van de poort en services die u gebruikt:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allCodeer de inhoud van het scriptbestand in base-64.

Kopieer de inhoud van het gecodeerde bestand en maak vervolgens het volgende configuratiescript:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Stap 6: Een Azure Load Balancer maken

Azure Load Balancer is een load balancer op laag 4 die binnenkomend verkeer distribueert tussen gezonde instanties van virtuele machines met behulp van een distributie-algoritme op basis van hash.

Zie de documentatie van Azure Load Balancer voor meer informatie.

Een Azure Load Balancer maken voor uw sensorverbinding:

Maak een load balancer met een standaard-SKU en een intern type om ervoor te zorgen dat de load balancer wordt gesloten op internet.

Definieer een dynamisch front-end-IP-adres in het

proxysrvsubnet dat u eerder hebt gemaakt, en stel de beschikbaarheid in op zone-redundant.Kies voor een back-end de virtuele-machineschaalset die u eerder hebt gemaakt.

Maak op de poort die is gedefinieerd in de sensor een TCP-taakverdelingsregel die het front-end-IP-adres verbindt met de back-endpool. De standaardpoort is 3128.

Maak een nieuwe statustest en definieer een TCP-statustest op poort 3128.

Definieer de logboekregistratie van uw load balancer:

Ga in Azure Portal naar de load balancer die u hebt gemaakt.

Selecteer Diagnostische instelling>Diagnostische instelling toevoegen.

Voer een betekenisvolle naam in en definieer de categorie als allMetrics.

Selecteer Verzonden naar Log Analytics-werkruimte en selecteer vervolgens uw Log Analytics-werkruimte.

Stap 7: een NAT-gateway configureren

Een NAT-gateway configureren voor uw sensorverbinding:

Maak een nieuwe NAT-gateway.

Selecteer op het tabblad Uitgaand IP-adres een nieuw openbaar IP-adres maken.

Selecteer op het tabblad Subnet het

ProxyserverSubnetsubnet dat u eerder hebt gemaakt.

Uw proxy is nu volledig geconfigureerd. Ga door met het definiëren van de proxy-instellingen op uw OT-sensor.

Verbinding maken via proxychaining

U kunt uw sensor verbinden met Defender for IoT in Azure met behulp van proxychaining in de volgende situaties:

- Uw sensor heeft een proxy nodig om te bereiken van het OT-netwerk naar de cloud

- U wilt dat meerdere sensoren via één punt verbinding maken met Azure

Als u al een proxy hebt geconfigureerd, gaat u rechtstreeks verder met het definiëren van de proxy-instellingen op de sensorconsole.

Als u nog geen proxy hebt geconfigureerd, gebruikt u de procedures in deze sectie om uw proxyketen te configureren.

Zie Proxyverbindingen met proxychaining voor meer informatie.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u een hostserver hebt waarop een proxyproces in het sitenetwerk wordt uitgevoerd. Het proxyproces moet toegankelijk zijn voor zowel de sensor als de volgende proxy in de keten.

Deze procedure is gevalideerd met behulp van de opensource-inktvisproxy. Deze proxy maakt gebruik van HTTP-tunneling en de HTTP CONNECT-opdracht voor connectiviteit. Elke andere proxykoppelingsverbinding die ondersteuning biedt voor de CONNECT-opdracht, kan worden gebruikt voor deze verbindingsmethode.

Belangrijk

Microsoft Defender voor IoT biedt geen ondersteuning voor inktvis of andere proxyservices. Het is de verantwoordelijkheid van de klant om de proxyservice in te stellen en te onderhouden.

Een proxykoppelingsverbinding configureren

In deze procedure wordt beschreven hoe u een verbinding tussen uw sensoren en Defender for IoT installeert en configureert met behulp van de nieuwste versie van Squid op een Ubuntu-server.

Definieer uw proxy-instellingen voor elke sensor:

Meld u aan bij uw OT-sensor en selecteer Systeeminstellingen > Sensornetwerkinstellingen.

Schakel de optie Proxy inschakelen in en definieer uw proxyhost, poort, gebruikersnaam en wachtwoord.

Installeer de Squid-proxy:

Meld u aan bij uw proxy ubuntu-machine en start een terminalvenster.

Werk uw systeem bij en installeer Squid. Voorbeeld:

sudo apt-get update sudo apt-get install squidZoek het Squid-configuratiebestand. U kunt bijvoorbeeld het bestand op

/etc/squid/squid.confof/etc/squid/conf.d/openen in een teksteditor.Zoek in het Squid-configuratiebestand naar de volgende tekst:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Voeg

acl <sensor-name> src <sensor-ip>enhttp_access allow <sensor-name>toe aan het bestand. Voorbeeld:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Voeg indien nodig meer sensoren toe door extra lijnen toe te voegen voor sensor.

Configureer de Squid-service om te beginnen bij het starten. Run:

sudo systemctl enable squid

Verbind uw proxy met Defender for IoT. Zorg ervoor dat uitgaand HTTPS-verkeer op poort 443 van uw sensor naar de vereiste eindpunten voor Defender for IoT is toegestaan.

Zie OT-sensoren inrichten voor cloudbeheer voor meer informatie.

Uw proxy is nu volledig geconfigureerd. Ga door met het definiëren van de proxy-instellingen op uw OT-sensor.

Connectiviteit instellen voor omgevingen met meerdere clouds

In deze sectie wordt beschreven hoe u uw sensor verbindt met Defender for IoT in Azure vanaf sensoren die zijn geïmplementeerd in een of meer openbare clouds. Zie Multicloud-verbindingen voor meer informatie.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u een sensor hebt geïmplementeerd in een openbare cloud, zoals AWS of Google Cloud, en geconfigureerd voor het bewaken van SPAN-verkeer.

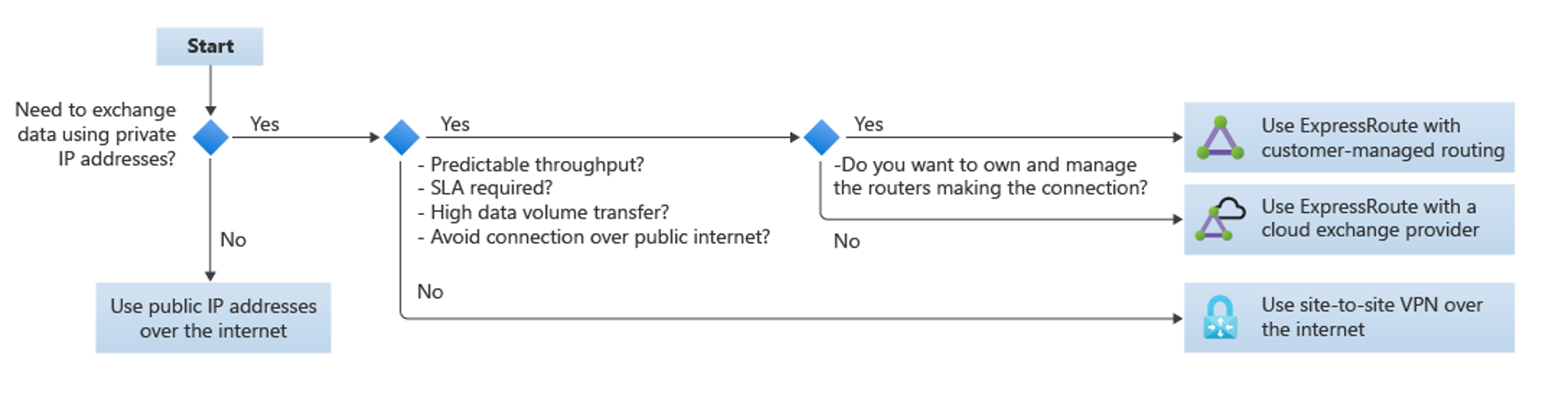

Een connectiviteitsmethode voor meerdere clouds selecteren

Gebruik het volgende stroomdiagram om te bepalen welke connectiviteitsmethode moet worden gebruikt:

Openbare IP-adressen via internet gebruiken als u geen gegevens hoeft uit te wisselen met behulp van privé-IP-adressen

Gebruik site-naar-site-VPN alleen via internet als u geen van de volgende voorwaarden nodig hebt:

- Voorspelbare doorvoer

- SLA

- Overdrachten van grote gegevensvolumes

- Vermijd verbindingen via het openbare internet

Gebruik ExpressRoute als u voorspelbare doorvoer, SLA, gegevensvolumeoverdrachten met hoog gegevensvolume nodig hebt of verbindingen via het openbare internet wilt voorkomen.

In dit geval:

- Als u de routers wilt bezitten en beheren die de verbinding maken, gebruikt u ExpressRoute met door de klant beheerde routering.

- Als u geen eigenaar hoeft te zijn van de routers die de verbinding maken, gebruikt u ExpressRoute met een cloudexemplementatieprovider.

Configuratie

Configureer uw sensor om verbinding te maken met de cloud met behulp van een van de aanbevolen methoden van Azure Cloud Adoption Framework. Zie Connectiviteit met andere cloudproviders voor meer informatie.

Als u privéconnectiviteit tussen uw VPN's en Defender for IoT wilt inschakelen, verbindt u uw VPC met een Azure VNET via een VPN-verbinding. Als u bijvoorbeeld verbinding maakt vanuit een AWS-VPC, raadpleegt u onze TechCommunity-blog: Een VPN maken tussen Azure en AWS met alleen beheerde oplossingen.

Nadat uw VPC en VNET zijn geconfigureerd, definieert u de proxy-instellingen op uw OT-sensor.

Volgende stappen

U wordt aangeraden een Active Directory-verbinding te configureren voor het beheren van on-premises gebruikers op uw OT-sensor en het instellen van sensorstatusbewaking via SNMP.

Als u deze instellingen niet configureert tijdens de implementatie, kunt u deze later ook retourneren en configureren. Zie voor meer informatie: