Beveiligingsteams, rollen en functies

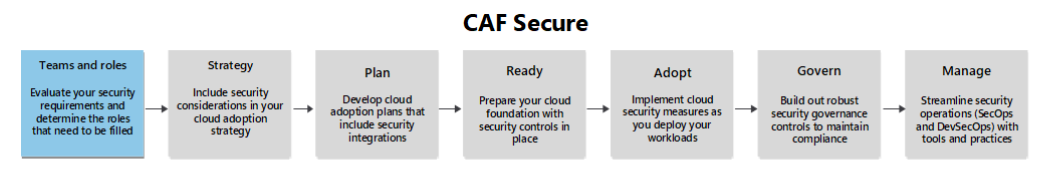

In dit artikel worden de beveiligingsrollen beschreven die vereist zijn voor cloudbeveiliging en de functies die ze uitvoeren met betrekking tot cloudinfrastructuur en -platforms. Deze rollen helpen u ervoor te zorgen dat beveiliging deel uitmaakt van elke fase van de levenscyclus van de cloud, van ontwikkeling tot bewerkingen en continue verbetering.

Notitie

Het Cloud Adoption Framework voor Azure is gericht op cloudinfrastructuur en platforms die ondersteuning bieden voor meerdere workloads. Zie de beveiligingsrichtlijnen in het Azure Well-Architected Framework voor beveiligingsrichtlijnen voor afzonderlijke workloads.

Afhankelijk van de grootte van uw organisatie en andere factoren, kunnen de rollen en functies die in dit artikel worden besproken, worden vervuld door personen die meerdere functies (rollen) uitvoeren in plaats van door één persoon of team. Ondernemingen en grote organisaties hebben meestal grotere teams met meer gespecialiseerde rollen, terwijl kleinere organisaties vaak meerdere rollen en functies samenvoegen onder een kleiner aantal personen. De specifieke beveiligingsverantwoordelijkheden variëren ook, afhankelijk van de technische platforms en services die de organisatie gebruikt.

Sommige beveiligingstaken worden rechtstreeks uitgevoerd door technologie- en cloudteams. Andere kunnen worden uitgevoerd door gespecialiseerde beveiligingsteams die samenwerken met de technologieteams. Ongeacht de grootte en structuur van uw organisatie moeten belanghebbenden een duidelijk beeld hebben van de beveiligingstaken die moeten worden uitgevoerd. Iedereen moet zich ook bewust zijn van de bedrijfsvereisten en de beveiligingsrisicotolerantie van de organisatie, zodat ze goede beslissingen kunnen nemen over cloudservices die rekening houden met en de beveiliging in balans brengen als een belangrijke vereiste.

Gebruik de richtlijnen in dit artikel om inzicht te verkrijgen in specifieke functies die teams en rollen uitvoeren en hoe verschillende teams communiceren om de hele cloudbeveiligingsorganisatie te behandelen.

Transformatie van beveiligingsrollen

Beveiligingsarchitectuur, engineering en operationele rollen ondergaan een aanzienlijke transformatie van hun verantwoordelijkheden en processen. (Deze transformatie is vergelijkbaar met de cloudtransformatie van infrastructuur- en platformrollen.) Deze transformatie van beveiligingsrollen is gebaseerd op meerdere factoren:

Naarmate beveiligingshulpprogramma's steeds vaker op SaaS zijn gebaseerd, hoeft u minder infrastructuur voor beveiligingshulpprogramma's te ontwerpen, implementeren, testen en gebruiken. Deze rollen moeten nog steeds de volledige levenscyclus van het configureren van cloudservices en oplossingen (inclusief continue verbetering) ondersteunen om ervoor te zorgen dat ze voldoen aan de beveiligingsvereisten.

De erkenning dat beveiliging de taak van iedereen is, is het stimuleren van een meer gezamenlijke en volwassen benadering waarmee beveiligings- en technologieteams kunnen samenwerken:

Technische technische teams zijn verantwoordelijk voor het effectief toepassen van beveiligingsmaatregelen op hun workloads. Deze wijziging vergroot hun behoefte aan context en expertise van beveiligingsteams over hoe ze effectief en efficiënt aan deze verplichtingen kunnen voldoen.

Beveiligingsteams verschuiven van een (iets adversarial) kwaliteitscontrolerol naar een rol die technische teams in staat stelt om het veilige pad het eenvoudigste pad te maken. Beveiligingsteams verminderen wrijving en barrières door automatisering, documentatie, training en andere strategieën te gebruiken.

Beveiligingsteams breiden hun vaardigheden steeds verder uit om beveiligingsproblemen in meerdere technologieën en systemen te bekijken. Ze pakken de volledige levenscyclus van aanvallers aan, in plaats van zich te richten op smalle technische gebieden (bijvoorbeeld netwerkbeveiliging, eindpuntbeveiliging, toepassingsbeveiliging en cloudbeveiliging). Het feit dat cloudplatforms verschillende technologieën nauw met elkaar integreren, versterkt deze vaardigheidsontwikkeling.

De toegenomen verandering van zowel technologie- als beveiligingscloudservices vereist dat beveiligingsprocessen voortdurend worden bijgewerkt om de risico's effectief te kunnen synchroniseren en te beheren.

Beveiligingsrisico's omzeilen nu op betrouwbare wijze beveiligingsmaatregelen op basis van het netwerk, dus beveiligingsteams moeten een Zero Trust-benadering gebruiken die identiteit, toepassingsbeveiliging, eindpuntbeveiliging, cloudbeveiliging, CI/CD, gebruikersonderwijs en andere besturingselementen omvat.

De acceptatie van DevOps/DevSecOps-processen vereist dat beveiligingsrollen flexibeler zijn om de beveiliging systeemeigen te integreren in de resulterende versnelde ontwikkelingslevenscyclus van oplossingen.

Overzicht van rollen en teams

De volgende secties bevatten richtlijnen over welke teams en rollen doorgaans belangrijke cloudbeveiligingsfuncties uitvoeren (wanneer deze functies aanwezig zijn in de organisatie). U moet uw bestaande benadering uit kaart laten komen, zoeken naar hiaten en beoordelen of uw organisatie dat wel kan en moet investeren om deze hiaten te verhelpen.

De rollen die beveiligingstaken uitvoeren, omvatten de volgende rollen.

Cloudserviceprovider

Infrastructuur-/platformteams (architectuur, engineering en bewerkingen)

Beveiligingsarchitectuur, engineering en postuurbeheerteams:

Beveiligingsarchitecten en -engineers (gegevensbeveiliging, identiteits- en toegangsbeheer (IAM), netwerkbeveiliging, servers en containerbeveiliging, toepassingsbeveiliging en DevSecOps)

Softwarebeveiligingstechnici (toepassingsbeveiliging)

Postuurbeheer (beheer van beveiligingsproblemen/ kwetsbaarheidsbeheer)

Beveiligingsbewerkingen (SecOps/SOC):

Triageanalisten (laag 1)

Onderzoeksanalisten (laag 2)

Detectie van bedreigingen

Informatie over bedreigingen

Detectie-engineering

Beveiligingsgovernance, risico en naleving (GRC)

Beveiligingstraining en -bewustzijn

Het is essentieel om ervoor te zorgen dat iedereen zijn rol in beveiliging begrijpt en hoe ze met andere teams kunnen werken. U kunt dit doel bereiken door beveiligingsprocessen voor meerdere teams en een model voor gedeelde verantwoordelijkheid voor uw technische teams vast te leggen. Dit helpt u risico's en verspilling van dekkingsgaten en overlappende inspanningen te voorkomen. Het helpt u ook veelvoorkomende fouten (antipatronen) te voorkomen, zoals teams die zwakke verificatie- en cryptografieoplossingen selecteren of zelfs proberen hun eigen oplossingen te maken.

Notitie

Een model voor gedeelde verantwoordelijkheid is vergelijkbaar met het model Responsible, Accountable, Consulted, Informed (RACI). Het model voor gedeelde verantwoordelijkheid illustreert een gezamenlijke benadering van wie beslissingen neemt en wat teams moeten doen om samen te werken voor bepaalde items en resultaten.

Cloudserviceprovider

Cloudserviceproviders zijn effectief virtuele teamleden die beveiligingsfuncties en -mogelijkheden bieden voor het onderliggende cloudplatform. Sommige cloudproviders bieden ook beveiligingsfuncties en -mogelijkheden die uw teams kunnen gebruiken om uw beveiligingspostuur en incidenten te beheren. Zie het model voor gedeelde verantwoordelijkheid voor de cloud voor meer informatie over wat cloudservicesproviders uitvoeren.

Veel cloudserviceproviders bieden informatie over hun beveiligingsprocedures en besturingselementen op aanvraag of via een portal zoals de Microsoft Service Trust-portal.

Infrastructuur-/platformteams (architectuur, engineering en bewerkingen)

Infrastructuur-/platformarchitectuur-, engineering- en operationele teams implementeren en integreren cloudbeveiliging, privacy en nalevingscontroles in de cloudinfrastructuur en platformomgevingen (tussen servers, containers, netwerken, identiteit en andere technische onderdelen).

De engineering- en operationele rollen kunnen zich voornamelijk richten op systemen voor cloud- of continue integratie en continue implementatie (CI/CD), of ze kunnen werken in een volledig scala aan cloud-, CI/CD-, on-premises en andere infrastructuren en platforms.

Deze teams zijn verantwoordelijk voor het voldoen aan alle beschikbaarheid, schaalbaarheid, beveiliging, privacy en andere vereisten voor de cloudservices van de organisatie die zakelijke workloads hosten. Ze werken samen met beveiligings-, risico-, nalevings- en privacyexperts om resultaten te bereiken die al deze vereisten combineren en verdelen.

Beveiligingsarchitectuur, engineering en postuurbeheerteams

Beveiligingsteams werken met infrastructuur- en platformrollen (en anderen) om beveiligingsstrategie, beleid en standaarden te vertalen in bruikbare architecturen, oplossingen en ontwerppatronen. Deze teams richten zich op het inschakelen van het succes van de beveiliging van cloudteams door de beveiliging van de infrastructuur en de processen en hulpprogramma's te evalueren en beïnvloeden die worden gebruikt om deze te beheren. Hieronder volgen enkele algemene taken die worden uitgevoerd door beveiligingsteams voor de infrastructuur:

Beveiligingsarchitecten en technici passen beveiligingsbeleid, standaarden en richtlijnen voor cloudomgevingen aan om controles te ontwerpen en implementeren in samenwerking met hun tegenhangers voor infrastructuur/platform. Beveiligingsarchitecten en technici helpen bij een breed scala aan elementen, waaronder:

Tenants/abonnementen. Beveiligingsarchitecten en -technici werken samen met infrastructuurarchitecten en technici en toegangsarchitecten (identiteit, netwerken, app en andere) om beveiligingsconfiguraties voor cloudtenants, abonnementen en accounts in cloudproviders vast te stellen (die worden bewaakt door beveiligingspostuurbeheerteams ).

IAM. Toegangsarchitecten (identiteit, netwerken, apps en anderen) werken samen met identiteitstechnici en operationele en infrastructuur-/platformteams om oplossingen voor toegangsbeheer te ontwerpen, implementeren en gebruiken. Deze oplossingen beschermen tegen onbevoegd gebruik van de bedrijfsactiva van de organisatie, terwijl geautoriseerde gebruikers bedrijfsprocessen kunnen volgen om eenvoudig en veilig toegang te krijgen tot organisatieresources. Deze teams werken aan oplossingen zoals identiteitsmappen en oplossingen voor eenmalige aanmelding (SSO), wachtwoordloze en meervoudige verificatie (MFA), oplossingen voor voorwaardelijke toegang op basis van risico's, workloadidentiteiten, privileged identity/access management (PIM/PAM), CIEM (Cloud Infrastructure and Entitlement Management) en meer. Deze teams werken ook samen met netwerktechnici en -bewerkingen voor het ontwerpen, implementeren en gebruiken van SSE-oplossingen (Security Service Edge). Workloadteams kunnen profiteren van deze mogelijkheden om naadloze en veiligere toegang te bieden tot afzonderlijke workload- en toepassingsonderdelen.

Gegevensbeveiliging. Beveiligingsarchitecten en -technici werken samen met gegevens- en AI-architecten en -technici om infrastructuur-/platformteams te helpen basismogelijkheden voor gegevensbeveiliging vast te stellen voor alle gegevens en geavanceerde mogelijkheden die kunnen worden gebruikt om gegevens in afzonderlijke workloads te classificeren en te beveiligen. Zie de Microsoft Security Data Protection-benchmark voor meer informatie over basisgegevensbeveiliging. Zie de richtlijnen voor well-architected Framework voor meer informatie over het beveiligen van gegevens in afzonderlijke workloads.

Netwerkbeveiliging. Beveiligingsarchitecten en -technici werken samen met netwerkarchitecten en -technici om infrastructuur-/platformteams te helpen bij het opzetten van basismogelijkheden voor netwerkbeveiliging, zoals connectiviteit met de cloud (privé-/leaselijnen), strategieën en oplossingen voor externe toegang, firewalls voor inkomend en uitgaand verkeer, web application firewalls (WAF's) en netwerksegmentatie. Deze teams werken ook samen met identiteitsarchitecten, technici en bewerkingen om SSE-oplossingen te ontwerpen, implementeren en gebruiken. Workloadteams kunnen gebruikmaken van deze mogelijkheden om afzonderlijke beveiliging of isolatie van afzonderlijke workload- en toepassingsonderdelen te bieden.

Servers en containerbeveiliging. Beveiligingsarchitecten en -technici werken samen met infrastructuurarchitecten en technici om infrastructuur-/platformteams te helpen basisbeveiligingsmogelijkheden tot stand te brengen voor servers, virtuele machines (VM's), containers, indeling/beheer, CI/CD en gerelateerde systemen. Deze teams maken detectie- en inventarisprocessen, configuraties voor beveiligingsbasislijn/benchmark, onderhouds- en patchprocessen, acceptatielijst voor uitvoerbare binaire bestanden, sjablooninstallatiekopieën, beheerprocessen en meer. Workloadteams kunnen ook profiteren van deze basisinfrastructuurmogelijkheden om beveiliging te bieden voor servers en containers voor afzonderlijke workload- en toepassingsonderdelen.

Basisbeginselen voor softwarebeveiliging (voor toepassingsbeveiliging en DevSecOps). Beveiligingsarchitecten en -technici werken samen met softwarebeveiligingstechnici om infrastructuur-/platformteams te helpen bij het instellen van mogelijkheden voor toepassingsbeveiliging die kunnen worden gebruikt door afzonderlijke workloads, codescans, hulpprogramma's voor softwarefactuur (SBOM), WAF's en het scannen van toepassingen. Zie DevSecOps-besturingselementen voor meer informatie over het opzetten van een SDL (Security Development Lifecycle). Zie de richtlijnen voor de levenscyclus van beveiligingsontwikkeling in het Well-Architected Framework voor meer informatie over hoe workloadteams deze mogelijkheden gebruiken.

Softwarebeveiligingstechnici evalueren code, scripts en andere geautomatiseerde logica die wordt gebruikt voor het beheren van de infrastructuur, inclusief infrastructuur als code (IaC), CI/CD-werkstromen en andere aangepaste hulpprogramma's of toepassingen. Deze technici moeten worden ingeschakeld om formele code te beveiligen in gecompileerde toepassingen, scripts, configuraties van automatiseringsplatforms en andere vormen van uitvoerbare code of scripts waarmee aanvallers de werking van het systeem kunnen manipuleren. Deze evaluatie kan bestaan uit het uitvoeren van een bedreigingsmodelanalyse van een systeem, of het kan bestaan uit hulpprogramma's voor codebeoordeling en beveiligingsscans. Zie de richtlijnen voor SDL-procedures voor meer informatie over het opzetten van een SDL.

Postuurbeheer (beheer van beveiligingsproblemen/ kwetsbaarheidsbeheer) is het operationele beveiligingsteam dat zich richt op beveiligingsbeschakeling voor technische operationele teams. Met postuurbeheer kunnen deze teams prioriteit geven aan en besturingselementen implementeren om aanvalstechnieken te blokkeren of te beperken. Postuurbeheerteams werken in alle technische operationele teams (inclusief cloudteams) en fungeren vaak als hun primaire middel om inzicht te krijgen in beveiligingsvereisten, nalevingsvereisten en governanceprocessen.

Postuurbeheer fungeert vaak als een Center of Excellence (CoE) voor beveiligingsinfrastructuurteams, vergelijkbaar met de manier waarop software-engineers vaak fungeren als een beveiligingscoE voor teams voor het ontwikkelen van toepassingen. Typische taken voor deze teams zijn onder andere:

Beveiligingspostuur bewaken. Bewaak alle technische systemen met behulp van hulpprogramma's voor postuurbeheer, zoals Microsoft Security Exposure Management, Microsoft Entra-machtigingsbeheer, niet-Microsoft-beveiligingsproblemen en EASM-hulpprogramma's (External Attack Surface Management) en CIEM-hulpprogramma's en aangepaste hulpprogramma's voor beveiligingspostuur en dashboards. Daarnaast voert postuurbeheer analyses uit om inzichten te bieden door:

Anticiperen op zeer waarschijnlijke en schadelijke aanvalspaden. Aanvallers 'denken in grafieken' en zoeken paden naar bedrijfskritieke systemen door meerdere assets en beveiligingsproblemen in verschillende systemen te koppelen (bijvoorbeeld inbreuk maken op gebruikerseindpunten, vervolgens de hash/ticket gebruiken om een beheerdersreferentie vast te leggen en vervolgens toegang te krijgen tot de bedrijfskritieke gegevens). Postuurbeheerteams werken samen met beveiligingsarchitecten en technici om deze verborgen risico's te detecteren en te beperken, die niet altijd worden weergegeven in technische lijsten en rapporten.

Het uitvoeren van beveiligingsevaluaties om systeemconfiguraties en operationele processen te controleren om meer inzicht te krijgen in en inzicht te krijgen buiten de technische gegevens van hulpprogramma's voor beveiligingspostuur. Deze evaluaties kunnen de vorm aannemen van informele detectiegesprekken of formele bedreigingsmodelleringsoefeningen.

Hulp bij prioriteitstelling. Technische teams helpen hun assets proactief te bewaken en prioriteit te geven aan beveiligingswerkzaamheden. Postuurbeheer helpt het risicobeperkingswerk in de context te plaatsen door de impact van beveiligingsrisico's te overwegen (geïnformeerd door ervaring, rapporten van beveiligingsactiviteitenincidenten en andere bronnen voor bedreigingsinformatie, business intelligence en andere bronnen) naast vereisten voor beveiligingsnaleving.

Train, mentor en kampioen. Verhoog de beveiligingskennis en vaardigheden van technische technische technische teams door training, begeleiding van individuen en informele kennisoverdracht. Postuurbeheerrollen kunnen ook werken met organisatiegereedheid/ training en beveiligingsonderwijs en betrokkenheidsrollen voor formele beveiligingstraining en het instellen van beveiliging binnen technische teams die hun collega's op het gebied van beveiliging evangeliseren en onderwijzen.

Identificeer hiaten en pleit voor oplossingen. Identificeer algemene trends, proces hiaten, hulpprogramma-hiaten en andere inzichten in risico's en oplossingen. Postuurbeheerrollen werken samen en communiceren met beveiligingsarchitecten en technici om oplossingen te ontwikkelen, een case voor financieringsoplossingen te bouwen en te helpen bij het implementeren van oplossingen.

Coördineren met beveiligingsbewerkingen (SecOps). Technische teams helpen bij het werken met SecOps-rollen, zoals detectie-engineering en opsporingsteams voor bedreigingen. Deze continuïteit in alle operationele rollen helpt ervoor te zorgen dat detecties aanwezig zijn en correct worden geïmplementeerd, beveiligingsgegevens beschikbaar zijn voor incidentonderzoek en opsporing van bedreigingen, processen voor samenwerking en meer.

Geef rapporten op. Bied tijdige en nauwkeurige rapporten over beveiligingsincidenten, trends en prestatiegegevens aan senior management en belanghebbenden om organisatierisicoprocessen bij te werken.

Postuurbeheerteams ontwikkelen zich vaak van bestaande rollen voor beheer van softwareproblemen om de volledige set functionele, configuratie- en operationele beveiligingsproblemen aan te pakken die worden beschreven in het Open Group Zero Trust Reference Model. Elk type beveiligingsprobleem kan toestaan dat onbevoegde gebruikers (inclusief aanvallers) de controle over software of systemen overnemen, zodat ze schade kunnen aanbrengen aan bedrijfsassets.

Functionele beveiligingsproblemen treden op in softwareontwerp of -implementatie. Ze kunnen onbevoegde controle van de betreffende software toestaan. Deze beveiligingsproblemen kunnen fouten zijn in software die uw eigen teams hebben ontwikkeld of fouten in commerciële of opensource-software (meestal bijgehouden door een Common Vulnerabilities and Exposures-id).

Configuratieproblemen zijn onjuiste configuraties van systemen die onbevoegde toegang tot systeemfunctionaliteit toestaan. Deze beveiligingsproblemen kunnen worden geïntroduceerd tijdens lopende bewerkingen, ook wel configuratiedrift genoemd. Ze kunnen ook worden geïntroduceerd tijdens de eerste implementatie en configuratie van software en systemen, of door zwakke beveiligingsstandaarden van een leverancier. Dit zijn enkele veel voorkomende voorbeelden:

Zwevende objecten die onbevoegde toegang tot items toestaan, zoals DNS-records en groepslidmaatschap.

Overmatige beheerdersrollen of machtigingen voor resources.

Gebruik van een zwakker verificatieprotocol of cryptografisch algoritme met bekende beveiligingsproblemen.

Zwakke standaardconfiguraties of standaardwachtwoorden.

Operationele beveiligingsproblemen zijn zwakke plekken in standaardbesturingssystemen en -procedures die onbevoegde toegang of controle van systemen toestaan. Voorbeelden zijn:

Beheerders die gedeelde accounts gebruiken in plaats van hun eigen afzonderlijke accounts om bevoorrechte taken uit te voeren.

Gebruik van 'browse-up'-configuraties waarmee uitbreidingspaden van bevoegdheden worden gemaakt die kunnen worden misbruikt door aanvallers. Dit beveiligingsprobleem treedt op wanneer beheerdersaccounts met hoge bevoegdheden zich aanmelden bij apparaten en werkstations met een lagere vertrouwensrelatie (zoals standaardgebruikerswerkstations en apparaten die eigendom zijn van gebruikers), soms via jumpservers die deze risico's niet effectief beperken. Zie voor meer informatie het beveiligen van bevoegde toegangs- en bevoegde toegangsapparaten.

Beveiligingsbewerkingen (SecOps/SOC)

Het SecOps-team wordt soms aangeduid als een Security Operations Center (SOC). Het SecOps-team is gericht op het snel vinden en verwijderen van kwaadwillende toegang tot de assets van de organisatie. Ze werken nauw samen met technologieactiviteiten en technische teams. SecOps-rollen kunnen werken voor alle technologieën in de organisatie, waaronder traditionele IT, operationele technologie (OT) en Internet of Things (IoT). Hier volgen de SecOps-rollen die het vaakst communiceren met cloudteams:

Triageanalisten (laag 1). Reageert op incidentdetecties voor bekende aanvalstechnieken en volgt gedocumenteerde procedures om ze snel op te lossen (of escaleer ze indien nodig naar onderzoeksanalisten). Afhankelijk van het SecOps-bereik en het volwassenheidsniveau kan dit detecties en waarschuwingen van e-mail, eindpunt antimalwareoplossingen, cloudservices, netwerkdetecties of andere technische systemen omvatten.

Onderzoeksanalisten (laag 2). Reageert op complexere en ernstigere incidentonderzoeken die meer ervaring en expertise vereisen (naast goed gedocumenteerde oplossingsprocedures). Dit team onderzoekt doorgaans aanvallen die worden uitgevoerd door levende menselijke aanvallers en aanvallen die van invloed zijn op meerdere systemen. Het werkt nauw samen met technologiebewerkingen en technische teams om incidenten te onderzoeken en op te lossen.

Detectie van bedreigingen. Proactief zoekt naar verborgen bedreigingen in de technische activa die standaarddetectiemechanismen hebben ontvlucht. Deze rol maakt gebruik van geavanceerde analyses en hypothesegestuurde onderzoeken.

Bedreigingsinformatie. Verzamelt en verspreidt informatie over aanvallers en bedreigingen voor alle belanghebbenden, waaronder bedrijven, technologie en beveiliging. Bedreigingsinformatieteams voeren onderzoek uit, delen hun bevindingen (formeel of informeel) en verspreiden ze naar verschillende belanghebbenden, waaronder het cloudbeveiligingsteam. Deze beveiligingscontext helpt deze teams cloudservices toleranter te maken voor aanvallen, omdat ze echte aanvalsinformatie gebruiken in ontwerp, implementatie, testen en bewerkingen, en continu verbeteren.

Detectie-engineering. Hiermee maakt u aangepaste aanvalsdetecties en past u aanvalsdetecties aan die worden geleverd door leveranciers en de bredere community. Deze aangepaste aanvalsdetecties vormen een aanvulling op door de leverancier geleverde detecties voor veelvoorkomende aanvallen die vaak worden gevonden in XDR-hulpprogramma's (Extended Detection and Response) en sommige SIEM-hulpprogramma's (Security Information and Event Management). Detectietechnici werken samen met cloudbeveiligingsteams om mogelijkheden te identificeren voor het ontwerpen en implementeren van detecties, de gegevens die nodig zijn om ze te ondersteunen en de reactie-/herstelprocedures voor de detecties.

Beveiligingsgovernance, risico en naleving

GRC (Security Governance, Risk and Compliance) is een set intergerelateerde disciplines die het technische werk van beveiligingsteams integreren met organisatiedoelen en verwachtingen. Deze rollen en teams kunnen een hybride zijn van twee of meer disciplines of kunnen afzonderlijke rollen zijn. Cloudteams communiceren met elk van deze disciplines in de loop van de levenscyclus van de cloudtechnologie:

De governance-discipline is een basismogelijkheid die zich richt op het consistent implementeren van alle aspecten van beveiliging door de organisatie. Governanceteams richten zich op beslissingsrechten (wie neemt welke beslissingen) en procesframeworks die teams verbinden en begeleiden. Zonder effectief bestuur kan een organisatie met alle juiste controles, beleidsregels en technologie nog steeds worden geschonden door aanvallers die gebieden hebben gevonden waar de beoogde verdediging niet goed, volledig of helemaal wordt geïmplementeerd.

De discipline risicobeheer is gericht op het effectief beoordelen, begrijpen en beperken van risico's door de organisatie. Rollen voor risicobeheer werken samen met veel teams in de hele organisatie om een duidelijke weergave van het risico van de organisatie te maken en deze actueel te houden. Omdat veel essentiële bedrijfsservices kunnen worden gehost op cloudinfrastructuur en -platforms, moeten cloud- en risicoteams samenwerken om dit organisatierisico te beoordelen en te beheren. Daarnaast is de beveiliging van de toeleveringsketen gericht op risico's die zijn gekoppeld aan externe leveranciers, opensource-onderdelen en partners.

De nalevingsdiscipline zorgt ervoor dat systemen en processen voldoen aan wettelijke vereisten en intern beleid. Zonder deze discipline kan de organisatie worden blootgesteld aan risico's met betrekking tot niet-naleving van externe verplichtingen (boetes, aansprakelijkheid, verlies van inkomsten van onvermogen om in sommige markten te opereren, en meer). Nalevingsvereisten kunnen doorgaans niet voldoen aan de snelheid van de evolutie van aanvallers, maar ze zijn toch een belangrijke vereistebron.

Alle drie deze disciplines werken in alle technologieën en systemen om de resultaten van de organisatie in alle teams te stimuleren. Alle drie zijn ook afhankelijk van context die ze van elkaar krijgen en profiteren aanzienlijk van actuele hoogwaardige gegevens over bedreigingen, bedrijven en de technologieomgeving. Deze disciplines zijn ook afhankelijk van architectuur om een bruikbare visie uit te drukken die kan worden geïmplementeerd en beveiligingsonderwijs en -beleid om regels vast te stellen en teams te begeleiden bij de vele dagelijkse beslissingen.

Cloud-engineering- en operationele teams kunnen werken met postuurbeheerrollen , compliance- en controleteams , beveiligingsarchitectuur en engineering, of CISO-rollen (Chief Information Security Officer) over GRC-onderwerpen.

Beveiligingsonderwijs en -beleid

Organisaties moeten ervoor zorgen dat alle rollen basiskennis hebben van beveiligingskennis en richtlijnen over wat ze verwachten te doen met betrekking tot beveiliging en hoe ze dit moeten doen. Om dit doel te bereiken, hebt u een combinatie van geschreven beleid en onderwijs nodig. Het onderwijs voor cloudteams kan informele begeleiding zijn door beveiligingsprofessionals die rechtstreeks met hen samenwerken, of het kan een formeel programma zijn met gedocumenteerd curriculum en aangewezen beveiligingsleiders.

In een grotere organisatie werken beveiligingsteams met organisatiegereedheid/training en beveiligingsonderwijs en betrokkenheidsrollen over formele beveiligingstrainingen en het opzetten van beveiligingsleiders binnen technische teams om hun collega's over beveiliging te evangeliseren en op te leiden.

Beveiligingsonderwijs en -beleid moeten elke rol helpen begrijpen:

Waarom. Laat elke rol zien waarom beveiliging belangrijk is voor hen en hun doelen in de context van hun rolverantwoordelijkheden. Als mensen niet duidelijk begrijpen waarom beveiliging voor hen belangrijk is, beoordelen ze het als onbelangrijk en gaan ze verder met iets anders.

Wat. Geef een overzicht van de beveiligingstaken die ze nodig hebben in de taal die ze al begrijpen. Als mensen niet weten wat ze moeten doen, gaan ze ervan uit dat beveiliging niet belangrijk of relevant voor hen is en verdergaat met iets anders.

Hoe. Zorg ervoor dat elke rol duidelijke instructies heeft voor het toepassen van beveiligingsrichtlijnen in hun rol. Als mensen niet weten hoe ze daadwerkelijk moeten doen wat ze moeten doen (bijvoorbeeld patchservers, bepalen of een koppeling een phishingkoppeling is, een bericht correct rapporteren, code controleren of een bedreigingsmodel wordt uitgevoerd), mislukken ze en gaan ze verder met iets anders.

Voorbeeldscenario: Typische interoperabiliteit tussen teams

Wanneer een organisatie een WAF implementeert en operationeel implementeert, moeten verschillende beveiligingsteams samenwerken om ervoor te zorgen dat de implementatie, het beheer en de integratie in de bestaande beveiligingsinfrastructuur effectief zijn. De interoperabiliteit tussen teams kan er als volgt uitzien in een bedrijfsbeveiligingsorganisatie:

- Planning en ontwerp

- Het governanceteam identificeert de behoefte aan verbeterde beveiliging van webtoepassingen en wijst budget toe voor een WAF.

- De netwerkbeveiligingsarchitect ontwerpt de WAF-implementatiestrategie, zodat deze naadloos kan worden geïntegreerd met bestaande besturingselementen voor beveiliging en is afgestemd op de beveiligingsarchitectuur van de organisatie.

- Implementatie

- De netwerkbeveiligingstechnicus implementeert de WAF volgens het ontwerp van de architect, configureert deze om de specifieke webtoepassingen te beveiligen en maakt bewaking mogelijk.

- De IAM-engineer stelt toegangsbeheer in, zodat alleen geautoriseerd personeel de WAF kan beheren.

- Bewaking en beheer

- Het postuurbeheerteam bevat instructies voor de SOC voor het configureren van bewaking en waarschuwingen voor de WAF en het instellen van dashboards voor het bijhouden van WAF-activiteiten.

- De engineeringteams voor bedreigingsinformatie en detectie helpen bij het ontwikkelen van responsplannen voor incidenten waarbij waF betrokken is en om simulaties uit te voeren om deze plannen te testen.

- Naleving en risicobeheer

- De compliance- en risicobeheerfunctionaris beoordeelt de WAF-implementatie om ervoor te zorgen dat deze voldoet aan wettelijke vereisten en voert periodieke controles uit.

- De data security engineer zorgt ervoor dat de logboekregistratie- en gegevensbeschermingsmaatregelen van de WAF voldoen aan de regelgeving voor gegevensprivacy.

- Continue verbetering en training

- De DevSecOps-engineer integreert WAF-beheer in de CI/CD-pijplijn, zodat updates en configuraties geautomatiseerd en consistent zijn.

- De security education and engagement specialist ontwikkelt en levert trainingsprogramma's om ervoor te zorgen dat alle relevante medewerkers begrijpen hoe ze de WAF effectief kunnen gebruiken en beheren.

- Het teamlid van het cloudgovernanceteam beoordeelt de WAF-implementatie- en beheerprocessen om ervoor te zorgen dat ze zijn afgestemd op organisatiebeleid en -standaarden.

Door effectief samen te werken zorgen deze rollen ervoor dat de WAF correct wordt geïmplementeerd en ook continu wordt bewaakt, beheerd en verbeterd om de webtoepassingen van de organisatie te beschermen tegen veranderende bedreigingen.