Apparaten beveiligen als onderdeel van het verhaal over bevoegde toegang

Deze richtlijnen maken deel uit van een volledige strategie voor bevoegde toegang en wordt geïmplementeerd als onderdeel van de Privileged Access Deployment

End-to-end zero trust beveiliging voor bevoorrechte toegang vereist een sterke basis van apparaatbeveiliging waarop andere beveiligingsmaatregelen voor de sessie kunnen worden gebaseerd. Hoewel beveiligingsgaranties in de sessie kunnen worden verbeterd, worden ze altijd beperkt door hoe sterk de beveiligingsgaranties zijn op het oorspronkelijke apparaat. Een aanvaller met controle over dit apparaat kan gebruikers erop imiteren of hun referenties stelen voor toekomstige imitatie. Dit risico ondermijnt andere garanties op het account, zoals tussenpersonen, jumpservers en de resources zelf. Zie schone bronprincipe voor meer informatie

Het artikel bevat een overzicht van beveiligingscontroles om gedurende de gehele levenscyclus een beveiligd werkstation te bieden voor gevoelige gebruikers.

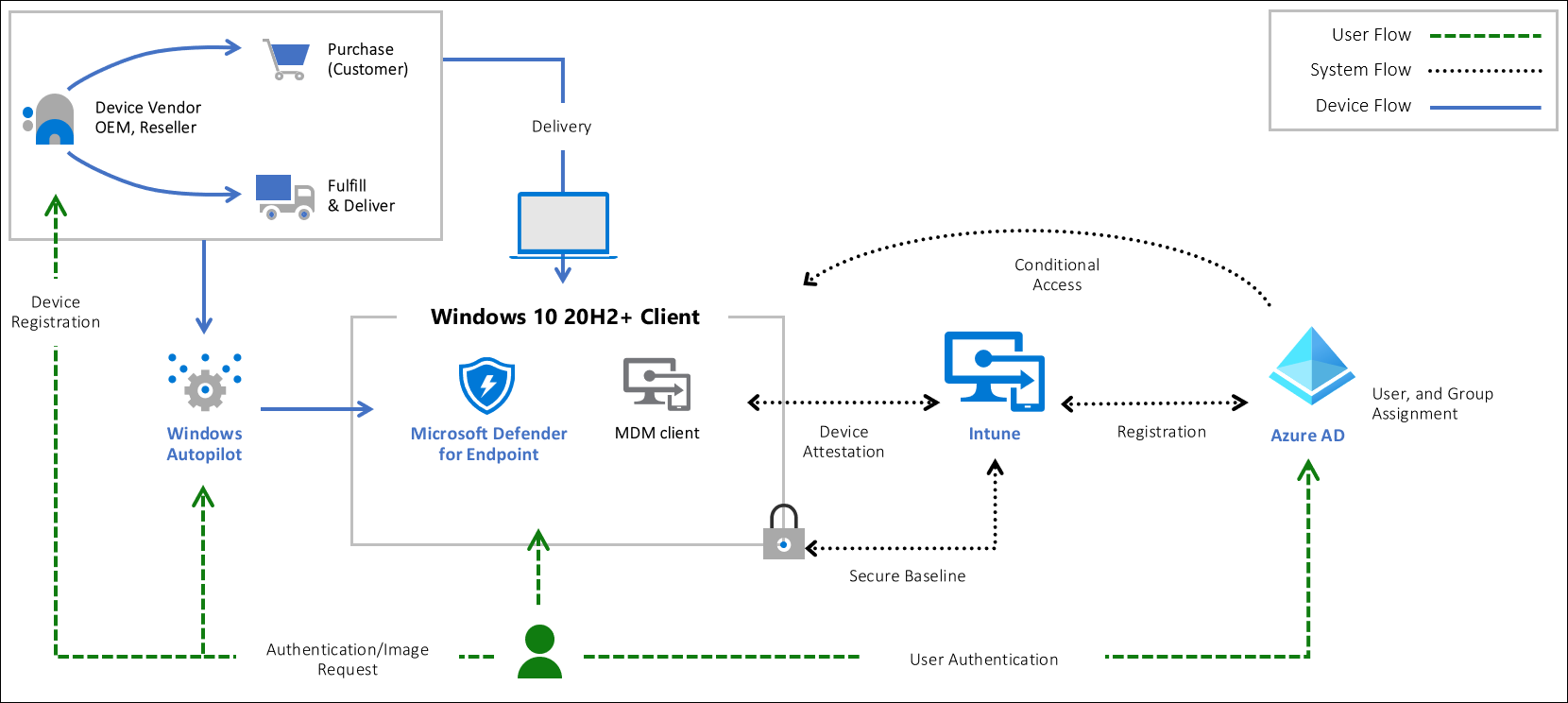

Deze oplossing is afhankelijk van de belangrijkste beveiligingsmogelijkheden in het Windows 10-besturingssysteem, Microsoft Defender voor Eindpunt, Microsoft Entra ID en Microsoft InTune.

Wie profiteert van een beveiligd werkstation?

Alle gebruikers en operators profiteren van het gebruik van een beveiligd werkstation. Een aanvaller die inbreuk maakt op een pc of apparaat, kan referenties/tokens imiteren of stelen voor alle accounts die deze gebruiken, waardoor veel of alle andere beveiligingsgaranties worden onderscheppen. Voor beheerders of gevoelige accounts kunnen aanvallers bevoegdheden escaleren en de toegang vergroten die ze hebben in uw organisatie, vaak aanzienlijk naar domein-, globale of ondernemingsbeheerdersbevoegdheden.

Zie Bevoegde toegangsbeveiligingsniveaus voor meer informatie over beveiligingsniveaus en welke gebruikers aan welk niveau moeten worden toegewezen

Besturingselementen voor apparaatbeveiliging

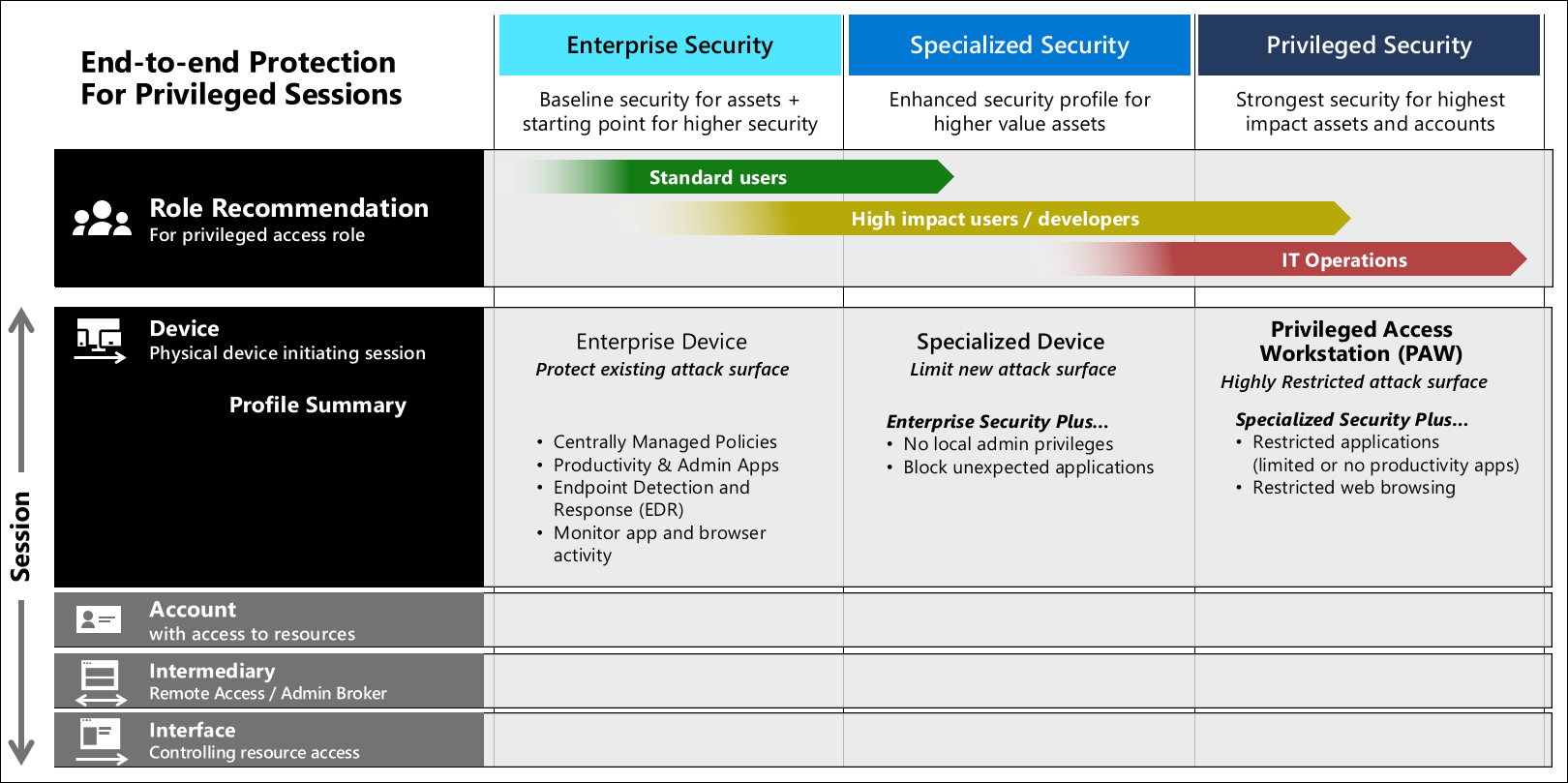

De succesvolle implementatie van een beveiligd werkstation vereist dat het deel uitmaakt van een end-to-end aanpak, waaronder apparaten, accounts, tussenpersonenen beveiligingsbeleid dat is toegepast op uw toepassingsinterfaces. Alle elementen van de stack moeten worden aangepakt voor een volledige strategie voor toegangsbeveiliging met uitgebreide bevoegdheden.

Deze tabel bevat een overzicht van de beveiligingsbesturingselementen voor verschillende apparaatniveaus:

| Profiel | Onderneming | Gespecialiseerd | Bevoorrecht |

|---|---|---|---|

| Microsoft Endpoint Manager (MEM) wordt beheerd | Ja | Ja | Ja |

| BYOD-apparaatinschrijving weigeren | Nee | Ja | Ja |

| MeM-beveiligingsbasislijn toegepast | Ja | Ja | Ja |

| Microsoft Defender voor Eindpunt | Ja* | Ja | Ja |

| Persoonlijk apparaat verbinden via Autopilot | Ja* | Ja* | Nee |

| URL's beperkt tot goedgekeurde lijst | De meeste toestaan | De meeste toestaan | Standaardinstelling weigeren |

| Verwijdering van beheerdersrechten | Ja | Ja | |

| Toepassingsuitvoeringsbeheer (AppLocker) | Controle -> Gehandhaafd | Ja | |

| Toepassingen die alleen door MEM zijn geïnstalleerd | Ja | Ja |

Notitie

De oplossing kan worden geïmplementeerd met nieuwe hardware, bestaande hardware en BYOD-scenario's (Bring Your Own Device).

Op alle niveaus zullen goede beveiligingsonderhoudsprocedures voor beveiligingsupdates worden afgedwongen door Intune-beleid. De verschillen in beveiliging wanneer het beveiligingsniveau van het apparaat stijgt, zijn gericht op het verminderen van het aanvalsoppervlak dat een aanvaller kan proberen te benutten (terwijl zo veel mogelijk gebruikersproductiviteit behouden blijft). Apparaten op ondernemingsniveau en gespecialiseerde apparaten maken productiviteitstoepassingen en algemeen surfen op internet mogelijk, maar bevoegde toegangswerkstations niet. Zakelijke gebruikers kunnen hun eigen toepassingen installeren, maar gespecialiseerde gebruikers mogen niet (en zijn geen lokale beheerders van hun werkstations).

Notitie

Surfen op internet verwijst hier naar algemene toegang tot willekeurige websites die een activiteit met een hoog risico kunnen zijn. Dergelijke navigatie verschilt van het gebruik van een webbrowser voor toegang tot een klein aantal bekende beheerwebsites voor services zoals Azure, Microsoft 365, andere cloudproviders en SaaS-toepassingen.

Hardwarewortel van vertrouwen

Essentieel voor een beveiligd werkstation is een supply chain-oplossing waarbij u een vertrouwd werkstation gebruikt dat de 'basis van vertrouwen' wordt genoemd. Technologie die moet worden overwogen bij de selectie van de basis van vertrouwenshardware, moet de volgende technologieën bevatten die zijn opgenomen in moderne laptops:

- TPM (Trusted Platform Module) 2.0

- BitLocker-stationsversleuteling

- UEFI Secure Boot

- stuurprogramma's en firmware gedistribueerd via Windows Update

- Virtualization en HVCI ingeschakeld

- Stuurprogramma's en apps HVCI-Ready

- Windows Hello

- DMA I/O-beveiliging

- System Guard

- Modern Standby

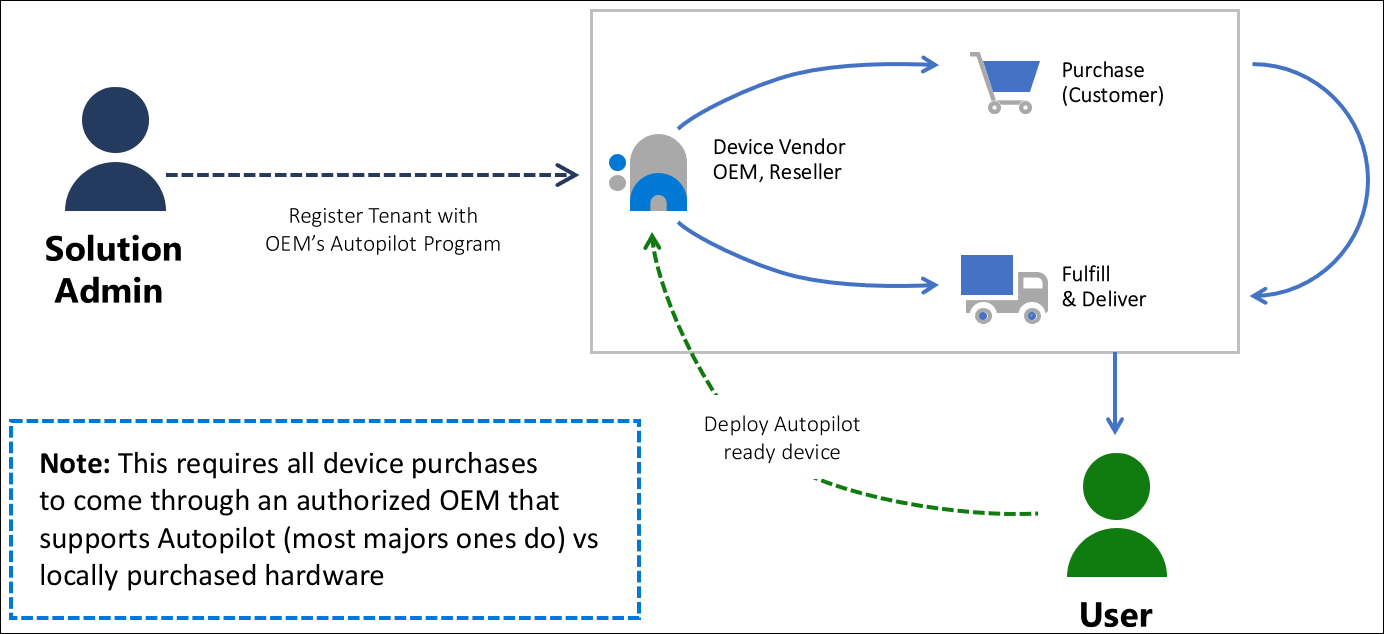

Voor deze oplossing wordt de basis van vertrouwen geïmplementeerd met behulp van Windows Autopilot-technologie, met hardware die aan de moderne technische vereisten voldoet. Als u een werkstation wilt beveiligen, kunt u met Autopilot gebruikmaken van door Microsoft OEM geoptimaliseerde Windows 10-apparaten. Deze apparaten hebben een bekende goede staat van de fabrikant. In plaats van een potentieel onveilig apparaat opnieuw in te stellen, kan Autopilot een Windows 10-apparaat transformeren in een status die gereed is voor bedrijven. Het past instellingen en beleid toe, installeert apps en wijzigt zelfs de editie van Windows 10.

Apparaatrollen en -profielen

Deze richtlijnen laten zien hoe u Windows 10 kunt beveiligen en de risico's kunt verminderen die zijn gekoppeld aan apparaat- of gebruikersinbreuk. Om te profiteren van de moderne hardwaretechnologie en het root of trust-apparaat, maakt de oplossing gebruik van Device Health Attestation. Deze mogelijkheid is aanwezig om ervoor te zorgen dat de aanvallers niet permanent kunnen zijn tijdens het vroeg opstarten van een apparaat. Dit doet u door gebruik te maken van beleid en technologie om beveiligingsfuncties en -risico's te beheren.

- Enterprise Device: de eerste beheerde rol is geschikt voor thuisgebruikers, kleine zakelijke gebruikers, algemene ontwikkelaars en ondernemingen waar organisaties de minimale beveiligingsbalk willen verhogen. Met dit profiel kunnen gebruikers toepassingen uitvoeren en door een website bladeren, maar een EDR-oplossing (antimalware en eindpuntdetectie en -respons), zoals Microsoft Defender voor Eindpunt is vereist. Er wordt een op beleid gebaseerde benadering gebruikt om het beveiligingspostuur te verhogen. Het biedt een veilige manier om met klantgegevens te werken en tegelijkertijd productiviteitshulpmiddelen zoals e-mail en surfen te gebruiken. Met controlebeleid en Intune kunt u een Enterprise-werkstation bewaken voor gebruikersgedrag en profielgebruik.

Het beveiligingsprofiel voor ondernemingen in de geprivilegieerde toegangsdistributie richtlijnen gebruikt JSON-bestanden om dit te configureren met Windows 10 en de opgegeven JSON-bestanden.

-

Gespecialiseerd apparaat: dit is een aanzienlijke stap omhoog ten opzichte van bedrijfsgebruik door de mogelijkheid te verwijderen om het werkstation zelf te beheren en te beperken welke toepassingen mogen worden uitgevoerd tot alleen de toepassingen die zijn geïnstalleerd door een geautoriseerde beheerder (in de programmabestanden en vooraf goedgekeurde toepassingen op de locatie van het gebruikersprofiel). Het verwijderen van de mogelijkheid om toepassingen te installeren, kan van invloed zijn op de productiviteit als deze onjuist is geïmplementeerd, dus zorg ervoor dat u toegang hebt verleend tot Microsoft Store-toepassingen of door het bedrijf beheerde toepassingen die snel kunnen worden geïnstalleerd om te voldoen aan de behoeften van gebruikers. Zie Beveiligingsniveaus voor bevoegde toegang voor hulp bij het configureren van gebruikers met gespecialiseerde apparaten

- De gespecialiseerde beveiligingsgebruiker vereist een meer gecontroleerde omgeving terwijl het nog steeds activiteiten zoals e-mail en surfen op internet kan uitvoeren in een eenvoudig te gebruiken ervaring. Deze gebruikers verwachten functies zoals cookies, favorieten en andere sneltoetsen, maar vereisen niet de mogelijkheid om hun apparaatbesturingssysteem te wijzigen of fouten op te sporen, stuurprogramma's te installeren of vergelijkbaar.

Het gespecialiseerde beveiligingsprofiel in de -richtlijnen voor geprivilegieerde toegangsimplementatie maakt gebruik van JSON-bestanden om dit te configureren met Windows 10 en de JSON-bestanden.

-

PAW- (Privileged Access Workstation): dit is de hoogste beveiligingsconfiguratie die is ontworpen voor uiterst gevoelige rollen die een aanzienlijke of materiaalimpact op de organisatie zouden hebben als hun account is aangetast. De PAW-configuratie omvat beveiligingscontroles en beleidsregels waarmee lokale beheertoegang en productiviteitsprogramma's worden beperkt om het kwetsbaarheid voor aanvallen te minimaliseren tot wat absoluut vereist is voor het uitvoeren van gevoelige taaktaken.

Dit maakt het PAW-apparaat moeilijk voor aanvallers om inbreuk te maken omdat het de meest voorkomende vector voor phishingaanvallen blokkeert: e-mail en surfen.

Om deze gebruikers productiviteit te bieden, moeten afzonderlijke accounts en werkstations worden verstrekt voor productiviteitstoepassingen en surfen op internet. Hoewel onhandig, is dit een noodzakelijke controle om gebruikers te beschermen waarvan het account schade kan toebrengen aan de meeste of alle resources in de organisatie.

- Een bevoegd werkstation biedt een beveiligd werkstation met duidelijk toepassingsbeheer en Application Guard. Het werkstation maakt gebruik van credential guard, device guard, app guard en exploit guard om de host te beschermen tegen schadelijk gedrag. Alle lokale schijven worden versleuteld met BitLocker en webverkeer is beperkt tot een limietset toegestane bestemmingen (Alles weigeren).

Het bevoegde beveiligingsprofiel in de geprivilegieerde toegangsimplementatie richtlijnen maakt gebruik van JSON-bestanden om dit te configureren met Windows 10 en de opgegeven JSON-bestanden.