Onderhoudsbewerkingen van MySQL-resourceproviders in Azure Stack Hub

Belangrijk

Vanaf Azure Stack Hub build 2108 worden de SQL- en MySQL-resourceproviders aangeboden aan abonnementen die toegang hebben gekregen. Als u deze functie wilt gaan gebruiken of als u een upgrade wilt uitvoeren van een vorige versie, een ondersteuningsaanvraag openen en onze ondersteuningstechnici begeleiden u bij de implementatie of het upgradeproces.

De MySQL-resourceprovider wordt uitgevoerd op een vergrendelde virtuele machine (VM). Als u onderhoudsbewerkingen wilt inschakelen, moet u de beveiliging van de VIRTUELE machine bijwerken. U kunt dit doen met behulp van het principe van minimale bevoegdheid (POLP), kunt u PowerShell Just Enough Administration (JEA) eindpunt DBAdapterMaintenance gebruiken. Het installatiepakket van de resourceprovider bevat een script voor deze bewerking.

Patchen en bijwerken

De MySQL-resourceprovider wordt niet onderhouden als onderdeel van Azure Stack Hub omdat het een invoegtoepassingsonderdeel is. Microsoft biedt indien nodig updates voor de MySQL-resourceprovider.

Voor MySQL RP V1 wordt, wanneer een bijgewerkte MySQL Server-resourceprovider wordt uitgebracht, een script opgegeven om de update toe te passen. Met dit script maakt u een nieuwe resourceprovider-VM, waarbij de status van de oude provider-VM wordt gemigreerd naar de nieuwe VM.

Voor MySQL RP V2 worden resourceproviders bijgewerkt met dezelfde updatefunctie die wordt gebruikt om Azure Stack Hub-updates toe te passen.

Zie De MySQL-resourceprovider bijwerkenvoor meer informatie.

De provider-VM bijwerken

MySQL RP V1 wordt uitgevoerd op een gebruiker VM. U moet de vereiste patches en updates toepassen wanneer deze worden uitgebracht. U kunt een Windows Update-pakket installeren tijdens de installatie van of bijwerken van de resourceprovider.

MySQL RP V2 wordt uitgevoerd op een beheerde Windows Server die verborgen is. U hoeft de VM van de resourceprovider niet te patchen of bij te werken. Deze wordt automatisch bijgewerkt wanneer u de RP bijwerkt.

De Windows Defender-definities van de VIRTUELE machine bijwerken

Deze instructies zijn alleen van toepassing op SQL RP V1 die wordt uitgevoerd op geïntegreerde Azure Stack Hub-systemen.

Voer de volgende stappen uit om de Defender-definities bij te werken:

Download de update van Windows Defender-definities van Windows Defender Definition.

Schuif op de pagina definities omlaag naar 'De definities handmatig downloaden en installeren'. Download het 64-bits bestand 'Windows Defender Antivirus voor Windows 10 en Windows 8.1'.

U kunt ook deze directe koppeling gebruiken om het fpam-fe.exe-bestand te downloaden/uit te voeren.

Open een PowerShell-sessie naar het onderhoudseindpunt van de MySQL-resourceprovideradapter-VM.

Kopieer het updatebestand van de definities naar de VM van de resourceprovideradapter met behulp van de sessie met het onderhoudseindpunt.

Voer in de onderhouds-PowerShell-sessie de opdracht Update-DBAdapterWindowsDefenderDefinitions uit.

Nadat u de definities hebt geïnstalleerd, wordt u aangeraden het updatebestand voor definities te verwijderen met behulp van de Remove-ItemOnUserDrive) opdracht.

PowerShell-scriptvoorbeeld voor het bijwerken van definities.

U kunt het volgende script bewerken en uitvoeren om de Defender-definities bij te werken. Vervang waarden in het script door waarden uit uw omgeving.

# Set credentials for the local admin on the resource provider VM.

$vmLocalAdminPass = ConvertTo-SecureString '<local admin user password>' -AsPlainText -Force

$vmLocalAdminUser = "<local admin user name>"

$vmLocalAdminCreds = New-Object System.Management.Automation.PSCredential `

($vmLocalAdminUser, $vmLocalAdminPass)

# Provide the public IP address for the adapter VM.

$databaseRPMachine = "<RP VM IP address>"

$localPathToDefenderUpdate = "C:\DefenderUpdates\mpam-fe.exe"

# Download Windows Defender update definitions file from https://www.microsoft.com/en-us/wdsi/definitions.

Invoke-WebRequest -Uri 'https://go.microsoft.com/fwlink/?LinkID=121721&arch=x64' `

-Outfile $localPathToDefenderUpdate

# Create a session to the maintenance endpoint.

$session = New-PSSession -ComputerName $databaseRPMachine `

-Credential $vmLocalAdminCreds -ConfigurationName DBAdapterMaintenance `

-SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# Copy the defender update file to the adapter VM.

Copy-Item -ToSession $session -Path $localPathToDefenderUpdate `

-Destination "User:\"

# Install the update definitions.

Invoke-Command -Session $session -ScriptBlock `

{Update-AzSDBAdapterWindowsDefenderDefinition -DefinitionsUpdatePackageFile "User:\mpam-fe.exe"}

# Cleanup the definitions package file and session.

Invoke-Command -Session $session -ScriptBlock `

{Remove-AzSItemOnUserDrive -ItemPath "User:\mpam-fe.exe"}

$session | Remove-PSSession

Azure Diagnostics-extensie configureren voor MySQL-resourceprovider

Deze instructies zijn alleen van toepassing op SQL RP V1 die wordt uitgevoerd op geïntegreerde Azure Stack Hub-systemen.

De Azure Diagnostics-extensie is standaard geïnstalleerd op de vm van de MySQL-resourceprovideradapter. De volgende stappen laten zien hoe u de extensie kunt aanpassen voor het verzamelen van de operationele gebeurtenislogboeken van de MySQL-resourceprovider en IIS-logboeken voor probleemoplossing en controledoeleinden.

Meld u aan bij de Azure Stack Hub-beheerdersportal.

Selecteer virtuele machines in het deelvenster aan de linkerkant, zoek naar de vm van de MySQL-resourceprovideradapter en selecteer de VM.

Ga in de Diagnostische instellingen van de virtuele machine naar het tabblad Logboeken en kies Aangepaste om gebeurtenislogboeken aan te passen die worden verzameld.

Voeg Microsoft-AzureStack-DatabaseAdapter/Operational!* toe om operationele gebeurtenislogboeken van mySQL-resourceproviders te verzamelen.

Als u het verzamelen van de IIS-logboeken wilt inschakelen, controleert u de IIS-logboeken en Mislukte Aanvraaglogboeken.

Selecteer tot slot Opslaan om alle diagnostische instellingen op te slaan.

Zodra de gebeurtenislogboeken en de verzameling IIS-logboeken zijn geconfigureerd voor de MySQL-resourceprovider, zijn de logboeken te vinden in een systeemopslagaccount met de naam mysqladapterdiagaccount.

Zie Wat is de Azure Diagnostics-extensievoor meer informatie over de Azure Diagnostics-extensie.

Geheimenrotatie

Deze instructies zijn alleen van toepassing op geïntegreerde Systemen van Azure Stack Hub.

Wanneer u de SQL- en MySQL-resourceproviders gebruikt met geïntegreerde Systemen van Azure Stack Hub, is de Azure Stack Hub-operator verantwoordelijk voor het roteren van de volgende infrastructuurgeheimen van de resourceprovider om ervoor te zorgen dat ze niet verlopen:

- Extern SSL-certificaat opgegeven tijdens de implementatie.

- Het wachtwoord voor het lokale beheerdersaccount van de resourceprovider-VM die tijdens de implementatie is opgegeven.

- Het wachtwoord van de diagnostische gebruiker van de resourceprovider (dbadapterdiag).

- (versie >= 1.1.47.0) Key Vault-certificaat dat is gegenereerd tijdens de implementatie.

PowerShell-voorbeelden voor het roteren van geheimen

Alle geheimen tegelijk wijzigen:

.\SecretRotationMySQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DiagnosticsUserPassword $passwd `

-DependencyFilesLocalPath $certPath `

-DefaultSSLCertificatePassword $certPasswd `

-VMLocalCredential $localCreds `

-KeyVaultPfxPassword $keyvaultCertPasswd

het wachtwoord van de diagnostische gebruiker wijzigen:

.\SecretRotationMySQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DiagnosticsUserPassword $passwd

het wachtwoord van het lokale beheerdersaccount van de VIRTUELE machine wijzigen:

.\SecretRotationMySQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-VMLocalCredential $localCreds

Het SSL-certificaat vernieuwen

.\SecretRotationMySQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DependencyFilesLocalPath $certPath `

-DefaultSSLCertificatePassword $certPasswd

Het Key Vault-certificaat draaien

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-KeyVaultPfxPassword $keyvaultCertPasswd

SecretRotationMySQLProvider.ps1 parameters

| Parameter | Beschrijving | Commentaar |

|---|---|---|

| AzureEnvironment | De Azure-omgeving van het servicebeheerdersaccount dat wordt gebruikt voor het implementeren van Azure Stack Hub. Alleen vereist voor Microsoft Entra-implementaties. Ondersteunde omgevingsnamen zijn AzureCloud, AzureUSGovernmentof als u een Microsoft Entra-id van China gebruikt, AzureChinaCloud. | Facultatief |

| AzCredential | Azure Stack Hub-servicebeheerdersaccountreferenties. Het script mislukt als het account dat u gebruikt met AzCredential multi-factor authentication (MFA) vereist. | Verplicht |

| CloudAdminCredential | Referentie voor domeinaccount van Azure Stack Hub-cloudbeheerder. | Verplicht |

| Geprivilegieerd Eindpunt | Privileged Endpoint voor toegang tot Get-AzureStackStampInformation. | Verplicht |

| DiagnostiekGebruikersWachtwoord | Wachtwoord voor diagnostisch gebruikersaccount. | Facultatief |

| VMLocalCredential | Het lokale beheerdersaccount op de MySQLAdapter-VM. | Facultatief |

| DefaultSSLCertificatePassword | Standaard-SSL-certificaat (*.pfx)-wachtwoord. | Facultatief |

| DependencyFilesLocalPath | Lokaal pad naar afhankelijkheidsbestanden. | Facultatief |

| KeyVaultPfxPassword | Het wachtwoord dat wordt gebruikt voor het genereren van het Key Vault-certificaat voor de databaseadapter. | Facultatief |

Deze instructies zijn alleen van toepassing op MySQL RP V2 die wordt uitgevoerd op geïntegreerde Azure Stack Hub-systemen.

Notitie

Geheime roulatie voor resourceproviders (RPs) met toegevoegde waarde wordt momenteel alleen ondersteund via PowerShell.

Net als bij de Azure Stack Hub-infrastructuur gebruiken waarde-toevoegende resourceproviders zowel interne als externe geheimen. Als operator bent u verantwoordelijk voor:

Het leveren van bijgewerkte externe geheimen, zoals een nieuw TLS-certificaat dat wordt gebruikt voor het beveiligen van eindpunten van de resourceprovider.

Het beheer van de regelmatige rotatie van geheimen van de resourceprovider.

Wanneer geheimen bijna verlopen, worden de volgende waarschuwingen gegenereerd in de beheerportal. Wanneer u het voltooien van de geheimenrotatie voltooit, worden deze waarschuwingen opgelost.

Interne certificaatvervaldatum naderend

In afwachting van het verlopen van extern certificaat

Voorwaarden

Ter voorbereiding op het rotatieproces:

Als u dat nog niet hebt gedaan, installeert u de PowerShell Az-module voor Azure Stack Hub voordat u doorgaat. Versie 2.0.2-preview of hoger is vereist voor de sleutelrotatie van Azure Stack Hub. Zie Migrate van AzureRM naar Azure PowerShell Az in Azure Stack Hubvoor meer informatie.

Installeer Azs.Deployment.Admin 1.0.0-modules: PowerShell Gallery | Azs.Deployment.Admin 1.0.0

Install-Module -Name Azs.Deployment.Admin

- Als het externe certificaat bijna verloopt, controleert u PKI-certificaatvereisten (Public Key Infrastructure) van Azure Stack Hub voor belangrijke vereiste informatie voordat u uw X509-certificaat aanschaft/verlengt, inclusief details over de vereiste PFX-indeling. Controleer ook de vereisten die zijn opgegeven in de sectie Optionele PaaS-certificaten, voor uw specifieke resourceprovider voor waarde toevoegen.

Een nieuw TLS-certificaat voorbereiden voor het rouleren van externe certificaten

Notitie

Als alleen het interne certificaat bijna verloopt, kunt u deze sectie overslaan.

Maak of vernieuw vervolgens uw TLS-certificaat om de eindpunten van de toegevoegde-waarde-resourceprovider te beveiligen.

Voltooi de stappen in CSR's (Certificaatondertekeningsaanvragen) genereren voor certificaatvernieuwing voor uw resourceprovider. Hier gebruikt u het hulpprogramma Azure Stack Hub Readiness Checker om de CSR te maken. Zorg ervoor dat u de juiste cmdlet voor uw resourceprovider uitvoert in de stap Certificaataanvragen genereren voor andere Azure Stack Hub-services.

New-AzsDbAdapterCertificateSigningRequestwordt bijvoorbeeld gebruikt voor SQL- en MySQL-RPs. Wanneer u klaar bent, verzendt u de gegenereerde . REQ-bestand naar uw certificeringsinstantie (CA) voor het nieuwe certificaat.Zodra u het certificaatbestand van de CA hebt ontvangen, voltooit u de stappen in Certificaten voorbereiden voor implementatie of rotatie. U gebruikt het hulpprogramma Gereedheidscontrole opnieuw om het bestand te verwerken dat wordt geretourneerd door de CA.

Voltooi ten slotte de stappen in om de Azure Stack Hub PKI-certificaten te valideren. U gebruikt het hulpprogramma Gereedheidscontrole nogmaals om validatietests uit te voeren op uw nieuwe certificaat.

Het interne certificaat vernieuwen

Open een PowerShell-console met verhoogde bevoegdheid en voer de volgende stappen uit om de externe geheimen van de resourceprovider te roteren:

Meld u aan bij uw Azure Stack Hub-omgeving met behulp van uw operatorreferenties. Zie Verbinden met Azure Stack Hub met PowerShell voor het PowerShell-aanmeldscript. Zorg ervoor dat u de PowerShell Az-cmdlets (in plaats van AzureRM) gebruikt en vervang alle tijdelijke aanduidingen, zoals eindpunt-URL's en de naam van de maptenant.

Bepaal de product-id van de resourceprovider. Voer de

Get-AzsProductDeployment-cmdlet uit om een lijst met de meest recente implementaties van de resourceprovider op te halen. De geretourneerde"value"verzameling bevat een element voor elke geïmplementeerde resourceprovider. Zoek de resourceprovider van belang en noteer de waarden voor deze eigenschappen:-

"name": bevat de product-id van de resourceprovider in het tweede segment van de waarde.

De MySQL RP-implementatie kan bijvoorbeeld een product-id van

"microsoft.mysqlrp"hebben.-

Voer de cmdlet

Invoke-AzsProductRotateSecretsActionuit om het interne certificaat te roteren.Invoke-AzsProductRotateSecretsAction -ProductId $productId

Het externe certificaat roteren

U moet eerst de waarden voor de volgende parameters noteren.

| Tijdelijke aanduiding | Beschrijving | Voorbeeldwaarde |

|---|---|---|

<product-id> |

De product-ID van de meest recente implementatie van de resource-provider. | microsoft.mysqlrp |

<installed-version> |

De versie van de meest recente implementatie van de resourceprovider. | 2.0.0.2 |

<package-id> |

De pakket-id wordt gebouwd door de product-id en de geïnstalleerde versie samen te voegen. | microsoft.mysqlrp.2.0.0.2 |

<cert-secret-name> |

De naam waaronder het certificaatgeheim is opgeslagen. | SSLCert |

<cert-pfx-file-path> |

Het pad naar het PFX-certificaatbestand. | C:\dir\dbadapter-cert-file.pfx |

<pfx-password> |

Het wachtwoord dat is toegewezen aan uw certificaat. PFX-bestand. | strong@CertSecret6 |

Open een PowerShell-console met verhoogde bevoegdheid en voer de volgende stappen uit:

Meld u aan bij uw Azure Stack Hub-omgeving met behulp van uw operatorreferenties. Zie Maak verbinding met Azure Stack Hub met PowerShell voor PowerShell-aanmeldscript. Zorg ervoor dat u de PowerShell Az-cmdlets (in plaats van AzureRM) gebruikt en vervang alle tijdelijke aanduidingen, zoals eindpunt-URL's en de naam van de maptenant.

Haal de parameterwaarde van de product-id op. Voer de

Get-AzsProductDeployment-cmdlet uit om een lijst met de meest recente implementaties van de resourceprovider op te halen. De geretourneerde"value"verzameling bevat een element voor elke geïmplementeerde resourceprovider. Zoek de resourceprovider van belang en noteer de waarden voor deze eigenschappen:-

"name": bevat de product-id van de resourceprovider in het tweede segment van de waarde. -

"properties"."deployment"."version": bevat het momenteel geïmplementeerde versienummer.

De MySQL RP-implementatie kan bijvoorbeeld een product-id van

"microsoft.mysqlrp"en versie-"2.0.0.2"hebben.-

Bouw de pakket-id van de resourceprovider door de product-id en versie van de resourceprovider samen te stellen. Als u bijvoorbeeld de waarden gebruikt die in de vorige stap zijn afgeleid, wordt de SQL RP-pakket-id

microsoft.mysqlrp.2.0.0.2.Voer met behulp van de pakket-id die in de vorige stap is afgeleid,

Get-AzsProductSecret -PackageIduit om de lijst met geheime typen op te halen die door de resourceprovider worden gebruikt. Zoek in de geretourneerdevalueverzameling het element met een waarde van"Certificate"voor de eigenschap"properties"."secretKind". Dit element bevat de eigenschappen van het geheim van het RP-certificaat. Noteer de naam die is toegewezen aan dit certificaatgeheim, dat wordt geïdentificeerd door het laatste segment van de eigenschap"name", net boven"properties".De geheimenverzameling die voor de SQL RP wordt geretourneerd, bevat bijvoorbeeld een

"Certificate"geheim met de naamSSLCert.Gebruik de cmdlet

Set-AzsProductSecretom uw nieuwe certificaat te importeren in Key Vault. Dit wordt gebruikt door het rotatieproces. Vervang de waarden van de tijdelijke aanduidingen voor variabelen dienovereenkomstig voordat u het script uitvoert.$productId = '<product-id>' $packageId = $productId + '.' + '<installed-version>' $certSecretName = '<cert-secret-name>' $pfxFilePath = '<cert-pfx-file-path>' $pfxPassword = ConvertTo-SecureString '<pfx-password>' -AsPlainText -Force Set-AzsProductSecret -PackageId $packageId -SecretName $certSecretName -PfxFileName $pfxFilePath -PfxPassword $pfxPassword -ForceGebruik ten slotte de cmdlet

Invoke-AzsProductRotateSecretsActionom de geheimen te roteren:Invoke-AzsProductRotateSecretsAction -ProductId $productId

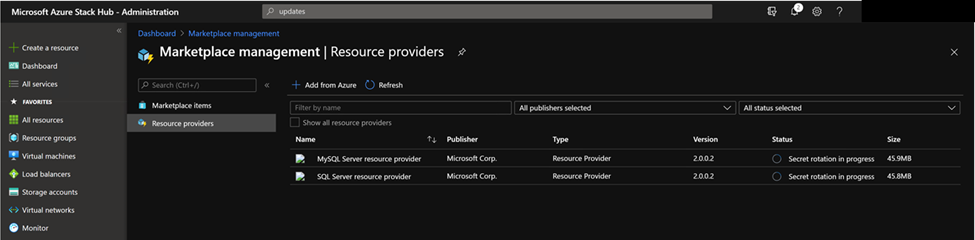

De voortgang van de geheimenrotatie volgen

U kunt de voortgang van geheimrotatie controleren in de PowerShell-console of in de beheerportal door de resourceprovider in de Marketplace-service te selecteren:

Notitie

De geheime rotatietijd kan meer dan 10 minuten kosten. Nadat dit is voltooid, wordt de status van de resourceprovider gewijzigd in 'Geïnstalleerd'.

Diagnostische logboeken verzamelen

Azure Stack Hub heeft meerdere manieren om diagnostische logboeken te verzamelen, op te slaan en te verzenden naar Microsoft Ondersteuning. Vanaf versie 1.1.93 ondersteunt MySQL Resource Provider de standaardmethode voor het verzamelen van logboeken uit uw Azure Stack Hub-omgeving. Zie diagnostische logboekverzamelingvoor meer informatie.

Vanaf versie 1.1.93 ondersteunt MySQL Resource Provider de standaardmethode voor het verzamelen van logboeken uit uw Azure Stack Hub-omgeving. Als u een oudere versie gebruikt, is het raadzaam om uw MySQL-resourceprovider bij te werken naar de nieuwste versie.

Als u logboeken van de vergrendelde VM wilt verzamelen, gebruikt u het UA-eindpunt DBAdapterDiagnostics (PowerShell Just Enough Administration). Dit eindpunt biedt de volgende opdrachten:

Get-AzsDBAdapterLog. Met deze opdracht maakt u een zip-pakket van de diagnostische logboeken van de resourceprovider en slaat u het bestand op het gebruikersstation van de sessie op. U kunt dit commando uitvoeren zonder parameters en de logboeken van de laatste vier uur worden verzameld.

Remove-AzsDBAdapterLog. Met deze opdracht worden bestaande logboekpakketten op de VM van de resourceprovider verwijderd.

Eindpuntvereisten en -proces

Wanneer een resourceprovider is geïnstalleerd of bijgewerkt, wordt het dbadapterdiag-gebruikersaccount gemaakt. U gebruikt dit account om diagnostische logboeken te verzamelen.

Notitie

Het wachtwoord van het dbadapterdiag-account is hetzelfde als het wachtwoord dat wordt gebruikt voor het lokaal beheerdersaccount op de virtuele machine die wordt gemaakt tijdens de implementatie of update van een provider.

Als u de DBAdapterDiagnostics opdrachten wilt gebruiken, maakt u een externe PowerShell-sessie naar de vm van de resourceprovider en voert u de opdracht Get-AzsDBAdapterLog uit.

U stelt de periode voor het verzamelen van logboeken in met behulp van de parameters FromDate en ToDate. Als u geen of beide parameters opgeeft, worden de volgende standaardwaarden gebruikt:

- FromDate is vier uur voor de huidige tijd.

- ToDate is de huidige tijd.

PowerShell-voorbeeldscript voor het verzamelen van logboeken:

Het volgende script laat zien hoe u diagnostische logboeken verzamelt van de VM van de resourceprovider.

# Create a new diagnostics endpoint session.

$databaseRPMachineIP = '<RP VM IP address>'

$diagnosticsUserName = 'dbadapterdiag'

$diagnosticsUserPassword = '<Enter Diagnostic password>'

$diagCreds = New-Object System.Management.Automation.PSCredential `

($diagnosticsUserName, (ConvertTo-SecureString -String $diagnosticsUserPassword -AsPlainText -Force))

$session = New-PSSession -ComputerName $databaseRPMachineIP -Credential $diagCreds `

-ConfigurationName DBAdapterDiagnostics -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# Sample that captures logs from the previous hour.

$fromDate = (Get-Date).AddHours(-1)

$dateNow = Get-Date

$sb = {param($d1,$d2) Get-AzSDBAdapterLog -FromDate $d1 -ToDate $d2}

$logs = Invoke-Command -Session $session -ScriptBlock $sb -ArgumentList $fromDate,$dateNow

# Copy the logs to the user drive.

$sourcePath = "User:\{0}" -f $logs

$destinationPackage = Join-Path -Path (Convert-Path '.') -ChildPath $logs

Copy-Item -FromSession $session -Path $sourcePath -Destination $destinationPackage

# Cleanup the logs.

$cleanup = Invoke-Command -Session $session -ScriptBlock {Remove-AzsDBAdapterLog}

# Close the session.

$session | Remove-PSSession

Bekende beperkingen van mySQL Server-resourceprovider versie 1

Beperking:

Wanneer het implementatie-, upgrade- of geheimrotatiescript is mislukt, kunnen sommige logboeken niet worden verzameld door het standaardmechanisme voor logboekverzameling.

tijdelijke oplossing:

Naast het gebruik van het standaardmechanisme voor logboekverzameling, gaat u naar de map Logboeken in de uitgepakte map waar het script naartoe zoekt, om meer logboeken te vinden.