Azure Stack Hub PKI-certificaten voorbereiden voor implementatie of rotatie

Notitie

In dit artikel wordt alleen de voorbereiding van externe certificaten beschreven, die worden gebruikt voor het beveiligen van eindpunten op externe infrastructuur en services. Interne certificaten worden afzonderlijk beheerd tijdens het certificaatrotatieproces.

Notitie

Als u Azure Container Registry (ACR) installeert, raden we u aan de vervaldatums van uw externe ACR-certificaten uit te lijnen met de vervaldatums van uw andere externe Azure Stack Hub-certificaten. Daarnaast raden we u aan uw PFX voor ACR te beveiligen met hetzelfde wachtwoord dat u gebruikt om uw andere externe certificaat PFX's te beveiligen.

De certificaatbestanden die van de certificeringsinstantie (CA) zijn verkregen, moeten worden geïmporteerd en geëxporteerd met eigenschappen volgens de certificaatvereisten van Azure Stack Hub.

In dit artikel leert u hoe u externe certificaten importeert, verpakt en valideert om u voor te bereiden op azure Stack Hub-implementatie of geheimenrotatie.

Voorwaarden

Uw systeem moet voldoen aan de volgende vereisten voordat PKI-certificaten worden verpakt voor een Azure Stack Hub-implementatie:

- Certificaten die door de certificeringsinstantie worden geretourneerd, worden opgeslagen in één map, in .cer indeling (andere configureerbare indelingen, zoals .cert, .sst of .pfx).

- Windows 10 of Windows Server 2016 of hoger.

- Gebruik hetzelfde systeem dat de aanvraag voor certificaatondertekening heeft gegenereerd (tenzij u zich richt op een certificaat dat vooraf is verpakt in PFXs).

- Gebruik powerShell-sessies met verhoogde bevoegdheid.

Ga door naar de juiste sectie Certificaten voorbereiden (Azure Stack-gereedheidscontrole) of Certificaten voorbereiden (handmatige stappen).

Certificaten voorbereiden (Azure Stack-gereedheidscontrole)

Gebruik deze stappen om certificaten te verpakken met behulp van de PowerShell-cmdlets voor Azure Stack-gereedheidscontrole:

Installeer de azure Stack-gereedheidscontrolemodule vanaf een PowerShell-prompt (5.1 of hoger) door de volgende cmdlet uit te voeren:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseGeef het pad naar de certificaatbestanden op. Bijvoorbeeld:

$Path = "$env:USERPROFILE\Documents\AzureStack"Declareer de pfxPassword. Bijvoorbeeld:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Declareer de ExportPath- waarnaar de resulterende PFX's worden geëxporteerd. Bijvoorbeeld:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Certificaten converteren naar Azure Stack Hub-certificaten. Bijvoorbeeld:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathControleer de uitvoer:

ConvertTo-AzsPFX v1.2005.1286.272 started.Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedNotitie

Gebruik

Get-help ConvertTo-AzsPFX -Fullvoor meer opties, zoals het uitschakelen van validatie of filteren voor verschillende certificaatindelingen.Na een geslaagde validatie kunnen certificaten worden gepresenteerd voor implementatie of rotatie zonder extra stappen.

Certificaten voorbereiden (handmatige stappen)

U kunt deze handmatige stappen gebruiken om certificaten te verpakken voor nieuwe Azure Stack Hub PKI-certificaten.

Het certificaat importeren

Kopieer de oorspronkelijke certificaatversies , verkregen van uw CA naar keuze, naar een map op het hosting-platform.

Waarschuwing

Kopieer geen bestanden die al zijn geïmporteerd, geëxporteerd of gewijzigd vanuit de bestanden die rechtstreeks door de CA zijn geleverd.

Klik met de rechtermuisknop op het certificaat en selecteer Certificaat installeren of PFX-installeren, afhankelijk van de wijze waarop het certificaat is geleverd van uw CA.

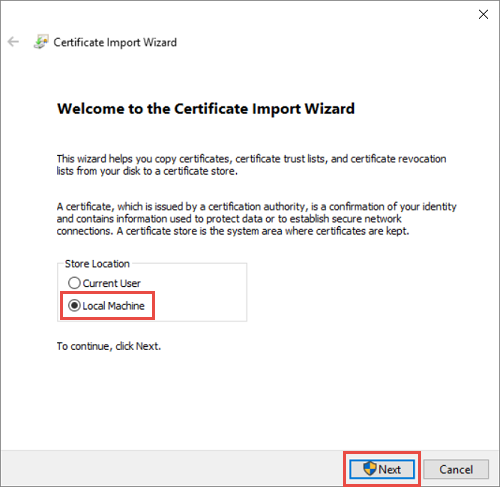

Selecteer in de Wizard Certificaat Importerende importlocatie als Lokale Machine. Selecteer Volgende. Selecteer in het volgende scherm opnieuw de volgende optie.

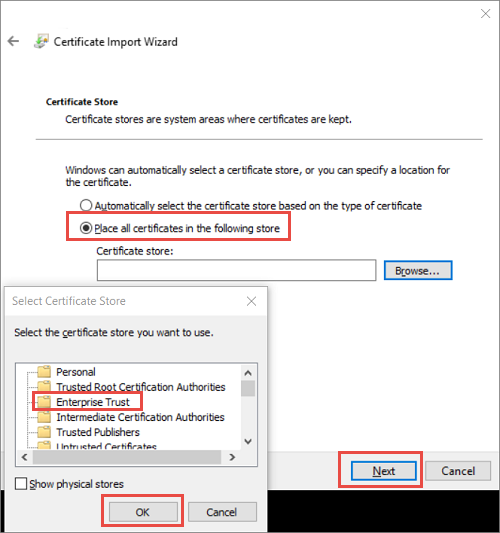

Selecteer Plaats alle certificaten in de volgende opslaglocatie en selecteer vervolgens Enterprise Trust als de locatie. Selecteer OK om het dialoogvenster voor certificaatarchiefselectie te sluiten en selecteer vervolgens Volgende.

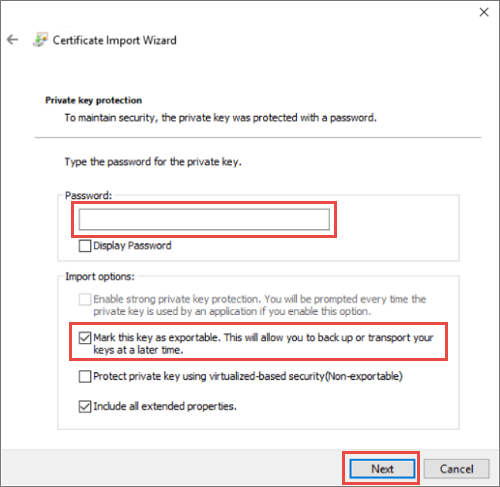

- Als u een PFX importeert, krijgt u een extra dialoogvenster te zien. Voer op de pagina Persoonlijke sleutelbeveiliging het wachtwoord voor uw certificaatbestanden in en schakel vervolgens het Deze sleutel als exporteerbaar markeren in. optie, zodat u later een back-up van uw sleutels kunt maken of transporteren. Selecteer Volgende.

Selecteer Voltooien om het importeren te voltooien.

Notitie

Nadat u een certificaat voor Azure Stack Hub hebt geïmporteerd, wordt de persoonlijke sleutel van het certificaat opgeslagen als een PKCS 12-bestand (PFX) in geclusterde opslag.

Het certificaat exporteren

Open de MMC-console van Certificate Manager en maak verbinding met het certificaatarchief van de lokale computer.

Open de Microsoft Management Console. Als u de console in Windows 10 wilt openen, klikt u met de rechtermuisknop op het Startmenu, selecteert u uitvoeren en typt u mmc- en drukt u op Enter.

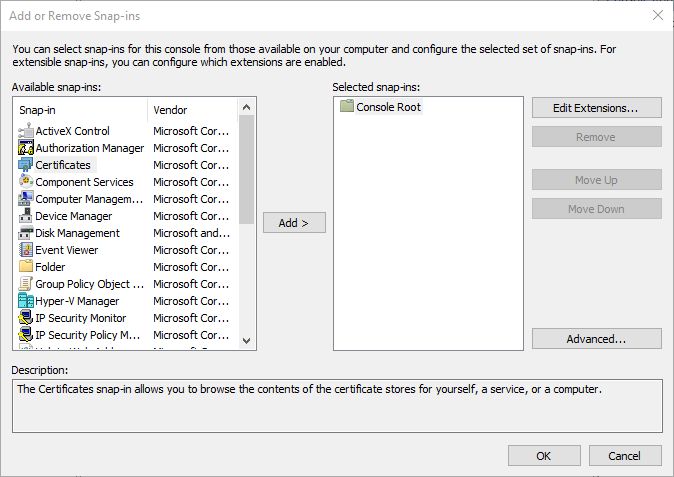

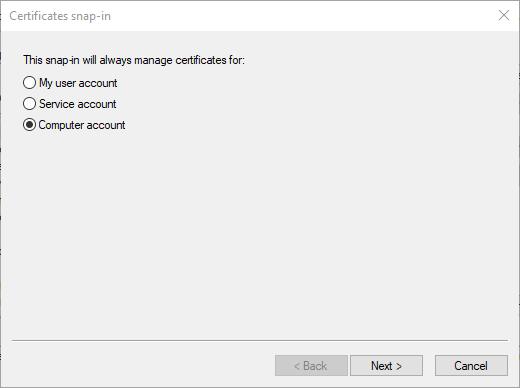

Selecteer File>Snap-In toevoegen/verwijderen, en dan Certificaten en selecteer Toevoegen.

Selecteer Computeraccounten klik vervolgens op Volgende. Selecteer lokale computer en voltooien. Selecteer OK- om de pagina Snap-In toevoegen/verwijderen te sluiten.

Blader naar Certificaten>Enterprise Trust>Certificaatlocatie. Controleer of u uw certificaat aan de rechterkant ziet.

Selecteer op de taakbalk van de Certificate Manager-console Acties>Alle taken>Exporteren. Selecteer Volgende.

Notitie

Afhankelijk van het aantal Azure Stack Hub-certificaten dat u hebt, moet u dit proces mogelijk meerdere keren voltooien.

Selecteer Ja, exporteer de persoonlijke sleutelen selecteer vervolgens Volgende.

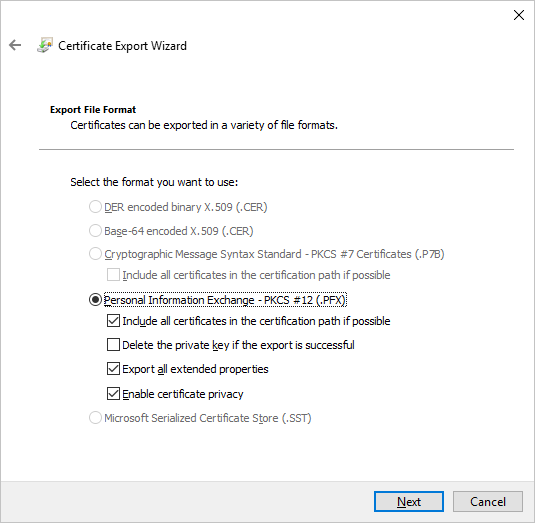

In de sectie Bestandsindeling voor export:

- Selecteer Alle certificaten in het certificaat opnemen indien mogelijk.

- Selecteer exporteer alle uitgebreide eigenschappen.

- Selecteer Privacy van certificaten inschakelen.

- Selecteer Volgende.

Selecteer wachtwoord en geef een wachtwoord op voor de certificaten. Maak een wachtwoord dat voldoet aan de volgende vereisten voor wachtwoordcomplexiteit:

- Een minimumlengte van acht tekens.

- Ten minste drie van de volgende tekens: hoofdletters, kleine letters, cijfers van 0-9, speciale tekens, alfabetische tekens die geen hoofdletters of kleine letters zijn.

Noteer dit wachtwoord. U gebruikt deze later als een implementatieparameter.

Selecteer Volgende.

Kies een bestandsnaam en locatie voor het PFX-bestand dat u wilt exporteren. Selecteer Volgende.

Selecteer voltooien.