Wat is een netwerkbeveiligingsperimeter?

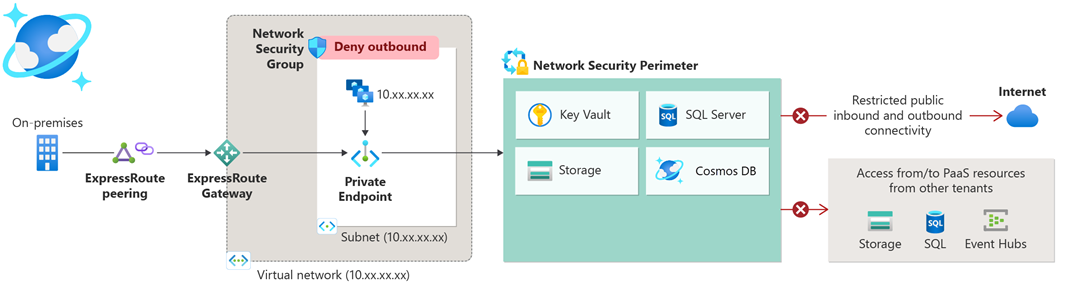

Met netwerkbeveiligingsperimeter kunnen organisaties een logische netwerkisolatiegrens definiëren voor PaaS-resources (bijvoorbeeld Azure Storage-account en SQL Database-server) die buiten de virtuele netwerken van uw organisatie worden geïmplementeerd. Het beperkt de toegang van openbare netwerken tot PaaS-resources binnen de perimeter; toegang kan worden uitgesloten door expliciete toegangsregels te gebruiken voor openbaar inkomend en uitgaand verkeer.

Zie Wat is Azure Private Link? voor toegangspatronen met betrekking tot verkeer van virtuele netwerken naar PaaS-resources.

Functies van een netwerkbeveiligingsperimeter zijn onder andere:

- Resource voor resourcetoegangscommunicatie binnen perimeterleden, waardoor gegevensexfiltratie naar niet-geverifieerde bestemmingen worden voorkomen.

- Extern openbaar toegangsbeheer met expliciete regels voor PaaS-resources die zijn gekoppeld aan de perimeter.

- Toegangslogboeken voor controle en naleving.

- Uniforme ervaring voor PaaS-resources.

Belangrijk

Netwerkbeveiligingsperimeter bevindt zich in openbare preview en is beschikbaar in alle openbare Azure-cloudregio's. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Onderdelen van een netwerkbeveiligingsperimeter

Een netwerkbeveiligingsperimeter bevat de volgende onderdelen:

| Onderdeel | Beschrijving |

|---|---|

| Netwerkbeveiligingsperimeter | Resource op het hoogste niveau die een logische netwerkgrens definieert om PaaS-resources te beveiligen. |

| Profiel | Verzameling toegangsregels die van toepassing zijn op resources die zijn gekoppeld aan het profiel. |

| Toegangsregel | Binnenkomende en uitgaande regels voor resources in een perimeter om toegang buiten de perimeter toe te staan. |

| Resourcekoppeling | Perimeterlidmaatschap voor een PaaS-resource. |

| Diagnostische instellingen | Extensieresource gehost door Microsoft Insights voor het verzamelen van logboeken en metrische gegevens voor alle resources in de perimeter. |

Notitie

Neem voor organisatorische en informatieve veiligheid geen persoonlijke of gevoelige gegevens op in de perimeterregels voor netwerkbeveiliging of andere configuraties voor netwerkbeveiligingsperimeter.

Netwerkbeveiligingsperimetereigenschappen

Wanneer u een netwerkbeveiligingsperimeter maakt, kunt u de volgende eigenschappen opgeven:

| Eigenschappen | Beschrijving |

|---|---|

| Naam | Een unieke naam binnen de resourcegroep. |

| Location | Een ondersteunde Azure-regio waar de resource zich bevindt. |

| Naam van resourcegroep | Naam van de resourcegroep waar de netwerkbeveiligingsperimeter aanwezig moet zijn. |

Toegangsmodi in netwerkbeveiligingsperimeter

Beheerders voegen PaaS-resources toe aan een perimeter door resourcekoppelingen te maken. Deze koppelingen kunnen worden gemaakt in twee toegangsmodi. De toegangsmodi zijn:

| Wijze | Beschrijving |

|---|---|

| Leermodus | - Standaardtoegangsmodus. - Helpt netwerkbeheerders inzicht te krijgen in de bestaande toegangspatronen van hun PaaS-resources. - Aanbevolen gebruiksmodus voordat u overstapt naar de afgedwongen modus. |

| Afgedwongen modus | - Moet worden ingesteld door de beheerder. - Standaard wordt al het verkeer behalve intraperimeterverkeer geweigerd in deze modus, tenzij er een toegangsregel toestaan bestaat. |

Meer informatie over de overgang van de leermodus naar de afgedwongen modus in Het artikel Overschakelen naar een perimeterartikel over netwerkbeveiliging .

Waarom een netwerkbeveiligingsperimeter gebruiken?

Netwerkbeveiligingsperimeter biedt een beveiligde perimeter voor communicatie van PaaS-services die buiten het virtuele netwerk zijn geïmplementeerd. Hiermee kunt u netwerktoegang tot Azure PaaS-resources beheren. Enkele veelvoorkomende gebruiksvoorbeelden zijn:

- Maak een veilige grens rond PaaS-resources.

- Voorkom gegevensexfiltratie door PaaS-resources aan de perimeter te koppelen.

- Schakel toegangsregels in om toegang te verlenen buiten de beveiligde perimeter.

- Beheer toegangsregels voor alle PaaS-resources binnen de netwerkbeveiligingsperimeter in één deelvenster van glas.

- Schakel diagnostische instellingen in voor het genereren van toegangslogboeken van PaaS-resources binnen de perimeter voor controle en naleving.

- Privé-eindpuntverkeer toestaan zonder andere toegangsregels.

Hoe werkt een netwerkbeveiligingsperimeter?

Wanneer een netwerkbeveiligingsperimeter wordt gemaakt en de PaaS-resources zijn gekoppeld aan de perimeter in de afgedwongen modus, wordt al het openbare verkeer standaard geweigerd, waardoor exfiltratie van gegevens buiten de perimeter wordt voorkomen.

Toegangsregels kunnen worden gebruikt om openbaar binnenkomend en uitgaand verkeer buiten de perimeter goed te keuren. Openbare binnenkomende toegang kan worden goedgekeurd met behulp van netwerk- en identiteitskenmerken van de client, zoals bron-IP-adressen, abonnementen. Openbare uitgaande toegang kan worden goedgekeurd met FQDN's (Fully Qualified Domain Names) van de externe bestemmingen.

Wanneer u bijvoorbeeld een netwerkbeveiligingsperimeter maakt en een set PaaS-resources koppelt aan de perimeter, zoals Azure Key Vault en SQL DB in de afgedwongen modus, wordt al het binnenkomende en uitgaande openbare verkeer standaard geweigerd voor deze PaaS-resources. Als u toegang buiten de perimeter wilt toestaan, kunnen de benodigde toegangsregels worden gemaakt. Binnen dezelfde perimeter kunnen profielen worden gemaakt om PaaS-resources te groeperen met vergelijkbare set binnenkomende en uitgaande toegangsvereisten.

Resources voor onboarding van private link

Een perimeterbewuste private link-resource voor netwerkbeveiliging is een PaaS-resource die kan worden gekoppeld aan een netwerkbeveiligingsperimeter. Momenteel is de lijst met resources voor onboarding van private link als volgt:

| Naam van private link-resource | Brontype | Resources |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics-werkruimte, Application Insights, Waarschuwingen, Notification Service |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Sleutelkluis | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Notitie

Beperkingen van een netwerkbeveiligingsperimeter

Regionale beperkingen

De perimeter voor netwerkbeveiliging is momenteel beschikbaar in alle openbare Azure-cloudregio's. Tijdens het inschakelen van toegangslogboeken voor netwerkbeveiligingsperimeter moet de Log Analytics-werkruimte die aan de netwerkbeveiligingsperimeter moet worden gekoppeld, zich in een van de ondersteunde Azure Monitor-regio's bevinden. Momenteel zijn deze regio's VS - oost, VS - oost 2, VS - noord-centraal, VS - zuid-centraal, VS - west en VS - west 2.

Notitie

Voor PaaS-resourcelogboeken gebruikt u Storage en Event Hub als logboekbestemming voor elke regio die aan dezelfde perimeter is gekoppeld.

Scale-beperkingen

De functionaliteit netwerkbeveiligingsperimeter kan worden gebruikt ter ondersteuning van implementaties van PaaS-resources met algemene openbare netwerkbesturingselementen met de volgende schaalbeperkingen:

| Beperking | Beschrijving |

|---|---|

| Aantal netwerkbeveiligingsperimeters | Maximaal 100 ondersteund als aanbevolen limiet per abonnement. |

| Profielen per netwerkbeveiligingsperimeter | Ondersteund tot 200 als aanbevolen limiet. |

| Aantal regelelementen per profiel | Ondersteund tot 200 als vaste limiet. |

| Aantal PaaS-resources voor abonnementen die zijn gekoppeld aan dezelfde netwerkbeveiligingsperimeter | Maximaal 1000 ondersteund als aanbevolen limiet. |

Andere beperkingen

Netwerkbeveiligingsperimeter heeft als volgt andere beperkingen:

| Beperking/probleem | Beschrijving |

|---|---|

| De verplaatsingsbewerking voor resourcegroepen kan niet worden uitgevoerd als er meerdere netwerkbeveiligingsperimeters aanwezig zijn | Als er meerdere netwerkbeveiligingsperimeters aanwezig zijn in dezelfde resourcegroep, kan de netwerkbeveiligingsperimeter niet worden verplaatst tussen resourcegroepen/abonnementen. |

| Koppelingen moeten worden verwijderd voordat u de netwerkbeveiligingsperimeter verwijdert | De optie Geforceerd verwijderen is momenteel niet beschikbaar. Daarom moeten alle koppelingen worden verwijderd voordat u een netwerkbeveiligingsperimeter verwijdert. Verwijder alleen koppelingen na het nemen van voorzorgsmaatregelen voor het toestaan van toegang die eerder wordt beheerd door de netwerkbeveiligingsperimeter. |

| Resourcenamen mogen niet langer zijn dan 44 tekens om netwerkbeveiligingsperimeter te ondersteunen | De netwerkbeveiligingsresourcekoppeling die is gemaakt vanuit Azure Portal heeft de indeling {resourceName}-{perimeter-guid}. Als u wilt in overeenstemming zijn met het veld Vereistenaam mag niet meer dan 80 tekens bevatten, moeten de namen van resources worden beperkt tot 44 tekens. |

| Verkeer van service-eindpunten wordt niet ondersteund. | Het is raadzaam om privé-eindpunten te gebruiken voor IaaS-naar-PaaS-communicatie. Op dit moment kan verkeer van service-eindpunten worden geweigerd, zelfs wanneer een binnenkomende regel 0.0.0.0/0 toestaat. |

Notitie

Raadpleeg de afzonderlijke PaaS-documentatie voor de respectieve beperkingen voor elke service.