Netwerkbeveiligingsperimeter configureren voor een Azure Cosmos DB-account

VAN TOEPASSING OP: NoSQL

In dit artikel wordt uitgelegd hoe u netwerkbeveiligingsperimeter configureert in uw Azure Cosmos DB-account.

Belangrijk

Netwerkbeveiligingsperimeter bevindt zich in openbare preview. Deze functie wordt geleverd zonder service level agreement. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Overzicht van de functies

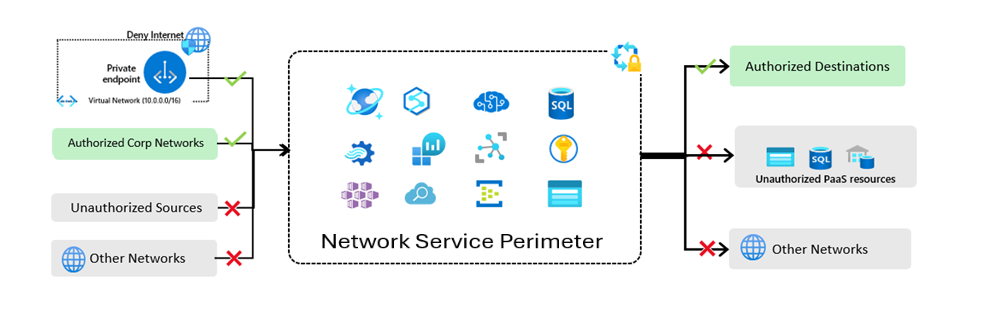

Netwerkbeheerders kunnen een netwerkisolatiegrens definiëren voor hun PaaS-services, waardoor communicatie mogelijk is tussen hun Azure Cosmos DB-account en Keyvault, SQL en andere services met behulp van Azure Network Security Perimeter. Het beveiligen van openbare toegang in Azure Service kan op verschillende manieren worden bereikt:

- Binnenkomende verbindingen beveiligen: beperk de openbare blootstelling van uw Azure Cosmos DB-account door inkomend verkeer expliciet toegang te verlenen tot resources binnen de perimeter. De toegang van niet-geautoriseerde netwerken wordt standaard geweigerd en de toegang van privé-eindpunten tot de perimeter of resources in een abonnement kan worden geconfigureerd.

- Service-naar-service-communicatie beveiligen: alle resources binnen de perimeter kunnen communiceren met andere resources binnen de perimeter, waardoor exfiltratie van gegevens wordt voorkomen.

- Uitgaande verbindingen beveiligen: Als de doeltenant niet wordt beheerd door de netwerkbeveiligingsperimeter, wordt de toegang geblokkeerd bij het kopiëren van gegevens van de ene tenant naar de andere. Toegang wordt verleend op basis van FQDN of toegang vanaf andere netwerkperimeters; alle andere toegangspogingen worden geweigerd.

Al deze communicaties worden automatisch uitgevoerd zodra de perimeter voor netwerkbeveiliging is ingesteld en gebruikers hoeven ze niet te beheren. In plaats van een privé-eindpunt in te stellen voor elke resource om communicatie in te schakelen of virtueel netwerk te configureren, schakelt u deze functionaliteit in op netwerkbeveiligingsperimeter op het hoogste niveau.

Notitie

De azure-netwerkbeveiligingsperimeter vormt een aanvulling op wat we momenteel hebben geïmplementeerd, inclusief een privé-eindpunt, waarmee toegang tot een privéresource binnen de perimeter mogelijk is en VNet-injectie, waardoor beheerde VNet-aanbiedingen toegang hebben tot resources binnen de perimeter. Momenteel bieden we geen ondersteuning voor de combinatie van Azure Network Security Perimeter, door de klant beheerde sleutels (CMK) en logboekopslagfuncties zoals Analytical Store, Alle versies en Verwijderingen van de wijzigingsfeedmodus, gerealiseerde weergaven en Herstel naar een bepaald tijdstip. Als u herstelbewerkingen wilt uitvoeren op een cmk-account met Azure Network Security Perimeter, moet u tijdelijk de perimeterinstellingen in de sleutelkluis versoepelen om uw Cosmos DB-account toegang tot de sleutel te geven.

Aan de slag

Belangrijk

Voordat u een netwerkbeveiligingsperimeter instelt, maakt u een beheerde identiteit in Azure.

- Zoek in Azure Portal naar netwerkbeveiligingsperimeters in de lijst met resources en selecteer +.

- Selecteer in de lijst met resources de resources die u aan de perimeter wilt koppelen.

- Voeg een regel voor binnenkomende toegang toe. Het brontype kan een IP-adres of een abonnement zijn.

- Voeg regels voor uitgaande toegang toe om resources binnen de perimeter verbinding te laten maken met internet en resources buiten de perimeter.

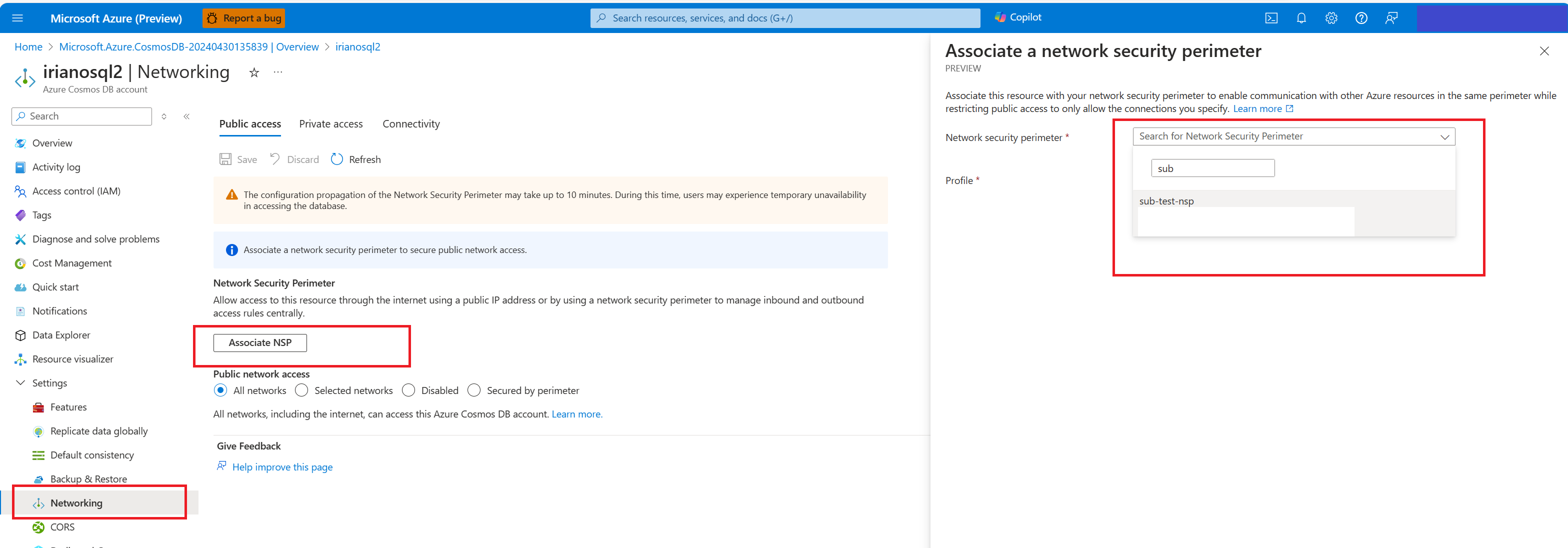

In gevallen waarin u een bestaand Azure Cosmos DB-account hebt en beveiligingsperimeter wilt toevoegen:

- Netwerken selecteren in de instellingen

- Selecteer vervolgens NSP koppelen om deze resource te koppelen aan uw netwerkbeveiligingsperimeter om communicatie met andere Azure-resources in dezelfde perimeter mogelijk te maken, terwijl openbare toegang wordt beperkt tot alleen de verbindingen die u opgeeft.

Volgende stappen

- Overzicht van netwerkserviceperimeter

- Meer informatie over bewaken met diagnostische logboeken in netwerkbeveiligingsperimeter