Een zoekservice toevoegen aan een netwerkbeveiligingsperimeter

Belangrijk

Azure AI Search-ondersteuning voor netwerkbeveiligingsperimeter bevindt zich in openbare preview onder aanvullende gebruiksvoorwaarden. Het is beschikbaar in regio's die de functie bieden. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt.

Bekijk de sectie beperkingen en overwegingen voordat u begint.

In dit artikel wordt uitgelegd hoe u een Azure AI-Search-service kunt koppelen aan een netwerkbeveiligingsperimeter om de netwerktoegang tot uw zoekservice te beheren. Door lid te worden van een netwerkbeveiligingsperimeter, kunt u het volgende doen:

- Registreer alle toegang tot uw zoekservice in context met andere Azure-resources in dezelfde perimeter.

- Blokkeer gegevensexfiltratie van een zoekservice naar andere services buiten de perimeter.

- Toegang tot uw zoekservice toestaan met behulp van binnenkomende en uitgaande toegangsmogelijkheden van de netwerkbeveiligingsperimeter.

U kunt een zoekservice toevoegen aan een netwerkbeveiligingsperimeter in Azure Portal, zoals beschreven in dit artikel. U kunt ook de REST API van Azure Virtual Network Manager gebruiken om deel te nemen aan een zoekservice en de REST API's van Search Management gebruiken om de configuratie-instellingen weer te geven en te synchroniseren.

Beperkingen en overwegingen

Voor zoekservices binnen een netwerkbeveiligingsperimeter moeten indexeerfuncties een door het systeem of de gebruiker toegewezen beheerde identiteit gebruiken en een roltoewijzing hebben die leestoegang tot gegevensbronnen toestaat.

Ondersteunde gegevensbronnen voor indexeerfuncties zijn momenteel beperkt tot Azure Blob Storage, Azure Cosmos DB for NoSQL en Azure SQL Database.

Op dit moment is indexeerfunctieverbindingen met Azure PaaS voor het ophalen van gegevens de primaire use case. Voor uitgaande API-aanroepen naar Azure AI-services, Azure OpenAI of de Azure AI Foundry-modelcatalogus, of voor binnenkomende aanroepen van Azure AI Foundry voor 'chatten met uw gegevens'-scenario's, moet u binnenkomende en uitgaande regels configureren om de aanvragen via de perimeter toe te staan. Als u privéverbindingen nodig hebt voor structuurbewuste segmentering en vectorisatie, moet u een gedeelde privékoppeling en een privénetwerk maken.

Vereisten

Een bestaande netwerkbeveiligingsperimeter. U kunt er een maken om te koppelen aan uw zoekservice.

Azure AI Search, elke factureerbare laag, in elke regio.

Een zoekservice toewijzen aan een netwerkbeveiligingsperimeter

Met Azure Network Security Perimeter kunnen beheerders een logische netwerkisolatiegrens definiëren voor PaaS-resources (bijvoorbeeld Azure Storage en Azure SQL Database) die buiten virtuele netwerken worden geïmplementeerd. Het beperkt de communicatie naar resources binnen de perimeter en maakt niet-perimeter openbaar verkeer mogelijk via binnenkomende en uitgaande toegangsregels.

U kunt Azure AI Search toevoegen aan een netwerkbeveiligingsperimeter, zodat alle indexerings- en queryaanvragen plaatsvinden binnen de beveiligingsgrens.

Zoek in Azure Portal de perimeterservice voor netwerkbeveiliging voor uw abonnement.

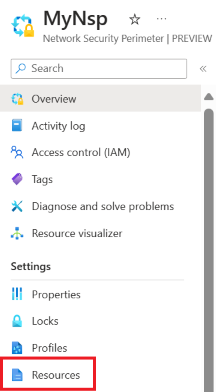

Selecteer Resources in het linkermenu.

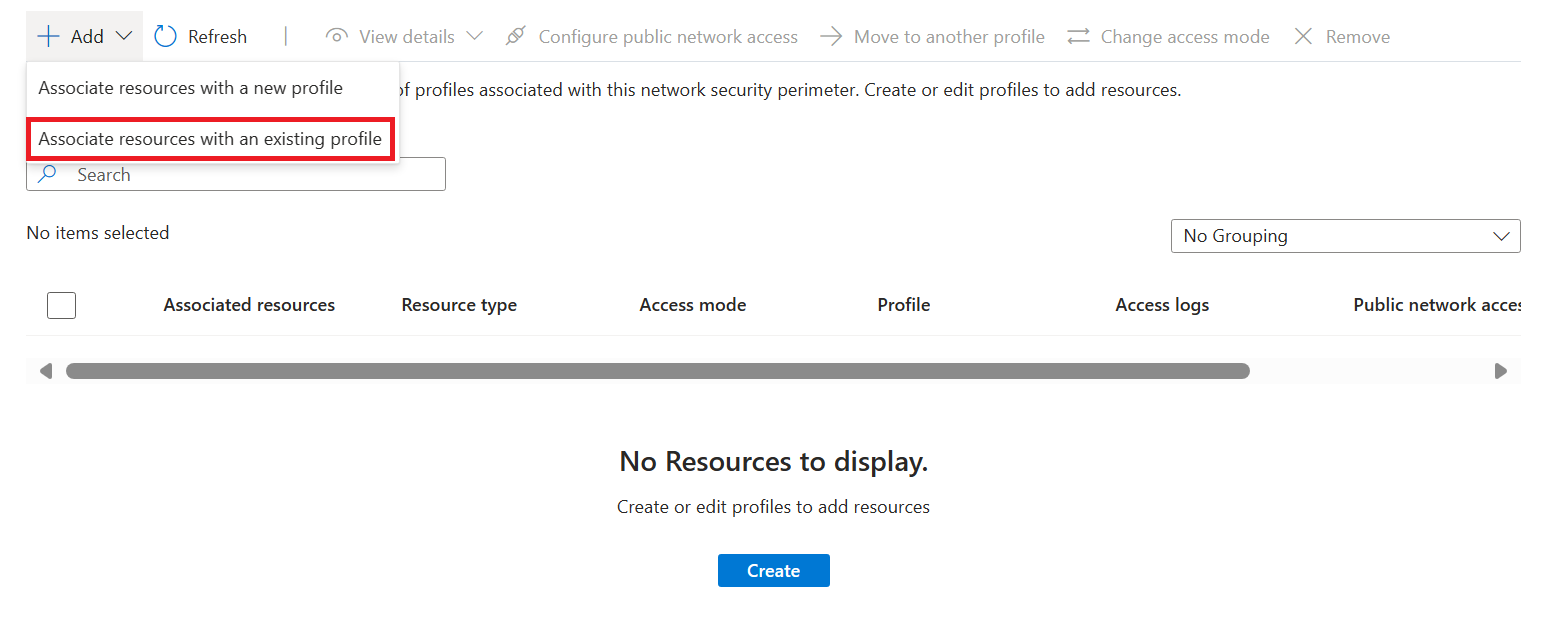

Selecteer Resources koppelen aan een bestaand profiel toevoegen>.

Selecteer het profiel dat u hebt gemaakt toen u de netwerkbeveiligingsperimeter voor Profiel maakte.

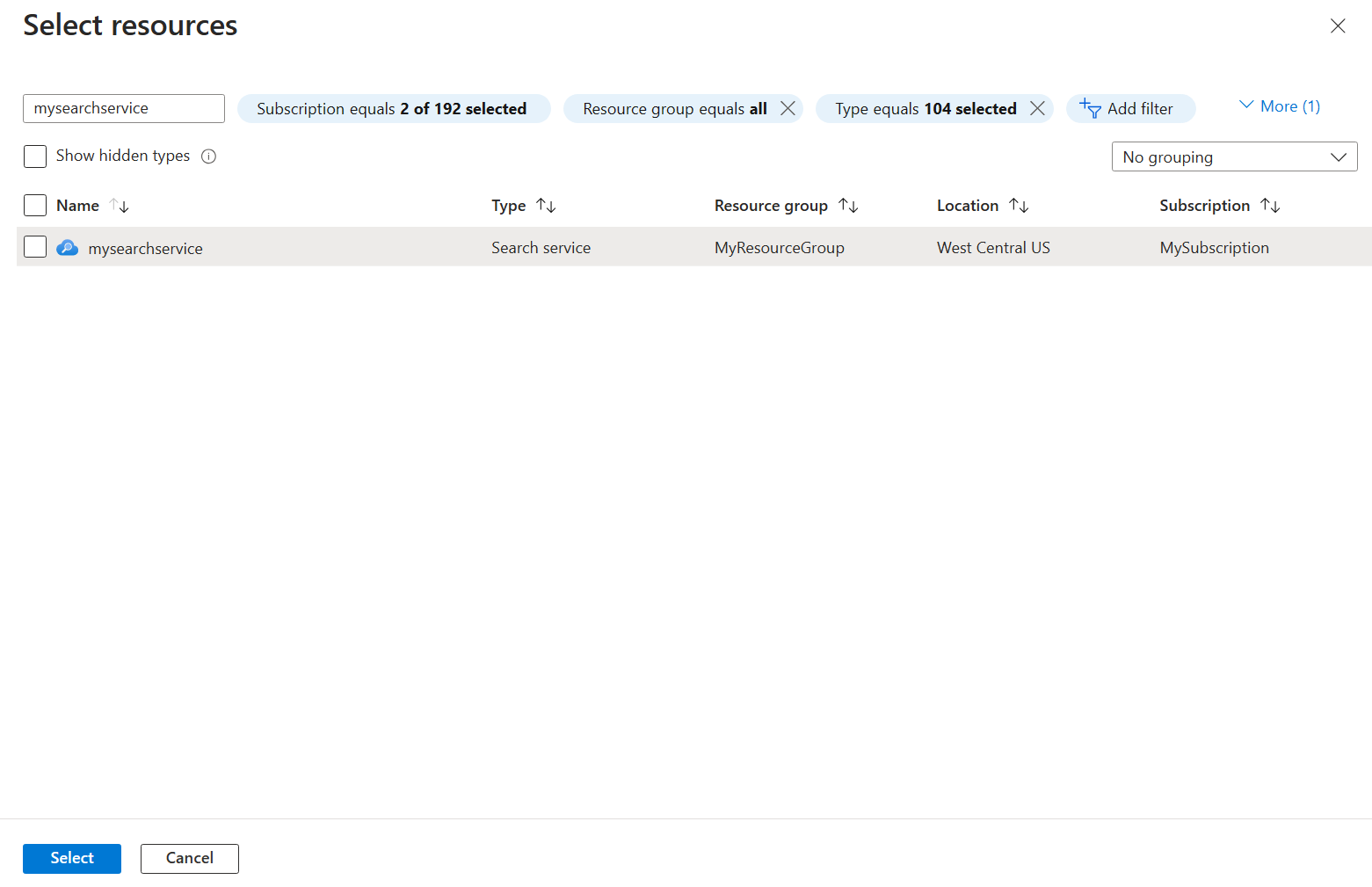

Selecteer Koppelen en selecteer vervolgens de zoekservice die u hebt gemaakt.

Selecteer Koppelen in de linkerbenedenhoek van het scherm om de koppeling te maken.

Perimetertoegangsmodi voor netwerkbeveiliging

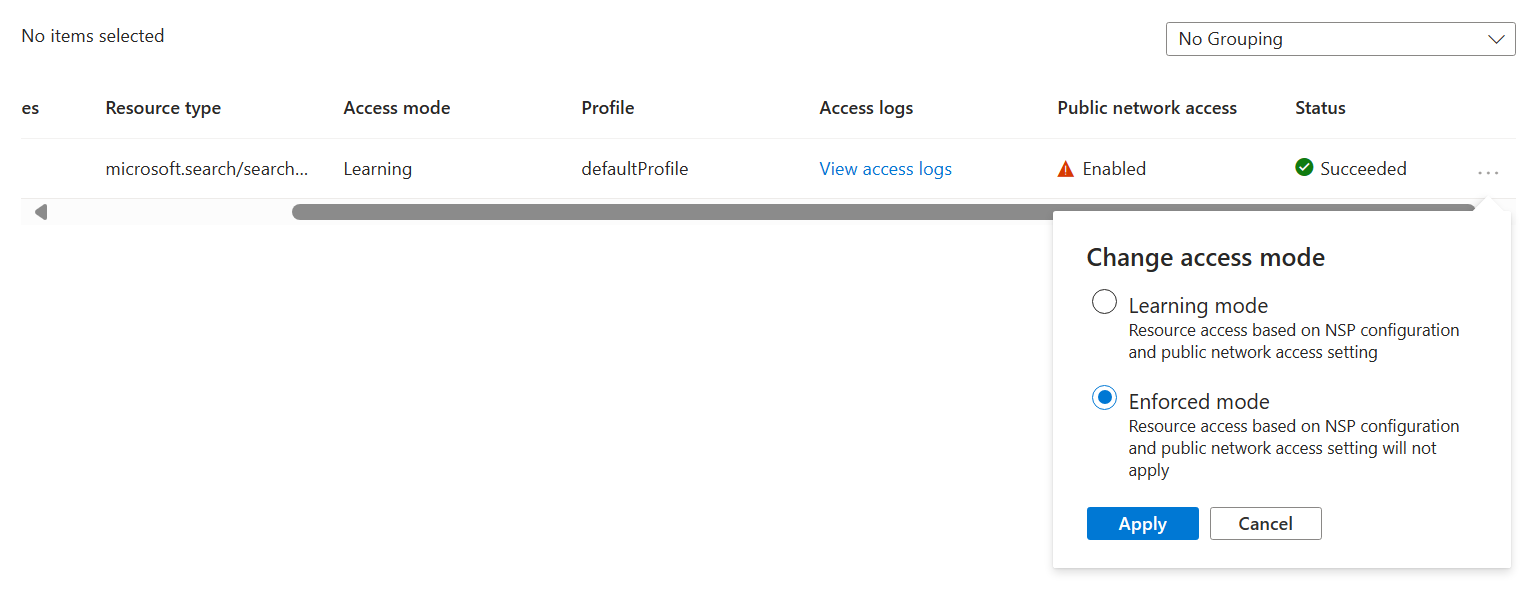

Netwerkbeveiligingsperimeter ondersteunt twee verschillende toegangsmodi voor gekoppelde resources:

| Wijze | Beschrijving |

|---|---|

| Leermodus | Dit is de standaardtoegangsmodus. In de leermodus registreert de netwerkbeveiligingsperimeter al het verkeer naar de zoekservice die zou zijn geweigerd als de perimeter zich in de afgedwongen modus bevond. Hierdoor kunnen netwerkbeheerders inzicht krijgen in de bestaande toegangspatronen van de zoekservice voordat ze toegangsregels afdwingen. |

| Afgedwongen modus | In de modus Afgedwongen worden netwerkbeveiligingsperimeterlogboeken en wordt al het verkeer geweigerd dat niet expliciet is toegestaan door toegangsregels. |

Netwerkbeveiligingsperimeter- en zoekservicenetwerkinstellingen

De publicNetworkAccess instelling bepaalt de koppeling van zoekservice met een netwerkbeveiligingsperimeter.

In de leermodus beheert de

publicNetworkAccessinstelling de openbare toegang tot de resource.In de afgedwongen modus wordt de

publicNetworkAccessinstelling overschreven door de perimeterregels voor netwerkbeveiliging. Als bijvoorbeeld een zoekservice met eenpublicNetworkAccessinstellingenabledis gekoppeld aan een netwerkbeveiligingsperimeter in de modus Afgedwongen, wordt de toegang tot de zoekservice nog steeds beheerd door de toegangsregels voor perimetertoegang tot netwerkbeveiliging.

De perimetertoegangsmodus voor netwerkbeveiliging wijzigen

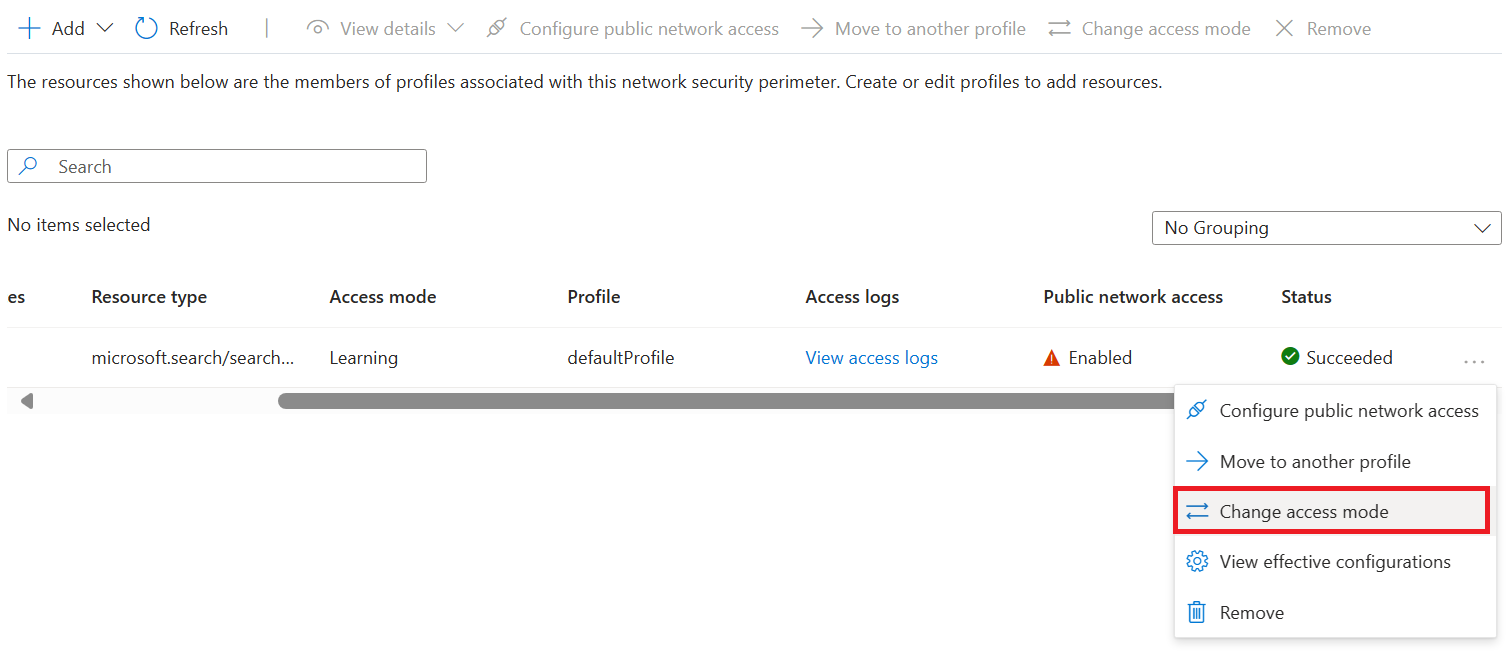

Navigeer naar uw perimeterresource voor netwerkbeveiliging in Azure Portal.

Selecteer Resources in het linkermenu.

Zoek uw zoekservice in de tabel.

Selecteer de drie puntjes in de rechterbovenhoek van de rij van de zoekservice. Selecteer De toegangsmodus wijzigen in de pop-up.'

Selecteer de gewenste toegangsmodus en selecteer Toepassen.

Netwerktoegang voor logboekregistratie inschakelen

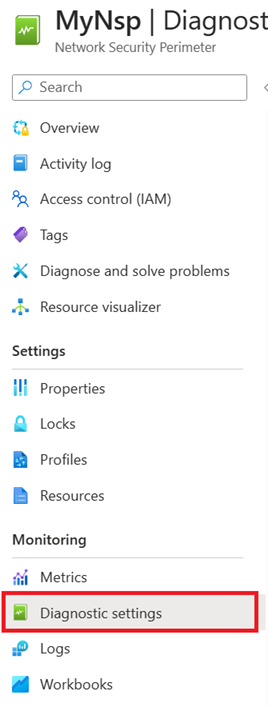

Navigeer naar uw perimeterresource voor netwerkbeveiliging in Azure Portal.

Selecteer Diagnostische instellingen in het linkermenu.

Selecteer Diagnostische instellingen toevoegen.

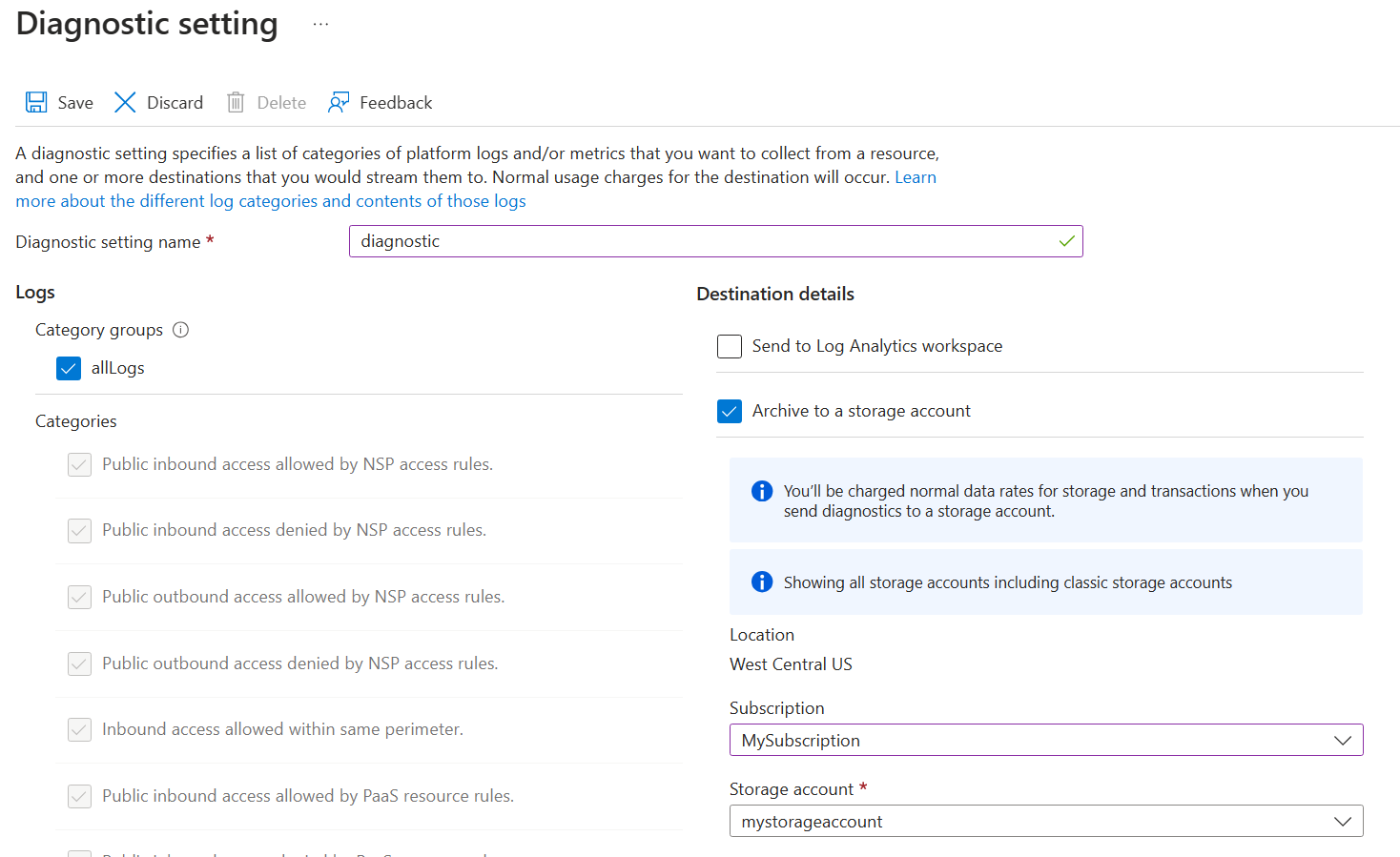

Voer een willekeurige naam in, zoals 'diagnostisch' voor de naam van de diagnostische instelling.

Selecteer onder Logboeken alleLogs. allLogs zorgt ervoor dat alle binnenkomende en uitgaande netwerktoegang tot resources in uw netwerkbeveiligingsperimeter wordt vastgelegd.

Selecteer Onder Doeldetails archiveren naar een opslagaccount of verzenden naar Log Analytics-werkruimte. Het opslagaccount moet zich in dezelfde regio bevinden als de netwerkbeveiligingsperimeter. U kunt een bestaand opslagaccount gebruiken of een nieuw opslagaccount maken. Een Log Analytics-werkruimte kan zich in een andere regio bevinden dan de werkruimte die wordt gebruikt door de netwerkbeveiligingsperimeter. U kunt ook een van de andere toepasselijke bestemmingen selecteren.

Selecteer Opslaan om de diagnostische instelling te maken en de netwerktoegang te registreren.

Logboeken voor netwerktoegang lezen

Log Analytics-werkruimte

De network-security-perimeterAccessLogs tabel bevat alle logboeken voor elke logboekcategorie (bijvoorbeeld network-security-perimeterPublicInboundResourceRulesAllowed). Elk logboek bevat een record van de netwerkbeveiligingsperimeternetwerktoegang die overeenkomt met de logboekcategorie.

Hier volgt een voorbeeld van de network-security-perimeterPublicInboundResourceRulesAllowed logboekindeling:

| Kolomnaam | Betekenis | Voorbeeldwaarde |

|---|---|---|

| ResultDescription | Naam van de netwerktoegangsbewerking | POST /indexen/my-index/docs/search |

| Profiel | Aan welke netwerkbeveiligingsperimeter is de zoekservice gekoppeld | defaultProfile |

| ServiceResourceId | Resource-id van de zoekservice | search-service-resource-id |

| Overeenkomende regel | JSON-beschrijving van de regel die overeenkomt met het logboek | { "accessRule": "IP firewall" } |

| SourceIPAddress | Bron-IP van de binnenkomende netwerktoegang, indien van toepassing | 1.1.1.1 |

| AccessRuleVersion | Versie van de netwerkbeveiligings-perimetertoegangsregels die worden gebruikt om de netwerktoegangsregels af te dwingen | 0 |

Opslagaccount

Het opslagaccount bevat containers voor elke logboekcategorie (bijvoorbeeld insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). De mapstructuur in de container komt overeen met de resource-id van de netwerkbeveiligingsperimeter en de tijd waarop de logboeken zijn genomen. Elke regel in het JSON-logboekbestand bevat een record van de netwerkbeveiligingsperimeternetwerktoegang die overeenkomt met de logboekcategorie.

In het toegestane categorielogboek voor binnenkomende perimeterregels wordt bijvoorbeeld de volgende indeling gebruikt:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Een toegangsregel voor uw zoekservice toevoegen

Een perimeterprofiel voor netwerkbeveiliging geeft regels op die toegang via de perimeter toestaan of weigeren.

Binnen de perimeter hebben alle resources wederzijdse toegang op netwerkniveau. U moet nog steeds verificatie en autorisatie instellen, maar op netwerkniveau worden verbindingsaanvragen van binnen de perimeter geaccepteerd.

Voor resources buiten de netwerkbeveiligingsperimeter moet u regels voor binnenkomende en uitgaande toegang opgeven. Regels voor binnenkomend verkeer geven aan welke verbindingen moeten worden toegestaan en regels voor uitgaand verkeer opgeven welke aanvragen zijn toegestaan.

Een zoekservice accepteert binnenkomende aanvragen van apps zoals Azure AI Foundry Portal, azure Machine Learning-promptstroom en elke app die indexerings- of queryaanvragen verzendt. Een zoekservice verzendt uitgaande aanvragen tijdens indexering en uitvoering van vaardighedensets op basis van indexeerfuncties. In deze sectie wordt uitgelegd hoe u regels voor binnenkomende en uitgaande toegang instelt voor Azure AI Search-scenario's.

Notitie

Elke service die is gekoppeld aan een netwerkbeveiligingsperimeter, staat impliciet binnenkomende en uitgaande toegang toe tot alle andere services die zijn gekoppeld aan dezelfde netwerkbeveiligingsperimeter wanneer die toegang wordt geverifieerd met behulp van beheerde identiteiten en roltoewijzingen. Toegangsregels hoeven alleen te worden gemaakt wanneer toegang buiten de netwerkbeveiligingsperimeter wordt toegestaan of voor toegang die is geverifieerd met behulp van API-sleutels.

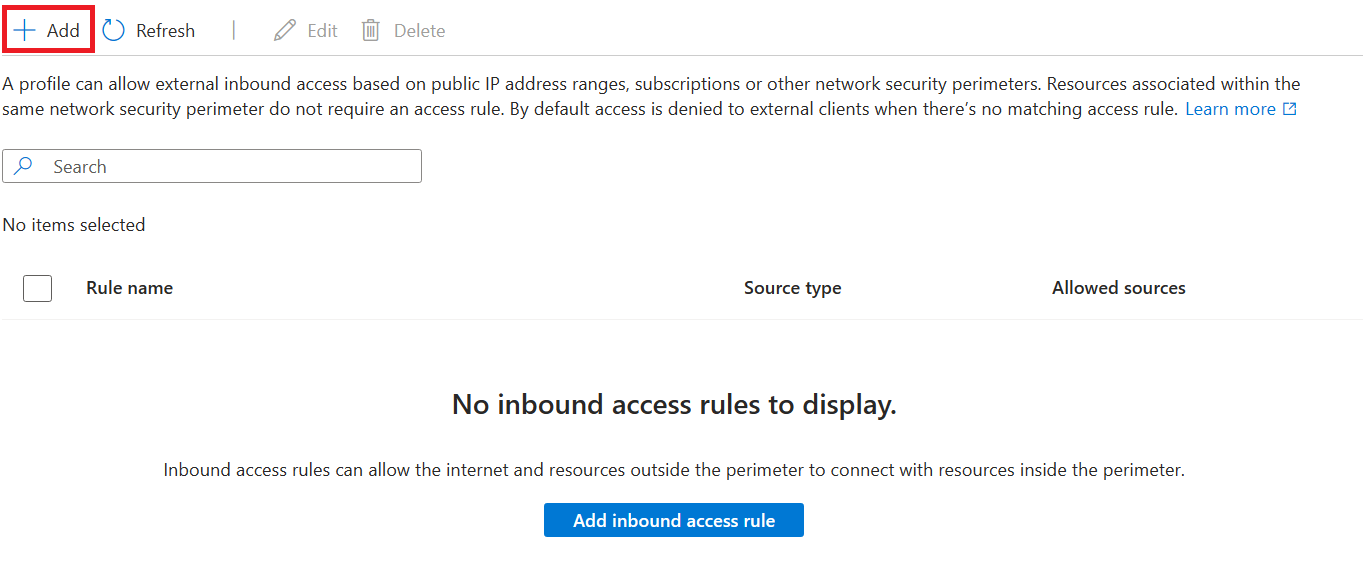

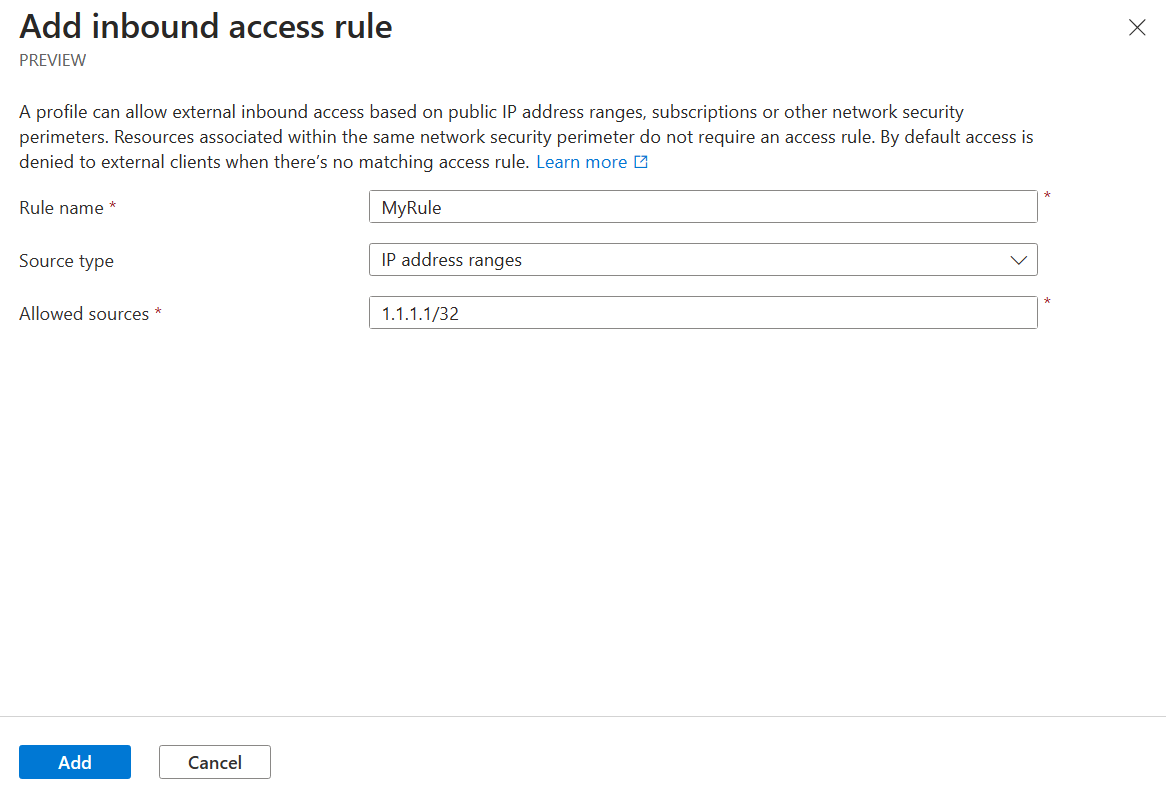

Een regel voor binnenkomende toegang toevoegen

Regels voor binnenkomende toegang kunnen het internet en de resources buiten de perimeter verbinding laten maken met resources binnen de perimeter.

Netwerkbeveiligingsperimeter ondersteunt twee typen binnenkomende toegangsregels:

IP-adresbereiken. IP-adressen of bereiken moeten de CIDR-indeling (Classless Inter-Domain Routing) hebben. Een voorbeeld van CIDR-notatie is 192.0.2.0/24, dat de IP-adressen vertegenwoordigt die variëren van 192.0.2.0 tot 192.0.2.255. Met dit type regel kunnen binnenkomende aanvragen van elk IP-adres binnen het bereik worden toegestaan.

Abonnementen. Met dit type regel kan binnenkomende toegang worden geverifieerd met behulp van een beheerde identiteit uit het abonnement.

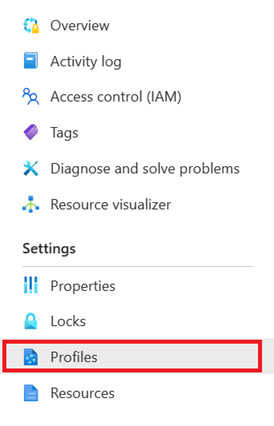

Ga als volgende te werk om een regel voor binnenkomende toegang toe te voegen in Azure Portal:

Navigeer naar uw perimeterresource voor netwerkbeveiliging in Azure Portal.

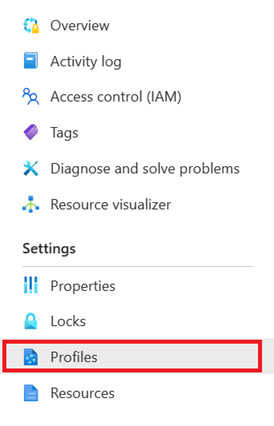

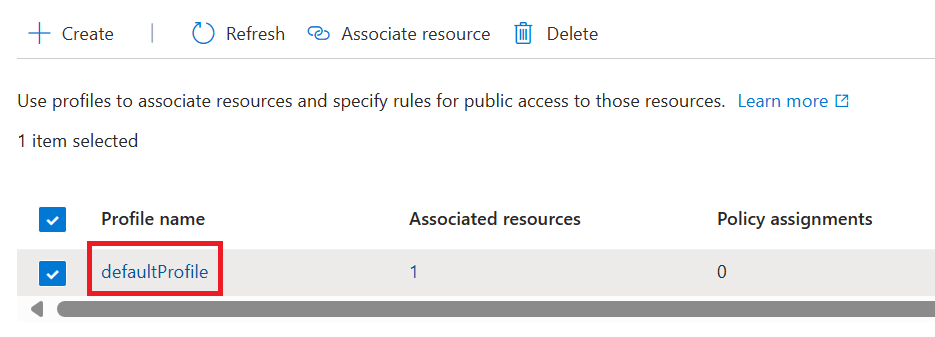

Selecteer Profielen in het linkermenu.

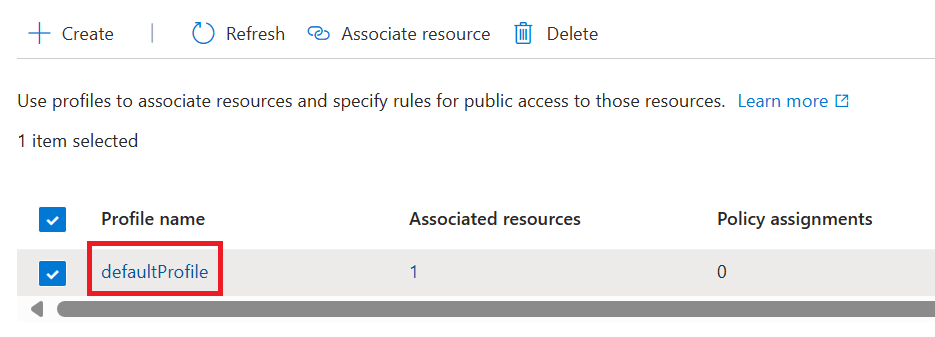

Selecteer het profiel dat u gebruikt met uw netwerkbeveiligingsperimeter

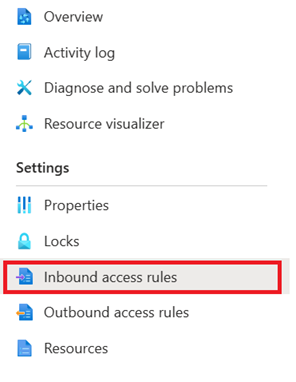

Selecteer Regels voor binnenkomende toegang in het linkermenu.

Selecteer Toevoegen.

Voer de volgende waarden in of selecteer deze:

Instelling Weergegeven als Naam van de regel De naam voor de regel voor binnenkomende toegang (bijvoorbeeld 'MyInboundAccessRule'). Brontype Geldige waarden zijn IP-adresbereiken of abonnementen. Toegestane bronnen Als u IP-adresbereiken hebt geselecteerd, voert u het IP-adresbereik in cidr-indeling in waaruit u binnenkomende toegang wilt toestaan. Azure IP-bereiken zijn beschikbaar via deze koppeling. Als u Abonnementen hebt geselecteerd, gebruikt u het abonnement waaruit u binnenkomende toegang wilt toestaan. Selecteer Toevoegen om de regel voor binnenkomende toegang te maken.

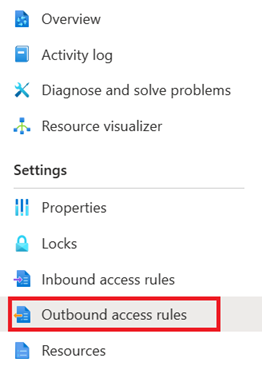

Een uitgaande toegangsregel toevoegen

Een zoekservice voert uitgaande aanroepen uit tijdens indexering op basis van indexeerfuncties en het uitvoeren van vaardighedensets. Als uw indexeerfunctiegegevensbronnen, Azure AI-services of aangepaste vaardigheidslogica zich buiten de netwerkbeveiligingsperimeter bevindt, moet u een uitgaande toegangsregel maken waarmee uw zoekservice verbinding kan maken.

Zoals u weet, kan Azure AI Search in openbare preview alleen verbinding maken met Azure Storage of Azure Cosmos DB binnen de beveiligingsperimeter. Als uw indexeerfuncties andere gegevensbronnen gebruiken, hebt u een uitgaande toegangsregel nodig om die verbinding te ondersteunen.

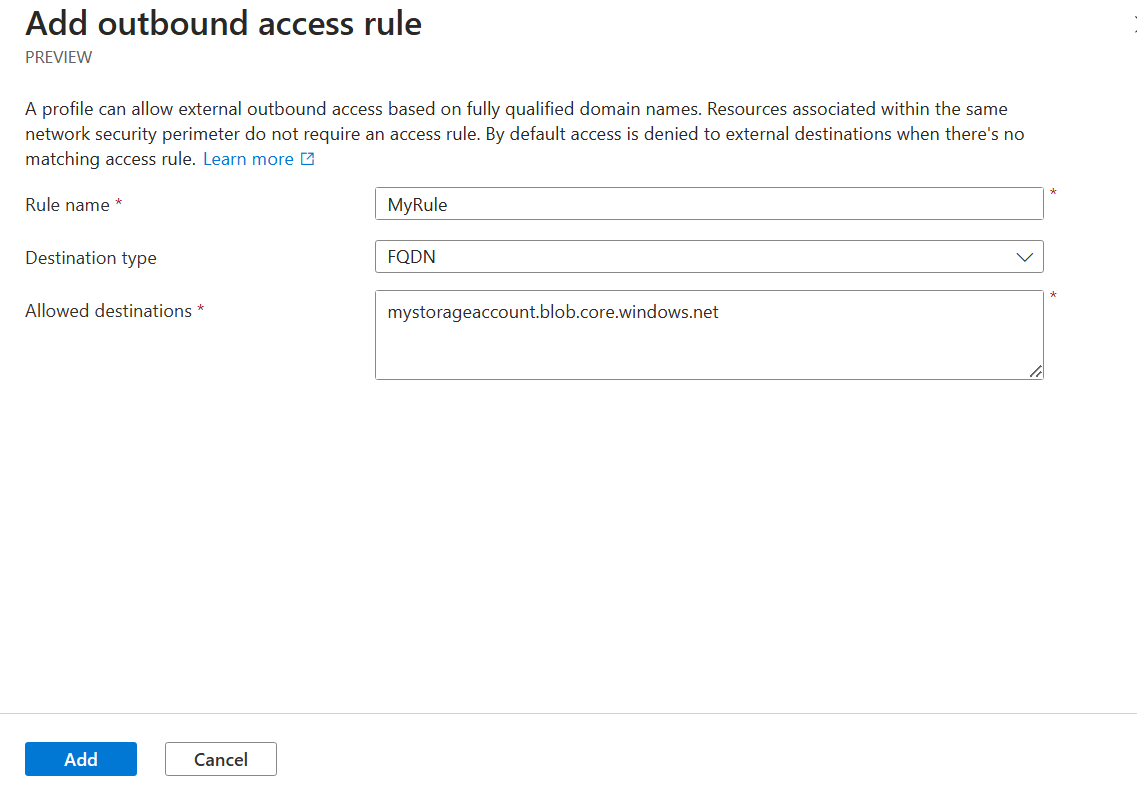

Netwerkbeveiligingsperimeter ondersteunt uitgaande toegangsregels op basis van de FQDN (Fully Qualified Domain Name) van de bestemming. U kunt bijvoorbeeld uitgaande toegang toestaan vanuit elke service die is gekoppeld aan uw netwerkbeveiligingsperimeter naar een FQDN, zoals mystorageaccount.blob.core.windows.net.

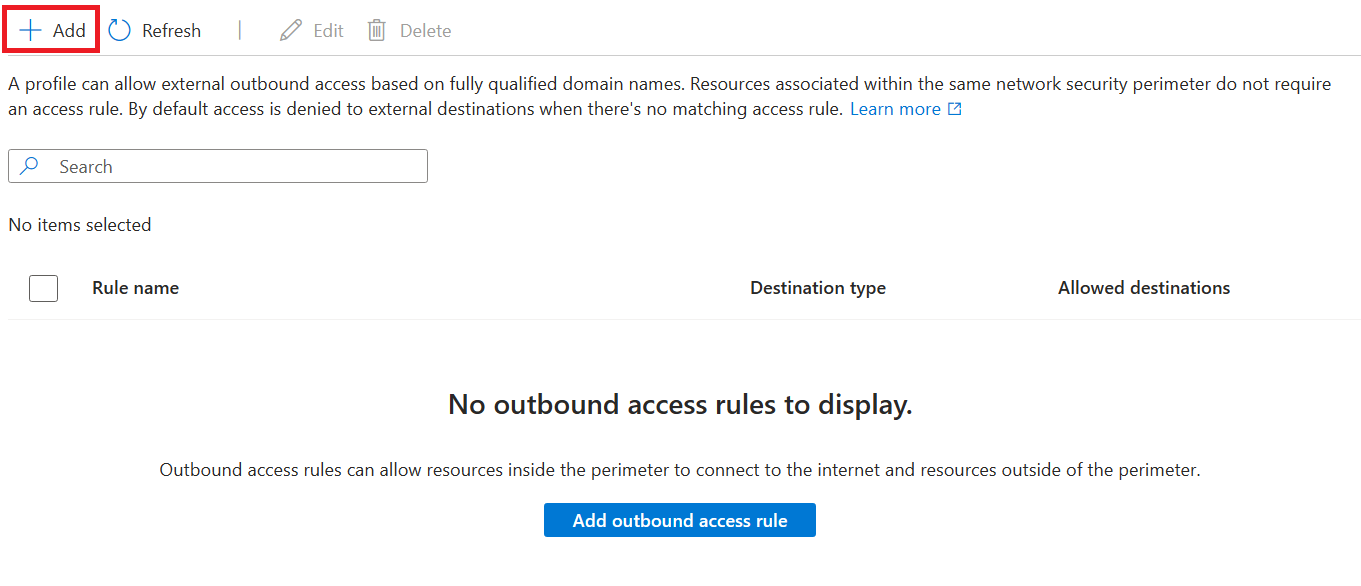

Ga als volgende te werk om een uitgaande toegangsregel toe te voegen in Azure Portal:

Navigeer naar uw perimeterresource voor netwerkbeveiliging in Azure Portal.

Selecteer Profielen in het linkermenu.

Selecteer het profiel dat u gebruikt met uw netwerkbeveiligingsperimeter

Selecteer regels voor uitgaande toegang in het linkermenu.

Selecteer Toevoegen.

Voer de volgende waarden in of selecteer deze:

Instelling Weergegeven als Naam van de regel De naam voor de uitgaande toegangsregel (bijvoorbeeld 'MyOutboundAccessRule') Doeltype Laten staan als FQDN Toegestane bestemmingen Voer een door komma's gescheiden lijst in met FQDN's waarvoor u uitgaande toegang wilt toestaan Selecteer Toevoegen om de uitgaande toegangsregel te maken.

Uw verbinding testen via de netwerkbeveiligingsperimeter

Als u uw verbinding wilt testen via de netwerkbeveiligingsperimeter, hebt u toegang nodig tot een webbrowser, hetzij op een lokale computer met een internetverbinding of een Azure-VM.

Wijzig de netwerkbeveiligingsperimeterkoppeling in de afgedwongen modus om te beginnen met het afdwingen van netwerkbeveiligingsperimetervereisten voor netwerktoegang tot uw zoekservice.

Bepaal of u een lokale computer of een Virtuele Azure-machine wilt gebruiken.

- Als u een lokale computer gebruikt, moet u uw openbare IP-adres kennen.

- Als u een Virtuele Azure-machine gebruikt, kunt u een private link gebruiken of het IP-adres controleren via Azure Portal.

Met behulp van het IP-adres kunt u een binnenkomende toegangsregel voor dat IP-adres maken om toegang toe te staan. U kunt deze stap overslaan als u een privékoppeling gebruikt.

Ga ten slotte naar de zoekservice in Azure Portal. Als u de indexen met succes kunt bekijken, is de netwerkbeveiligingsperimeter correct geconfigureerd.

Configuratie van netwerkbeveiligingsperimeter weergeven en beheren

U kunt de REST API's voor netwerkbeveiligingsperimeterconfiguratie gebruiken om perimeterconfiguraties te controleren en af te stemmen.

Zorg ervoor dat u de preview-API-versie 2024-06-01-previewgebruikt. Meer informatie over het aanroepen van de REST API's voor beheer.