Konfigurer godkjenning for SAP Procurement-løsninger

SAP ERP-koblingen er utformet slik at flere personer har tilgang til og kan bruke et program om gangen. Derfor deles ikke tilkoblingene. Brukerlegitimasjonen oppgis i tilkoblingen, mens andre detaljer som kreves for å koble til SAP-systemet (for eksempel serverdetaljer og sikkerhetskonfigurasjon), angis som en del av handlingen.

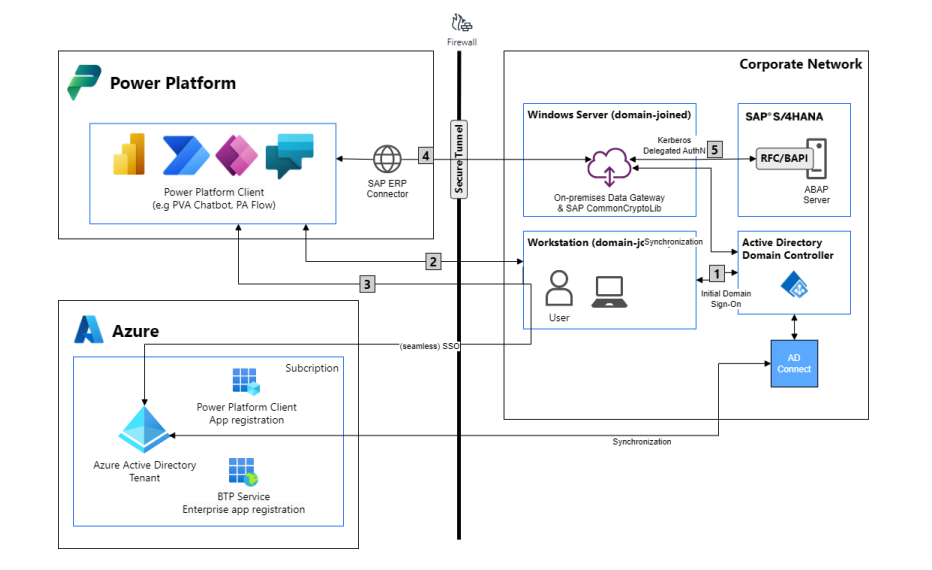

Aktivering av SSO (Single Sign-On) gjør det enkelt å oppdatere data fra SAP mens du opprettholder tillatelser på brukernivå som er konfigurert i SAP. Du kan konfigurere SSO på flere måter for strømlinjeformet identitet og tilgangsadministrasjon.

SAP ERP-koblingen støtter følgende godkjenningstyper:

| Authentication type | Hvordan en bruker kobler til | Konfigurasjonstrinn |

|---|---|---|

| SAP-godkjenning | Bruk SAP-brukernavn og -passord for å få tilgang til SAP-server. | Trinn 4 |

| Windows-godkjenning | Bruk Windows-brukernavn og -passord for å få tilgang til SAP-server. | Trinn 1, 2, 3, 4 |

| Microsoft Entra ID-godkjenning | Bruk Microsoft Entra ID til å få tilgang til SAP-serveren. | Trinn 1, 2, 3, 4 |

Merk

Spesifikke administrative rettigheter kreves for å konfigurere enkel pålogging i Microsoft Entra ID og SAP. Sørg for at du skaffer de nødvendige administratorrettighetene for hvert system før du konfigurerer SSO.

Mer informasjon:

Trinn 1: Konfigurere Kerberos-avgrenset delegering

Avgrenset Kerberos-delegering (KCD) gir sikker bruker- eller tjenestetilgang til ressurser som tillates av administratorer, uten flere forespørsler om legitimasjon. Konfigurer Kerberos-delegering for Windows- og Microsoft Entra ID-godkjenning.

Kjør gateway-Windows-tjenesten som en domenekonto med hovednavn for tjeneste (SPNer) (SetSPN).

Konfigurasjonsoppgaver:

Konfigurer en SPN for gateway-tjenestekontoen. Som domeneadministrator bruker du Setspn-verktøyet som følger med Windows, til å aktivere delegering.

Juster kommunikasjonsinnstillinger for gatewayen. Aktiver utgående Microsoft Entra ID-tilkoblinger, og se gjennom brannmur- og portoppsettene for å sikre kommunikasjon.

Konfigurer for standard Kerberos-avgrenset delegering. Som domeneadministrator konfigurerer du en domenekonto for en tjeneste slik at den begrenser kontoen til å kjøre i ett enkelt domene.

Gi lokale policyrettigheter for gateway-tjenestekontoen på gateway-maskinen.

Legg til gateway-tjenestekonto i Windows autorisasjons- og tilgangsgruppe.

Angi konfigurasjonsparametere for brukertilordning på gateway-maskinen.

Endre gatewayens tjenestekonto til en domenekonto. Gatewayen kjører som en standard maskin-lokal tjenestekonto, NT Service\PBIEgwService, i en standard installasjon. Den må kjøres som en domenekonto for å kunne legge til rette for Kerberos-billetter for SSO.

Mer informasjon:

- Oversikt over avgrenset Kerberos-delegering

- Konfigurer Kerberos-basert enkel pålogging til lokale datakilder

Trinn 2: Konfigurer SAP ERP for å aktivere bruk av CommonCryptoLib (sapcrypto.dll)

Sørg for følgende hvis du vil bruke enkel pålogging til å få tilgang til SAP-serveren:

- Du konfigurerer SAP-serveren for Kerberos enkel pålogging ved hjelp av CommonCryptoLib som SNC-bibliotek (Secure Network Communication).

- SNC-navnet begynner på CN.

Viktig

Sørg for at SAP Secure Login Client (SLC) ikke kjører på datamaskinen gatewayen er installert på. SLC bufrer Kerberos-billetter på en måte som kan påvirke gatewayens mulighet til å bruke Kerberos for SSO. Hvis du vil ha mer informasjon, kan du se SAP-merknad 2780475 (s-user er påkrevd).

Last ned 64-biters CommonCryptoLib (

sapcrypto.dll) versjon 8.5.25 eller nyere fra SAP Launchpad, og kopier den til en mappe på gateway-maskinen.I samme katalog som du kopierte

sapcrypto.dll, må du opprette en fil med navnetsapcrypto.ini, med følgende innhold:ccl/snc/enable_kerberos_in_client_role = 1.ini-filen inneholder konfigurasjonsinformasjon som kreves av CommonCryptoLib for å aktivere SSO i gateway-scenarioet. Kontroller at banen (for eksempelc:\sapcryptolib\) inneholder bådesapcrypto.iniogsapcrypto.dll. Filene.dllog.inifinnes på samme plassering.Gi tillatelser til både

.ini- og.dll-filene til gruppen Godkjente brukere. Både brukeren av gateway-tjenesten og brukeren av Active Directory (AD) som tjenestebrukeren representerer, trenger lese- og kjøretillatelser for begge filene.Opprett en

CCL_PROFILE-systemmiljøvariabel, og angi verdien til banensapcrypto.ini.Start gateway-tjenesten på nytt.

Mer informasjon: Bruk Kerberos enkel pålogging for SSO til SAP BW ved hjelp av CommonCryptoLib

Trinn 3: Aktivere SNC SNC for Azure AD og Windows-godkjenning

SAP-ressurskoblingen støtter tidligere Microsoft Entra ID og Windows Server AD-godkjenning ved å aktivere SAPs sikre nettverkskommunikasjon (SNC). SNC er et programvarelag i SAP-systemarkitekturen som leverer et grensesnitt til eksterne sikkerhetsprodukter, slik at du kan opprette sikker enkel pålogging til SAP-miljøer. Den følgende veiledningen for egenskaper hjelper deg med konfigurasjonen.

| Egenskap | Bekrivelse |

|---|---|

| Bruk SNC | Sett til Ja hvis du vil aktivere SNC. |

| SNC-bibliotek | Navnet på SNC-biblioteket eller -banen i forhold til installasjonsplasseringen for NCo eller den absolutte banen. Eksempler er sapcrypto.dll eller c:\sapcryptolib\sapcryptolib.dll. |

| SNC SSO | Angir om koblingen bruker identiteten til tjenesten eller legitimasjonen for sluttbrukeren. Sett til På for å bruke identiteten til sluttbrukeren. |

| Navn på SNC-partner | Navnet på serverdels SNC-server. For eksempel p:CN=SAPserver. |

| SNC-beskyttelseskvalitet | Kvaliteten på tjenesten som brukes til SNC-kommunikasjon for dette bestemte målet eller denne serveren. Standardverdien defineres av serverdelsystemet. Maksimumsverdien defineres av sikkerhetsproduktet som brukes for SNC. |

SAP SNC-navnet for brukeren må være likt brukerens fullstendig kvalifiserte Active Directory-domenenavn. Eksempel: p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM må være lik JANEDOE@REDMOND.CORP.CONTOSO.COM.

Merk

Bare Microsoft Entra ID-godkjenning – kontoen Active DirectorySAP-tjenestekontohaver må ha AES 128 eller AES 256 definert i attributtet msDS-SupportedEncryptionType.

Trinn 4: Konfigurere SAP-server og -brukerkontoer for å tillate handlinger

Se gjennom SAP-notat 460089 –minimumsgodkjenningsprofiler for eksterne RFC-programmer for å finne ut mer om de støttede brukerkontotypene og minimumskravet for godkjenning for hver handlingstype, for eksempel Remote Function Call (RFC), programmeringsgrensesnittet for forretningsprogrammer (BAPI) og mellomliggende dokument (IDOC).

SAP-brukerkontoer må ha tilgang til RFC_Metadata-funksjonsgruppen og de respektive funksjonsmodulene for følgende operasjoner:

| Operasjoner | Tilgang til funksjonsmoduler |

|---|---|

| RFC-handlinger |

RFC_GROUP_SEARCH og DD_LANGU_TO_ISOLA |

| Lese tabell-handling | Enten RFC BBP_RFC_READ_TABLE eller RFC_READ_TABLE |

| Gi streng minimumstilgang til SAP-server for SAP-tilkoblingen din |

RFC_METADATA_GET og RFC_METADATA_GET_TIMESTAMP |

Neste trinn

Installere SAP Procurement-malen

Relatert innhold

- Enkel pålogging for SAP

- Implementeringsveiledning for sikker pålogging for enkel pålogging for SAP

- Hjelpeportal for SAP Identity and Access Management (IAM)