Konfigurer Kerberos-basert SSO fra Power Bi-tjeneste til lokale datakilder

Aktivering av SSO gjør det enkelt for Power BI-rapporter og -instrumentbord å oppdatere data fra lokale kilder samtidig som du respekterer tillatelser på brukernivå som er konfigurert på disse kildene. Bruk Kerberos-avgrenset delegering for å aktivere sømløs SSO-tilkobling.

Denne artikkelen beskriver trinnene du må utføre for å konfigurere Kerberos-basert SSO fra Power Bi-tjeneste til lokale datakilder.

Forutsetning

Flere elementer må konfigureres for at Kerberos-avgrenset delegering skal fungere riktig, inkludert *Tjenestehovednavn (SPN) og delegeringsinnstillinger for tjenestekontoer.

Merk

Bruk av DNS-alias med SSO støttes ikke.

Konfigurasjonsdisposisjon

Trinnene som kreves for å konfigurere enkel pålogging for gateway, er beskrevet nedenfor.

Fullfør alle trinnene i del 1: Grunnleggende konfigurasjon.

Avhengig av Active Directory-miljøet og datakildene som brukes, må du kanskje fullføre noe av eller hele konfigurasjonen som er beskrevet i del 2: Miljøspesifikk konfigurasjon.

Mulige scenarioer som kan kreve ekstra konfigurasjon, er oppført nedenfor:

Scenario Gå til Active Directory-miljøet er sikkerhetsherdet. Legg til gateway-tjenestekonto i Windows-godkjenning og Access-gruppe Gateway-tjenestekontoen og brukerkontoene som gatewayen representerer, er i separate domener eller skoger. Legg til gateway-tjenestekonto i Windows-godkjenning og Access-gruppe Du har ikke Microsoft Entra Koble til med brukerkontosynkronisering konfigurert, og UPN som brukes i Power BI for brukere, samsvarer ikke med UPN i det lokale Active Directory-miljøet. Angi konfigurasjonsparametere for brukertilordning på gatewaymaskinen Du planlegger å bruke en SAP HANA-datakilde med SSO. Fullføre datakildespesifikke konfigurasjonstrinn Du planlegger å bruke en SAP BW-datakilde med SSO. Fullføre datakildespesifikke konfigurasjonstrinn Du planlegger å bruke en Teradata-datakilde med SSO. Fullføre datakildespesifikke konfigurasjonstrinn Valider konfigurasjonen som beskrevet i del 3: Valider konfigurasjonen for å sikre at SSO er riktig konfigurert.

Del 1: Grunnleggende konfigurasjon

Trinn 1: Installere og konfigurere den lokale datagatewayen for Microsoft

Den lokale datagatewayen støtter en oppgradering på stedet, og innstillingsovertakelse av eksisterende gatewayer.

Trinn 2: Få domeneadministratorrettigheter til å konfigurere SPN-er (SetSPN) og Kerberos-avgrensede delegeringsinnstillinger

Hvis du vil konfigurere SPN-er og Kerberos-delegeringsinnstillinger, bør en domeneadministrator unngå å gi rettigheter til noen som ikke har domeneadministratorrettigheter. I delen nedenfor dekker vi de anbefalte konfigurasjonstrinnene mer detaljert.

Trinn 3: Konfigurere gateway-tjenestekontoen

Alternativ A nedenfor er den nødvendige konfigurasjonen med mindre du har både Microsoft Entra Koble til konfigurert og brukerkontoer synkroniseres. I så fall anbefales alternativ B.

Alternativ A: Kjør Gateway Windows-tjenesten som en domenekonto med SPN

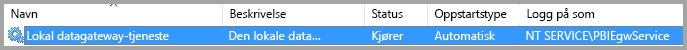

I en standardinstallasjon kjører gatewayen som den maskin-lokale tjenestekontoen NT Service\PBIEgwService.

Hvis du vil aktivere Kerberos-avgrenset delegering, må gatewayen kjøre som en domenekonto, med mindre Microsoft Entra-forekomsten allerede er synkronisert med den lokale Active Directory-forekomsten (ved hjelp av Microsoft Entra DirSync/Koble til). Hvis du vil bytte til en domenekonto, kan du se endre gateway-tjenestekontoen.

Konfigurere en SPN for gateway-tjenestekontoen

Først må du bestemme om en SPN allerede er opprettet for domenekontoen som brukes som gateway-tjenestekonto:

Som domeneadministrator starter du snapin-modulen Active Directory-brukere og -datamaskiner Microsoft Management Console (MMC).

Høyreklikk domenenavnet i den venstre ruten, velg Søk, og skriv deretter inn kontonavnet for gateway-tjenestekontoen.

Høyreklikk gatewaytjenestekontoen i søkeresultatet, og velg Egenskaper.

Hvis delegering-fanen er synlig i dialogboksen Egenskaper, ble det allerede opprettet en SPN, og du kan hoppe over for å konfigurere Kerberos-avgrenset delegering.

Hvis det ikke finnes en delegeringsfane i dialogboksen Egenskaper , kan du manuelt opprette en SPN på kontoen for å aktivere den. Bruk setspn-verktøyet som følger med Windows (du trenger domeneadministratorrettigheter for å opprette SPN).

Anta for eksempel at gateway-tjenestekontoen er Contoso\GatewaySvc , og at gateway-tjenesten kjører på maskinen MyGatewayMachine. Hvis du vil angi SPN for gateway-tjenestekontoen, kjører du følgende kommando:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcDu kan også angi SPN ved hjelp av Active Directory-brukere og -datamaskiner MMC-snapin-modulen.

Alternativ B: Konfigurer datamaskin for Microsoft Entra Koble til

Hvis Microsoft Entra Koble til er konfigurert og brukerkontoer synkroniseres, trenger ikke gateway-tjenesten å utføre lokale Microsoft Entra-oppslag under kjøring. I stedet kan du ganske enkelt bruke den lokale tjeneste-SID-en for gateway-tjenesten til å fullføre all nødvendig konfigurasjon i Microsoft Entra ID. Trinnene for konfigurasjon av Kerberos-avgrenset delegering som er beskrevet i denne artikkelen, er de samme som konfigurasjonstrinnene som kreves i Microsoft Entra-konteksten. De brukes på gatewayens datamaskinobjekt (som identifisert av den lokale tjeneste-SID-en) i Microsoft Entra ID i stedet for domenekontoen. Den lokale tjeneste-SID-en for NT SERVICE/PBIEgwService er som følger:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Hvis du vil opprette SPN for denne SID-en mot Power BI Gateway-datamaskinen, må du kjøre følgende kommando fra en administrativ ledetekst (erstatt <COMPUTERNAME> med navnet på Power BI Gateway-datamaskinen):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Merk

Avhengig av de lokale sikkerhetsinnstillingene må du kanskje legge til gateway-tjenestekontoen NT SERVICE\PBIEgwService i den lokale administratorgruppen på gateway-maskinen, og deretter starte gateway-tjenesten på nytt i gateway-appen. Dette alternativet støttes ikke for scenarioer som har flere gatewayer, da Active Directory fremtvinger unike SPN-er på tvers av en hel skog. Bruk alternativ A i stedet for disse scenarioene.

Trinn 4: Konfigurer Kerberos-avgrenset delegering

Du kan konfigurere delegeringsinnstillinger for enten standard Kerberos-avgrenset delegering eller ressursbasert Kerberos-avgrenset delegering. Hvis du vil ha mer informasjon om forskjellene mellom de to tilnærmingene til delegering, kan du se Oversikt over kerberos-avgrenset delegering.

Følgende tjenestekontoer kreves:

- Gateway-tjenestekonto: Tjenestebruker som representerer gatewayen i Active Directory, med en SPN konfigurert i trinn 3.

- Tjenestekonto for datakilde: Tjenestebruker som representerer datakilden i Active Directory, med en SPN tilordnet datakilden.

Merk

Gateway- og datakildetjenestekontoene må være separate. Den samme tjenestekontoen kan ikke brukes til å representere både gatewayen og datakilden.

Avhengig av hvilken tilnærming du vil bruke, går du videre til en av de følgende inndelingene. Ikke fyll ut begge inndelingene:

- Alternativ A: Standard Kerberos-avgrenset delegering. Dette er standardanbefalingen for de fleste miljøer.

- Alternativ B: Ressursbasert Kerberos-avgrenset delegering. Dette kreves hvis datakilden tilhører et annet domene enn gatewayen.

Alternativ A: Standard Kerberos-avgrenset delegering

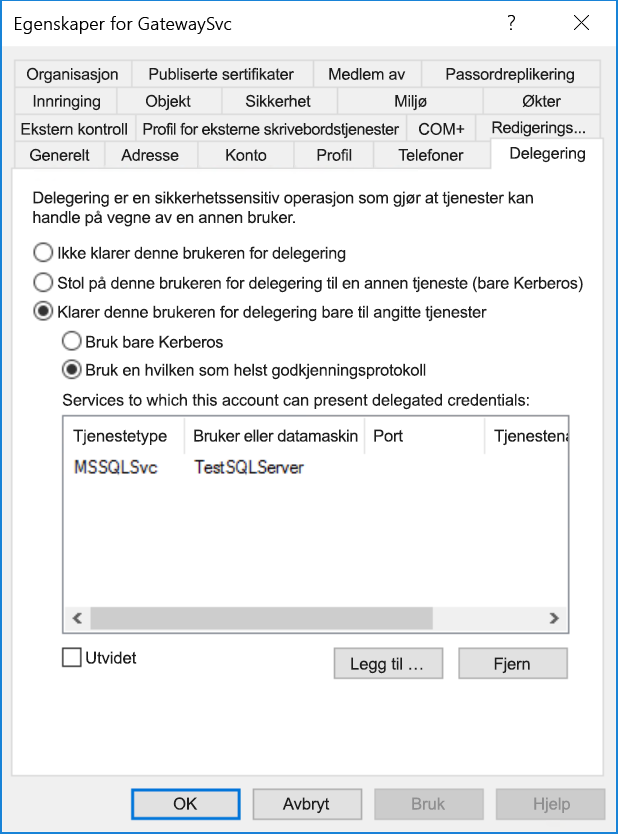

Vi angir nå delegeringsinnstillingene for gateway-tjenestekontoen. Det finnes flere verktøy du kan bruke til å utføre disse trinnene. Her bruker vi Active Directory-brukere og -datamaskiner MMC-snapin-modulen til å administrere og publisere informasjon i katalogen. Den er tilgjengelig på domenekontrollere som standard. på andre maskiner kan du aktivere den via funksjonskonfigurasjon for Windows.

Vi må konfigurere Kerberos-avgrenset delegering med protokollovergang. Med avgrenset delegering må du være eksplisitt om hvilke tjenester du tillater gatewayen å presentere delegert legitimasjon til. Bare SQL Server eller SAP HANA-serveren godtar delegeringssamtaler fra gateway-tjenestekontoen.

Denne delen antar at du allerede har konfigurert SPN-er for de underliggende datakildene (for eksempel SQL Server, SAP HANA, SAP BW, Teradata eller Spark). Hvis du vil lære hvordan du konfigurerer disse SPN-ene for datakildeserveren, kan du se den tekniske dokumentasjonen for den respektive databaseserveren og se delen Hva SPN krever appen? i blogginnlegget Min Kerberos-sjekkliste .

I trinnene nedenfor antar vi et lokalt miljø med to maskiner i samme domene: en gateway-maskin og en databaseserver som kjører SQL Server som allerede er konfigurert for Kerberos-basert SSO. Trinnene kan tas i bruk for én av de andre datakildene som støttes, så lenge datakilden allerede er konfigurert for Kerberos-basert enkel pålogging. I dette eksemplet bruker vi følgende innstillinger:

- Active Directory Domain (Netbios): Contoso

- Navn på gateway-maskin: MyGatewayMachine

- Gateway-tjenestekonto: Contoso\GatewaySvc

- Maskinnavn for SQL Server-datakilde: TestSQLServer

- SQL Server-tjenestekonto for datakilde: Contoso\SQLService

Slik konfigurerer du delegeringsinnstillingene:

Åpne Active Directory-brukere og -datamaskiner MMC-snapin-modulen med domeneadministratorrettigheter.

Høyreklikk gateway-tjenestekontoen (Contoso\GatewaySvc), og velg Egenskaper.

Velg Delegering-fanen.

Velg Klarer denne datamaskinen for delegering til angitte tjenester>bare Bruk en hvilken som helst godkjenningsprotokoll.

Velg Legg til under Tjenester som denne kontoen kan presentere delegert legitimasjon for.

Velg Brukere eller datamaskiner i den nye dialogboksen.

Skriv inn tjenestekontoen for datakilden, og velg deretter OK.

En SQL Server-datakilde kan for eksempel ha en tjenestekonto som Contoso\SQLService. En passende SPN for datakilden skal allerede være angitt for denne kontoen.

Velg SPN-en du opprettet for databaseserveren.

I vårt eksempel begynner SPN med MSSQLSvc. Hvis du har lagt til både FQDN og NetBIOS SPN for databasetjenesten, velger du begge. Du ser kanskje bare én.

Velg OK.

Nå skal du se SPN-en i listen over tjenester som gateway-tjenestekontoen kan presentere delegert legitimasjon for.

Hvis du vil fortsette konfigurasjonsprosessen, fortsetter du til å gi gateway-tjenestekontoen lokale policyrettigheter på gatewaymaskinen.

Alternativ B: Ressursbasert Kerberos-avgrenset delegering

Du bruker ressursbasert Kerberos-avgrenset delegering til å aktivere enkel påloggingstilkobling for Windows Server 2012 og senere versjoner. Denne typen delegering tillater at front- og baktjenester er i forskjellige domener. For at det skal fungere, må baktjenestedomenet klarere fronttjenestedomenet.

I trinnene nedenfor antar vi et lokalt miljø med to maskiner i forskjellige domener: en gateway-maskin og en databaseserver som kjører SQL Server som allerede er konfigurert for Kerberos-basert SSO. Disse trinnene kan tas i bruk for én av de andre datakildene som støttes, så lenge datakilden allerede er konfigurert for Kerberos-basert enkel pålogging. I dette eksemplet bruker vi følgende innstillinger:

- Active Directory frontend Domain (Netbios): ContosoFrontEnd

- Active Directory-serverdeldomene (Netbios): ContosoBackEnd

- Navn på gateway-maskin: MyGatewayMachine

- Gateway-tjenestekonto: ContosoFrontEnd\GatewaySvc

- Maskinnavn for SQL Server-datakilde: TestSQLServer

- Sql Server-datakildetjenestekonto: ContosoBackEnd\SQLService

Fullfør følgende konfigurasjonstrinn:

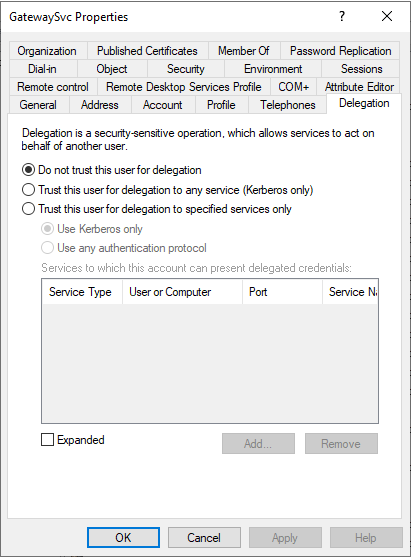

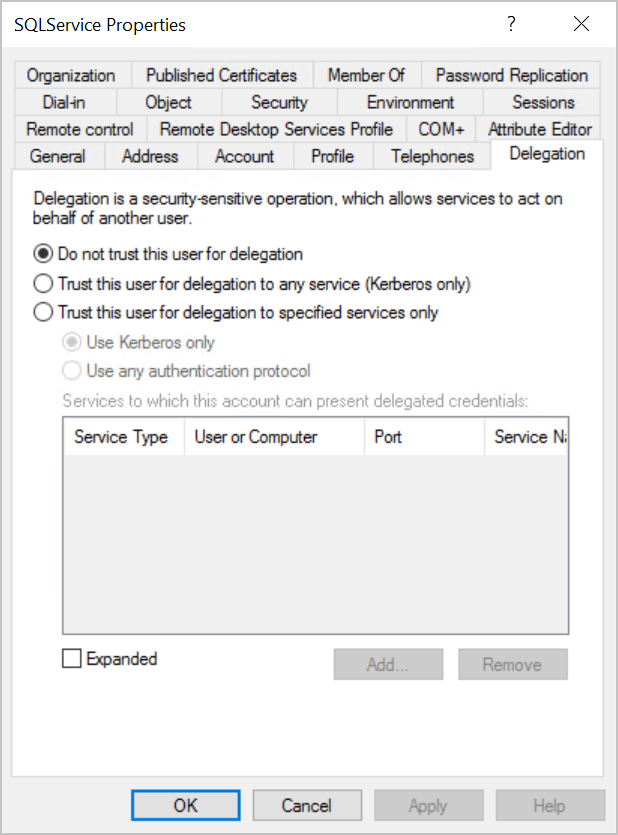

Bruk Active Directory-brukere og -datamaskiner MMC-snapin-modulen på domenekontrolleren for ContosoFrontEnd-domenet, og kontroller at ingen delegeringsinnstillinger brukes for gateway-tjenestekontoen.

Bruk Active Directory-brukere og -datamaskiner på domenekontrolleren for ContosoBackEnd-domenet, og kontroller at ingen delegeringsinnstillinger brukes for serverdeltjenestekontoen.

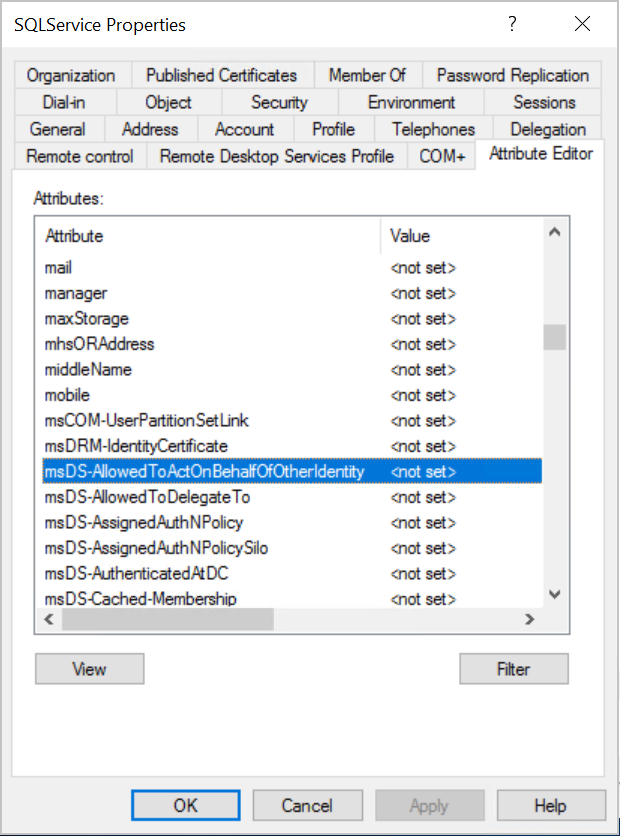

Kontroller at msDS-AllowedToActOnBehalfOfOtherIdentity-attributtet ikke er angitt i attributtet attributtet Attributtredigering for kontoegenskapene.

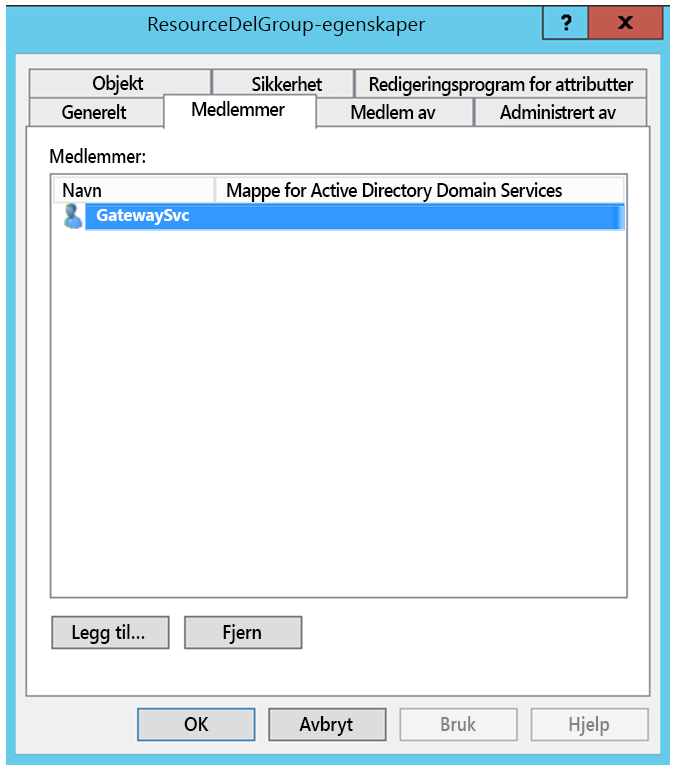

Opprett en gruppe på domenekontrolleren for ContosoBackEnd-domenet i Active Directory-brukere og -datamaskiner. Legg til gatewaySvc-gateway-tjenestekontoen i ResourceDelGroup-gruppen.

Hvis du vil legge til brukere fra et klarert domene, må denne gruppen ha et område av domenet lokalt.

Åpne en ledetekst og kjør følgende kommandoer i domenekontrolleren for ContosoBackEnd-domenet for å oppdatere msDS-AllowedToActOnBehalfOfOtherIdentity-attributtet til serverkontoen:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cI Active Directory-brukere og -datamaskiner må du kontrollere at oppdateringen gjenspeiles i attributtredigering-fanen i egenskapene for serverdeltjenestekontoen.

Trinn 5: Aktiver AES-kryptering på tjenestekontoer

Bruk følgende innstillinger på gateway-tjenestekontoen og hver datakildetjenestekonto som gatewayen kan delegere til:

Merk

Hvis det finnes eksisterende typer som er definert på tjenestekontoene, kan du ta kontakt med Active Directory-administratoren, fordi hvis du følger trinnene nedenfor, overskriver du de eksisterende enctypes-verdiene og kan bryte klienter.

Åpne Active Directory-brukere og -datamaskiner MMC-snapin-modulen med domeneadministratorrettigheter.

Høyreklikk gateway-/datakildetjenestekontoen, og velg Egenskaper.

Velg Konto-fanen.

Aktiver minst ett (eller begge) av følgende alternativer under Kontoalternativer. Vær oppmerksom på at de samme alternativene må aktiveres for alle tjenestekontoer.

- Denne kontoen støtter Kerberos AES 128-biters kryptering

- Denne kontoen støtter Kerberos AES 256-biters kryptering

Merk

Hvis du er usikker på hvilket krypteringsskjema du skal bruke, kontakter du Active Directory-administratoren.

Trinn 6: Gi gateway-tjenestekontoen lokale policyrettigheter på gatewaymaskinen

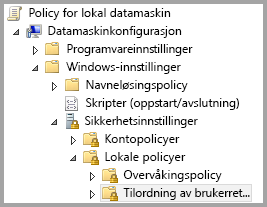

Til slutt, på maskinen som kjører gateway-tjenesten (MyGatewayMachine i vårt eksempel), gir du gateway-tjenestekontoen de lokale policyene som representerer en klient etter godkjenning og fungerer som en del av operativsystemet (SeTcbPrivilege). Utfør denne konfigurasjonen med redigeringsprogrammet for lokal gruppepolicy (gpedit.msc).

Kjør gpedit.msc på gateway-maskinen.

Gå til Lokal datamaskinpolicy>Datamaskinkonfigurasjon>Windows Innstillinger> Sikkerhet Innstillinger> Tilordning av>brukerrettigheter for lokal datamaskinpolicy.

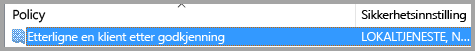

Velg Representer en klient etter godkjenning fra listen over policyer under Tilordning av brukerrettigheter.

Høyreklikk policyen, åpne Egenskaper, og vis deretter listen over kontoer.

Listen må inneholde gateway-tjenestekontoen (Contoso\GatewaySvc eller ContosoFrontEnd\GatewaySvc avhengig av typen avgrenset delegering).

Velg Handle som en del av operativsystemet (SeTcbPrivilege) fra listen over policyer under Tilordning av brukerrettigheter. Kontroller at gateway-tjenestekontoen er inkludert i listen over kontoer.

Start tjenesteprosessen for lokal datagateway på nytt.

Trinn 7: Windows-kontoen har tilgang til gateway-maskinen

SSO bruker Windows-godkjenning, så kontroller at Windows-kontoen har tilgang til gateway-maskinen. Hvis det ikke er sikkert, legger du til NT-AUTHORITY\Godkjente brukere (S-1-5-11) i den lokale maskinen «Brukere»-gruppen.

Del 2: Miljøspesifikk konfigurasjon

Legg til gateway-tjenestekonto i Windows-godkjenning og Access-gruppe

Fullfør denne delen hvis noen av følgende situasjoner gjelder:

- Active Directory-miljøet er sikkerhetsherdet.

- Når gateway-tjenestekontoen og brukerkontoene som gatewayen representerer, er i separate domener eller skoger.

Du kan også legge til gateway-tjenestekontoen i Windows-autorisasjons- og tilgangsgruppen i situasjoner der domenet/skogen ikke er herdet, men det er ikke nødvendig.

Hvis du vil ha mer informasjon, kan du se Windows-godkjenning og Access-gruppe.

For å fullføre dette konfigurasjonstrinnet, for hvert domene som inneholder Active Directory-brukere, vil du at gateway-tjenestekontoen skal kunne representere:

- Logg på en datamaskin i domenet, og start Active Directory-brukere og -datamaskiner MMC-snapin-modulen.

- Finn gruppen Windows Authorization and Access Group, som vanligvis finnes i Den innebygde beholderen.

- Dobbeltklikk gruppen, og klikk på Medlemmer-fanen .

- Klikk Legg til, og endre domeneplasseringen til domenet som gateway-tjenestekontoen befinner seg i.

- Skriv inn navnet på gateway-tjenestekontoen, og klikk Kontroller navn for å bekrefte at gateway-tjenestekontoen er tilgjengelig.

- Klikk på OK.

- Klikk Bruk.

- Start gateway-tjenesten på nytt.

Angi konfigurasjonsparametere for brukertilordning på gatewaymaskinen

Fullfør denne inndelingen hvis:

- Du har ikke Microsoft Entra-Koble til med konfigurert synkronisering av brukerkonto og

- UPN som brukes i Power BI for brukere, samsvarer ikke med UPN i det lokale Active Directory-miljøet.

Hver Active Directory-bruker som er tilordnet på denne måten, må ha SSO-tillatelser for datakilden.

Åpne konfigurasjonsfilen for hovedgatewayen.

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dllSom standard lagres denne filen påC:\Program Files\On-premises data gateway.Angi ADUserNameLookupProperty til et ubrukt Active Directory-attributt. Vi bruker

msDS-cloudExtensionAttribute1fremgangsmåten som følger. Dette attributtet er bare tilgjengelig i Windows Server 2012 og nyere.Angi ADUserNameReplacementProperty til

SAMAccountName, og lagre deretter konfigurasjonsfilen.Merk

I scenarioer med flere domener må du kanskje angi at ADUserNameReplacementProperty skal

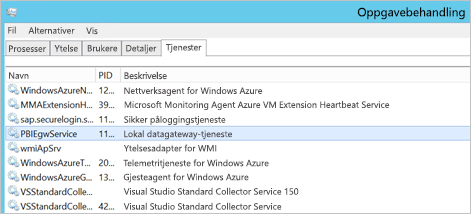

userPrincipalNamebevare domeneinformasjonen til brukeren.Høyreklikk gatewaytjenesten fra Tjenester-fanen i Oppgavebehandling, og velg Start på nytt.

For hver Power Bi-tjeneste bruker du vil aktivere Kerberos SSO for, angir

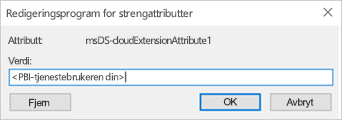

msDS-cloudExtensionAttribute1du egenskapen til en lokal Active Directory-bruker (med SSO-tillatelse til datakilden) til det fullstendige brukernavnet (UPN) for den Power Bi-tjeneste brukeren. Hvis du for eksempel logger på Power Bi-tjeneste som test@contoso.com og du vil tilordne denne brukeren til en lokal Active Directory-bruker med SSO-tillatelser, for eksempel, test@LOCALDOMAIN.COMangir du denne brukerensmsDS-cloudExtensionAttribute1attributt til test@contoso.com.Du kan angi

msDS-cloudExtensionAttribute1egenskapen med Active Directory-brukere og -datamaskiner MMC-snapin-modulen:Start Active Directory-brukere og -datamaskiner som domeneadministrator.

Høyreklikk domenenavnet, velg Søk, og skriv deretter inn kontonavnet for den lokale Active Directory-brukeren som skal tilordnes.

Velg fanen Redigeringsprogram for attributt.

Finn egenskapen, og dobbeltklikk den

msDS-cloudExtensionAttribute1. Angi verdien til det fullstendige brukernavnet (UPN) for brukeren du bruker til å logge på Power Bi-tjeneste.Velg OK.

Velg Bruk. Kontroller at den riktige verdien er angitt i Verdi-kolonnen .

Fullføre datakildespesifikke konfigurasjonstrinn

For datakilder for SAP HANA, SAP BW og Teradata kreves ytterligere konfigurasjon for bruk med gateway-SSO:

- Bruk Kerberos for enkel pålogging (SSO) til SAP HANA.

- Bruk Kerberos enkel pålogging for SSO til SAP BW ved hjelp av CommonCryptoLib (sapcrypto.dll).

- Bruk Kerberos for enkel pålogging (SSO) til Teradata.

Merk

Selv om andre SNC-biblioteker også fungerer for BW SSO, støttes de ikke offisielt av Microsoft.

Del 3: Valider konfigurasjon

Trinn 1: Konfigurere datakilder i Power BI

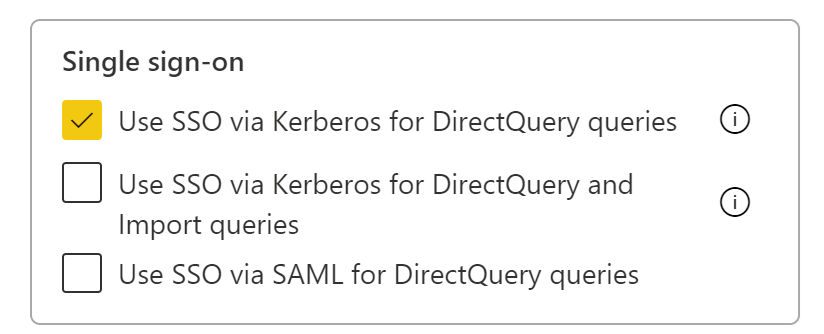

Når du har fullført alle konfigurasjonstrinnene, bruker du siden Behandle gateway i Power BI til å konfigurere datakilden til bruk for SSO. Hvis du har flere gatewayer, må du kontrollere at du velger gatewayen du har konfigurert for Kerberos SSO. Deretter, under Innstillinger for datakilden, må du sørge for at Bruk SSO via Kerberos for DirectQuery-spørringer eller Bruk SSO via Kerberos for DirectQuery- og Import-spørringer kontrolleres for DirectQuery-baserte rapporter, og bruk SSO via Kerberos for DirectQuery- og Import-spørringer kontrolleres for importbaserte rapporter.

Innstillingene Bruk SSO via Kerberos for DirectQuery-spørringer og Bruk SSO via Kerberos for DirectQuery- og Import-spørringer gir en annen virkemåte for DirectQuery-baserte rapporter og importbaserte rapporter.

Bruk SSO via Kerberos for DirectQuery-spørringer:

- For DirectQuery-basert rapport brukes SSO-legitimasjon for brukeren.

- For importbasert rapport brukes ikke SSO-legitimasjon, men legitimasjonen som er angitt på datakildesiden, brukes.

Bruk SSO via Kerberos for directquery- og importspørringer:

- For DirectQuery-basert rapport brukes SSO-legitimasjon for brukeren.

- For importbasert rapport brukes SSO-legitimasjonen til eieren av den semantiske modellen, uavhengig av brukeren som utløser importen.

Trinn 2: Test enkel pålogging

Gå til Test enkel pålogging (SSO)-konfigurasjon for raskt å bekrefte at konfigurasjonen er riktig konfigurert og feilsøke vanlige problemer.

Trinn 3: Kjøre en Power BI-rapport

Når du publiserer, velger du gatewayen du har konfigurert for SSO hvis du har flere gatewayer.

Relatert innhold

Hvis du vil ha mer informasjon om den lokale datagatewayen og DirectQuery, kan du se følgende ressurser: