Justere kommunikasjonsinnstillinger for den lokale datagatewayen

Denne artikkelen beskriver flere kommunikasjonsinnstillinger som er knyttet til den lokale datagatewayen. Disse innstillingene må justeres for å støtte datakildetilkoblinger og tilgang til utdatamål.

Aktiver utgående Azure-tilkoblinger

Gatewayen er avhengig av Azure Relay for skytilkobling. Gatewayen etablerer tilsvarende utgående tilkoblinger til det tilknyttede Azure-området.

Hvis du registrerte deg for enten en Power BI-leier eller en Office 365-leier, er Azure-området standard for området for denne tjenesten. Ellers kan Azure-området være det som er nærmest deg.

Hvis en brannmur blokkerer utgående tilkoblinger, konfigurerer du brannmuren til å tillate utgående tilkoblinger fra gatewayen til det tilknyttede Azure-området. Brannmurreglene på gatewayserveren og/eller kundens proxy-servere må oppdateres for å tillate utgående trafikk fra gatewayserveren til endepunktene nedenfor. Hvis brannmuren ikke støtter jokertegn, kan du bruke IP-adressene fra Azure IP-områder og servicekoder. Vær oppmerksom på at de må holdes synkronisert hver måned.

Obligatoriske porter for at gatewayen skal fungere

Gatewayen kommuniserer på følgende utgående porter: TCP 443, 5671, 5672 og fra 9350 til 9354. Gatewayen krever ikke innkommende porter.

Hvis du vil ha veiledning om hvordan du konfigurerer lokal brannmur og/eller proxy ved hjelp av fullstendige domenenavn (FQDN-er) i stedet for å bruke IP-adresser som kan endres, følger du fremgangsmåten i Azure WCF Relay DNS Support.

Alternativt kan du tillate IP-adressene for dataområdet i brannmuren. Bruk JSON-filene som er oppført nedenfor, som oppdateres ukentlig.

Du kan også få listen over nødvendige porter ved å utføre nettverksporttesten regelmessig i gateway-appen.

Gatewayen kommuniserer med Azure Relay ved hjelp av FQDN-er. Hvis du tvinger gatewayen til å kommunisere via HTTPS, bruker den bare FQDN-er og kommuniserer ikke ved hjelp av IP-adresser.

Merk

Ip-listen for Azure-datasenteret viser IP-adresser i cidr-notasjonen (Classless Inter-Domain Routing). Et eksempel på denne notasjonen er 10.0.0.0/24, som ikke betyr fra 10.0.0.0 til 10.0.0.24. Mer informasjon om CIDR-notasjon.

Listen nedenfor beskriver FQDN-er som brukes av gatewayen. Disse endepunktene kreves for at gatewayen skal fungere.

| Navn på offentlig skydomene | Utgående porter | Bekrivelse |

|---|---|---|

| *.download.microsoft.com | 443 | Brukes til å laste ned installasjonsprogrammet. Gateway-appen bruker også dette domenet til å kontrollere versjons- og gatewayområdet. |

| *.powerbi.com | 443 | Brukes til å identifisere den relevante Power BI-klyngen. |

| *.analysis.windows.net | 443 | Brukes til å identifisere den relevante Power BI-klyngen. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Brukes til å godkjenne gateway-appen for Microsoft Entra ID og OAuth2. Vær oppmerksom på at flere URL-adresser kan være nødvendige som en del av påloggingsprosessen for Microsoft Entra ID som kan være unik for en leier. |

| *.servicebus.windows.net | 5671-5672 | Brukes for Advanced Message Queuing Protocol (AMQP). |

| *.servicebus.windows.net | 443 og 9350-9354 | Lytter på Azure Relay over TCP. Port 443 kreves for å få Azure Access Control-tokener. |

| *.msftncsi.com | 80 | Brukes til å teste Internett-tilkobling hvis Power Bi-tjeneste ikke kan nå gatewayen. |

| *.dc.services.visualstudio.com | 443 | Brukes av AppInsights til å samle telemetri. |

For GCC, GCC high og DoD brukes følgende FQDN-er av gatewayen.

| Havner | GCC | GCC, høy | DoD |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Gå til dokumentasjon | Gå til dokumentasjon |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 og 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

For China Cloud (Mooncake) brukes følgende FQDN-er av gatewayen.

| Havner | China Cloud (Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 og 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Ingen mooncake-ekvivalent – ikke nødvendig for å kjøre gatewayen – brukes bare til å kontrollere nettverket under feilforhold |

| 443 | Ingen Mooncake-ekvivalent – brukt under Microsoft Entra ID-pålogging. Hvis du vil ha mer informasjon om Microsoft Entra ID-endepunkter, kan du gå til Kontroller endepunktene i Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Merk

Når gatewayen er installert og registrert, er de eneste nødvendige portene og IP-adressene de som kreves av Azure Relay, som beskrevet for servicebus.windows.net i den foregående tabellen. Du kan få listen over nødvendige porter ved å utføre nettverksporttesten regelmessig i gateway-appen. Du kan også tvinge gatewayen til å kommunisere ved hjelp av HTTPS.

Obligatoriske porter for kjøring av fabric-arbeidsbelastninger

Når en Fabric-arbeidsbelastning (for eksempel Semantiske modeller eller Fabric Dataflows) inneholder en spørring som kobler til både lokale datakilder (via en lokal datagateway) og skydatakilder, kjøres hele spørringen på den lokale datagatewayen. Hvis du vil kjøre et stoff-arbeidsbelastningselement, må følgende endepunkter være åpne, slik at den lokale datagatewayen har tilgang til arbeidsbelastningen som kreves av datakilder:

| Navn på offentlig skydomene | Utgående porter | Bekrivelse |

|---|---|---|

| *.core.windows.net | 443 | Brukes av Dataflow Gen1 til å skrive data til Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Endepunkt som brukes av Dataflyt Gen1 og Gen2 for å koble til OneLake. Finn ut mer |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Gammelt endepunkt som brukes av Dataflow Gen2 til å koble til Fabric staging lakehouse. Finn ut mer |

| *.datawarehouse.fabric.microsoft.com | 1433 | Nytt endepunkt som brukes av Dataflow Gen2 til å koble til Fabric staging lakehouse. Finn ut mer |

| *.frontend.clouddatahub.net | 443 | Obligatorisk for utførelse av Fabric Pipeline |

Merk

*.datawarehouse.pbidedicated.windows.net erstattes av *.datawarehouse.fabric.microsoft.com. Under denne overgangsprosessen må du passe på at begge endepunktene er åpne for å sikre oppdatering av dataflyt gen2.

I tillegg, når andre skydatatilkoblinger (både datakilder og utdatamål) brukes med en lokal datakildetilkobling i en arbeidsbelastningsspørring, må du også åpne de nødvendige endepunktene for å sikre at den lokale datagatewayen har synslinjetilgang til disse skydatakildene.

Test av nettverksporter

Slik tester du om gatewayen har tilgang til alle nødvendige porter:

Skriv inn gateway i Windows-søk på maskinen som kjører gatewayen, og velg deretter den lokale datagatewayappen.

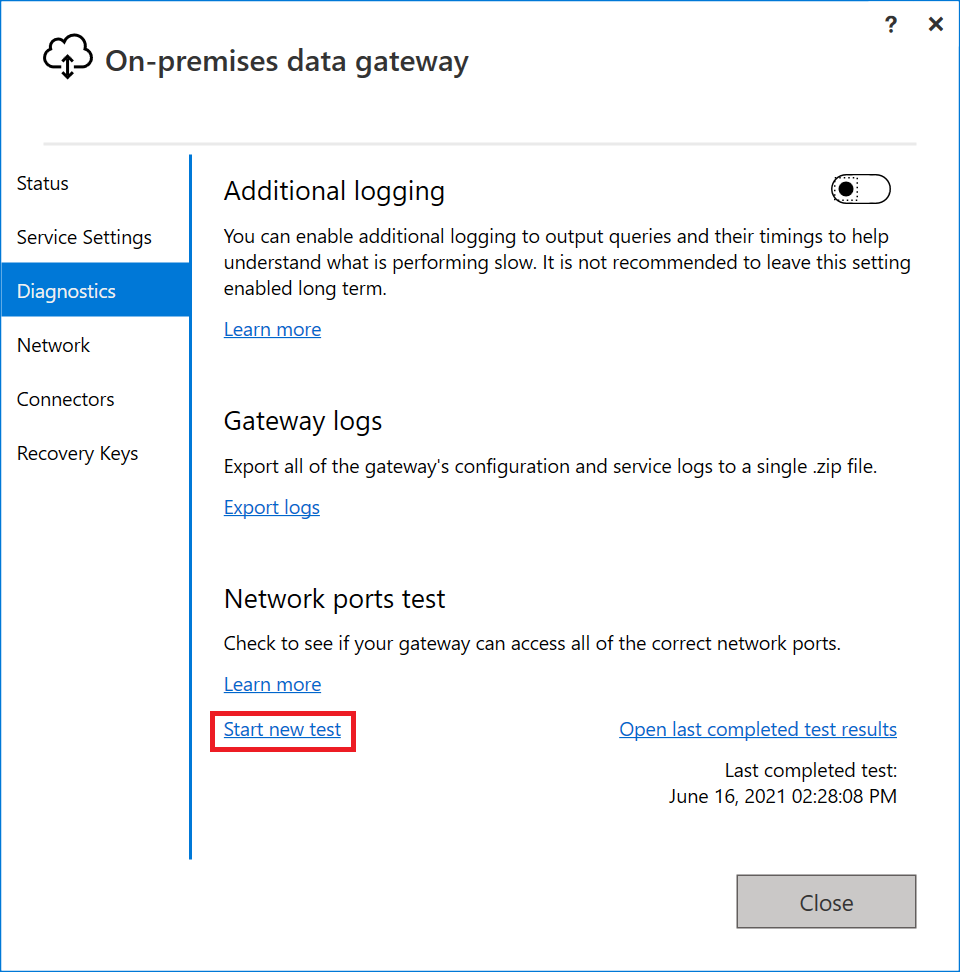

Velg Diagnostikk. Velg Start ny test under Test av nettverksporter.

Når gatewayen kjører testen for nettverksporter, henter den en liste over porter og servere fra Azure Relay, og prøver deretter å koble til alle. Når Start ny testkobling vises på nytt, er testen for nettverksporter fullført.

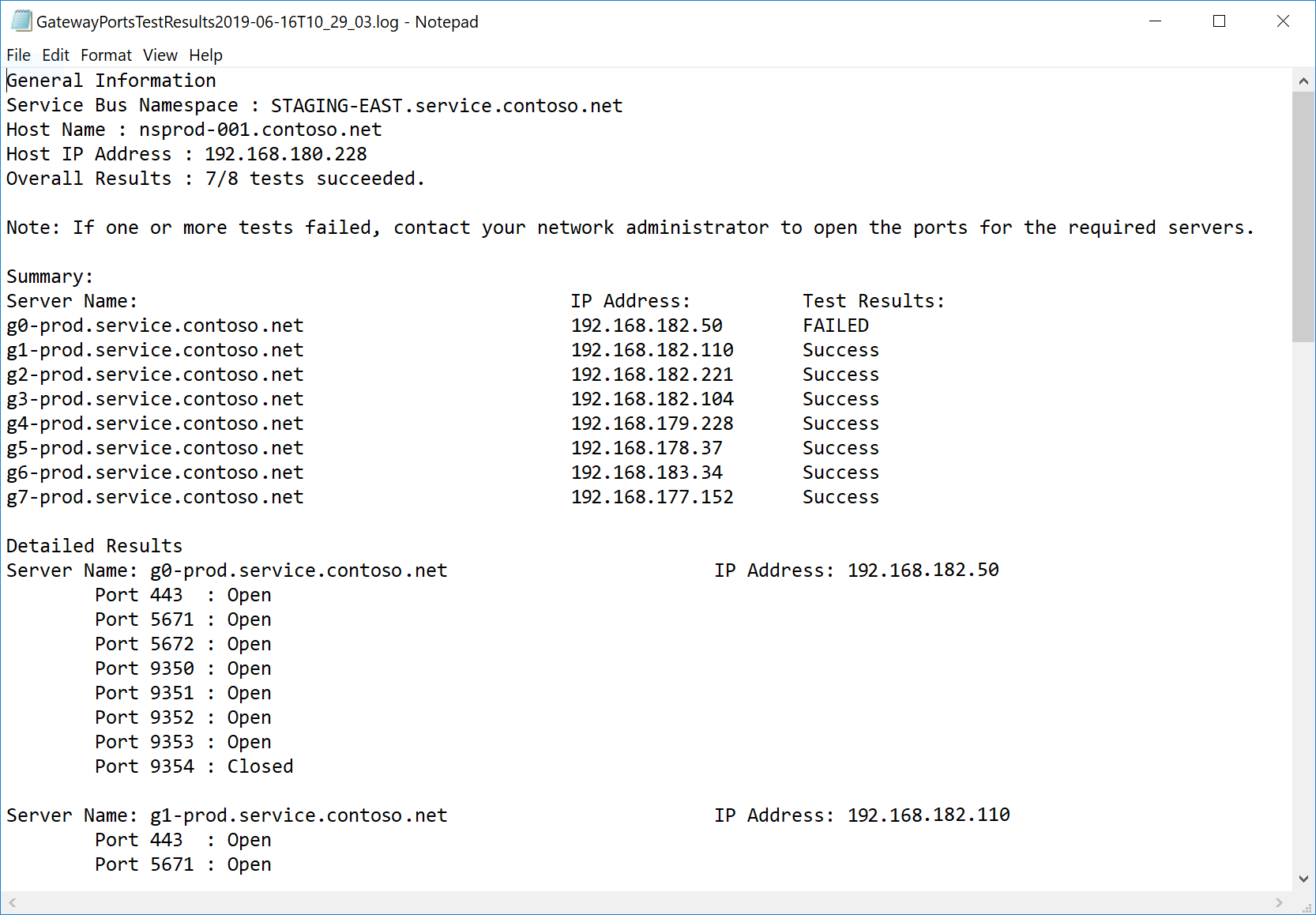

Sammendragsresultatet av testen er enten Fullført (vellykket)» eller «Fullført (mislyktes, se siste testresultater)». Hvis testen var vellykket, koblet gatewayen til alle de nødvendige portene. Hvis testen mislyktes, kan det hende at nettverksmiljøet har blokkert de nødvendige portene og serverne.

Merk

Brannmurer tillater ofte trafikk på blokkerte områder. Selv om en test lykkes, kan det hende at du fortsatt må tillate å liste opp serveren i brannmuren.

Hvis du vil vise resultatene av den siste fullførte testen, velger du koblingen Åpne sist fullførte testresultater . Testresultatene åpnes i standard tekstredigeringsprogram.

Testresultatene viser alle servere, porter og IP-adresser som gatewayen krever. Hvis testresultatene viser «Lukket» for alle porter som vist i skjermbildet nedenfor, må du kontrollere at nettverksmiljøet ikke blokkerer disse tilkoblingene. Du må kanskje kontakte nettverksadministratoren for å åpne de nødvendige portene.

Tving HTTPS-kommunikasjon med Azure Relay

Du kan tvinge gatewayen til å kommunisere med Azure Relay ved hjelp av HTTPS i stedet for direkte TCP.

Merk

Fra og med gateway-utgivelsen for juni 2019 og basert på anbefalinger fra Relay, er nye installasjoner standard til HTTPS i stedet for TCP. Denne standardvirkemåten gjelder ikke for oppdaterte installasjoner.

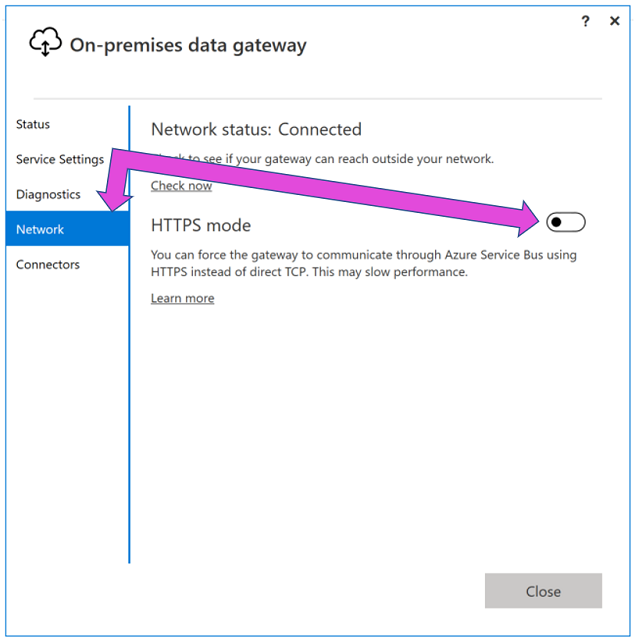

Du kan bruke gateway-appen til å tvinge gatewayen til å ta i bruk denne virkemåten. Velg Nettverk i gateway-appen, og aktiver deretter HTTPS-modus.

Når du har gjort denne endringen og deretter valgt Bruk, starter Gateway Windows-tjenesten på nytt automatisk, slik at endringen kan tre i kraft. Bruk-knappen vises bare når du gjør en endring.

Hvis du vil starte Gateway Windows-tjenesten på nytt fra gateway-appen, går du til Start en gateway på nytt.

Merk

Hvis gatewayen ikke kan kommunisere ved hjelp av TCP, bruker den automatisk HTTPS. Valget i gateway-appen gjenspeiler alltid gjeldende protokollverdi.

TLS 1.3 for gateway-trafikk

Gatewayen bruker som standard Transport Layer Security (TLS) 1.3 til å kommunisere med Power Bi-tjeneste. Hvis du vil sikre at all gatewaytrafikk bruker TLS 1.3, må du kanskje legge til eller endre følgende registernøkler på maskinen som kjører gateway-tjenesten.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Merk

Hvis du legger til eller endrer disse registernøklene, brukes endringen for alle .NET-programmer. Hvis du vil ha informasjon om registerendringer som påvirker TLS for andre programmer, kan du gå til registerinnstillingene for Transport Layer Security (TLS).

Servicemerker

En tjenestekode representerer en gruppe IP-adresseprefikser fra en gitt Azure-tjeneste. Microsoft administrerer adresseprefiksene som omfattes av tjenestekoden, og oppdaterer tjenestekoden automatisk etter hvert som adresser endres, noe som minimerer kompleksiteten i hyppige oppdateringer av nettverkssikkerhetsregler. Datagatewayen har avhengigheter på følgende tjenestekoder:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Den lokale datagatewayen bruker Azure Relay for litt kommunikasjon. Det finnes imidlertid ingen servicekoder for Azure Relay-tjenesten. ServiceBus-tjenestekoder er fortsatt nødvendige, men fordi de fortsatt gjelder tjenestekøene og emnefunksjonen, selv om de ikke er for Azure Relay.

AzureCloud-tjenestekoden representerer alle globale IP-adresser for Azure Data Center. Siden Azure Relay-tjenesten er bygget på toppen av Azure Compute, er azure Relay offentlige IP-er et delsett av AzureCloud-IP-ene. Mer informasjon: Oversikt over Azure-servicekoder