Opprett en Azure Key Vault-legitimasjon

Siden Legitimasjon i Power Automate gjør at du kan opprette, redigere og dele påloggingslegitimasjon ved hjelp av Azure Key Vault og bruke dem i skrivebordsflyttilkoblinger.

Du kan også opprette legitimasjon med CyberArk® (forhåndsversjon).

Viktig!

- Denne funksjonen er for øyeblikket ikke tilgjengelig for US Government Clouds.

Forutsetning

Legitimasjon bruker hemmeligheter lagret i Azure Key Vault. Hvis du vil opprette legitimasjon, må administratoren først konfigurere Azure Key Vault.

Kort sagt, administratoren må sørge for:

- Microsoft Power Platform-ressursleverandøren er registrert i Azure-abonnementet.

- Der finnes et Azure Key Vault som inneholder hemmelighetene som skal brukes i legitimasjonen.

- Dataverse-tjenestekontohaveren har tillatelse til å bruke hemmelighetene.

- Brukere som oppretter miljøvariabelen, har nødvendige tillatelser til Azure Key Vault-ressursen.

- Power Automate-miljøet og Azure-abonnementet må være i samme leier.

Hvis du vil konfigurere Azure Key Vault, følger du fremgangsmåten beskrevet i Konfigurer Azure Key Vault.

Sertifikatbasert godkjenning (forhåndsversjon)

Microsoft Entra ID-sertifikatbasert godkjenning er godkjenning med én faktor som lar deg oppfylle kravene til flerfaktorautentisering (MFA). I stedet for å bruke passordbasert godkjenning, kan du bruke sertifikatbasert godkjenning (CBA), som bekrefter identiteten din basert på digitale sertifikater.

For å bruke CPA følger du trinnene i Konfigurer sertifikatbasert godkjenning. Ellers kan du begynne å opprette en legitimasjon.

Opprett legitimasjon

Slik oppretter du legitimasjonen:

Gå til Legitimasjon-siden. Hvis du ikke ser Legitimasjon-siden, følger du denne fremgangsmåten:

- Velg Mer i det venstre navigasjonsfeltet, og deretter velger du Oppdag alle.

- Velg Legitimasjon under Data. Du kan feste siden i navigasjonsruten til venstre for å gjøre den mer tilgjengelig.

Opprett din første legitimasjon på Legitimasjon-siden ved å velge Ny legitimasjon.

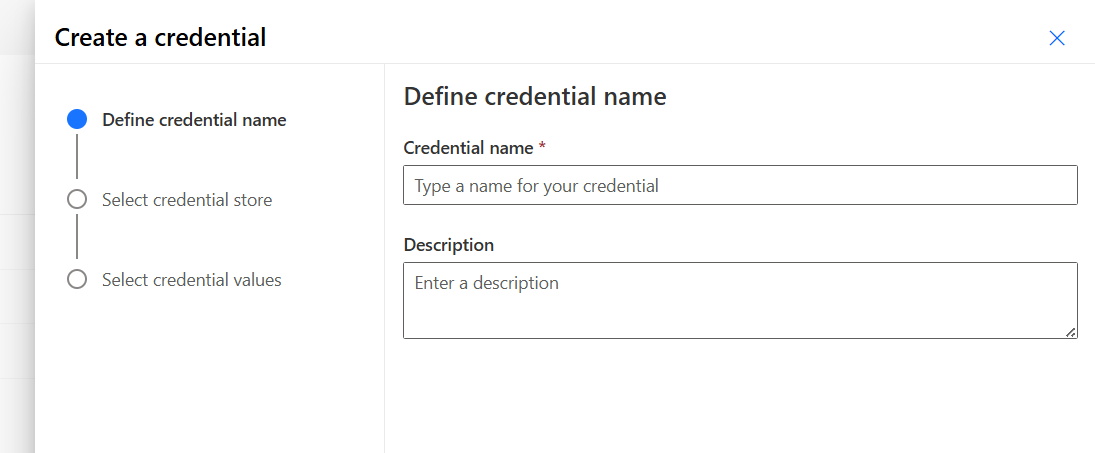

Definer legitimasjonsnavn

Angi følgende informasjon for å opprette legitimasjon:

- Legitimasjonsnavn: Angi et navn for legitimasjonen

- Beskrivelse (valgfritt)

Velg legitimasjonslager

- Etter at du har valgt Neste, må du velge Azure Key Vault som legitimasjonslager.

- Velg Tilkobling som plasseringen for å bruke legitimasjonen. Bruk av legitimasjon i skrivebordsflyt støttes ikke med Azure Key Vault ennå.

- Velg Azure Key Vault, som legitimasjonslager, og velg deretter Neste.

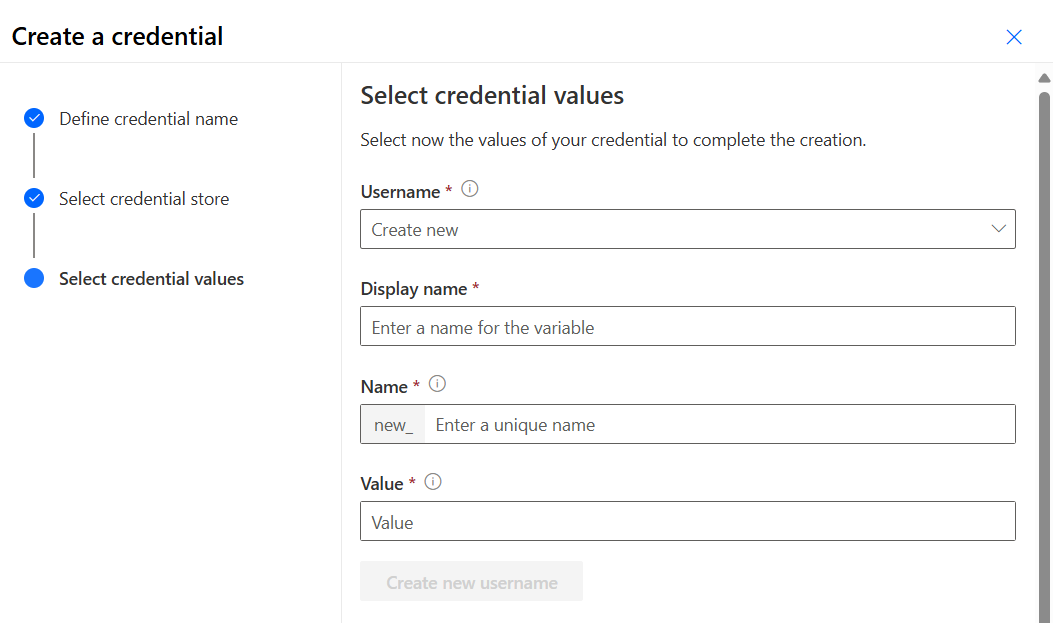

Velg legitimasjonsverdier

I det siste trinnet i veiviseren velger du legitimasjonsverdier. Med Azure Key Vault finnes det to typer godkjenninger som støttes:

- Brukernavn og passord: Hemmeligheten som er lagret i hvelvet, er et passord.

- Sertifikatbasert godkjenning: Hemmeligheten som er lagret i hvelvet, er et sertifikat.

- Brukernavn: Du kan bruke rullegardinlisten til å velge et brukernavn. Hvis du ikke har noen miljøvariabler, velger du ny:

Visningsnavn. Angi et navn for miljøvariabelen.

Name. Det unike navnet genereres automatisk fra Visningsnavn, men du kan endre det.

Verdi. Fyll inn navnet på brukeren. Angi brukernavn for lokale brukere. Oppgi

<DOMAIN\username>eller<username@domain.com>for domenebrukere.

Merk

Brukernavnet for legitimasjonen er en tekstmiljøvariabel. Du kan også opprette en tekstvariabel fra løsningssiden og velge den som brukernavn.

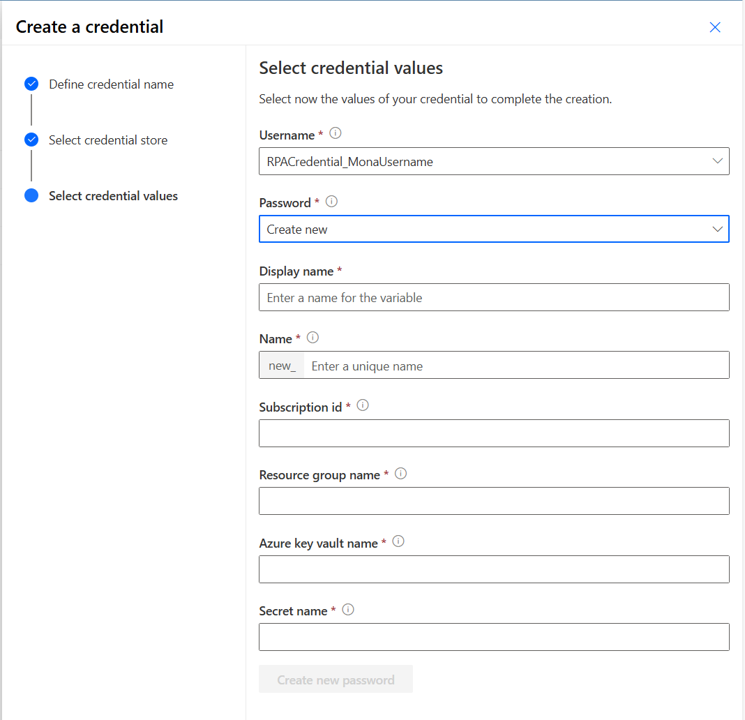

- Passord: Du kan bruke rullegardinlisten til å velge et passord. Hvis du ikke har noen hemmelige miljøvariabler, velger du ny:

- Visningsnavn. Angi et navn for miljøvariabelen.

- Name. Det unike navnet genereres automatisk fra Visningsnavn, men du kan endre det.

- Abonnements-ID: Azure-abonnements-ID-en som er knyttet til Key Vault.

- Navn på ressursgruppe. Azure-ressursgruppen der Key Vault som inneholder hemmeligheten, finnes.

- Azure Key Vault-navn. Navnet på Key Vault som inneholder hemmeligheten.

- Hemmelig navn. Navnet på hemmeligheten i Azure Key Vault.

Merk

Abonnements-ID-en, ressursgruppenavnet og Key Vault-navnet finnes på siden Oversikt for Key Vault i Azure Portal. Du finner navnet på hemmeligheten på Key Vault-siden i Azure Portal ved å velge Hemmeligheter under Innstillinger. Validering av brukertilgang for hemmeligheten utføres i bakgrunnen. Hvis brukeren ikke har minst lesetillatelse, vises denne valideringsfeilen: «Denne variabelen ble ikke lagret på riktig måte. Brukeren har ikke tillatelse til å lese hemmeligheter fra Azure Key Vault-banen.» Passord bruker hemmelige miljøvariabler. Du kan også opprette en hemmelig variabel fra løsningssiden og velge den som passord.

Opprett tilkoblinger for skrivebordsflyt ved å bruke en legitimasjon

Obs! Legitimasjon støttes foreløpig bare i skrivebordsflyttilkoblingene.

Du kan nå bruke legitimasjonen i skrivebordsflyttilkoblinger

Vis hvor hemmeligheter brukes

Fra Løsninger-siden kan du hente alle avhengighetene for hemmelige miljøvariabler. Dette hjelper deg med å forstå hvor Azure Key Vault-hemmelighetene brukes før du redigerer dem.

- Velg én miljøvariabel.

- Velg alternativet Avansert, og velg Vis avhengigheter.

- Du kan se:

- Legitimasjonen som bruker denne miljøvariabelen.

- Tilkoblingene som bruker denne miljøvariabelen.

Del en legitimasjon

Du kan dele legitimasjonen du eier med andre brukere i organisasjonen og gi disse brukerne spesifikke tillatelser til å få tilgang til den.

- Logg deg på Power Automate, og gå deretter til Legitimasjon.

- Velg legitimasjonen fra listen over legitimasjoner.

- Velg Del på kommandolinjen.

- Velg Legg til personer, og skriv deretter inn navnet på personen i organisasjonen du vil dele legitimasjonen med, og velg rollen du vil gi denne brukeren:

- Medeier (redigere). Dette tilgangsnivået gir alle tillatelser til legitimasjonen. Medeiere kan bruke legitimasjonen, dele den med andre, redigere detaljene og slette den.

- Bruker (kan bare se). Dette tilgangsnivået gir bare tillatelse til å bruke legitimasjonen. Ingen tillatelser for redigering, deling eller sletting er mulig med denne tilgangen.

- Bruker (kan vise og dele). Dette tilgangsnivået er det samme som alternativet «kan bare vise», men det gir tillatelse til å dele.

- Velg Lagre.

Merk

Ved å dele legitimasjonen deles også alle miljøvariablene som brukes i legitimasjonen. Hvis du fjerner tillatelser på en legitimasjon, fjernes ikke tillatelsene for miljøvariablene.

Slett en legitimasjon

- Logg deg på Power Automate, og gå deretter til Legitimasjon.

- Fra listen velger du legitimasjonen du vil slette, og deretter velger du Slett maskin på kommandolinjen.

Merk

Hvis du sletter en legitimasjon, slettes ikke de tilknyttede miljøvariablene.

Eksporter en tilkobling for skrivebordsflyt ved å bruke legitimasjon

Merk

Du bør først lese artikkelen om Administrasjon av applivssyklus for skrivebordsflyter.

Du kan eksportere en skyflyt med en tilkobling for skrivebordsflyt ved hjelp av legitimasjon. Du bør importere løsningen som inneholder legitimasjonen og de relaterte miljøvariablene, først og deretter importere løsningen som inneholder skyflyten og skrivebordsflyten.

Begrensninger

- Denne funksjonen er for øyeblikket bare for tilkoblinger for skrivebordsflyt.

- Du kan ikke redigere det valgte brukernavnet og den valgte hemmeligheten i en eksisterende legitimasjon. Hvis du vil endre verdien for brukernavn og passord, må du oppdatere miljøvariablene eller Azure Key Vault-hemmeligheten.

Oppdater en hemmelighet (passordrotasjon) – avskrevet

Merk

Denne delen er nå avskrevet for skrivebordsflyttilkoblinger. Skrivebordsflyttilkoblingene som bruker legitimasjon, henter nå hemmeligheter under flytkjøringen. Det er ikke lenger nødvendig å opprette denne egendefinerte flyten for å oppdatere tilkoblingene. Tilkoblingene som bruker legitimasjon opprettet før april 2024, må oppdateres for å kunne dra nytte av den automatiske oppdateringen.

Forutsetninger for oppdatering av en hemmelighet (passordrotasjon)

- Kontroller at Event Grid er registrert som en ressursleverandør i Azure. Finn ut mer om ressursleverandører.

- Sørg for at brukere som bruker Event Grid-utløser i Power Automate, har bidragsytertillatelser for Event Grid. Finn ut mer

Merk

Denne delen krever spesifikke tillatelser, for eksempel systemadministrator for organisasjonen, ellers blir bare dine egne tilkoblinger til skrivebordsflyter oppdatert.

Opprett en skyflyt ved hjelp av Event Grid-utløser

Når du redigerer hemmeligheter i Azure Key Vault, må du sørge for at legitimasjonen og tilkoblingene som bruker disse hemmelighetene, alltid er oppdatert for å unngå å ødelegge automatiseringene. I Power Automate må du opprette en skyflyt som oppdaterer legitimasjonen når hemmeligheter endres i Azure Key Vault.

Denne skyflyten inneholder én utløser og én handling:

- Utløser: Når en ressurshendelse inntreffer (Event Grid)

- Ressurstype: Microsoft.KeyVault.vaults

- Ressursnavn: Angi navnet på Key Vault.

- Abonnement: Angi navnet på abonnementet.

- Hendelsestype: Microsoft.KeyVault.SecretNewVersionCreated

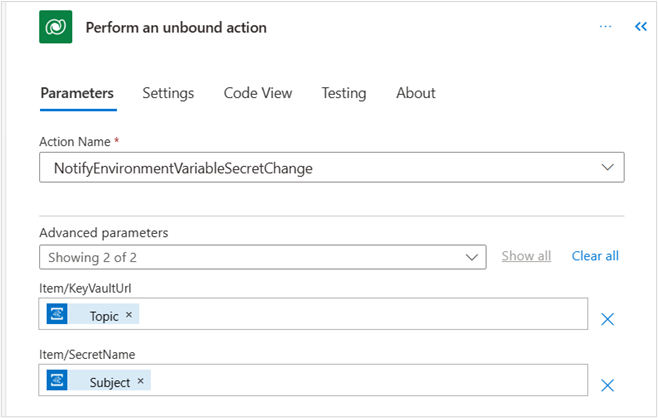

- Handling: Utfør en ubundet handling (Dataverse)

- Handlingsnavn: NotifyEnvironmentVariableSecretChange

- KeyVaultUrl: emne

- Hemmelighetsnavn: emne

Hvis du bruker ett Key Vault for alle hemmelighetene dine, trenger du bare én skyflyt. Hvis du har flere Key Vault, må du duplisere skyflyten og oppdatere ressursnavnet.

Slik sikrer du at skyflyten fungerer riktig med Azure Key Vault:

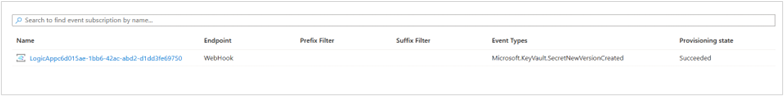

- Gå til Key Vault.

- Velg Hendelser.

- I Hendelsesabonnementer kontrollerer du om du kan se en LogicApps-webhook.