Bruk miljøvariabler for Azure Key Vault-hemmeligheter

Miljøvariabler gjør det mulig å henvise til hemmeligheter lagret i Azure Key Vault. Disse hemmelighetene blir deretter gjort tilgjengelige i Power Automate-flyter og egendefinerte koblinger. Legg merke til at hemmelighetene ikke er tilgjengelige for bruk i andre tilpassinger eller generelt via APIen.

De faktiske hemmelighetene lagres i Azure Key Vault, og miljøvariabelen henviser til plasseringen til Key Vault-hemmeligheten. Bruk av Azure Key Vault-hemmeligheter med miljøvariabler krever at du konfigurerer Azure Key Vault slik at Power Platform kan lese de bestemte hemmelighetene du vil henviser til.

Miljøvariabler som refererer til hemmeligheter, er for øyeblikket ikke tilgjengelige fra den dynamiske innholdsvelgeren for bruk i Power Automate flyter.

Konfigurere Azure Key Vault

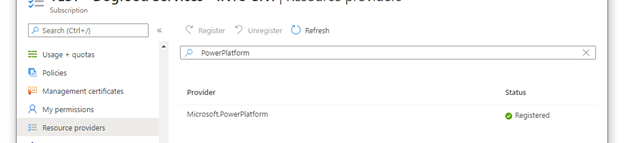

Hvis du vil bruke Azure Key Vault-hemmeligheter med Power Platform, må Azure-abonnementet som har hvelvet, ha PowerPlatform ressursleverandøren registrert, og brukeren som oppretter miljøvariabelen, må ha riktige tillatelser til Azure Key Vault-ressursen.

Viktig!

- Der er nylige endringer i sikkerhetsrolle som brukes til å hevde tilgangstillatelser i Azure Key Vault. Tidligere instruksjoner omfattet tilordning av Key Vault-leserrollen. Hvis du har konfigurert Key Vault tidligere med rollen Key Vault Leser, må du sørge for at du legger til rollen Bruker av Key Vault-hemmeligheter for å sikre at brukerne og Microsoft Dataverse har tilstrekkelig tillatelse til å hente hemmelighetene.

- Vi registrerer at tjenesten vår bruker Azure-rollebaserte tilgangskontroll-APIer til å vurdere sikkerhetsrolletilordning selv om du fremdeles har nøkkelhvelvet konfigurert til å bruke tillatelsesmodellen for vault-tilgangspolicy. Vi anbefaler at du endrer vault-tillatelsesmodellen til Azure-rollebasert tilgangskontroll for å forenkle konfigurasjonen. Du kan gjøre dette i kategorien Tilgangskonfigurasjon .

Registrer

Microsoft.PowerPlatformressursleverandøren i Azure-abonnementet. Følg denne fremgangsmåten for å kontrollere og konfigurere: Ressursleverandører og ressurstyper

Opprett et Azure Key Vault-hvelv. Vurder å bruke et separat hvelv for hvert Power Platform-miljø for å redusere trusselen ved et sikkerhetsbrudd. Vurder å konfigurere nøkkelhvelvet til å bruke Azure rollebasert tilgangskontroll for tillatelsesmodellen . Mer informasjon: Anbefalte fremgangsmåter for bruk av Azure Key Vault,Hurtiginnføring – Opprette et Azure Key Vault med Azure-portalen

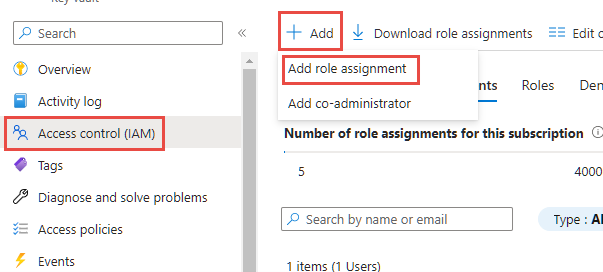

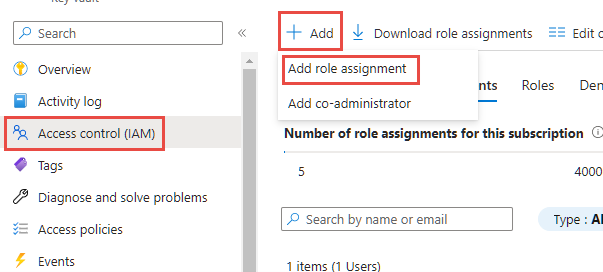

Brukere som oppretter eller bruker miljøvariabler av typen hemmelig, må ha tillatelse til å hente det hemmelige innholdet. Hvis du vil gi en ny bruker muligheten til å bruke hemmeligheten, Velg du området Tilgangskontroll (IAM), Velg Legg til og Velg deretter Legg til rolletilordning fra rullegardinlisten. Mer informasjon: Gi tilgang til Key Vault-nøkler, sertifikater og hemmeligheter med en Azure rollebasert tilgangskontroll

I veiviseren for tilordning av typen Legg til rolle lar du standard tilordningstype være Jobbfunksjonsroller og fortsetter til kategorien Rolle . Finn brukerrollen for Key Vault-hemmeligheter, og Velg den. Fortsett til medlemsfanen og VelgVelg medlemmeropprette en kobling og finn brukeren i sidepanelet. Når du har valgt brukeren og vist i medlemsdelen, fortsetter du til kategorien se gjennom og tilordne, og fullfører veiviseren.

Azure Key Vault må ha rollen Key Vault Secrets-bruker gitt til tjenestekontohaveren Dataverse . Hvis det ikke finnes for dette hvelvet, legger du til en ny tilgangspolicy på samme måte som du tidligere brukte for sluttbrukertillatelsen, bare ved å bruke Dataverse-program-IDen i stedet for brukeren. Hvis du har flere Dataverse-tjenestekontohavere i leieren, anbefaler vi at du velger alle og lagrer rolletilordningen. Når rollen er tilordnet, ser du gjennom hvert Dataverse-element i listen over rolletilordninger og velger Dataverse-navnet for å vise detaljene. Hvis program-ID-en ikke 00000007-0000-0000-c000-000000000000** er det, Velg identiteten og Velg deretter Fjern for å fjerne den fra listen.

Hvis du har aktivert Azure Key Vault-brannmuren, må du gi Power Platform IP-adresser tilgang til nøkkelhvelvet. Power Platform er ikke tatt med i alternativet Bare klarerte tjenester. Gå til Power Platform URL-adresser og IP-adresseområder for gjeldende IP-adresser som brukes i tjenesten.

Hvis du ikke har gjort det allerede, legger du til en hemmelighet i det nye hvelvet. Mer informasjon: Azure Hurtigstart – Angi og hent en hemmelighet fra Key Vault ved hjelp av Azure portalen

Opprett en ny miljøvariabel for Key Vault-hemmeligheten

Når Azure Key Vault er konfigurert og du har en hemmelighet registrert i hvelvet, kan du nå henvise til den i Power Apps ved å bruke en miljøvariabel.

Notat

- Validering av brukertilgang for hemmeligheten utføres i bakgrunnen. Hvis brukeren ikke har minst lesetillatelse, vises denne valideringsfeilen: «Denne variabelen ble ikke lagret på riktig måte. Brukeren har ikke tillatelse til å lese hemmeligheter fra Azure Key Vault-banen.»

- Azure Key Vault er for øyeblikket det eneste hemmelige lageret som støttes med miljøvariabler.

- Azure Key Vault må være i samme leier som Power Platform-abonnementet.

Logg på Power Apps, og åpne den uadministrerte løsningen du bruker til utvikling, i Løsninger-området .

Velg Ny>mer>miljøvariabel.

Skriv inn envisningsnavnog eventuelt en beskrivelse for miljøvariabelen.

Velg ikonet Datatype som Hemmelig og Hemmelig lager som Azure Key Vault.

Velg blant følgende alternativer:

- Velg Ny Azure Key Vault-verdireferanse. Når informasjonen er lagt til i neste trinn og lagret, opprettes en verdioppføring for miljøvariabelen .

- Utvid Vis standardverdi for å vise feltene for å opprette en standard Azure Key Vault-hemmelighet. Når informasjonen er lagt til i neste trinn og lagret, legges standardverdiavgrensningen til i definisjonsoppføringen for miljøvariabelen .

Angi følgende informasjon:

Azure Abonnements-ID: Abonnements-ID-en Azure som er knyttet til nøkkelhvelvet.

Ressursgruppenavn: Ressursgruppen Azure der nøkkelhvelvet som inneholder hemmeligheten, er plassert.

Azure Navn på nøkkelhvelv: Navnet på nøkkelhvelvet som inneholder hemmeligheten.

Hemmelig navn: Navnet på hemmeligheten som ligger i Azure Key Vault.

Tips

Abonnements-ID-en, ressursgruppenavnet og Key Vault-navnet finnes på siden Oversikt for Key Vault i Azure Portal. Du finner navnet på hemmeligheten på Key Vault-siden i Azure Portal ved å velge Hemmeligheter under Innstillinger.

Velg Lagre.

Opprett en Power Automate-flyt for å teste hemmeligheten til miljøvariabelen

Et enkelt scenario som viser hvordan du bruker en hemmelighet hentet fra Azure Key Vault, er å opprette en Power Automate-flyt for å bruke hemmeligheten til godkjenning mot en nettjeneste.

Notat

URI-en for nettjenesten i dette eksemplet er ikke en nettjeneste som fungerer.

Logg på Power Apps, Velg løsninger, og åpne deretter den uadministrerte løsningen du vil bruke. Hvis elementet ikke finnes i sideruten, velger du ...Mer og deretter elementet du vil ha.

Velg Ny>Automatisering>Skyflyt>Direkte.

Skriv inn et navn på flyten, Utløs en flyt VelgUtløs en flyt manuelt, og Velg deretter Opprett.

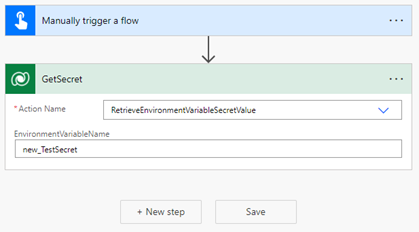

VelgNytt trinn, Velg Microsoft Dataverse koblingen, og velg deretter VelgUtfør en ubundet handling i kategorien Handlinger.

Velg handlingen som heter RetrieveEnvironmentVariableSecretValue fra rullegardinlisten.

Angi det unike navnet på miljøvariabelen (ikke visningsnavn) som ble lagt til i forrige del, for dette eksemplet brukes new_TestSecret .

Velg ...>Gi nytt navn for å gi nytt navn til handlingen, slik at det blir enklere å referere til den i neste handling. I dette skjermbildet er det omdøpt til GetSecret.

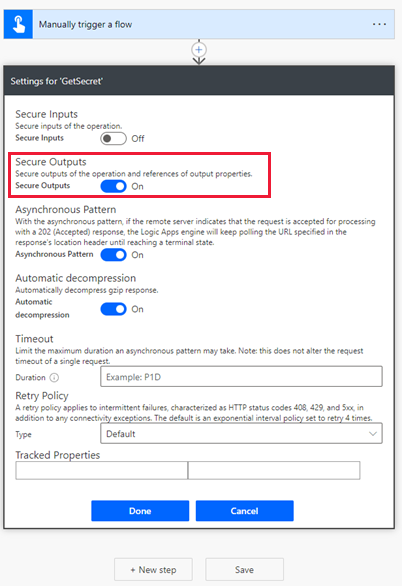

Velg ...>Innstillinger for å vise GetSecret-handlingsinnstillingene .

Aktiver alternativet Sikre utganger i innstillingene, og deretter VelgFerdig . Dette er for å hindre at utdataene for handlingen blir eksponert i historikken for flytkjøringen.

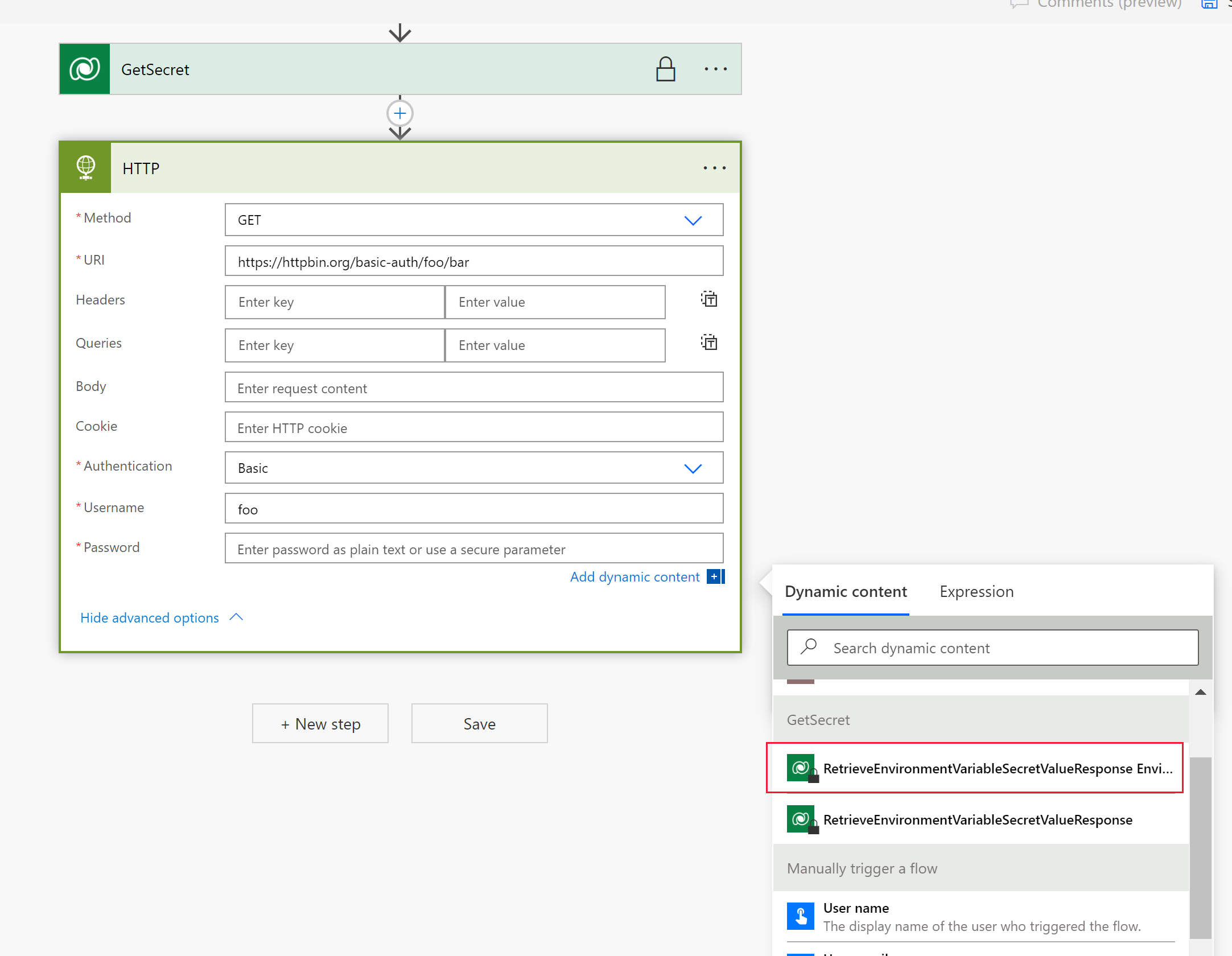

Velg Nytt trinn, søk og Velg HTTP-koblingen .

Velg ikonet Metode som GET og skriv inn URI-en for nettjenesten. I dette eksemplet brukes den fiktive nettjenesten httpbin.org .

VelgVis avanserte alternativer, Velg Autentisering som grunnleggende, og skriv deretter inn brukernavnet .

Velg ikonet Passord-feltet , og deretter på fanen Dynamisk innhold under navnet på flyttrinnet ovenfor (GetSecret i dette eksemplet) VelgRetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, som deretter legges til som et uttrykk

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']ellerbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Velg ...>Innstillinger for å vise innstillingene for HTTP-handling .

Aktiver alternativene Sikre inndata og Sikre utdata i innstillingene, og velg deretter Velg Ferdig. Aktivering av disse alternativene hindre at inndataene og utdataene for handlingen blir eksponert i historikken for flytkjøringen.

Velg Lagre for å opprette flyten.

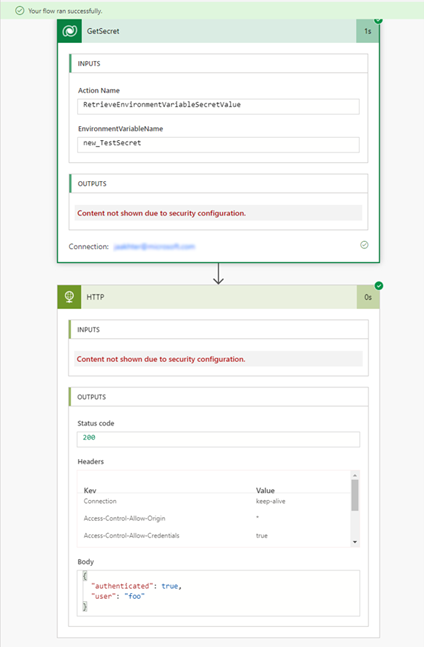

Kjør flyten manuelt for å teste den.

Ved hjelp av kjøreloggen for flyten kan utdataene bekreftes.

Bruke miljøvariabelhemmeligheter i Microsoft Copilot Studio

Miljøvariable hemmeligheter i Microsoft Copilot Studio arbeid litt annerledes. Du må gå gjennom trinnene i delene i Konfigurere Azure Key Vault og Opprette en ny miljøvariabel for Key Vault-hemmeligheten for å bruke hemmeligheter med miljøvariabler.

Gi Copilot Studio tilgang til Azure Key Vault

Gjør følgende:

Gå tilbake til Azure Key Vault.

Copilot Studio trenger tilgang til nøkkelhvelvet. Hvis du vil gi Copilot Studio muligheten til å bruke hemmeligheten, velger du VelgTilgangskontroll (IAM) i navigasjonsruten til venstre, Velg Legg til, og deretter Velg Legg til rolletilordning.

Velg ikonet Key Vault Secrets-brukerrolle , og deretter VelgNeste .

Velg Velg medlemmer, søk etter Power Virtual Agents Tjeneste, Velg den, og velg deretterVelg.

VelgSe gjennom + tilordne nederst på skjermen. Se gjennom informasjonen og VelgGjennomgå + tilordne på nytt hvis alt er riktig.

Legge til en kode for å gi en kopilot tilgang til hemmeligheten i Azure Key Vault

Ved å fullføre de forrige trinnene i denne delen,har Copilot Studio nå tilgang til Azure Key Vault, men du kan ikke bruke det ennå. Følg denne fremgangsmåten for å fullføre oppgaven:

Gå til Microsoft Copilot Studio og åpne agent du vil bruke for miljøvariabelhemmeligheten, eller opprett en ny.

Åpne en agent emne eller opprett en ny.

Velg + ikonet for å legge til en node, og Velg deretter Send en melding.

Velg ikonet Sett inn variabel {x} i noden Send en melding .

Velg ikonet Velg miljøvariabelhemmeligheten du opprettet i trinnet Opprett en ny miljøvariabel for Key Vault-hemmeligheten .

Velg Lagre for å lagre emnet.

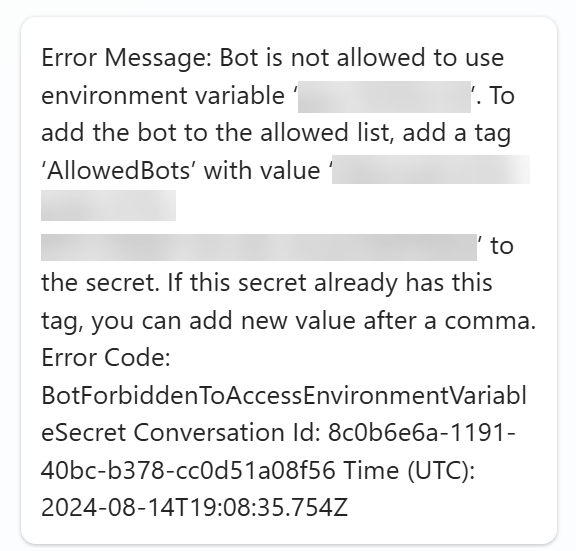

I testruten tester du emnet ved hjelp av et av startuttrykkene for emnet der du nettopp la til noden Send en melding med miljøvariabelhemmeligheten. Du bør støte på en feil som ser slik ut:

Dette betyr at du må Gå tilbake til Azure Key Vault og redigere hemmeligheten. La det være Copilot Studio åpent, for du kommer tilbake Her senere.

Gå til Azure Key Vault. I navigasjonsruten til venstre Velg du Hemmeligheter under Objekter . Velg hemmeligheten du vil gjøre tilgjengelig i Copilot Studio , ved å velge navnet.

Velg versjonen av hemmeligheten.

Velg0 tagger ved siden av Tagger. Legg til et tagnavn og en tagverdi. Feilmeldingen skal Copilot Studio gi deg de nøyaktige verdiene for disse to egenskapene. Under Merkenavn må du legge til AllowedBots, og i Merkeverdi må du legge til verdien som ble vist i feilmeldingen. Denne verdien er formatert som

{envId}/{schemaName}. Hvis Der er flere copiloter som må tillates, skiller du verdiene med komma. Når du er ferdig, velger du OK.VelgBruk for å bruke koden på hemmeligheten.

Gå tilbake til Copilot Studio. Velg Oppdater i ruten Test kopilot .

I prøveruten tester du emnet på nytt ved hjelp av et av startuttrykkene for emnet.

Verdien av hemmeligheten din skal vises i testpanelet.

Legge til en kode for å gi alle medpiloter i et miljø tilgang til hemmeligheten i Azure Key Vault

Du kan også gi alle medpiloter i et miljø tilgang til hemmeligheten i Azure Key Vault. Følg denne fremgangsmåten for å fullføre oppgaven:

- Gå til Azure Key Vault. I navigasjonsruten til venstre Velg du Hemmeligheter under Objekter . Velg hemmeligheten du vil gjøre tilgjengelig i Copilot Studio , ved å velge navnet.

- Velg versjonen av hemmeligheten.

- Velg0 tagger ved siden av Tagger. Legg til et tagnavn og en tagverdi. Under Merkenavn legger du til AllowedEnvironments, og i Merkeverdi legger du til miljø-ID-en for miljøet du vil tillate. Når du er ferdig, VelgOK

- VelgBruk for å bruke koden på hemmeligheten.

Begrensning

Miljøvariabler som refererer til Azure Key Vault-hemmeligheter, er for øyeblikket begrenset for bruk med Power Automate flyter, Copilot Studio agenter og egendefinerte koblinger.

Se også

Bruke datakildemiljøvariabler i lerretsapper

Bruk miljøvariabler i skyflyter i Power Automate-løsning

Oversikt over miljøvariabler.