Opplæring: Innsamling av sårbarhetsintelligens

Denne opplæringen veileder deg gjennom hvordan du utfører flere typer indikatorsøk for å samle inn sårbarhetsintelligens ved hjelp av Microsoft Defender trusselinformasjon (Defender TI) i Microsoft Defender-portalen.

Forutsetninger

En Microsoft Entra ID eller en personlig Microsoft-konto. Logg på eller opprett en konto

En Defender TI Premium-lisens.

Obs!

Brukere uten en Defender TI Premium-lisens kan fortsatt få tilgang til vårt gratis Defender TI-tilbud.

Ansvarsfraskrivelse

Defender TI kan omfatte direktesendte observasjoner og trusselindikatorer i sanntid, inkludert skadelig infrastruktur og verktøy for motstandertrusler. Alle IP-adresser og domenesøk i Defender TI er trygge å søke i. Microsoft deler ressurser på nettet (for eksempel IP-adresser, domenenavn) som anses som reelle trusler som utgjør en klar og tilstedeværende fare. Vi ber om at du bruker deres beste vurdering og minimerer unødvendig risiko mens du samhandler med skadelige systemer når du utfører følgende opplæring. Microsoft minimerer risikoen ved å avlede skadelige IP-adresser, verter og domener.

Før du starter

Som ansvarsfraskrivelsen sier tidligere, mistenkelige og ondsinnede indikatorer er defanged for din sikkerhet. Fjern eventuelle hakeparenteser fra IP-adresser, domener og verter når du søker i Defender TI. Ikke søk i disse indikatorene direkte i nettleseren.

Åpne Defender TI i Microsoft Defender-portalen

- Åpne Defender-portalen og gjennomfør Microsoft-autentiseringsprosessen. Finn ut mer om Defender-portalen

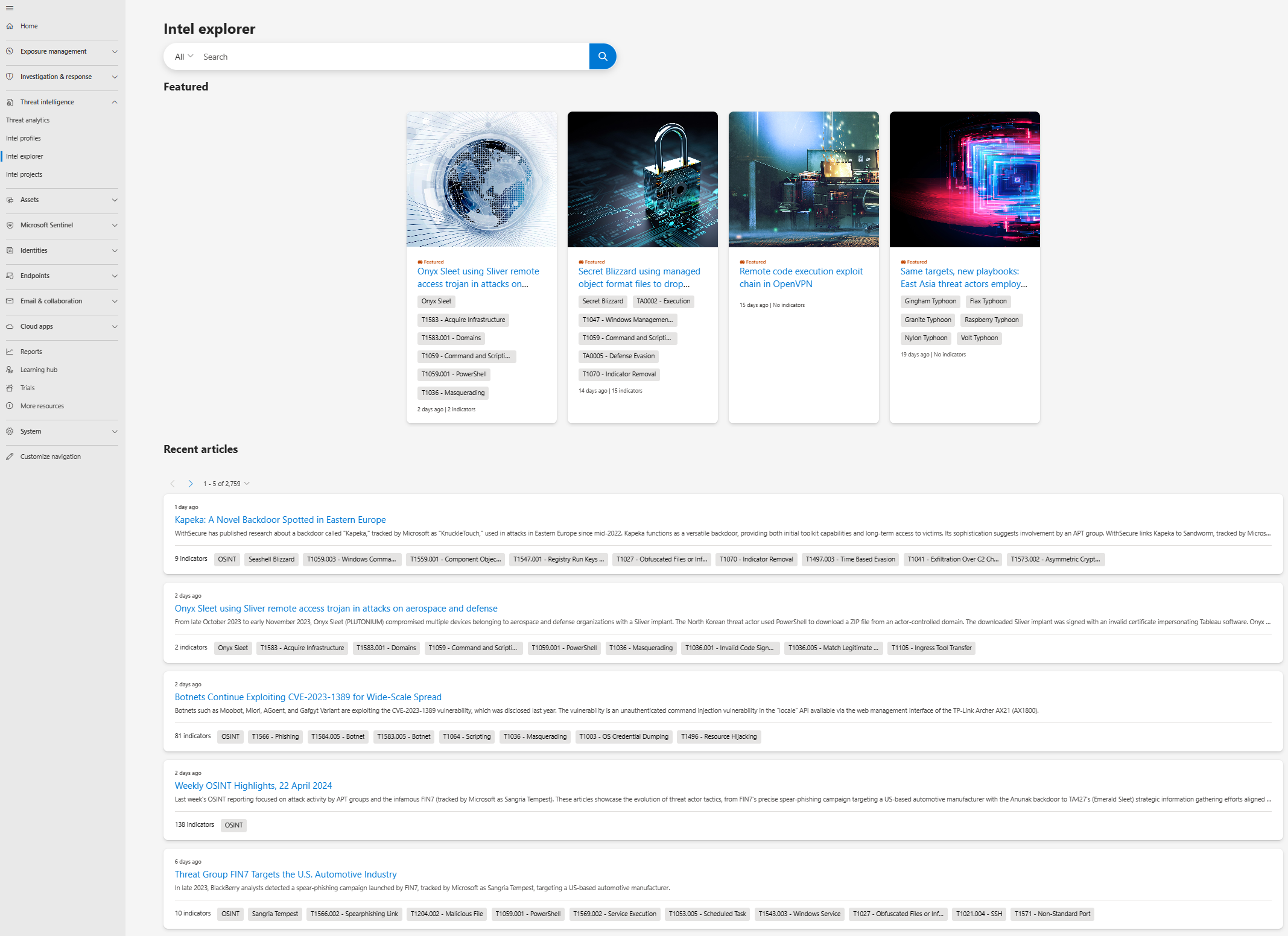

- Gå til IntelExplorer for trusselintelligens>.

Finn ut mer om startsidefunksjoner for Intel Explorer

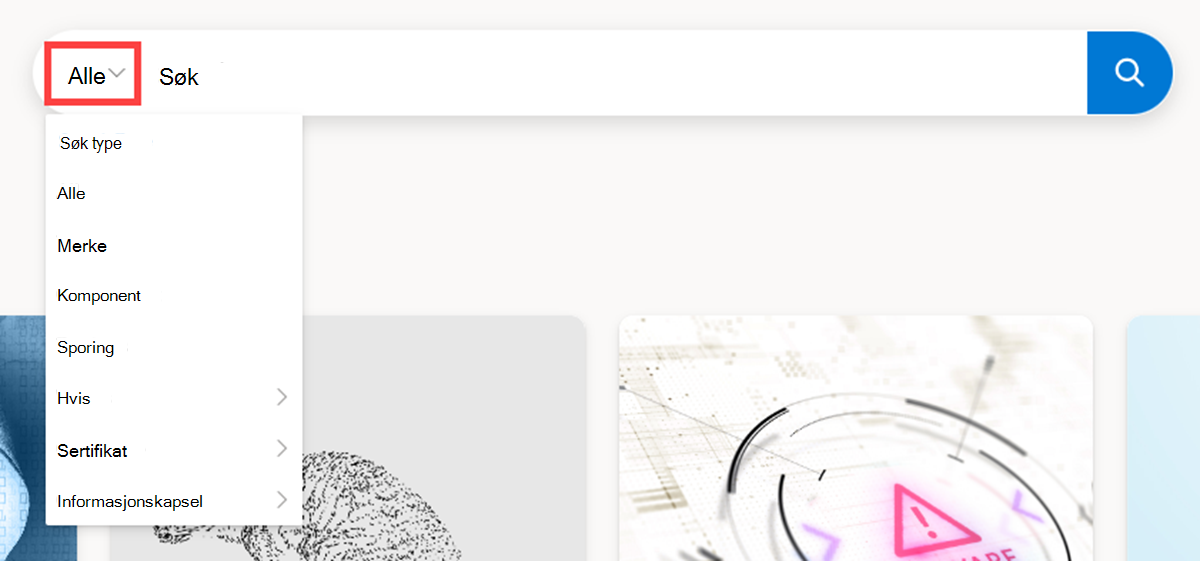

Se gjennom søkefeltalternativene i Intel Explorer ved å velge rullegardinmenyen.

Rull ned og se gjennom de aktuelle og nylige artiklene i de respektive inndelingene. Mer informasjon om Defender TI-artikler

Utfør indikatorsøk og samle inn sårbarhetsintelligens

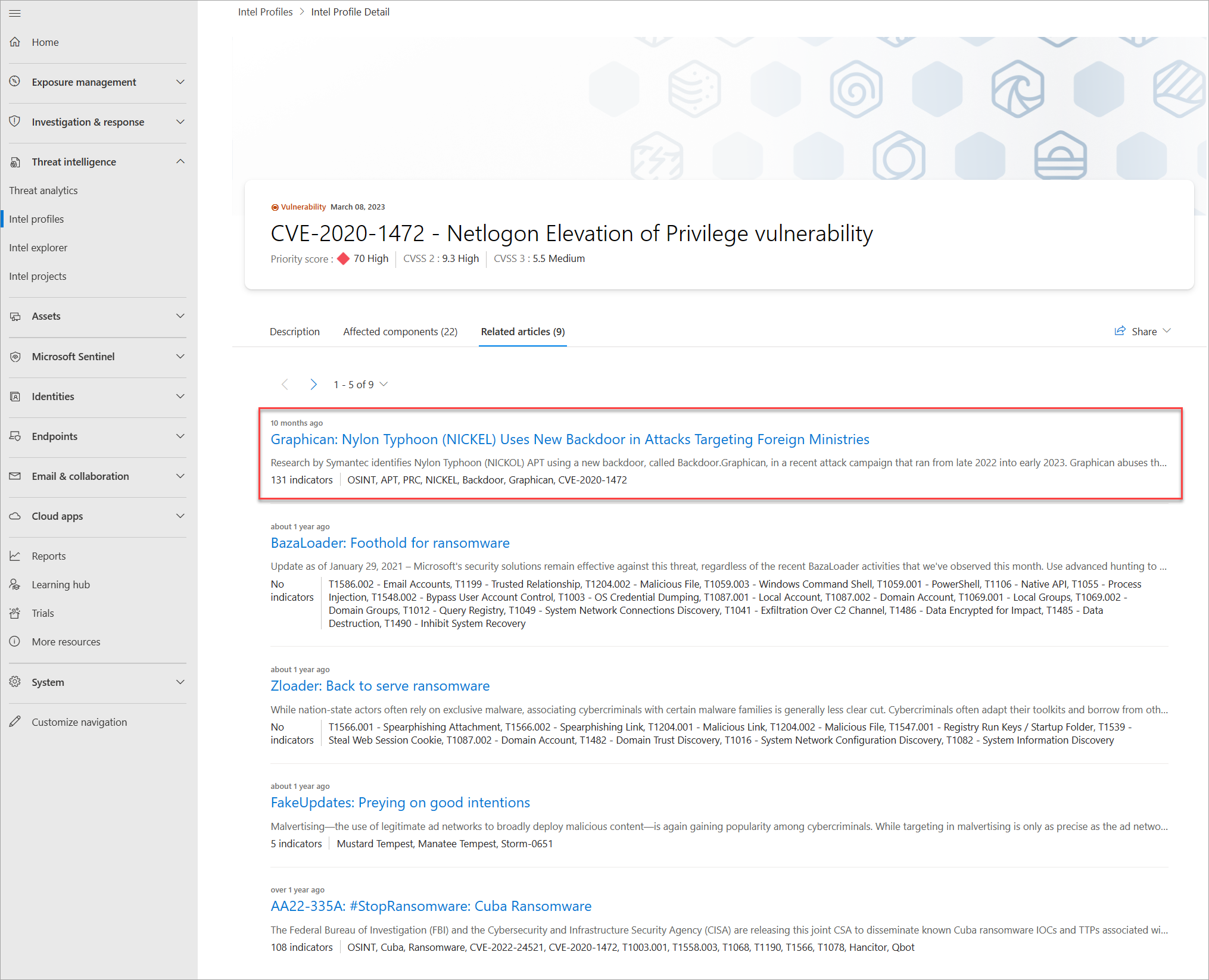

Søk i CVE-2020-1472 i søkefeltet i Intel Explorer , og velg og se gjennom den tilknyttede Intel-profilen CVE-2020-1472 – Sikkerhetsproblem for rettighetsheving av netlogon.

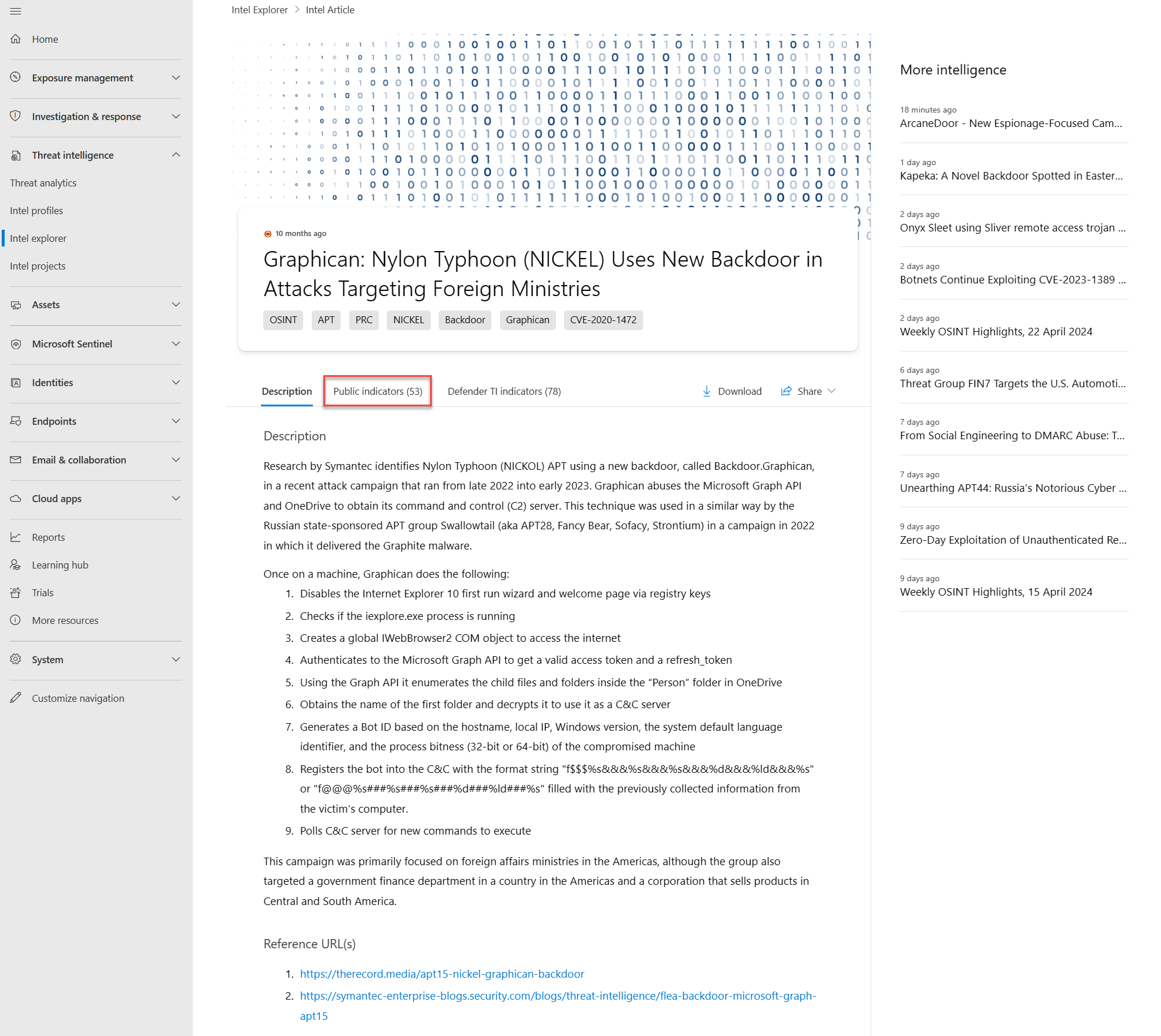

Velg profilens Relaterte artikler-fanen , og velg deretter artikkelen Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries.

Velg den nylig åpnede artikkelens offentlige indikatorer. Du skal kunne se IP-adressen 50.116.3[.]164 blant de oppførte indikatorene.

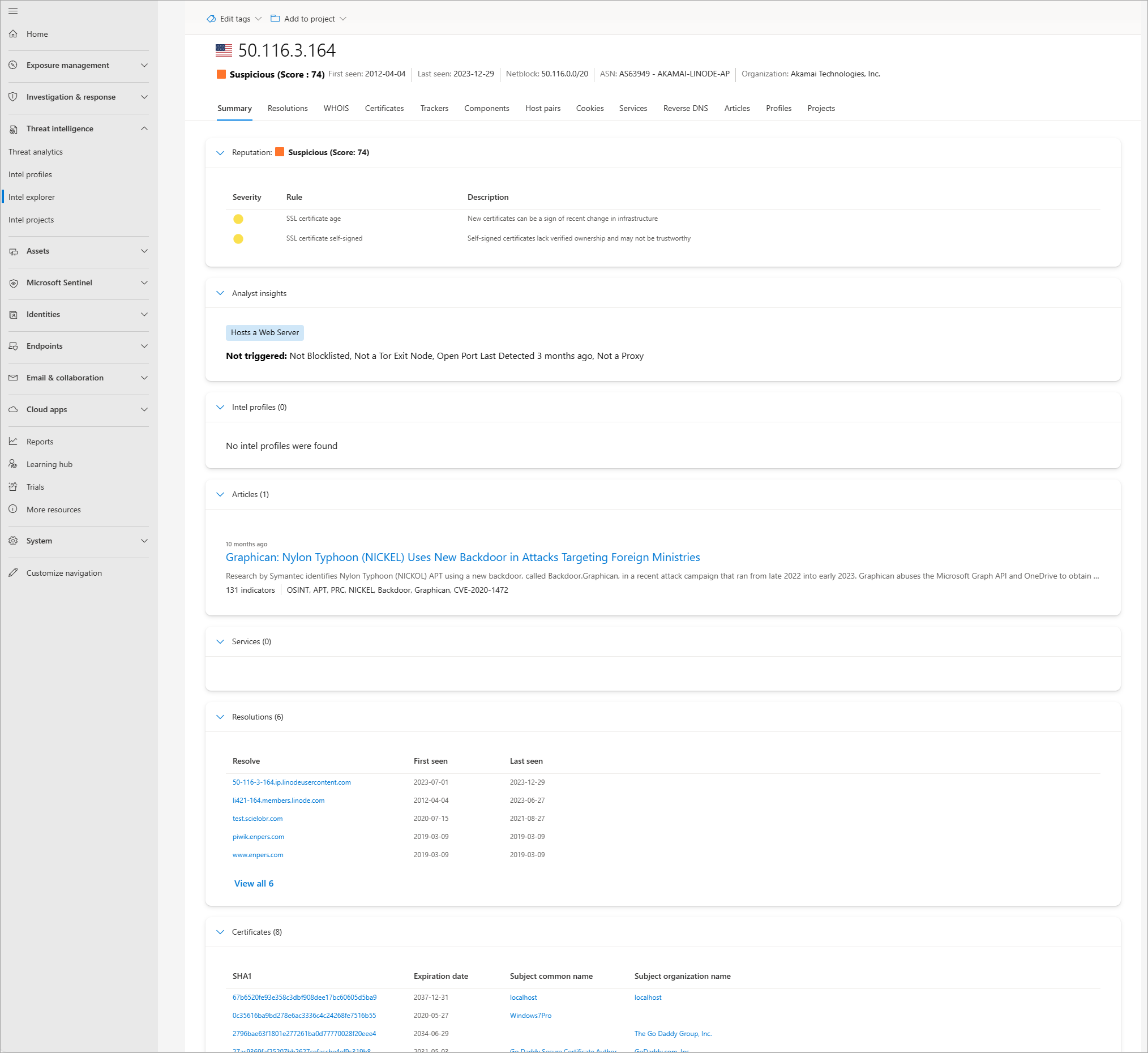

Gå tilbake til søkefeltet i Intel Explorer , og søk 50.116.3[.]164.

Se gjennom følgende resultater i Sammendrag-fanen :

- Omdømme

- Analytikerinnsikt

- Artikler

- Tjenester

- Oppløsninger

- Sertifikater

- Prosjekter

Du kan også velge og se gjennom informasjonen i de respektive fanene.

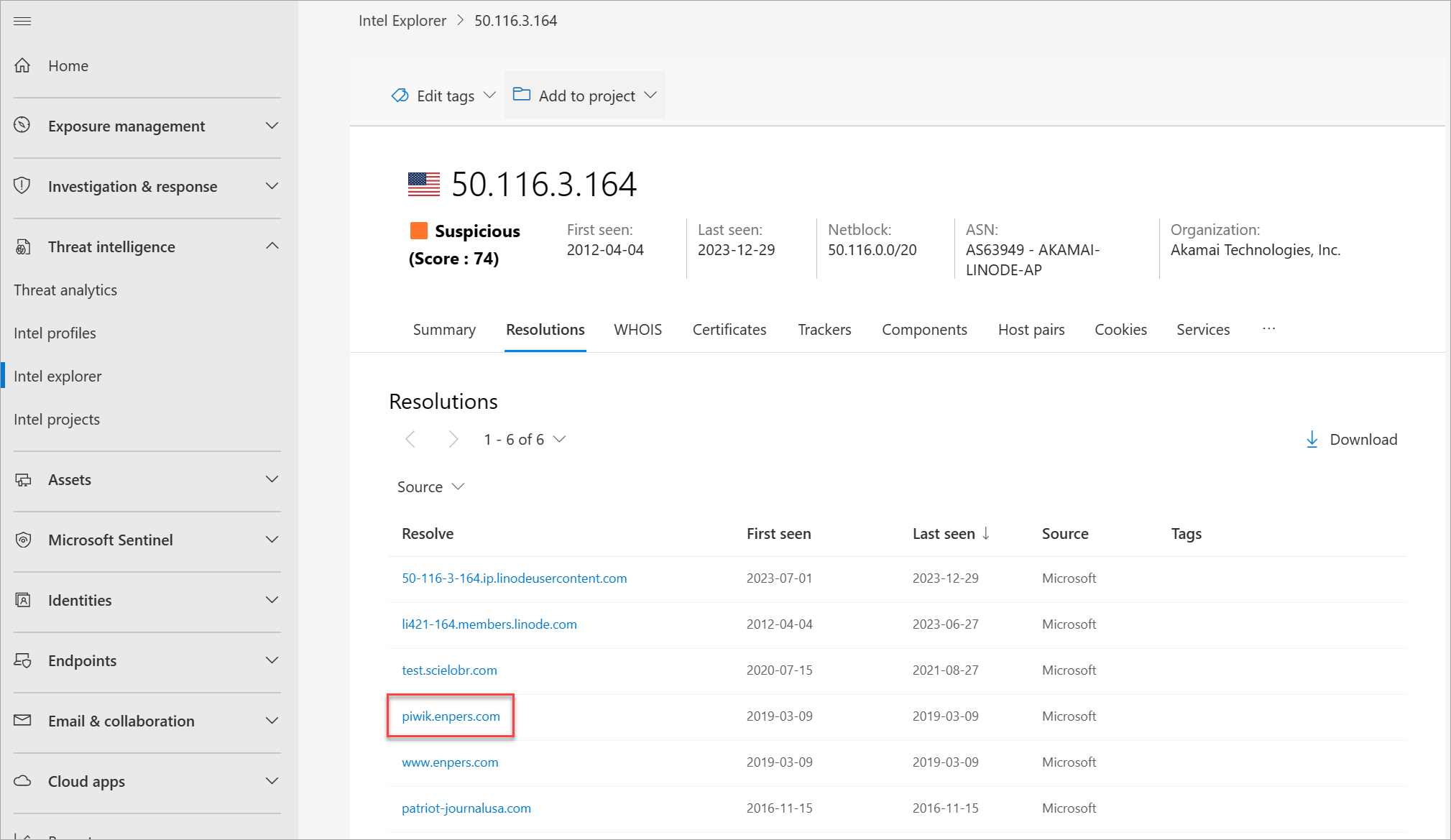

Velg Oppløsninger-fanen , og velg deretter piwik.enpers[.]com.

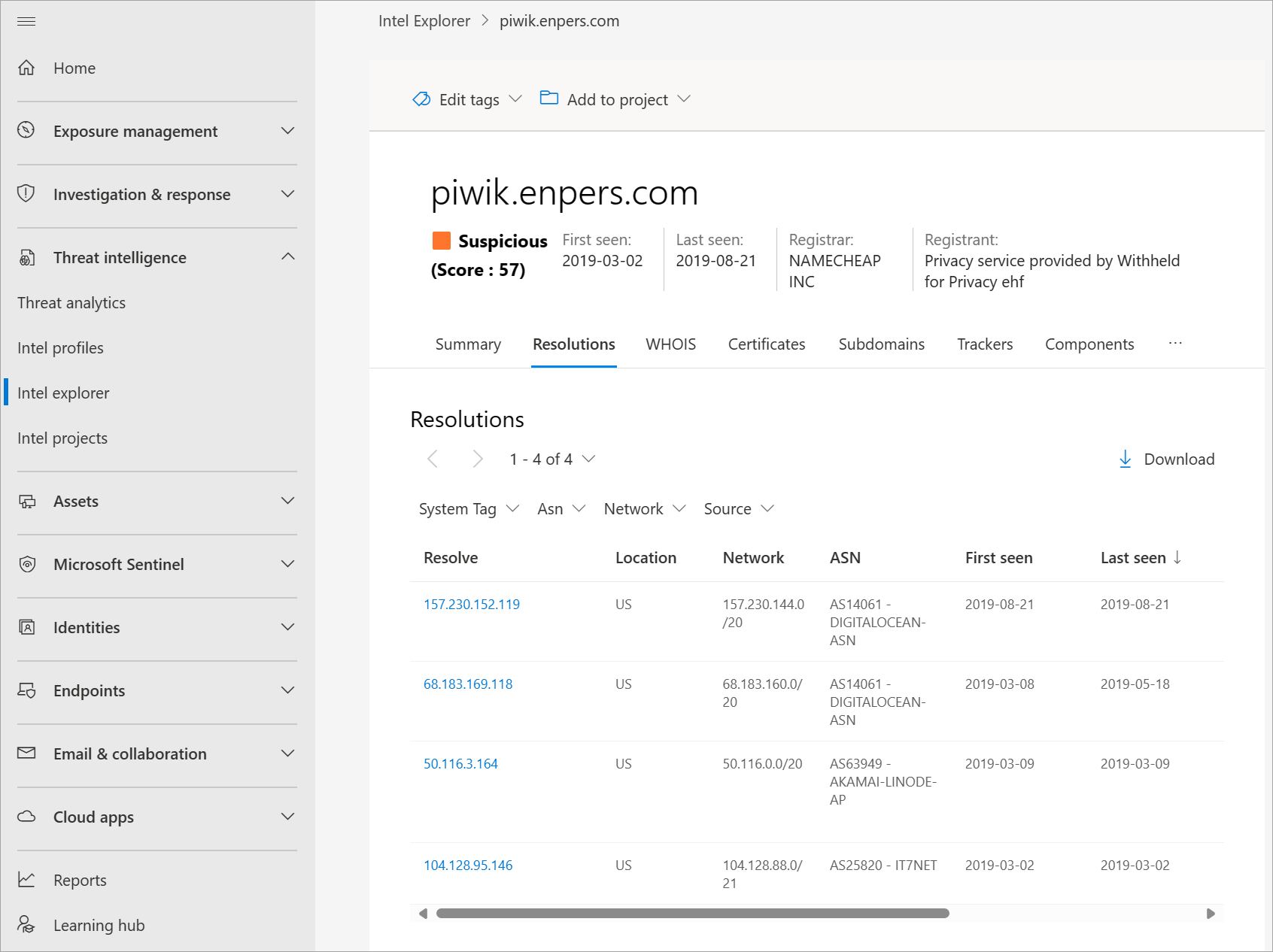

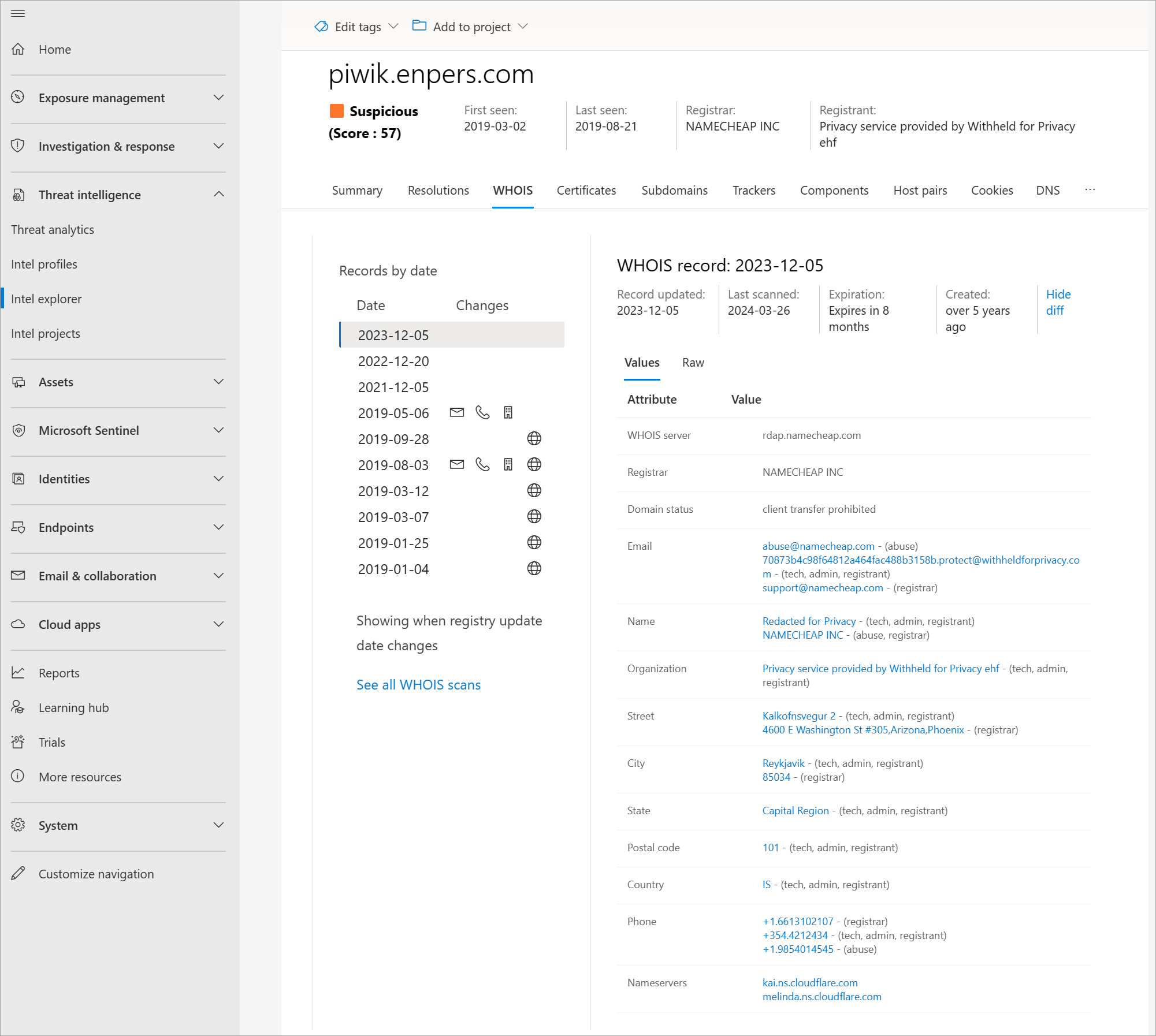

Se gjennom dette domenets løsninger, WHOIS, sertifikater, underdomener, sporinger, komponenter, informasjonskapsler, DNS og omvendt DNS-datasett.

Utfør de respektive artefaktsøkene fra de forrige trinnene. Du kan referere til og bruke de ulike søkealternativene i rullegardinmenyen i søkefeltet i Intel Explorer .

Rydd opp ressurser

Det finnes ingen ressurser å rydde opp i i denne delen.