Undersøk trusler om insider-risiko i Microsoft Defender-portalen

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

Microsoft Purview administrasjon av intern risiko varsler i Microsoft Defender-portalen er avgjørende for å beskytte organisasjonens sensitive informasjon og opprettholde sikkerheten. Disse varslene og innsiktene fra Microsoft Purview administrasjon av intern risiko bidra til å identifisere og redusere interne trusler som datalekkasjer og tyveri av immaterielle rettigheter av ansatte eller entreprenører. Overvåking av disse varslene gjør det mulig for organisasjoner å håndtere sikkerhetshendelser proaktivt, slik at sensitive data forblir beskyttet og samsvarskrav oppfylles.

En viktig fordel med å overvåke varsler om insider-risiko er den enhetlige visningen av alle varsler knyttet til en bruker, slik at soc-analytikere (Security Operations Center) kan koordinere varsler fra Microsoft Purview administrasjon av intern risiko med andre Microsoft-sikkerhetsløsninger. I tillegg kan det å ha disse varslene i Microsoft Defender portalen muliggjør sømløs integrering med avanserte jaktfunksjoner, noe som forbedrer muligheten til å undersøke og reagere på hendelser effektivt.

En annen fordel er automatisk synkronisering av varseloppdateringer mellom Microsoft Purview og Defender-portalene, noe som sikrer synlighet i sanntid og reduserer sjansene for tilsyn. Denne integreringen styrker en organisasjons evne til å oppdage, undersøke og reagere på innsidetrusler, og dermed styrke den generelle sikkerhetsstillingen.

Du kan administrere varsler om insider-risikostyring i Microsoft Defender-portalen ved å navigere til Hendelser & varsler, der du kan:

- Vis alle insider-risikovarsler gruppert under hendelser i hendelseskøen Microsoft Defender portalen.

- Vis insider-risikovarsler som er korrelert med andre Microsoft-løsninger, for eksempel Microsoft Purview hindring av datatap og Microsoft Entra ID, under én enkelt hendelse.

- Vis individuelle insider-risikovarsler i varselkøen.

- Filtrer etter tjenestekilde i hendelses- og varselkøene.

- Jakt på alle aktiviteter og alle varsler relatert til brukeren i insider-risikovarselet.

- Vis en brukers sammendrag og risikonivå for innsiderisiko på brukerenhetssiden.

Vit om før du begynner

Hvis du ikke har brukt Microsoft Purview og insider risk management før, kan du vurdere å lese følgende artikler:

- Finn ut mer om Microsoft Purview

- Finn ut mer om Microsoft Purview administrasjon av intern risiko

- Microsoft Purview-løsninger for datasikkerhet

Forutsetninger

Hvis du vil undersøke varsler om insider-risikostyring i Microsoft Defender-portalen, må du gjøre følgende:

- Bekreft at Microsoft 365-abonnementet støtter insider risk management-tilgang. Vit mer om abonnement og lisensiering.

- Bekreft tilgangen til Microsoft Defender XDR. Se Microsoft Defender XDR lisensieringskrav.

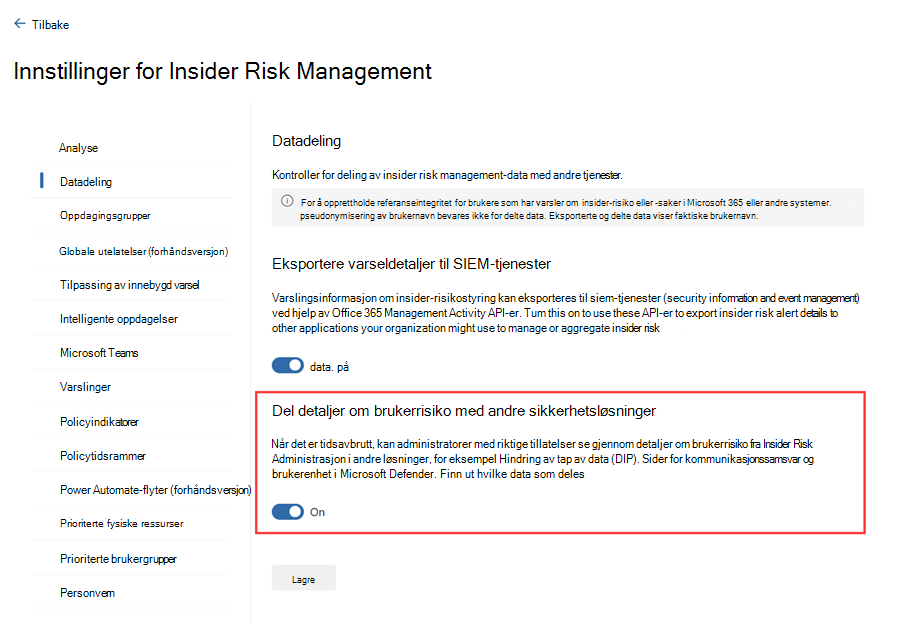

Datadeling med andre sikkerhetsløsninger må være aktivert i innstillingene for datadeling i Microsoft Purview administrasjon av intern risiko. Hvis du slår på detaljer om deling av brukerrisiko med andre sikkerhetsløsninger i Microsoft Purview-portalen, kan brukere med riktige tillatelser se gjennom brukerrisikodetaljer på brukerenhetssidene i Microsoft Defender-portalen.

Se Dele alvorsgradnivåer for varsel med andre Microsoft-sikkerhetsløsninger for mer informasjon.

Tillatelser og roller

Microsoft Defender XDR roller

Følgende tillatelser er avgjørende for å få tilgang til varsler om insider-risikostyring i Microsoft Defender-portalen:

- Sikkerhetsoperator

- Sikkerhetsleser

Hvis du vil ha mer informasjon om Microsoft Defender XDR roller, kan du se Administrere tilgang til Microsoft Defender XDR med Microsoft Entra globale roller.

Microsoft Purview administrasjon av intern risiko roller

Du må også være medlem av én av følgende rollegrupper for insider-risikostyring for å vise og administrere varsler om insider-risikostyring i Microsoft Defender-portalen:

- Insider Risk Management

- Insider Risk Management Analysts

- Insider Risk Management Investigators

Hvis du vil ha mer informasjon om disse rollegruppene, kan du se Aktivere tillatelser for insider-risikostyring.

API-roller for Microsoft Graph

Kunder som integrerer insider risk management-varsler med andre SIEM-verktøy (Security Information and Events Management) ved hjelp av Microsoft Graph-sikkerhets-API-en, må ha følgende tillatelser for å få tilgang til de relevante Microsoft Defender data via API-er:

| Apptillatelser | Hendelser | Varsler | Virkemåter & hendelser | Avansert jakt |

|---|---|---|---|---|

| SecurityIncident.Read.All | Lese | Lese | Lese | |

| SecurityIncident.ReadWrite.All | Lese/skrive | Lese/skrive | Lese | |

| SecurityIAlert.Read.All | Lese | Lese | ||

| SecurityAlert.ReadWrite.All | Lese/skrive | Lese | ||

| SecurityEvents.Read.All | Lese | |||

| SecurityEvents.ReadWrite.All | Lese | |||

| ThreatHunting.Read.All | Lese |

Mer informasjon om hvordan du integrerer data ved hjelp av Microsoft Graph Security API i Integrer insider risk management-data med Microsoft Graph Security API.

Undersøkelsesopplevelse i Microsoft Defender-portalen

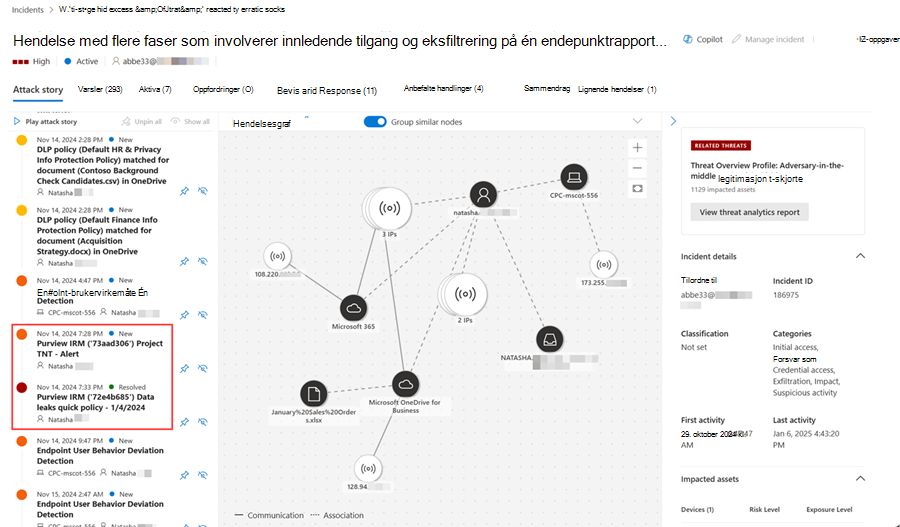

Hendelser

Insider risk management varsler knyttet til en bruker er korrelert til en enkelt hendelse for å sikre en helhetlig tilnærming til hendelsesrespons. Denne korrelasjonen gjør det mulig for SOC-analytikere å ha en enhetlig visning av alle varsler om en bruker som kommer fra Microsoft Purview administrasjon av intern risiko og ulike Defender-produkter. Samle alle varsler gjør det også mulig for SOC-analytikere å vise detaljene for enheter som er involvert i varslene.

Du kan filtrere hendelser ved å velge Microsoft Purview administrasjon av intern risiko under Tjenestekilde.

Varsler

Alle varsler om insider-risikostyring er også synlige i varslingskøen for Microsoft Defender-portalen. Filtrer disse varslene ved å velge Microsoft Purview administrasjon av intern risiko under Tjenestekilde.

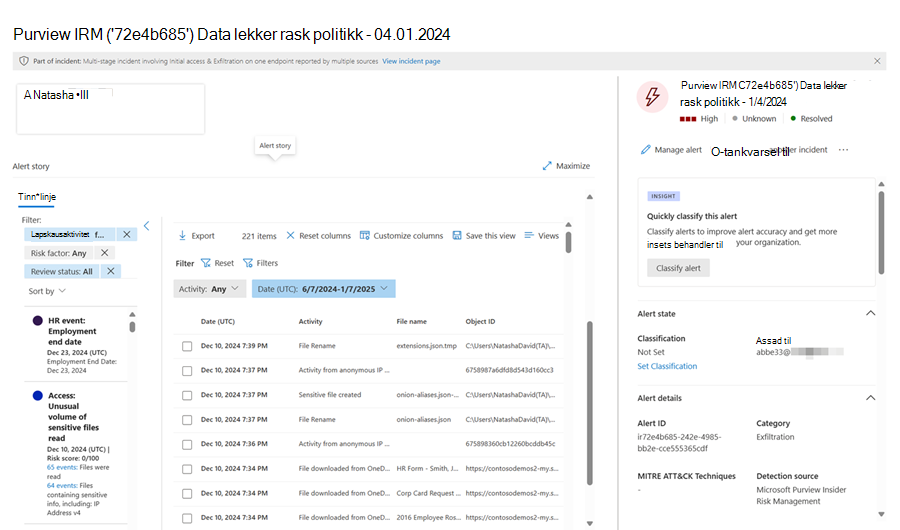

Her er et eksempel på et insider risk management-varsel i Microsoft Defender portalen:

Microsoft Defender XDR og Microsoft Purview administrasjon av intern risiko følger ulike rammeverk for varslingsstatus og klassifisering. Følgende varseltilordning brukes til å synkronisere varslingsstatuser mellom de to løsningene:

| Microsoft Defender varselstatus | Microsoft Purview administrasjon av intern risiko varselstatus |

|---|---|

| Ny | Trenger gjennomgang |

| Pågår | Trenger gjennomgang |

| Løst | Klassifiseringsavhengig. Hvis klassifisering ikke er tilgjengelig, er varslingsstatusen satt til Forkastet som standard. |

Følgende varslingsklassifiseringstilordning brukes til å synkronisere varslingsklassifiseringen mellom de to løsningene:

| Microsoft Defender varslingsklassifisering | Microsoft Purview administrasjon av intern risiko varslingsklassifisering |

|---|---|

| Sann positiv inkluderer angrep med flere trinn, phishing osv. |

Bekreftet |

| Informasjon, forventet aktivitet (godartet positiv) Inkluderer Ssecurity-testing, bekreftet aktivitet osv. |

Avskjediget |

| Falske positive inkluderer ikke skadelige, ikke nok data til å validere osv. |

Avskjediget |

Hvis du vil ha mer informasjon om varslingsstatuser og klassifiseringer i Microsoft Defender XDR, kan du se Behandle varsler i Microsoft Defender.

Eventuelle oppdateringer som gjøres i et insider risk management-varsel i Microsoft Purview eller Microsoft Defender-portalene, gjenspeiles automatisk i begge portalene. Disse oppdateringene kan omfatte:

- Varselstatus

- Alvorlighetsgraden

- Aktivitet som genererte varselet

- Utløserinformasjon

- Klassifisering

Oppdateringene gjenspeiles i begge portalene innen 30 minutter etter generering eller oppdatering av varsel.

Obs!

Varsler som er opprettet fra egendefinerte gjenkjenninger eller koblingsspørringsresultater til hendelser, er ikke tilgjengelige i Microsoft Purview-portalen.

Følgende insider risk management-data er ennå ikke tilgjengelige i denne integreringen:

- Eksfiltrering via e-posthendelser

- Risikable ai-brukshendelser

- Tredjeparts skyapphendelser

- Hendelser som oppstod før et varsel ble generert

- Utelukkelser til hendelser definert av administratoren

- Insider-risikostyringshendelser inneholder for øyeblikket ikke varsler som påvirker Microsoft Sentinel brukere. Hvis du vil ha mer informasjon, kan du se Innvirkning på Microsoft Sentinel brukere.

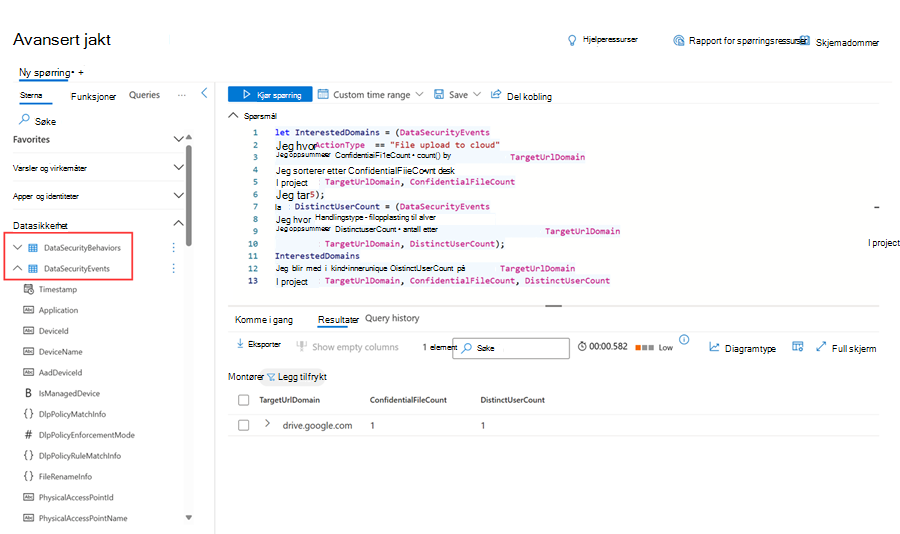

Avansert jakt

Bruk avansert jakt til ytterligere å undersøke insider risikohendelser og atferd. Se tabellen nedenfor for et sammendrag av insider risk management data som er tilgjengelige i avansert jakt.

| Tabellnavn | Beskrivelse |

|---|---|

| AlertInfo | Varsler om insider-risikostyring er tilgjengelige som en del av AlertInfo-tabellen, som inneholder informasjon om varsler fra ulike Microsoft-sikkerhetsløsninger. |

| AlertEvidence | Varsler om insider-risikostyring er tilgjengelige som en del av AlertEvidence-tabellen, som inneholder informasjon om enheter som er knyttet til varsler fra ulike Microsoft-sikkerhetsløsninger. |

| DataSecurityBehaviors | Denne tabellen inneholder innsikt i potensielt mistenkelig brukervirkemåte som bryter med standardpolicyer eller kundedefinerte policyer i Microsoft Purview. |

| DataSecurityEvents | Denne tabellen inneholder berikede hendelser om brukeraktiviteter som bryter med standardpolicyer eller kundedefinerte policyer i Microsoft Purview. |

I eksemplet nedenfor bruker vi DataSecurityEvents-tabellen til å undersøke potensielt mistenkelig brukeratferd. I dette tilfellet lastet brukeren opp en fil til Google Drive, som kan vises som mistenkelig oppførsel hvis et selskap ikke støtter filopplastinger til Google Drive.

Hvis du vil ha tilgang til insider-risikodata i avansert jakt, må brukerne ha følgende Microsoft Purview administrasjon av intern risiko roller:

- Insider Risk Management-analytiker

- Insider Risk Management Investigator

Integrer insider risk management-data med Microsoft Graph Security API

Bruk Microsoft Graph-sikkerhets-API-en til å integrere insider risk management-varsler, innsikter og indikatorer med andre SIEM-verktøy, for eksempel Microsoft Sentinel, ServiceNow eller Splunk. Du kan også bruke sikkerhets-API-en til å integrere insider risk management-data til datainnsjøer, billettsystemer og lignende.

Hvis du vil lære hvordan du konfigurerer Microsoft Graph-API-en, kan du se Bruke Microsoft Graph-API-en.

Se tabellen nedenfor for å finne insider risk management-data i bestemte API-er.

| Tabellnavn | Beskrivelse | Modus |

|---|---|---|

| Hendelser | Inkluderer alle insider-risikohendelser i den Defender XDR enhetlige hendelseskøen | Lese/skrive |

| Varsler | Inkluderer alle insider-risikovarsler som deles med Defender XDR enhetlig varselkø | Lese/skrive |

| Avansert jakt | Inkluderer alle insider risk management-data i avansert jakt, inkludert varsler, virkemåter og hendelser | Lese |

Metadataene for insider-risikovarsling er en del av varselressurstypen i Microsoft Graph-sikkerhets-API-en. Se den fullstendige informasjonen i varselressurstypen.

Obs!

Varslingsinformasjon om Insider-risiko kan åpnes både i navneområdet Varsler og Avansert jaktgraf. Navneområdet for varsler inneholder flere metadata.

Insider risk behaviors and events in advanced hunting can be accessed in the Graph API by passing KQL queries in the API. Bruk denne metoden til å hente støttedata for bestemte varsler eller undersøkelser.

For kunder som bruker Office 365 Management Activity API, anbefaler vi at du overfører til Microsoft Security Graph API for å sikre rikere metadata og toveis støtte for IRM-data.

Innvirkning på Microsoft Sentinel brukere

Vi anbefaler Microsoft Sentinel kunder å bruke Microsoft Purview administrasjon av intern risiko – Microsoft Sentinel datakobling for å få varsler om insider-risikostyring i Microsoft Sentinel.

Hvis du bruker automatisering på Microsoft Sentinel hendelser, vær oppmerksom på at automatisering risikerer feil på grunn av insider risikostyring hendelser som ikke har varselinnhold. Hvis du vil redusere dette, deaktiverer du datadeling i innstillinger for insider-risikostyring.

Neste trinn

Når du har undersøkt en insider-risikohendelse eller et varsel, kan du gjøre ett av følgende:

- Fortsett å svare på varselet i Microsoft Purview-portalen.

- Bruk avansert jakt til å undersøke andre insider risk management-hendelser i Microsoft Defender portalen.