Prioritere hendelser i Microsoft Defender-portalen

Den enhetlige sikkerhetsoperasjonsplattformen i Microsoft Defender-portalen bruker korrelasjonsanalyse og aggregerer relaterte varsler og automatiserte undersøkelser fra forskjellige produkter i en hendelse. Microsoft Sentinel og Defender XDR utløser også unike varsler om aktiviteter som bare kan identifiseres som skadelige, gitt ende-til-ende-synligheten i den enhetlige plattformen på tvers av hele produktserien. Denne visningen gir sikkerhetsanalytikerne dine den bredere angrepshistorien, noe som hjelper dem med å forstå og håndtere komplekse trusler på tvers av organisasjonen.

Viktig

Microsoft Sentinel er generelt tilgjengelig i Microsofts plattform for enhetlige sikkerhetsoperasjoner i Microsoft Defender-portalen. For forhåndsvisning er Microsoft Sentinel tilgjengelig i Defender-portalen uten Microsoft Defender XDR eller en E5-lisens. Hvis du vil ha mer informasjon, kan du se Microsoft Sentinel i Microsoft Defender portalen.

Hendelsekø

Hendelseskøen viser en samling hendelser som ble opprettet på tvers av enheter, brukere, postbokser og andre ressurser. Det hjelper deg med å sortere gjennom hendelser for å prioritere og opprette en informert beslutning om respons på cybersikkerhet, en prosess kjent som hendelsessortering.

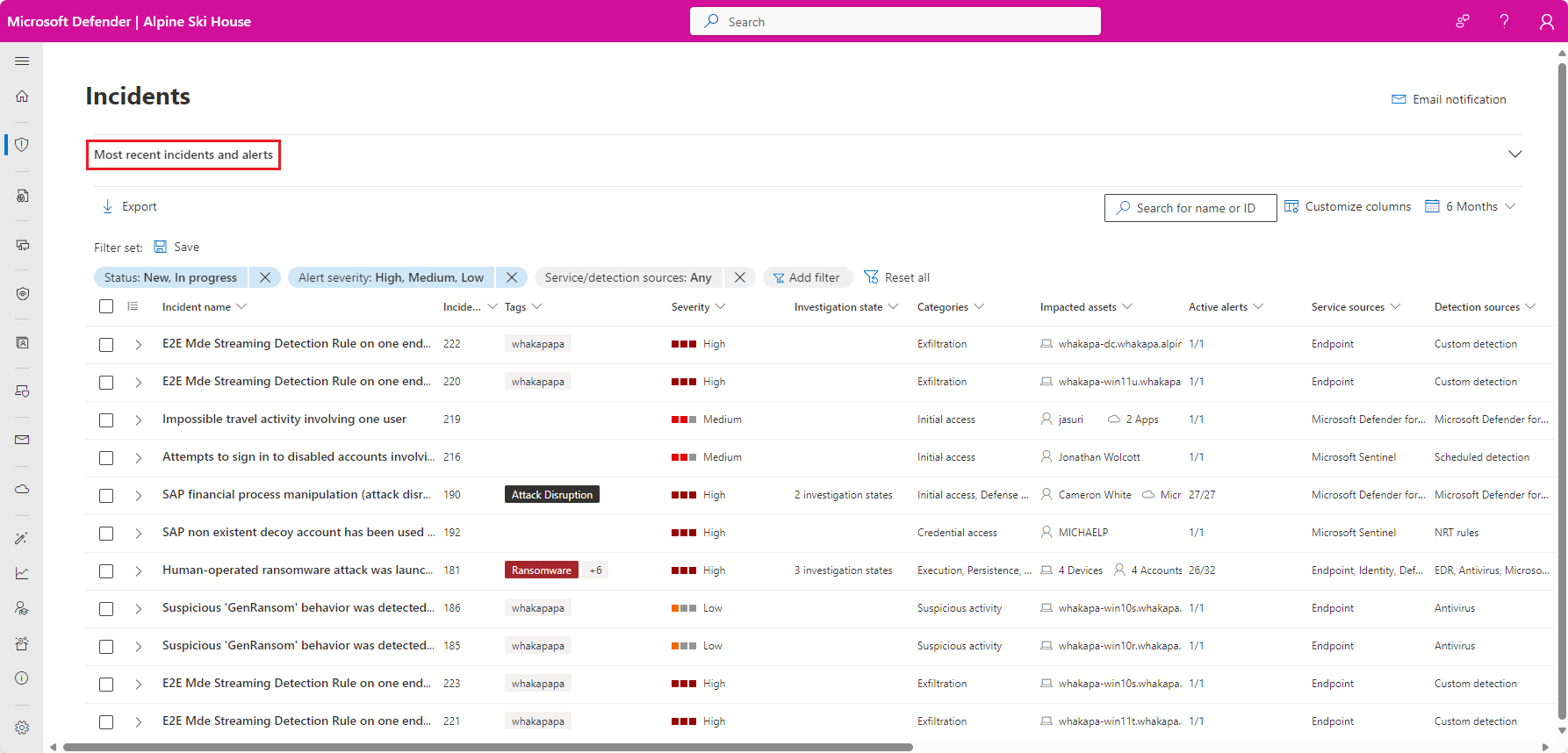

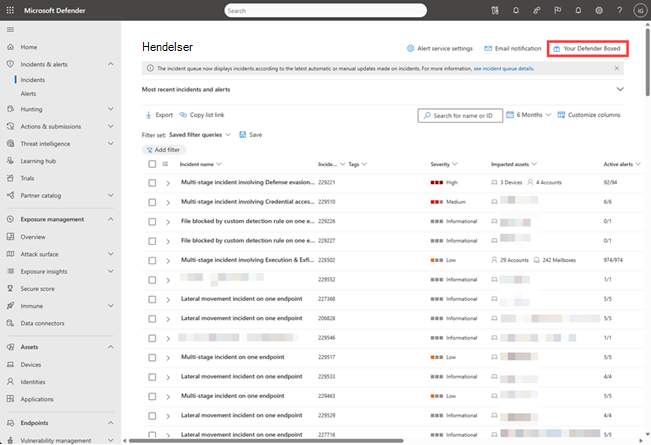

Du kan gå til hendelseskøen fra Hendelser & varsler Hendelser > på hurtigstartlinjen i Microsoft Defender-portalen. Her er et eksempel.

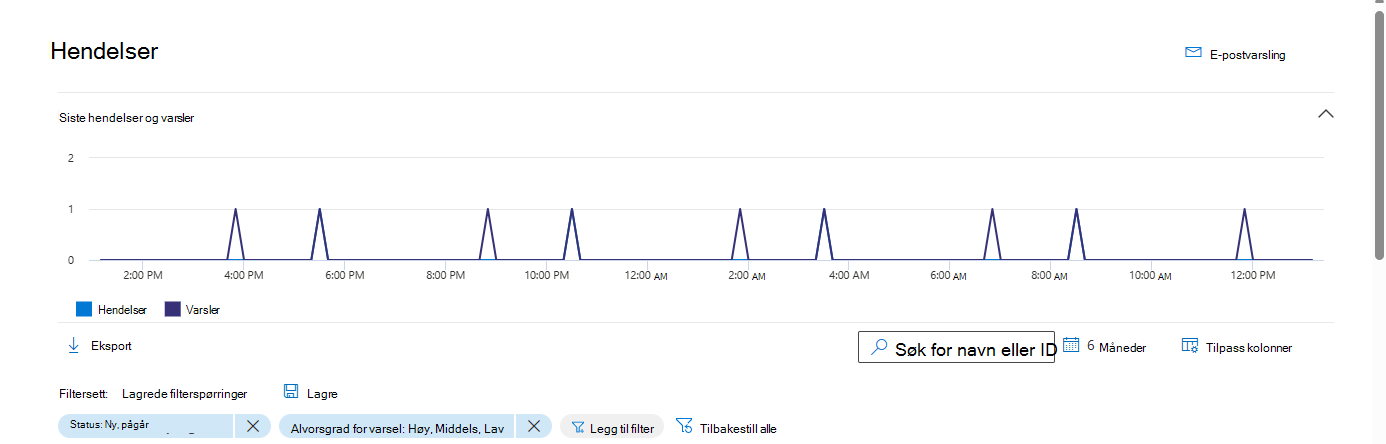

Velg de siste hendelsene og varslene for å veksle utvidelsen av den øverste delen, som viser en tidslinjegraf over antall mottatte varsler og hendelser som er opprettet i løpet av de siste 24 timene.

Nedenfor dette viser hendelseskøen i Microsoft Defender-portalen hendelser sett de siste seks månedene. Du kan velge en annen tidsramme ved å velge den fra rullegardinlisten øverst. Hendelser ordnes i henhold til de siste automatiske eller manuelle oppdateringene som er gjort i en hendelse. Du kan ordne hendelsene etter siste oppdateringstidskolonne for å vise hendelser i henhold til de siste automatiske eller manuelle oppdateringene som er gjort.

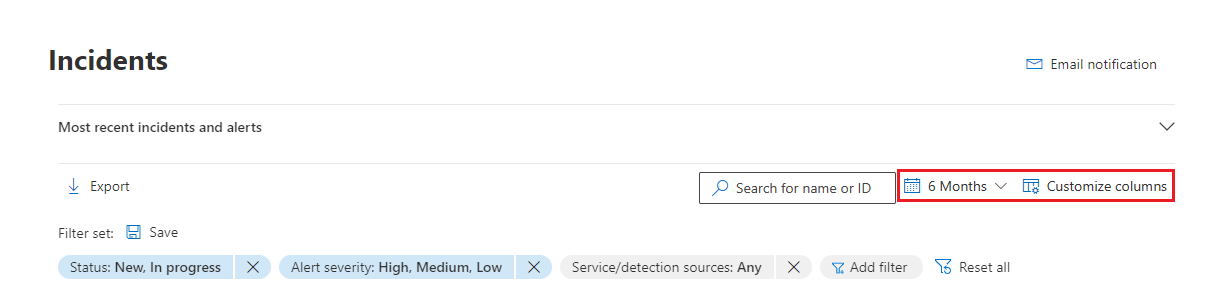

Hendelseskøen har kolonner som kan tilpasses, som gir deg innsyn i ulike kjennetegn ved hendelsen eller de berørte enhetene. Denne filtreringen hjelper deg med å ta en informert beslutning om prioritering av hendelser for analyse. Velg Tilpass kolonner for å utføre følgende tilpassinger basert på foretrukket visning:

- Merk av/fjern merket for kolonnene du vil se i hendelseskøen.

- Ordne rekkefølgen på kolonnene ved å dra dem.

Med Eksporter-funksjonen kan du eksportere dataene i hendelseskøen som vises i henhold til de brukte filtrene og tidsintervallene. Den er tilgjengelig i form av en knapp kalt Eksporter, som vist i følgende skjermbilde:

Når du klikker Eksporter-knappen , eksporteres dataene til en CSV-fil. Du kan bruke ulike filtre og tidsintervaller i hendelseskøen (ikke bare i sammenheng med eksport av dataene, men i en generisk kontekst). Når du velger Eksporter, avhengig av hvilke filtre og/eller tidsintervaller som brukes i hendelseskøen, eksporteres slike data til CSV-filen.

Når du eksporterer hendelseskørelaterte data til CSV-filen, kan du analysere dataene og filtrere dem videre, basert på kravene dine.

Obs!

Maksimalt antall poster du kan eksportere til en CSV-fil, er 10 000.

Hendelsesnavn

Hvis du vil ha mer synlighet med et øyekast, Microsoft Defender XDR genererer hendelsesnavn automatisk, basert på varselattributter, for eksempel antall berørte endepunkter, berørte brukere, gjenkjenningskilder eller kategorier. Med denne spesifikke navngivningen kan du raskt forstå omfanget av hendelsen.

Eksempel: Hendelse med flere faser på flere endepunkter rapportert av flere kilder.

Hvis du registrerte Microsoft Sentinel til plattformen for enhetlige sikkerhetsoperasjoner, vil eventuelle varsler og hendelser som kommer fra Microsoft Sentinel sannsynligvis få navnene endret (uavhengig av om de ble opprettet før eller siden pålastingen).

Vi anbefaler at du unngår å bruke hendelsesnavnet som en betingelse for å utløse automatiseringsregler. Hvis hendelsesnavnet er en betingelse, og navnet på hendelsen endres, utløses ikke regelen.

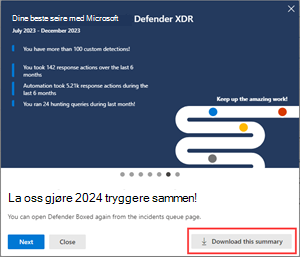

Defender Boxed

I en begrenset periode i løpet av januar og juli hvert år vises Defender Boxed automatisk når du åpner hendelseskøen for første gang. Defender Boxed fremhever organisasjonens sikkerhetssuksess, forbedringer og svarhandlinger i løpet av de foregående seks månedene eller kalenderåret.

Obs!

Defender Boxed er bare tilgjengelig for brukere som utførte gjeldende aktiviteter i Microsoft Defender-portalen.

Du kan gjøre følgende handlinger i kortserien som vises i Defender Boxed:

Last ned et detaljert sammendrag av prestasjonene dine som kan deles med andre i organisasjonen.

Endre hvor ofte Defender Boxed vises. Du kan velge mellom én gang (hver januar) eller to ganger (hver januar og juli) per år.

Del prestasjonen din til nettverk, e-post og andre fora på sosiale medier ved å lagre lysbildet som et bilde.

Hvis du vil åpne Defender Boxed på nytt, kan du gå til Hendelser-køen og deretter velge Din Defender Boxed på høyre side av ruten.

Filtre

Hendelseskøen gir også flere filtreringsalternativer, som gjør det mulig for deg å utføre et bredt opprydding av alle eksisterende hendelser i miljøet, eller bestemme deg for å fokusere på et bestemt scenario eller en trussel. Bruk av filtre i hendelseskøen kan bidra til å avgjøre hvilken hendelse som krever umiddelbar oppmerksomhet.

Filterlisten over listen over hendelser viser gjeldende brukte filtre.

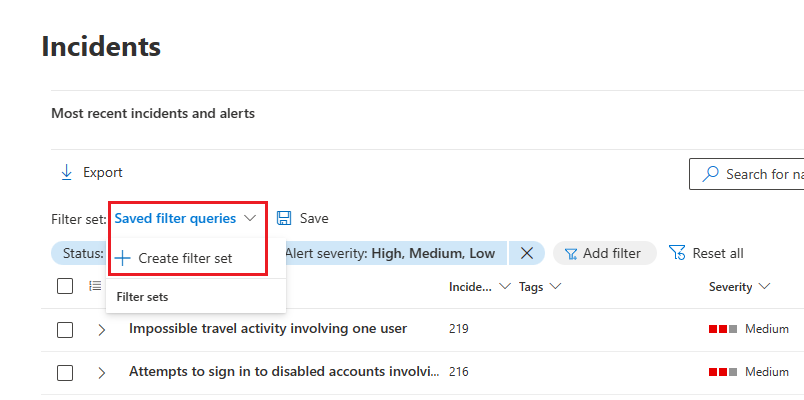

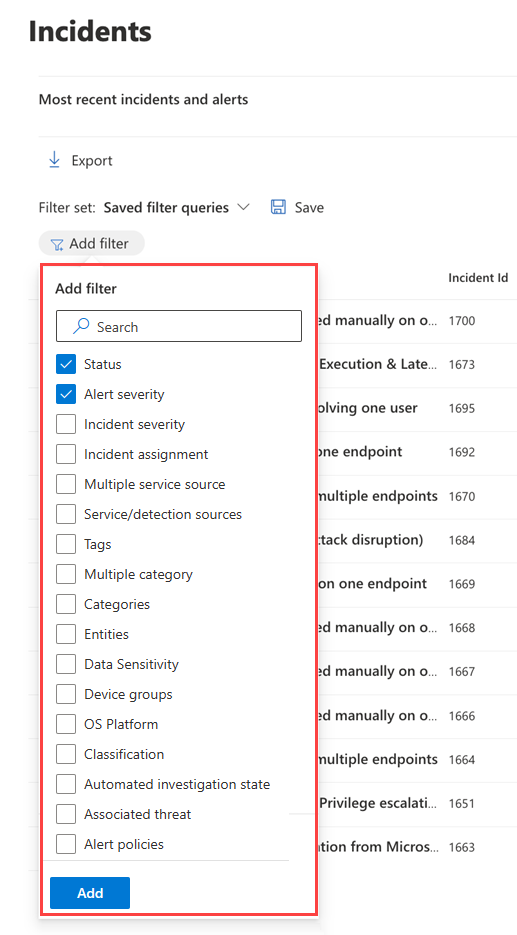

Fra standardhendelseskøen kan du velge Legg til filter for å se rullegardinlisten Legg til filter , der du angir filtre som skal brukes på hendelseskøen, for å begrense settet med hendelser som vises. Her er et eksempel.

Velg filtrene du vil bruke, og velg deretter Legg til nederst i listen for å gjøre dem tilgjengelige.

Nå vises filtrene du valgte, sammen med de eksisterende filtrene som er brukt. Velg det nye filteret for å angi betingelsene. Hvis du for eksempel velger filteret Tjeneste/gjenkjenningskilder, velger du det for å velge kildene du vil filtrere listen etter.

Du kan også se Filter-ruten ved å velge et av filtrene i Filter-listen over listen over hendelser.

Denne tabellen viser filternavnene som er tilgjengelige.

| Filternavn | Beskrivelse/betingelser |

|---|---|

| Status | Velg Ny, Pågår eller Løst. |

|

Alvorsgrad for varsel Alvorsgrad for hendelse |

Alvorlighetsgraden av et varsel eller en hendelse er et tegn på virkningen det kan ha på ressursene dine. Jo høyere alvorlighetsgrad, jo større innvirkning og vanligvis krever den mest umiddelbare oppmerksomheten. Velg Høy, Middels, Lav eller Informasjon. |

| Hendelsestildeling | Velg den tilordnede brukeren eller brukerne. |

| Flere tjenestekilder | Angi om filteret er for mer enn én tjenestekilde. |

| Tjeneste-/gjenkjenningskilder | Angi hendelser som inneholder varsler fra én eller flere av følgende: Mange av disse tjenestene kan utvides i menyen for å vise flere valg av gjenkjenningskilder i en gitt tjeneste. |

| Tags | Velg ett eller flere kodenavn fra listen. |

| Flere kategorier | Angi om filteret er for mer enn én kategori. |

| Kategorier | Velg kategorier for å fokusere på bestemte taktikker, teknikker eller angrepskomponenter som vises. |

| Enheter | Angi navnet på et aktivum, for eksempel en bruker, enhet, postboks eller programnavn. |

| Datafølsomhet | Noen angrep fokuserer på målretting for å eksfiltrere sensitive eller verdifulle data. Ved å bruke et filter for bestemte følsomhetsetiketter, kan du raskt finne ut om sensitiv informasjon potensielt har blitt kompromittert og prioritere å håndtere disse hendelsene. Dette filteret viser bare informasjon når du har brukt følsomhetsetiketter fra Microsoft Purview informasjonsbeskyttelse. |

| Enhetsgrupper | Angi et enhetsgruppenavn . |

| OS-plattform | Angi operativsystemer for enheten. |

| Klassifisering | Angi settet med klassifiseringer for de relaterte varslene. |

| Automatisert undersøkelsestilstand | Angi status for automatisert undersøkelse. |

| Tilknyttet trussel | Angi en navngitt trussel. |

| Varslingspolicyer | Angi en tittel for varslingspolicy. |

| Varslingsabonnement-ID-er | Angi et varsel basert på en abonnements-ID. |

Obs!

Hvis du har klargjort tilgang til Microsoft Purview administrasjon av intern risiko, kan du vise og administrere varsler om insider-risikostyring og jakte på insider risk management-hendelser i Microsoft Defender-portalen. Hvis du vil ha mer informasjon, kan du se Undersøke trusler om innsiderisiko i Microsoft Defender-portalen.

Standardfilteret er å vise alle varsler og hendelser med statusen Ny og Pågår og med alvorlighetsgraden Høy, Middels eller Lav.

Du kan raskt fjerne et filter ved å velge X i navnet på et filter i Filter-listen .

Du kan også opprette filtersett på hendelsessiden ved å velge Lagrede filterspørringer > Opprett filtersett. Hvis ingen filtersett er opprettet, velger du Lagre for å opprette et.

Obs!

Microsoft Defender XDR kunder kan nå filtrere hendelser med varsler der en kompromittert enhet kommuniserte med operative teknologienheter (OT) som er koblet til bedriftsnettverket gjennom enhetsoppdagelsesintegrasjonen av Microsoft Defender for IoT og Microsoft Defender for endepunkt. Hvis du vil filtrere disse hendelsene, velger du Hvilken som helst i tjeneste-/gjenkjenningskildene, og deretter velger du Microsoft Defender for IoT i produktnavnet eller ser Undersøk hendelser og varsler i Microsoft Defender for IoT i Defender-portalen. Du kan også bruke enhetsgrupper til å filtrere etter områdespesifikke varsler. Hvis du vil ha mer informasjon om forutsetninger for Defender for IoT, kan du se IoT-overvåking for virksomheter i Microsoft Defender XDR.

Lagre egendefinerte filtre som URL-adresser

Når du har konfigurert et nyttig filter i hendelseskøen, kan du bokmerke nettadressen til nettleserfanen eller på annen måte lagre den som en kobling på en nettside, et Word dokument eller et sted du ønsker. Bokmerker gir deg enkeltklikkstilgang til viktige visninger av hendelseskøen, for eksempel:

- Nye hendelser

- Hendelser med høy alvorlighetsgrad

- Ikke-tilordnede hendelser

- Hendelser med høy alvorlighetsgrad, ikke-tilordnede hendelser

- Hendelser tilordnet til meg

- Hendelser tilordnet til meg og for Microsoft Defender for endepunkt

- Hendelser med en bestemt kode eller koder

- Hendelser med en bestemt trusselkategori

- Hendelser med en bestemt tilknyttet trussel

- Hendelser med en bestemt aktør

Når du har kompilert og lagret listen over nyttige filtervisninger som nettadresser, kan du bruke den til raskt å behandle og prioritere hendelsene i køen og administrere dem for etterfølgende oppgaver og analyser.

Søke

Fra boksen Søk etter navn eller ID over listen over hendelser kan du søke etter hendelser på en rekke måter for raskt å finne det du leter etter.

Søk etter hendelsesnavn eller ID

Søk direkte etter en hendelse ved å skrive inn hendelses-ID-en eller hendelsesnavnet. Når du velger en hendelse fra listen over søkeresultater, åpner Microsoft Defender-portalen en ny fane med egenskapene for hendelsen, hvorfra du kan starte etterforskningen.

Søk etter berørte ressurser

Du kan gi navn til en ressurs, for eksempel en bruker, enhet, postboks, programnavn eller skyressurs, og finne alle hendelsene som er relatert til dette aktivumet.

Angi et tidsintervall

Standardlisten over hendelser er for de som har skjedd de siste seks månedene. Du kan angi et nytt tidsområde fra rullegardinlisten ved siden av kalenderikonet ved å velge:

- Én dag

- Tre dager

- Én uke

- 30 dager

- 30 dager

- Seks måneder

- Et egendefinert område der du kan angi både datoer og klokkeslett

Neste trinn

Når du har funnet ut hvilken hendelse som krever høyest prioritet, velger du den og:

- Administrer egenskapene til hendelsen for merker, tildeling, umiddelbar løsning for falske positive hendelser og kommentarer.

- Start etterforskningen.

Se også

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.