Konfigurere en katalogtjenestekonto for Defender for identitet med en gMSA

Denne artikkelen beskriver hvordan du oppretter en gruppeadministrert tjenestekonto (gMSA) for bruk som en Defender for Identity DSA-oppføring.

Hvis du vil ha mer informasjon, kan du se Katalogtjenestekontoer for Microsoft Defender for identitet.

Obs!

I multi-skog, multi-domene miljøer, sensorer som trenger å bruke gMSA må ha sine datamaskinkontoer klarert av domenet der gMSA ble opprettet. Vi anbefaler at du oppretter en universell gruppe i hvert domene, som inneholder alle sensorenes datamaskinkontoer, slik at alle sensorer kan hente gMSAs passord og utføre godkjenninger på tvers av domener. Vi anbefaler også å opprette gMSAs med et unikt navn for hver skog eller hvert domene.

Forutsetninger: Gi tillatelser til å hente gMSA-kontoens passord

Før du oppretter gMSA-kontoen, bør du vurdere hvordan du tilordner tillatelser for å hente kontoens passord.

Når du bruker en gMSA-oppføring, må sensoren hente gMSAs passord fra Active Directory. Dette kan gjøres enten ved å tilordne til hver av sensorene eller ved hjelp av en gruppe.

Hvis du ikke planlegger å installere sensoren på AD FS/AD CS-servere i én skog, kan du bruke den innebygde sikkerhetsgruppen domenekontrollere.

Når du bruker én enkelt DSA-konto i en skog med flere domener, anbefaler vi at du oppretter en universell gruppe og legger til hver av domenekontrollerne og AD FS/AD CS-serverne i universalgruppen.

Hvis du legger til en datamaskinkonto i universalgruppen etter at datamaskinen mottok Kerberos-billetten, kan den ikke hente gMSAs passord før den mottar en ny Kerberos-billett. Kerberos-billetten har en liste over grupper som en enhet er medlem av når billetten utstedes.

Gjør ett av følgende i slike scenarioer:

Vent til nye Kerberos-billett utstedes. Kerberos-billetter er normalt gyldige i 10 timer.

Start serveren på nytt. Når serveren startes på nytt, blir en ny Kerberos-billett forespurt med det nye gruppemedlemskapet.

Tøm eksisterende Kerberos-billetter. Dette tvinger domenekontrolleren til å be om en ny Kerberos-billett.

Hvis du vil fjerne billettene, kjører du følgende kommando fra en administratorkommando på domenekontrolleren:

klist purge -li 0x3e7

Opprett gMSA-kontoen

Denne delen beskriver hvordan du oppretter en bestemt gruppe som kan hente kontoens passord, opprette en gMSA-konto og deretter teste at kontoen er klar til bruk.

Obs!

Hvis du aldri har brukt gMSA-kontoer før, må du kanskje generere en ny rotnøkkel for Microsoft Group Key Distribution Service (KdsSvc) i Active Directory. Dette trinnet kreves bare én gang per skog.

Hvis du vil generere en ny rotnøkkel for umiddelbar bruk, kjører du følgende kommando:

Add-KdsRootKey -EffectiveImmediately

Oppdater følgende kode med variable verdier for miljøet. Kjør deretter PowerShell-kommandoer som administrator:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Gi nødvendige DSA-tillatelser

DSA krever skrivebeskyttede tillatelser for alle objektene i Active Directory, inkludert Beholder for slettede objekter.

Med skrivebeskyttede tillatelser i beholderen Slettede objekter kan Defender for Identity oppdage brukerslettinger fra Active Directory.

Bruk følgende kodeeksempel for å hjelpe deg med å gi de nødvendige lesetillatelsene i beholderen Slettede objekter , uansett om du bruker en gMSA-konto eller ikke.

Tips

Hvis DSA-en du vil gi tillatelsene til, er en gruppeadministrert tjenestekonto (gMSA), må du først opprette en sikkerhetsgruppe, legge til gMSA som medlem og legge til tillatelsene i denne gruppen. Hvis du vil ha mer informasjon, kan du se Konfigurere en katalogtjenestekonto for Defender for identitet med en gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Hvis du vil ha mer informasjon, kan du se Endre tillatelser for en slettet objektbeholder.

Kontroller at gMSA-kontoen har de nødvendige rettighetene

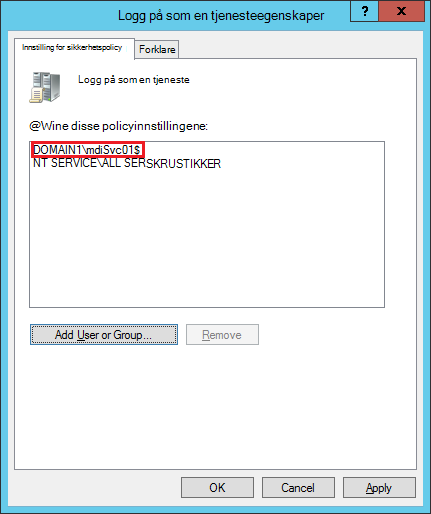

Sensortjenesten Defender for Identity, Azure Advanced Threat Protection Sensor, kjører som en LocalService og utfører etterligning av DSA-kontoen. Representasjonen mislykkes hvis loggen på som en tjenestepolicy er konfigurert, men tillatelsen ikke er gitt til gMSA-kontoen. I slike tilfeller ser du følgende tilstandsproblem: Brukerlegitimasjon for katalogtjenester er feil.

Hvis du ser dette varselet, anbefaler vi at du kontrollerer om loggen på som en tjenestepolicy er konfigurert. Hvis du må konfigurere loggen på som en tjenestepolicy, gjør du det enten i en gruppepolicy-innstilling eller i en lokal sikkerhetspolicy.

Hvis du vil kontrollere den lokale policyen, kjører

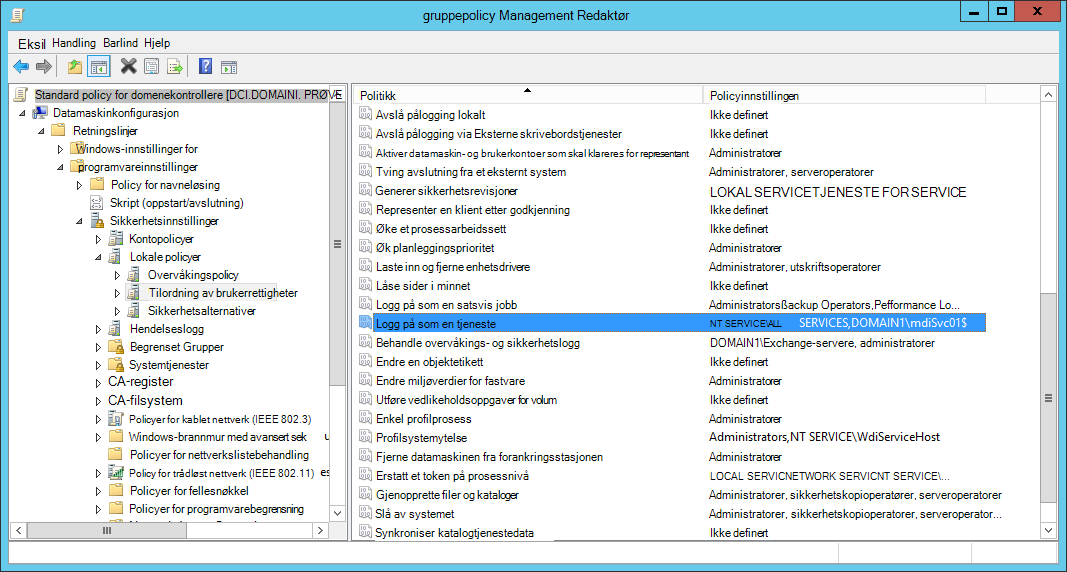

secpol.mscdu og velger Lokale policyer. Gå til Logg på som en tjenestepolicyinnstilling under Tilordning av brukerrettigheter. Eksempel:

Hvis policyen er aktivert, legger du til gMSA-kontoen i listen over kontoer som kan logge på som en tjeneste.

Slik kontrollerer du om innstillingen er konfigurert i en gruppepolicy: Kjør

rsop.mscog se om Datamaskinkonfigurasjon -> Windows-innstillinger -> Sikkerhetsinnstillinger -> Lokale policyer -> Tilordning av brukerrettigheter -> Logg på som en tjenestepolicy er valgt. Eksempel:Hvis innstillingen er konfigurert, legger du til gMSA-kontoen i listen over kontoer som kan logge på som en tjeneste i gruppepolicy Management Redaktør.

Obs!

Hvis du bruker gruppepolicy Management Redaktør til å konfigurere loggen på som en tjenesteinnstilling, må du sørge for at du legger til både NT Service\All Services og gMSA-kontoen du opprettet.

Konfigurere en katalogtjenestekonto i Microsoft Defender XDR

Hvis du vil koble sensorene til Active Directory-domenene, må du konfigurere katalogtjenestekontoer i Microsoft Defender XDR.

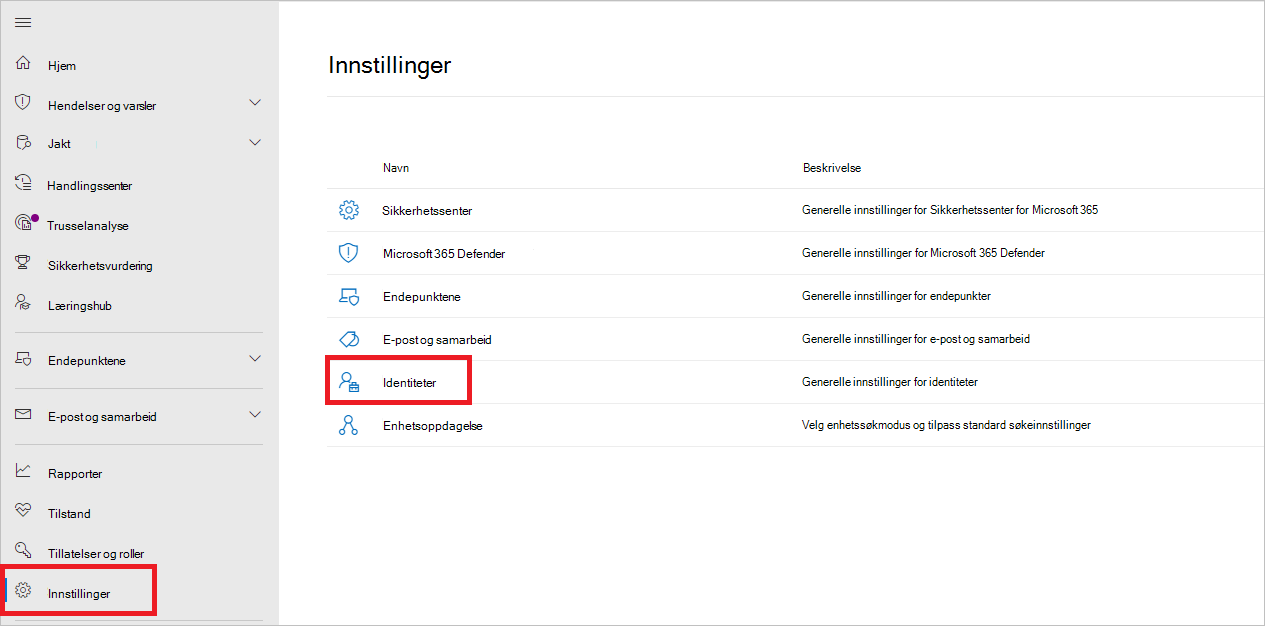

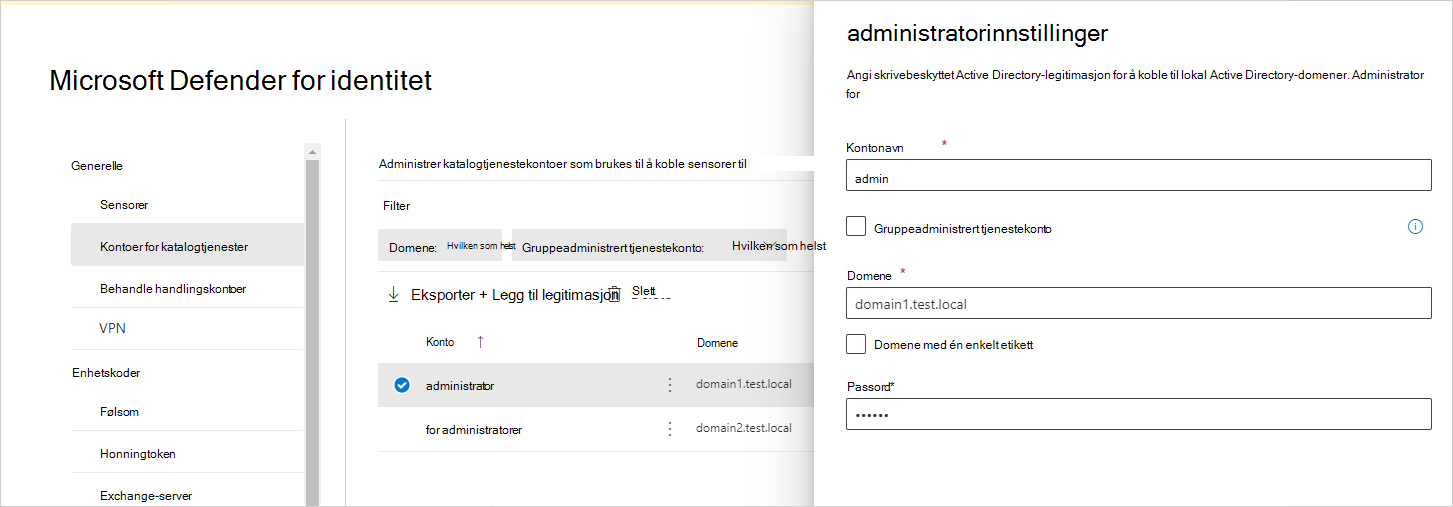

Gå til Innstillinger-identiteter >i Microsoft Defender XDR. Eksempel:

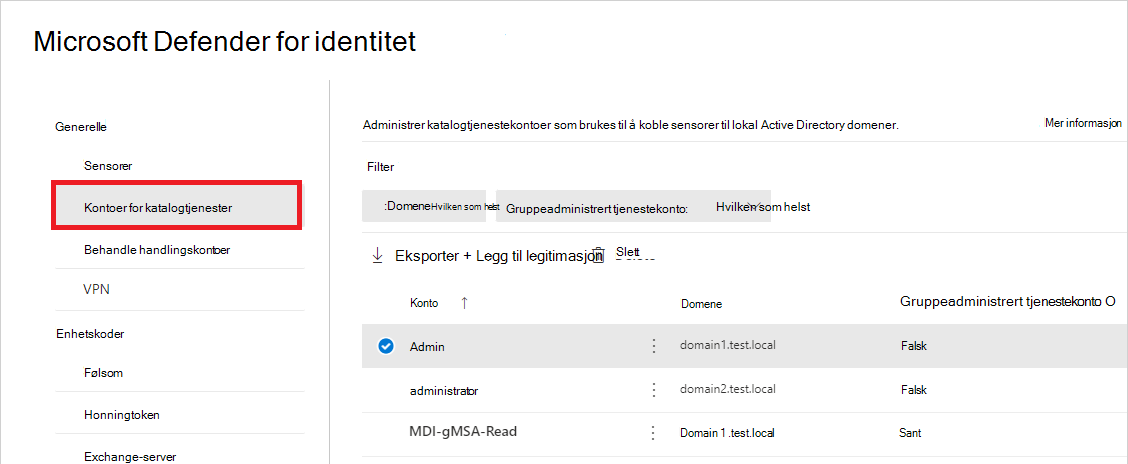

Velg katalogtjenestekontoer. Du ser hvilke kontoer som er knyttet til hvilke domener. Eksempel:

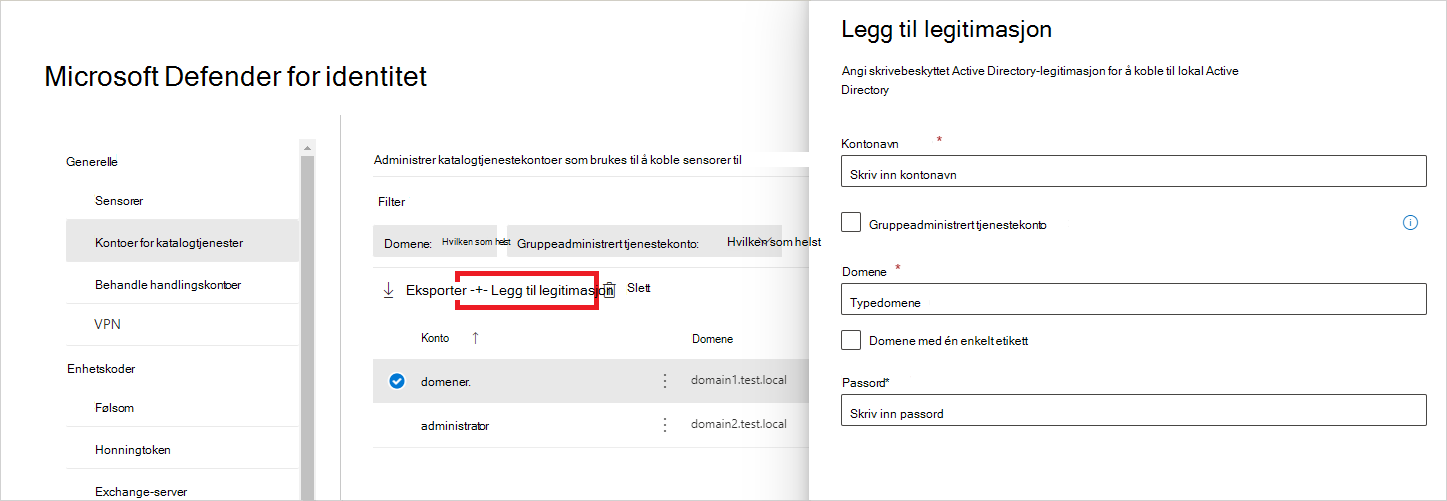

Hvis du vil legge til legitimasjon for katalogtjenestekontoen, velger du Legg til legitimasjon og skriver inn kontonavnet, domenet og passordet for kontoen du opprettet tidligere. Du kan også velge om det er en gruppeadministrert tjenestekonto (gMSA), og om den tilhører et enkelt etikettdomene. Eksempel:

Felt Kommentarer Kontonavn (obligatorisk) Skriv inn det skrivebeskyttede AD-brukernavnet. For eksempel: DefenderForIdentityUser.

– Du må bruke en standard AD-bruker eller gMSA-konto.

- Ikke bruk UPN-formatet for brukernavnet.

– Når du bruker en gMSA, skal brukerstrengen slutte med tegnet$. For eksempel:mdisvc$

NOTAT: Vi anbefaler at du unngår å bruke kontoer som er tilordnet til bestemte brukere.Passord (kreves for standard AD-brukerkontoer) Generer et sterkt passord for den skrivebeskyttede brukeren for bare AD-brukerkontoer. Eksempel: PePR!BZ&}Y54UpC3aB.Gruppeadministrert tjenestekonto (kreves for gMSA-kontoer) Velg Gruppeadministrert tjenestekonto for gMSA-kontoer. Domene (obligatorisk) Angi domenet for den skrivebeskyttede brukeren. Eksempel: contoso.com.

Det er viktig at du angir fullstendig FQDN for domenet der brukeren befinner seg. Hvis for eksempel brukerens konto er i domenet corp.contoso.com, må du ikkecontoso.comangicorp.contoso.com.

Hvis du vil ha mer informasjon, kan du se Microsofts støtte for enkeltetikettdomener.Velg Lagre.

(Valgfritt) Hvis du velger en konto, åpnes en detaljrute med innstillingene for kontoen. Eksempel:

Obs!

Du kan bruke samme fremgangsmåte til å endre passordet for standard Active Directory-brukerkontoer. Det er ikke angitt passord for gMSA-kontoer.

Feilsøking

Hvis du vil ha mer informasjon, kan du se Sensor kan ikke hente gMSA-legitimasjonen.