Policyer for enhetskontroll i Microsoft Defender for endepunkt

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender for Business

Denne artikkelen beskriver policyer, regler, oppføringer, grupper og avanserte betingelser for enhetskontroll. I hovedsak definerer policyer for enhetskontroll tilgang for et sett med enheter. Enhetene som er i omfang, bestemmes av en liste over inkluderte enhetsgrupper og en liste over ekskluderte enhetsgrupper. En policy gjelder hvis enheten er i alle de inkluderte enhetsgruppene og ingen av de ekskluderte enhetsgruppene. Hvis ingen policyer gjelder, brukes standard håndhevelse.

Som standard er enhetskontroll deaktivert, slik at tilgang til alle typer enheter er tillatt. Hvis du vil lære mer om enhetskontroll, kan du se Enhetskontroll i Microsoft Defender for endepunkt.

Kontrollere standard virkemåte

Når enhetskontroll er aktivert, er den aktivert for alle enhetstyper som standard. Standard håndhevelse kan også endres fra Tillat til avslå. Sikkerhetsteamet kan også konfigurere enhetstypene som enhetskontrollen beskytter. Tabellen nedenfor illustrerer hvordan ulike kombinasjoner av innstillinger endrer avgjørelsen for tilgangskontroll.

| Er enhetskontroll aktivert? | Standard virkemåte | Enhetstyper |

|---|---|---|

| Nei | Tilgang er tillatt | - CD-/DVD-stasjoner -Skrivere – Flyttbare medieenheter – bærbare Windows-enheter |

| Ja | (Ikke angitt) Tilgang er tillatt |

- CD-/DVD-stasjoner -Skrivere – Flyttbare medieenheter – bærbare Windows-enheter |

| Ja | Benekte | - CD-/DVD-stasjoner -Skrivere – Flyttbare medieenheter – bærbare Windows-enheter |

| Ja | Avslå flyttbare medieenheter og skrivere | – Skrivere og flyttbare medieenheter (blokkert) – CD-/DVD-stasjoner og bærbare Windows-enheter (tillatt) |

Når enhetstyper er konfigurert, ignorerer enhetskontrollen i Defender for Endpoint forespørsler til andre enhetsfamilier.

Hvis du vil ha mer informasjon, kan du se følgende artikler:

- Distribuer og administrer enhetskontroll med Intune

- Distribuer og administrer enhetskontroll med gruppepolicy

Retningslinjer

Hvis du vil begrense tilgangen til enheter ytterligere, bruker enhetskontroll policyer. En policy er et sett med regler og grupper. Hvordan regler og grupper defineres varierer noe mellom administrasjonsopplevelser og operativsystemer, som beskrevet i tabellen nedenfor.

| Administrasjonsverktøy | Operativsystem | Slik administreres regler og grupper |

|---|---|---|

| Intune – policy for enhetskontroll | Windows | Enhets- og skrivergrupper kan administreres som gjenbrukbare innstillinger og inkluderes i regler. Ikke alle funksjoner er tilgjengelige i policyen for enhetskontroll (se Distribuere og administrere enhetskontroll med Microsoft Intune) |

| Intune – egendefinert | Windows | Hver gruppe/regel lagres som en XML-streng i egendefinert konfigurasjonspolicy. OMA-URI-en inneholder GUIDen for gruppen/regelen. GUID-en må genereres. |

| Gruppepolicy | Windows | Gruppene og reglene er definert i separate XML-innstillinger i gruppepolicy-objektet (se Distribuere og administrere enhetskontroll med gruppepolicy). |

| Intune | Mac | Reglene og policyene kombineres i én enkelt JSON og inkluderes i mobileconfig filen som distribueres ved hjelp av Intune |

| JAMF | Mac | Reglene og policyene kombineres i én enkelt JSON og konfigureres ved hjelp av JAMF som policy for enhetskontroll (se Enhetskontroll for macOS) |

Regler og grupper identifiseres av global unik ID (GUID-er). Hvis policyer for enhetskontroll distribueres ved hjelp av et annet administrasjonsverktøy enn Intune, må GUID-ene genereres. Du kan generere GUID-ene ved hjelp av PowerShell.

Hvis du vil ha skjemadetaljer, kan du se JSON-skjema for Mac.

Brukere

Policyer for enhetskontroll kan brukes for brukere og/eller brukergrupper.

Obs!

I artiklene som er relatert til enhetskontroll, kalles grupper av brukere for brukergrupper. Termgruppene refererer til grupper som er definert i policyen for enhetskontroll.

Ved hjelp av Intune, på enten Mac og Windows, kan policyer for enhetskontroll målrettes mot brukergrupper som er definert i Entra Id.

I Windows kan en bruker eller brukergruppe være en betingelse for en oppføring i en policy.

Oppføringer med bruker- eller brukergrupper kan referere til objekter fra enten Entra ID eller en lokal Active Directory.

Anbefalte fremgangsmåter for bruk av enhetskontroll med brukere og brukergrupper

Hvis du vil opprette en regel for en enkeltbruker i Windows, oppretter du en oppføring med en

Sidbetingelse for å opprette en bruker i en regelHvis du vil opprette en regel for en brukergruppe i Windows og Intune, oppretter du enten en oppføring med en

Sidbetingelse for hver brukergruppe i en [regel] og retter policyen til en maskingruppe i Intune eller oppretter en regel uten betingelser og retter policyen med Intune til brukergruppen.På Mac bruker du Intune og retter policyen mot en brukergruppe i Entra ID.

Advarsel

Ikke bruk både bruker/brukergruppebetingelser i regler og brukergruppeanvisningen i Intune.

Obs!

Hvis nettverkstilkobling er et problem, kan du bruke Intune brukergruppemålretting eller en lokal Active Directory-gruppe. Bruker-/brukergruppebetingelser som refererer til Entra-ID, bør bare brukes i miljøer som har en pålitelig tilkobling til Entra Id.

Regler

En regel definerer listen over inkluderte grupper og en liste over utelatte grupper. For at regelen skal gjelde, må enheten være i alle de inkluderte gruppene og ingen av de ekskluderte gruppene. Hvis enheten samsvarer med regelen, evalueres oppføringene for denne regelen. En oppføring definerer handlings- og varslingsalternativene som brukes hvis forespørselen samsvarer med betingelsene. Hvis ingen regler gjelder eller ingen oppføringer samsvarer med forespørselen, brukes standard håndhevelse.

Hvis du for eksempel vil tillate skrivetilgang for enkelte USB-enheter og lesetilgang for alle andre USB-enheter, bruker du følgende policyer, grupper og oppføringer med standard håndhevelse satt til å avslå.

| Gruppe | Beskrivelse |

|---|---|

| Alle flyttbare lagringsenheter | Flyttbare lagringsenheter |

| Skrivbare USB-er | Liste over USB-er der skrivetilgang er tillatt |

| Regel | Inkludert enhet Grupper | Utelatt enhet Grupper | Inntreden |

|---|---|---|---|

| Skrivebeskyttet tilgang for USB-er | Alle flyttbare lagringsenheter | Skrivbare USB-er | Skrivebeskyttet tilgang |

| Skrivetilgang for USB-er | Skrivbare USB-er | Skrivetilgang |

Navnet på regelen vises i portalen for rapportering og i varselet til brukerne, så pass på å gi reglene beskrivende navn.

Du kan konfigurere regler ved å redigere policyer i Intune, bruke en XML-fil i Windows eller bruke en JSON-fil på Mac. Velg hver fane for mer informasjon.

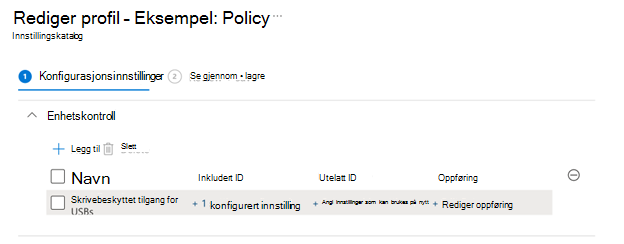

Bildet nedenfor viser konfigurasjonsinnstillinger for en policy for enhetskontroll i Intune:

I skjermbildet er inkludert ID og ekskludert ID referansene til inkluderte og utelatte innstillingergrupper som kan brukes på nytt. En policy kan ha flere regler.

Intune overholder ikke rekkefølgen på reglene. Reglene kan evalueres i hvilken som helst rekkefølge, så pass på å eksplisitt utelate grupper av enheter som ikke er i omfanget for regelen.

Oppføringer

Policyer for enhetskontroll definerer tilgang (kalt en oppføring) for et sett med enheter. Oppføringer definerer handlings- og varslingsalternativene for enheter som samsvarer med policyen og betingelsene som er definert i oppføringen.

| Innstilling for oppføring | Alternativer |

|---|---|

| AccessMask | Bruker handlingen bare hvis tilgangsoperasjonene samsvarer med tilgangsmasken – Tilgangsmasken er den bitvise ELLER for tilgangsverdiene: 1 – Enhet lest 2 – Enhetsskriving 4 – Utfør enhet 8 – Fil lest 16 – Filskriving 32 – Kjøring av fil 64 – Skriv ut Eksempel: Enhet lest, skriv og utfør = 7 (1+2+4) Enhet lest, disk lest = 9 (1+8) |

| Handling | Tillat Benekte AuditAllow AuditDeny |

| Varsling | Ingen (standard) En hendelse genereres Brukeren mottar varsel |

Evaluering av oppføringer

Det finnes to typer oppføringer: håndhevelsesoppføringer (Tillat/avslå) og revisjonsoppføringer (AuditAllow/AuditDeny).

Håndhevelsesoppføringer for en regel evalueres i rekkefølge inntil alle de forespurte tillatelsene er samsvart. Hvis ingen oppføringer samsvarer med en regel, evalueres neste regel. Hvis ingen regler samsvarer, brukes standardinnstillingen.

Overvåkingsoppføringer

Overvåkingshendelser kontrollerer virkemåten når enhetskontroll håndhever en regel (tillat/avslå). Enhetskontrollen kan vise et varsel til sluttbrukeren. Brukeren får et varsel som inneholder navnet på policyen for enhetskontroll og navnet på enheten. Varselet vises én gang i timen etter at den første tilgangen er avslått.

Enhetskontroll kan også opprette en hendelse som er tilgjengelig i Avansert jakt.

Viktig

Det er en grense på 300 hendelser per enhet per dag. Revisjonsoppføringer behandles etter at håndhevelsesbeslutningen er tatt. Alle tilsvarende overvåkingsoppføringer evalueres.

Betingelser

En oppføring støtter følgende valgfrie betingelser:

- Bruker/brukergruppebetingelse: Bruker handlingen gjelder bare for brukeren/brukergruppen som identifiseres av SID-en

Obs!

Bruk objekt-ID-en i betingelsen for brukergrupper og brukere som er lagret i Microsoft Entra-ID. Bruk sikkerhetsidentifikatoren (SID) for brukergrupper og brukere som er lagret lokalt

Obs!

I Windows kan SID-en til brukeren som er logget på, hentes ved å kjøre PowerShell-kommandoen whoami /user.

- Maskinbetingelse: Bruker handlingen bare på enheten/gruppen som identifiseres av SID-en

- Parameterbetingelse: Bruker handlingen bare hvis parameterne samsvarer (Se avanserte betingelser)

Oppføringer kan begrenses ytterligere til bestemte brukere og enheter. Tillat for eksempel lesetilgang til disse USB-ene for denne brukeren bare på denne enheten.

| Politikk | Inkludert enhet Grupper | Utelatt enhet Grupper | Oppføring(ie) |

|---|---|---|---|

| Skrivebeskyttet tilgang for USB-er | Alle flyttbare lagringsenheter | Skrivbare USB-er | Skrivebeskyttet tilgang |

| Skrivetilgang for USB-er | Skrivbare USB-er | Skrivetilgang for bruker 1 Skrivetilgang for bruker 2 på enhetsgruppe A |

Alle betingelsene i oppføringen må være sanne for at handlingen skal brukes.

Du kan konfigurere oppføringer ved hjelp av Intune, en XML-fil i Windows eller en JSON-fil på Mac. Velg hver fane for mer informasjon.

I Intune har Access-maskefeltet alternativer, for eksempel:

- Les (disknivå lest = 1)

- Skrive (Skrive på disknivå = 2)

- Utfør (kjøring på disknivå = 4)

- Skriv ut (Skriv ut = 64).

Ikke alle funksjoner vises i Intune brukergrensesnitt. Hvis du vil ha mer informasjon, kan du se Distribuere og administrere enhetskontroll med Intune.

Grupper

Grupper definere vilkår for filtrering av objekter etter egenskapene. Objektet tilordnes gruppen hvis egenskapene samsvarer med egenskapene som er definert for gruppen.

Obs!

Grupper i denne delen refererer ikke til brukergrupper.

Eksempel:

- Tillatte USB-er er alle enhetene som samsvarer med noen av disse produsentene

- Tapte USB-er er alle enhetene som samsvarer med noen av disse serienumrene

- Tillatte skrivere er alle enhetene som samsvarer med noen av disse VID/PID-ene

Egenskapene kan samsvares på fire måter: MatchAll, MatchAny, MatchExcludeAllog MatchExcludeAny

-

MatchAll: Egenskapene er en «Og»-relasjon; Hvis administrator for eksempel plassererDeviceIDogInstancePathID, for hver tilkoblet USB, kontrollerer systemet om USB-en oppfyller begge verdiene. -

MatchAny: Egenskapene er en Or-relasjon. Hvis administrator for eksempel plasserer DeviceID ogInstancePathID, for hver tilkoblet USB, håndheves systemet så lenge USB-en enten har en identiskDeviceIDellerInstanceIDverdi. -

MatchExcludeAll: Egenskapene er en «Og»-relasjon. Alle elementer som IKKE oppfyller, dekkes. Hvis administrator for eksempel plassererDeviceIDogInstancePathIDbrukerMatchExcludeAll, for hver tilkoblet USB, håndheves systemet så lenge USB-en ikke har både identiskDeviceIDogInstanceIDverdi. -

MatchExcludeAny: Egenskapene er en Or-relasjon, alle elementer som IKKE oppfyller dekkes. Hvis administrator for eksempel plassererDeviceIDogInstancePathIDbrukerMatchExcludeAny, for hver tilkoblet USB, håndheves systemet så lenge USB-en ikke har enten en identiskDeviceIDverdi ellerInstanceIDverdi.

Grupper brukes på to måter: å velge enheter for inkludering/utelukkelse i regler, og til å filtrere tilgang for avanserte betingelser. Denne tabellen oppsummerer gruppetypene og hvordan de brukes.

| Type: | Beskrivelse | O/S | Inkluder/utelat regler | Avanserte betingelser |

|---|---|---|---|---|

| Enhet (standard) | Filtrere enheter og skrivere | Windows/Mac | X | |

| Nettverk | Filtrer nettverksbetingelser | Windows | X | |

| VPN-tilkobling | Filtrer VPN-betingelser | Windows | X | |

| Fil | Egenskaper for filterfil | Windows | X | |

| Utskriftsjobb | Filteregenskaper for filen som skrives ut | Windows | X |

Enhetene som er i omfanget for policyen, bestemmes av en liste over inkluderte grupper og en liste over ekskluderte grupper. En regel gjelder hvis enheten er i alle de inkluderte gruppene og ingen av de ekskluderte gruppene. Grupper kan skrives fra egenskapene til enhetene. Følgende egenskaper kan brukes:

| Eiendom | Beskrivelse | Windows-enheter | Mac-enheter | Skrivere |

|---|---|---|---|---|

FriendlyNameId |

Det egendefinerte navnet i Windows Enhetsbehandling | Y | N | Y |

PrimaryId |

Enhetstypen | Y | Y | Y |

VID_PID |

Leverandør-ID er den firesifrede leverandørkoden som USB-komiteen tilordner til leverandøren. Produkt-ID er den firesifrede produktkoden som leverandøren tilordner til enheten. Jokertegn støttes. For eksempel 0751_55E0 |

Y | N | Y |

PrinterConnectionId |

Typen skrivertilkobling: - USB: En skriver som er koblet til via USB-porten på en datamaskin. - Network: En nettverksskriver er en skriver som er tilgjengelig via nettverkstilkobling, slik at den kan brukes av andre datamaskiner som er koblet til nettverket.- Corporate: En firmaskriver er en utskriftskø som deles via lokal Windows Print Server.- Universal: Universal Print er en moderne utskriftsløsning som organisasjoner kan bruke til å administrere sin trykte infrastruktur gjennom skytjenester fra Microsoft. Hva er Universal Print? - Universal Print | Microsoft Docs - File: Microsoft Print to PDF og Microsoft XPS Document Writer eller andre skrivere som bruker en FIL: eller PORTPROMPT: port- Custom: skriver som ikke kobles til via Microsoft-utskriftsport- Local: skriver ikke av typen ovenfor, f.eks. skriv ut via RDP eller omadresser skrivere |

N | N | Y |

BusId |

Informasjon om enheten (hvis du vil ha mer informasjon, kan du se avsnittene som følger denne tabellen) | Y | N | N |

DeviceId |

Informasjon om enheten (hvis du vil ha mer informasjon, kan du se avsnittene som følger denne tabellen) | Y | N | N |

HardwareId |

Informasjon om enheten (hvis du vil ha mer informasjon, kan du se avsnittene som følger denne tabellen) | Y | N | N |

InstancePathId |

Informasjon om enheten (hvis du vil ha mer informasjon, kan du se avsnittene som følger denne tabellen) | Y | N | N |

SerialNumberId |

Informasjon om enheten (hvis du vil ha mer informasjon, kan du se avsnittene som følger denne tabellen) | Y | Y | N |

PID |

Produkt-ID er den firesifrede produktkoden som leverandøren tilordner til enheten | Y | Y | N |

VID |

Leverandør-ID er den firesifrede leverandørkoden som USB-komiteen tilordner til leverandøren. | Y | Y | N |

DeviceEncryptionStateId |

(Forhåndsvisning) BitLocker-krypteringstilstanden for en enhet. Gyldige verdier er BitlockerEncrypted eller Plain |

Y | N | N |

APFS Encrypted |

Hvis enheten er APFS kryptert | N | Y | N |

Bruke Windows Enhetsbehandling til å bestemme enhetsegenskaper

For Windows-enheter kan du bruke Enhetsbehandling til å forstå egenskapene til enheter.

Åpne Enhetsbehandling, finn enheten, høyreklikk på Egenskaper, og velg deretter Detaljer-fanen.

Velg enhetsforekomstbane i egenskapslisten.

Verdien som vises for enhetsforekomstbanen

InstancePathId, er , men den inneholder også andre egenskaper:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Egenskapene i enhetsbehandlingen tilordnes enhetskontrollen som vist i tabellen nedenfor:

Enhetsbehandling Enhetskontroll Maskinvare-ID-er HardwareIdEgendefinert navn FriendlyNameIdForelder VID_PIDDeviceInstancePath InstancePathId

Bruke rapporter og avansert jakt til å bestemme egenskapene til enheter

Enhetsegenskaper har litt forskjellige etiketter i avansert jakt. Tabellen nedenfor tilordner etikettene i portalen til policyen propertyId for enhetskontroll.

| Microsoft Defender Portal-egenskapen | Egenskaps-ID for enhetskontroll |

|---|---|

| Medienavn | FriendlyNameId |

| Leverandør-ID | HardwareId |

| DeviceId | InstancePathId |

| Serienummer | SerialNumberId |

Obs!

Kontroller at objektet som er valgt, har riktig medieklasse for policyen. Generelt, for flyttbare lagringsmedier, bruk Class Name == USB.

Konfigurere grupper i Intune, XML i Windows eller JSON på Mac

Du kan konfigurere grupper i Intune, ved hjelp av en XML-fil for Windows, eller ved hjelp av en JSON-fil på Mac. Velg hver fane for mer informasjon.

Obs!

Group Id I XML og id JSON brukes til å identifisere gruppen i enhetskontrollen. Det er ikke en referanse til andre, for eksempel en brukergruppe i Entra Id.

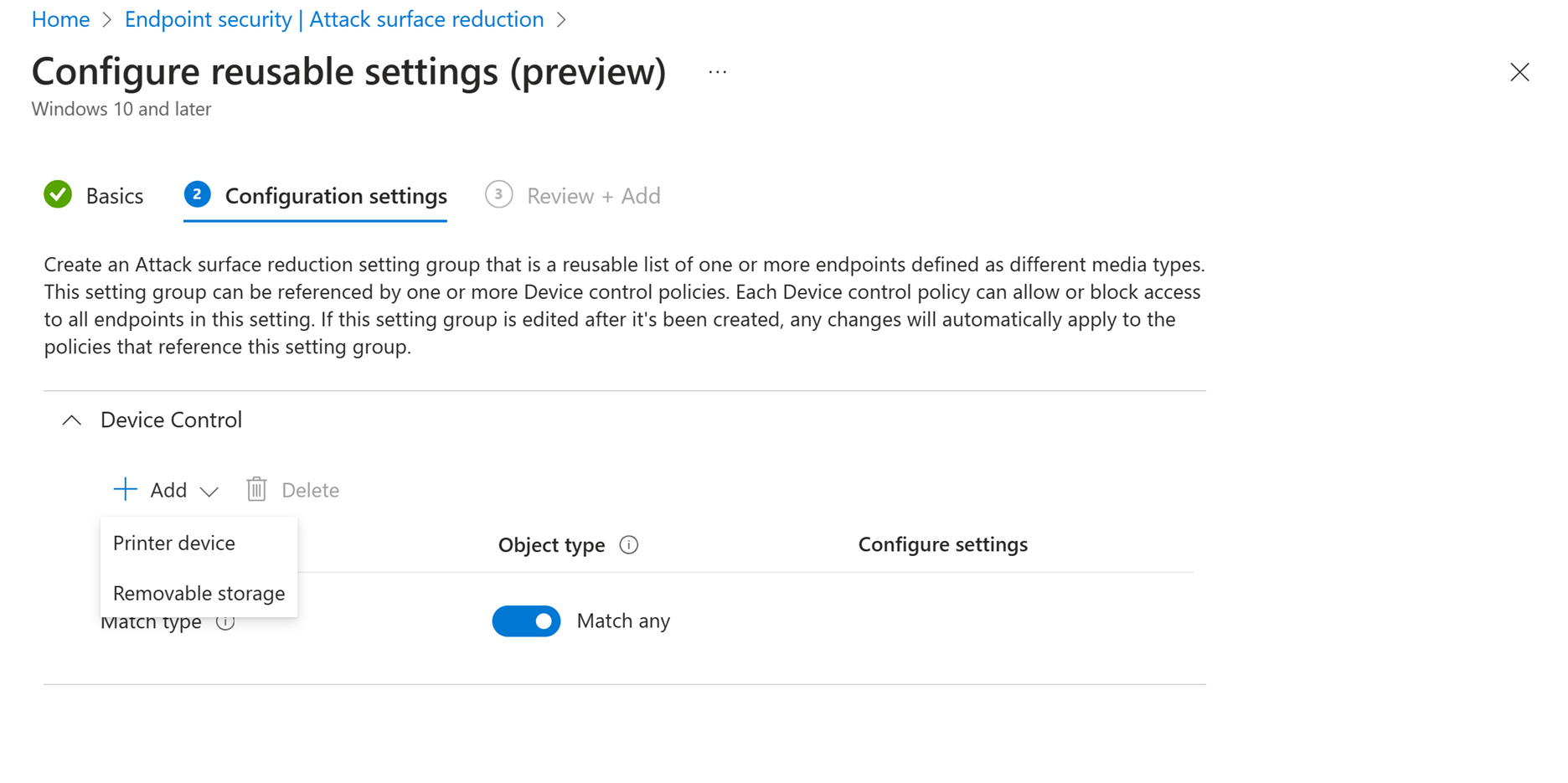

Innstillinger som kan brukes på nytt i Intune tilordnes til enhetsgrupper. Du kan konfigurere innstillinger som kan brukes på nytt i Intune.

Det finnes to typer grupper: Printer Device og Removable Storage. Tabellen nedenfor viser egenskapene for disse gruppene.

| Gruppetype | Egenskaper |

|---|---|

| Skriverenhet | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Flyttbar lagringsplass | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Avanserte betingelser

Oppføringer kan begrenses ytterligere basert på parametere. Parametere bruker avanserte betingelser som går utover enheten. Avanserte betingelser tillater finkornet kontroll basert på nettverk, VPN-tilkobling, fil- eller utskriftsjobb som evalueres.

Obs!

Avanserte betingelser støttes bare i XML-formatet.

Nettverksbetingelser

Tabellen nedenfor beskriver egenskaper for nettverksgruppe:

| Eiendom | Beskrivelse |

|---|---|

NameId |

Navnet på nettverket. Jokertegn støttes. |

NetworkCategoryId |

Gyldige alternativer er Public, Privateeller DomainAuthenticated. |

NetworkDomainId |

Gyldige alternativer er NonDomain, Domain, DomainAuthenticated. |

Disse egenskapene legges til i DescriptorIdList for en gruppe av typen Nettverk. Her er et eksempel på en kodesnutt:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Gruppen refereres deretter som parametere i oppføringen, som illustrert i følgende kodesnutt:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Betingelser for VPN-tilkobling

Tabellen nedenfor beskriver VPN-tilkoblingsbetingelser:

| Navn | Beskrivelse |

|---|---|

NameId |

Navnet på VPN-tilkoblingen. Jokertegn støttes. |

VPNConnectionStatusId |

Gyldige verdier er Connected eller Disconnected. |

VPNServerAddressId |

Strengverdien for VPNServerAddress. Jokertegn støttes. |

VPNDnsSuffixId |

Strengverdien for VPNDnsSuffix. Jokertegn støttes. |

Disse egenskapene legges til i DescriptorIdList for en gruppe av typen VPNConnection, som vist i følgende kodesnutt:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Deretter blir gruppen referert til som parametere i en oppføring, som illustrert i følgende kodesnutt:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Gruppen refereres deretter som parametere i en oppføring, som illustrert i følgende kodesnutt:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Skriv ut jobbbetingelser

Tabellen nedenfor beskriver PrintJob gruppeegenskaper:

| Navn | Beskrivelse |

|---|---|

PrintOutputFileNameId |

Banen til utdatamålfilen for utskrift til fil. Jokertegn støttes. For eksempel C:\*\Test.pdf |

PrintDocumentNameId |

Kildefilbanen. Jokertegn støttes. Denne banen finnes kanskje ikke. Du kan for eksempel legge til tekst i en ny fil i Notisblokk, og deretter skrive ut uten å lagre filen. |

Disse egenskapene legges til DescriptorIdList i en gruppe av typen PrintJob, som illustrert i følgende kodesnutt:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Gruppen refereres deretter som parametere i en oppføring, som illustrert i følgende kodesnutt:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Neste trinn

- Vis hendelser og informasjon om enhetskontroll i Microsoft Defender for endepunkt

- Distribuer og administrer enhetskontroll i Microsoft Defender for endepunkt med Microsoft Intune

- Distribuer og administrer enhetskontroll i Microsoft Defender for endepunkt ved hjelp av gruppepolicy

- Enhetskontroll for macOS