Distribuer og administrer enhetskontroll i Microsoft Defender for endepunkt ved hjelp av gruppepolicy

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender for Business

Hvis du bruker gruppepolicy til å administrere Defender for endepunktinnstillinger, kan du bruke det til å distribuere og administrere enhetskontroll.

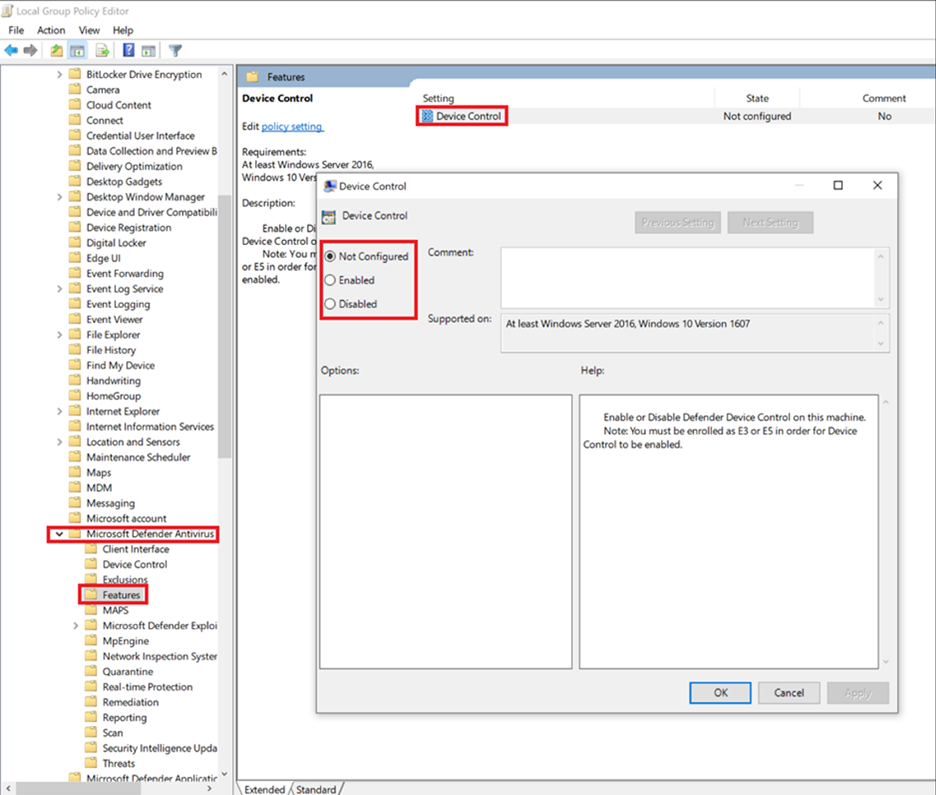

Aktiver eller deaktiver flyttbar tilgangskontroll for lagringsplass

Gå tilWindows-komponenter>> for Administrativemalerfor datamaskinkonfigurasjon> på en enhet som kjører Windows Microsoft DefenderEnhetskontroll for antivirusfunksjoner>>.

Velg Aktivert i Enhetskontroll-vinduet.

Obs!

Hvis du ikke ser disse gruppepolicy Objekter, må du legge til gruppepolicy Administrative maler (ADMX). Du kan laste ned administrativ mal (WindowsDefender.adml og WindowsDefender.admx) fra mdatp-devicecontrol / Windows-eksempler i GitHub.

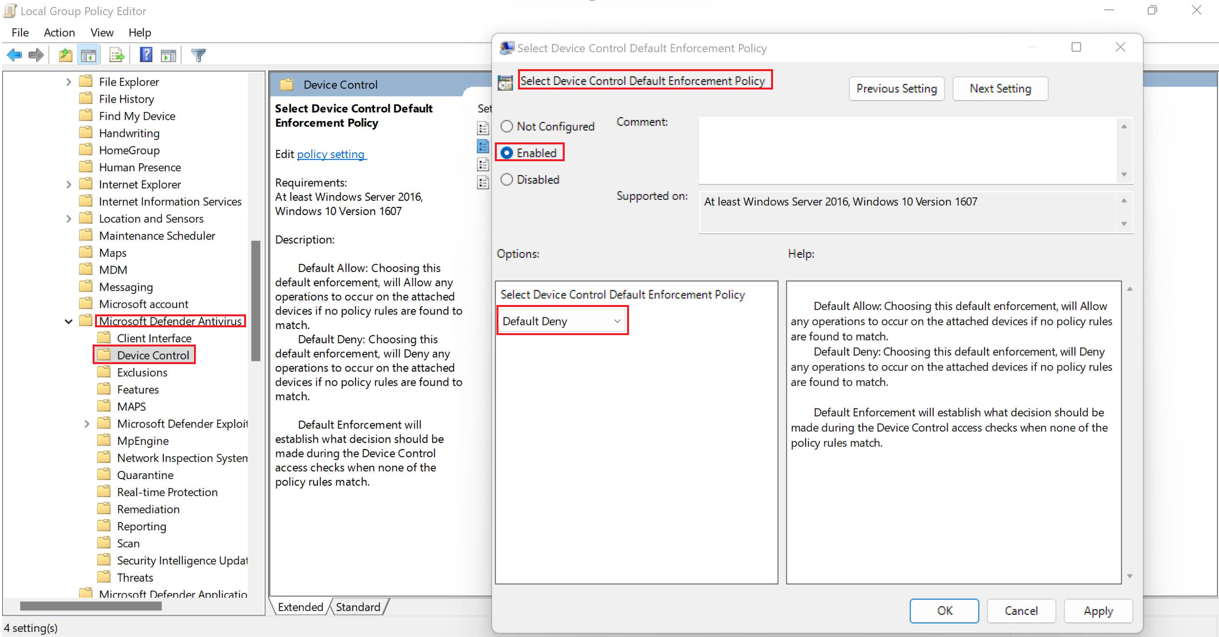

Angi standard håndhevelse

Du kan angi standardtilgang, for eksempel Deny eller Allow for alle enhetskontrollfunksjoner, inkludert RemovableMediaDevices, CdRomDevices, WpdDevicesog PrinterDevices.

Du kan for eksempel ha enten en Deny eller en Allow policy for RemovableMediaDevices, men ikke for CdRomDevices eller WpdDevices. Hvis du angir Default Deny gjennom denne policyen, blokkeres tilgangen Lese/skrive/kjøre til CdRomDevices eller WpdDevices blokkeres. Hvis du bare vil administrere lagringsplass, må du sørge for å opprette Allow policyer for skrivere. Ellers brukes også standard håndhevelse (avslåing) på skrivere.

På en enhet som kjører Windows, går du tilWindows-komponenter>> forAdministrative malerfor datamaskinkonfigurasjon> Microsoft DefenderEnhetskontroll> for antivirusfunksjoner>>Velg enhetskontroll for standard håndhevelsespolicy.

Velg Standard avslåing i vinduet Velg standard håndhevelsespolicy for enhetskontroll.

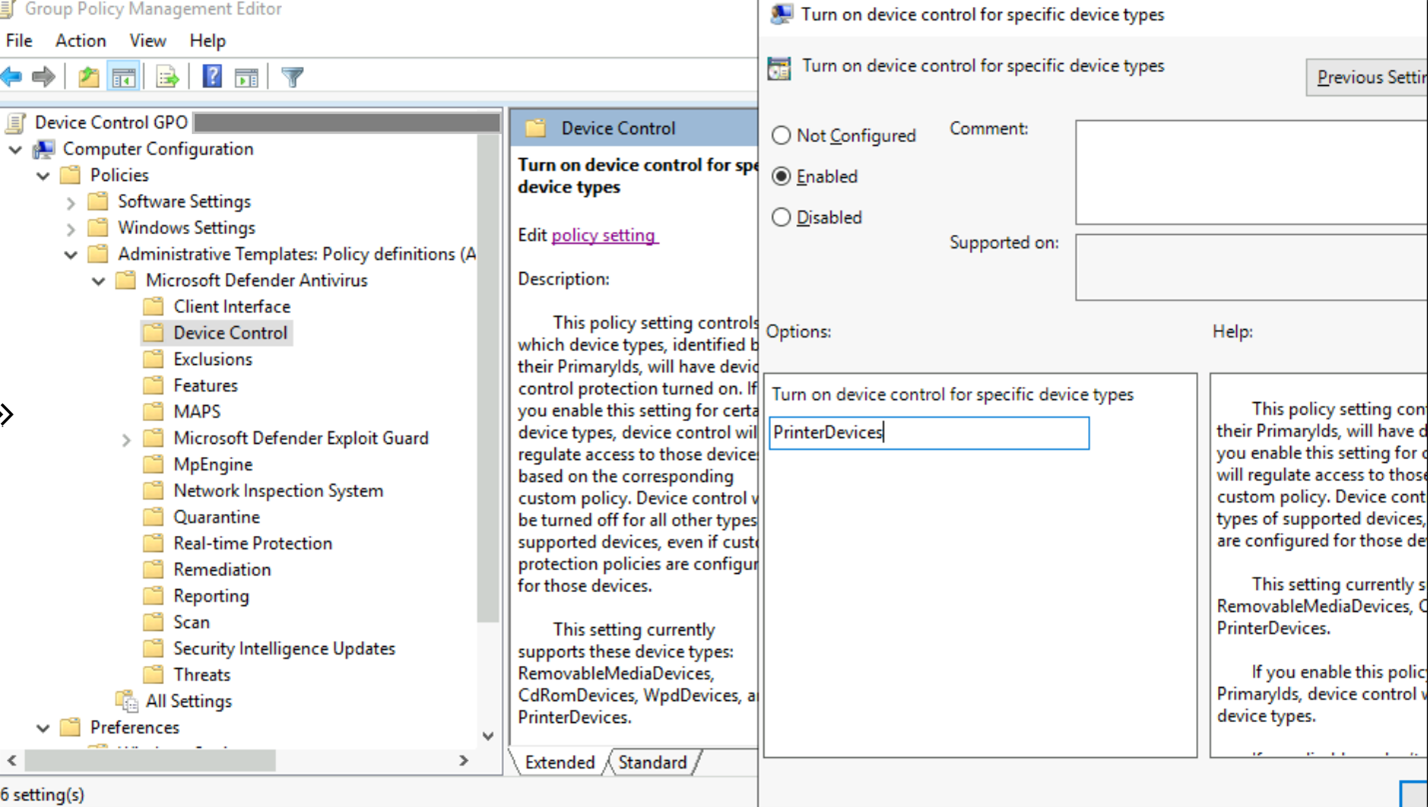

Konfigurer enhetstyper

Følg disse trinnene for å konfigurere enhetstypene som en policy for enhetskontroll brukes på:

På en datamaskin som kjører Windows, går du tilWindows-komponenter>> for Administrativemalerfor datamaskinkonfigurasjon> Microsoft DefenderKontroll for>antivirusenheter>Slå på enhetskontroll for bestemte enhetstyper.

I vinduet Slå på enhetskontroll for bestemte typer angir du produktfamilie-ID-ene, atskilt med en datakanal (

|). Denne innstillingen må være en enkelt streng uten mellomrom, ellers analyseres den feil av enhetskontrollmotoren som forårsaker uventet virkemåte. Produktfamilie-ID-er inkludererRemovableMediaDevices,CdRomDevices,WpdDevicesellerPrinterDevices.

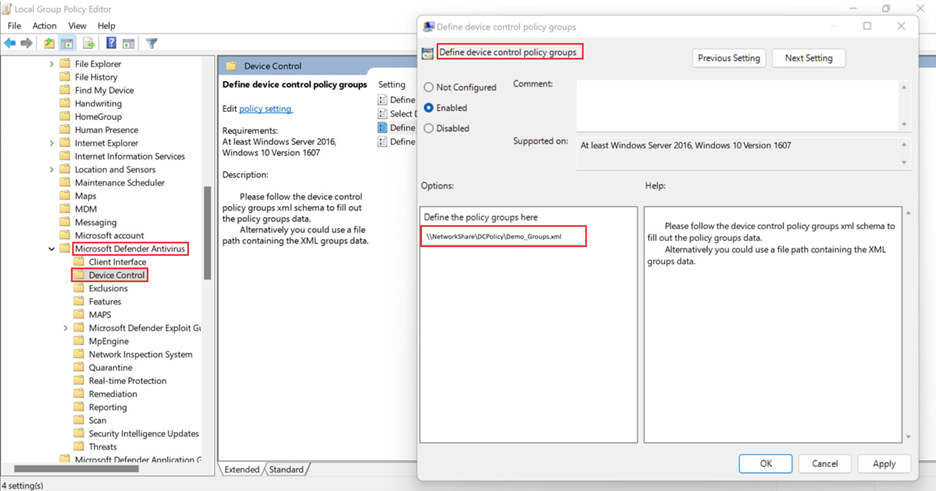

Definer grupper

Opprett én XML-fil for hver flyttbare lagringsgruppe.

Bruk egenskapene i den flyttbare lagringsgruppen til å opprette en XML-fil for hver flyttbare lagringsgruppe.

Kontroller at rotnoden for XML er PolicyGroups, for eksempel følgende XML:

<PolicyGroups> <Group Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}" Type="Device"> </Group> </PolicyGroups>Lagre XML-filen i den delte nettverksressursen.

Definer innstillingene som følger:

Gå tilWindows-komponenter>> for Administrativemalerfor datamaskinkonfigurasjon> på en enhet som kjører Windows Microsoft Defender Kontroll forantivirusenhet>>Definer policygrupper for enhetskontroll.

Angi filbanen for nettverksdelingsfilen som inneholder XML-gruppedataene, i vinduet For definerte enhetskontrollpolicygrupper .

Du kan opprette ulike gruppetyper. Her er ett gruppeeksempel på XML-fil for eventuell flyttbar lagring og CD-ROM, bærbare Windows-enheter og godkjente USBs-grupper: XML-fil

Obs!

Kommentarer som bruker XML-merknadsmerknader <!--COMMENT--> , kan brukes i RULE- og Group XML-filer, men de må være i den første XML-koden, ikke i frontlinjen til XML-filen.

Definer policyer

Opprett én XML-fil for tilgangspolicyregel.

Bruk egenskapene i policyregler for flyttbar lagringstilgang til å opprette en XML for hver gruppes policy for flyttbar lagringstilgang.

Kontroller at rotnoden for XML er PolicyRules, for eksempel følgende XML:

<PolicyRules> <PolicyRule Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}"> ... </PolicyRule> </PolicyRules>Lagre XML-filen i delt nettverksressurs.

Definer innstillingene som følger:

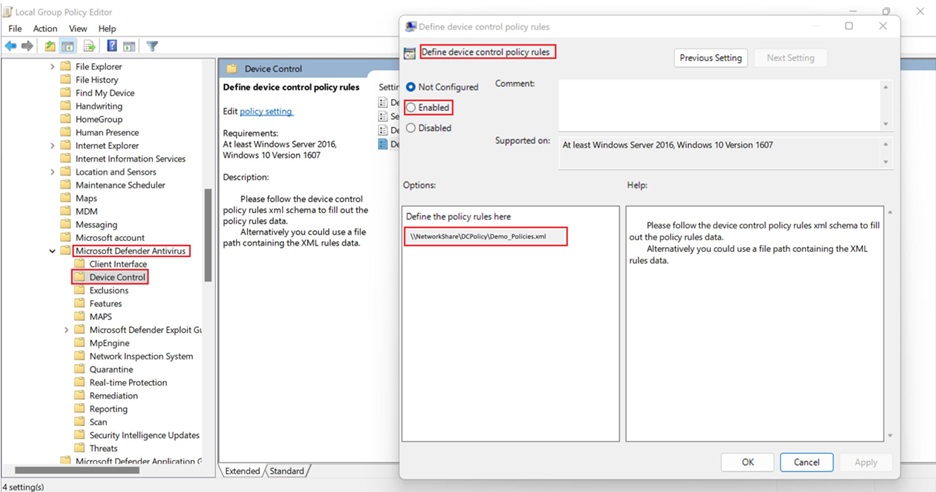

Gå tilWindows-komponenter>> for Administrativemalerfor datamaskinkonfigurasjon> på en enhet som kjører Windows Microsoft Defender Policyregler for kontroll avantivirusenheter>>Definer enhetskontroll.

Velg Aktivert i vinduet Definer policyregler for enhetskontroll, og angi deretter banen til nettverksdelingsfilen som inneholder XML-regeldataene.

Validerer XML-filer

Mpcmdrun innebygd funksjonalitet for å validere XML-filer som brukes for GPO-distribusjoner. Denne funksjonen gjør det mulig for kunder å oppdage eventuelle syntaksfeil som DC-motoren kan støte på når de analyserer innstillingene. For å utføre denne valideringen bør administratorer kopiere følgende PowerShell-skript og angi den riktige filbanen for XML-filene som inneholder enhetskontrollreglene og -gruppene.

#Path to PolicyRules xml. Provide the filepath of the device control rules XML file

$RulesXML="C:\Policies\PolicyRules.xml"

#Path to Groups XML. Provide the filepath of the device control groups XML file

$GroupsXML="C:\Policies\Groups.xml"

#Retrieve the install path from Defender

$DefenderPath=(Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Defender" -Name "InstallLocation").InstallLocation

#Test PolicyRules

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $RulesXML -rules

#Test Groups

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $GroupsXML -groups

Hvis det ikke er noen feil, skrives følgende utdata ut i PowerShell-konsollen:

DC policy rules parsing succeeded

Verifying absolute rules data against the original data

Rules verified with success

DC policy groups parsing succeeded

Verifying absolute groups data against the original data

Groups verified with success

Has Group Dependency Loop: no

Obs!

Hvis du vil registrere bevis på filer som kopieres eller skrives ut, kan du bruke endepunkt-DLP.

Kommentarer som bruker XML-merknadsmerknader <!-- COMMENT --> , kan brukes i RULE- og Group XML-filer, men de må være i den første XML-koden, ikke i frontlinjen til XML-filen.