Forstå og undersøke laterale bevegelsesbaner med Microsoft Defender for identitet

Lateral bevegelse er når en angriper bruker ikke-sensitive kontoer for å få tilgang til sensitive kontoer i hele nettverket. Lateral bevegelse brukes av angripere til å identifisere og få tilgang til sensitive kontoer og maskiner i nettverket som deler lagret påloggingslegitimasjon i kontoer, grupper og maskiner. Når en angriper gjør vellykkede sideveis trekk mot dine viktigste mål, kan angriperen også dra nytte av og få tilgang til domenekontrollerne. Laterale bevegelsesangrep utføres ved hjelp av mange av metodene som er beskrevet i Microsoft Defender for identitet Sikkerhetsvarsler.

En viktig komponent i sikkerhetsinnsikten til Microsoft Defender for identitet er laterale bevegelsesbaner eller LMP-er. Defender for identity LMPs er visuelle veiledninger som hjelper deg med raskt å forstå og identifisere nøyaktig hvordan angripere kan bevege seg sidelengs inn i nettverket. Formålet med laterale bevegelser i cyber-angrep kill kjeden er for angripere å få og kompromittere sensitive kontoer ved hjelp av ikke-sensitive kontoer. Hvis du går på akkord med sensitive kontoer, kommer de enda et skritt nærmere det endelige målet, domenedominansen. For å hindre at disse angrepene lykkes, gir Defender for identitets-LMP-er deg enkel å tolke, direkte visuell veiledning om dine mest sårbare, sensitive kontoer. LMPs hjelper deg med å redusere og forhindre disse risikoene i fremtiden, og lukke angripertilgang før de oppnår domenedominans.

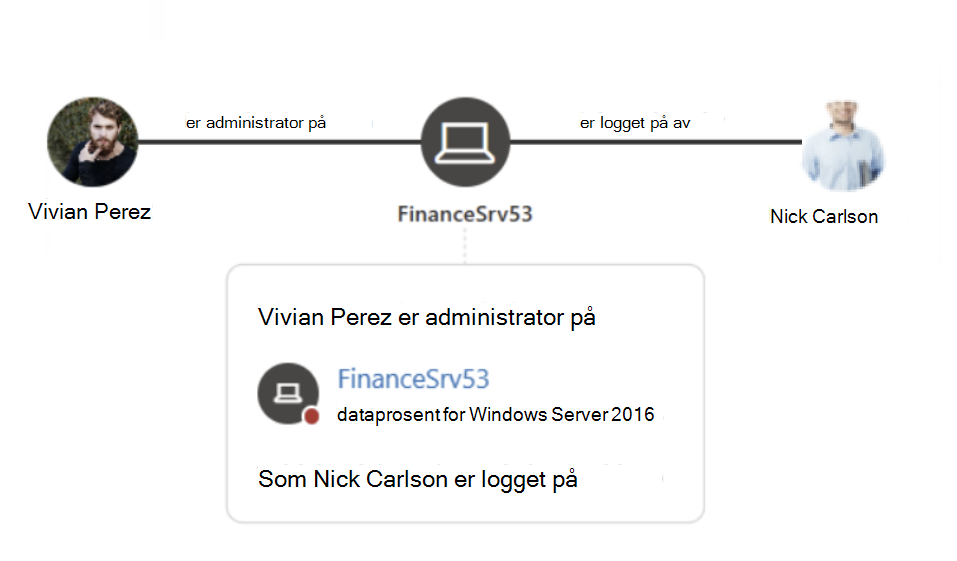

Eksempel:

Laterale bevegelsesangrep utføres vanligvis ved hjelp av en rekke forskjellige teknikker. Noen av de mest populære metodene som brukes av angripere er legitimasjonstyveri og Send billetten. I begge metodene brukes ikke-sensitive kontoer av angripere for laterale trekk ved å utnytte ikke-sensitive maskiner som deler lagret påloggingslegitimasjon i kontoer, grupper og maskiner med sensitive kontoer.

Se følgende video for å lære mer om å redusere sideveier med Defender for Identitet:

Hvor finner jeg Defender for identitets-IMP-er?

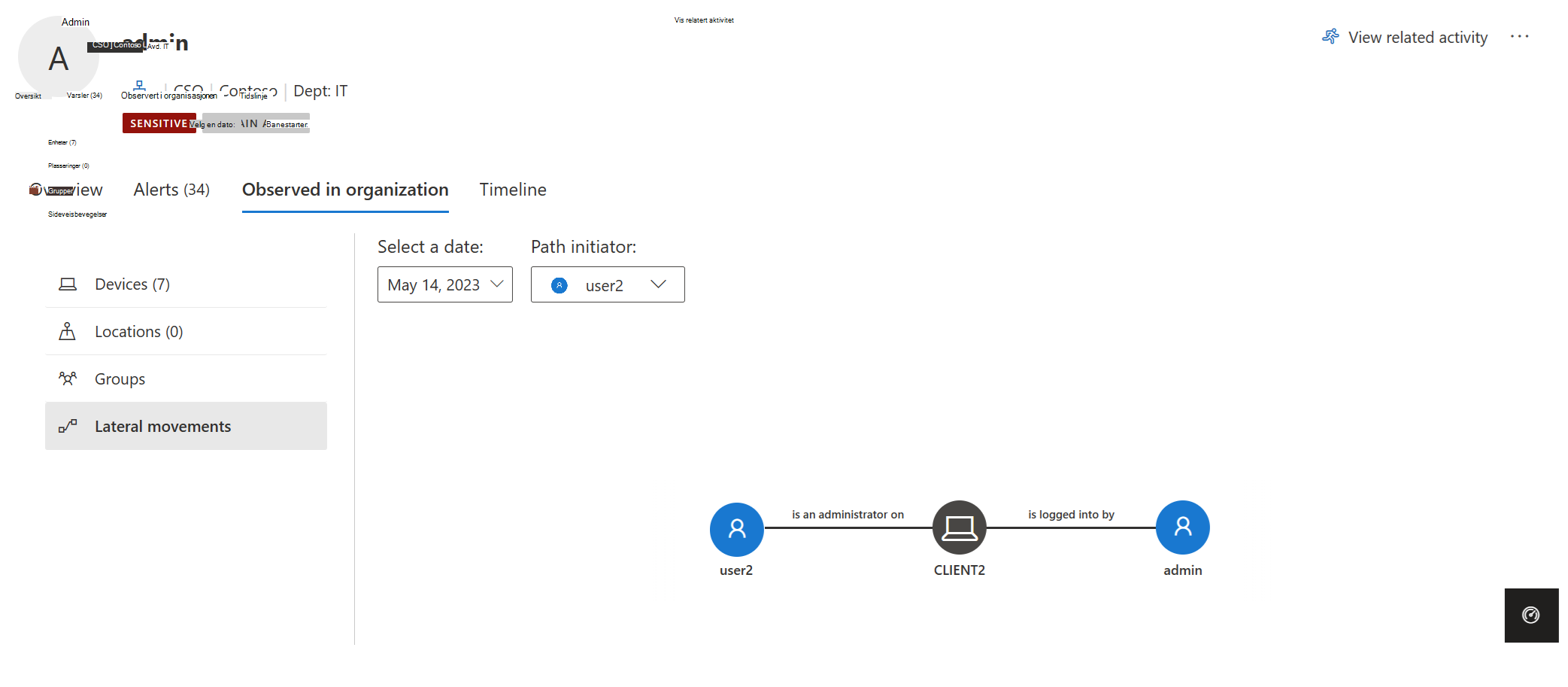

Hver identitet oppdaget av Defender for identitet for å være i en LMP har en lateral bevegelse baner informasjon under Observert i organisasjonen fanen. For eksempel:

LMP for hver enhet gir forskjellig informasjon avhengig av enhetens følsomhet:

- Sensitive brukere – potensielle LMP(er) som fører til denne brukeren, vises.

- Ikke-sensitive brukere og datamaskiner – potensielle LMP(er) enheten er relatert til, vises.

Hver gang fanen er valgt, viser Defender for Identity den sist oppdagede LMP-en. Hver potensielle LMP lagres i 48 timer etter oppdagelsen. LMP-logg er tilgjengelig. Vis eldre LMP-er som ble oppdaget tidligere, ved å velge Velg en dato. Du kan også velge en annen bruker som startet LMP ved å velge Banestarter.

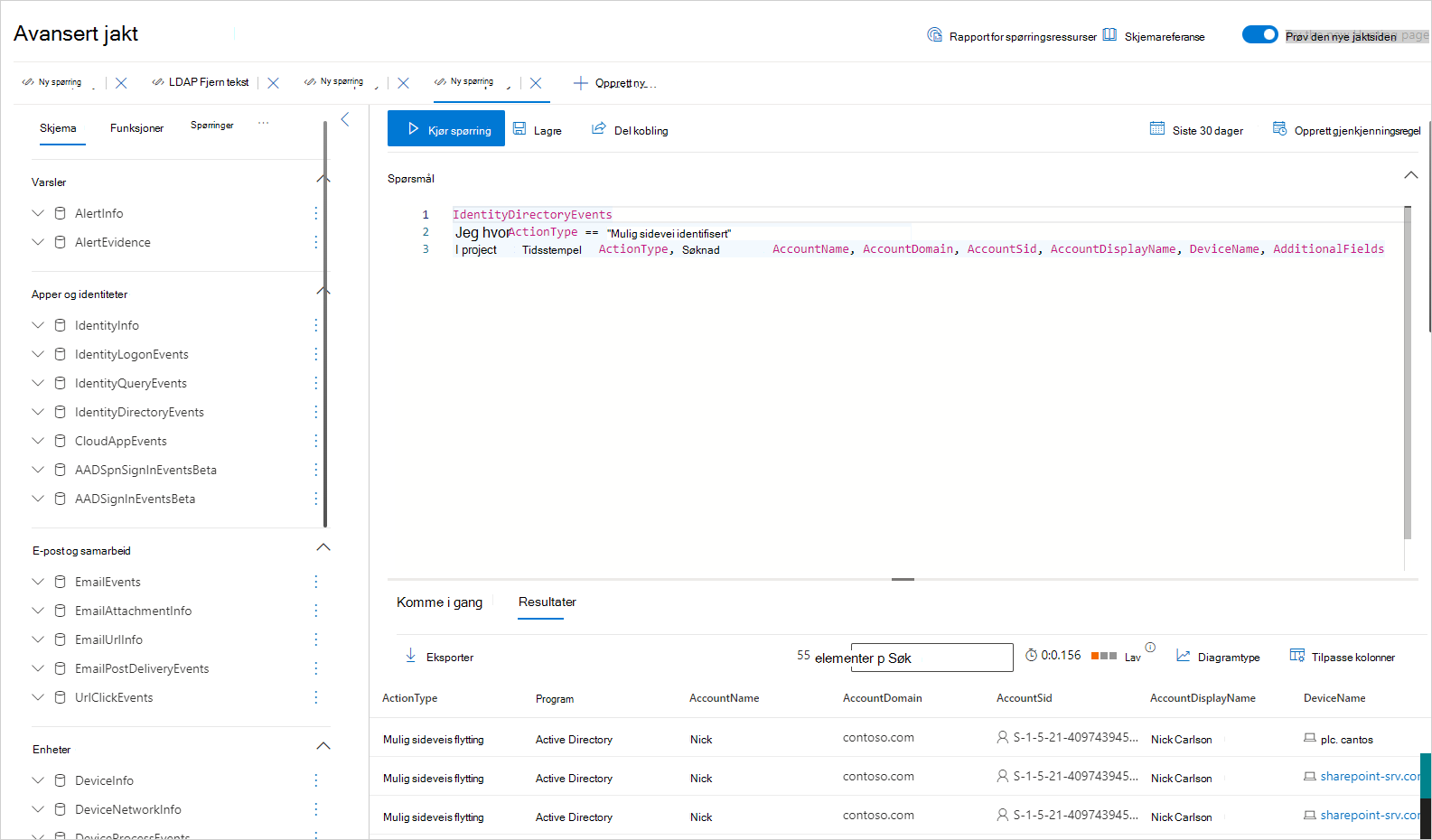

LMP-oppdagelse ved hjelp av avansert jakt

Hvis du vil proaktivt oppdage aktiviteter for lateral bevegelsesbane, kan du kjøre en avansert jaktspørring.

Her er et eksempel på en slik spørring:

For instruksjoner om hvordan du kjører avanserte jaktspørringer, se Proaktivt jakte på trusler med avansert jakt i Microsoft Defender XDR.

LMP-relaterte enheter

LMP kan nå hjelpe deg direkte med undersøkelsesprosessen. Defender for identitetssikkerhetsbevislister gir relaterte enheter som er involvert i hver potensielle lateral bevegelsesbane. Bevislistene hjelper sikkerhetsresponsteamet direkte med å øke eller redusere viktigheten av sikkerhetsvarselet og/eller etterforskningen av de relaterte enhetene. Når for eksempel et Pass the Ticket-varsel utstedes, er kildedatamaskinen, den kompromitterte brukeren og måldatamaskinen den stjålne billetten ble brukt fra, en del av den potensielle laterale bevegelsesbanen som fører til en sensitiv bruker. Eksistensen av den oppdagede LMP gjør undersøke varselet og se den mistenkte brukeren enda viktigere for å hindre motstanderen fra flere laterale trekk. Sporbare bevis er gitt i LMP-er for å gjøre det enklere og raskere for deg å hindre angripere fra å gå videre i nettverket.

Lateral Movement baner sikkerhetsvurdering

Microsoft Defender for identitet overvåker kontinuerlig miljøet ditt for å identifisere sensitive kontoer med de mest risikofylte sideveier som utsetter en sikkerhetsrisiko, og rapporter om disse kontoene for å hjelpe deg med å administrere miljøet. Baner anses som risikable hvis de har tre eller flere ikke-sensitive kontoer som kan utsette den sensitive kontoen for legitimasjonstyveri av ondsinnede aktører. Hvis du vil finne ut hvilke av de sensitive kontoene dine som har risikable sideveier, kan du se gjennom sikkerhetsvurderingen riskiest lateral movement paths (LMP ). Basert på anbefalingene kan du fjerne enheten fra gruppen eller fjerne de lokale administratortillatelsene for enheten fra den angitte enheten.

Hvis du vil ha mer informasjon, kan du se Sikkerhetsvurdering: Riskiest lateral movement paths (LMP).

Anbefalte fremgangsmåter for forebyggende

Sikkerhetsinnsikt er aldri for sent til å forhindre neste angrep og utbedre skade. På grunn av dette gir det å undersøke et angrep selv under domenedominansfasen et annet, men viktig eksempel. Vanligvis, når du undersøker et sikkerhetsvarsel, for eksempel ekstern kjøring av kode, kan det hende at domenekontrolleren allerede er kompromittert hvis varselet er en sann positiv. Men LMP-er informerer om hvor angriperen fikk privilegier, og hvilken vei de brukte i nettverket ditt. På denne måten kan LMP-er også gi viktig innsikt i hvordan man utbedrer.

Den beste måten å forhindre eksponering av sidebevegelser i organisasjonen på, er å sørge for at sensitive brukere bare bruker administratorlegitimasjonen når de logger seg på herdede datamaskiner. I eksemplet kontrollerer du om administrator i banen faktisk trenger tilgang til den delte datamaskinen. Hvis de trenger tilgang, må du kontrollere at de logger på den delte datamaskinen med et annet brukernavn og passord enn administratorlegitimasjonen.

Kontroller at brukerne ikke har unødvendige administrative tillatelser. I eksemplet kontrollerer du om alle i den delte gruppen faktisk krever administratorrettigheter på den eksponerte datamaskinen.

Kontroller at personer bare har tilgang til nødvendige ressurser. I eksemplet utvider Ron Harper Nick Cowleys eksponering betydelig. Er det nødvendig for Ron Harper å bli med i gruppen? Finnes det undergrupper som kan opprettes for å minimere lateral bevegelseseksponering?

Tips

Når det ikke oppdages noen mulig aktivitet for sideflyttingsbaner for en enhet i løpet av de siste 48 timene, velger du Velg en dato og ser etter tidligere potensielle sideveier.

Viktig

Hvis du vil ha instruksjoner om hvordan du angir at klienter og servere skal tillate at Defender for Identity utfører SAM-R-operasjonene som kreves for gjenkjenning av lateral bevegelsesbane, kan du se Konfigurere Microsoft Defender for identitet til å foreta eksterne anrop til SAM.

Undersøk sideflyttingsbaner

Det finnes flere måter å bruke og undersøke læringsadministrasjon på. Søk etter enhet i Microsoft Defender-portalen, og utforsk deretter etter bane eller aktivitet.

Søk etter en bruker fra portalen. Under Observert i organisasjonen (i fanene Oversikt og Observert ) kan du se om brukeren oppdages i en potensiell LMP.

Hvis brukeren oppdages, velger du fanen Observert i organisasjonen og velger laterale bevegelsesbaner.

Grafen som vises, inneholder et kart over mulige baner til den sensitive brukeren i løpet av 48-timers perioden. Bruk alternativet Velg en dato til å vise grafen for tidligere gjenkjenninger av sideveisflyter for enheten.

Se gjennom grafen for å se hva du kan lære om eksponering av den sensitive brukerens legitimasjon. I banen følger du for eksempel pilene som er logget på, for å se hvor Nick logget på med den privilegerte legitimasjonen. I dette tilfellet ble Nicks sensitive legitimasjon lagret på den viste datamaskinen. Legg merke til hvilke andre brukere som logget seg på hvilke datamaskiner som skapte mest eksponering og sårbarhet. I dette eksemplet har Elizabeth King muligheten til å få tilgang til brukerlegitimasjon fra denne ressursen.