Distribuer appkontroll for betinget tilgang for alle nettapper ved hjelp av PingOne som identitetsleverandør (IdP)

Du kan konfigurere øktkontroller i Microsoft Defender for Cloud Apps slik at de fungerer med alle nettapper og andre ikke-Microsoft-IdP-er. Denne artikkelen beskriver hvordan du ruter appøkter fra PingOne til Defender for Cloud Apps for øktkontroller i sanntid.

I denne artikkelen skal vi bruke Salesforce-appen som et eksempel på at en nettapp konfigureres til å bruke Defender for Cloud Apps øktkontroller. Hvis du vil konfigurere andre apper, utfører du de samme trinnene i henhold til kravene deres.

Forutsetninger

Organisasjonen må ha følgende lisenser for å bruke appkontroll for betinget tilgang:

- En relevant PingOne-lisens (kreves for enkel pålogging)

- Microsoft Defender for skyapper

En eksisterende PingOne enkel påloggingskonfigurasjon for appen ved hjelp av SAML 2.0-godkjenningsprotokollen

Konfigurere øktkontroller for appen ved hjelp av PingOne som IdP

Bruk følgende fremgangsmåte for å rute nettappøktene fra PingOne til Defender for Cloud Apps.

Obs!

Du kan konfigurere appens SAML enkel påloggingsinformasjon fra PingOne ved hjelp av én av følgende metoder:

- Alternativ 1: Laste opp appens SAML-metadatafil.

- Alternativ 2: Angi SAML-data manuelt.

I trinnene nedenfor bruker vi alternativ 2.

Trinn 1: Få appens innstillinger for enkel pålogging for SAML

Trinn 2: Konfigurere Defender for Cloud Apps med appens SAML-informasjon

Trinn 3: Opprette en egendefinert app i PingOne

Trinn 4: Konfigurere Defender for Cloud Apps med PingOne-appens informasjon

Trinn 5: Fullføre den egendefinerte appen i PingOne

Trinn 6: Få appendringene i Defender for Cloud Apps

Trinn 7: Fullfør appendringene

Trinn 8: Fullfør konfigurasjonen i Defender for Cloud Apps

Trinn 1: Få appens innstillinger for enkel pålogging for SAML

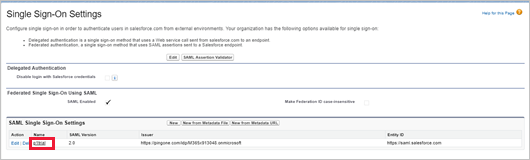

Bla til Innstillinger>>> for identitet forenkelt Sign-On Innstillinger i Salesforce.

Velg navnet på den eksisterende SAML 2.0-konfigurasjonen under Innstillinger for enkel Sign-On.

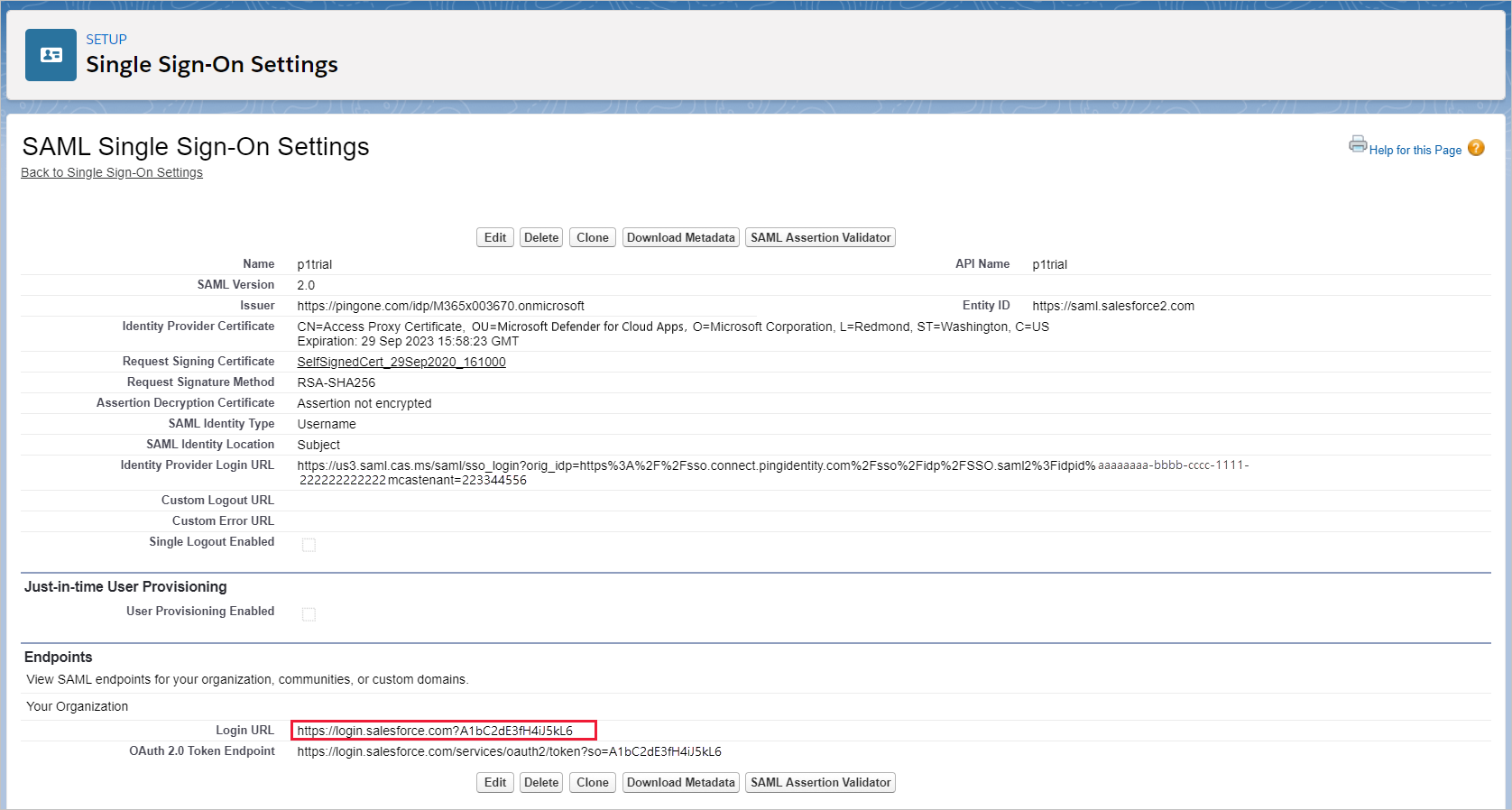

Noter nettadressen for Salesforce-pålogging på siden for enkel Sign-On-innstilling for SAML. Du trenger dette senere.

Obs!

Hvis appen inneholder et SAML-sertifikat, laster du ned sertifikatfilen.

Trinn 2: Konfigurere Defender for Cloud Apps med appens SAML-informasjon

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper.

Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

Velg +Legg til, og velg appen du vil distribuere, i popup-vinduet, og velg deretter Start veiviser.

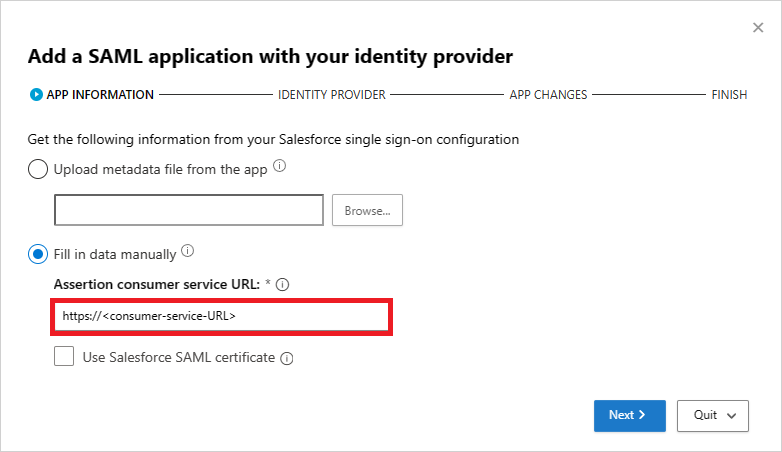

Velg Fyll ut data manuelt på APPINFORMASJON-siden, angi nettadressen for Salesforce-pålogging du noterte tidligere, i nettadressen for deklarasjonsforbrukertjenesten, og velg deretter Neste.

Obs!

Hvis appen inneholder et SAML-sertifikat, velger du Bruk <app_name> SAML-sertifikat og laster opp sertifikatfilen.

Trinn 3: Opprette en egendefinert app i PingOne

Før du fortsetter, kan du bruke følgende fremgangsmåte for å få informasjon fra den eksisterende Salesforce-appen.

Rediger den eksisterende Salesforce-appen i PingOne.

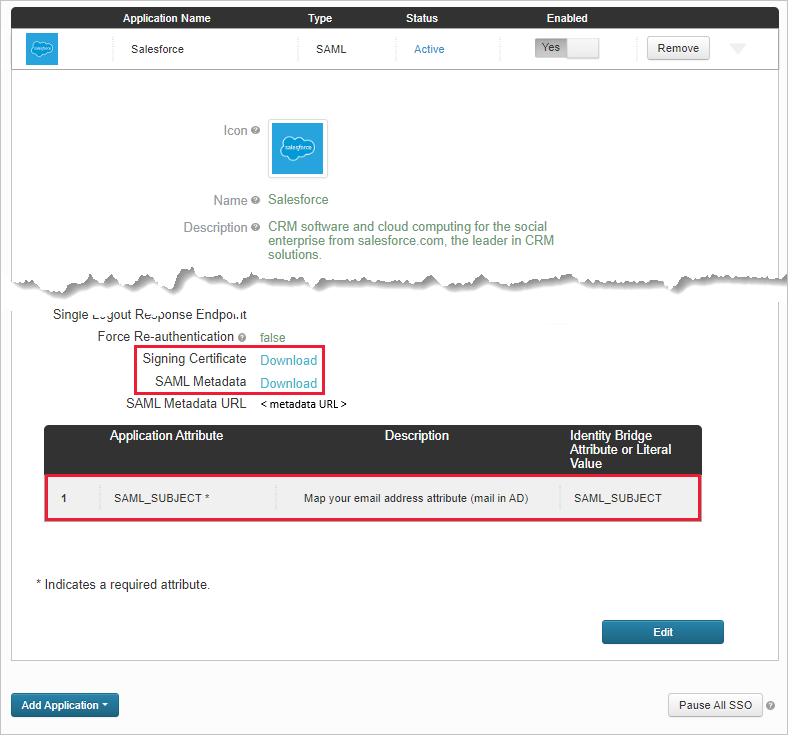

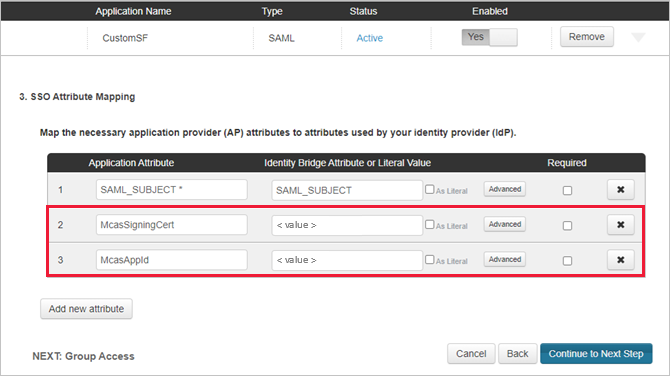

Noter SAML_SUBJECT attributtet og verdien på siden tilordning av SSO-attributter , og last deretter ned signeringssertifikatet og SAML-metadatafilene .

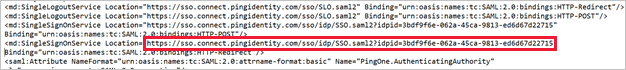

Åpne SAML-metadatafilen og noter PingOne SingleSignOnService-plasseringen. Du trenger dette senere.

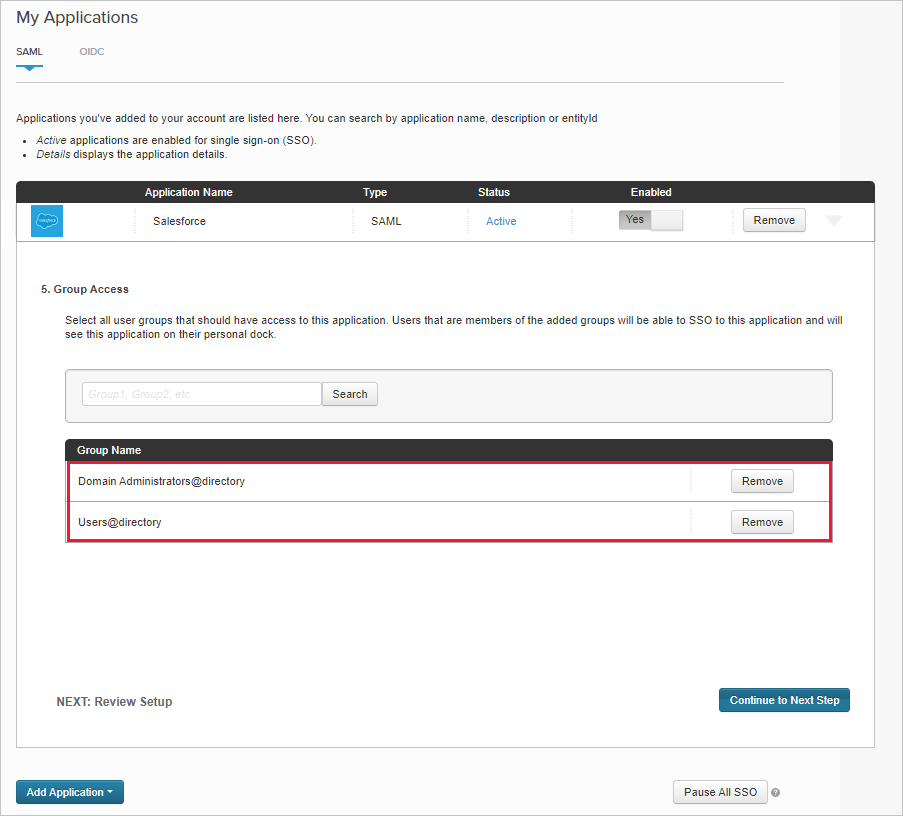

Noter de tilordnede gruppene på gruppetilgangssiden .

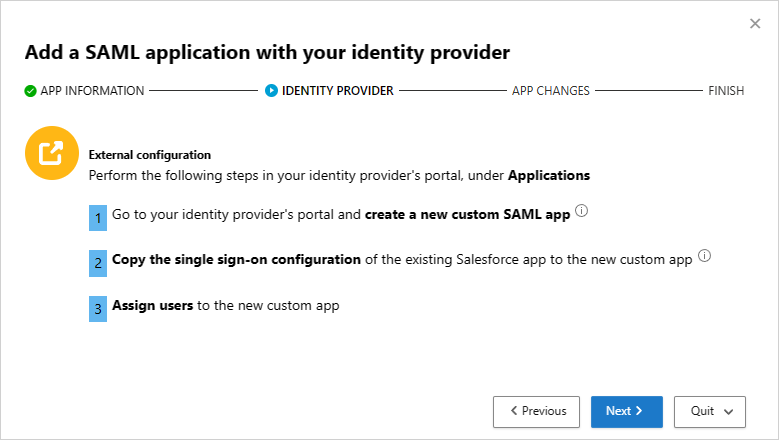

Bruk deretter instruksjonene fra siden Legg til et SAML-program med identitetsleverandøren for å konfigurere en egendefinert app i IdP-portalen.

Obs!

Ved å konfigurere en egendefinert app kan du teste den eksisterende appen med tilgangs- og øktkontroller uten å endre gjeldende virkemåte for organisasjonen.

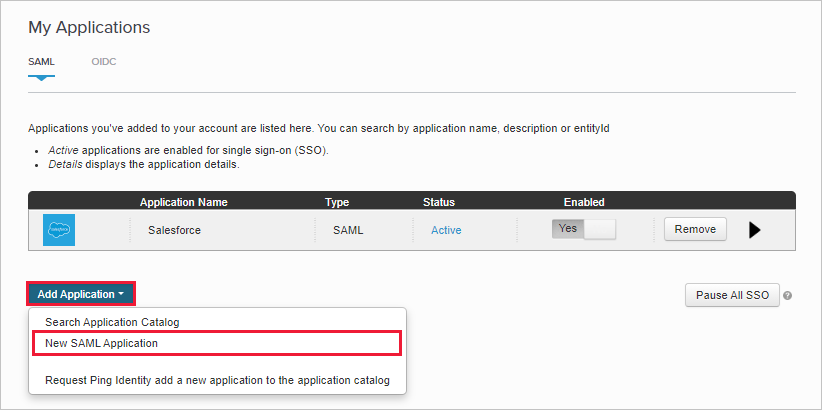

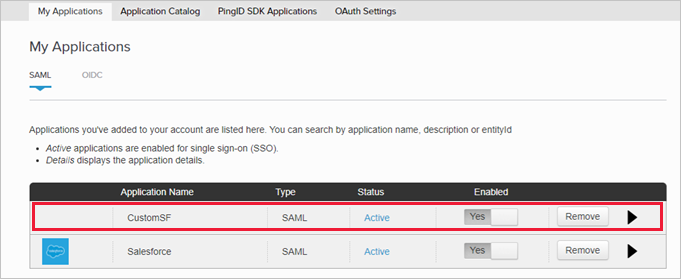

Opprett et nytt SAML-program.

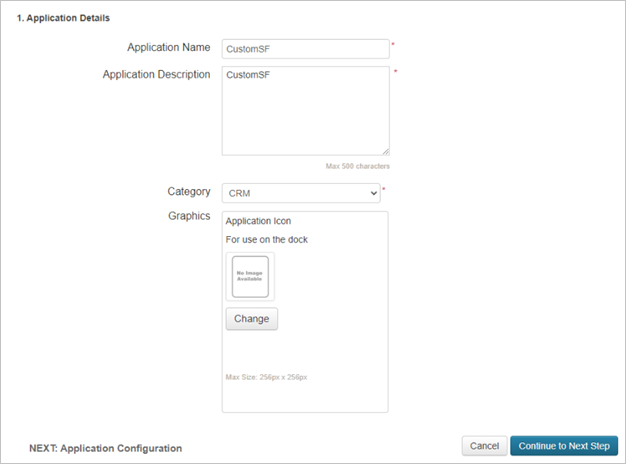

Fyll ut skjemaet på siden Programdetaljer , og velg deretter Fortsett til neste trinn.

Tips

Bruk et appnavn som hjelper deg med å skille mellom den egendefinerte appen og den eksisterende Salesforce-appen.

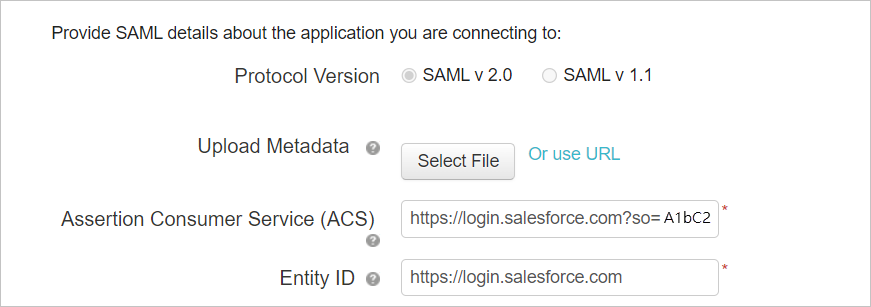

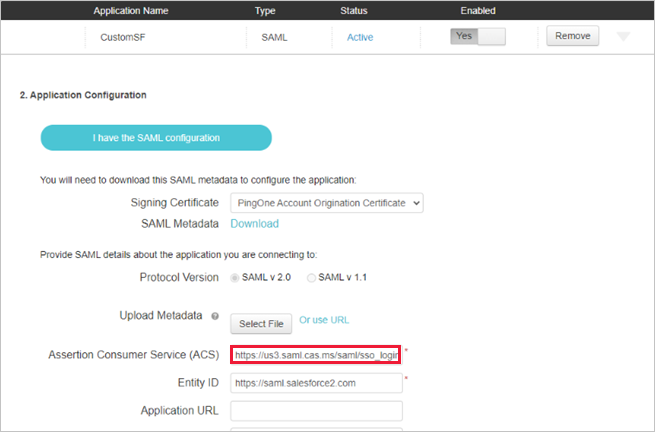

Gjør følgende på siden Programkonfigurasjon , og velg deretter Fortsett til neste trinn.

- I deklarasjonsforbrukertjenesten (ACS) skriver du inn nettadressen for Salesforce-pålogging som du noterte tidligere.

- Skriv inn en unik ID fra og med

https://i enhets-ID-feltet. Kontroller at dette er forskjellig fra konfigurasjonen til Salesforce PingOne-appen som avsluttes. - Noter enhets-ID-en. Du trenger dette senere.

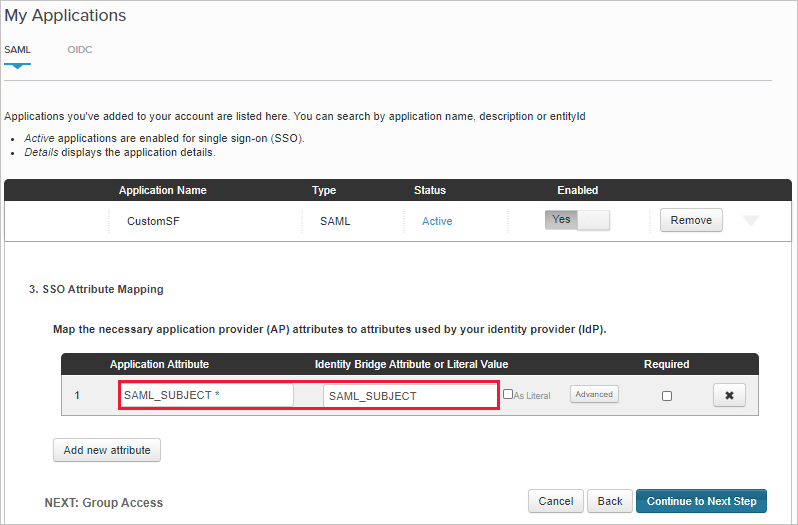

Legg til den eksisterende Salesforce-appens SAML_SUBJECT attributt og verdi du noterte tidligere, på siden tilordning av SSO-attributt, og velg deretter Fortsett til neste trinn.

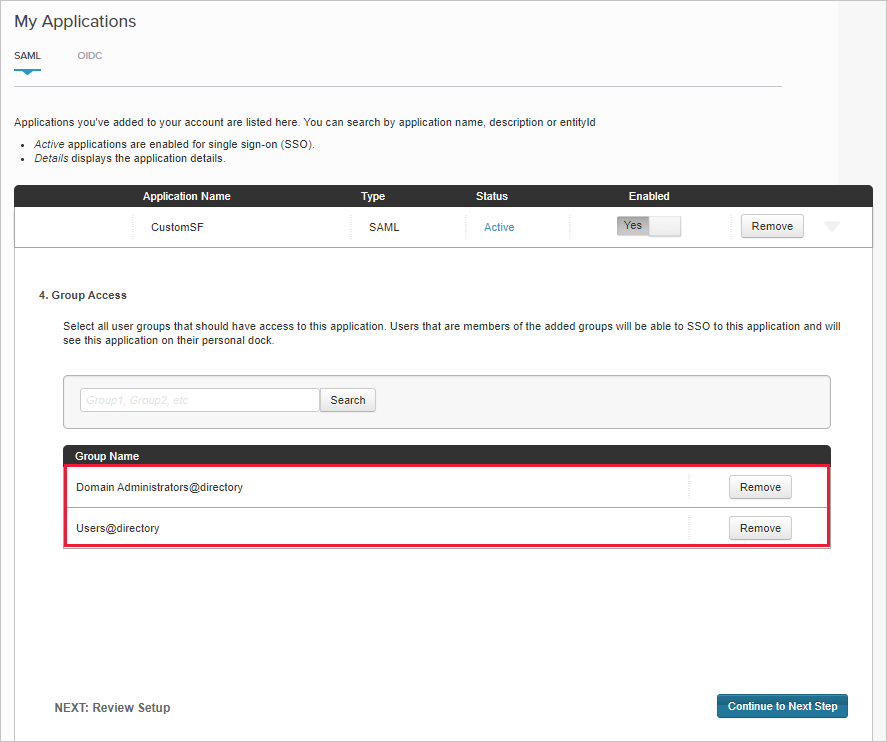

Legg til gruppene for den eksisterende Salesforce-appen du noterte tidligere, på gruppetilgangssiden , og fullfør konfigurasjonen.

Trinn 4: Konfigurere Defender for Cloud Apps med PingOne-appens informasjon

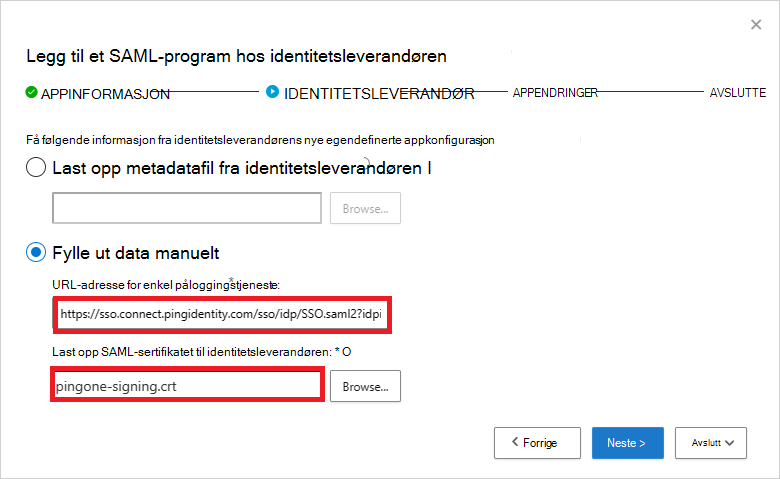

Velg Neste på siden Defender for Cloud Apps IDENTITETSLEVERANDØR for å fortsette.

Velg Fyll ut data manuelt på neste side, gjør følgende, og velg deretter Neste.

- Skriv inn nettadressen for Salesforce-pålogging som du noterte tidligere, for nettadressen for deklarasjonsforbrukertjenesten.

- Velg Last opp identitetsleverandørens SAML-sertifikat , og last opp sertifikatfilen du lastet ned tidligere.

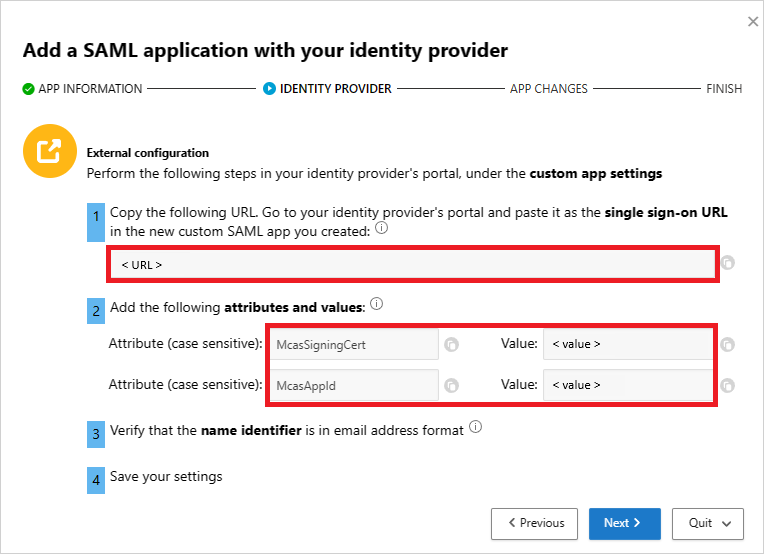

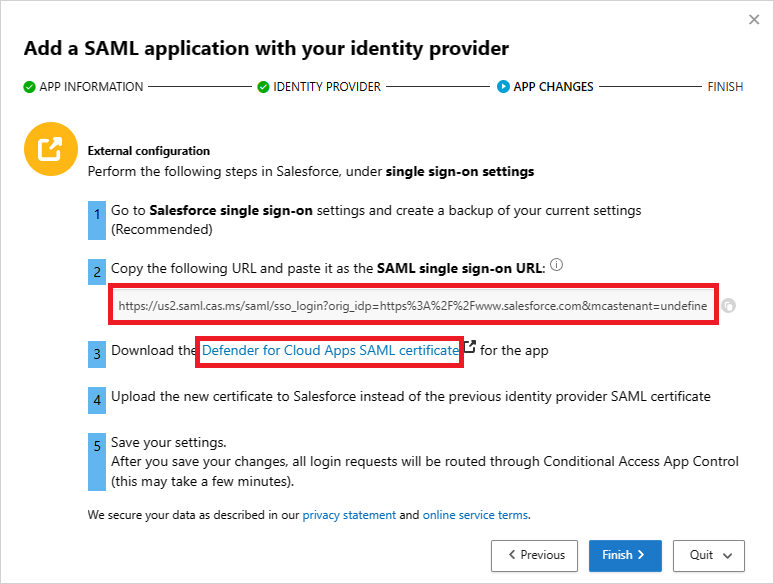

Noter følgende informasjon på neste side, og velg deretter Neste. Du trenger informasjonen senere.

- Defender for Cloud Apps nettadresse for enkel pålogging

- Defender for Cloud Apps attributter og verdier

Trinn 5: Fullføre den egendefinerte appen i PingOne

Finn og rediger den egendefinerte Salesforce-appen i PingOne.

I deklarasjonsforbrukertjenesten (ACS) erstatter du nettadressen med den Defender for Cloud Apps nettadressen for enkel pålogging som du noterte tidligere, og deretter velger du Neste.

Legg til de Defender for Cloud Apps attributtene og verdiene du nevnte tidligere, i appens egenskaper.

Lagre innstillingene.

Trinn 6: Få appendringene i Defender for Cloud Apps

Gjør følgende på siden Defender for Cloud Apps APPENDRINGER, men ikke velg Fullfør. Du trenger informasjonen senere.

- Kopiere url-adressen for enkel pålogging for Defender for Cloud Apps SAML

- Last ned Defender for Cloud Apps SAML-sertifikatet

Trinn 7: Fullfør appendringene

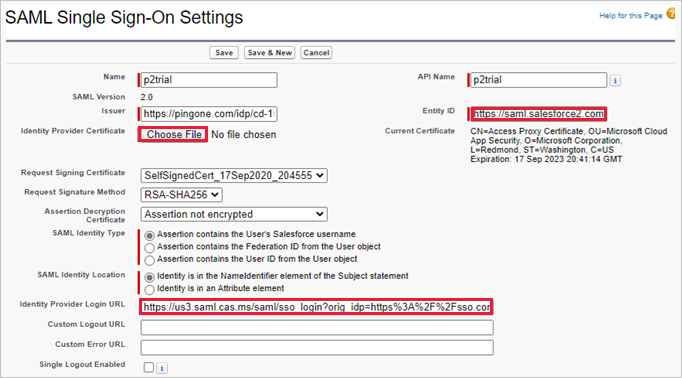

Bla til Innstillinger for identitet>>> forenkel Sign-On Innstillinger i Salesforce, og gjør følgende:

Anbefalt: Opprett en sikkerhetskopi av gjeldende innstillinger.

Erstatt feltverdien for url-adressen for pålogging for identitetsleverandør med url-adressen for enkel pålogging for Defender for Cloud Apps SAML som du noterte tidligere.

Last opp Defender for Cloud Apps SAML-sertifikatet du lastet ned tidligere.

Erstatt enhets-ID-feltverdien med den egendefinerte enhets-ID-en for PingOne-appen du noterte tidligere.

Velg Lagre.

Obs!

SAML-sertifikatet for Defender for Cloud Apps er gyldig i ett år. Når det utløper, må et nytt sertifikat genereres.

Trinn 8: Fullfør konfigurasjonen i Defender for Cloud Apps

- Velg Fullfør på siden Defender for Cloud Apps APPENDRINGER. Når du har fullført veiviseren, rutes alle tilknyttede påloggingsforespørsler til denne appen gjennom appkontroll for betinget tilgang.

Beslektet innhold

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.