Distribuer appkontroll for betinget tilgang for alle nettapper ved hjelp av Active Directory Federation Services (AD FS) som identitetsleverandør (IdP)

Du kan konfigurere øktkontroller i Microsoft Defender for Cloud Apps slik at de fungerer med alle nettapper og andre ikke-Microsoft-IdP-er. Denne artikkelen beskriver hvordan du ruter appøkter fra AD FS til Defender for Cloud Apps for øktkontroller i sanntid.

I denne artikkelen skal vi bruke Salesforce-appen som et eksempel på at en nettapp konfigureres til å bruke Defender for Cloud Apps øktkontroller.

Forutsetninger

Organisasjonen må ha følgende lisenser for å bruke appkontroll for betinget tilgang:

- Et forhåndskonfigurert AD FS-miljø

- Microsoft Defender for skyapper

En eksisterende AD FS enkel påloggingskonfigurasjon for appen ved hjelp av SAML 2.0-godkjenningsprotokollen

Obs!

Fremgangsmåten her gjelder for alle versjoner av AD FS som kjører på den støttede versjonen av Windows Server.

Konfigurere øktkontroller for appen ved hjelp av AD FS som IdP

Bruk følgende fremgangsmåte for å rute nettappøktene fra AD FS til Defender for Cloud Apps.

Obs!

Du kan konfigurere appens SAML enkel påloggingsinformasjon fra AD FS ved hjelp av én av følgende metoder:

- Alternativ 1: Laste opp appens SAML-metadatafil.

- Alternativ 2: Angi SAML-data manuelt.

I trinnene nedenfor bruker vi alternativ 2.

Trinn 1: Få appens innstillinger for enkel pålogging for SAML

Trinn 2: Konfigurere Defender for Cloud Apps med appens SAML-informasjon

Trinn 3: Opprett en ny AD FS Relying Party Trust og enkel påloggingskonfigurasjon for app.

Trinn 4: Konfigurere Defender for Cloud Apps med AD FS-appens informasjon

Trinn 5: Fullfør konfigurasjonen av AD FS Relying Party Trust

Trinn 6: Få appendringene i Defender for Cloud Apps

Trinn 7: Fullfør appendringene

Trinn 8: Fullfør konfigurasjonen i Defender for Cloud Apps

Trinn 1: Få appens innstillinger for enkel pålogging for SAML

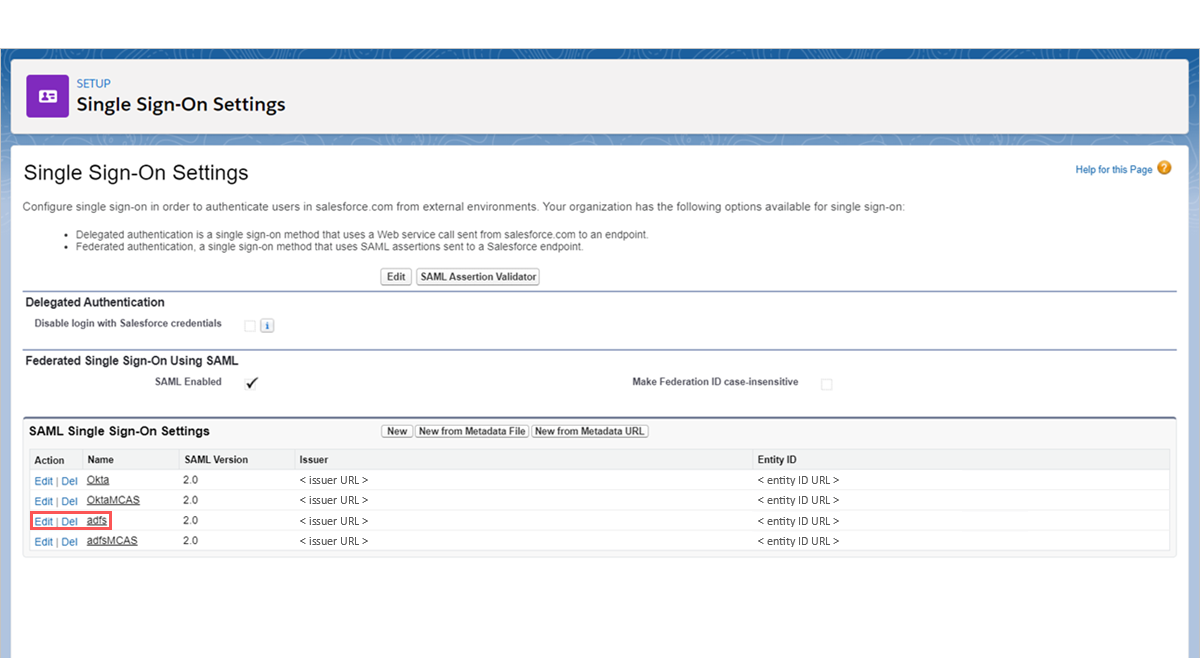

Bla til Innstillinger>>> for identitet forenkelt Sign-On Innstillinger i Salesforce.

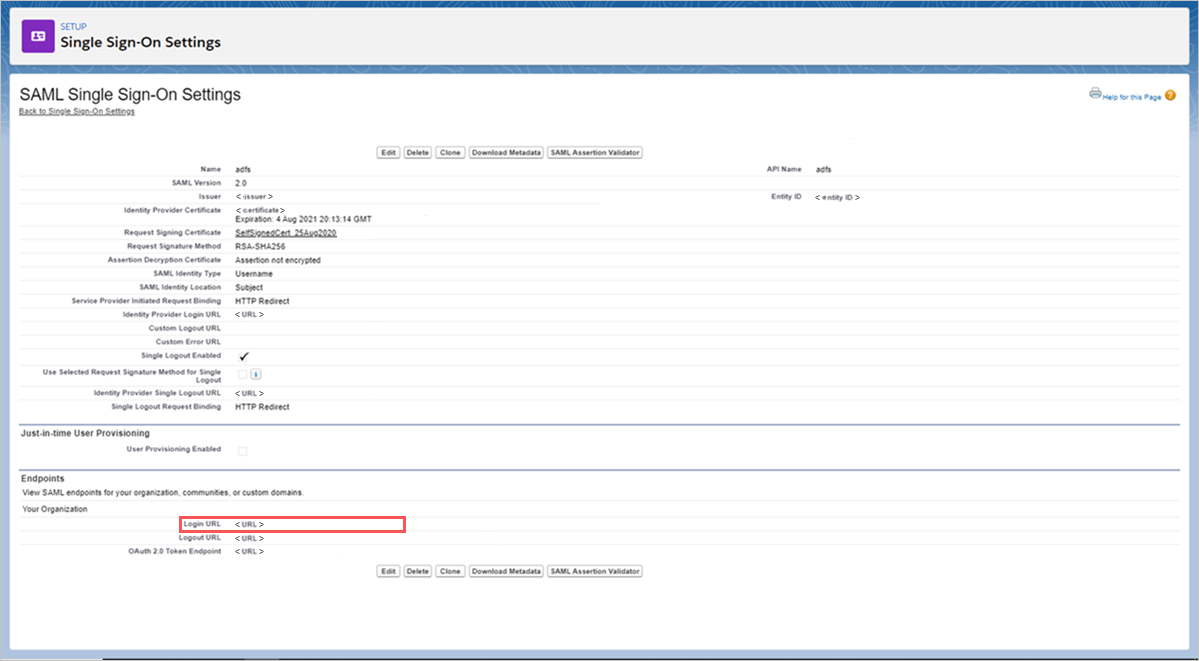

Klikk på navnet på den eksisterende AD FS-konfigurasjonen under Innstillinger for enkel Sign-On.

Noter nettadressen for Salesforce-pålogging på siden for enkel Sign-On-innstilling for SAML. Du trenger dette senere når du konfigurerer Defender for Cloud Apps.

Obs!

Hvis appen inneholder et SAML-sertifikat, laster du ned sertifikatfilen.

Trinn 2: Konfigurere Defender for Cloud Apps med appens SAML-informasjon

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper.

Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

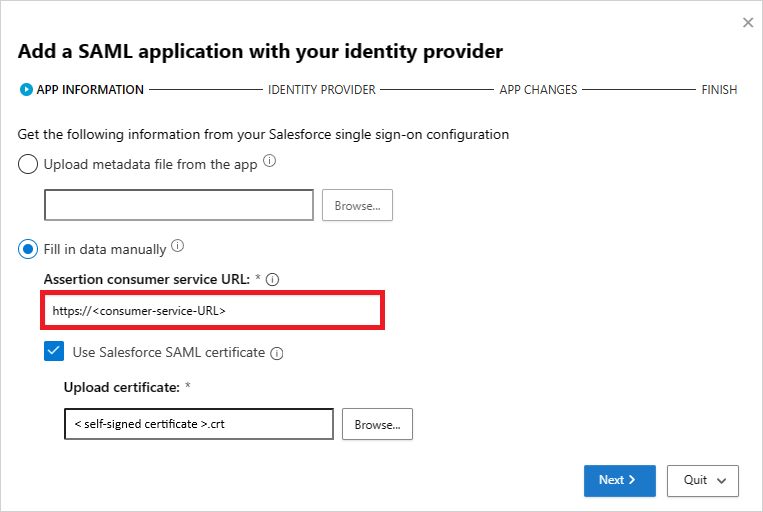

Velg +Legg til, og velg appen du vil distribuere, i popup-vinduet, og velg deretter Start veiviser.

Velg Fyll ut data manuelt på APPINFORMASJON-siden, angi nettadressen for Salesforce-pålogging som du noterte tidligere, i nettadressen for deklarasjonsforbrukertjenesten, og klikk deretter Neste.

Obs!

Hvis appen inneholder et SAML-sertifikat, velger du Bruk <app_name> SAML-sertifikat og laster opp sertifikatfilen.

Trinn 3: Opprett en ny AD FS Relying Party Trust og App Single Sign-On-konfigurasjon

Obs!

Hvis du vil begrense nedetid for sluttbrukeren og bevare den eksisterende fungerende konfigurasjonen, anbefaler vi at du oppretter en ny klarering for beroende part og konfigurasjon av enkel Sign-On. Der dette ikke er mulig, kan du hoppe over de relevante trinnene. Hvis for eksempel appen du konfigurerer, ikke støtter oppretting av flere enkelt Sign-On konfigurasjoner, hopper du over trinnet for oppretting av ny enkel pålogging.

I AD FS Management-konsollen , under Klareringer for beroende part, kan du se egenskapene for den eksisterende klarerte partklareringen for appen og notere innstillingene.

Klikk Legg til klarering fra beroende part under Handlinger. Bortsett fra identifikatorverdien som må være et unikt navn, konfigurerer du den nye klareringen ved hjelp av innstillingene du nevnte tidligere. Du trenger denne klareringen senere når du konfigurerer Defender for Cloud Apps.

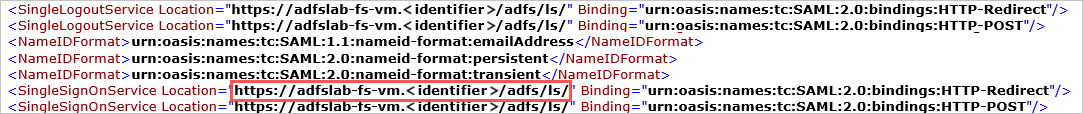

Åpne metadatafilen for forbund, og noter AD FS SingleSignOnService-plasseringen. Du trenger dette senere.

Obs!

Du kan bruke følgende endepunkt til å få tilgang til metadatafilen for forbund:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Last ned signatursertifikatet til identitetsleverandøren. Du trenger dette senere.

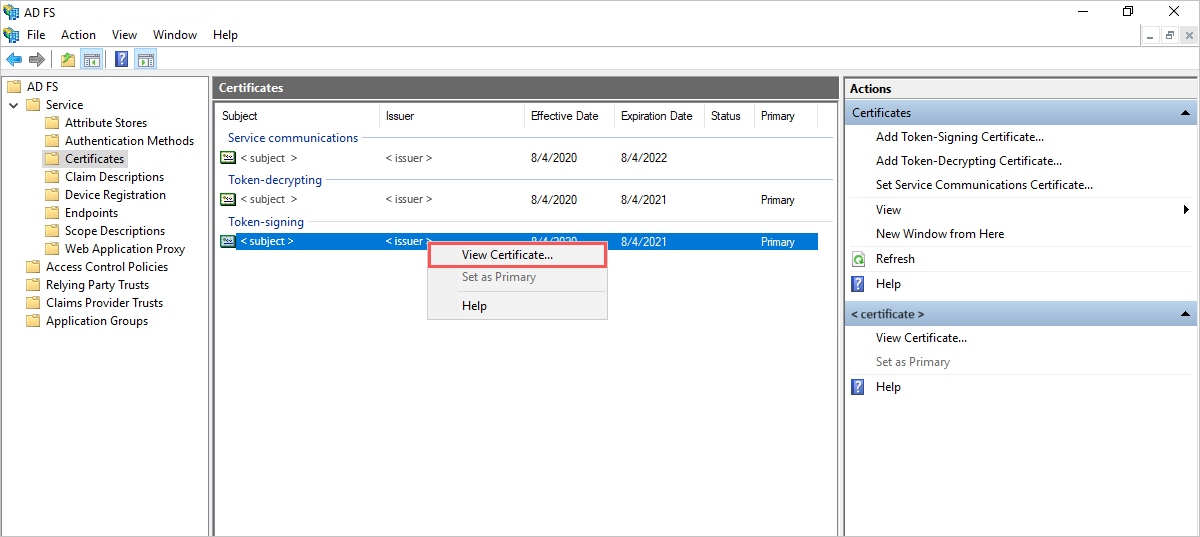

Høyreklikk på AD FS-signeringssertifikatet underTjenestesertifikater>, og velg deretter Vis sertifikat.

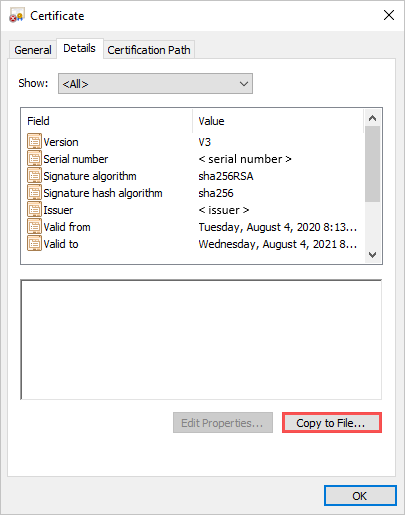

Klikk Kopier til fil på detaljer-fanen for sertifikatet, og følg trinnene i veiviseren for sertifikateksport for å eksportere sertifikatet som en Base-64-kodet X.509 (. CER) -fil.

Tilbake i Salesforce, på den eksisterende siden med enkel pålogging for AD FS, noterer du alle innstillingene.

Opprett en ny konfigurasjon for enkel pålogging for SAML. Bortsett fra enhets-ID-verdien som må samsvare med den avhengige partens klareringsidentifikator, konfigurerer du enkel pålogging ved hjelp av innstillingene du nevnte tidligere. Du trenger dette senere når du konfigurerer Defender for Cloud Apps.

Trinn 4: Konfigurere Defender for Cloud Apps med AD FS-appens informasjon

Klikk Neste på siden Defender for Cloud Apps IDENTITETSLEVERANDØR for å fortsette.

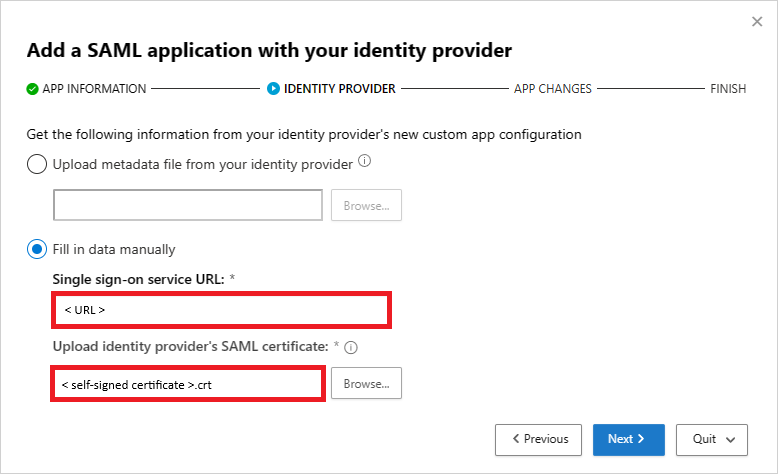

Velg Fyll ut data manuelt på neste side, gjør følgende, og klikk deretter Neste.

- Skriv inn nettadressen for Salesforce-pålogging som du noterte tidligere, for url-adressen for enkel påloggingstjeneste .

- Velg Last opp identitetsleverandørens SAML-sertifikat , og last opp sertifikatfilen du lastet ned tidligere.

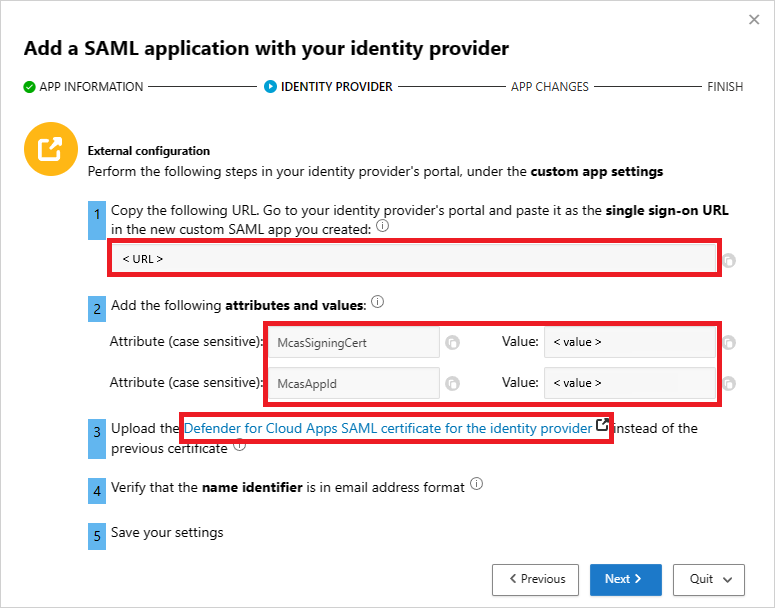

Noter følgende informasjon på neste side, og klikk deretter Neste. Du trenger informasjonen senere.

- Defender for Cloud Apps nettadresse for enkel pålogging

- Defender for Cloud Apps attributter og verdier

Obs!

Hvis du ser et alternativ for å laste opp Defender for Cloud Apps SAML-sertifikat for identitetsleverandøren, klikker du koblingen for å laste ned sertifikatfilen. Du trenger dette senere.

Trinn 5: Fullfør konfigurasjonen av AD FS Relying Party Trust

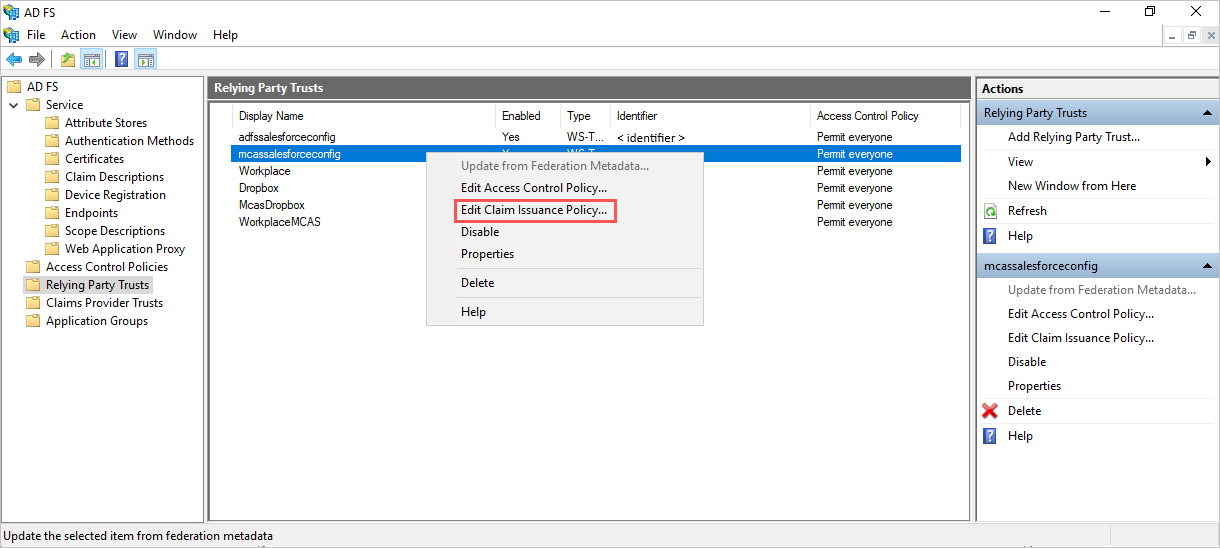

Høyreklikk på den avhengige partklareringen du opprettet tidligere, i AD FS Management-konsollen, og velg deretter Rediger kravutstedelsespolicy.

I dialogboksen Rediger utstedelsespolicy for krav under Utstedelsestransformeringsregler bruker du den oppgitte informasjonen i tabellen nedenfor til å fullføre trinnene for å opprette egendefinerte regler.

Navn på kravregel Egendefinert regel McasSigningCert => issue(type="McasSigningCert", value="<value>");hvor<value>er McasSigningCert-verdien fra Defender for Cloud Apps veiviseren du noterte tidligereMcasAppId => issue(type="McasAppId", value="<value>");er McasAppId-verdien fra Defender for Cloud Apps veiviseren du noterte tidligere- Klikk Legg til regel, velg Send krav ved hjelp av en egendefinert regel under Mal for kravregel, og klikk deretter Neste.

- Skriv inn det respektive kravregelnavnet og den egendefinerte regelen på siden Konfigurer regel.

Obs!

Disse reglene er i tillegg til eventuelle kravregler eller -attributter som kreves av appen du konfigurerer.

Tilbake på klareringssiden for beroende part høyreklikker du på den avhengige partens klarering du opprettet tidligere, og deretter velger du Egenskaper.

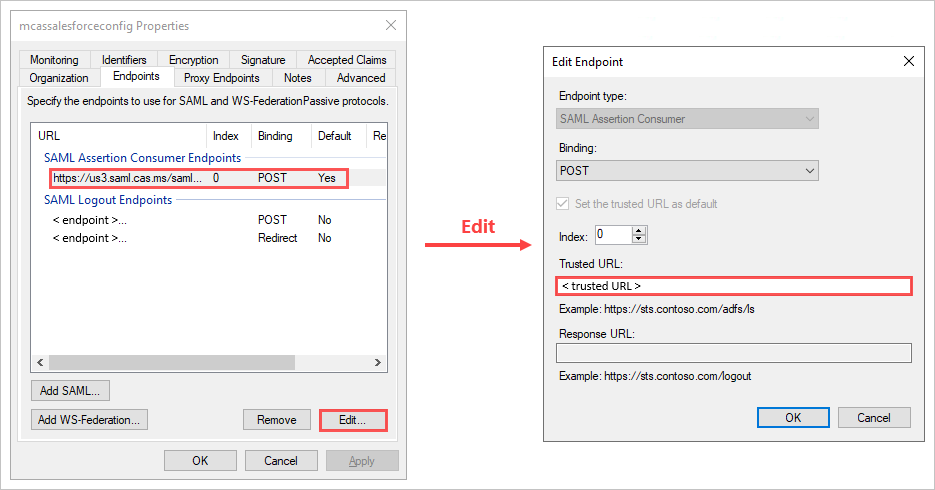

Velg SAML-deklarasjonsforbrukerendepunkt på endepunkt på endepunkter-fanen, klikk Rediger og erstatt den klarerte url-adressen med den Defender for Cloud Apps nettadressen for enkel pålogging som du noterte tidligere, og klikk deretter OK.

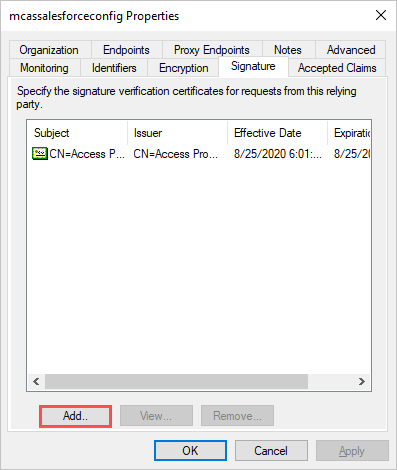

Hvis du lastet ned et Defender for Cloud Apps SAML-sertifikat for identitetsleverandøren, klikker du Legg til og laster opp sertifikatfilen på fanen Signatur, og deretter klikker du OK.

Lagre innstillingene.

Trinn 6: Få appendringene i Defender for Cloud Apps

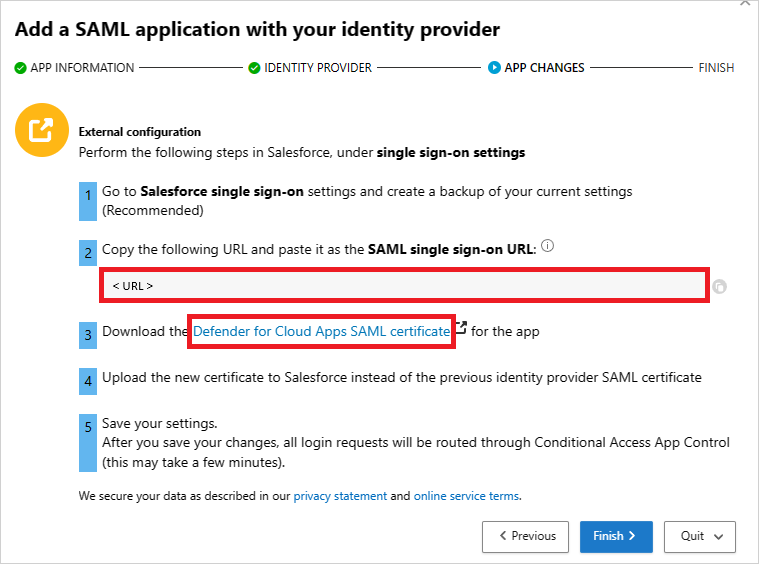

Gjør følgende på siden Defender for Cloud Apps APPENDRINGER, men ikke klikk Fullfør. Du trenger informasjonen senere.

- Kopiere url-adressen for enkel pålogging for Defender for Cloud Apps SAML

- Last ned Defender for Cloud Apps SAML-sertifikatet

Trinn 7: Fullfør appendringene

Bla til Innstillinger for identitet>>> forenkel Sign-On Innstillinger i Salesforce, og gjør følgende:

Anbefalt: Opprett en sikkerhetskopi av gjeldende innstillinger.

Erstatt feltverdien for url-adressen for pålogging for identitetsleverandør med url-adressen for enkel pålogging for Defender for Cloud Apps SAML som du noterte tidligere.

Last opp Defender for Cloud Apps SAML-sertifikatet du lastet ned tidligere.

Klikk på Lagre.

Obs!

SAML-sertifikatet for Defender for Cloud Apps er gyldig i ett år. Når det utløper, må et nytt sertifikat genereres.

Trinn 8: Fullfør konfigurasjonen i Defender for Cloud Apps

- Klikk Fullfør på siden Defender for Cloud Apps APPENDRINGER. Når du har fullført veiviseren, rutes alle tilknyttede påloggingsforespørsler til denne appen gjennom appkontroll for betinget tilgang.

Beslektet innhold

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.