Konfigurer automatisk opplasting av logg ved hjelp av Docker i Azure

Denne artikkelen beskriver hvordan du konfigurerer automatiske loggopplastinger for kontinuerlige rapporter i Defender for Cloud Apps ved hjelp av docker på Ubuntu eller CentOS i Azure.

Forutsetninger

Før du begynner, må du kontrollere at miljøet oppfyller følgende krav:

| Krav | Beskrivelse |

|---|---|

| OPERATIVSYSTEM | Ett av følgende: - Ubuntu 14.04, 16.04, 18.04 og 20.04 - CentOS 7.2 eller nyere |

| Diskplass | 250 GB |

| CPU-kjerner | 2 |

| CPU-arkitektur | Intel 64 og AMD 64 |

| VÆR | 4 GB |

| Brannmurkonfigurasjon | Som definert i nettverkskrav |

Planlegg loggsamlerne etter ytelse

Hver loggsamler kan håndtere loggkapasitet på opptil 50 GB per time, som består av opptil 10 datakilder. De viktigste flaskehalsene i logginnsamlingsprosessen er:

Nettverksbåndbredde – Nettverksbåndbredden bestemmer loggopplastingshastigheten.

I/U-ytelsen til den virtuelle maskinen – Bestemmer hvor raskt loggene skrives til loggsamlerens disk. Loggsamleren har en innebygd sikkerhetsmekanisme som overvåker hastigheten loggene ankommer og sammenligner den med opplastingshastigheten. I tilfelle overbelastning begynner loggsamleren å slippe loggfiler. Hvis oppsettet vanligvis overskrider 50 GB per time, anbefaler vi at du deler trafikken mellom flere loggsamlere.

Hvis du trenger mer enn 10 datakilder, anbefaler vi at du deler datakildene mellom flere loggsamlere.

Definer datakildene

Velg Innstillinger > Cloud Apps > Cloud Discovery > Automatisk loggopplasting i Microsoft Defender-portalen.

Opprett en samsvarende datakilde for hver brannmur eller proxy som du vil laste opp logger fra, på Datakilder-fanen:

Velg Legg til datakilde.

Skriv inn et navn for datakilden i dialogboksen Legg til datakilde , og velg deretter kilde- og mottakertypen.

Før du velger en kilde, velger du Vis eksempel på forventet loggfil og sammenligner loggen med det forventede formatet. Hvis loggfilformatet ikke samsvarer med dette eksemplet, legger du til datakilden som Annet.

Hvis du vil arbeide med et nettverksapparat som ikke er oppført, velger du Annet > kundeloggformat eller Annet (bare manuelt). Hvis du vil ha mer informasjon, kan du se Arbeide med den egendefinerte logganalysen.

Obs!

Integrering med sikre overføringsprotokoller (FTPS og Syslog – TLS) krever ofte flere innstillinger på brannmuren/proxyen. Hvis du vil ha mer informasjon, kan du se Avansert administrasjon av logginnsamling.

Gjenta denne prosessen for hver brannmur og proxy med logger som kan brukes til å oppdage trafikk på nettverket.

Vi anbefaler at du konfigurerer en dedikert datakilde per nettverksenhet, slik at du kan overvåke statusen til hver enhet separat for undersøkelsesformål og utforske Shadow IT Discovery per enhet hvis hver enhet brukes av et annet brukersegment.

Opprett en loggsamler

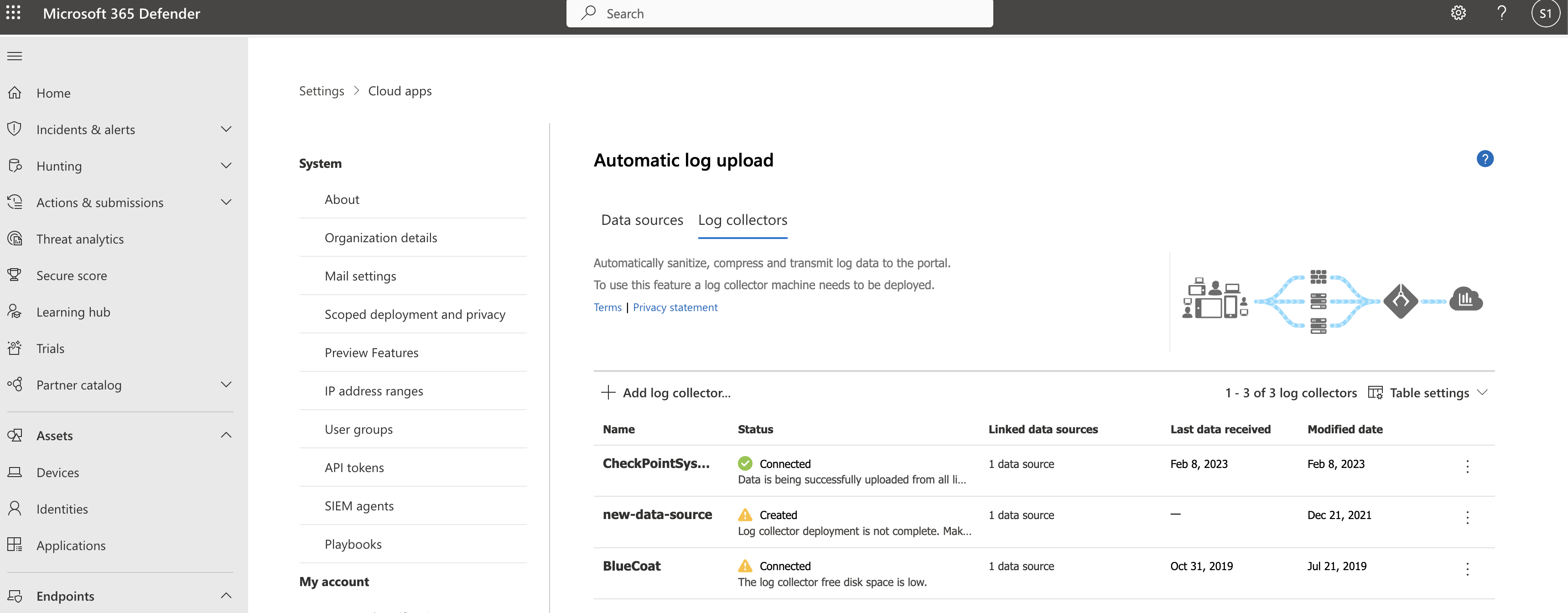

Velg Innstillinger > Cloud Apps > Cloud Discovery > Automatisk loggopplasting i Microsoft Defender-portalen.

Velg Legg til loggsamler på Logg samlere-fanen.

Skriv inn følgende detaljer i dialogboksen Opprett logginnsamling :

- Et navn på loggsamleren

- Verts-IP-adressen, som er den private IP-adressen til maskinen du skal bruke til å distribuere Docker. Verts-IP-adressen kan også erstattes med maskinnavnet hvis det finnes en DNS-server eller tilsvarende for å løse vertsnavnet.

Velg deretter datakilde(r) for å velge datakildene du vil koble til samleren, og velg Oppdater for å lagre endringene. Hver loggsamler kan håndtere flere datakilder.

Dialogboksen Opprett logginnsamling viser ytterligere distribusjonsdetaljer, inkludert en kommando for å importere samlerkonfigurasjonen. Eksempel:

Velg

Kopier ikonet ved siden av kommandoen for å kopiere det til utklippstavlen.

Kopier ikonet ved siden av kommandoen for å kopiere det til utklippstavlen.Detaljene som vises i dialogboksen Opprett logginnsamling , varierer avhengig av de valgte kilde- og mottakertypene. Hvis du for eksempel valgte Syslog, inneholder dialogboksen detaljer om hvilken port syslog-lytteren lytter til.

Kopier innholdet på skjermen og lagre dem lokalt, slik du trenger dem når du konfigurerer logginnsamlingen til å kommunisere med Defender for Cloud Apps.

Velg Eksporter for å eksportere kildekonfigurasjonen til en .CSV fil som beskriver hvordan du konfigurerer loggeksporten i apparatene dine.

Tips

For brukere som sender loggdata via FTP for første gang, anbefaler vi at du endrer passordet for FTP-brukeren. Hvis du vil ha mer informasjon, kan du se Endre FTP-passordet.

Distribuer maskinen i Azure

Denne fremgangsmåten beskriver hvordan du distribuerer maskinen med Ubuntu. Distribusjonstrinnene for andre plattformer er litt forskjellige.

Opprett en ny Ubuntu-maskin i Azure-miljøet.

Når maskinen er oppe, åpner du portene:

I maskinvisningen går du til Nettverk og velger det relevante grensesnittet ved å dobbeltklikke på det.

Gå til nettverkssikkerhetsgruppen , og velg den relevante nettverkssikkerhetsgruppen.

Gå til innkommende sikkerhetsregler , og klikk Legg til.

Legg til følgende regler (i avansert modus):

Navn Målportområder Protokoll Kilde Mål caslogcollector_ftp 21 _tcp Your appliance's IP address's subnetHvilken som helst caslogcollector_ftp_passive 20000-20099 _tcp Your appliance's IP address's subnetHvilken som helst caslogcollector_syslogs_tcp 601-700 _tcp Your appliance's IP address's subnetHvilken som helst caslogcollector_syslogs_udp 514-600 UDP Your appliance's IP address's subnetHvilken som helst

Hvis du vil ha mer informasjon, kan du se Arbeide med sikkerhetsregler.

Gå tilbake til maskinen, og klikk Koble til for å åpne en terminal på maskinen.

Endre til rotrettigheter ved hjelp av

sudo -i.Hvis du godtar lisensvilkårene for programvaren, avinstallerer du gamle versjoner og installerer Docker CE ved å kjøre kommandoene som passer for miljøet ditt:

Fjern gamle versjoner av Docker:

yum erase docker docker-engine docker.ioInstaller forutsetninger for Docker-motor:

yum install -y yum-utilsLegg til Docker-repositorium:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstaller Docker-motor:

yum -y install docker-ceStart Docker

systemctl start docker systemctl enable dockerTest Docker-installasjon:

docker run hello-world

Kjør kommandoen du hadde kopiert tidligere fra dialogboksen Opprett logginnsamling . Eksempel:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterHvis du vil kontrollere at logginnsamlingen kjører riktig, kjører du følgende kommando:

Docker logs <collector_name>. Du bør få resultatene: Fullført!

Konfigurere lokale innstillinger for nettverksapparater

Konfigurer nettverksbrannmurer og proxyer til regelmessig å eksportere logger til den dedikerte Syslog-porten i FTP-katalogen i henhold til instruksjonene i dialogboksen. Eksempel:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Kontroller distribusjonen i Defender for Cloud Apps

Kontroller samlerstatusen i Logginnsamling-tabellen , og kontroller at statusen er tilkoblet. Hvis det er opprettet, er det mulig at loggsamlertilkoblingen og analyse ikke er fullført.

Eksempel:

Du kan også gå til styringsloggen og kontrollere at loggene lastes opp regelmessig til portalen.

Alternativt kan du kontrollere logginnsamlingsstatusen fra docker-beholderen ved hjelp av følgende kommandoer:

- Logg på beholderen ved hjelp av denne kommandoen:

docker exec -it <Container Name> bash - Kontroller logginnsamlingsstatusen ved hjelp av denne kommandoen:

collector_status -p

Hvis du har problemer under distribusjonen, kan du se Feilsøking av skyoppdagelse.

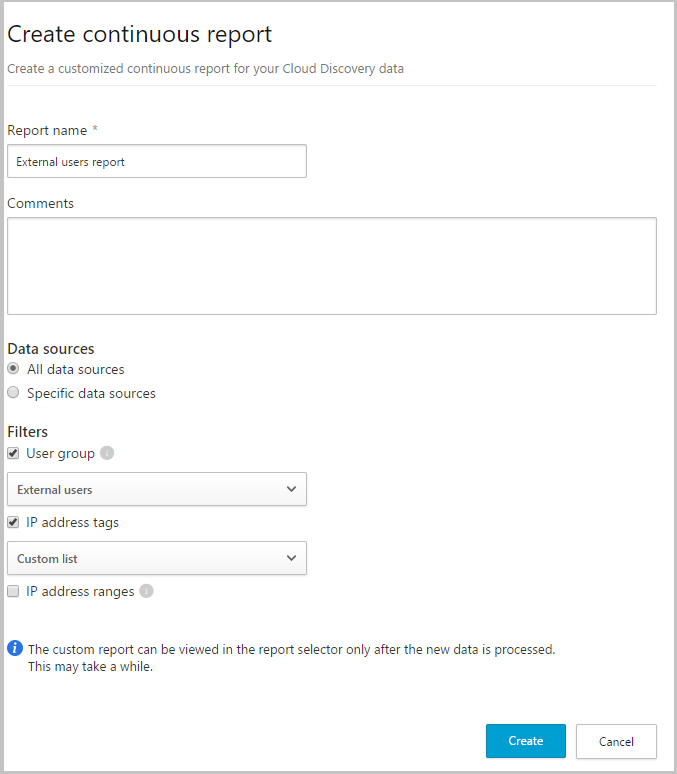

Valgfritt – Opprett egendefinerte kontinuerlige rapporter

Kontroller at loggene lastes opp til Defender for Cloud Apps og at rapporter genereres. Opprett egendefinerte rapporter etter bekreftelse. Du kan opprette egendefinerte søkerapporter basert på Microsoft Entra brukergrupper. Hvis du for eksempel vil se skybruken av markedsføringsavdelingen, kan du importere markedsføringsgruppen ved hjelp av funksjonen importer brukergruppe. Deretter oppretter du en egendefinert rapport for denne gruppen. Du kan også tilpasse en rapport basert på IP-adressekode eller IP-adresseområder.

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper.

Velg Kontinuerlige rapporter under Cloud Discovery.

Klikk opprett rapport-knappen , og fyll ut feltene.

Under Filtre kan du filtrere dataene etter datakilde, etter importert brukergruppe eller etter IP-adressekoder og -områder.

Obs!

Når du bruker filtre på kontinuerlige rapporter, inkluderes utvalget, ikke utelates. Hvis du for eksempel bruker et filter på en bestemt brukergruppe, inkluderes bare denne brukergruppen i rapporten.

Fjern loggsamleren

Hvis du har en eksisterende loggsamler og vil fjerne den før du distribuerer den på nytt, eller hvis du bare vil fjerne den, kjører du følgende kommandoer:

docker stop <collector_name>

docker rm <collector_name>

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.