다중 테넌트 사용자 관리에 대한 일반적인 솔루션

이 문서는 Microsoft Entra 다중 테넌트 환경에서 사용자 수명 주기 관리를 구성하고 제공하기 위한 지침을 제공하는 일련의 문서 중 네 번째입니다. 시리즈의 다음 문서에서는 설명된 대로 자세한 정보를 제공합니다.

- 다중 테넌트 사용자 관리 소개는 첫 번째 시리즈입니다.

- 다중 테넌트 사용자 관리 시나리오에서는 다중 테넌트 사용자 관리 기능을 사용할 수 있는 세 가지 시나리오인 최종 사용자 시작, 스크립팅 및 자동화를 설명합니다.

- 다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 테넌트 간 동기화, 디렉터리 개체, Microsoft Entra 조건부 액세스, 추가 액세스 제어, Office 365에 대한 지침을 제공합니다.

이 지침은 일관된 사용자 수명 주기 관리 상태를 달성하는 데 도움이 됩니다. 수명 주기 관리에는 Microsoft Entra B2B Collaboration(B2B) 및 테넌트 간 동기화를 포함하는 사용 가능한 Azure 도구를 사용하여 테넌트 전체에서 사용자를 프로비전, 관리, 프로비전 해제하는 작업이 포함됩니다.

Microsoft는 가능한 경우 단일 테넌트를 권장합니다. 단일 테넌시가 시나리오에서 작동하지 않는 경우 Microsoft 고객이 이러한 문제에 대해 성공적으로 구현한 다음 솔루션을 참조하세요.

- 테넌트 간 자동 사용자 수명 주기 관리 및 리소스 할당

- 테넌트 간 온-프레미스 앱 공유

테넌트 간 자동 사용자 수명 주기 관리 및 리소스 할당

고객은 이전에 긴밀한 비즈니스 관계를 맺은 경쟁업체를 인수합니다. 조직은 회사 정체성을 유지하기를 원합니다.

현재 상태

현재 조직에서 서로의 디렉터리에 표시되도록 서로의 사용자를 메일 연락처 개체로 동기화하고 있습니다. 각 리소스 테넌트에는 다른 테넌트의 모든 사용자에 대해 메일 연락처 개체를 사용하도록 설정했습니다. 테넌트 전체에서 애플리케이션에 액세스할 수 없습니다.

목표

고객은 다음과 같은 목표를 가지고 있습니다.

- 모든 사용자가 각 조직의 GAL에 표시됩니다.

- 홈 테넌트의 사용자 계정 수명 주기 변경 내용이 리소스 테넌트 GAL에 자동으로 반영됩니다.

- 리소스 테넌트 GAL 및 홈 GAL에 자동으로 반영되는 홈 테넌트의 특성 변경(예: 부서, 이름, SMTP(Simple Mail Transfer Protocol) 주소).

- 사용자가 리소스 테넌트에서 애플리케이션 및 리소스에 액세스할 수 있습니다.

- 사용자가 리소스에 대한 셀프 서비스 액세스 요청을 수행할 수 있습니다.

솔루션 아키텍처

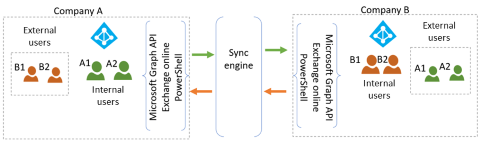

조직에서 MIM(Microsoft Identity Manager)과 같은 동기화 엔진을 통해 지점 간 아키텍처를 사용합니다. 다음 다이어그램에서는 이 솔루션에 대한 지점 간 아키텍처의 예를 보여 줍니다.

각 테넌트 관리자는 다음 단계를 수행하여 사용자 개체를 만듭니다.

- 사용자 데이터베이스가 최신 상태인지 확인합니다.

- MIM을 배포하고 구성합니다.

- 기존 연락처 개체를 처리합니다.

- 다른 테넌트의 내부 멤버 사용자에 대한 외부 멤버 사용자 개체를 만듭니다.

- 사용자 개체 특성을 동기화합니다.

- 권한 관리 액세스 패키지를 배포하고 구성합니다.

- 공유할 리소스.

- 만료 및 액세스 검토 정책.

테넌트 간 온-프레미스 앱 공유

여러 피어 조직이 있는 이 고객은 테넌트 중 하나에서 온-프레미스 애플리케이션을 공유해야 합니다.

현재 상태

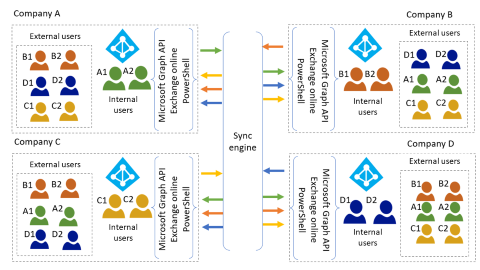

피어 조직이 메시 토폴로지에서 외부 사용자를 동기화하여 테넌트 전체에서 리소스를 클라우드 애플리케이션에 할당할 수 있습니다. 고객은 다음과 같은 기능을 제공합니다.

- Microsoft Entra ID로 애플리케이션을 공유합니다.

- 홈 테넌트의 리소스 테넌트에서 자동화된 사용자 수명 주기 관리(추가, 수정 및 삭제 반영).

다음 다이어그램에서는 회사 A의 내부 사용자만 회사 A의 온-프레미스 앱에 액세스하는 이 시나리오를 보여 줍니다.

목표

현재 기능과 함께 다음을 제공하려고 합니다.

- 외부 사용자에게 회사 A의 온-프레미스 리소스에 대한 액세스를 제공합니다.

- SAML(Security Assertion Markup Language) 인증을 사용하는 앱.

- Windows 통합 인증 및 Kerberos가 있는 앱.

솔루션 아키텍처

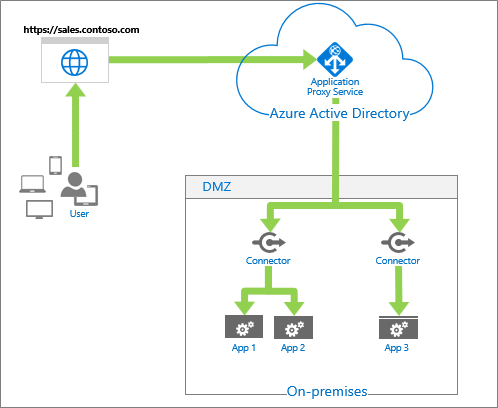

회사 A는 다음 다이어그램과 같이 Azure 애플리케이션 프록시를 사용하여 자체 내부 사용자를 위해 온-프레미스 앱에 SSO(Single Sign-On)를 제공합니다.

다이어그램 제목: Azure 애플리케이션 프록시 아키텍처 솔루션. 왼쪽 위에 ‘https://sales.constoso.com’(이)라는 레이블이 지정된 상자에 웹 사이트를 나타내는 지구 아이콘이 포함되어 있습니다. 그 아래에는 아이콘 그룹이 사용자를 나타내며 사용자에서 웹 사이트로의 화살표로 연결됩니다. 오른쪽 위에 Microsoft Entra ID라는 레이블이 지정된 구름 모양에 애플리케이션 프록시 서비스라는 레이블이 지정된 아이콘이 포함되어 있습니다. 화살표는 웹 사이트를 구름 모양에 연결합니다. 오른쪽 아래에 DMZ라는 레이블이 지정된 상자에는 온-프레미스라는 부제목이 있습니다. 화살표는 구름 모양을 DMZ 상자에 연결하여 두 개로 분할되어 커넥터라는 레이블이 지정된 아이콘을 가리킵니다. 왼쪽의 커넥터 아이콘 아래에서 화살표가 아래쪽을 가리키고 두 개로 분할되어 앱 1 및 앱 2라는 레이블이 지정된 아이콘을 가리킵니다. 오른쪽의 커넥터 아이콘 아래에서 화살표는 앱 3 레이블이 지정된 아이콘을 가리킵니다.

테넌트 A의 관리자는 외부 사용자가 동일한 온-프레미스 애플리케이션에 액세스할 수 있도록 다음 단계를 수행합니다.

- SAML 앱에 대한 액세스를 구성합니다.

- 다른 애플리케이션에 대한 액세스를 구성합니다.

- MIM 또는 PowerShell을 통해 온-프레미스 사용자를 만듭니다.

다음 문서에서는 B2B Collaboration에 대한 자세한 정보를 제공합니다.

- Microsoft Entra ID의 B2B 사용자에게 온-프레미스 리소스에 대한 액세스 권한 부여에서는 B2B 사용자에게 온-프레미스 앱에 대한 액세스 권한을 제공하는 방법을 설명합니다.

- 하이브리드 조직의 Microsoft Entra B2B 협업에서는 외부 파트너에게 조직의 앱 및 리소스에 대한 액세스 권한을 부여하는 방법을 설명합니다.

다음 단계

- 다중 테넌트 사용자 관리 소개는 Microsoft Entra 다중 테넌트 환경에서 사용자 수명 주기 관리를 구성하고 제공하기 위한 지침을 제공하는 일련의 문서 중 첫 번째 문서입니다.

- 다중 테넌트 사용자 관리 시나리오에서는 다중 테넌트 사용자 관리 기능을 사용할 수 있는 세 가지 시나리오인 최종 사용자 시작, 스크립팅 및 자동화를 설명합니다.

- 다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 테넌트 간 동기화, 디렉터리 개체, Microsoft Entra 조건부 액세스, 추가 액세스 제어, Office 365에 대한 지침을 제공합니다.