다중 테넌트 사용자 관리 시나리오

이 문서는 Microsoft Entra 다중 테넌트 환경에서 사용자 수명 주기 관리를 구성하고 제공하기 위한 지침을 제공하는 일련의 문서 중 두 번째 문서입니다. 시리즈의 다음 문서에서는 설명된 대로 자세한 정보를 제공합니다.

- 다중 테넌트 사용자 관리 소개는 Microsoft Entra 다중 테넌트 환경에서 사용자 수명 주기 관리를 구성하고 제공하기 위한 지침을 제공하는 일련의 문서 중 첫 번째 문서입니다.

- 다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 테넌트 간 동기화, 디렉터리 개체, Microsoft Entra 조건부 액세스, 추가 액세스 제어, Office 365에 대한 지침을 제공합니다.

- 시나리오에서 단일 테넌트가 작동하지 않는 경우 다중 테넌트 사용자 관리에 대한 일반적인 솔루션은 테넌트 간에 자동 사용자 수명 주기 관리 및 리소스 할당, 테넌트 간에 온-프레미스 앱 공유와 같은 문제에 대한 지침을 제공하는 문서입니다.

이 지침은 일관된 사용자 수명 주기 관리 상태를 달성하는 데 도움이 됩니다. 수명 주기 관리에는 Microsoft Entra B2B Collaboration(B2B) 및 테넌트 간 동기화를 포함하는 사용 가능한 Azure 도구를 사용하여 테넌트 전체에서 사용자를 프로비전, 관리, 프로비전 해제하는 작업이 포함됩니다.

이 문서에서는 다중 테넌트 사용자 관리 기능을 사용할 수 있는 세 가지 시나리오에 대해 설명합니다.

- 최종 사용자 시작

- 스크립팅됨

- 자동화됨

최종 사용자가 시작한 시나리오

최종 사용자가 시작한 시나리오에서 리소스 테넌트 관리자는 테넌트 내 사용자에게 특정 기능을 위임합니다. 관리자는 최종 사용자가 외부 사용자를 테넌트, 앱 또는 리소스에 초대할 수 있도록 설정합니다. 홈 테넌트에서 사용자를 초대하거나 개별적으로 등록할 수 있습니다.

예를 들어 글로벌 전문 서비스 회사는 프로젝트에서 하청업체와 협력합니다. 하청업자(외부 사용자)는 회사의 애플리케이션 및 문서에 액세스해야 합니다. 회사 관리자는 하청업자를 초대하거나 하청업자 리소스 액세스를 위한 셀프 서비스를 구성할 수 있는 기능을 회사 최종 사용자에게 위임할 수 있습니다.

프로비전 계정

다음은 최종 사용자를 테넌트 리소스에 액세스하도록 초대하는 가장 널리 사용되는 방법입니다.

- 애플리케이션 기반 초대. Microsoft 애플리케이션(예: Teams 및 SharePoint)은 외부 사용자 초대를 사용하도록 설정할 수 있습니다. Microsoft Entra B2B 및 관련 애플리케이션 모두에서 B2B 초대 설정을 구성합니다.

- MyApps. 사용자는 MyApps를 사용하여 외부 사용자를 초대하고 애플리케이션에 할당할 수 있습니다. 사용자 계정에는 애플리케이션 셀프 서비스 등록 승인자 권한이 있어야 합니다. 그룹 소유자는 외부 사용자를 그룹에 초대할 수 있습니다.

- 권한 관리. 관리자 또는 리소스 소유자가 리소스, 허용된 외부 조직, 외부 사용자 만료 및 액세스 정책이 있는 액세스 패키지를 만들 수 있도록 설정합니다. 리소스 액세스를 위해 외부 사용자 셀프 서비스 등록을 사용하도록 액세스 패키지를 게시합니다.

- Azure Portal.게스트 초대자 역할이 있는 최종 사용자는 Azure Portal에 로그인하고 Microsoft Entra ID의 사용자 메뉴에서 외부 사용자를 초대할 수 있습니다.

- 프로그래밍 방식(PowerShell, Graph API).게스트 초대자 역할이 있는 최종 사용자는 PowerShell 또는 Graph API를 사용하여 외부 사용자를 초대할 수 있습니다.

초대 사용

리소스에 액세스하기 위해 계정을 프로비전하면 이메일 초대가 초대된 사용자의 이메일 주소로 이동합니다.

초대된 사용자가 초대를 받으면 이메일에 포함된 링크를 따라 상환 URL로 연결할 수 있습니다. 이렇게 하면 초대된 사용자가 초대를 승인하거나 거부할 수 있으며 필요한 경우 외부 사용자 계정을 만들 수 있습니다.

초대된 사용자는 다음 시나리오 중 하나에 해당하는 경우 JIT(Just-In-Time) 상환이라고 하는 리소스에 직접 액세스하려고 시도할 수도 있습니다.

- 초대된 사용자는 이미 Microsoft Entra ID 또는 Microsoft 계정을 가지고 있습니다.

- 관리자는 이메일 일회용 암호를 사용하도록 설정했습니다.

JIT 상환 중에 다음 고려 사항이 적용될 수 있습니다.

- 관리자가 동의 프롬프트를 억제하지 않은 경우 사용자는 리소스에 액세스하기 전에 동의해야 합니다.

- 허용 목록 또는 차단 목록을 사용하여 특정 조직의 외부 사용자에게 초대를 허용하거나 차단할 수 있습니다.

자세한 내용은 Microsoft Entra B2B 협업 초대 사용을 참조하세요.

일회용 암호 인증 사용

임시 B2B를 허용하는 시나리오에서 이메일 일회용 암호 인증을 사용하도록 설정합니다. 이 기능은 다음과 같은 다른 방법을 통해 인증할 수 없는 경우 외부 사용자를 인증합니다.

- Microsoft Entra ID.

- Microsoft 계정

- Google 페더레이션을 통한 Gmail 계정.

- 직접 페더레이션을 통한 SAML(Security Assertion Markup Language)/WS-Fed IDP의 계정입니다.

일회성 암호 인증을 사용하면 Microsoft 계정을 만들 필요가 없습니다. 외부 사용자가 초대를 사용하거나 공유 리소스에 액세스하면 해당 이메일 주소로 임시 코드를 받습니다. 그런 다음, 코드를 입력하여 로그인을 계속합니다.

계정 관리

최종 사용자가 시작한 시나리오에서 리소스 테넌트 관리자는 리소스 테넌트에서 외부 사용자 계정을 관리합니다(홈 테넌트에서 업데이트된 값에 따라 업데이트되지 않음). 수신된 유일하게 표시되는 특성에는 이메일 주소와 표시 이름이 포함됩니다.

다른 시나리오(예: 권한 시나리오)를 용이하게 하려면 외부 사용자 개체에 더 많은 특성을 구성할 수 있습니다. 주소록을 연락처 세부 정보로 채우는 것을 포함할 수 있습니다. 예를 들어 다음 특성을 고려해 보겠습니다.

- HiddenFromAddressListsEnabled [ShowInAddressList]

- FirstName [GivenName]

- LastName [SurName]

- 타이틀

- 부서

- TelephoneNumber

이러한 특성을 설정하여 외부 사용자를 GAL(전체 주소 목록) 및 검색하는 사용자(예: SharePoint 인물 선택기)에 추가할 수 있습니다. 다른 시나리오에는 액세스 패키지, 동적 그룹 구성원 및 SAML 클레임에 대한 권한 및 사용 권한 설정과 같은 다른 특성이 필요할 수 있습니다.

기본적으로 GAL은 초대된 외부 사용자를 숨깁니다. 외부 사용자 특성을 숨기지 않음으로 설정하여 통합된 GAL에 포함합니다. 다중 테넌트 사용자 관리에 대한 일반적인 고려 사항의 Microsoft Exchange Online 섹션에서는 외부 게스트 사용자 대신 외부 멤버 사용자를 만들어 제한을 줄이는 방법을 설명합니다.

계정 프로비전 해제

최종 사용자가 시작한 시나리오는 액세스 결정을 분산하여 외부 사용자 및 관련 액세스를 제거할 시기를 결정하는 과제를 만들 수 있습니다. 권한 관리 및 액세스 검토를 통해 기존 외부 사용자 및 해당 리소스 액세스를 검토하고 제거할 수 있습니다.

사용자를 권한 관리 외부에서 초대하는 경우 해당 액세스를 검토하고 관리하는 별도의 프로세스를 만들어야 합니다. 예를 들어 Microsoft 365의 SharePoint를 통해 외부 사용자를 직접 초대하는 경우 권한 관리 프로세스에 포함되지 않습니다.

스크립팅된 시나리오

스크립팅된 시나리오에서 리소스 테넌트 관리자는 스크립팅된 끌어오기 프로세스를 배포하여 검색 및 외부 사용자 프로비전을 자동화합니다.

예를 들어 회사는 경쟁업체를 인수합니다. 각 회사에는 단일 Microsoft Entra 테넌트가 있습니다. 사용자가 초대 또는 사용 단계를 수행할 필요 없이 다음 Day On 시나리오가 작동하기를 원합니다. 모든 사용자는 다음을 수행할 수 있어야 합니다.

- 프로비전된 모든 리소스에 Single Sign-On을 사용합니다.

- 통합된 GAL에서 서로와 리소스도 찾기.

- 서로의 현재 상태를 확인하고 채팅을 시작합니다.

- 동적 멤버 자격 그룹을 기반으로 애플리케이션에 액세스합니다.

이 시나리오에서 각 조직의 테넌트는 기존 직원에 대한 홈 테넌트면서 다른 조직의 직원에 대한 리소스 테넌트입니다.

프로비전 계정

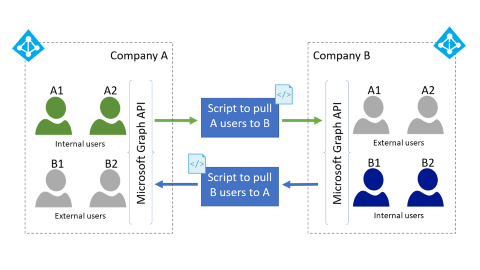

델타 쿼리를 사용하면 테넌트 관리자가 스크립팅된 끌어오기 프로세스를 배포하여 검색 및 ID 프로비전을 자동화하여 리소스 액세스를 지원할 수 있습니다. 이 프로세스는 홈 테넌트에서 새 사용자를 확인합니다. 다음 다중 테넌트 토폴로지 다이어그램에 설명된 대로 B2B Graph API를 사용하여 리소스 테넌트에서 새 사용자를 외부 사용자로 프로비전합니다.

- 테넌트 관리자는 자격 증명을 미리 정렬하고 각 테넌트가 읽을 수 있도록 동의합니다.

- 테넌트 관리자는 열거형을 자동화하고 범위가 지정된 사용자를 리소스 테넌트로 끌어당깁니다.

- 동의한 사용 권한으로 Microsoft Graph API를 사용하여 초대 API로 사용자를 읽고 프로비전합니다.

- 초기 프로비저닝은 원본 특성을 읽고 대상 사용자 개체에 적용할 수 있습니다.

계정 관리

리소스 조직은 리소스 테넌트에서 사용자의 메타데이터 특성을 업데이트하여 공유 시나리오를 지원하기 위해 프로필 데이터를 보강할 수 있습니다. 그러나 지속적인 동기화가 필요한 경우 동기화된 솔루션이 더 나은 옵션일 수 있습니다.

계정 프로비전 해제

델타 쿼리는 외부 사용자를 프로비전 해제해야 하는 경우 신호를 보낼 수 있습니다. 권한 관리 및 액세스 검토는 기존 외부 사용자와 리소스에 대한 액세스를 검토하고 제거하는 방법을 제공할 수 있습니다.

사용자를 권한 관리 외부에서 초대하는 경우 외부 사용자 액세스를 검토하고 관리하는 별도의 프로세스를 만듭니다. 예를 들어 Microsoft 365의 SharePoint를 통해 외부 사용자를 직접 초대하는 경우 권한 관리 프로세스에 포함되지 않습니다.

자동화된 시나리오

테넌트 간에 동기화된 공유는 이 문서에 설명된 패턴 중 가장 복잡합니다. 이 패턴은 최종 사용자가 시작하거나 스크립팅하는 것보다 더 자동화된 관리 및 프로비전 해제 옵션을 사용하도록 설정합니다.

자동화된 시나리오에서 리소스 테넌트 관리자는 ID 프로비저닝 시스템을 사용하여 프로비전 및 프로비전 해제 프로세스를 자동화합니다. Microsoft의 Commercial Cloud 인스턴스 내 시나리오에서는 테넌트 간 동기화가 있습니다. Microsoft 소버린 클라우드 인스턴스에 걸쳐 있는 시나리오에서는 테넌트 간 동기화가 아직 클라우드 간을 지원하지 않으므로 다른 방법이 필요합니다.

예를 들어 Microsoft Commercial Cloud 인스턴스 내에서 다국적/지역 대기업에는 다음과 같은 요구 사항이 있는 여러 자회사가 있습니다.

- 각각에는 자체 Microsoft Entra 테넌트가 있으며 함께 작업해야 합니다.

- 테넌트 간에 새 사용자를 동기화하는 것 외에도 특성 업데이트를 자동으로 동기화하고 프로비전 해제를 자동화합니다.

- 직원이 더 이상 자회사에 없는 경우 다음 동기화 중에 다른 모든 테넌트에서 해당 직원의 계정을 제거합니다.

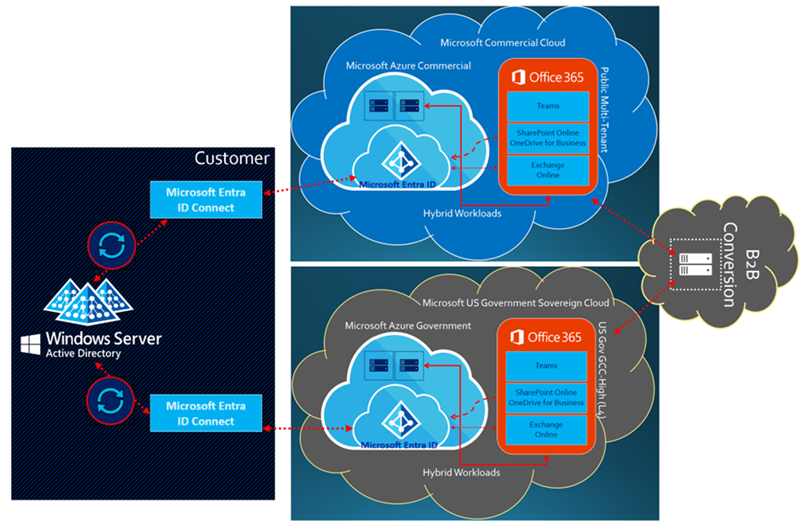

확장된 클라우드 간 시나리오에서 DIB(방위 산업 기지) 계약자는 방위 기반 및 상업 기반 자회사를 보유하고 있습니다. 여기에는 다음과 같은 경쟁 규정 요구 사항이 있습니다.

- 미국 방위 사업은 Microsoft 365 미국 정부 GCC High 및 Azure Government 같은 미국 소버린 클라우드 테넌트에서 상주합니다.

- 상용 비즈니스는 글로벌 Azure 클라우드에서 실행되는 Microsoft Entra 환경과 같은 상용의 별도 Microsoft Entra 테넌트에 상주합니다.

클라우드 간 아키텍처에 배포된 단일 회사처럼 작동하기 위해 모든 사용자가 두 테넌트 모두에 동기화됩니다. 이 방법을 사용하면 두 테넌트 모두에서 통합된 GAL 가용성을 사용할 수 있으며 두 테넌트와 자동으로 동기화되는 사용자에게 애플리케이션 및 콘텐츠에 대한 자격 및 제한이 포함되도록 할 수 있습니다. 예제 요구 사항은 다음과 같습니다.

- 미국 직원은 두 테넌트 모두에 대해 유비쿼터스 액세스 권한을 가질 수 있습니다.

- 미국 이외의 직원은 두 테넌트 모두의 통합 GAL에 표시되지만 GCC High 테넌트에서 사용권 계약에 따라 보호하는 콘텐츠에 액세스할 수 없습니다.

이 시나리오에서는 적절한 권한 및 데이터 보호 정책과 연결하는 동안 두 테넌트 모두에서 사용자를 구성하기 위해 자동 동기화 및 ID 관리가 필요합니다.

클라우드 간 B2B를 사용하려면 원격 클라우드 인스턴스에서 공동 작업하려는 각 조직에 대해 테넌트 간 액세스 설정을 구성해야 합니다.

프로비전 계정

이 섹션에서는 자동화된 시나리오에서 계정 프로비전을 자동화하는 세 가지 기술에 대해 설명합니다.

기술 1: Microsoft Entra ID에 기본 제공된 테넌트 간 동기화 기능 사용

이 방법은 동기화해야 하는 모든 테넌트가 동일한 클라우드 인스턴스(예: 상업용에서 상업용으로)에 있는 경우에만 작동합니다.

기술 2: Microsoft Identity Manager를 사용하여 계정 프로비전

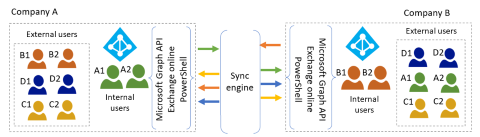

MIM(Microsoft Identity Manager)과 같은 외부 IAM(ID 및 액세스 관리) 솔루션을 동기화 엔진으로 사용합니다.

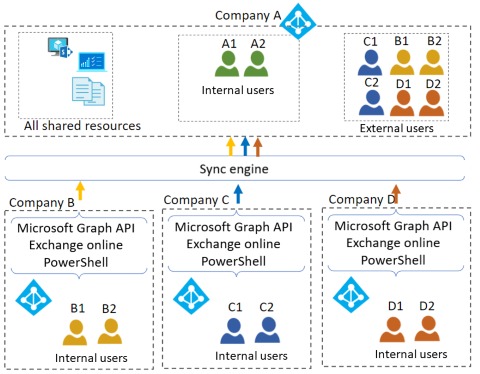

이 고급 배포에서는 MIM를 동기화 엔진으로 사용합니다. MIM은 Microsoft Graph API와 Exchange Online PowerShell을 호출합니다. 대체 구현에는 Microsoft Industry Solutions에서 클라우드 호스트된 ADSS(Active Directory Synchronization Services) 관리되는 서비스 제공 사항이 포함될 수 있습니다. 다른 IAM 제품(예: SailPoint, Omada 및 OKTA)을 사용하여 처음부터 만들 수 있는 타사 제품이 있습니다.

다음 다이어그램에서와 같이 한 테넌트에서 다른 테넌트로 ID(사용자, 연락처 및 그룹)의 클라우드 간 동기화를 수행합니다.

이 문서의 범위에서 벗어난 고려 사항에는 온-프레미스 애플리케이션 통합이 포함됩니다.

기술 3: Microsoft Entra Connect를 사용하여 계정 프로비전

이 기술은 기존 Windows Server 기반 Active Directory Domain Services(AD DS)의 모든 ID를 관리하는 복잡한 조직에만 적용됩니다. 이 방식에서는 다음 다이어그램에 설명된 것처럼 Microsoft Entra Connect를 동기화 엔진으로 사용합니다.

MIM 기술과 달리 모든 ID 원본(사용자, 연락처 및 그룹)은 기존 Windows Server 기반 Active Directory Domain Services(AD DS)에서 제공됩니다. AD DS 디렉터리 는 일반적으로 여러 테넌트 ID를 관리하는 복잡한 조직에 대한 온-프레미스 배포입니다. 클라우드 전용 ID는 이 기술에 대한 범위에 포함되지 않습니다. 동기화를 위해 범위에 포함하려면 모든 ID가 AD DS에 있어야 합니다.

개념적으로 이 기술은 사용자를 홈 테넌트로 내부 멤버 사용자(기본 동작)로 동기화합니다. 또는 사용자를 리소스 테넌트에 외부 사용자(사용자 지정 동작)로 동기화할 수 있습니다.

Microsoft는 Microsoft Entra Connect 구성에서 어떤 수정이 발생하는지 신중하게 고려하여 이 이중 동기화 사용자 기술을 지원합니다. 예를 들어 마법사 기반 설정 구성을 수정하는 경우 지원 인시던트 중에 구성을 다시 빌드해야 하는 경우 변경 내용을 문서화해야 합니다.

기본적으로 Microsoft Entra Connect는 외부 사용자를 동기화할 수 없습니다. 사용자를 내부 계정에서 외부 계정으로 변환하려면 외부 프로세스(예: PowerShell 스크립트)로 보강해야 합니다.

이 기술의 이점에는 AD DS에 저장된 특성과 ID를 동기화하는 Microsoft Entra Connect가 포함됩니다. 동기화에는 주소록 특성, 관리자 특성, 그룹 멤버 자격 및 기타 하이브리드 ID 특성이 범위 내의 모든 테넌트로 포함될 수 있습니다. AD DS에 맞춰 ID를 프로비전 해제합니다. 이 특정 작업에 대한 클라우드 ID를 관리하기 위해 더 복잡한 IAM 솔루션이 필요하지 않습니다.

테넌트별로 Microsoft Entra Connect의 일대일 관계가 있습니다. 각 테넌트에는 멤버 및/또는 외부 사용자 계정 동기화를 지원하기 위해 개별적으로 변경할 수 있는 자체 Microsoft Entra Connect 구성이 있습니다.

올바른 토폴로지 선택

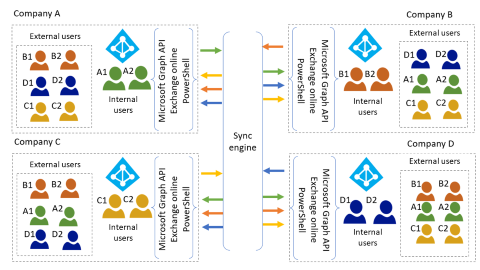

대부분의 고객은 자동화된 시나리오에서 다음 토폴로지 중 하나를 사용합니다.

- 메시 토폴로지는 모든 테넌트에서 모든 리소스 공유를 사용하도록 설정합니다. 각 리소스 테넌트에서 다른 테넌트에서 외부 사용자로 사용자를 만듭니다.

- 단일 리소스 테넌트 토폴로지는 다른 테넌트의 사용자가 외부 사용자인 단일 테넌트(리소스 테넌트)를 사용합니다.

솔루션을 디자인하는 동안 다음 표를 의사 결정 트리로 참조합니다. 표에 따라 다이어그램은 조직에 적합한 토폴로지를 결정하는 데 도움이 되는 두 토폴로지를 보여 줍니다.

메시와 단일 리소스 테넌트 토폴로지 비교

| 고려 사항 | 메시 토폴로지 | 단일 리소스 테넌트 |

|---|---|---|

| 각 회사에는 사용자와 리소스가 포함된 별도의 Microsoft Entra 테넌트가 있습니다. | 예 | 예 |

| 리소스 위치 및 협업 | ||

| 공유 앱 및 기타 리소스는 현재 홈 테넌트에 남아 있습니다. | 예 | 아니요. 리소스 테넌트의 앱 및 기타 리소스만 공유할 수 있습니다. 다른 테넌트의 남아 있는 앱 및 기타 리소스는 공유할 수 없습니다. |

| 개별 회사의 GAL(통합된 GAL)에서 모두 볼 수 있음 | 예 | 아니요 |

| 리소스 액세스 및 관리 | ||

| Microsoft Entra ID에 연결된 모든 애플리케이션을 모든 회사에서 공유할 수 있습니다. | 예 | 아니요. 리소스 테넌트의 애플리케이션만 공유됩니다. 다른 테넌트의 나머지 애플리케이션은 공유할 수 없습니다. |

| 전역 리소스 관리 | 테넌트 수준에서 계속. | 리소스 테넌트에서 통합. |

| 라이선스: Microsoft 365의 Office 365 SharePoint, 통합된 GAL, Teams 액세스는 모두 게스트를 지원하지만, 다른 Exchange Online 시나리오는 그렇지 않습니다. | 테넌트 수준에서 계속. | 테넌트 수준에서 계속. |

| 라이선스: Microsoft Entra ID(프리미엄) | 처음 50K 월간 활성 사용자는 무료입니다(테넌트당). | 처음 50K 월간 활성 사용자는 무료입니다. |

| 라이선스” SaaS(Software as a service) 앱 | 개별 테넌트로 유지되며 테넌트당 사용자당 라이선스가 필요할 수 있습니다. | 모든 공유 리소스는 단일 리소스 테넌트에서 상주합니다. 해당하는 경우 단일 테넌트로 라이선스 통합을 조사할 수 있습니다. |

메시 토폴로지

다음 다이어그램에서는 메시 토폴로지를 보여 줍니다.

메시 토폴로지에서 각 홈 테넌트의 모든 사용자는 리소스 테넌트가 되는 다른 테넌트 각각에 동기화됩니다.

- 테넌트 내의 모든 리소스를 외부 사용자와 공유할 수 있습니다.

- 각 조직에서는 대기업의 모든 사용자를 볼 수 있습니다. 위의 다이어그램에는 각각 홈 사용자와 다른 세 테넌트에서 온 외부 사용자를 포함하는 4개의 통합된 GAL이 있습니다.

다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 이 시나리오에서 사용자를 프로비전, 관리 및 프로비전 해제하는 방법에 대한 정보를 제공합니다.

클라우드 간 메시 토폴로지

메시 토폴로지는 교차 소버린 클라우드 솔루션에 걸쳐 있는 DIB 방위 계약자 시나리오에서와 같이 2개 정도의 테넌트에서 사용할 수 있습니다. 메시 토폴로지와 마찬가지로 각 홈 테넌트의 각 사용자는 다른 테넌트에 동기화되어 리소스 테넌트가 됩니다. 기술 3 섹션 다이어그램에서 퍼블릭 상업용 테넌트 내부 사용자는 외부 사용자 계정으로 미국 소버린 GCC High 테넌트와 동기화됩니다. 동시에 GCC High 내부 사용자는 외부 사용자 계정으로 Commercial에 동기화됩니다.

이 다이어그램은 데이터 스토리지 위치도 보여 줍니다. 데이터 분류 및 규정 준수는 이 문서의 범위를 벗어나지만, 애플리케이션 및 콘텐츠에 대한 권한 및 제한 사항을 포함할 수 있습니다. 콘텐츠에는 내부 사용자의 사용자 소유 데이터가 있는 위치가 포함될 수 있습니다(예: Exchange Online 사서함 또는 OneDrive에 저장된 데이터). 콘텐츠는 리소스 테넌트가 아니라 홈 테넌트에 있을 수 있습니다. 공유 데이터는 두 테넌트 중 하나에 있을 수 있습니다. 액세스 제어 및 조건부 액세스 정책을 통해 콘텐츠에 대한 액세스를 제한할 수 있습니다.

단일 리소스 테넌트 토폴로지

다음 다이어그램에서는 단일 리소스 테넌트 토폴로지를 보여 줍니다.

단일 리소스 테넌트 토폴로지에서 사용자와 해당 특성은 리소스 테넌트 (위 다이어그램의 회사 A)에 동기화됩니다.

- 멤버 조직 간에 공유되는 모든 리소스는 단일 리소스 테넌트에 상주해 야 합니다. 여러 자회사에 동일한 SaaS 앱에 대한 구독이 있는 경우 해당 구독을 통합할 수 있습니다.

- 리소스 테넌트의 GAL만 모든 회사의 사용자를 표시합니다.

계정 관리

이 솔루션은 원본 테넌트 사용자의 특성 변경 내용을 검색하고 리소스 테넌트 외부 사용자에 동기화합니다. 이러한 특성을 사용하여 권한 부여 결정을 내릴 수 있습니다(예: 동적 멤버 자격 그룹을 사용하는 경우).

계정 프로비전 해제

자동화는 원본 환경에서 개체 삭제를 검색하고 대상 환경에서 연결된 외부 사용자 개체를 삭제합니다.

다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 이 시나리오에서 사용자를 프로비전, 관리 및 프로비전 해제하는 방법에 대한 추가 정보를 제공합니다.

다음 단계

- 다중 테넌트 사용자 관리 소개는 Microsoft Entra 다중 테넌트 환경에서 사용자 수명 주기 관리를 구성하고 제공하기 위한 지침을 제공하는 일련의 문서 중 첫 번째 문서입니다.

- 다중 테넌트 사용자 관리에 대한 일반적인 고려 사항은 테넌트 간 동기화, 디렉터리 개체, Microsoft Entra 조건부 액세스, 추가 액세스 제어, Office 365에 대한 지침을 제공합니다.

- 시나리오에서 단일 테넌트가 작동하지 않는 경우 다중 테넌트 사용자 관리에 대한 일반적인 솔루션은 테넌트 간에 자동 사용자 수명 주기 관리 및 리소스 할당, 테넌트 간에 온-프레미스 앱 공유와 같은 문제에 대한 지침을 제공하는 문서입니다.