Microsoft Entra B2B 사용자에게 온-프레미스 애플리케이션에 대한 액세스 권한 부여

적용:  인력 테넌트

인력 테넌트  외부 테넌트(자세히 알아보기)

외부 테넌트(자세히 알아보기)

Microsoft Entra B2B 협업 기능을 사용하여 파트너 조직의 게스트 사용자를 초대하는 조직은 이제 이러한 B2B 사용자에게 온-프레미스 앱에 대한 액세스를 제공할 수 있습니다. 이러한 온-프레미스 앱은 SAML 기반 인증 또는 KCD(Kerberos 제한된 위임)와 함께 IWA(Windows 통합 인증)를 사용할 수 있습니다.

SAML 앱에 대한 액세스

온-프레미스 앱이 SAML 기반 인증을 사용하는 경우 손쉽게 Microsoft Entra B2B 협업 사용자가 Microsoft Entra 애플리케이션 프록시를 사용하여 Microsoft Entra 관리 센터를 통해 해당 앱을 사용할 수 있습니다.

다음과 같은 작업을 수행해야 합니다.

- 애플리케이션 프록시를 사용하도록 설정하고 커넥터를 설치합니다. 지침은 Microsoft Entra 애플리케이션 프록시를 사용하여 애플리케이션 게시를 참조하세요.

- 애플리케이션 프록시를 사용하는 온-프레미스 애플리케이션에 대한 SAML Single Sign-On의 지침에 따라 Microsoft Entra 애플리케이션 프록시를 통해 온-프레미스 SAML 기반 애플리케이션을 게시합니다.

- Microsoft Entra B2B 사용자를 SAML 애플리케이션에 할당합니다.

위 단계를 완료한 경우 앱이 시작되고 실행됩니다. Microsoft Entra B2B 액세스를 테스트하려면 다음을 수행합니다.

- 브라우저를 열고 앱을 게시할 때 만든 외부 URL로 이동합니다.

- 앱에 할당한 Microsoft Entra B2B 계정으로 로그인합니다. 앱을 열고 Single Sign-On을 사용하여 액세스할 수 있어야 합니다.

IWA 및 KCD 앱에 액세스

B2B 사용자에게 Windows 통합 인증 및 Kerberos 제한 위임을 사용하여 보호되는 온-프레미스 애플리케이션에 대한 액세스 권한을 부여하려면 다음과 같은 구성 요소가 필요합니다.

Microsoft Entra 애플리케이션 프록시를 통한 인증. B2B 사용자는 온-프레미스 애플리케이션에 인증할 수 있어야 합니다. 이렇게 하려면 Microsoft Entra 애플리케이션 프록시를 통해 온-프레미스 앱을 게시해야 합니다. 자세한 내용은 애플리케이션 프록시를 통한 원격 액세스를 위해 온-프레미스 애플리케이션 추가를 참조하세요.

온-프레미스 디렉터리에서 B2B 사용자 개체를 통해 권한을 부여합니다. 애플리케이션은 사용자 액세스 검사를 수행하고 올바른 리소스에 대한 액세스 권한을 부여할 수 있어야 합니다. IWA 및 KCD는 이 권한 부여를 완료하기 위해 온-프레미스 Windows Server Active Directory에 있는 사용자 개체가 필요합니다. KCD를 사용하는 Single Sign-On 작동 방식에 설명된 대로 애플리케이션 프록시는 이 사용자 개체가 사용자를 가장하고 Kerberos 토큰을 앱에 가져와야 합니다.

참고 항목

Microsoft Entra 애플리케이션 프록시를 구성하는 경우 IWA(Windows 통합 인증)에 대한 Single Sign-On 구성에서 위임된 로그온 ID가 사용자 계정 이름(기본값)으로 설정되어 있는지 확인합니다.

B2B 사용자 시나리오의 경우 온-프레미스 디렉터리에서 권한 부여에 필요한 게스트 사용자 개체를 만드는 데 사용할 수 있는 두 가지 방법이 있습니다.

- Microsoft Graph용 MIM(Microsoft Identity Manager) 및 MIM 관리 에이전트.

- MIM이 필요하지 않는 보다 간단한 솔루션인 PowerShell 스크립트

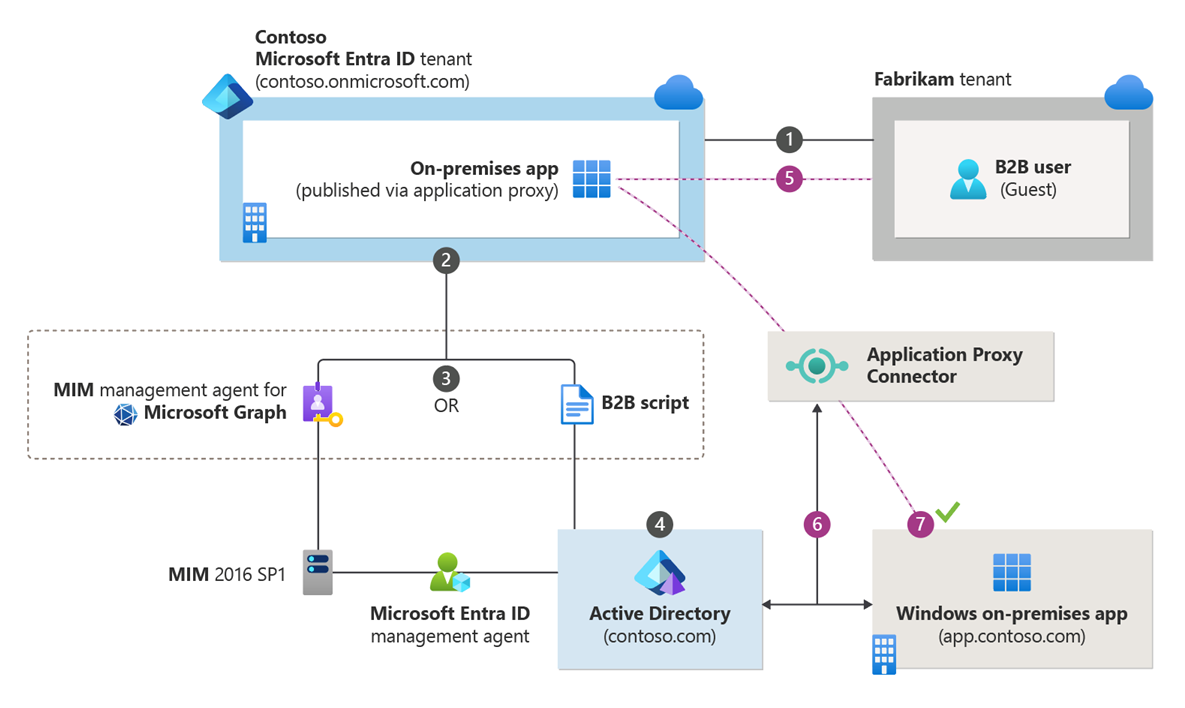

다음 다이어그램은 B2B 사용자에게 온-프레미스 IWA 및 KCD 앱에 대한 액세스 권한을 부여하기 위해 Microsoft Entra 애플리케이션 프록시와 온-프레미스 디렉터리의 B2B 사용자 개체의 생성이 어떻게 함께 작동하는지에 대한 전체적인 개요를 제공합니다. 다이어그램 아래에 번호가 매겨진 단계가 자세히 설명되어 있습니다.

- 파트너 조직(Fabrikam 테넌트)의 사용자가 Contoso 테넌트에 초대됩니다.

- 게스트 사용자 개체가 Contoso 테넌트에 만들어집니다(예: guest_fabrikam.com#EXT#@contoso.onmicrosoft.com의 UPN을 사용하는 사용자 개체).

- MIM을 통하거나 B2B PowerShell 스크립트를 통해 Contoso에서 Fabrikam 게스트를 가져옵니다.

- Fabrikam 게스트 사용자 개체(게스트#EXT#)의 표현 또는 “공간”이 MIM 또는 B2B PowerShell 스크립트를 통해 온-프레미스 디렉터리에 만들어집니다.

- 게스트 사용자가 온-프레미스 애플리케이션 app.contoso.com에 액세스합니다.

- Kerberos 제한 위임을 사용하여 애플리케이션 프록시를 통해 인증 요청이 승인됩니다.

- 게스트 사용자 개체가 로컬로 존재하기 때문에 인증에 성공합니다.

수명 주기 관리 정책

수명 주기 관리 정책을 통해 온-프레미스 B2B 사용자 개체를 관리할 수 있습니다. 예시:

- 애플리케이션 프록시를 인증하는 동안 MFA가 사용되도록 게스트 사용자에 대한 MFA(Multi-Factor Authentication)를 설정할 수 있습니다. 자세한 내용은 B2B 협업 사용자에 대한 조건부 액세스를 참조하세요.

- 클라우드 B2B 사용자에서 수행되는 모든 후원, 액세스 검토, 계정 확인 등은 온-프레미스 사용자에게 적용됩니다. 예를 들어 클라우드 사용자가 수명 주기 관리 정책을 통해 삭제된 경우 온-프레미스 사용자도 MIM 동기화 또는 Microsoft Entra B2B 스크립트를 통해 삭제됩니다. 자세한 내용은 Microsoft Entra 액세스 검토를 통해 게스트 액세스 관리를 참조하세요.

Microsoft Entra B2B 스크립트를 통해 B2B 게스트 사용자 개체 만들기

Microsoft Entra B2B 샘플 스크립트를 사용하여 Microsoft Entra B2B 계정에서 동기화된 섀도 Microsoft Entra 계정을 만들 수 있습니다. 그런 다음 KCD를 사용하는 온-프레미스 앱에 섀도 계정을 사용할 수 있습니다.

MIM을 통해 B2B 게스트 사용자 개체 만들기

MIM 및 Microsoft Graph용 MIM 커넥터를 사용하여 사내 디렉터리에 게스트 사용자 개체를 만들 수 있습니다. 자세한 내용은 Azure 애플리케이션 프록시와 함께 MIM(Microsoft Identity Manager) 2016 SP1을 사용하여 Microsoft Entra B2B(Business-to-Business) 협업을 참조하세요.

라이선스 고려 사항

온-프레미스 앱에 액세스하거나 ID가 온-프레미스에서 관리되는 외부 게스트 사용자를 위한 올바른 CAL(클라이언트 액세스 라이선스) 또는 외부 커넥터가 있는지 확인합니다. 자세한 내용은 클라이언트 액세스 라이선스 및 라이선스 관리의 “외부 커넥터” 섹션을 참조하세요. 특정 라이선스 요구 사항은 Microsoft 담당자 또는 지역 대리점에 문의하세요.