Defender for Cloud Apps Workday 환경을 보호하는 방법

주요 HCM 솔루션인 Workday는 직원의 개인 데이터, 계약, 공급업체 세부 정보 등과 같은 organization 가장 중요한 정보를 보유하고 있습니다. 이 데이터의 노출을 방지하려면 악의적인 행위자 또는 보안에 모르는 내부자가 중요한 정보를 유출하지 못하도록 지속적으로 모니터링해야 합니다.

Workday를 Defender for Cloud Apps 연결하면 사용자의 활동에 대한 인사이트를 향상시키고 비정상적인 동작에 대한 위협 탐지를 제공합니다.

주요 위협

- 손상된 계정 및 내부자 위협

- 데이터 유출

- 보안 인식 부족

- 관리되지 않는 사용자 고유의 디바이스 가져오기(BYOD)

Defender for Cloud Apps 환경 보호에 도움이 되는 방법

기본 제공 정책 및 정책 템플릿을 사용하여 Workday 제어

다음 기본 제공 정책 템플릿을 사용하여 잠재적 위협을 감지하고 알릴 수 있습니다.

| 유형 | 이름 |

|---|---|

| 기본 제공 변칙 검색 정책 |

익명 IP 주소에서의 활동 의외의 국가에서의 활동 의심스러운 IP 주소의 활동 불가능한 이동 |

| 활동 정책 템플릿 | 위험한 IP 주소에서 로그온 |

정책 만들기에 대한 자세한 내용은 정책 만들기를 참조하세요.

거버넌스 제어 자동화

현재 Workday에 사용할 수 있는 거버넌스 컨트롤은 없습니다. 이 커넥터에 대한 거버넌스 작업을 수행하려는 경우 원하는 작업에 대한 세부 정보가 포함된 지원 티켓을 열 수 있습니다.

앱의 위협 수정에 대한 자세한 내용은 연결된 앱 관리를 참조하세요.

실시간으로 Workday 보호

외부 사용자와의 보안 및 공동 작업 및관리되지 않거나 위험한 디바이스에 대한 중요한 데이터 다운로드를 차단 및 보호하기 위한 모범 사례를 검토합니다.

Workday를 Microsoft Defender for Cloud Apps 연결

이 섹션에서는 앱 커넥터 API를 사용하여 기존 Workday 계정에 Microsoft Defender for Cloud Apps 연결하는 지침을 제공합니다. 이 연결을 통해 Workday 사용을 파악하고 제어할 수 있습니다. Defender for Cloud Apps Workday를 보호하는 방법에 대한 자세한 내용은 Workday 보호를 참조하세요.

빠른 시작

필수 구성 요소를 구성하고 Workday에서 단계를 수행하는 방법을 보여 주는 빠른 시작 비디오를 시청하세요. 비디오의 단계를 완료한 후에는 Workday 커넥터를 계속 추가할 수 있습니다.

참고

비디오에는 보안 그룹 설정: 테넌트 설정 – 시스템 권한을 구성하기 위한 필수 구성 요소 단계가 표시되지 않습니다. 구성해야 합니다.

필수 구성 요소

Defender for Cloud Apps 연결하는 데 사용되는 Workday 계정은 보안 그룹(신규 또는 기존)의 구성원이어야 합니다. Workday 통합 시스템 사용자를 사용하는 것이 좋습니다. 보안 그룹에는 다음 도메인 보안 정책에 대해 다음과 같은 권한이 선택되어 있어야 합니다.

| 기능 영역 | 도메인 보안 정책 | 하위 도메인 보안 정책 | 보고서/작업 권한 | 통합 권한 |

|---|---|---|---|---|

| 시스템 | 설정: 테넌트 설정 – 일반 | 설정: 테넌트 설정 – 보안 | 보기, 수정 | 가져오기, 배치 |

| 시스템 | 설정: 테넌트 설정 – 일반 | 설정: 테넌트 설정 – 시스템 | 수정 | 없음 |

| 시스템 | 보안 관리 | 보기, 수정 | 가져오기, 배치 | |

| 시스템 | 시스템 감사 | 보기 | Get | |

| 인력 | 작업자 데이터: 직원 배치 | 작업자 데이터: 공용 작업자 보고서 | 보기 | Get |

참고

- 보안 그룹에 대한 권한을 설정하는 데 사용되는 계정은 Workday 관리자여야 합니다.

- 사용 권한을 설정하려면 "기능 영역에 대한 도메인 보안 정책"을 검색한 다음 각 기능 영역("시스템"/"직원 배치")을 검색하고 테이블에 나열된 권한을 부여합니다.

- 모든 권한이 설정되면 "보류 중인 보안 정책 변경 활성화"를 검색하고 변경 내용을 승인합니다.

Workday 통합 사용자, 보안 그룹 및 권한을 설정하는 방법에 대한 자세한 내용은 Workday에 대한 통합 또는 외부 엔드포인트 액세스 권한 부여 가이드의 1~4단계(Workday 설명서/커뮤니티 자격 증명으로 액세스할 수 있음)를 참조하세요.

OAuth를 사용하여 Workday를 Defender for Cloud Apps 연결하는 방법

필수 구성 요소에 언급된 보안 그룹의 구성원인 계정으로 Workday에 로그인합니다.

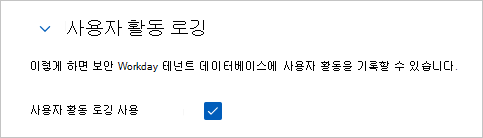

"테넌트 설정 편집 – 시스템"을 검색하고 사용자 활동 로깅에서 사용자 활동 로깅 사용을 선택합니다.

"테넌트 설정 편집 – 보안"을 검색하고 OAuth 2.0 설정에서 OAuth 2.0 클라이언트 사용을 선택합니다.

"API 클라이언트 등록"을 검색하고 API 클라이언트 등록 – 작업을 선택합니다.

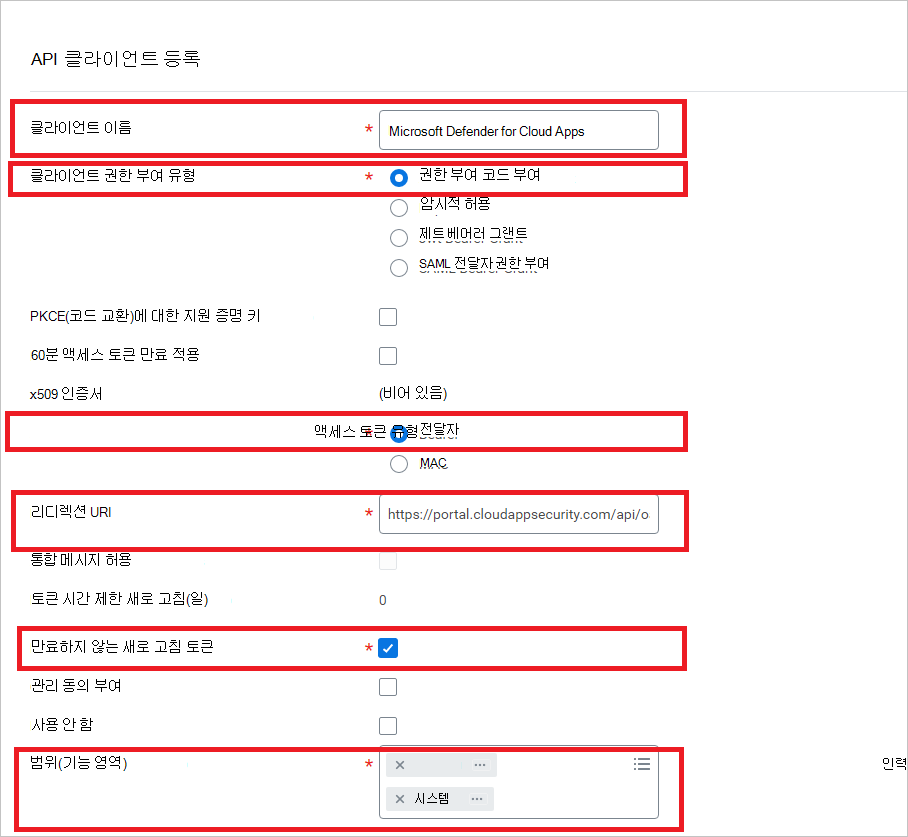

API 클라이언트 등록 페이지에서 다음 정보를 입력한 다음 확인을 선택합니다.

필드 이름 값 클라이언트 이름 Microsoft Defender for Cloud Apps 클라이언트 권한 부여 유형 권한 부여 코드 부여 액세스 토큰 유형 무기명 리디렉션 URI https://portal.cloudappsecurity.com/api/oauth/connect

참고: 미국 정부 GCC High 고객의 경우 다음 값을 입력합니다.https://portal.cloudappsecurity.us/api/oauth/connect만료하지 않는 새로 고침 토큰 예 범위(기능 영역) 직원 및시스템

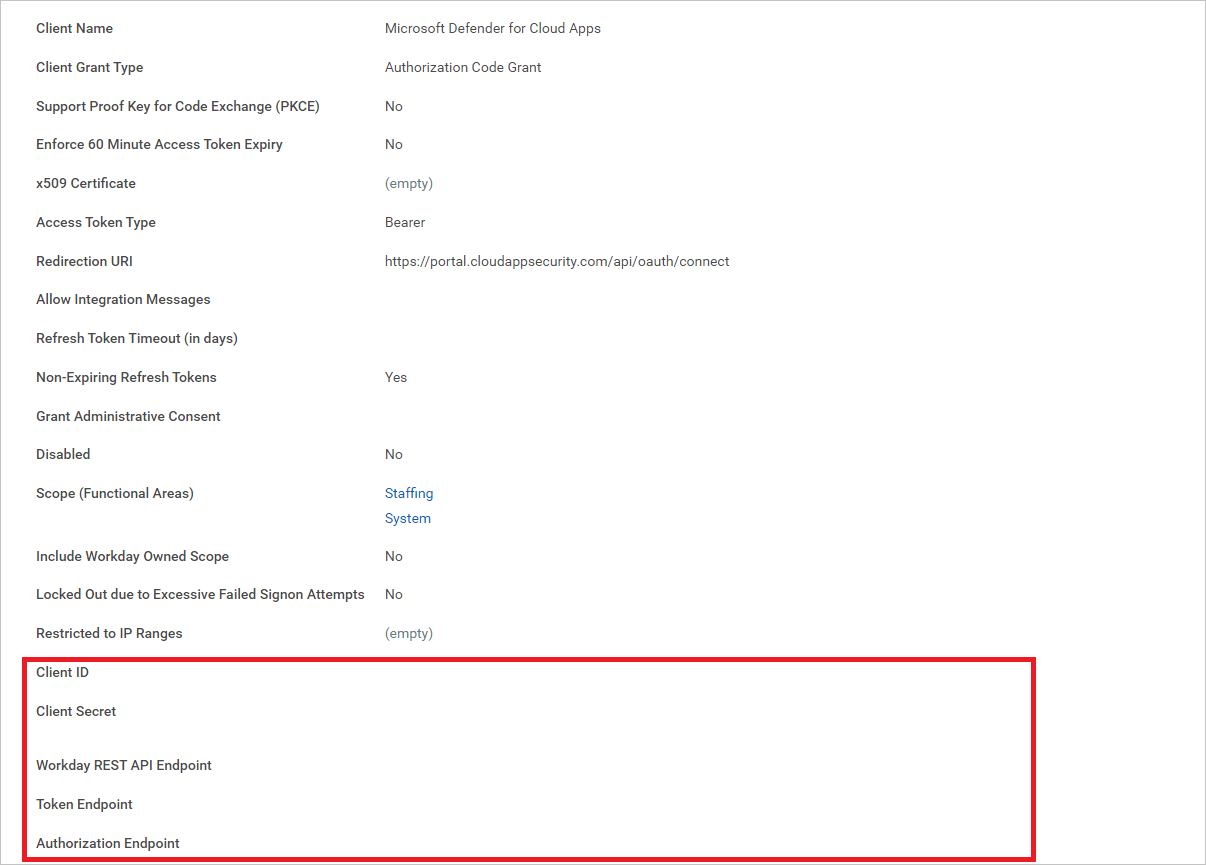

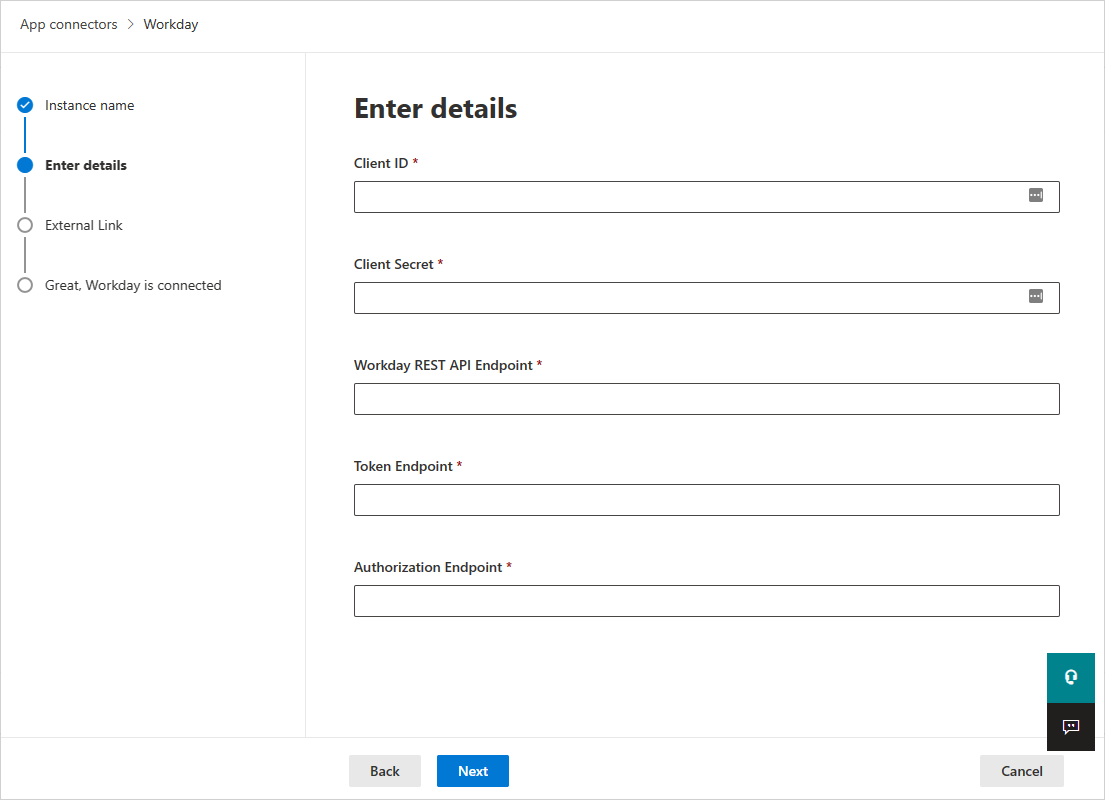

등록되면 다음 매개 변수에 대해 메모한 다음 완료를 선택합니다.

- 클라이언트 ID

- 클라이언트 암호

- Workday REST API 엔드포인트

- 토큰 엔드포인트

- 권한 부여 엔드포인트

참고

Workday 계정이 SAML SSO로 사용하도록 설정된 경우 권한 부여 엔드포인트에 쿼리 문자열 매개 변수 'redirect=n' 를 추가합니다.

권한 부여 엔드포인트에 이미 다른 쿼리 문자열 매개 변수가 있는 경우 권한 부여 엔드포인트의 끝에 추가 '&redirect=n' 합니다. 권한 부여 엔드포인트에 쿼리 문자열 매개 변수가 없는 경우 권한 부여 엔드포인트의 끝에 를 추가 '?redirect=n' 합니다.

workday에 Defender for Cloud Apps 연결하는 방법

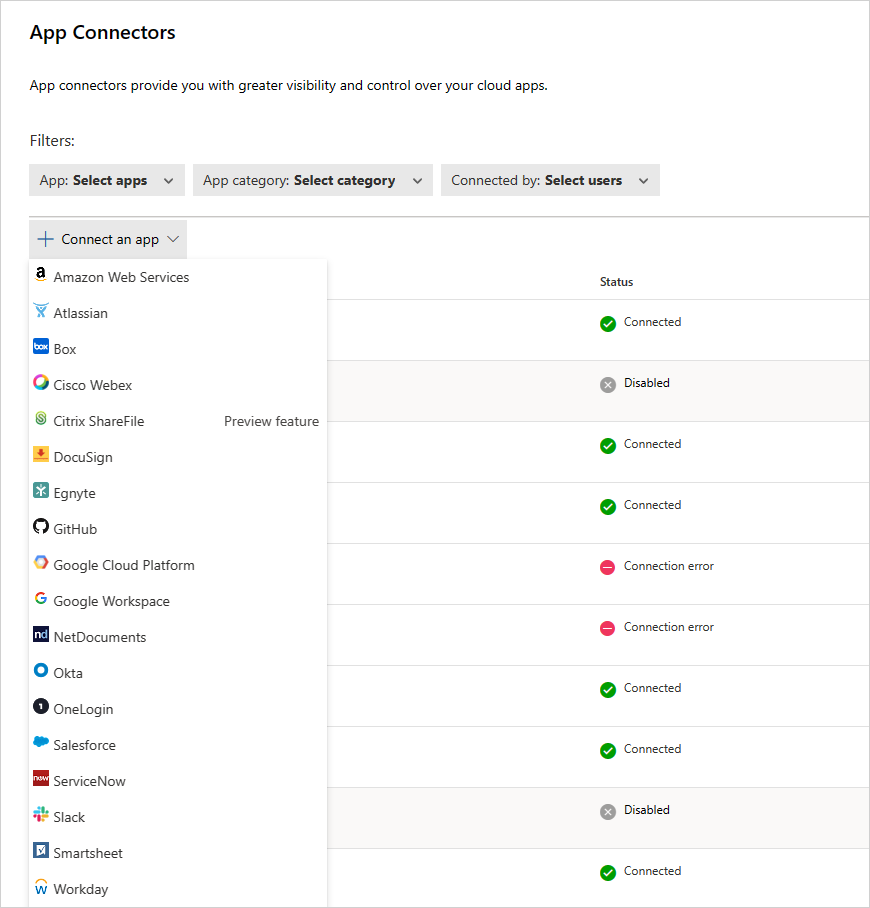

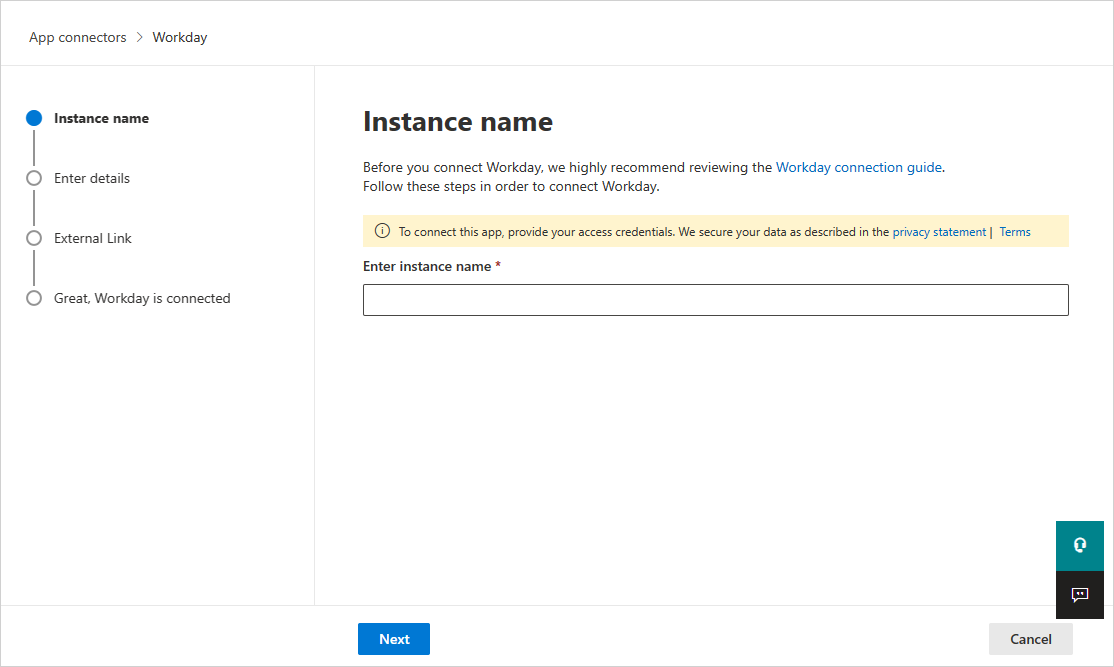

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다.

앱 커넥터 페이지에서 +앱 연결을 선택한 다음 Workday를 선택합니다.

다음 화면에서 커넥터에 이름을 지정한 다음 , 다음을 선택합니다.

세부 정보 입력 페이지에서 앞에서 설명한 정보가 포함된 세부 정보를 입력한 다음, 다음을 선택합니다.

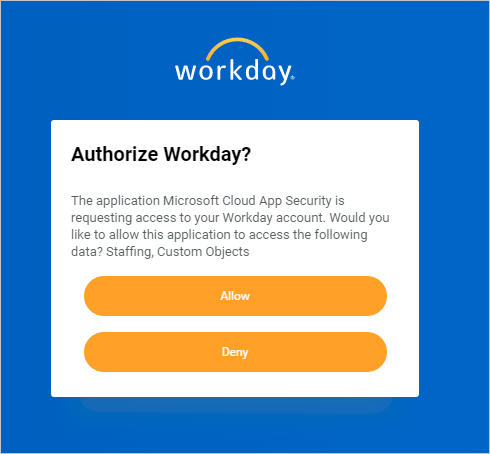

외부 링크 페이지에서 Workday 연결을 선택합니다.

Workday에서 Workday 계정에 대한 Defender for Cloud Apps 액세스를 허용할지 묻는 팝업이 나타납니다. 계속하려면 허용을 선택합니다.

Defender for Cloud Apps 포털로 돌아가서 Workday가 성공적으로 연결되었다는 메시지가 표시됩니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다. 연결된 App Connector의 상태 연결되었는지 확인합니다.

참고

Workday를 연결하면 연결 전 7일 동안 이벤트를 받게 됩니다.

참고

테스트를 위해 Defender for Cloud Apps Workday 샌드박스 계정에 연결하는 경우 Workday는 매주 샌드박스 계정을 새로 고쳐 Defender for Cloud Apps 연결이 실패합니다. 테스트를 계속하려면 매주 샌드박스 환경을 Defender for Cloud Apps 다시 연결해야 합니다.

앱 연결에 문제가 있는 경우 앱 커넥터 문제 해결을 참조하세요.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.