Defender for Cloud Apps GCP(Google Cloud Platform) 환경을 보호하는 방법

Google Cloud Platform은 organization 클라우드에서 전체 워크로드를 호스트하고 관리할 수 있는 IaaS 공급자입니다. 클라우드에서 인프라를 활용하는 이점과 함께 organization 가장 중요한 자산은 위협에 노출될 수 있습니다. 노출되는 자산에는 잠재적으로 중요한 정보가 있는 스토리지 인스턴스, organization 대한 액세스를 가능하게 하는 가장 중요한 애플리케이션, 포트 및 가상 프라이빗 네트워크를 작동하는 컴퓨팅 리소스가 포함됩니다.

GCP를 Defender for Cloud Apps 연결하면 관리 및 로그인 활동을 모니터링하고, 가능한 무차별 암호 대입 공격, 권한 있는 사용자 계정의 악의적인 사용 및 비정상적인 VM 삭제에 대한 알림을 제공하여 자산을 보호하고 잠재적 위협을 감지할 수 있습니다.

주요 위협

- 클라우드 리소스 남용

- 손상된 계정 및 내부자 위협

- 데이터 유출

- 리소스 구성이 잘못되고 액세스 제어가 부족합니다.

Defender for Cloud Apps 환경 보호에 도움이 되는 방법

기본 제공 정책 및 정책 템플릿을 사용하여 GCP 제어

다음 기본 제공 정책 템플릿을 사용하여 잠재적 위협을 감지하고 알릴 수 있습니다.

| 유형 | 이름 |

|---|---|

| 기본 제공 변칙 검색 정책 |

익명 IP 주소에서의 활동 의외의 국가에서의 활동 의심스러운 IP 주소의 활동 불가능한 이동 종료된 사용자가 수행하는 작업(IdP로 Microsoft Entra ID 필요) 여러 번 실패한 로그인 시도 비정상적인 관리 활동 여러 VM 삭제 활동 비정상적인 여러 VM 만들기 작업 (미리 보기) |

| 활동 정책 템플릿 | 컴퓨팅 엔진 리소스에 대한 변경 내용 StackDriver 구성 변경 내용 스토리지 리소스 변경 내용 가상 사설망 변경 내용 위험한 IP 주소에서 로그온 |

정책 만들기에 대한 자세한 내용은 정책 만들기를 참조하세요.

거버넌스 제어 자동화

잠재적 위협에 대한 모니터링 외에도 다음 GCP 거버넌스 작업을 적용하고 자동화하여 검색된 위협을 수정할 수 있습니다.

| 유형 | 작업 |

|---|---|

| 사용자 거버넌스 | - 사용자가 Google로 암호를 재설정하도록 요구(연결된 Google Workspace instance 필요) - 사용자 일시 중단(연결된 Google Workspace instance 필요) - 사용자에게 경고 알림(Microsoft Entra ID 통해) - 사용자가 다시 로그인하도록 요구(Microsoft Entra ID 통해) - 사용자 일시 중단(Microsoft Entra ID 통해) |

앱의 위협 수정에 대한 자세한 내용은 연결된 앱 관리를 참조하세요.

실시간으로 GCP 보호

외부 사용자와의 보안 및 공동 작업 및관리되지 않거나 위험한 디바이스에 대한 중요한 데이터 다운로드를 차단 및 보호하기 위한 모범 사례를 검토합니다.

Google Cloud Platform을 Microsoft Defender for Cloud Apps 연결

이 섹션에서는 커넥터 API를 사용하여 기존 GCP(Google Cloud Platform) 계정에 Microsoft Defender for Cloud Apps 연결하는 지침을 제공합니다. 이 연결을 사용하면 GCP 사용에 대한 가시성과 제어를 제공합니다. Defender for Cloud Apps GCP를 보호하는 방법에 대한 자세한 내용은 GCP 보호를 참조하세요.

통합에 전용 프로젝트를 사용하고 프로젝트에 대한 액세스를 제한하여 안정적인 통합을 유지하고 설치 프로세스의 삭제/수정을 방지하는 것이 좋습니다.

참고

감사를 위해 GCP 환경을 연결하는 지침은 집계된 로그를 사용하는 Google의 권장 사항을 따릅니다. 통합은 Google StackDriver를 활용하며 청구에 영향을 줄 수 있는 추가 리소스를 사용합니다. 사용된 리소스는 다음과 같습니다.

Defender for Cloud Apps 감사 연결은 관리 활동 감사 로그만 가져옵니다. 데이터 액세스 및 시스템 이벤트 감사 로그는 가져오지 않습니다. GCP 로그에 대한 자세한 내용은 클라우드 감사 로그를 참조하세요.

필수 구성 요소

통합 GCP 사용자에게는 다음 권한이 있어야 합니다.

- IAM 및 관리 편집 – 조직 수준

- 프로젝트 만들기 및 편집

GCP 보안 감사를 Defender for Cloud Apps 연결에 연결하여 GCP 앱 사용에 대한 가시성과 제어를 얻을 수 있습니다.

Google Cloud Platform 구성

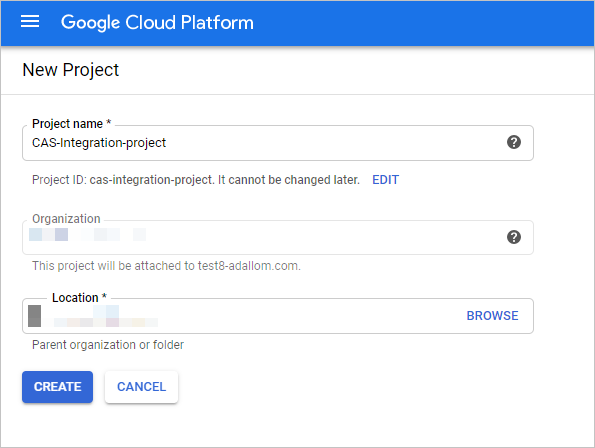

전용 프로젝트 만들기

통합 격리 및 안정성을 사용하도록 organization 따라 GCP에서 전용 프로젝트 만들기

통합 GCP 사용자 계정을 사용하여 GCP 포털에 로그인합니다.

프로젝트 만들기를 선택하여 새 프로젝트를 시작합니다.

새 프로젝트 화면에서 프로젝트의 이름을 지정하고 만들기를 선택합니다.

필요한 API 사용

전용 프로젝트로 전환합니다.

라이브러리 탭으로 이동합니다.

클라우드 로깅 API를 검색하여 선택한 다음, API 페이지에서 사용을 선택합니다.

Cloud Pub/Sub API를 검색하여 선택한 다음, API 페이지에서 사용을 선택합니다.

참고

Pub/Sub Lite API를 선택하지 않는지 확인합니다.

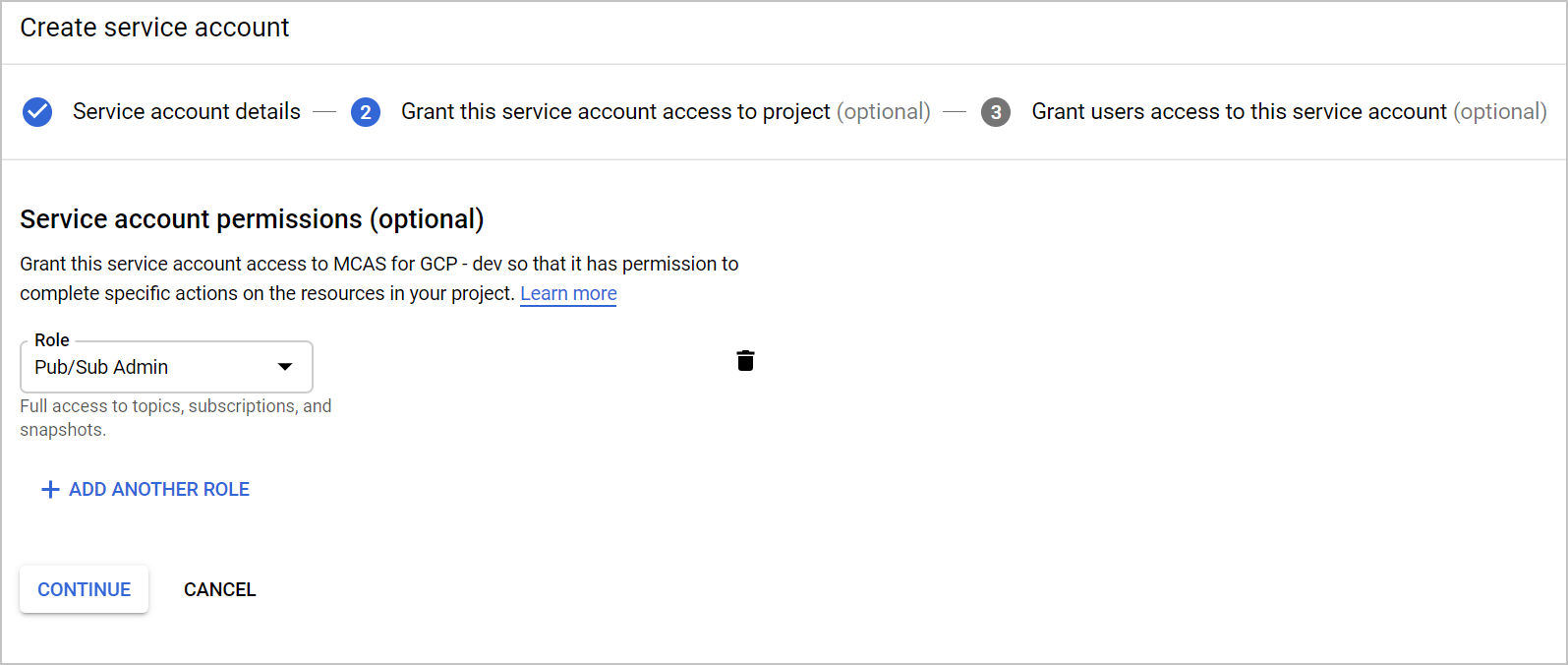

보안 감사 통합을 위한 전용 서비스 계정 만들기

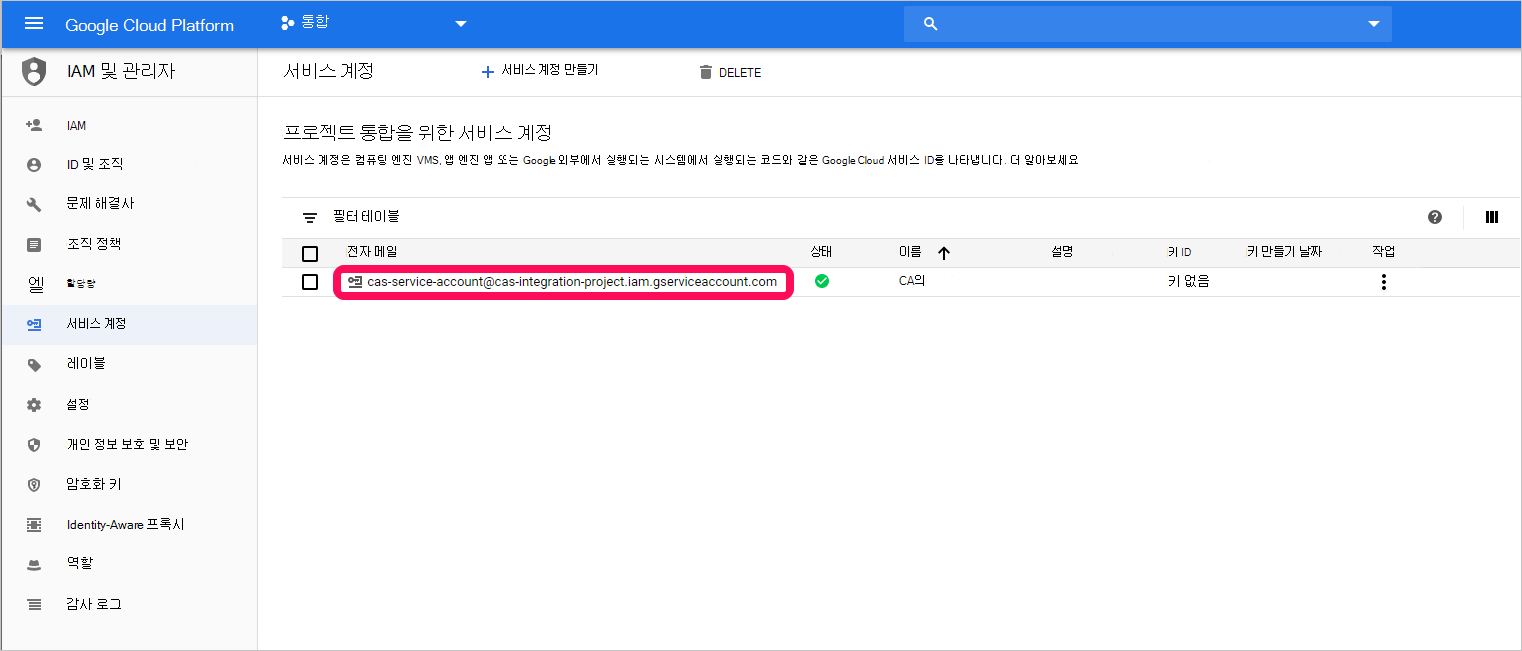

IAM & 관리자에서 서비스 계정을 선택합니다.

서비스 계정 만들기를 선택하여 전용 서비스 계정을 만듭니다.

계정 이름을 입력한 다음 만들기를 선택합니다.

역할을Pub/Sub 관리 지정한 다음 저장을 선택합니다.

Email 값을 복사합니다. 나중에 필요합니다.

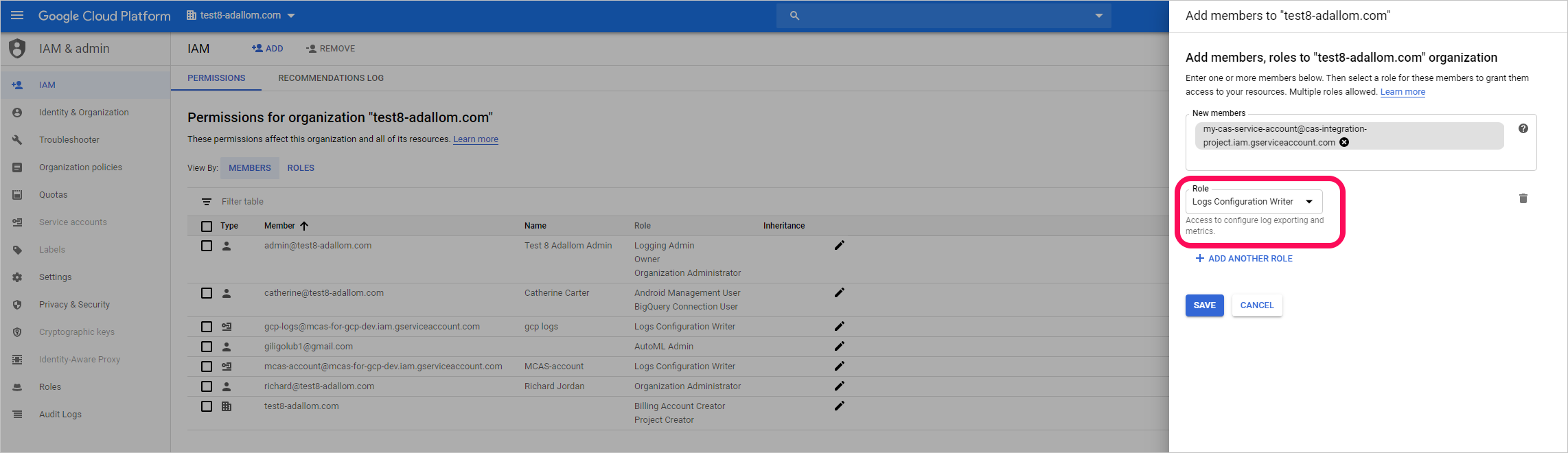

IAM & 관리자에서 IAM을 선택합니다.

organization 수준으로 전환합니다.

추가를 선택합니다.

새 멤버 상자에 이전에 복사한 Email 값을 붙여넣습니다.

역할을로그 구성 기록기로 지정한 다음, 저장을 선택합니다.

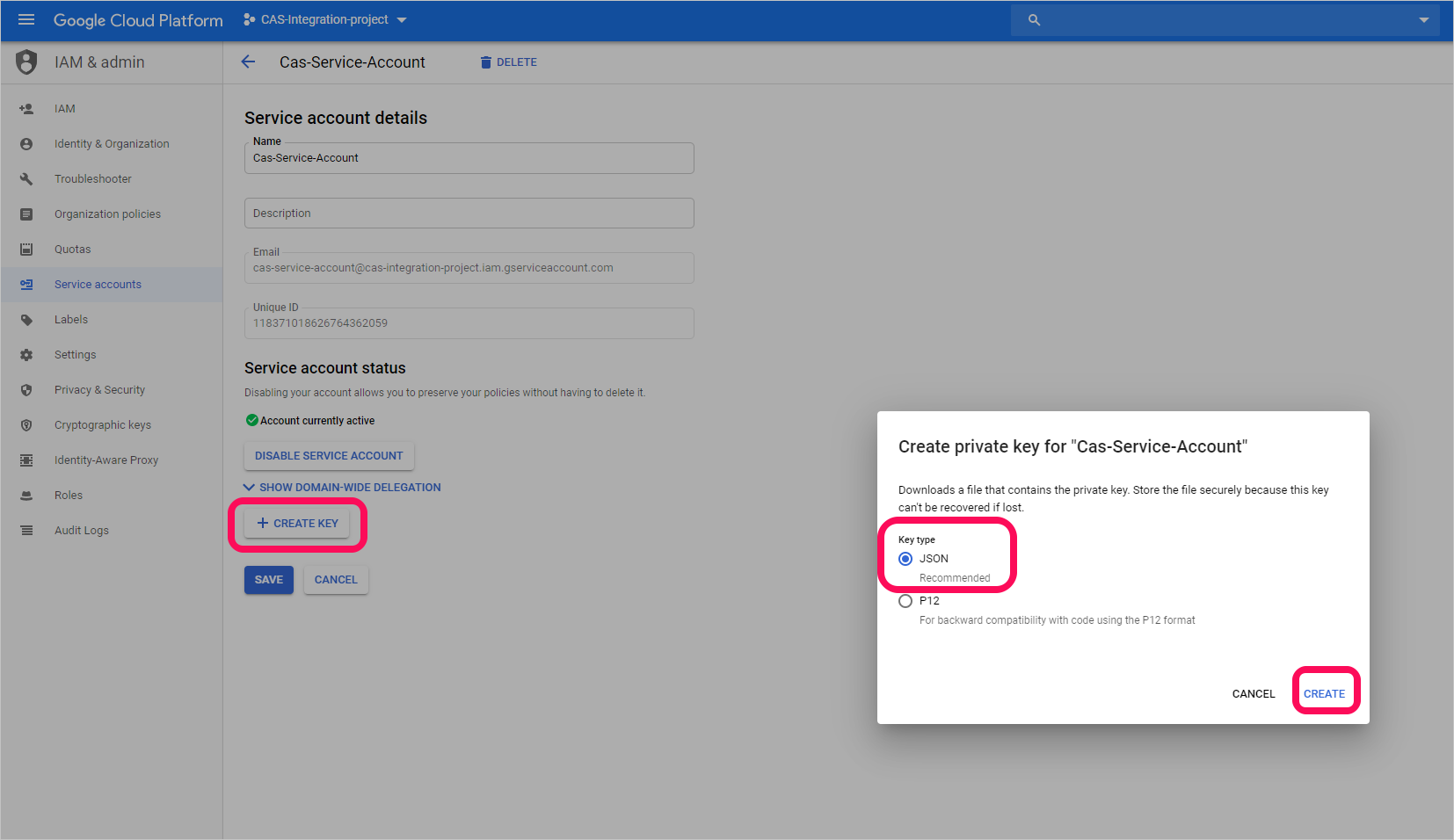

전용 서비스 계정에 대한 프라이빗 키 만들기

프로젝트 수준으로 전환합니다.

IAM & 관리자에서 서비스 계정을 선택합니다.

전용 서비스 계정을 열고 편집을 선택합니다.

키 만들기를 선택합니다.

프라이빗 키 만들기 화면에서 JSON을 선택한 다음, 만들기를 선택합니다.

참고

나중에 디바이스에 다운로드되는 JSON 파일이 필요합니다.

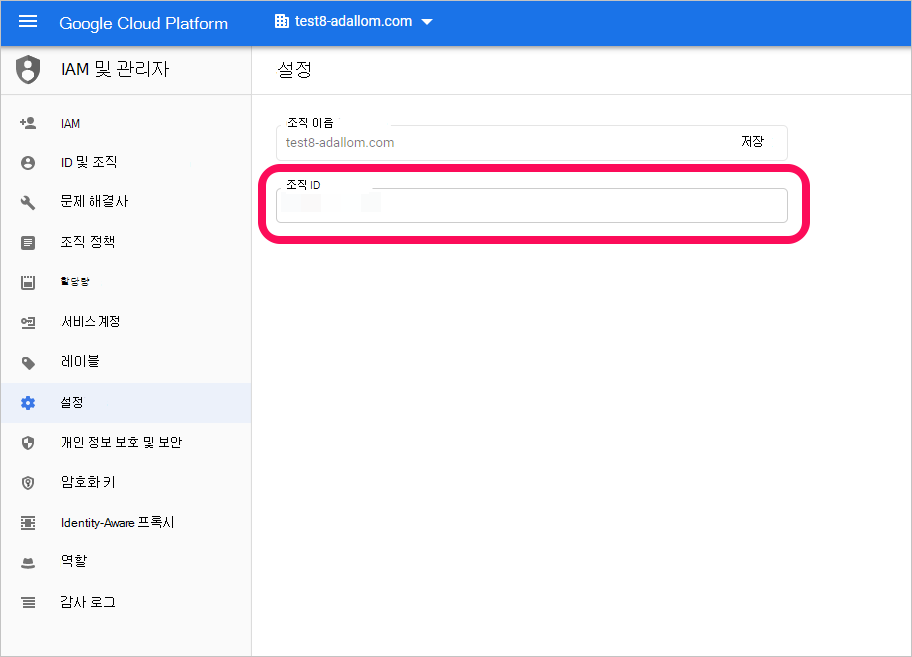

조직 ID 검색

조직 ID를 적어 두면 나중에 필요합니다. 자세한 내용은 organization ID 가져오기를 참조하세요.

Google Cloud Platform 감사를 Defender for Cloud Apps 연결

이 절차에서는 GCP 연결 세부 정보를 추가하여 Google Cloud Platform 감사를 Defender for Cloud Apps 연결하는 방법을 설명합니다.

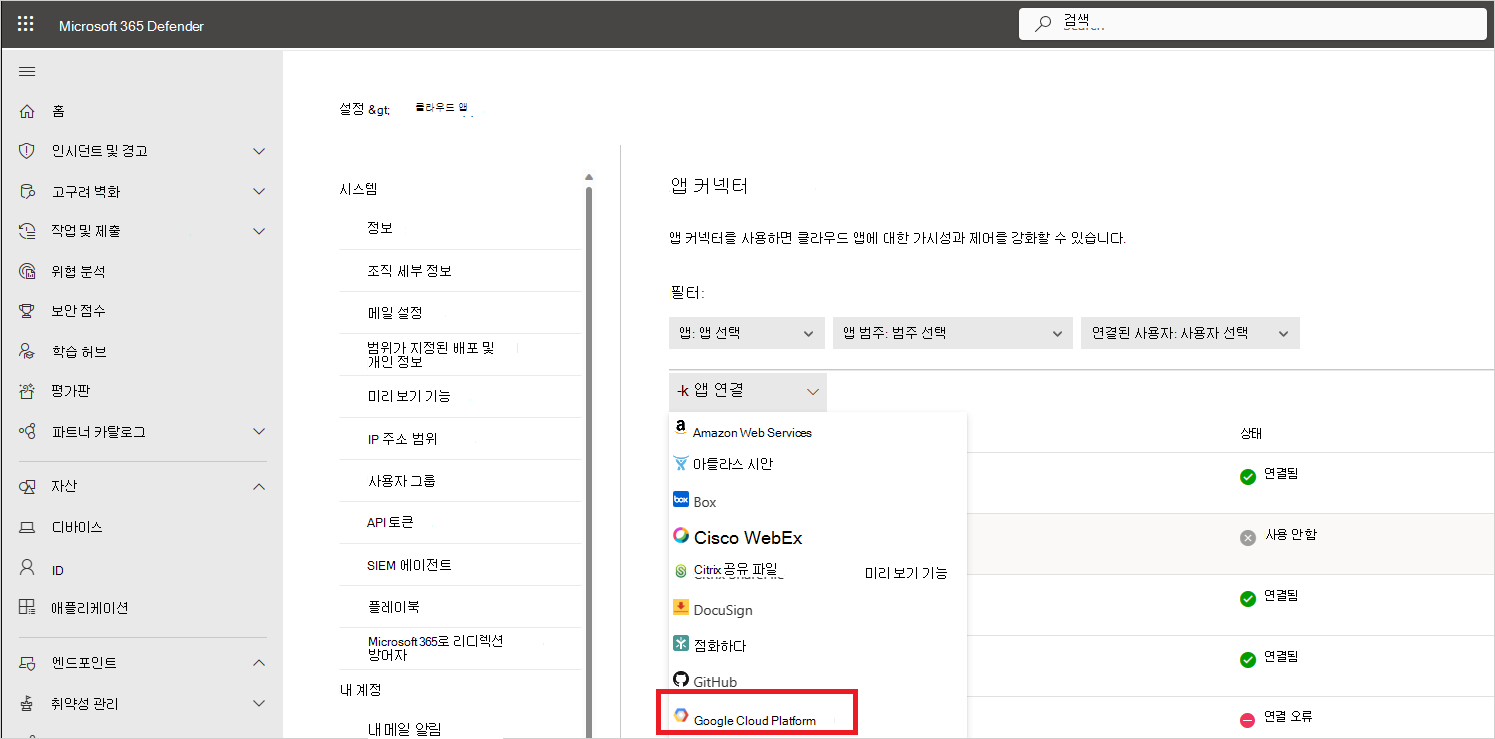

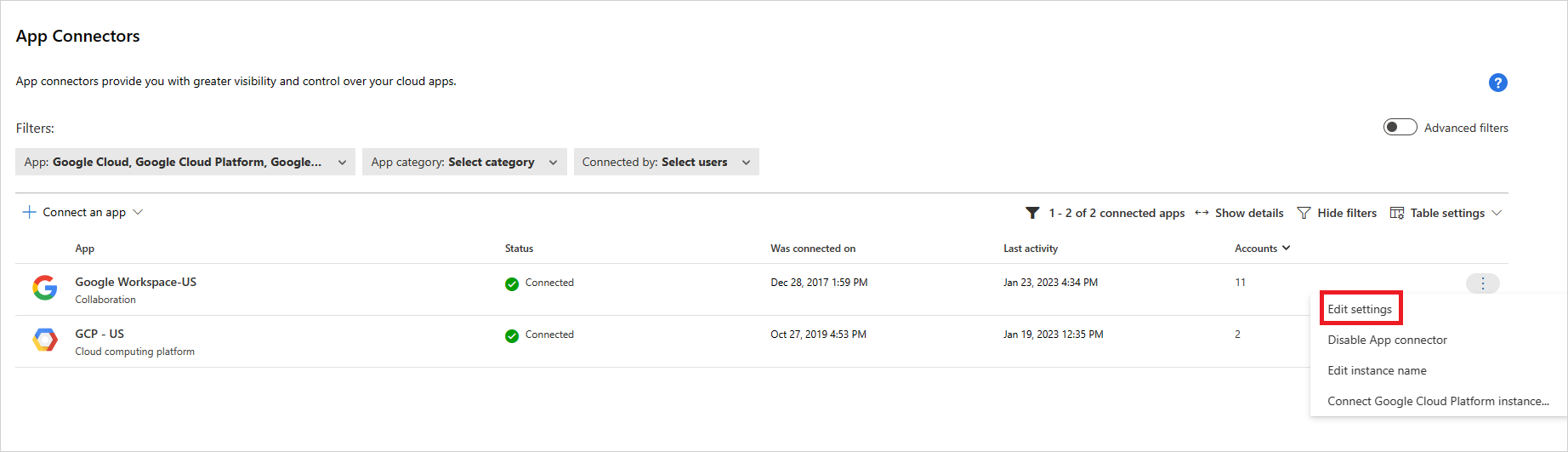

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다.

앱 커넥터 페이지에서 GCP 커넥터 자격 증명을 제공하려면 다음 중 하나를 수행합니다.

참고

통합 사용자 관리 및 거버넌스를 얻으려면 Google Workspace instance 연결하는 것이 좋습니다. Google Workspace 제품을 사용하지 않고 GCP 사용자가 Google Workspace 사용자 관리 시스템을 통해 관리되는 경우에도 권장됩니다.

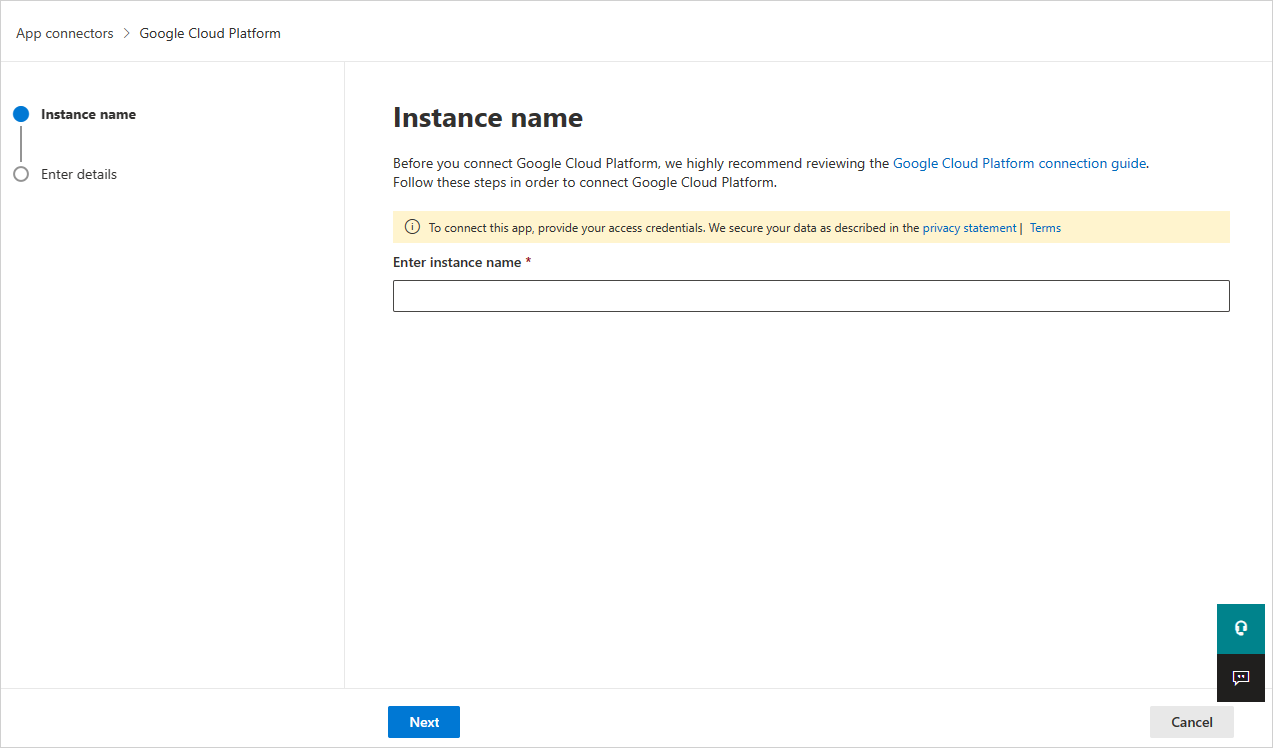

새 커넥터의 경우

+앱 연결, Google Cloud Platform을 차례로 선택합니다.

다음 창에서 커넥터의 이름을 입력한 다음, 다음을 선택합니다.

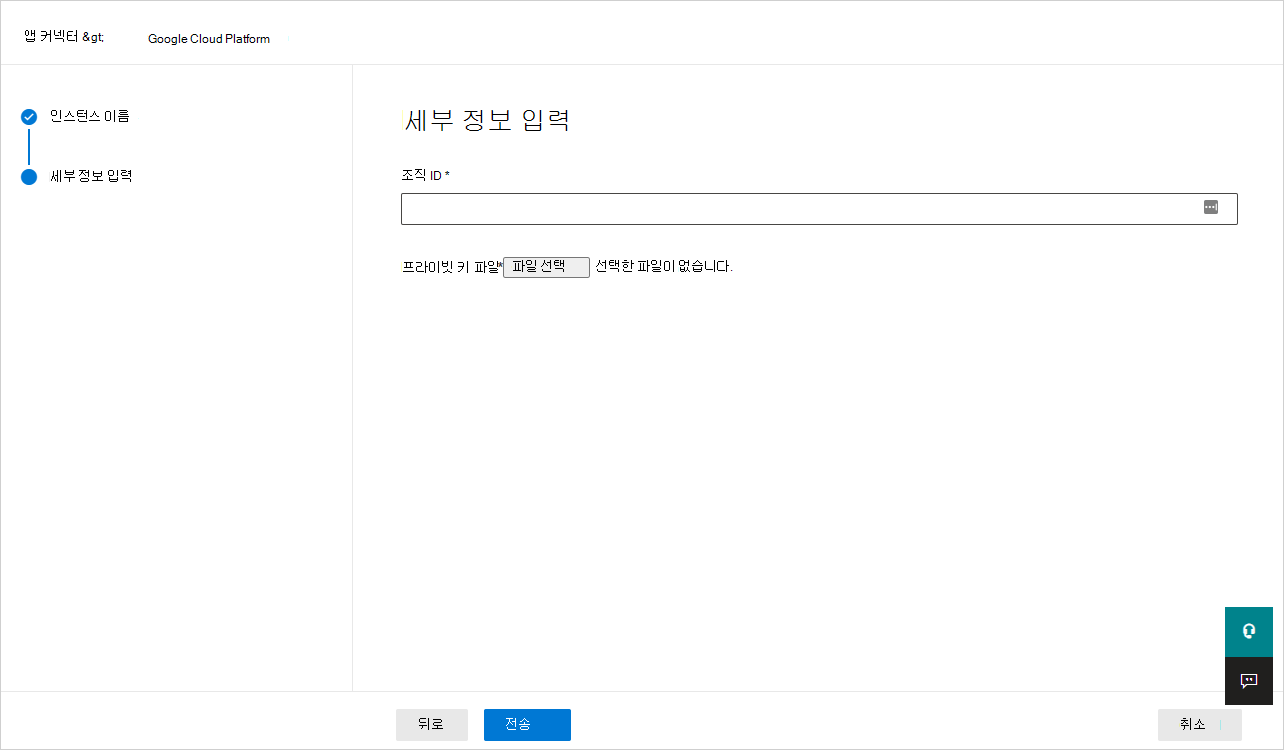

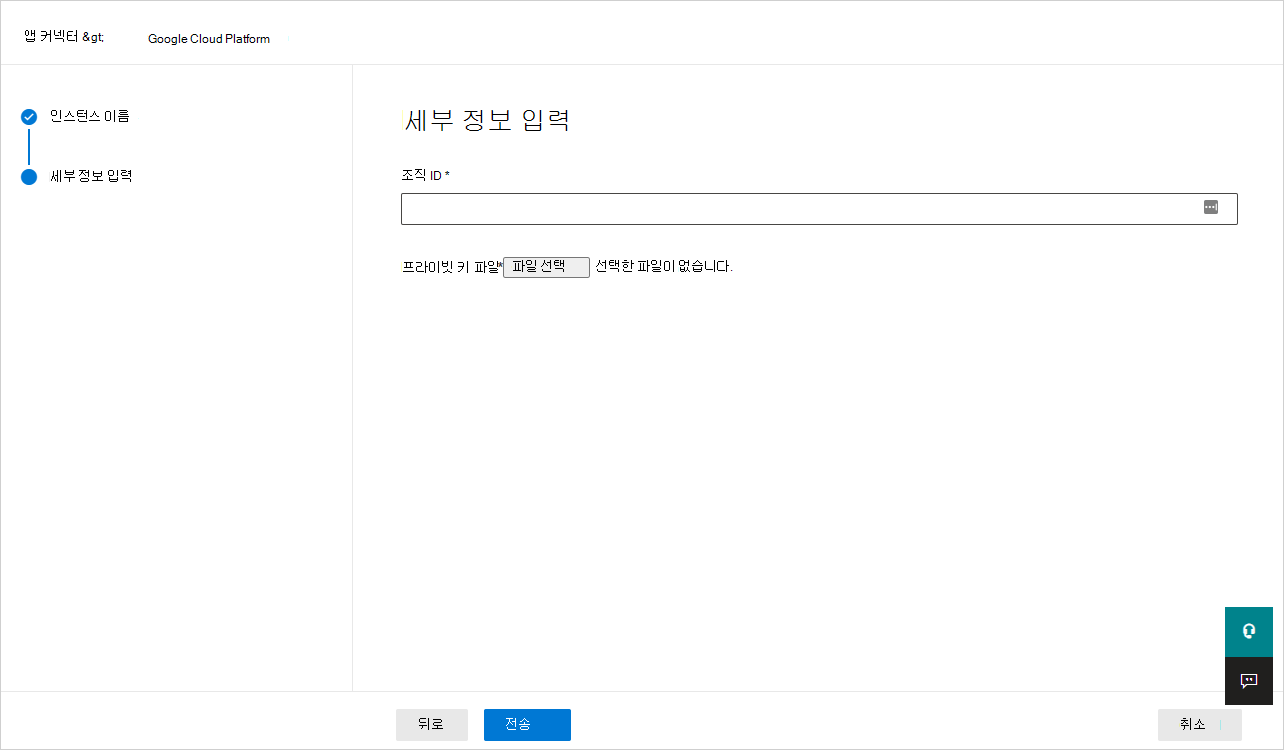

세부 정보 입력 페이지에서 다음을 수행하고 제출을 선택합니다.

- 조직 ID 상자에 앞에서 적어 두는 organization 입력합니다.

- 프라이빗 키 파일 상자에서 이전에 다운로드한 JSON 파일을 찾습니다.

기존 커넥터의 경우

커넥터 목록에서 GCP 커넥터가 표시되는 행에서 설정 편집을 선택합니다.

세부 정보 입력 페이지에서 다음을 수행하고 제출을 선택합니다.

- 조직 ID 상자에 앞에서 적어 두는 organization 입력합니다.

- 프라이빗 키 파일 상자에서 이전에 다운로드한 JSON 파일을 찾습니다.

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다. 연결된 앱에서 앱 커넥터를 선택합니다. 연결된 App Connector의 상태 연결되었는지 확인합니다.

참고

Defender for Cloud Apps 통합 프로젝트의 통합 서비스 계정을 사용하여 집계된 내보내기 싱크(organization 수준), Pub/Sub 토픽 및 Pub/Sub 구독을 만듭니다.

집계된 내보내기 싱크는 GCP organization 로그를 집계하는 데 사용되며 만든 Pub/Sub 토픽이 대상으로 사용됩니다. Defender for Cloud Apps GCP organization 관리자 활동 로그를 검색하기 위해 만든 Pub/Sub 구독을 통해 이 항목을 구독합니다.

앱 연결에 문제가 있는 경우 앱 커넥터 문제 해결을 참조하세요.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.