보관된 릴리스 정보

요약

Azure HDInsight는 Azure에서 오픈 소스 분석을 위해 기업 고객들 사이에서 가장 인기 있는 서비스 중 하나입니다. HDInsight 및 모든 HDInsight 버전에 대한 최신 정보를 보려면 HDInsight 릴리스 정보를 구독합니다.

구독하려면 배너에서 "시청" 단추를 클릭하고 HDInsight 릴리스를 살펴봅니다.

릴리스 정보

릴리스 날짜: 2024년 10월 22일

참고 항목

리소스 공급자에 대한 핫픽스/유지 관리 릴리스입니다. 자세한 내용은 리소스 공급자를 참조하세요.

Azure HDInsight는 버그 수정, 성능 향상, 보안 패치를 제공하기 위한 유지 관리 업데이트를 주기적으로 릴리스하여 이러한 업데이트를 최신 상태로 유지하고 최적의 성능과 안정성을 보장합니다.

이 릴리스 정보는 다음에 적용됩니다.

HDInsight 5.1 버전.

HDInsight 5.0 버전.

HDInsight 4.0 버전.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2409240625 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

Updated

Azure Blob Storage에 사용할 수 있는 MSI 기반 인증 지원.

- 이제 Azure HDInsight는 AAD(Azure Active Directory) 및 MSI(관리 ID)를 활용하여 Azure Blob Storage에 액세스하기 위한 OAuth 기반 인증을 지원합니다. 이 향상된 기능을 통해 HDInsight는 사용자 할당 관리 ID를 사용하여 Azure Blob Storage에 액세스합니다. 자세한 내용은 Azure 리소스에 대한 ID 관리를 참조하세요.

HDInsight 서비스는 Azure 기본 부하 분산 장치의 사용 중단 발표로 인해 모든 클러스터 구성에 표준 부하 분산 장치를 사용하도록 전환되었습니다.

Important

클러스터를 만드는 동안 사용자 고유의 Virtual Network(사용자 지정 VNet)를 사용하는 경우 이 변경 내용을 사용하도록 설정하면 클러스터 만들기가 성공하지 않는 것이 좋습니다. 클러스터를 다시 만들려면 마이그레이션 가이드를 참조하는 것이 좋습니다. 도움이 필요하면 고객 지원팀에 문의하세요.

출시 예정

출시 예정

Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

HDInsight 4.0 및 HDInsight 5.0의 대한 사용 중지 알림.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 아이디어에 더 많은 아이디어와 기타 토픽을 추가하고 투표하여 여러분의 의견을 들려주세요. 추가 업데이트는 AzureHDInsight 커뮤니티에서 팔로우하세요.

참고 항목

최신 버전의 HDInsight 이미지에 사용하는 것이 좋습니다. 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용할 수 있습니다. 자세한 내용은 모범 사례를 참조 하세요.

릴리스 날짜: 2024년 8월 30일

참고 항목

리소스 공급자에 대한 핫픽스/유지 관리 릴리스입니다. 자세한 내용은 리소스 공급자를 참조하세요.

Azure HDInsight는 버그 수정, 성능 향상, 보안 패치를 제공하기 위한 유지 관리 업데이트를 주기적으로 릴리스하여 이러한 업데이트를 최신 상태로 유지하고 최적의 성능과 안정성을 보장합니다.

이 릴리스 정보는 다음에 적용됩니다.

HDInsight 5.1 버전.

HDInsight 5.0 버전.

HDInsight 4.0 버전.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2407260448에 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

문제가 해결됨

- 기본 DB 버그 수정.

서비스 예정

-

Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- HDInsight 4.0 및 HDInsight 5.0의 대한 사용 중지 알림.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 아이디어에 더 많은 아이디어와 기타 토픽을 추가하고 투표하여 여러분의 의견을 들려주세요. 추가 업데이트는 AzureHDInsight 커뮤니티에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2024년 8월 9일

이 릴리스 정보는 다음에 적용됩니다.

HDInsight 5.1 버전.

HDInsight 5.0 버전.

HDInsight 4.0 버전.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2407260448에 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

업데이트

HDInsight의 Log Analytics를 위한 Azure Monitor 에이전트 추가

새 Azure Monitor 환경(미리 보기)의 사용이 중단되었으므로 로그 분석을 위해 SystemMSI 및 자동화된 DCR이 추가되었습니다.

참고 항목

유효 이미지 번호 2407260448, 로그 분석을 위해 포털을 사용하는 고객은 기본 Azure Monitor 에이전트 환경을 갖게 됩니다. Azure Monitor 환경(미리 보기)으로 전환하려는 경우 지원 요청을 만들어 클러스터를 이전 이미지에 고정할 수 있습니다.

릴리스 날짜: 2024년 7월 5일

참고 항목

리소스 공급자에 대한 핫픽스/유지 관리 릴리스입니다. 자세한 내용은 리소스 공급자를 참조하세요.

해결된 문제

HOBO 태그는 사용자 태그를 덮어씁니다.

- HOBO 태그는 HDInsight 클러스터 만들기의 하위 리소스에서 사용자 태그를 덮어씁니다.

릴리스 날짜: 2024년 6월 19일

이 릴리스 정보는 다음에 적용됩니다.

HDInsight 5.1 버전.

HDInsight 5.0 버전.

HDInsight 4.0 버전.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2406180258에 해당합니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

해결된 문제

향상된 보안 기능

HDInsight 리소스 공급자에 대한 시스템 관리 ID 지원을 통해 HDInsight Log Analytics가 개선되었습니다.

이전 이미지(2024년 이전에 만들어짐)에 대한

mdsd에이전트 버전을 업그레이드하기 위한 새 작업이 추가되었습니다.MSAL 마이그레이션에 대한 지속적인 개선의 일환으로 게이트웨이에서 MISE를 사용하도록 설정합니다.

Spark Thrift Server

Httpheader hiveConf를 Jetty HTTP ConnectionFactory에 통합합니다.RANGER-3753 및 RANGER-3593을 되돌립니다.

Ranger 2.3.0 릴리스에 제공된

setOwnerUser구현에는 Hive에서 사용될 때 심각한 회귀 문제가 있습니다. Ranger 2.3.0에서 HiveServer2가 정책을 평가하려고 하면 Ranger 클라이언트는 기본적으로 해당 테이블에 대한 액세스를 확인하기 위해 스토리지를 호출하는 setOwnerUser 함수에서 Metastore를 호출하여 하이브 테이블의 소유자를 가져오려고 합니다. 이 문제로 인해 Hive가 2.3.0 Ranger에서 실행될 때 쿼리가 느리게 실행됩니다.

추가된 새 지역

- 이탈리아 북부

- 이스라엘 중부

- 스페인 중부

- 멕시코 중부

- Jio 인도 중부

2024년 6월 보관 노트에 추가

서비스 예정

-

Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- HDInsight 4.0 및 HDInsight 5.0의 대한 사용 중지 알림.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 아이디어에 더 많은 아이디어와 기타 토픽을 추가하고 투표하여 여러분의 의견을 들려주세요. 추가 업데이트는 AzureHDInsight 커뮤니티에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2024년 5월 16일

이 릴리스 정보는 다음에 적용됩니다.

HDInsight 5.0 버전.

HDInsight 4.0 버전.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2405081840에 해당합니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

수정된 문제

- SFI 이니셔티브의 일부로 Keyvault에 대한 토큰을 가져오기 위해 게이트웨이에 API를 추가했습니다.

- 새 로그 모니터

HDInsightSparkLogs테이블에서 로그 형식SparkDriverLog에 대한 일부 필드가 누락되었습니다. 예들 들어LogLevel & Message입니다. 이 릴리스에서는 누락된 필드를 스키마에 추가하고SparkDriverLog에 대한 서식을 수정했습니다. - Log Analytics 모니터링

SparkDriverLog테이블에서 Livy 로그를 사용할 수 없습니다. 이는SparkLivyLog구성의 Livy 로그 소스 경로 및 로그 구문 분석 정규식 문제로 인해 발생했습니다. - ADLS Gen2를 기본 스토리지 계정으로 사용하는 모든 HDInsight 클러스터는 애플리케이션 코드 내에서 사용되는 모든 Azure 리소스(예: SQL, Keyvaults)에 대한 MSI 기반 액세스를 활용할 수 있습니다.

출시 예정

-

Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- HDInsight 4.0 및 HDInsight 5.0의 대한 사용 중지 알림.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 아이디어에 더 많은 아이디어와 기타 토픽을 추가하고 투표하여 여러분의 의견을 들려주세요. 추가 업데이트는 AzureHDInsight 커뮤니티에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2024년 4월 15일

이 릴리스 정보는 HDInsight 5.1 버전에 해당합니다.

HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스 정보는 이미지 번호 2403290825에 해당합니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 HDInsight 5.x 구성 요소 버전을 참조하세요.

수정된 문제

- Ambari DB, HWC(Hive Warehouse Controller), Spark, HDFS에 대한 버그 수정

- HDInsightSparkLogs용 Log Analytics 모듈에 대한 버그 수정

- HDInsight 리소스 공급자에 대한 CVE 수정.

서비스 예정

-

Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- HDInsight 4.0 및 HDInsight 5.0의 대한 사용 중지 알림.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 아이디어에 더 많은 아이디어와 기타 토픽을 추가하고 투표하여 여러분의 의견을 들려주세요. 추가 업데이트는 AzureHDInsight 커뮤니티에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2024년 2월 15일

이 릴리스는 HDInsight 4.x 및 5.x 버전에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스는 이미지 번호 2401250802에 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 다음을 참조하세요.

새로운 기능

- 엔터프라이즈 보안 패키지가 포함된 Spark 3.3.0(HDInsight 버전 5.1)의 Spark SQL에 대한 Apache Ranger 지원 여기에서 자세히 알아보세요.

수정된 문제

- Ambari 및 Oozie 구성 요소의 보안 수정 사항

출시 예정

출시 예정

- Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

여기에 더 많은 아이디어와 기타 토픽을 추가하고 투표할 수 있습니다-HDInsight 아이디어. 추가 업데이트는 AzureHDInsight Community에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

다음 단계

Azure HDInsight는 Azure에서 오픈 소스 분석을 위해 기업 고객들 사이에서 가장 인기 있는 서비스 중 하나입니다. 릴리스 정보를 구독하려면 이 GitHub 리포지토리에서 릴리스를 확인하세요.

릴리스 날짜: 2024년 1월 10일

이 핫픽스 릴리스는 HDInsight 4.x 및 5.x 버전에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 이 릴리스는 이미지 번호 2401030422에 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

참고 항목

Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

워크로드별 버전은 다음을 참조하세요.

해결된 문제

- Ambari 및 Oozie 구성 요소의 보안 수정 사항

출시 예정

출시 예정

- Basic 및 Standard A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

여기에 더 많은 아이디어와 기타 토픽을 추가하고 투표할 수 있습니다-HDInsight 아이디어. 추가 업데이트는 AzureHDInsight Community에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2023년 10월 26일

이 릴리스는 HDInsight 4.x에 적용되며 5.x HDInsight 릴리스는 며칠에 걸쳐 모든 지역에서 사용할 수 있습니다. 이 릴리스는 이미지 번호 2310140056에 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

워크로드별 버전은 다음을 참조하세요.

새로운 기능

HDInsight는 2023년 11월 1일부터 HDInsight 5.1의 일반 공급에 대해 발표합니다. 이 릴리스는 오픈 소스 구성 요소 및 Microsoft의 통합에 대한 전체 스택 새로 고침을 제공합니다.

- 최신 오픈 소스 버전 – HDInsight 5.1에는 안정적인 최신 오픈 소스 버전이 제공됩니다. 고객은 모든 최신 오픈 소스 기능, Microsoft 성능 향상 및 버그 수정 혜택을 받을 수 있습니다.

- 보안 – 최신 버전에는 Microsoft의 오픈 소스 보안 수정 및 보안 개선 사항 모두에 대한 최신 보안 수정 사항이 제공됩니다.

- 낮은 TCO – 성능 향상을 통해 고객은 향상된 자동 크기 조정과 함께 운영 비용을 낮출 수 있습니다.

보안 스토리지에 대한 클러스터 권한

- 고객은 (클러스터를 만드는 동안) HDInsight 클러스터 노드에 보안 채널을 사용하여 스토리지 계정에 연결할지 여부를 지정할 수 있습니다.

사용자 지정 VNet을 사용하여 HDInsight 클러스터 만들기

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

Microsoft Network/virtualNetworks/subnets/join/action에 대한 권한이 있는지 확인해야 합니다. 이 검사를 사용하도록 설정하지 않으면 고객이 생성 실패에 직면할 수 있습니다.

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

비 ESP ABFS 클러스터 [Word 읽기 가능에 대한 클러스터 권한]

- ESP ABFS 클러스터가 아닌 클러스터는 비 Hadoop 그룹 사용자가 스토리지 작업을 위해 Hadoop 명령을 실행하지 못하도록 제한합니다. 클러스터 보안 상태를 개선하기 위한 변경 내용입니다.

인라인 할당량 업데이트.

- 이제 내 할당량 페이지에서 직접 할당량 증가를 요청할 수 있습니다. 직접 API 호출을 사용하면 훨씬 더 빠릅니다. API 호출이 실패하는 경우 할당량 증가에 대한 새 지원 요청을 만들 수 있습니다.

출시 예정

출시 예정

클러스터의 보안 태세를 강화하기 위해 클러스터 이름의 최대 길이가 59자에서 45자로 변경됩니다. 이 변경 내용은 이후 릴리스를 시작하는 모든 지역에 롤아웃됩니다.

기본 및 표준 A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본 및 표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다.

- 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

여기에 더 많은 아이디어와 기타 토픽을 추가하고 투표할 수 있습니다-HDInsight 아이디어. 추가 업데이트는 AzureHDInsight Community에서 팔로우하세요.

참고 항목

이 릴리스에서는 2023년 9월 12일에 MSRC에서 릴리스된 다음 CVE를 해결합니다. 작업은 최신 이미지 2308221128 또는 2310140056으로 업데이트하는 것입니다. 고객은 이에 따라 계획을 세우는 것이 좋습니다.

| CVE | 심각도 | CVE 제목 | 설명 |

|---|---|---|---|

| CVE-2023-38156 | Important | Azure HDInsight Apache Ambari 권한 상승 취약성 | 이미지 2308221128 또는 2310140056에 포함됨 |

| CVE-2023-36419 | Important | Azure HDInsight Apache Oozie 워크플로 스케줄러 권한 상승 취약성 | 클러스터에 스크립트 작업 적용 또는 2310140056 이미지로 업데이트 |

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2023년 9월 7일

이 릴리스는 HDInsight 4.x에 적용되며 5.x HDInsight 릴리스는 며칠에 걸쳐 모든 지역에서 사용할 수 있습니다. 이 릴리스는 이미지 번호 2308221128 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

워크로드별 버전은 다음을 참조하세요.

Important

이 릴리스에서는 2023년 9월 12일에 MSRC에서 릴리스된 다음 CVE를 해결합니다. 작업은 최신 이미지 2308221128로 업데이트하는 것입니다. 고객은 이에 따라 계획을 세우는 것이 좋습니다.

| CVE | 심각도 | CVE 제목 | 설명 |

|---|---|---|---|

| CVE-2023-38156 | Important | Azure HDInsight Apache Ambari 권한 상승 취약성 | 2308221128 이미지에 포함되었습니다. |

| CVE-2023-36419 | Important | Azure HDInsight Apache Oozie 워크플로 스케줄러 권한 상승 취약성 | 클러스터에 스크립트 작업을 적용합니다. |

서비스 예정

- 클러스터의 보안 태세를 강화하기 위해 클러스터 이름의 최대 길이가 59자에서 45자로 변경됩니다. 이 변경 내용은 2023년 9월 30일까지 시행됩니다.

- 보안 스토리지에 대한 클러스터 권한

- 고객은 (클러스터를 만드는 동안) HDInsight 클러스터 노드에 보안 채널을 사용하여 스토리지 계정에 연결할지 여부를 지정할 수 있습니다.

- 인라인 할당량 업데이트.

- 내 할당량 페이지에서 직접 할당량 증가를 요청합니다. 이는 직접 API 호출로 더 빠릅니다. API 호출이 실패하면 고객은 할당량 증가에 대한 새로운 지원 요청을 만들어야 합니다.

- 사용자 지정 VNet을 사용하여 HDInsight 클러스터 만들기

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

Microsoft Network/virtualNetworks/subnets/join/action에 대한 권한이 있는지 확인해야 합니다. 이 변경 내용은 2023년 9월 30일 이전에 클러스터 만들기 실패를 방지하기 위한 필수 확인 사항이므로 고객은 그에 따라 계획을 세워야 합니다.

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

- 기본 및 표준 A 시리즈 VM 사용 중지.

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다. 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- 비 ESP ABFS 클러스터[워드 읽기 가능 클러스터 사용]

- 비 ESP ABFS 클러스터의 변경을 도입하여 비 Hadoop 그룹 사용자가 스토리지 작업을 위해 Hadoop 명령을 실행하지 못하도록 제한할 계획입니다. 클러스터 보안 상태를 개선하기 위한 변경 내용입니다. 고객은 2023년 9월 30일 이전에 업데이트를 계획해야 합니다.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

여기에 더 많은 제안과 아이디어, 기타 항목을 추가하고 응답할 수 있습니다(HDInsight 커뮤니티(azure.com)).

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2023년 7월 25일

이 릴리스는 HDInsight 4.x에 적용되며 5.x HDInsight 릴리스는 며칠에 걸쳐 모든 지역에서 사용할 수 있습니다. 이 릴리스는 이미지 번호 2307201242를 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

워크로드별 버전은 다음을 참조하세요.

새로운 기능

새로운 기능

- HDInsight 5.1은 이제 ESP 클러스터에서 지원됩니다.

- Ranger 2.3.0 및 Oozie 5.2.1의 업그레이드된 버전은 이제 HDInsight 5.1의 일부입니다.

- Spark 3.3.1(HDInsight 5.1) 클러스터는 Interactive Query(HDInsight 5.1) 클러스터와 함께 작동하는 HWC(Hive Warehouse Connector) 2.1과 함께 제공됩니다.

- Ubuntu 18.04는 Azure HDInsight 2023년 7월 릴리스 이후 Azure Linux 팀의 ESM(확장 보안 유지 관리)에서 지원됩니다.

Important

이 릴리스에서는 2023년 8월 8일에 MSRC에서 릴리스된 다음 CVE를 해결합니다. 작업은 최신 이미지 2307201242로 업데이트하는 것입니다. 고객은 이에 따라 계획을 세우는 것이 좋습니다.

| CVE | 심각도 | CVE 제목 |

|---|---|---|

| CVE-2023-35393 | Important | Azure Apache Hive 스푸핑 취약성 |

| CVE-2023-35394 | Important | Azure HDInsight Jupyter Notebook 스푸핑 취약성 |

| CVE-2023-36877 | Important | Azure Apache Oozie 스푸핑 취약성 |

| CVE-2023-36881 | Important | Azure Apache Ambari 스푸핑 취약성 |

| CVE-2023-38188 | Important | Azure Apache Hadoop 스푸핑 취약성 |

출시 예정

출시 예정

- 클러스터의 보안 태세를 강화하기 위해 클러스터 이름의 최대 길이가 59자에서 45자로 변경됩니다. 고객은 2023년 9월 30일 이전에 업데이트를 계획해야 합니다.

- 보안 스토리지에 대한 클러스터 권한

- 고객은 (클러스터를 만드는 동안) HDInsight 클러스터 노드에 보안 채널을 사용하여 스토리지 계정에 연결할지 여부를 지정할 수 있습니다.

- 인라인 할당량 업데이트.

- 내 할당량 페이지에서 직접 할당량 증가를 요청합니다. 이는 직접 API 호출로 더 빠릅니다. API 호출이 실패하면 고객은 할당량 증가에 대한 새로운 지원 요청을 만들어야 합니다.

- 사용자 지정 VNet을 사용하여 HDInsight 클러스터 만들기

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

Microsoft Network/virtualNetworks/subnets/join/action에 대한 권한이 있는지 확인해야 합니다. 이 변경 내용은 2023년 9월 30일 이전에 클러스터 만들기 실패를 방지하기 위한 필수 확인 사항이므로 고객은 그에 따라 계획을 세워야 합니다.

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

- 기본 및 표준 A 시리즈 VM 사용 중지

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다. 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- 비 ESP ABFS 클러스터[워드 읽기 가능 클러스터 사용]

- 비 ESP ABFS 클러스터의 변경을 도입하여 비 Hadoop 그룹 사용자가 스토리지 작업을 위해 Hadoop 명령을 실행하지 못하도록 제한할 계획입니다. 클러스터 보안 상태를 개선하기 위한 변경 내용입니다. 고객은 2023년 9월 30일 이전에 업데이트를 계획해야 합니다.

더 궁금한 점이 있으면 Azure 지원팀에 문의하세요.

Azure HDInsight - Microsoft Q&A에서 HDInsight에 대해 언제든지 문의하실 수 있습니다.

HDInsight 커뮤니티(azure.com)에서 더 많은 제안과 아이디어, 기타 항목을 추가하고 응답할 수 있습니다. 추가 업데이트는 X에서 팔로우하세요.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2023년 5월 8일

이 릴리스는 HDInsight 4.x에 적용되며 5.x HDInsight 릴리스는 며칠에 걸쳐 모든 지역에서 사용할 수 있습니다. 이 릴리스는 이미지 번호 2304280205를 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

워크로드별 버전은 다음을 참조하세요.

![]()

Azure HDInsight 5.1이 업데이트됨

- Apache HBase 2.4.11

- Apache Phoenix 5.1.2

- Apache Hive 3.1.2

- 아파치 스파크 3.3.1

- Apache Tez 0.9.1

- Apache Zeppelin 0.10.1

- Apache Livy 0.5

- Apache Kafka 3.2.0

참고 항목

- 모든 구성 요소는 Hadoop 3.3.4 및 ZK 3.6.3과 통합됩니다.

- 업그레이드된 모든 구성 요소는 이제 공개 미리 보기를 위해 비 ESP 클러스터에서 사용할 수 있습니다.

![]()

HDInsight의 향상된 자동 스케일링

Azure HDInsight는 자동 스케일링의 안정성 및 대기 시간을 크게 개선했으며, 중요한 변경 사항에는 스케일링 결정에 대한 피드백 루프 개선, 스케일링 대기 시간에 대한 상당한 개선 및 서비스 해제된 노드 서비스 등록, 향상된 기능에 대한 자세한 정보, 클러스터를 사용자 지정 구성하고 향상된 자동 스케일링으로 마이그레이션하는 방법이 포함됩니다. 향상된 자동 스케일링 기능은 지원되는 모든 지역에서 2023년 5월 17일부터 사용할 수 있습니다.

Apache Kafka 2.4.1용 Azure HDInsight ESP가 이제 일반 공급됩니다.

Apache Kafka 2.4.1용 Azure HDInsight ESP는 2022년 4월부터 공개 미리 보기로 제공됩니다. CVE 수정 및 안정성이 크게 개선된 후 Azure HDInsight ESP Kafka 2.4.1은 이제 프로덕션 워크로드에 대해 일반 공급되고 준비됩니다. 구성 및 마이그레이션 방법에 대한 세부 정보를 알아보세요.

HDInsight에 대한 할당량 관리

HDInsight는 현재 지역 수준에서 고객 구독에 할당량을 할당합니다. 고객에게 할당된 코어는 일반용이며 VM 제품군 수준에서 분류되지 않습니다(예:

Dv2,Ev3,Eav4등).HDInsight는 가족 수준 VM에 대한 할당량 세부 정보와 분류를 제공하는 향상된 보기를 도입했으며, 이 기능을 통해 고객은 VM 제품군 수준에서 지역의 현재 할당량과 남은 할당량을 볼 수 있습니다. 향상된 보기를 통해 고객은 할당량 계획 및 더 나은 사용자 환경을 위해 보다 풍부한 가시성을 확보합니다. 이 기능은 현재 미국 동부 EUAP 지역의 HDInsight 4.x 및 5.x에서 사용할 수 있습니다. 다른 지역은 나중에 사용 가능합니다.

자세한 내용은 Azure HDInsight의 클러스터 용량 계획 | Microsoft Learn을 참조하세요.

![]()

- 폴란드 중부

- 클러스터의 보안 태세를 강화하기 위해 클러스터 이름의 최대 길이가 59자에서 45자로 변경됩니다.

- 보안 스토리지에 대한 클러스터 권한

- 고객은 (클러스터를 만드는 동안) HDInsight 클러스터 노드에 보안 채널을 사용하여 스토리지 계정에 연결할지 여부를 지정할 수 있습니다.

- 인라인 할당량 업데이트

- 내 할당량 페이지에서 직접 할당량 증가를 요청합니다. 이는 직접 API 호출로 더 빠릅니다. API 호출이 실패하면 고객은 할당량 증가에 대한 새로운 지원 요청을 만들어야 합니다.

- 사용자 지정 VNet을 사용하여 HDInsight 클러스터 만들기

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

Microsoft Network/virtualNetworks/subnets/join/action에 대한 권한이 있는지 확인해야 합니다. 이 내용은 클러스터 만들기 실패를 방지하기 위한 필수 확인 사항이므로 고객은 그에 따라 계획을 세워야 합니다.

- HDInsight 클러스터의 전반적인 보안 태세를 개선하려면 사용자 지정 VNET을 사용하는 HDInsight 클러스터는 사용자가 만들기 작업을 수행하기 위해

- 기본 및 표준 A 시리즈 VM 사용 중지

- 2024년 8월 31일에 기본/표준 A 시리즈 VM을 사용 중지합니다. 이 날짜가 되기 전에 vCPU별로 더 많은 메모리를 제공하고 SSD(반도체 드라이브)에서 더 빠른 스토리지를 제공하는 Av2 시리즈 VM으로 워크로드를 마이그레이션해야 합니다. 서비스 중단을 방지하려면 2024년 8월 31일 마이그레이션에 기본 및 표준 A 시리즈 VM에서 Av2 시리즈 VM으로 워크로드를 마이그레이션합니다.

- 비 ESP ABFS 클러스터 [월드 읽기 가능 클러스터 사용 권한]

- 비 ESP ABFS 클러스터의 변경을 도입하여 비 Hadoop 그룹 사용자가 스토리지 작업을 위해 Hadoop 명령을 실행하지 못하도록 제한할 계획입니다. 클러스터 보안 상태를 개선하기 위한 변경 내용입니다. 고객은 업데이트를 계획해야 합니다.

릴리스 날짜: 2023년 2월 28일

이 릴리스는 HDInsight 4.0에 적용됩니다. 및 5.0, 5.1 HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있습니다. 이 릴리스는 이미지 번호 2302250400 적용할 수 있습니다. 이미지 번호를 확인하는 방법

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

워크로드별 버전은 다음을 참조하세요.

Important

Microsoft는 현재 릴리스에서 수정된 CVE-2023-23408을 발급했으며 고객은 클러스터를 최신 이미지로 업그레이드하는 것이 좋습니다.

![]()

HDInsight 5.1

새 버전의 HDInsight 5.1을 출시하기 시작했습니다. 모든 새 오픈 소스 릴리스는 HDInsight 5.1에서 증분 릴리스로 추가됩니다.

자세한 내용은 HDInsight 5.1.0을 참조하세요.

![]()

Kafka 3.2.0 업그레이드(미리 보기)

- Kafka 3.2.0에는 몇 가지 중요한 새로운 기능/개선 사항이 포함되어 있습니다.

- Zookeeper를 3.6.3으로 업그레이드했습니다.

- Kafka Streams 지원

- 기본적으로 사용하도록 설정된 Kafka 생산자에 대한 더 강력한 제공 보장.

-

log4j1.x 대체 이름reload4j - 파티션을 복구하기 위해 파티션 리더에 힌트를 보냅니다.

-

JoinGroupRequest및LeaveGroupRequest에는 이유가 연결되어 있습니다. - Broker 개수 metric8이 추가되었습니다.

- 사소한

Maker2개선 사항

HBase 2.4.11 업그레이드(미리 보기)

- 이 버전에는 블록 캐시에 대한 새로운 캐싱 메커니즘 유형 추가, HBase WEB UI에서

hbase:meta table을 변경하고hbase:meta테이블을 보는 기능과 같은 새로운 기능이 있습니다.

Phoenix 5.1.2 업그레이드(미리 보기)

- Phoenix 버전은 이 릴리스에서 5.1.2로 업그레이드되었습니다. 이 업그레이드에는 Phoenix Query Server가 포함됩니다. Phoenix Query Server는 표준 Phoenix JDBC 드라이버를 프록시하고 이전 버전과 호환되는 유선 프로토콜을 제공하여 해당 JDBC 드라이버를 호출합니다.

Ambari CVEs

- 여러 Ambari CVE가 수정되었습니다.

참고 항목

ESP는 이 릴리스에서 Kafka 및 HBase에 대해 지원되지 않습니다.

![]()

다음 단계

- {b>자동 스케일링

- 향상된 대기 시간으로 자동 스케일링 및 몇 가지 개선 사항

- 클러스터 이름의 최대 길이는 공용, Azure 중국 및 Azure Government에서 59에서 45로 변경됩니다.

- 고객은 (클러스터를 만드는 동안) HDInsight 클러스터 노드에 보안 채널을 사용하여 스토리지 계정에 연결할지 여부를 지정할 수 있습니다.

- 비 ESP ABFS 클러스터의 변경을 도입하여 비 Hadoop 그룹 사용자가 스토리지 작업을 위해 Hadoop 명령을 실행하지 못하도록 제한할 계획입니다. 클러스터 보안 상태를 개선하기 위한 변경 내용입니다. 고객은 업데이트를 계획해야 합니다.

- Apache Spark 3.3.0 및 Hadoop 3.3.4는 HDInsight 5.1에서 개발 중이며 몇 가지 중요한 새로운 기능, 성능 및 기타 개선 사항을 포함합니다.

참고 항목

고객은 최신 버전의 HDInsight 이미지를 사용하여 오픈 소스 업데이트, Azure 업데이트 및 보안 수정 사항을 최대한 활용하는 것이 좋습니다. 자세한 내용은 모범 사례를 참조하세요.

릴리스 날짜: 2022년 12월 12일

이 릴리스는 HDInsight 4.0에 적용됩니다. 및 5.0 HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다.

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

OS 버전

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

![]()

- Log Analytics - 고객은 클래식 모니터링을 사용하도록 설정하여 최신 OMS 버전 14.19를 가져올 수 있습니다. 이전 버전을 제거하려면 클래식 모니터링을 사용하지 않도록 설정했다가 다시 사용하도록 설정합니다.

- 비활성으로 인한 Ambari 사용자 자동 UI 로그아웃 자세한 내용은 여기를 참조하세요.

- Spark - Spark 3.1.3의 최적화된 새 버전이 이 릴리스에 포함되어 있습니다. TPC-DS 벤치마크를 사용하여 Apache Spark 3.1.2(이전 버전) 및 Apache Spark 3.1.3(현재 버전)을 테스트했습니다. 이 테스트는 1TB 워크로드의 Apache Spark용 E8 V3 SKU를 사용하여 수행되었습니다. Apache Spark 3.1.3(현재 버전)은 동일한 하드웨어 사양을 사용하는 TPC-DS 쿼리에 대한 총 쿼리 런타임에서 Apache Spark 3.1.2(이전 버전)를 40% 이상 능가했습니다. Microsoft Spark 팀은 Azure HDInsight가 있는 Azure Synapse에서 사용할 수 있는 최적화를 추가했습니다. 자세한 내용은 Azure Synapse에서 Apache Spark 3.1.2에 대한 성능 업데이트를 통해 데이터 워크로드 가속화를 참조하세요.

![]()

- 카타르 중부

- 독일 북부

![]()

HDInsight는 Azul Zulu Java JDK 8에서 고품질 TCK 인증 런타임을 지원하는

Adoptium Temurin JDK 8및 Java 에코시스템에서 사용하기 위한 관련 기술로 전환되었습니다.HDInsight는

reload4j(으)로 마이그레이션되었습니다.log4j변경 내용은 다음에 적용됩니다.- Apache Hadoop

- Apache Zookeeper

- Apache Oozie

- Apache Ranger

- Apache Sqoop

- Apache Pig

- Apache Ambari

- Apache Kafka

- Apache Spark

- Apache Zeppelin

- Apache Livy

- Apache Rubix

- Apache Hive

- Apache Tez

- Apache HBase

- OMI

- Apache Pheonix

![]()

앞으로 TLS1.2를 구현하기 위한 HDInsight 및 이전 버전이 플랫폼에서 업데이트됩니다. HDInsight를 기반으로 애플리케이션을 실행하고 있으며 TLS 1.0 및 1.1을 사용하는 경우 서비스 중단을 방지하기 위해 TLS 1.2로 업그레이드하세요.

자세한 내용은 TLS(전송 계층 보안)를 사용하도록 설정하는 방법을 참조하세요.

![]()

Ubuntu 16.04 LTS의 Azure HDInsight 클러스터에 대한 지원 종료는 2022년 11월 30일부터 시작되었습니다. HDInsight는 2021년 6월 27일부터 Ubuntu 18.04를 사용하여 클러스터 이미지 릴리스를 시작합니다. Ubuntu 16.04를 사용하여 클러스터를 실행하는 고객은 2022년 11월 30일까지 최신 HDInsight 이미지로 클러스터를 다시 빌드하는 것이 좋습니다.

클러스터의 Ubuntu 버전을 검사하는 방법에 대한 자세한 내용은 여기를 참조하세요.

터미널에서 "lsb_release -a" 명령을 실행합니다.

출력의 "Description" 속성 값이 "Ubuntu 16.04 LTS"인 경우 이 업데이트를 클러스터에 적용할 수 있습니다.

![]()

- Kafka 및 HBase(쓰기 액세스) 클러스터에 대한 가용성 영역 선택 지원

오픈 소스 버그 수정

Hive 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| HIVE-26127 | INSERT OVERWRITE 오류 - 파일을 찾을 수 없음 |

| HIVE-24957 | 하위 쿼리의 상관 관계 조건자에 COALESCE가 있는 경우 잘못된 결과가 표시됩니다. |

| HIVE-24999 | HiveSubQueryRemoveRule이 여러 상관 관계가 있는 IN 하위 쿼리에 대한 잘못된 플랜을 생성합니다. |

| HIVE-24322 | 직접 삽입이 있는 경우 매니페스트를 읽지 못할 때 시도 ID를 확인해야 합니다. |

| HIVE-23363 | DataNucleus 종속성을 5.2로 업그레이드합니다. |

| HIVE-26412 | 사용 가능한 슬롯을 가져오고 기본값을 추가하는 인터페이스를 만듭니다. |

| HIVE-26173 | derby를 10.14.2.0으로 업그레이드합니다. |

| HIVE-25920 |

Xerce2이(가) 2.12.2로 변경 |

| HIVE-26300 | CVE-2020-36518을 방지하려면 Jackson 데이터 바인딩 버전을 2.12.6.1 이상으로 업그레이드합니다. |

릴리스 날짜: 2022/08/10

이 릴리스는 HDInsight 4.0에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다.

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

![]()

새 기능

1. HDI Hadoop/Spark 클러스터에 외부 디스크 연결

HDInsight 클러스터는 SKU를 기반으로 미리 정의된 디스크 공간과 함께 제공됩니다. 대규모 작업 시나리오에서는 이 공간이 충분하지 않을 수 있습니다.

이 새로운 기능을 사용하면 노드 관리자 로컬 디렉터리로 사용될 클러스터에 디스크를 더 추가할 수 있습니다. HIVE 및 Spark 클러스터 만들기 중에 작업자 노드에 디스크 수를 추가하고 선택한 디스크는 노드 관리자의 로컬 디렉터리에 포함됩니다.

참고 항목

추가된 디스크는 노드 관리자 로컬 디렉터리에 대해서만 구성됩니다.

자세한 내용은 여기를 참조하세요.

2. 선택적 로깅 분석

이제 공개 미리 보기를 위해 모든 지역에서 선택적 로깅 분석을 사용할 수 있습니다. 클러스터를 로그 분석 작업 영역에 연결할 수 있습니다. 사용하도록 설정되면 HDInsight Security Logs, Yarn Resource Manager, System Metrics 등과 같은 로그 및 메트릭을 볼 수 있습니다. 워크로드를 모니터링하고 클러스터 안정성에 미치는 영향을 확인할 수 있습니다. 선택적 로깅을 사용하면 모든 테이블을 사용하도록 설정/사용하지 않도록 설정하거나 로그 분석 작업 영역에서 선택적 테이블을 사용하도록 설정할 수 있습니다. 새 버전의 Geneva 모니터링에서는 하나의 테이블에 여러 원본이 있으므로 각 테이블의 원본 형식을 조정할 수 있습니다.

- Geneva 모니터링 시스템은 모니터링 에이전트인 mdsd(MDS daemon)와 통합 로깅 계층을 사용하여 로그를 수집하는 fluentd를 사용합니다.

- 선택적 로깅은 스크립트 작업을 사용하여 테이블 및 해당 로그 형식을 사용하지 않도록 설정/사용하도록 설정합니다. 새 포트를 열거나 기존 보안 설정을 변경하지 않으므로 보안 변경 내용이 없습니다.

- 스크립트 작업은 지정된 모든 노드에서 병렬로 실행되며 테이블 및 해당 로그 형식을 사용하지 않도록 설정/사용하도록 설정하기 위한 구성 파일을 변경합니다.

자세한 내용은 여기를 참조하세요.

![]()

고정

로그 분석

최신 보안 업데이트를 적용하려면 OMS 버전 13을 실행하는 Azure HDInsight와 통합된 Log Analytics를 OMS 버전 14로 업그레이드해야 합니다. OMS 버전 13과 함께 이전 버전의 클러스터를 사용하는 고객은 보안 요구 사항을 충족하기 위해 OMS 버전 14를 설치해야 합니다. (현재 버전 및 설치 14 확인 방법)

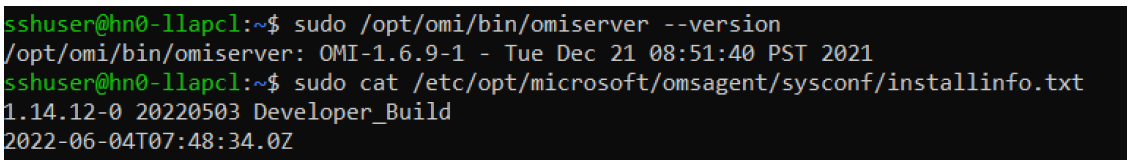

현재 OMS 버전을 확인하는 방법

- SSH를 사용하여 클러스터에 로그인합니다.

- SSH 클라이언트에서 다음 명령을 실행합니다.

sudo /opt/omi/bin/ominiserver/ --version

OMS 버전을 13에서 14로 업그레이드하는 방법 14

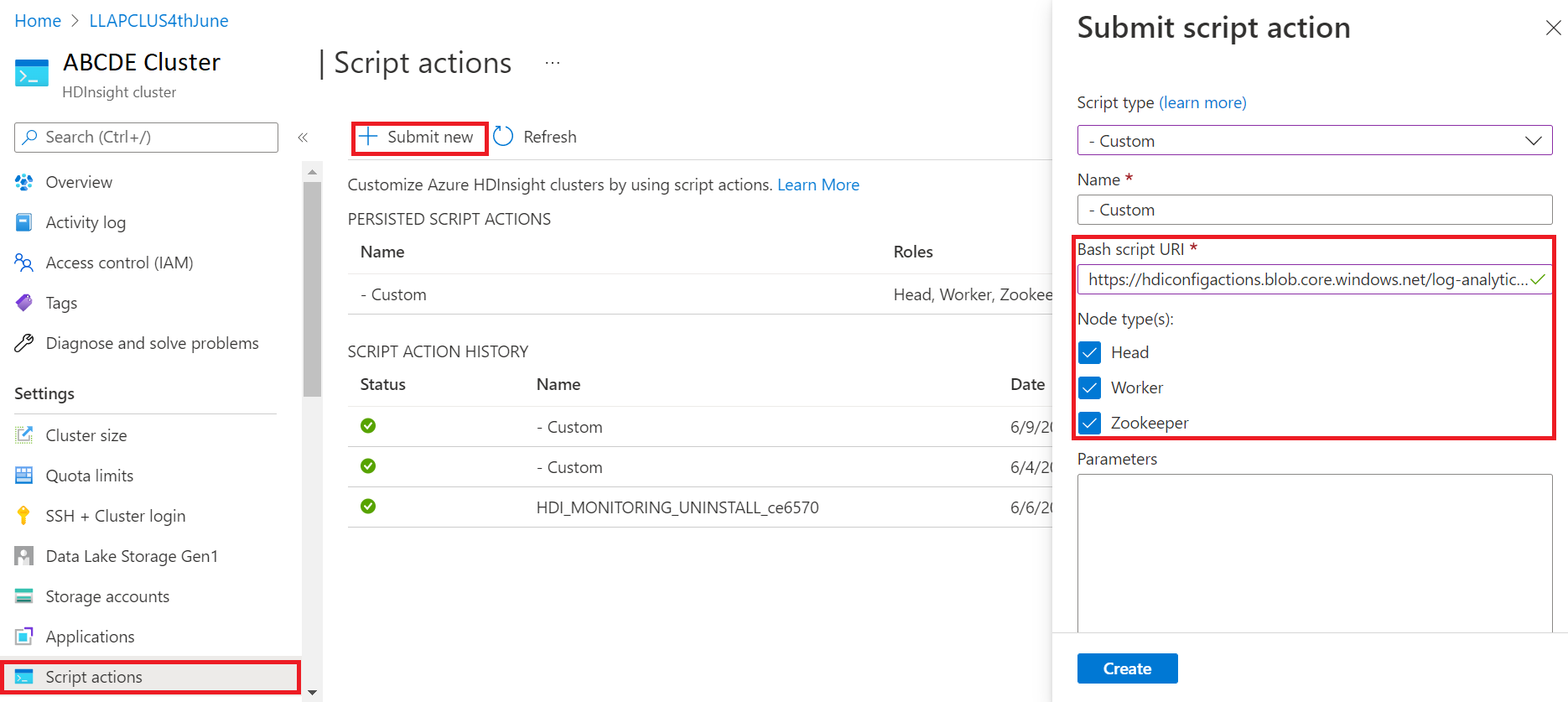

- Azure 포털

- 리소스 그룹에서 HDInsight 클러스터 리소스를 선택합니다.

- 스크립트 동작을 선택합니다.

- 스크립트 작업 제출 패널에서 사용자 지정으로 스크립트 형식을 선택합니다.

- Bash 스크립트 URL 상자 https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh에 다음 링크를 붙여넣습니다.

- 노드 형식을 선택합니다.

- 만들기를 선택합니다.

다음 단계에서 패치가 성공적으로 설치되었는지 확인합니다.

SSH를 사용하여 클러스터에 로그인합니다.

SSH 클라이언트에서 다음 명령을 실행합니다.

sudo /opt/omi/bin/ominiserver/ --version

다른 버그 수정

- Yarn 로그의 CLI는

TFile이(가) 손상되었거나 비어 있는 경우 로그를 검색하지 못했습니다. - Azure Active Directory에서 OAuth 토큰을 가져오는 동안 잘못된 서비스 주체 세부 정보 오류가 해결되었습니다.

- 100개 이상의 작업 노드가 구성된 경우 클러스터 만들기 안정성이 개선되었습니다.

오픈 소스 버그 수정

TEZ 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| Tez 빌드 실패: FileSaver.js를 찾을 수 없음 | TEZ-4411 |

웨어하우스와 scratchdir이(가) 다른 FS에 있을 때 잘못된 FS 예외 |

TEZ-4406 |

| 32MB보다 큰 구성의 TezUtils.createConfFromByteString에서 com.google.protobuf.CodedInputStream 예외 발생 | TEZ-4142 |

| TezUtils::createByteStringFromConf는 DeflaterOutputStream 대신 snappy를 사용해야 합니다. | TEZ-4113 |

| protobuf 종속성을 3.x로 업데이트 | TEZ-4363 |

Hive 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| ORC 분할 세대의 성능 최적화 | HIVE-21457 |

| 테이블 이름이 "delta"로 시작하지만 테이블이 트랜잭션이 아니며 BI 분할 전략이 사용되는 경우 테이블을 ACID로 읽지 마세요. | HIVE-22582 |

| AcidUtils#getLogicalLength에서 FS#exists 호출 제거 | HIVE-23533 |

| 벡터화된 OrcAcidRowBatchReader.computeOffset 및 버킷 최적화 | HIVE-17917 |

알려진 문제

HDInsight는 Apache HIVE 3.1.2와 호환됩니다. 이 릴리스의 버그로 인해 Hive 버전은 Hive 인터페이스에서 3.1.0으로 표시됩니다. 그러나 기능에는 영향이 없습니다.

릴리스 날짜: 2022/08/10

이 릴리스는 HDInsight 4.0에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다.

HDInsight는 점진적 지역 배포를 포함하는 안전한 배포 방법을 사용합니다. 모든 지역에서 새 릴리스 또는 새 버전을 사용할 수 있기까지 영업일 기준 최대 10일이 소요될 수 있습니다.

![]()

새 기능

1. HDI Hadoop/Spark 클러스터에 외부 디스크 연결

HDInsight 클러스터는 SKU를 기반으로 미리 정의된 디스크 공간과 함께 제공됩니다. 대규모 작업 시나리오에서는 이 공간이 충분하지 않을 수 있습니다.

이 새로운 기능을 사용하면 노드 관리자 로컬 디렉터리로 사용될 클러스터에 디스크를 더 추가할 수 있습니다. HIVE 및 Spark 클러스터 만들기 중에 작업자 노드에 디스크 수를 추가하고 선택한 디스크는 노드 관리자의 로컬 디렉터리에 포함됩니다.

참고 항목

추가된 디스크는 노드 관리자 로컬 디렉터리에 대해서만 구성됩니다.

자세한 내용은 여기를 참조하세요.

2. 선택적 로깅 분석

이제 공개 미리 보기를 위해 모든 지역에서 선택적 로깅 분석을 사용할 수 있습니다. 클러스터를 로그 분석 작업 영역에 연결할 수 있습니다. 사용하도록 설정되면 HDInsight Security Logs, Yarn Resource Manager, System Metrics 등과 같은 로그 및 메트릭을 볼 수 있습니다. 워크로드를 모니터링하고 클러스터 안정성에 미치는 영향을 확인할 수 있습니다. 선택적 로깅을 사용하면 모든 테이블을 사용하도록 설정/사용하지 않도록 설정하거나 로그 분석 작업 영역에서 선택적 테이블을 사용하도록 설정할 수 있습니다. 새 버전의 Geneva 모니터링에서는 하나의 테이블에 여러 원본이 있으므로 각 테이블의 원본 형식을 조정할 수 있습니다.

- Geneva 모니터링 시스템은 모니터링 에이전트인 mdsd(MDS daemon)와 통합 로깅 계층을 사용하여 로그를 수집하는 fluentd를 사용합니다.

- 선택적 로깅은 스크립트 작업을 사용하여 테이블 및 해당 로그 형식을 사용하지 않도록 설정/사용하도록 설정합니다. 새 포트를 열거나 기존 보안 설정을 변경하지 않으므로 보안 변경 내용이 없습니다.

- 스크립트 작업은 지정된 모든 노드에서 병렬로 실행되며 테이블 및 해당 로그 형식을 사용하지 않도록 설정/사용하도록 설정하기 위한 구성 파일을 변경합니다.

자세한 내용은 여기를 참조하세요.

![]()

고정

로그 분석

최신 보안 업데이트를 적용하려면 OMS 버전 13을 실행하는 Azure HDInsight와 통합된 Log Analytics를 OMS 버전 14로 업그레이드해야 합니다. OMS 버전 13과 함께 이전 버전의 클러스터를 사용하는 고객은 보안 요구 사항을 충족하기 위해 OMS 버전 14를 설치해야 합니다. (현재 버전 및 설치 14 확인 방법)

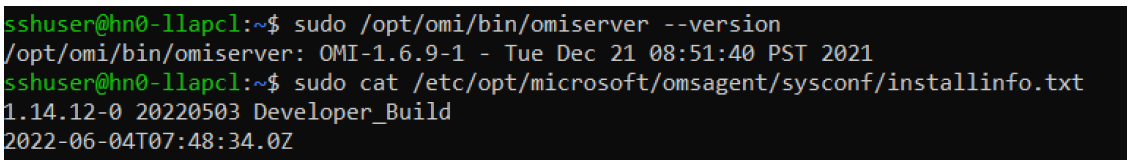

현재 OMS 버전을 확인하는 방법

- SSH를 사용하여 클러스터에 로그인합니다.

- SSH 클라이언트에서 다음 명령을 실행합니다.

sudo /opt/omi/bin/ominiserver/ --version

OMS 버전을 13에서 14로 업그레이드하는 방법 14

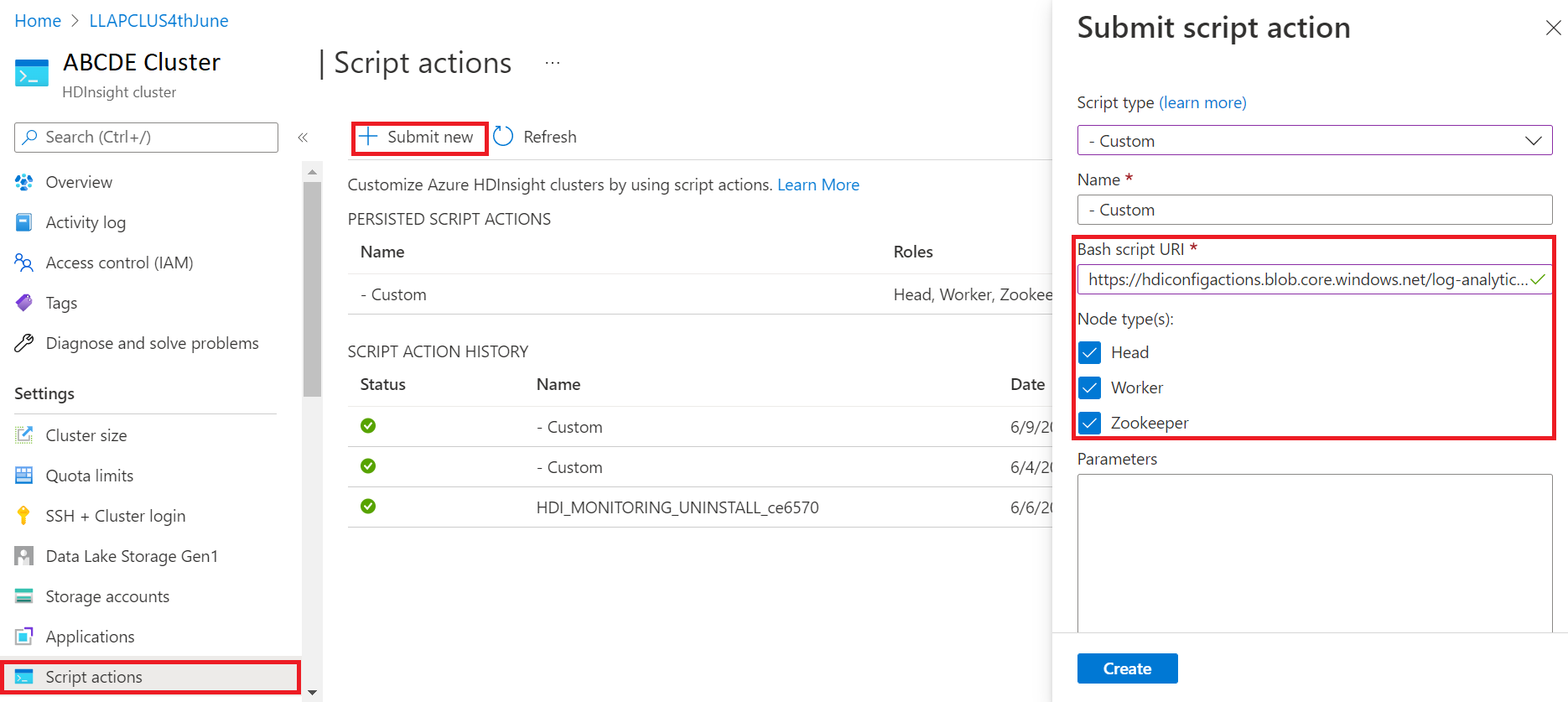

- Azure 포털

- 리소스 그룹에서 HDInsight 클러스터 리소스를 선택합니다.

- 스크립트 동작을 선택합니다.

- 스크립트 작업 제출 패널에서 사용자 지정으로 스크립트 형식을 선택합니다.

- Bash 스크립트 URL 상자 https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh에 다음 링크를 붙여넣습니다.

- 노드 형식을 선택합니다.

- 만들기를 선택합니다.

다음 단계에서 패치가 성공적으로 설치되었는지 확인합니다.

SSH를 사용하여 클러스터에 로그인합니다.

SSH 클라이언트에서 다음 명령을 실행합니다.

sudo /opt/omi/bin/ominiserver/ --version

다른 버그 수정

- Yarn 로그의 CLI는

TFile이(가) 손상되었거나 비어 있는 경우 로그를 검색하지 못했습니다. - Azure Active Directory에서 OAuth 토큰을 가져오는 동안 잘못된 서비스 주체 세부 정보 오류가 해결되었습니다.

- 100개 이상의 작업 노드가 구성된 경우 클러스터 만들기 안정성이 개선되었습니다.

오픈 소스 버그 수정

TEZ 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| Tez 빌드 실패: FileSaver.js를 찾을 수 없음 | TEZ-4411 |

웨어하우스와 scratchdir이(가) 다른 FS에 있을 때 잘못된 FS 예외 |

TEZ-4406 |

| 32MB보다 큰 구성의 TezUtils.createConfFromByteString에서 com.google.protobuf.CodedInputStream 예외 발생 | TEZ-4142 |

| TezUtils::createByteStringFromConf는 DeflaterOutputStream 대신 snappy를 사용해야 합니다. | TEZ-4113 |

| protobuf 종속성을 3.x로 업데이트 | TEZ-4363 |

Hive 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| ORC 분할 세대의 성능 최적화 | HIVE-21457 |

| 테이블 이름이 "delta"로 시작하지만 테이블이 트랜잭션이 아니며 BI 분할 전략이 사용되는 경우 테이블을 ACID로 읽지 마세요. | HIVE-22582 |

| AcidUtils#getLogicalLength에서 FS#exists 호출 제거 | HIVE-23533 |

| 벡터화된 OrcAcidRowBatchReader.computeOffset 및 버킷 최적화 | HIVE-17917 |

알려진 문제

HDInsight는 Apache HIVE 3.1.2와 호환됩니다. 이 릴리스의 버그로 인해 Hive 버전은 Hive 인터페이스에서 3.1.0으로 표시됩니다. 그러나 기능에는 영향이 없습니다.

릴리스 날짜: 2022/06/03

이 릴리스는 HDInsight 4.0에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 다음 변경 내용이 표시되지 않으면 릴리스가 해당 지역에서 며칠에 걸쳐 릴리스될 때까지 기다리세요.

릴리스 관련 주요 사항

Spark v3.1.2의 HWC(Hive Warehouse Connector)

HWC(Hive Warehouse Connector)를 사용하면 Hive 및 Spark의 고유한 기능을 활용하여 강력한 빅 데이터 애플리케이션을 빌드할 수 있습니다. HWC는 현재 Spark v2.4에서만 지원됩니다. 이 기능은 Spark를 사용하여 Hive 테이블에서 ACID 트랜잭션을 허용하여 비즈니스 가치를 추가합니다. 이 기능은 데이터 자산에서 Hive와 Spark를 모두 사용하는 고객에게 유용합니다. 자세한 내용은 Apache Spark & Hive - Hive Warehouse Connector - Azure HDInsight | Microsoft Docs를 참조하세요.

Ambari

- 크기 조정 및 프로비저닝 개선 변경 내용

- HDI 하이브는 이제 OSS 버전 3.1.2와 호환됩니다.

HDI Hive 3.1 버전이 OSS Hive 3.1.2로 업그레이드되었습니다. 이 버전에는 오픈 소스 Hive 3.1.2 버전에서 사용할 수 있는 모든 수정 사항과 기능이 있습니다.

참고 항목

Spark

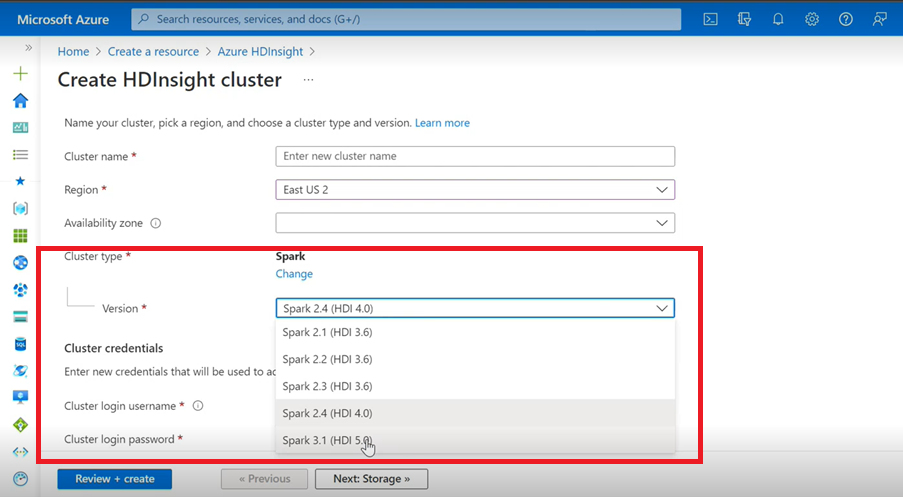

- Azure 사용자 인터페이스를 사용하여 HDInsight용 Spark 클러스터를 만드는 경우 드롭다운 목록에 이전 버전과 함께 다른 버전 Spark 3.1(HDI 5.0)이 표시됩니다. 이 버전은 Spark 3.1.(HDI 4.0)의 이름이 변경된 버전입니다. 이는 UI 수준의 변경일 뿐이며 기존 사용자와 이미 ARM 템플릿을 사용하고 있는 사용자에게는 아무 영향도 미치지 않습니다.

참고 항목

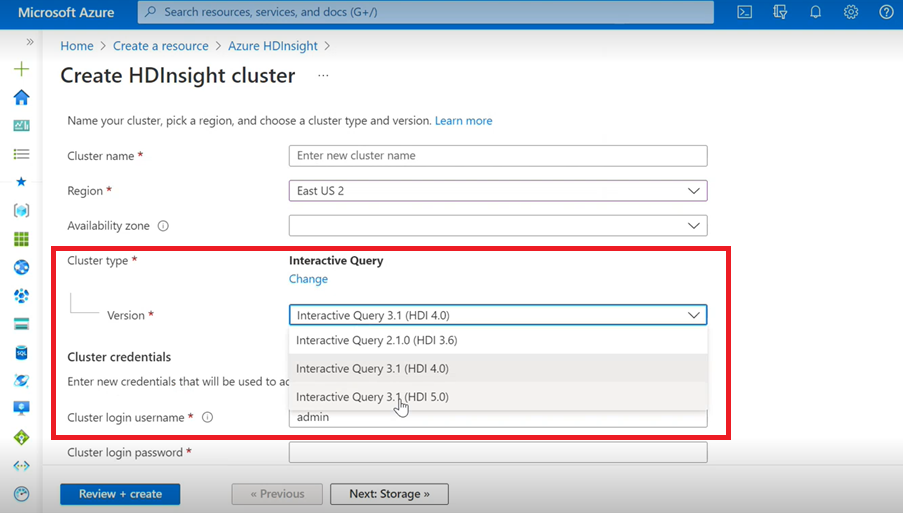

Interactive Query

- Interactive Query 클러스터를 만드는 경우 드롭다운 목록에 Interactive Query 3.1(HDI 5.0)과 같은 다른 버전이 표시됩니다.

- ACID 지원이 필요한 Hive와 함께 Spark 3.1 버전을 사용하려는 경우 이 버전 Interactive Query 3.1(HDI 5.0)을 선택해야 합니다.

TEZ 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| 32MB보다 큰 구성의 TezUtils.createConfFromByteString에서 com.google.protobuf.CodedInputStream 예외 발생 | TEZ-4142 |

| TezUtils createByteStringFromConf는 DeflaterOutputStream 대신 snappy를 사용해야 합니다. | TEZ-4113 |

HBase 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

TableSnapshotInputFormat은 HFiles을(를) 검사하기 위해 ReadType.STREAM을 사용해야 합니다. |

HBASE-26273 |

| TableSnapshotInputFormat에서 scanMetrics를 사용하지 않도록 설정하는 옵션 추가 | HBASE-26330 |

| 분산 장치가 실행될 때 ArrayIndexOutOfBoundsException 수정 | HBASE-22739 |

Hive 버그 수정

| 버그 수정 | Apache JIRA |

|---|---|

| dynpart 정렬 최적화를 사용하여 'distribute by' 절이 있는 데이터를 삽입할 때 NPE | HIVE-18284 |

| 파티션을 삭제하는 동안 파티션 필터링이 있는 MSCK REPAIR 명령이 실패함 | HIVE-23851 |

| capacity<=0인 경우 잘못된 예외 발생 | HIVE-25446 |

| HastTables에 대한 병렬 로드 지원 - 인터페이스 | HIVE-25583 |

| 기본적으로 HiveServer2에 MultiDelimitSerDe 포함 | HIVE-20619 |

| jdbc-standalone jar에서 glassfish.jersey 및 mssql-jdbc 클래스 제거 | HIVE-22134 |

| MM 테이블에 대해 압축을 실행할 때 Null 포인터 예외가 발생했습니다. | HIVE-21280 |

knox을(를) 통한 큰 크기의 Hive 쿼리가 끊어진 파이프 쓰기 실패로 실패함 |

HIVE-22231 |

| 사용자가 바인드 사용자를 설정할 수 있는 기능 추가 | HIVE-21009 |

| UDF를 구현하여 내부 표현과 그레고리력-율리우스력 하이브리드 달력을 사용하여 날짜/타임스탬프를 해석합니다. | HIVE-22241 |

| 실행 보고서를 표시하거나 표시하지 않는 Beeline 옵션 | HIVE-22204 |

| Tez: SplitGenerator는 Tez에 존재하지 않는 계획 파일을 찾으려고 합니다. | HIVE-22169 |

LLAP 캐시 hotpath에서 비용이 많이 드는 로깅 제거 |

HIVE-22168 |

| UDF: FunctionRegistry는 org.apache.hadoop.hive.ql.udf.UDFType 클래스에서 동기화합니다. | HIVE-22161 |

| 속성이 false로 설정된 경우 쿼리 라우팅 어펜더 만들기 방지 | HIVE-22115 |

| 파티션 평가에 대한 교차 쿼리 동기화 제거 | HIVE-22106 |

| 계획하는 동안 하이브 스크래치 디렉터리 설정 건너뛰기 | HIVE-21182 |

| RPC가 켜져 있는 경우 tez용 스크래치 디렉터리 만들기 건너뛰기 | HIVE-21171 |

Re2J 정규식 엔진을 사용하도록 Hive UDF 전환 |

HIVE-19661 |

| Hive 3에서 bucketing_version 1을 사용하여 마이그레이션된 클러스터링된 테이블은 삽입을 위해 bucketing_version 2를 사용합니다. | HIVE-22429 |

| 버킷팅: 버킷팅 버전 1이 데이터를 잘못 분할하고 있습니다. | HIVE-21167 |

| 새로 추가된 파일에 ASF 라이선스 헤더 추가 | HIVE-22498 |

| mergeCatalog를 지원하기 위한 스키마 도구 개선 사항 | HIVE-22498 |

| TEZ UNION ALL 및 UDTF를 사용하는 Hive는 데이터 손실을 초래합니다. | HIVE-21915 |

| 머리글/바닥글이 있어도 텍스트 파일 분할 | HIVE-21924 |

| MultiDelimitSerDe는 로드된 파일에 테이블 스키마에 있는 것보다 더 많은 열이 있는 경우 마지막 열에 잘못된 결과를 반환합니다. | HIVE-22360 |

| LLAP 외부 클라이언트 - LlapBaseInputFormat#getSplits() 공간을 줄여야 함 | HIVE-22221 |

| 마스크 열이 있는 테이블에 대한 조인을 포함하는 쿼리를 다시 작성할 때 예약된 키워드가 있는 열 이름이 이스케이프되지 않음(Zoltan Haindrich를 통한 Zoltan Matyus) | HIVE-22208 |

AMReporter 관련 RuntimeException에서 LLAP 종료 방지 |

HIVE-22113 |

| LLAP 상태 서비스 드라이버가 잘못된 Yarn 앱 ID로 멈출 수 있습니다. | HIVE-21866 |

| OperationManager.queryIdOperation이 여러 queryId를 제대로 정리하지 않습니다. | HIVE-22275 |

| 노드 관리자를 중단하면 LLAP 서비스의 다시 시작이 차단됩니다. | HIVE-22219 |

| 많은 파티션을 삭제할 때 Stack OverflowError | HIVE-15956 |

| 임시 디렉터리 제거 시 액세스 확인 실패 | HIVE-22273 |

| 특정 경계 조건에서 왼쪽 우선 외부 맵 조인의 잘못된 결과/ArrayOutOfBound 예외 수정 | HIVE-22120 |

| pom.xml에서 배포 관리 태그 제거 | HIVE-19667 |

| 깊게 중첩된 하위 쿼리가 있는 경우 구문 분석 시간이 길어질 수 있습니다. | HIVE-21980 |

ALTER TABLE의 경우 t SET TBLPROPERTIES('EXTERNAL'='TRUE'); TBL_TYPE 특성 변경 내용이 CAPS가 아닌 경우 반영되지 않음 |

HIVE-20057 |

JDBC: HiveConnection은 log4j 인터페이스를 음영 처리합니다. |

HIVE-18874 |

poms에서 리포지토리 URL 업데이트 - 분기 3.1 버전 |

HIVE-21786 |

master 및 branch-3.1에서 DBInstall 테스트가 중단됨 |

HIVE-21758 |

| 버킷 테이블에 데이터 로드는 파티션 사양을 무시하고 기본 파티션에 데이터를 로드합니다. | HIVE-21564 |

| 지역 표준 시간대 리터럴이 있는 타임스탬프 또는 타임스탬프가 있는 조인 조건이 있는 쿼리는 SemanticException을 던집니다. | HIVE-21613 |

| HDFS의 스테이징 디렉터리에 남겨진 열에 대한 컴퓨팅 통계 분석 | HIVE-21342 |

| Hive 버킷 계산의 호환되지 않는 변경 | HIVE-21376 |

| 사용 중인 다른 권한 부여자가 없을 때 대체 권한 부여자 제공 | HIVE-20420 |

| 일부 alterPartitions 호출에서 'NumberFormatException: null' 발생 | HIVE-18767 |

| HiveServer2: http 전송에 대해 사전 인증된 주체가 일부 경우 http 통신의 전체 기간 동안 유지되지 않습니다. | HIVE-20555 |

릴리스 날짜: 2022/03/10

이 릴리스는 HDInsight 4.0에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 다음 변경 내용이 표시되지 않으면 릴리스가 해당 지역에서 며칠에 걸쳐 릴리스될 때까지 기다리세요.

이 릴리스의 OS 버전은 다음과 같습니다.

- HDInsight 4.0: Ubuntu 18.04.5

이제 Spark 3.1이 일반 공급됩니다.

Spark 3.1은 이제 HDInsight 4.0 릴리스부터 일반적으로 사용 가능합니다. 이 릴리스에는 다음 관리 팩이 포함되어 있습니다.

- 적응 쿼리 실행,

- 정렬 병합 조인을 브로드캐스트 해시 조인으로 변환,

- Spark Catalyst Optimizer,

- Dynamic Partition Pruning,

- 고객은 Spark 3.0(미리 보기) 클러스터가 아닌 새 Spark 3.1 클러스터를 만들 수 있습니다.

자세한 내용은 이제 HDInsight에서 일반적으로 사용 가능한 Apache Spark 3.1 - Microsoft 기술 커뮤니티를 참조하세요.

전체 개선 사항 목록은 Apache Spark 3.1 릴리스 정보를 참조하세요.

마이그레이션에 대한 자세한 내용은 마이그레이션 가이드를 참조하세요.

이제 Kafka 2.4가 일반적으로 사용 가능합니다.

이제 Kafka 2.4.1이 일반적으로 사용 가능합니다. 자세한 내용은 Kafka 2.4.1 릴리스 정보를 참조하세요. 기타 기능에는 MirrorMaker 2 가용성, 새로운 메트릭 범주 AtMinIsr 토픽 파티션, 인덱스 파일의 요청 시 지연 mmap(으)로 브로커 작동 시간 개선, 사용자 폴링 동작을 관찰하기 위한 소비자 메트릭 증가 등이 있습니다.

HWC의 맵 데이터 형식은 이제 HDInsight 4.0에서 지원됩니다.

이 릴리스에는 HWC가 지원하는 Spark 셸 애플리케이션 및 기타 모든 Spark 클라이언트를 통한 HWC 1.0(Spark 2.4)에 대한 맵 데이터 형식 지원이 포함되어 있습니다. 다른 데이터 형식과 마찬가지로 다음과 같은 개선 사항이 포함됩니다.

사용자는 다음 작업을 수행할 수 있습니다.

- Map 데이터 형식이 포함된 열로 Hive 테이블을 만들고 여기에 데이터를 삽입하고 결과를 읽습니다.

- Map 형식으로 Apache Spark 데이터 프레임을 만들고 일괄 처리/스트림 읽기 및 쓰기를 수행합니다.

새 지역

HDInsight는 이제 두 개의 새로운 지역인 중국 동부 3과 중국 북부 3으로 지리적 입지를 확장했습니다.

OSS 백포트 변경 내용

Hive에 포함된 OSS 백포트(Map 데이터 형식을 지원하는 HWC 1.0(Spark 2.4) 포함)

이 릴리스에 대해 OSS 백포트된 Apache JIRA는 다음과 같습니다.

| 영향을 받는 기능 | Apache JIRA |

|---|---|

| IN/(NOT IN)이 있는 Metastore 직접 SQL 쿼리는 SQL DB에서 허용하는 최대 매개 변수에 따라 분할되어야 합니다. | HIVE-25659 |

log4j 2.16.0에서 2.17.0으로 업그레이드 |

HIVE-25825 |

Flatbuffer 버전 업데이트 |

HIVE-22827 |

| 기본적으로 Arrow 형식의 Map 데이터 형식 지원 | HIVE-25553 |

| LLAP 외부 클라이언트 - 부모 구조체가 null일 때 중첩된 값 처리 | HIVE-25243 |

| 화살표 버전을 0.11.0으로 업그레이드 | HIVE-23987 |

사용 중단 알림

HDInsight의 Azure Virtual Machine Scale Sets

HDInsight는 더 이상 Azure Virtual Machine Scale Sets를 사용하여 클러스터를 프로비저닝하지 않으며 호환성이 손상되는 변경은 예상되지 않습니다. Virtual Machine Scale Sets의 기존 HDInsight 클러스터는 영향을 미치지 않으며 최신 이미지의 새 클러스터는 더 이상 Virtual Machine Scale Sets를 사용하지 않습니다.

Azure HDInsight HBase 워크로드의 크기 조정은 이제 수동 크기 조정을 통해서만 지원됩니다.

2022년 3월 1일부터 HDInsight는 HBase에 대한 수동 확장만 지원하며 클러스터 실행에는 영향이 없습니다. 새 HBase 클러스터는 일정 기반의 자동 크기 조정을 사용하도록 설정할 수 없습니다. HBase 클러스터를 수동으로 크기 조정하는 방법에 대한 자세한 내용은 Azure HDInsight 클러스터 수동 크기 조정에 대한 설명서를 참조하세요.

릴리스 날짜: 2021/12/27

이 릴리스는 HDInsight 4.0에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 다음 변경 내용이 표시되지 않으면 릴리스가 해당 지역에서 며칠에 걸쳐 릴리스될 때까지 기다리세요.

이 릴리스의 OS 버전은 다음과 같습니다.

- HDInsight 4.0: Ubuntu 18.04.5 LTS

HDInsight 4.0 이미지는 Log4jCVE-2021-44228 Apache Log4j 2에 대한 Microsoft의 응답에 설명된 대로 Log4j 취약성을 완화하기 위해 업데이트되었습니다.

참고 항목

- 2021년 12월 27일 00:00 UTC 이후 만들어진 HDI 4.0 클러스터는

log4j취약성을 완화하는 업데이트된 버전의 이미지로 만들어집니다. 따라서 고객은 이러한 클러스터를 패치/다시 부팅할 필요가 없습니다. - 2021년 12월 16일 01:15 UTC에서 2021년 12월 27일 00:00 UTC 사이에 만들어진 새로운 HDInsight 4.0 클러스터의 경우, HDInsight 3.6 또는 2021년 12월 16일 이후에 고정된 구독에서 패치는 클러스터가 만들어진 시간 내에 자동으로 적용되지만 패치가 완료되려면 고객이 해당 노드를 다시 부팅해야 합니다(Kafka 관리 노드 제외, 자동으로 다시 부팅됨).

릴리스 날짜: 2021/07/27

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

이 릴리스의 OS 버전은 다음과 같습니다.

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

새로운 기능

제한된 공용 연결에 대한 Azure HDInsight 지원은 2021년 10월 15일에 일반 공급됨

이제 Azure HDInsight는 모든 지역에서 제한된 공용 연결을 지원합니다. 아래에 이 기능의 주요 사항 중 일부가 나와 있습니다.

- 리소스 공급자를 클러스터에서 리소스 공급자로 아웃바운드하도록 클러스터 통신으로 되돌리는 기능

- HDinsight 클러스터가 프라이빗 네트워크를 통해서만 리소스에 액세스할 수 있도록 고유한 Private Link 지원 리소스(예: 스토리지, SQL, 키 자격 증명 모음)를 가져오는 지원 기능

- 공용 IP 주소에 프로비전된 리소스가 없음

이 새로운 기능을 사용하면 HDInsight 관리 IP에 대한 인바운드 NSG(네트워크 보안 그룹) 서비스 태그 규칙을 건너뛸 수도 있습니다. 공용 연결 제한에 대해 자세히 알아보세요.

Azure Private Link에 대한 Azure HDInsight 지원은 2021년 10월 15일에 일반 공급됩니다.

이제 프라이빗 링크를 통해 HDInsight 클러스터에 연결하는 프라이빗 엔드포인트를 사용할 수 있습니다. 프라이빗 링크는 VNET 피어링을 사용할 수 없거나 사용하도록 설정되지 않은 VNET 간 시나리오에서 활용할 수 있습니다.

Azure Private Link를 사용하면 가상 네트워크의 프라이빗 엔드포인트를 통해 Azure PaaS Services(예: Azure Storage 및 SQL Database)와 Azure 호스팅 고객 소유/파트너 서비스에 액세스할 수 있습니다.

가상 네트워크와 서비스 사이의 트래픽은 Microsoft 백본 네트워크를 통해 이동합니다. 서비스를 공용 인터넷에 더 이상 노출할 필요가 없습니다.

프라이빗 링크를 사용하도록 설정하는 방법에 대해 자세히 알아보겠습니다.

새 Azure Monitor 통합 환경(미리 보기)

새 Azure Monitor 통합 환경은 이번 릴리스와 함께 미국 동부와 서유럽에서 미리 보기로 제공됩니다. 새 Azure Monitor 환경에 대한 자세한 내용은 여기를 참조하세요.

감가 상각

HDInsight 3.6 버전은 2022년 10월 1일부터 사용 중지되었습니다.

동작 변경

HDInsight Interactive Query는 일정 기반 자동 스케일링만 지원합니다.

고객 시나리오가 점점 더 성숙하고 다양해짐에 따라 Interactive Query(LLAP) 부하 기반 자동 스케일링에 대한 몇 가지 제한 사항을 확인했습니다. 이 제한 사항은 LLAP 쿼리 역학의 특징, 향후 부하 예측 정확도 문제 및 LLAP 스케줄러의 작업 재배포 문제 때문에 발생합니다. 이러한 제한 사항으로 인해 사용자는 자동 크기 조정이 사용되는 경우 LLAP 클러스터에서 쿼리 실행 속도가 느려지는 것을 알 수 있습니다. 성능에 미치는 영향이 자동 스케일링의 비용 이점보다 클 수 있습니다.

2021년 7월부터 HDInsight의 Interactive Query 워크로드는 일정 기반 자동 스케일링만 지원합니다. 새 Interactive Query 클러스터에서는 더 이상 부하 기반 자동 스케일링을 사용하도록 설정할 수 없습니다. 기존에 실행 중인 클러스터는 위에서 설명된 알려진 제한 사항을 적용하여 계속 실행할 수 있습니다.

LLAP를 위해 일정 기반 자동 스케일링으로 이동하는 것이 좋습니다. Grafana Hive 대시보드를 통해 클러스터의 현재 사용 패턴을 분석할 수 있습니다. 자세한 내용은 Azure HDInsight 클러스터 자동 크기 조정을 참조하세요.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

ESP Spark 클러스터의 기본 제공 LLAP 구성 요소가 제거됩니다.

HDInsight 4.0 ESP Spark 클러스터에는 두 헤드 노드에서 모두 실행되는 기본 제공 LLAP 구성 요소가 있습니다. ESP Spark 클러스터의 LLAP 구성 요소는 원래 HDInsight 3.6 ESP Spark용으로 추가되었지만 HDInsight 4.0 ESP Spark용 실제 사용자 사례는 없습니다. 2021년 9월로 예정된 다음 릴리스에서 HDInsight는 HDInsight 4.0 ESP Spark 클러스터에서 기본 제공 LLAP 구성 요소를 제거합니다. 이렇게 변경하면 헤드 노드 워크로드를 오프로드하고 ESP Spark와 ESP Interactive Hive 클러스터 유형 간의 혼동을 방지하는 데 도움이 됩니다.

새 지역

- 미국 서부 3

-

Jio인도 서부 - 오스트레일리아 중부

구성 요소 버전 변경

이 릴리스에서 변경된 구성 요소 버전은 다음과 같습니다.

- ORC 버전 1.5.1에서 1.5.9로 변경

이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

백포팅된 JIRA

이 릴리스를 위해 백포팅된 Apache JIRA는 다음과 같습니다.

| 영향을 받는 기능 | Apache JIRA |

|---|---|

| 날짜/타임스탬프 | HIVE-25104 |

| HIVE-24074 | |

| HIVE-22840 | |

| HIVE-22589 | |

| HIVE-22405 | |

| HIVE-21729 | |

| HIVE-21291 | |

| HIVE-21290 | |

| UDF | HIVE-25268 |

| HIVE-25093 | |

| HIVE-22099 | |

| HIVE-24113 | |

| HIVE-22170 | |

| HIVE-22331 | |

| ORC | HIVE-21991 |

| HIVE-21815 | |

| HIVE-21862 | |

| 테이블 스키마 | HIVE-20437 |

| HIVE-22941 | |

| HIVE-21784 | |

| HIVE-21714 | |

| HIVE-18702 | |

| HIVE-21799 | |

| HIVE-21296 | |

| 워크로드 관리 | HIVE-24201 |

| 압축 | HIVE-24882 |

| HIVE-23058 | |

| HIVE-23046 | |

| 구체화된 뷰 | HIVE-22566 |

HDInsight Dv2 Virtual Machines에 대한 가격 수정

2021년 4월 25일에 HDInsight의 Dv2 VM 시리즈에 대한 가격 책정 오류가 수정되었습니다. 가격 책정 오류로 인해 4월 25일 이전 일부 고객의 청구서에서 요금이 적게 청구되었으며, 수정을 통해 가격은 이제 HDInsight 가격 책정 페이지 및 HDInsight 가격 계산기에 게시된 가격과 일치합니다. 가격 책정 오류는 Dv2 VM을 사용한 다음 지역의 고객에게 영향을 주었습니다.

- 캐나다 중부

- 캐나다 동부

- 동아시아

- 남아프리카 북부

- 동남 아시아

- 아랍에미리트 중부

2021년 4월 25일부터 Dv2 VM의 수정된 금액이 계정에 표시됩니다. 변경 전에 구독 소유자에게 고객 알림이 전송되었습니다. Azure Portal에서 가격 계산기, HDInsight 가격 책정 페이지 또는 HDInsight 클러스터 만들기 블레이드를 사용하여 해당 지역 Dv2 VM의 수정된 비용을 확인할 수 있습니다.

다른 작업은 필요하지 않습니다. 가격 수정은 지정된 지역에서 2021년 4월 25일 또는 그 이후 사용량에만 적용되며 이 날짜 이전 사용량에는 적용되지 않습니다. 가장 성능이 뛰어나고 비용 효율적인 솔루션을 사용하려면 Dv2 클러스터의 가격 책정, VCPU 및 RAM을 검토하고 Dv2 사양을 Ev3 VM과 비교하여 솔루션이 최신 VM 시리즈 중 하나를 유용하게 활용하는지 확인하는 것이 좋습니다.

릴리스 날짜: 2021/06/02

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

이 릴리스의 OS 버전은 다음과 같습니다.

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

새로운 기능

OS 버전 업그레이드

Ubuntu의 릴리스 주기에서 언급된 대로 Ubuntu 16.04 커널은 2021년 4월에 EOL(수명 종료)에 도달합니다. 이 리릴스에서는 Ubuntu 18.04에서 실행되는 새 HDInsight 4.0 클러스터 이미지 출시를 시작했습니다. 새로 만든 HDInsight 4.0 클러스터는 제공된 후 기본적으로 Ubuntu 18.04에서 실행됩니다. Ubuntu 16.04의 기존 클러스터는 완벽한 지원과 함께 있는 그대로 실행됩니다.

HDInsight 3.6은 Ubuntu 16.04에서 계속 실행됩니다. 2021년 7월 1일부터 기본 지원(표준 지원에서)으로 변경됩니다. 날짜 및 지원 옵션에 관한 자세한 내용은 Azure HDInsight 버전을 참조하세요. HDInsight 3.6에서는 Ubuntu 18.04가 지원되지 않습니다. Ubuntu 18.04를 사용하려면 클러스터를 HDInsight 4.0으로 마이그레이션해야 합니다.

기존 HDInsight 4.0 클러스터를 Ubuntu 18.04로 이동하려면 클러스터를 삭제하고 다시 만들어야 합니다. Ubuntu 18.04 지원이 제공된 후 클러스터를 만들거나 다시 만들 계획입니다.

새 클러스터를 만든 후 클러스터에 SSH를 실행하고 sudo lsb_release -a를 실행하여 Ubuntu 18.04에서 실행되는지 확인할 수 있습니다. 프로덕션으로 이동하기 전에 먼저 테스트 구독에서 애플리케이션을 테스트하는 것이 좋습니다.

HBase 가속 쓰기 클러스터에서 최적화 크기 조정

HDInsight는 HBase 가속 쓰기 지원 클러스터의 크기 조정에 대해 몇 가지 개선 및 최적화를 수행했습니다. HBase 가속 쓰기에 대해 자세히 알아봅니다.

감가 상각

이 릴리스에서는 사용 중단되지 않습니다.

동작 변경

HDInsight 4.0용 헤드 노드로 Standard_A5 VM 크기 사용 안 함

HDInsight 클러스터 헤드 노드는 클러스터 초기화 및 관리를 처리합니다. Standard_A5 VM 크기는 HDInsight 4.0의 헤드 노드로서 안정성 문제가 있습니다. 이 릴리스부터 고객은 Standard_A5 VM 크기를 헤드 노드로 사용하여 새 클러스터를 만들 수 없습니다. E2_v3 또는 E2s_v3 같은 다른 2코어 VM을 사용할 수 있습니다. 기존 클러스터는 계속 운영됩니다. 프로덕션 HDInsight 클러스터의 고가용성 및 안정성을 보장하기 위해 헤드 노드에는 4코어 VM을 사용하는 것이 좋습니다.

Azure Virtual Machine Scale Sets에서 실행되는 클러스터에 대한 네트워크 인터페이스 리소스가 표시되지 않음

HDInsight는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션되고 있습니다. 가상 머신의 네트워크 인터페이스는 Azure Virtual Machine Scale Sets를 사용하는 클러스터의 고객에게는 더 이상 표시되지 않습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

HDInsight Interactive Query는 일정 기반 자동 스케일링만 지원합니다.

고객 시나리오가 점점 더 성숙하고 다양해짐에 따라 Interactive Query(LLAP) 부하 기반 자동 스케일링에 대한 몇 가지 제한 사항을 확인했습니다. 이 제한 사항은 LLAP 쿼리 역학의 특징, 향후 부하 예측 정확도 문제 및 LLAP 스케줄러의 작업 재배포 문제 때문에 발생합니다. 이러한 제한 사항으로 인해 사용자는 자동 크기 조정이 사용되는 경우 LLAP 클러스터에서 쿼리 실행 속도가 느려지는 것을 알 수 있습니다. 성능에 미치는 영향이 자동 스케일링의 비용 이점보다 클 수 있습니다.

2021년 7월부터 HDInsight의 Interactive Query 워크로드는 일정 기반 자동 스케일링만 지원합니다. 새 Interactive Query 클러스터에서는 더 이상 자동 스케일링을 사용하도록 설정할 수 없습니다. 기존에 실행 중인 클러스터는 위에서 설명된 알려진 제한 사항을 적용하여 계속 실행할 수 있습니다.

LLAP를 위해 일정 기반 자동 스케일링으로 이동하는 것이 좋습니다. Grafana Hive 대시보드를 통해 클러스터의 현재 사용 패턴을 분석할 수 있습니다. 자세한 내용은 Azure HDInsight 클러스터 자동 크기 조정을 참조하세요.

VM 호스트 이름은 2021년 7월 1일에 변경됩니다.

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 이 마이그레이션은 클러스터 호스트 이름 FQDN 이름 형식을 변경하며 호스트 이름의 숫자는 순서대로 보장되지 않습니다. 각 노드에 대한 FQDN 이름을 가져오려면 클러스터 노드의 호스트 이름 찾기를 참조하세요.

Azure 가상 머신 확장 집합으로 이동

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 서비스는 Azure 가상 머신 확장 집합으로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

릴리스 날짜: 2021/03/24

새로운 기능

Spark 3.0 미리 보기

HDInsight는 HDInsight 4.0에 Spark 3.0.0 지원을 미리 보기 기능으로 추가했습니다.

Kafka 2.4 미리 보기

HDInsight는 HDInsight 4.0에 Kafka 2.4.1 지원을 미리 보기 기능으로 추가했습니다.

Eav4 시리즈 지원

HDInsight는 이 릴리스에서 Eav4 시리즈 지원 기능을 추가했습니다.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

이 릴리스에서는 사용 중단되지 않습니다.

동작 변경

기본 클러스터 버전이 4.0으로 변경됨

HDInsight 클러스터의 기본 버전이 3.6에서 4.0으로 변경되었습니다. 사용 가능한 버전에 관한 자세한 내용은 사용 가능한 버전을 참조하세요. HDInsight 4.0의 새로운 기능에 관해 자세히 알아보세요.

기본 클러스터 VM 크기가 Ev3 시리즈로 변경됨

기본 클러스터 VM 크기가 D 시리즈에서 Ev3 시리즈로 변경됩니다. 이 변경 내용은 헤드 노드와 작업자 노드에 적용됩니다. 이러한 변경 내용이 테스트된 워크플로에 영향을 주지 않도록 하려면 ARM 템플릿에서 사용할 VM 크기를 지정합니다.

Azure Virtual Machine Scale Sets에서 실행되는 클러스터에 대한 네트워크 인터페이스 리소스가 표시되지 않음

HDInsight는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션되고 있습니다. 가상 머신의 네트워크 인터페이스는 Azure Virtual Machine Scale Sets를 사용하는 클러스터의 고객에게는 더 이상 표시되지 않습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

HDInsight Interactive Query는 일정 기반 자동 스케일링만 지원합니다.

고객 시나리오가 점점 더 성숙하고 다양해짐에 따라 Interactive Query(LLAP) 부하 기반 자동 스케일링에 대한 몇 가지 제한 사항을 확인했습니다. 이 제한 사항은 LLAP 쿼리 역학의 특징, 향후 부하 예측 정확도 문제 및 LLAP 스케줄러의 작업 재배포 문제 때문에 발생합니다. 이러한 제한 사항으로 인해 사용자는 자동 크기 조정이 사용되는 경우 LLAP 클러스터에서 쿼리 실행 속도가 느려지는 것을 알 수 있습니다. 성능에 미치는 영향이 자동 스케일링의 비용 이점보다 클 수 있습니다.

2021년 7월부터 HDInsight의 Interactive Query 워크로드는 일정 기반 자동 스케일링만 지원합니다. 새 Interactive Query 클러스터에서는 더 이상 자동 스케일링을 사용하도록 설정할 수 없습니다. 기존에 실행 중인 클러스터는 위에서 설명된 알려진 제한 사항을 적용하여 계속 실행할 수 있습니다.

LLAP를 위해 일정 기반 자동 스케일링으로 이동하는 것이 좋습니다. Grafana Hive 대시보드를 통해 클러스터의 현재 사용 패턴을 분석할 수 있습니다. 자세한 내용은 Azure HDInsight 클러스터 자동 크기 조정을 참조하세요.

OS 버전 업그레이드

HDInsight 클러스터는 현재 Ubuntu 16.04 LTS에서 실행되고 있습니다. Ubuntu의 릴리스 주기에서 언급된 대로 Ubuntu 16.04 커널은 2021년 4월에 EOL(수명 종료)에 도달합니다. 2021년 5월에 Ubuntu 18.04에서 실행되는 새 HDInsight 4.0 클러스터 이미지 출시를 시작합니다. 새로 만든 HDInsight 4.0 클러스터는 제공된 후 기본적으로 Ubuntu 18.04에서 실행됩니다. Ubuntu 16.04의 기존 클러스터는 완벽한 지원과 함께 있는 그대로 실행됩니다.

HDInsight 3.6은 Ubuntu 16.04에서 계속 실행됩니다. 2021년 6월 30일까지 표준 지원이 종료되고 2021년 7월 1일부터 기본 지원으로 변경됩니다. 날짜 및 지원 옵션에 대한 자세한 내용은 Azure HDInsight 버전을 참조하세요. HDInsight 3.6에서는 Ubuntu 18.04가 지원되지 않습니다. Ubuntu 18.04를 사용하려면 클러스터를 HDInsight 4.0으로 마이그레이션해야 합니다.

기존 클러스터를 Ubuntu 18.04로 이동하려면 클러스터를 삭제하고 다시 만들어야 합니다. Ubuntu 18.04 지원이 제공된 후 클러스터를 만들거나 다시 만들 계획을 세웁니다. 새 이미지가 모든 지역에서 사용할 수 있게 되면 또 다른 알림을 보냅니다.

Ubuntu 18.04 VM(가상 머신)의 에지 노드에 배포된 스크립트 작업 및 사용자 지정 애플리케이션을 미리 테스트하는 것이 좋습니다. 18.04-LTS에서 Ubuntu Linux VM을 만든 다음, VM에서 SSH(Secure Shell) 키 쌍을 만들고 사용하여 에지 노드에 배포된 스크립트 작업 및 사용자 지정 애플리케이션을 실행하고 테스트할 수 있습니다.

HDInsight 4.0용 헤드 노드로 Standard_A5 VM 크기 사용 안 함

HDInsight 클러스터 헤드 노드는 클러스터 초기화 및 관리를 처리합니다. Standard_A5 VM 크기는 HDInsight 4.0의 헤드 노드로서 안정성 문제가 있습니다. 2021년 5월의 다음 릴리스부터, 고객은 Standard_A5 VM 크기를 헤드 노드로 사용하여 새 클러스터를 만들 수 없습니다. E2_v3 또는 E2s_v3 같은 다른 2코어 VM을 사용할 수 있습니다. 기존 클러스터는 계속 운영됩니다. 프로덕션 HDInsight 클러스터의 고가용성 및 안정성을 보장하기 위해 헤드 노드에는 4코어 VM을 사용하는 것이 좋습니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

구성 요소 버전 변경

Spark 3.0.0 및 Kafka 2.4.1에 대한 지원이 미리 보기로 추가되었습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 02/05/2021

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

Dav4 시리즈 지원

HDInsight는 이 릴리스에서 Dav4 시리즈 지원 기능을 추가했습니다. Dav4 시리즈에 대한 자세한 정보는 여기에서 알아봅니다.

Kafka REST 프록시 GA

Kafka REST 프록시를 사용하면 HTTPS를 통한 REST API를 통해 Kafka 클러스터와 상호 작용할 수 있습니다. 이번 릴리스부터는 Kafka REST 프록시가 일반적으로 사용 가능합니다. Kafka REST 프록시에 대한 자세한 정보는 여기에서 자세히 알아봅니다.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

사용하지 않는 VM 크기

2021년 1월 9일부터 HDInsight는 standard_A8, standard_A9, standard_A10 및 standard_A11 VM 크기를 사용하여 클러스터를 만드는 모든 고객을 차단합니다. 기존 클러스터는 계속 운영됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 HDInsight 4.0으로 전환하는 것이 좋습니다.

동작 변경

기본 클러스터 VM 크기가 Ev3 시리즈로 변경됩니다

기본 클러스터 VM 크기가 D 시리즈에서 Ev3 시리즈로 변경됩니다. 이 변경 내용은 헤드 노드와 작업자 노드에 적용됩니다. 이러한 변경 내용이 테스트된 워크플로에 영향을 주지 않도록 하려면 ARM 템플릿에서 사용할 VM 크기를 지정합니다.

Azure Virtual Machine Scale Sets에서 실행되는 클러스터에 대한 네트워크 인터페이스 리소스가 표시되지 않음

HDInsight는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션되고 있습니다. 가상 머신의 네트워크 인터페이스는 Azure Virtual Machine Scale Sets를 사용하는 클러스터의 고객에게는 더 이상 표시되지 않습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

기본 클러스터 버전이 4.0으로 변경됩니다

2021년 2월부터 HDInsight 클러스터의 기본 버전이 3.6에서 4.0으로 변경됩니다. 사용 가능한 버전에 관한 자세한 내용은 사용 가능한 버전을 참조하세요. HDInsight 4.0의 새로운 기능에 관해 자세히 알아보세요.

OS 버전 업그레이드

HDInsight는 Ubuntu 16.04에서 18.04로 OS 버전을 업그레이드하고 있습니다. 업그레이드는 2021년 4월 이전에 완료됩니다.

2021년 6월 30일자로 HDInsight 3.6 지원 종료

HDInsight 3.6은 지원이 종료될 예정입니다. 2021년 6월 30일부터 고객은 새로운 HDInsight 3.6 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 HDInsight 4.0으로 전환하는 것이 좋습니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 11/18/2020

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

휴지 상태의 고객 관리형 키 암호화를 위한 자동 키 회전

이 릴리스부터 고객은 미사용 고객 관리형 키 암호화에 Azure KeyVault 버전 없는 암호화 키 URL을 사용할 수 있습니다. HDInsight는 키가 만료되거나 새 버전으로 바뀔 때 자동으로 키를 회전시킵니다. 자세한 내용은 여기를 참조하세요.

Spark, Hadoop 및 ML 서비스에 대한 다양한 Zookeeper 가상 머신 크기를 선택하는 기능

이전에 HDInsight는 Spark, Hadoop 및 ML 서비스 클러스터 유형에 대한 Zookeeper 노드 크기 사용자 지정을 지원하지 않았습니다. 기본적으로 A2_v2/A2 가상 머신 크기가 무료로 제공됩니다. 이 릴리스부터는 시나리오에 가장 적합한 Zookeeper 가상 머신 크기를 선택할 수 있습니다. A2_v2/A2 이외의 가상 머신 크기를 포함하는 Zookeeper 노드에는 요금이 부과됩니다. A2_v2 및 A2 가상 머신은 계속 무료로 제공됩니다.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 릴리스부터 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

HDInsight 3.6 ML 서비스 클러스터의 사용 중단

HDInsight 3.6 ML 서비스 클러스터 유형은 2020년 12월 31일부터 지원이 종료됩니다. 고객은 2020년 12월 31일 이후 새로운 3.6 ML 서비스 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 여기에서 HDInsight 버전 및 클러스터 유형 지원 만료를 확인하세요.

사용하지 않는 VM 크기

2020년 11월 16일부터 HDInsight는 standard_A8, standard_A9, standard_A10 및 standard_A11 VM 크기를 사용하여 클러스터를 만드는 새 고객을 차단합니다. 지난 3개월 동안 이러한 VM 크기를 사용한 기존 고객에게는 영향이 없습니다. 2021년 1월 9일부터 HDInsight는 standard_A8, standard_A9, standard_A10 및 standard_A11 VM 크기를 사용하여 클러스터를 만드는 모든 고객을 차단합니다. 기존 클러스터는 계속 운영됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 HDInsight 4.0으로 전환하는 것이 좋습니다.

동작 변경

크기 조정 작업 전에 NSG 규칙 검사 추가

HDInsight는 크기 조정 작업을 통해 NSG(네트워크 보안 그룹) 및 UDR(사용자 정의 경로) 검사를 추가했습니다. 클러스터 만들기뿐만 아니라 클러스터 크기 조정을 위해서도 동일한 유효성 검사가 수행됩니다. 이 유효성 검사는 예기치 않은 오류를 방지하는 데 유용합니다. 유효성 검사를 통과하지 못하면 크기 조정이 실패합니다. NSG 및 UDR을 올바르게 구성하는 방법에 대한 자세한 내용은 HDInsight 관리 IP 주소를 참조하세요.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 11/09/2020

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

HIB(HDInsight Identity Broker)는 이제 GA입니다

이 릴리스로 ESP 클러스터에 대한 OAuth 인증을 사용하는 HIB(HDInsight Identity Broker)가 이제 일반적으로 공급됩니다. 이 릴리스 이후에 생성되는 모든 HIB 클러스터는 최신 HIB의 기능을 제공합니다.

- HA(고가용성)

- MFA(Multi-Factor Authentication) 지원

- 페더레이션 사용자는 AAD-DS에 대한 암호 해시 동기화를 사용하지 않고 로그인합니다. 자세한 내용은 HIB 설명서를 참조하세요.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 릴리스부터 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

HDInsight 3.6 ML 서비스 클러스터의 사용 중단

HDInsight 3.6 ML 서비스 클러스터 유형은 2020년 12월 31일부터 지원이 종료됩니다. 고객은 2020년 12월 31일 이후 새로운 3.6 ML 서비스 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 여기에서 HDInsight 버전 및 클러스터 유형 지원 만료를 확인하세요.

사용하지 않는 VM 크기

2020년 11월 16일부터 HDInsight는 standard_A8, standard_A9, standard_A10 및 standard_A11 VM 크기를 사용하여 클러스터를 만드는 새 고객을 차단합니다. 지난 3개월 동안 이러한 VM 크기를 사용한 기존 고객에게는 영향이 없습니다. 2021년 1월 9일부터 HDInsight는 standard_A8, standard_A9, standard_A10 및 standard_A11 VM 크기를 사용하여 클러스터를 만드는 모든 고객을 차단합니다. 기존 클러스터는 계속 운영됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 HDInsight 4.0으로 전환하는 것이 좋습니다.

동작 변경

이 릴리스에 동작 변경은 없습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

Spark, Hadoop 및 ML 서비스에 대한 다양한 Zookeeper 가상 머신 크기를 선택하는 기능

현재 HDInsight는 Spark, Hadoop 및 ML 서비스 클러스터 유형에 대한 Zookeeper 노드 크기 사용자 지정을 지원하지 않습니다. 기본적으로 A2_v2/A2 가상 머신 크기가 무료로 제공됩니다. 향후 릴리스에서는 시나리오에 가장 적합한 Zookeeper 가상 머신 크기를 선택할 수 있습니다. A2_v2/A2 이외의 가상 머신 크기를 포함하는 Zookeeper 노드에는 요금이 부과됩니다. A2_v2 및 A2 가상 머신은 계속 무료로 제공됩니다.

기본 클러스터 버전이 4.0으로 변경됩니다

2021년 2월부터 HDInsight 클러스터의 기본 버전이 3.6에서 4.0으로 변경됩니다. 사용 가능한 버전에 대한 자세한 내용은 지원되는 버전을 참조하세요. HDInsight 4.0의 새로운 기능에 대한 자세한 정보를 알아봅니다

2021년 6월 30일자로 HDInsight 3.6 지원 종료

HDInsight 3.6은 지원이 종료될 예정입니다. 2021년 6월 30일부터 고객은 새로운 HDInsight 3.6 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 HDInsight 4.0으로 전환하는 것이 좋습니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

클러스터에서 VM을 다시 시작하는 문제 해결

클러스터에서 VM을 다시 시작하는 문제가 해결되었습니다. PowerShell 또는 REST API를 사용하여 클러스터의 노드를 다시 부팅할 수 있습니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 10/08/2020

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

공용 IP 및 프라이빗 링크가 없는 HDInsight 개인 클러스터(미리 보기)

이제 HDInsight는 미리 보기에서 클러스터에 대한 공용 IP 및 프라이빗 링크 액세스 권한이 없는 클러스터 만들기를 지원합니다. 고객은 새로운 고급 네트워킹 설정을 사용하여 공용 IP가 없는 완전히 격리된 클러스터를 만들고 자신의 프라이빗 엔드포인트를 사용하여 클러스터에 액세스할 수 있습니다.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 릴리스부터 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

HDInsight 3.6 ML 서비스 클러스터의 사용 중단

HDInsight 3.6 ML 서비스 클러스터 유형은 2020년 12월 31일부터 지원이 중단됩니다. 그 이후부터 고객은 새로운 3.6 ML 서비스 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 여기에서 HDInsight 버전 및 클러스터 유형 지원 만료를 확인하세요.

동작 변경

이 릴리스에 동작 변경은 없습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

Spark, Hadoop 및 ML 서비스에 대한 다양한 Zookeeper 가상 머신 크기를 선택하는 기능

현재 HDInsight는 Spark, Hadoop 및 ML 서비스 클러스터 유형에 대한 Zookeeper 노드 크기 사용자 지정을 지원하지 않습니다. 기본적으로 A2_v2/A2 가상 머신 크기가 무료로 제공됩니다. 향후 릴리스에서는 시나리오에 가장 적합한 Zookeeper 가상 머신 크기를 선택할 수 있습니다. A2_v2/A2 이외의 가상 머신 크기를 포함하는 Zookeeper 노드에는 요금이 부과됩니다. A2_v2 및 A2 가상 머신은 계속 무료로 제공됩니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 09/28/2020

이 릴리스는 HDInsight 3.6 및 4.0 모두에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

HDInsight 4.0을 사용하여 Interactive Query 자동 크기 조정이 이제 일반적으로 사용 가능합니다

Interactive Query 클러스터 유형에 대한 자동 크기 조정 기능은 이제 HDInsight 4.0에 GA(일반 공급)로 제공됩니다. 2020년 8월 27일 이후에 만들어진 모든 Interactive Query 4.0 클러스터에는 자동 크기 조정에 대한 GA 지원이 포함됩니다.

HBase 클러스터는 Premium ADLS Gen2를 지원

이제 HDInsight는 HDInsight HBase 3.6 및 4.0 클러스터에 대한 기본 스토리지 계정으로 Premium ADLS Gen2를 지원합니다. 가속 쓰기로 HBase 클러스터의 더 나은 성능을 얻을 수 있습니다.

Azure 장애 도메인의 Kafka 파티션 배포

장애 도메인은 Azure 데이터 센터에 있는 기본 하드웨어의 논리적 그룹입니다. 장애 도메인마다 공통 전원과 네트워크 스위치를 공유합니다. HDInsight Kafka가 모든 파티션 복제본을 같은 장애 도메인에 저장하기 전에. 이 릴리스부터 이제 HDInsight는 Azure 장애 도메인을 기반으로 Kafka 파티션의 자동 배포를 지원합니다.

전송 중 암호화

고객은 플랫폼 관리형 키로 IPsec 암호화를 사용하여 클러스터 노드 간에 전송 중인 암호화를 사용하도록 설정할 수 있습니다. 이 옵션은 클러스터를 만들 때 사용할 수 있습니다. 전송 중 암호화를 사용하는 방법에 대한 자세한 내용을 참조하세요.

호스트에서 암호화

호스트에서 암호화를 사용하도록 설정하면 VM 호스트에 저장된 데이터는 휴지 상태로 암호화되고 스토리지 서비스에 암호화된 채로 전송됩니다. 이 릴리스부터 클러스터를 만들 때 임시 데이터 디스크의 호스트에서 암호화를 사용할 수 있습니다. 호스트의 암호화는 제한된 지역의 특정 VM SKU에서만 지원됩니다. HDInsight는 다음 노드 구성 및 SKU를 지원합니다. 호스트에서 암호화를 사용하는 방법에 대한 자세한 내용을 참조하세요.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 이 릴리스부터 서비스는 Azure Virtual Machine Scale Sets로 점진적으로 마이그레이션됩니다. 전체 프로세스는 몇 개월이 소요될 수 있습니다. 지역 및 구독이 마이그레이션된 후에는 새로 생성된 HDInsight 클러스터가 고객의 작업 없이도 Virtual Machine Scale Sets에서 실행됩니다. 호환성이 손상되는 변경 사항은 없을 것으로 예상됩니다.

감가 상각

이 릴리스는 사용 중단되지 않습니다.

동작 변경

이 릴리스에 동작 변경은 없습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

Spark, Hadoop 및 ML 서비스에 대해 다양한 Zookeeper SKU를 선택하는 기능

현재 HDInsight는 Spark, Hadoop 및 ML 서비스 클러스터 유형에 대한 Zookeeper SKU 변경을 지원하지 않습니다. Zookeeper 노드에는 A2_v2/A2 SKU가 사용되고 고객은 이에 관련된 요금은 청구받지 않습니다. 향후 릴리스에서 고객은 필요에 따라 Spark, Hadoop 및 ML 서비스의 Zookeeper SKU를 변경할 수 있습니다. A2_v2/A2가 아닌 SKU를 사용하는 Zookeeper 노드에는 요금이 청구됩니다. 기본 SKU는 A2_V2/A2로 유지되며 무료로 제공됩니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 08/09/2020

이 릴리스는 HDInsight 4.0에만 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

SparkCruise 지원

SparkCruise는 Spark의 자동 계산 재사용 시스템입니다. 이전 쿼리 워크로드를 기준으로 구체화할 공통 하위 식을 선택합니다. SparkCruise는 이러한 하위 식을 쿼리 처리의 일부로 구체화하며 계산 재사용은 백그라운드에서 자동으로 적용됩니다. Spark 코드를 수정하지 않고 SparkCruise의 혜택을 누릴 수 있습니다.

HDInsight 4.0의 Hive View 지원

Apache Ambari Hive View는 웹 브라우저에서 Hive 쿼리를 작성, 최적화 및 실행하는 데 유용하게 설계되었습니다. Hive View는 이 릴리스부터 HDInsight 4.0 클러스터에 기본적으로 지원됩니다. 기존 클러스터에는 적용되지 않습니다. 기본 제공 Hive View를 가져오려면 클러스터를 삭제하고 다시 만들어야 합니다.

HDInsight 4.0의 Tez View 지원

Apache Tez View는 Hive Tez 작업의 실행을 추적하고 디버그하는 데 사용됩니다. Tez VIew는 이 릴리스부터 HDInsight 4.0에 기본적으로 지원됩니다. 기존 클러스터에는 적용되지 않습니다. 기본 제공 Tez View를 가져오려면 클러스터를 삭제하고 다시 만들어야 합니다.

감가 상각

HDInsight 3.6 Spark 클러스터의 Spark 2.1 및 2.2 사용 중단

2020년 7월 1일부터 고객은 HDInsight 3.6에서 Spark 2.1 및 2.2를 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 3.6의 Spark 2.3으로 전환하는 것이 좋습니다.

HDInsight 4.0 Spark 클러스터의 Spark 2.3 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0에서 Spark 2.3을 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Spark 2.4로 전환하는 것이 좋습니다.

HDInsight 4.0 Kafka 클러스터의 Kafka 1.1 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0의 Kafka 1.1을 사용하여 새 Kafka 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Kafka 2.1로 전환하는 것이 좋습니다.

동작 변경

Ambari 스택 버전 변경

이 릴리스에서 Ambari 버전은 2.x.x.x에서 4.1로 변경됩니다. Ambari: Ambari > 사용자 > 버전에서 스택 버전(HDInsight 4.1)을 확인할 수 있습니다.

예정된 변경

주의해야 할 호환성이 손상되는 변경 사항은 없습니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

아래 JIRA는 Hive로 다시 포트됩니다.

아래 JIRA는 HBase로 백포트됩니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

알려진 문제

Azure Portal에서 사용자가 SSH 인증 유형의 공개 키를 사용하여 Azure HDInsight 클러스터를 만들 때 오류가 발생하던 문제가 해결되었습니다. 사용자가 검토 + 만들기를 클릭하면 "SSH 사용자 이름에서 연속된 문자 세 개를 포함해서는 안 됩니다" 오류가 표시됩니다. 이 문제는 해결되었지만 수정된 보기를 로드하려면 CTRL + F5를 눌러 브라우저 캐시를 새로 고쳐야 할 수도 있습니다. 이 문제에 대한 해결 방법은 ARM 템플릿을 사용하여 클러스터를 만드는 것이었습니다.

릴리스 날짜: 07/13/2020

이 릴리스는 HDInsight 3.6 및 4.0 둘 다에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

Microsoft Azure용 고객 Lockbox 지원

Azure HDInsight는 이제 Azure 고객 Lockbox를 지원합니다. 이는 고객 데이터 액세스 요청을 검토하고 승인하거나 거부하기 위한 인터페이스입니다. 지원 요청 시 Microsoft 엔지니어가 고객 데이터에 액세스해야 하는 경우에 사용됩니다. 자세한 내용은 Microsoft Azure용 고객 Lockbox를 참조하세요.

스토리지에 대한 서비스 엔드포인트 정책

이제 고객은 HDInsight 클러스터 서브넷에서 SEP(서비스 엔드포인트 정책)를 사용할 수 있습니다. Azure 서비스 엔드포인트 정책에 대한 자세한 정보를 알아봅니다.

감가 상각

HDInsight 3.6 Spark 클러스터의 Spark 2.1 및 2.2 사용 중단

2020년 7월 1일부터 고객은 HDInsight 3.6에서 Spark 2.1 및 2.2를 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 3.6의 Spark 2.3으로 전환하는 것이 좋습니다.

HDInsight 4.0 Spark 클러스터의 Spark 2.3 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0에서 Spark 2.3을 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Spark 2.4로 전환하는 것이 좋습니다.

HDInsight 4.0 Kafka 클러스터의 Kafka 1.1 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0의 Kafka 1.1을 사용하여 새 Kafka 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Kafka 2.1로 전환하는 것이 좋습니다.

동작 변경

주의해야 하는 동작 변경은 없습니다.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

Spark, Hadoop 및 ML 서비스에 대해 다양한 Zookeeper SKU를 선택하는 기능

현재 HDInsight는 Spark, Hadoop 및 ML 서비스 클러스터 유형에 대한 Zookeeper SKU 변경을 지원하지 않습니다. Zookeeper 노드에는 A2_v2/A2 SKU가 사용되고 고객은 이에 관련된 요금은 청구받지 않습니다. 향후 릴리스에서 고객은 필요에 따라 Spark, Hadoop 및 ML 서비스의 Zookeeper SKU를 변경할 수 있습니다. A2_v2/A2가 아닌 SKU를 사용하는 Zookeeper 노드에는 요금이 청구됩니다. 기본 SKU는 A2_V2/A2로 유지되며 무료로 제공됩니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

Hive Warehouse Connector 문제를 해결했습니다

이전 릴리스에는 Hive Warehouse Connector 유용성에 문제가 있었습니다. 이 문제가 해결되었습니다.

Zeppelin Notebook이 선행 0을 잘라 버리는 문제를 해결

Zeppelin이 문자열 형식의 테이블 출력에서 선행 0을 잘못 자르는 문제가 있었습니다. 이 릴리스에서는 이 문제가 해결되었습니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. 이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다.

릴리스 날짜: 06/11/2020

이 릴리스는 HDInsight 3.6 및 4.0 둘 다에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure 가상 머신을 사용하여 클러스터를 프로비저닝합니다. 이 릴리스부터, 새로 만든 HDInsight 클러스터는 Azure Virtual Machine Scale Sets를 사용합니다. 변경 내용은 점진적으로 롤아웃됩니다. 호환성이 손상되는 변경 내용은 없을 것으로 예상됩니다. Azure Virtual Machine Scale Sets에 대한 자세한 정보를 알아봅니다.

HDInsight 클러스터에서 VM 재부팅

이 릴리스에서는 응답이 없는 노드를 재부팅하기 위해 HDInsight 클러스터의 VM을 재부팅하는 기능을 지원합니다. 현재는 API를 통해서만 이 작업을 수행할 수 있으며, PowerShell 및 CLI 지원은 추가하는 중입니다. API에 대한 자세한 내용은 이 문서를 참조하세요.

감가 상각

HDInsight 3.6 Spark 클러스터의 Spark 2.1 및 2.2 사용 중단

2020년 7월 1일부터 고객은 HDInsight 3.6에서 Spark 2.1 및 2.2를 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 3.6의 Spark 2.3으로 전환하는 것이 좋습니다.

HDInsight 4.0 Spark 클러스터의 Spark 2.3 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0에서 Spark 2.3을 사용하여 새로운 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Spark 2.4로 전환하는 것이 좋습니다.

HDInsight 4.0 Kafka 클러스터의 Kafka 1.1 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0의 Kafka 1.1을 사용하여 새 Kafka 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Kafka 2.1로 전환하는 것이 좋습니다.

동작 변경

ESP Spark 클러스터 헤드 노드 크기 변경

ESP Spark 클러스터에 허용되는 최소 헤드 노드 크기가 Standard_D13_V2로 변경됩니다. 코어 수가 낮거나 메모리를 헤드 노드로 사용하는 VM은 CPU와 메모리 용량이 상대적으로 적기 때문에 ESP 클러스터 문제를 일으킬 수 있습니다. 이 릴리스부터는 Standard_D13_V2 보다 높은 SKU를 사용하고 Standard_E16_V3를 ESP Spark 클러스터의 헤드 노드로 합니다.

헤드 노드에는 최소 4코어 VM이 필요합니다.

HDInsight 클러스터의 고가용성 및 안정성을 보장하기 위해 헤드 노드에는 최소 4코어 VM이 필요합니다. 2020년 4월 6일부터 고객은 새 HDInsight 클러스터에 대한 헤드 노드로 4코어 이상의 VM만 선택할 수 있습니다. 기존 클러스터는 계속해서 예상대로 실행됩니다.

클러스터 작업자 노드 프로비저닝 변경

작업자 노드의 80%가 준비되면 클러스터가 작동 단계에 들어갑니다. 이 단계에서 고객은 스크립트 및 작업 실행과 같은 모든 데이터 평면 작업을 수행할 수 있습니다. 하지만 고객은 규모 확장/축소와 같은 컨트롤 플레인 작업을 수행할 수는 없습니다. 오직 삭제만 지원됩니다.

작동 단계 이후 클러스터는 남은 20%의 작업자 노드를 다시 60분 동안 기다립니다. 이 60분이 끝나면 모든 작업자 노드를 아직 사용할 수 없더라도 클러스터가 실행 단계로 전환됩니다. 클러스터가 실행 단계로 들어가면 정상적으로 사용할 수 있습니다. 규모 확장/축소와 같은 제어 계획 작업과 스크립트 및 작업 실행과 같은 데이터 계획 작업이 모두 허용됩니다. 요청된 작업자 노드 중 일부를 사용할 수 없는 경우 클러스터가 부분 성공으로 표시됩니다. 성공적으로 배포된 노드에 대한 요금이 청구됩니다.

HDInsight를 통해 새 서비스 주체 만들기

이전에는 클러스터를 만들 때 고객이 Azure Portal의 연결된 ADLS Gen 1 계정에 액세스하는 새 서비스 주체를 만들 수 있었습니다. 2020년 6월 15일부터 HDInsight 만들기 워크플로에 새 서비스 주체를 만들 수 없으며 기존 서비스 주체만 지원됩니다. Azure Active Directory를 사용하여 서비스 주체 및 인증서 만들기를 참조하세요.

클러스터를 만들기를 이용한 스크립트 작업 시간 초과

HDInsight는 클러스터 만들기를 이용한 스크립트 작업 실행을 지원합니다. 이 릴리스부터 클러스터 만들기를 이용한 모든 스크립트 작업은 60분 이내에 완료되어야 하며 그렇지 않으면 시간 제한이 초과됩니다. 실행 중인 클러스터에 제출된 스크립트 작업에는 영향을 주지 않습니다. 자세한 내용은 여기를 참조하세요.

예정된 변경

주의해야 할 호환성이 손상되는 변경 사항은 없습니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

구성 요소 버전 변경

HBase 2.0-2.1.6

HBase 버전이 2.0에서 2.1.6으로 업그레이드되었습니다.

Spark 2.4.0-2.4.4

Spark 버전이 2.4.0에서 2.4.4로 업그레이드되었습니다.

Kafka 2.1.0-2.1.1

Kafka 버전이 2.1.0에서 2.1.1로 업그레이드되었습니다.

이 문서에서 HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 찾을 수 있습니다

알려진 문제

Hive Warehouse Connector 문제

이 릴리스에는 Hive Warehouse Connector에 문제가 있습니다. 다음 릴리스에서 수정될 예정입니다. 이 릴리스 이전에 만든 기존 클러스터는 영향을 받지 않습니다. 가능하면 클러스터를 삭제하고 다시 만들지 마세요. 이에 대한 추가 도움이 필요한 경우 지원 티켓을 엽니다.

릴리스 날짜: 2020/09/01

이 릴리스는 HDInsight 3.6 및 4.0 둘 다에 적용됩니다. HDInsight 릴리스는 며칠 동안의 준비 작업을 거쳐 모든 지역에서 사용할 수 있게 됩니다. 여기에 나오는 릴리스 날짜는 첫 번째 지역 릴리스 날짜를 나타냅니다. 아래의 변경 내용이 표시되지 않으면 며칠 후에 해당 지역에서 릴리스가 라이브될 때까지 기다려주세요.

새로운 기능

TLS 1.2 적용

TLS(전송 계층 보안) 및 SSL(Secure Sockets Layer)은 컴퓨터 네트워크를 통해 통신 보안을 제공하는 암호화 프로토콜입니다. TLS에 대해 자세히 알아봅니다. HDInsight는 퍼블릭 HTTP의 엔드포인트에서 TLS 1.2를 사용하지만 TLS 1.1은 이전 버전과의 호환성을 위해 계속 지원됩니다.

이 릴리스에서 고객은 퍼블릭 클러스터 엔드포인트를 통한 모든 연결에 대해서만 TLS 1.2를 옵트인(opt in)할 수 있습니다. 이를 지원하기 위해 새 속성 minSupportedTlsVersion이 도입되었으며 클러스터를 만드는 동안 이 속성을 지정할 수 있습니다. 이 속성을 설정하지 않으면 클러스터는 현재 동작처럼 TLS 1.0, 1.1 및 1.2를 계속 지원합니다. 고객은 이 속성의 값을 "1.2"로 설정할 수 있습니다. 이렇게 하면 클러스터는 TLS 1.2 이상만 지원합니다. 자세한 내용은 전송 계층 보안을 참조하세요.

디스크 암호화를 위한 사용자 고유 키 가져오기

HDInsight의 모든 관리 디스크는 Azure SSE(스토리지 서비스 암호화)로 보호됩니다. 기본적으로 해당 디스크의 데이터는 Microsoft 관리 키를 사용하여 암호화됩니다. 이 릴리스부터는 디스크 암호화에 대해 BYOK(Bring Your Own Key)를 수행하고 Azure Key Vault를 사용하여 관리할 수 있습니다. BYOK 암호화는 다른 비용 없이 클러스터를 만드는 동안 진행되는 1단계 구성입니다. Azure Key Vault를 통해 HDInsight를 관리 ID로 등록하고 클러스터를 만들 때 암호화 키를 추가합니다. 자세한 내용은 고객 관리형 키 디스크 암호화를 참조하세요.

감가 상각

이 릴리스의 사용 중단은 없습니다. 예정된 사용 중단을 대비하려면 예정된 변경을 참조하세요.

동작 변경

이 릴리스에 대한 동작 변경은 없습니다. 예정된 변경을 대비하려면 예정된 변경을 참조하세요.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

HDInsight 3.6 Spark 클러스터의 Spark 2.1 및 2.2 사용 중단

2020년 7월 1일부터 고객은 HDInsight 3.6의 Spark 2.1 및 2.2를 사용하여 새 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 3.6의 Spark 2.3으로 전환하는 것이 좋습니다.

HDInsight 4.0 Spark 클러스터의 Spark 2.3 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0의 Spark 2.3을 사용하여 새 Spark 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Spark 2.4로 전환하는 것이 좋습니다.

HDInsight 4.0 Kafka 클러스터의 Kafka 1.1 사용 중단

2020년 7월 1일부터 고객은 HDInsight 4.0의 Kafka 1.1을 사용하여 새로운 Kafka 클러스터를 만들 수 없습니다. 기존 클러스터는 Microsoft의 지원 없이 있는 그대로 실행됩니다. 잠재적인 시스템/지원 중단을 방지하기 위해 2020년 6월 30일까지 HDInsight 4.0의 Kafka 2.1로 전환하는 것이 좋습니다. 자세한 내용은 Azure HDInsight 4.0으로 Apache Kafka 워크로드 마이그레이션을 참조하세요.

HBase 2.0-2.1.6

예정된 HDInsight 4.0 릴리스에서 HBase 버전은 버전 2.0에서 2.1.6로 업그레이드됩니다.

Spark 2.4.0-2.4.4

예정된 HDInsight 4.0 릴리스에서 Spark 버전은 버전 2.4.0에서 2.4.4로 업그레이드됩니다.

Kafka 2.1.0-2.1.1

예정된 HDInsight 4.0 릴리스에서 Kafka 버전은 버전 2.1.0에서 2.1.1로 업그레이드됩니다.

헤드 노드에는 최소 4코어 VM이 필요합니다.

HDInsight 클러스터의 고가용성 및 안정성을 보장하기 위해 헤드 노드에는 최소 4코어 VM이 필요합니다. 2020년 4월 6일부터 고객은 새 HDInsight 클러스터에 대한 헤드 노드로 4코어 이상의 VM만 선택할 수 있습니다. 기존 클러스터는 계속해서 예상대로 실행됩니다.

ESP Spark 클러스터 노드 크기 변경

예정된 릴리스에서 ESP Spark 클러스터에 허용되는 최소 노드 크기가 Standard_D13_V2로 변경됩니다. A 시리즈 VM은 비교적 낮은 CPU와 메모리 용량 때문에 ESP 클러스터 이슈를 유발할 수 있습니다. A 시리즈 VM은 새 ESP 클러스터를 만드는 데 사용되지 않습니다.

Azure Virtual Machine Scale Sets로 전환

이제 HDInsight는 Azure Virtual Machines를 사용하여 클러스터를 프로비저닝합니다. 예정된 릴리스에서 HDInsight는 Azure Virtual Machine Scale Sets를 대신 사용합니다. Azure Virtual Machine Scale Sets에 대한 자세한 정보를 알아봅니다.

버그 수정

HDInsight는 계속해서 클러스터 안정성과 성능을 향상시킵니다.

구성 요소 버전 변경

이 릴리스에 대한 구성 요소 버전이 변경되지 않았습니다. HDInsight 4.0 및 HDInsight 3.6의 최신 구성 요소 버전을 여기에서 찾을 수 있습니다.

릴리스 날짜: 12/17/2019

이 릴리스는 HDInsight 3.6 및 4.0 둘 다에 적용됩니다.

새로운 기능

서비스 태그

서비스 태그는 Azure 서비스에 대한 네트워크 액세스를 쉽게 제한하도록 하여 Azure 가상 머신 및 Azure 가상 네트워크에 대한 보안을 간소화합니다. NSG(네트워크 보안 그룹) 규칙에서 서비스 태그를 사용하여 전역적으로 또는 Azure 지역에 따라 특정 Azure 서비스에 대한 트래픽을 허용하거나 거부할 수 있습니다. Azure는 각 태그를 기반으로 하는 IP 주소의 유지 관리를 제공합니다. NSG(네트워크 보안 그룹)의 HDInsight 서비스 태그는 상태 및 관리 서비스에 대한 IP 주소 그룹입니다. 이러한 그룹은 보안 규칙 만들기의 복잡성을 최소화하는 데 유용합니다. HDInsight 고객은 Azure Portal, PowerShell, REST API를 통해 서비스 태그를 사용할 수 있습니다. 자세한 내용은 Azure HDInsight용 NSG(네트워크 보안 그룹) 서비스 태그를 참조하세요.

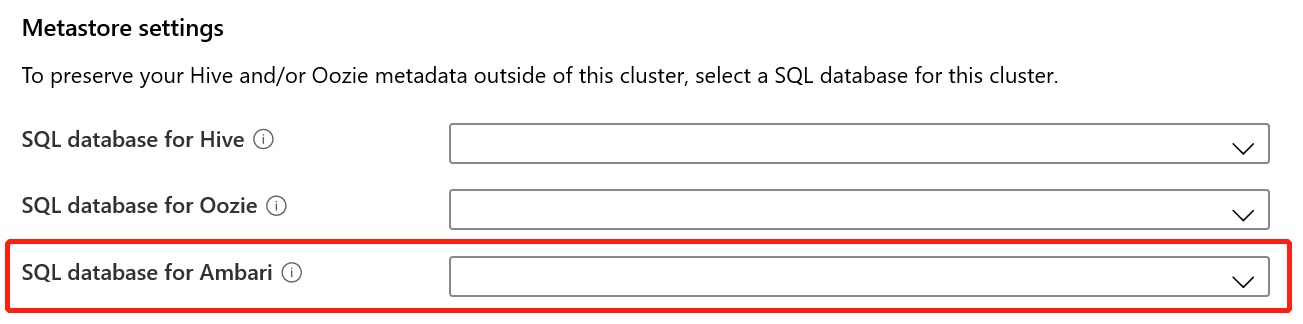

사용자 지정 Ambari DB

이제 HDInsight를 사용하여 Apache Ambari에 고유 SQL DB를 사용할 수 있습니다. 이 사용자 지정 Ambari DB는 Azure Portal 또는 Resource Manager 템플릿을 통해 구성할 수 있습니다. 이 기능을 사용하여 처리 및 용량 요구 사항에 적합한 SQL DB를 선택할 수 있습니다. 비즈니스 성장 요구 사항에 맞게 간단히 업그레이드할 수도 있습니다. 자세한 내용은 사용자 지정 Ambari DB를 사용하여 HDInsight 클러스터 설정을 참조하세요.

감가 상각

이 릴리스의 사용 중단은 없습니다. 예정된 사용 중단을 대비하려면 예정된 변경을 참조하세요.

동작 변경

이 릴리스에 대한 동작 변경은 없습니다. 예정된 동작 변경에 대비하려면 예정된 변경을 참조하세요.

예정된 변경

이후 릴리스에서는 다음과 같은 변경이 수행됩니다.

TLS(전송 계층 보안) 1.2 적용

TLS(전송 계층 보안) 및 SSL(Secure Sockets Layer)은 컴퓨터 네트워크를 통해 통신 보안을 제공하는 암호화 프로토콜입니다. 자세한 내용은 전송 계층 보안을 참조하세요. Azure HDInsight 클러스터는 공용 HTTPS 엔드포인트에서 TLS 1.2 연결을 허용하지만, 구 클라이언트와의 호환성을 위해 TLS 1.1은 계속 지원됩니다.

다음 릴리스부터 TLS 1.2 연결만 수락하도록 새 HDInsight 클러스터를 옵트인하고 구성할 수 있습니다.

이후 6/30/2020부터 Azure HDInsight는 모든 HTTPS 연결에 TLS 1.2 또는 그 이상 버전을 적용합니다. 모든 클라이언트가 TLS 1.2 이상 버전을 처리할 수 있도록 대비하는 것이 좋습니다.

Azure Virtual Machine Scale Sets로 전환