Visual Studio Code용 Databricks 확장에 대한 권한 부여 설정

이 문서에서는 프로젝트 설정을 통해 확장을 아직 구성하지 않은 경우 Visual Studio Code용 Databricks 확장과 Azure Databricks 작업 영역 간에 권한 부여 및 인증을 설정하는 방법을 설명합니다. Visual Studio Code용 Databricks 확장이란?을 참조하세요.

Visual Studio Code용 Databricks 확장은 Databricks 클라이언트 통합 인증 표준의 일부를 구현합니다. 이를 통해 Azure Databricks OAuth 2.0 기반 권한 부여를 한 번 구성한 다음 추가 권한 부여 및 인증 구성 변경 없이 여러 Azure Databricks 도구 및 SDK에서 해당 구성을 사용할 수 있습니다. 또한 활성 액세스 토큰의 자동 새로 고침을 제공하여 개발할 때 프로세스 복잡성을 줄입니다.

Databricks는 Visual Studio Code용 Databricks 확장을 사용하여 쉽게 구성할 수 있는 OAuth 대화형 사용자 권한 부여 권장합니다. OAuth 권한 부여 및 인증 설정참조하세요.

그렇지 않은 경우 Azure Databricks 개인용 액세스 토큰 인증사용하거나, OAuth 사용하여 서비스 주체를 사용하여 Azure Databricks 리소스에 대한 무인 액세스 권한을 부여하거나, MS Entra 서비스 주체 인증 경우 구성 프로필 인증 설정참조하세요. Azure CLI 인증 에 대해서는, Azure CLI 인증 설정을 참조하세요.

참고 항목

Visual Studio Code용 Databricks 확장은 Azure 관리 ID(이전의 Azure MSI(관리 서비스 ID))를 사용하는 인증을 지원하지 않지만, Visual Studio Code용 Databricks 확장 없이 사용되는 Databricks Connect는 지원합니다. Databricks Connect를 설치하려면 Python용 Databricks Connect와 함께 Visual Studio Code 사용을 참조하세요.

OAuth 권한 부여 및 인증 설정

Azure Databricks는 OAuth 2.0 기반 권한 부여 및 인증을 지원하고 Databricks 통합 클라이언트 인증사용하여 액세스 토큰 관리를 간소화합니다. Azure Databricks를 사용한 사용자 및 서비스 주체 권한 부여에 대한 자세한 내용은 Azure Databricks 리소스에 대한 액세스 권한 부여를 참조하세요.

OAuth 권한 부여 설정을 완료하려면 Visual Studio Code용 Databricks 확장을 사용하도록 설정된 VSCode 프로젝트를 엽니다.

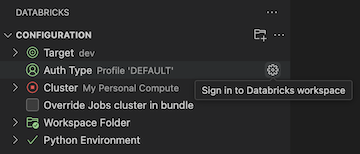

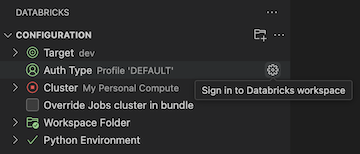

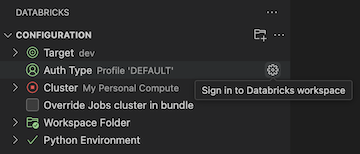

구성 보기에서 인증 유형을 클릭한 다음 기어(Databricks 작업 영역에 로그인) 아이콘을 클릭합니다.

OAuth(사용자-컴퓨터) 레이블을 사용하여

인증하고 대상 Databricks 호스트에 해당한다는 것을 알고 있는 인증 구성 프로필이 이 목록에 이미 경우 목록에서 선택한 다음 다음을 수행합니다.- 메시지가 표시되면 웹 브라우저에서 화면상의 지침을 완료하여 Azure Databricks로 인증을 완료합니다.

- 메시지가 표시되면 all-api 액세스를 허용합니다.

- 코드 및 작업실행하기 위한 클러스터 선택으로 건너뜁니다.

명령 팔레트에서 인증 방법 선택에 대해, OAuth(사용자-컴퓨터)를 클릭합니다.

인증 방법 선택하려면 OAuth(사용자-컴퓨터)선택합니다. 연결된 Azure Databricks 인증 프로필의 이름을 입력합니다.

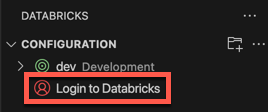

구성 보기에서 Databricks에 로그인을 클릭합니다.

명령 팔레트인증 방법선택하려면 방금 만든 인증 구성 프로필의 이름을 선택합니다.

메시지가 표시되면 웹 브라우저에서 화면상의 지침을 완료하여 Azure Databricks로 인증을 완료합니다. 메시지가 표시되면 all-api 액세스를 허용합니다.

성공적으로 로그인한 후 Visual Studio Code로 돌아갑니다.

구성 프로필을 사용하여 인증 설정

다음 지침에서는 Azure Databricks 인증 유형에 필요한 필드를 사용하여 Azure Databricks 구성 프로필을 이미 설정했음을 가정합니다. 프로필을 만들려면 Azure Databricks 구성 프로필을 참조하세요. 프로필에 대한 설정을 구성하려면 Azure Databricks 리소스에 대한 액세스 권한 부여인증 유형에 대한 프로필 탭 또는 섹션을 참조하세요.

확장에서 사용할 구성 프로필을 선택하려면 프로젝트 및 확장이 열려 있는 상태에서 다음을 수행합니다.

구성 보기에서 인증 유형을 클릭한 다음 기어(Databricks 작업 영역에 로그인) 아이콘을 클릭합니다.

명령 팔레트목록에서 대상 Azure Databricks 구성 프로필을 선택합니다.

팁

나중에 프로젝트와 연결된

workspace구성 파일에서 대상databricks.yml설정을 수정하여 대상 작업 영역 호스트를 변경할 수 있습니다. Databricks 자산 번들 구성을 참조하세요.

구성 프로필이 없는 경우 다음과 같이 Azure Databricks 개인용 액세스 토큰을 사용하여 인증하는 프로필을 만들 수 있습니다.

프로젝트와 확장이 열려 있는 상태에서 구성 보기에서 인증 유형 또는 Databricks에 로그인을 클릭한 다음 기어(Databricks 작업 영역에 로그인) 아이콘을 클릭합니다.

명령 팔레트에서 개인 액세스 토큰을 선택합니다.

다음을 수행하여 화면상 프롬프트를 완료합니다.

- 연결된 Azure Databricks 인증 프로필의 이름을 입력합니다.

- Azure Databricks 작업 영역에서 개인 액세스 토큰을 생성한 다음 토큰의 값을 복사합니다.

- 확장으로 돌아가서 복사한 토큰의 값을 입력합니다.

이 확장 아직 없는 경우 .databricks라는 이름의 프로젝트 폴더에 databricks.env라는 이름의 폴더를 만듭니다. 이 파일에는 입력한 작업 영역 호스트와 Visual Studio Code용 Databricks 확장에서 사용하는 다른 Azure Databricks 구성 세부 정보가 포함되어 있습니다.

또한 이 확장은 파일이 없거나 부모 폴더에서 기존 .gitignore를 찾을 수 없는 경우 프로젝트에 숨겨진 .gitignore 파일을 추가합니다. 새 .gitignore 파일이 만들어지면 확장 프로그램에서 이 새 파일에 .databricks/ 항목을 추가합니다. 확장 프로그램에서 기존 .gitignore 파일을 찾으면 기존 파일에 .databricks/ 항목을 추가합니다.

Azure CLI 인증 설정

Azure Databricks는 로컬에 설치된 Azure CLI를 사용하여 인증을 지원합니다. 이렇게 하면 수명이 짧은(1시간) Microsoft Entra ID 토큰을 생성할 수 있으므로 버전 제어 검사 또는 기타 수단을 통해 Azure Databricks 개인용 액세스 토큰과 같은 수명이 긴 토큰을 실수로 노출할 위험이 없습니다.

프로젝트와 확장이 열리고 Azure CLI가 로컬로 설치되면 다음을 수행합니다.

구성 보기에서 Databricks 구성을 클릭합니다.

참고 항목

Databricks 구성이 표시되지 않으면 대신 구성 옆에 있는 기어(작업 영역 구성) 아이콘을 클릭합니다.

명령 팔레트의 Databricks 호스트에 작업 영역별 URL(예:

https://adb-1234567890123456.7.azuredatabricks.net)을 입력합니다. 그런 다음, Enter 키를 누릅니다.Azure CLI선택합니다.