Microsoft Sentinel でオートメーションを構成する

オートメーション ルールとプレイブックとは

オートメーション ルールは、Microsoft Sentinel にインシデントをトリアージするのに役立ちます。 それらを使用して、インシデントを自動的に適切な担当者に割り当てたり、ノイズの多いインシデントや既知の擬陽性を終了したり、それらの重大度を変更したり、タグを追加したりすることができます。 これらは、インシデントやアラートへの対応としてプレイブックを実行するためのメカニズムでもあります。

プレイブックは、インシデント全体、個々のアラート、または特定のエンティティに対応して Microsoft Sentinel から実行できる手続きのコレクションです。 プレイブックは、対応の自動化と調整に役立ちます。分析ルールまたはオートメーション ルールにアタッチすることで、特定のアラートやインシデントが発生したときや、インシデントが作成または更新されたときに自動的に実行されるように設定できます。 また、特定のインシデント、アラート、エンティティに対し、オンデマンドで手動で実行することもできます。

Microsoft Sentinel のプレイブックは Azure Logic Apps で構築されたワークフローをベースにしています。これは、Logic Apps のすべての機能、カスタマイズ性、組み込みテンプレートを利用できることを意味します。 各プレイブックは、それが属する特定のサブスクリプションに対して作成されますが、プレイブックの表示には、選択したサブスクリプション全体で使用可能なすべてのプレイブックが表示されます。

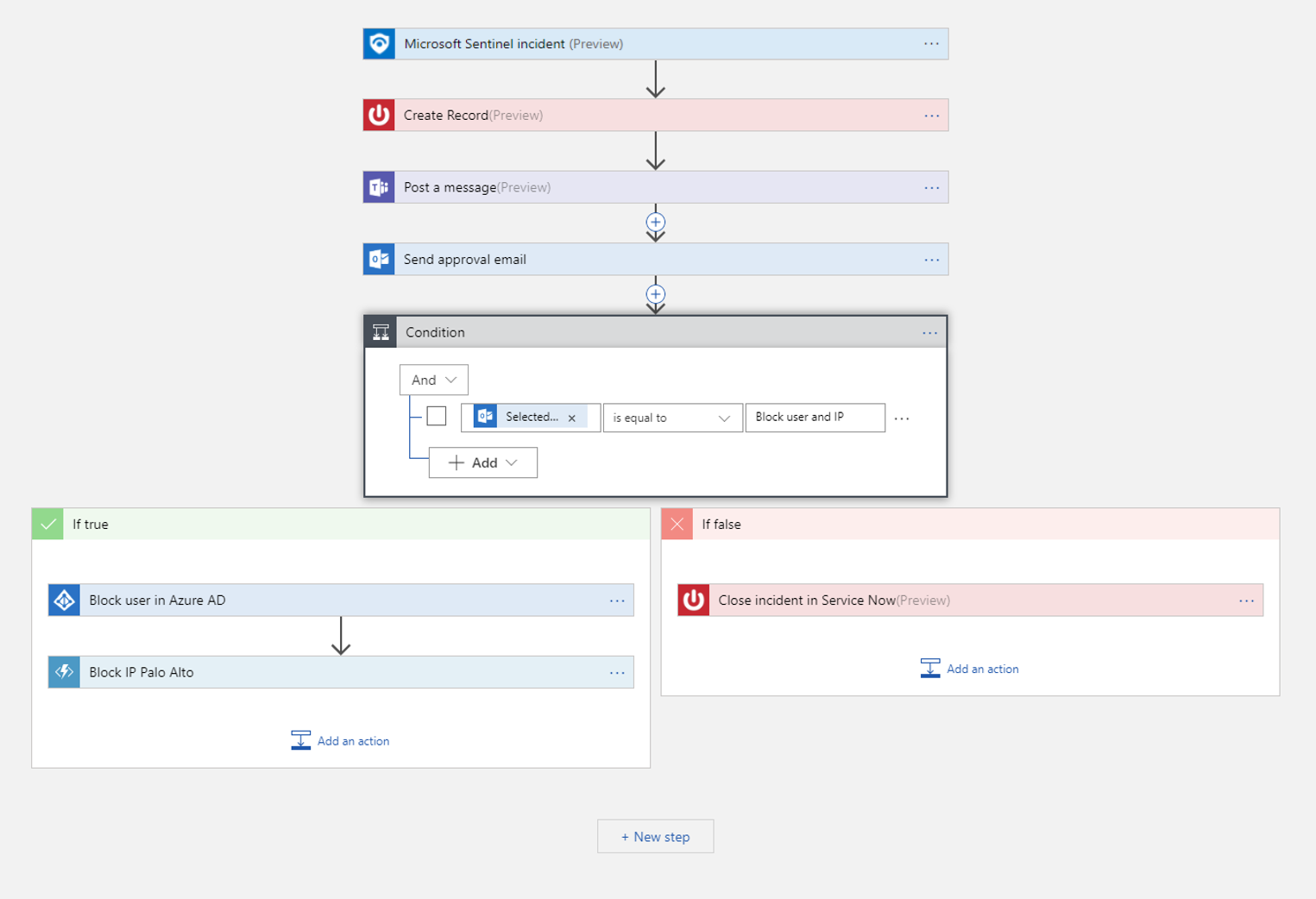

たとえば、セキュリティ侵害を受けた可能性のあるユーザーに、ネットワークを巡回して情報を盗むことを止めさせたい場合、セキュリティ侵害を受けたユーザーを検出するルールによって生成されるインシデントに対して自動化された多面的な対応を作成できます。 まず、次のアクションを実行するプレイブックを作成します。

プレイブックは、オートメーション ルールによって呼び出されてインシデントを受け取ると、ServiceNow などの IT チケット システムのチケットを開きます。

そこから、セキュリティ アナリストがインシデントを認識できるように、Microsoft Teams または Slack のセキュリティ オペレーション チャンネルにメッセージが送信されます。

さらに、インシデントのすべての情報が、電子メール メッセージでシニア ネットワーク管理者とセキュリティ管理者に送信されます。電子メール メッセージには、 [ブロック] および [無視] のユーザー オプション ボタンが含まれます。

プレイブックは管理者からの応答を待機し、それを受け取ってから次の手順に進みます。

管理者が [ブロック] を選択した場合、ユーザーを無効にするコマンドが Microsoft Entra ID に、IP アドレスをブロックするコマンドがファイアウォールに送信されます。

管理者が [無視] を選択した場合、Microsoft Sentinel のインシデントと ServiceNow のチケットがプレイブックによって終了されます。

プレイブックをトリガーするためには、これらのインシデントが生成されたときに実行されるオートメーション ルールを作成します。 そのルールでは、これらの手順が実行されます。

インシデントの状態を [アクティブ] に変更します。

この種のインシデントの管理を担当するアナリストにインシデントを割り当てます。

"compromised user (セキュリティ侵害を受けたユーザー)" タグを追加します。

最後に、先ほど作成したプレイブックを呼び出します。 (この手順には特殊なアクセス許可が必要です。)

前述の例のように、アクションとしてプレイブックを呼び出すオートメーション ルールを作成することにより、インシデントへの対応としてプレイブックを自動的に実行することができます。 アラートが生成されたときに 1 つまたは複数のプレイブックを自動的に実行するよう分析ルールに指定することで、それらをアラートへの対応として自動的に実行することもできます。

さらに、選択したアラートへの対応として、プレイブックを手動でオンデマンド実行することもできます。

Microsoft Sentinel でのオートメーション ルールとプレイブックを使用した脅威への対応の自動化について、より完全で詳細な説明を確認してください。

プレイブックを作成する

Microsoft Sentinel に新しいプレイブックを作成するには、これらの手順に従います。

- Azure portal の Microsoft Sentinel の場合は、[構成]>[オートメーション] ページを選択します。 Defender ポータルの Microsoft Sentinel の場合、[Microsoft Sentinel]>[構成]>[自動化] を選択します。

- 上部のメニューから、[作成] を選択します。

- [作成] の下に表示されるドロップダウン メニューには、プレイブックを作成するための 4 つの選択肢があります。

- Standard のプレイブック (新しい種類 - 「ロジック アプリの種類」を参照) を作成する場合は、[空のプレイブック] を選択し、後述の「Logic Apps Standard」タブの手順に従います。

- 従量課金プレイブック (元のクラシックな種類) を作成する場合は、使用するトリガーに応じて、[インシデント トリガーを使用したプレイブック]、[アラート トリガーを使用したプレイブック]、[エンティティ トリガーを使用したプレイブック] のいずれかを選択します。 後述の「Logic Apps 従量課金」タブの手順に従います。

- Standard のプレイブック (新しい種類 - 「ロジック アプリの種類」を参照) を作成する場合は、[空のプレイブック] を選択し、後述の「Logic Apps Standard」タブの手順に従います。

使用するトリガーの詳細については、Microsoft Sentinel プレイブックでのトリガーとアクションの使用に関するページを参照してください。 使用するトリガーの詳細については、Microsoft Sentinel プレイブックでのトリガーとアクションの使用に関するページを参照してください。

[基本] タブを次のように設定します。

[サブスクリプション]、[リソース グループ]、[リージョン] をそれぞれのドロップダウン リストから選択します。 リージョンは、ご自分のロジック アプリの情報を格納する場所を選択します。

プレイブック名にプレイブックの名前を入力します。

このプレイブックのアクティビティを診断目的で監視したい場合は、[Log Analytics で診断ログを有効にする] チェック ボックスをオンにして、ドロップダウン リストから Log Analytics ワークスペースを選択します。

プレイブックから、Azure 仮想ネットワーク内にある、または Azure 仮想ネットワークに接続されている保護されたリソースにアクセスする必要がある場合は、統合サービス環境 (ISE) の使用が必要になることがあります。 その場合は、[統合サービス環境に関連付ける] チェック ボックスをオンにし、ドロップダウン リストから目的の ISE を選択します。

[次へ] を選択します。[接続]> の順に選択します。

[接続] タブで、次のようにします。

このセクションはそのままにして、マネージド ID を使用して Microsoft Sentinel に接続するように Logic Apps を構成するのが理想的です。 これとその他の認証の代替手段については、こちらをご覧ください。

[次へ: 確認と作成]> を選択します。

[確認と作成] タブで、次のようにします。

行った構成の選択を確認し、[作成してデザイナーに進む] を選択します。

プレイブックの作成とデプロイには数分かかります。その後、「デプロイが完了しました」というメッセージが表示され、新しいプレイブックのロジック アプリ デザイナーが表示されます。 最初に選択したトリガーが最初のステップとして自動的に追加され、そこからワークフローの設計を続行できます。

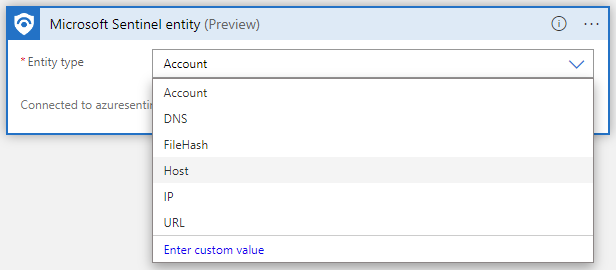

Microsoft Sentinel エンティティ (プレビュー) トリガーを選択した場合は、このプレイブックで入力として受け取るエンティティの型を選択します。

アクションの追加

これで、プレイブックを呼び出したときの動作を定義できます。 アクション、論理条件、ループ、switch case 条件はいずれも、 [新しいステップ] を選択することで追加できます。 この選択によってデザイナーに新しいフレームが開くので、そこで、操作対象となるシステムやアプリケーション、設定する条件を選択できます。 フレーム上部の検索バーにシステムまたはアプリケーションの名前を入力し、表示される結果から選択します。

これらの各ステップでフィールドをクリックすると、 [動的なコンテンツ] と [式] の 2 つのメニューを含んだパネルが表示されます。 [動的コンテンツ] メニューから、プレイブックに渡されたアラートまたはインシデントの属性 (アラートまたはインシデントに含まれるマップされたエンティティとカスタム詳細すべての値と属性を含みます) への参照を追加できます。 [式] メニューからは、ステップに追加するロジックを豊富な関数のライブラリから選択できます。

このスクリーンショットは、このドキュメントの冒頭の例で説明したプレイブックの作成時に追加することになるアクションと条件を示しています。 プレイブックにアクションを追加する方法の詳細については、こちらを参照してください。

さまざまな目的でプレイブックに追加できるアクションの詳細については、「Microsoft Sentinel プレイブックでトリガーとアクションを使用する」を参照してください。

特に、インシデント以外のコンテキストでのエンティティ トリガーに基づくプレイブックに関するこの重要な情報に注意してください。

脅威への対応を自動化する

プレイブックを作成し、トリガーを定義して、条件を設定し、実行するアクションとそれによって生成される出力を指定しました。 今度は、実行する条件を決め、それらの条件が満たされたときに実行される自動化メカニズムを設定する必要があります。

インシデントとアラートに対応する

プレイブックを使用して、インシデント全体または個々のアラートに自動的に対応するには、インシデントが作成または更新されたとき、またはアラートが生成されたときに実行されるオートメーション ルールを作成します。 このオートメーション ルールには、使用するプレイブックを呼び出すステップが入ります。

オートメーション ルールを作成するには:

- Microsoft Sentinel のナビゲーション メニューにある [オートメーション] ページで、トップ メニューの [作成]、[オートメーション ルール] の順に選択します。

- [Create new automation rule](新しいオートメーション ルールの作成) パネルが開きます。 ルールの名前を入力します。 ワークスペースが統合セキュリティ オペレーション プラットフォームにオンボードされているかどうかによって、オプションが異なります。 次に例を示します。

- トリガー: オートメーション ルールを作成する状況に応じて、適切なトリガーを選択します。インシデントが作成されたとき、インシデントが更新されたとき、またはアラートが作成されたとき。

- 条件:

- ワークスペースが統合セキュリティ オペレーション プラットフォームにまだオンボードされていない場合、インシデントには次の 2 つのソースが考えられます。

- インシデントは Microsoft Sentinel 内で作成できます

- インシデントは、Microsoft Defender XDR からインポートし、Microsoft Defender XDR と同期できます。

- インシデントは Microsoft Sentinel 内で作成できます

- インシデント トリガーの 1 つを選択し、Microsoft Sentinel で発生したインシデント (または Microsoft Defender XDR で発生したもの) のみにオートメーション ルールを適用する場合は、[インシデント プロバイダーが次に該当する場合] の条件でソースを指定します。

- この条件は、インシデント トリガーが選択され、ワークスペースが統合セキュリティ オペレーション プラットフォームにオンボードされていない場合にのみ表示されます。

- すべての種類のトリガーについて、特定の分析ルールでのみオートメーション ルールが有効になるようにしたい場合は、[If Analytics rule name contains](分析ルール名が次に該当する場合) の条件を変更して分析ルールを指定します。

- このオートメーション ルールを実行するかどうかを決めるその他の条件を追加します。 [追加] を選択し、ドロップダウン リストから条件または条件のグループを選択します。 条件の一覧は、アラートの詳細とエンティティ識別子のフィールドによって設定されます。

- ワークスペースが統合セキュリティ オペレーション プラットフォームにまだオンボードされていない場合、インシデントには次の 2 つのソースが考えられます。

- 操作:

- このオートメーション ルールはプレイブックの実行に使用するので、ドロップダウン リストから [プレイブックの実行] アクションを選択します。 使用可能なプレイブックが 2 つ目のドロップダウン リストに表示され、そこから選択するように求められます。 オートメーション ルールで実行できるのは、ルールに定義されているトリガーと同じトリガー (インシデントまたはアラート) で開始するプレイブックのみであるため、それらのプレイブックのみがリストに表示されます。

重要

手動でもオートメーション ルールからでも、プレイブックを実行するには、Microsoft Sentinel に明示的なアクセス許可が付与されている必要があります。 ドロップダウン リストでプレイブックが "淡色表示" される場合、そのプレイブックのリソース グループに対するアクセス許可が Sentinel にはありません。 [Manage playbook permissions](プレイブックのアクセス許可の管理) リンクをクリックしてアクセス許可を割り当ててください。

表示された [アクセス許可の管理] パネルで、実行したいプレイブックがあるリソース グループのチェック ボックスをオンにし、 [適用] をクリックします。

- Microsoft Sentinel にアクセス許可を付与するリソース グループに対する所有者アクセス許可を持っている必要があります。また、実行するプレイブックを含むリソース グループに対するロジック アプリの共同作成者ロールを持っている必要があります。

- マルチテナントのデプロイにおいて、実行したいプレイブックが別のテナントにある場合は、プレイブックをそのプレイブックのテナント内で実行するためのアクセス許可を Microsoft Sentinel に付与する必要があります。

- プレイブックのテナントにある Microsoft Sentinel のナビゲーション メニューから [設定] を選択します。

- [設定] ブレードで、 [設定] タブ、 [Playbook permissions](プレイブックのアクセス許可) 展開コントロールの順に選択します。

- [アクセス許可の構成] ボタンをクリックして上記の [アクセス許可の管理] パネルを開き、そこでの説明通りに続行します。

MSSP シナリオでは、サービス プロバイダー テナントへのサインイン中に作成された自動化ルールから顧客テナントでプレイブックを実行する場合は、両方のテナントでプレイブックを実行するアクセス許可を Microsoft Sentinel に付与する必要があります。 顧客テナントで、前の箇条書き内のマルチテナント デプロイの手順に従います。 サービス プロバイダー テナントで、Azure Security Insights アプリを Azure Lighthouse オンボード テンプレートに追加する必要があります:

Azure portal から Microsoft Entra ID に移動します。

[エンタープライズ アプリケーション] をクリックします。

[アプリケーションの種類] を選択し、[Microsoft アプリケーション] でフィルター処理します。

検索ボックスに、「Azure Security Insights」と入力します。

[オブジェクト ID] フィールドをコピー します。 この追加の承認を、既存の Azure Lighthouse の委任に追加する必要があります。

Microsoft Sentinel Automation 共同作成者ロールには、固定 GUID である f4c81013-99ee-4d62-a7ee-b3f1f648599a があります。

このルールに必要なその他のアクションを追加します。 アクションの右側にある上下の矢印を選択すると、アクションの実行順序を変更できます。

必要に応じてオートメーション ルールの有効期限を設定します。

[Order](順序) に数値を入力して、このルールが実行されるオートメーション ルールのシーケンス内の位置を指定します。

適用を選択します。 以上で終わりです。

アラートに対応する - 従来の方法

アラートに対応して自動的にプレイブックを実行するもう 1 つの方法は、分析ルールから呼び出す方法です。 ルールによってアラートが生成されると、プレイブックが実行されます。

この方法は、2026 年 3 月をもって非推奨となります。

2023 年 6 月以降、この方法でプレイブックを分析ルールに追加することはできなくなります。 ただし、分析ルールから呼び出される既存のプレイブックは引き続き確認でき、2026 年 3 月まで実行されます。 それまでに、これらのプレイブックを代わりに呼び出すオートメーション ルールを作成することを強くお勧めします。

オンデマンドでプレイブックを実行する

アラート、インシデント (プレビュー段階)、エンティティ (同じくプレビュー段階) に対して、オンデマンドでプレイブックを手動で実行することもできます。 これはオーケストレーションや応答プロセスに、人による入力や制御が求められる状況で役立てることができます。

アラートに対して手動でプレイブックを実行する

Note

この手順は、統合セキュリティ オペレーション プラットフォームではサポートされていません。

Azure portal で、ご自分の環境での必要に応じて次のいずれかのタブを選択します。

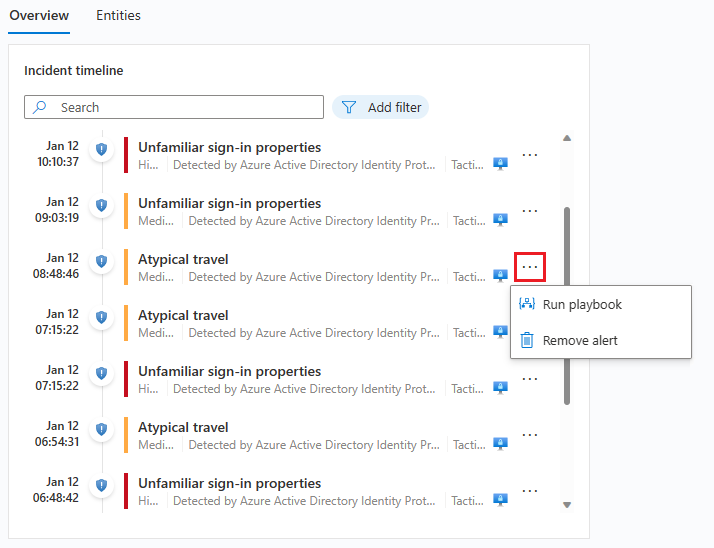

[インシデント] ページでインシデントを選択します。 Azure portal で、インシデントの詳細ウィンドウの下部にある [すべての詳細を表示] を選び、インシデントの詳細ページを開きます。

インシデントの詳細ページの [インシデントのタイムライン] ウィジェットで、プレイブックを実行するアラートを選択します。 アラートの行の最後にある 3 つのドットを選択し、ポップアップ メニューから [プレイブックの実行] を選択します。

[アラートのプレイブック] ペインが開きます。 自分がアクセスできる Microsoft Sentinel アラートの Logic Apps トリガーを使って構成されているすべてのプレイブックが一覧表示されます。

特定のプレイブックの行にある [実行] を選択すると、それが直ちに実行されます。

アラートに関するプレイブックの実行履歴は、[アラートのプレイブック] ペインの [実行] タブを選択することで表示できます。 完了したばかりの実行がこの一覧に表示されるまでには数秒かかることがあります。 特定の実行を選択すると、Logic Apps で完全な実行ログが開きます。