データ フィールドを Microsoft Azure Sentinel のエンティティにマップする

エンティティ マッピングは、スケジュール化された分析ルールの構成に不可欠な要素です。 これにより、ルールの出力 (アラートとインシデント) が、その後の調査プロセスと修正アクションの構成要素として機能する重要な情報で強化されます。

以下で詳しく説明する手順は、分析ルールの作成ウィザードの一部です。 ここでは、既存の分析ルールでエンティティ マッピングを追加または変更するシナリオに対処するために、個別に扱います。

重要

- 新しいバージョンと古いバージョンの間のエンティティ マッピングの下位互換性と相違点に関する重要な情報については、このドキュメントの最後にある「新しいバージョンに関する注意事項」を参照してください。

- Microsoft Sentinel は Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Sentinel は、Microsoft Defender XDR または E5 のライセンスがなくても Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

エンティティをマップする方法

Microsoft Sentinel にアクセスするポータルの [分析] ページに移動します。

Microsoft Sentinel のナビゲーション メニューの [構成] セクションで、[分析] を選びます。

スケジュールされたクエリ ルールを選択し、詳細ウィンドウから [編集] を選択します。 または、画面の上部の [作成] > [スケジュール済みクエリ ルール] をクリックして新しいルールを作成します。

[ルール ロジックを設定] タブを選択します。新しいルールの場合は、[ルール クエリ] ウィンドウにクエリを入力します。

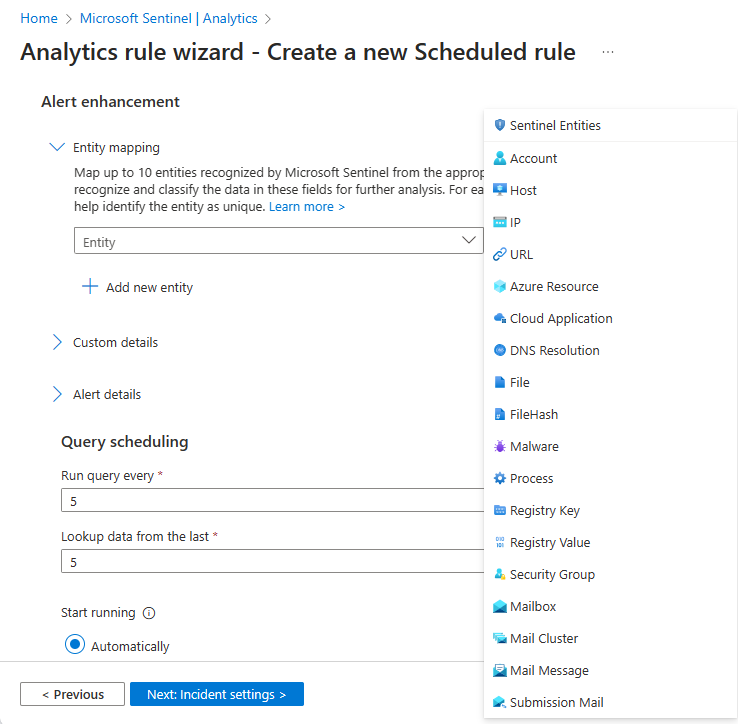

[Alert enhancement] (アラートの強化) セクションで、[エンティティ マッピング] を展開します。

![[エンティティ マッピング] を展開する](media/map-data-fields-to-entities/alert-enrichment.png)

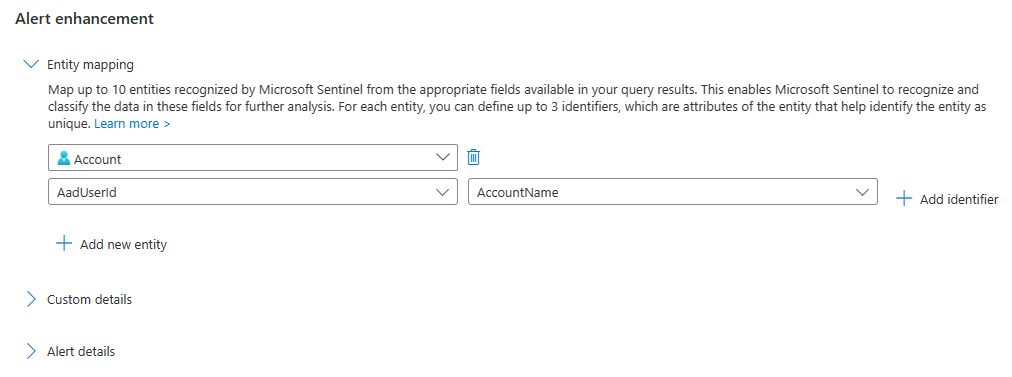

展開された [エンティティ マッピング] セクションで、[新しいエンティティの追加] を選択します。

[エンティティ] ドロップダウン リストからエンティティ型を選択します。

エンティティの "識別子" を選択します。 識別子はエンティティの属性であり、それを十分に識別できるものです。 [識別子] ドロップダウン リストからいずれかを選択してから、 [値] ドロップダウン リストから識別子に対応するデータ フィールドを選択します。 いくつかの例外がありますが、 [値] の一覧は、ルール クエリの対象として定義されているテーブルのデータ フィールドによって設定されます。

任意のエンティティに対して最大 3 つの識別子を定義できます。 一部の識別子は必須であり、それ以外は省略可能です。 少なくとも 1 つの必須の識別子を選択する必要があります。 そうしないと、警告メッセージによって必須の識別子が示されます。 最良の結果を得るためには (一意の識別を最大限にするためには)、可能な限り強力な識別子を使用する必要があります。複数の強力な識別子を使用すると、データ ソース間の相関関係が高まります。 使用できるエンティティと識別子の完全な一覧を参照してください。

[新しいエンティティの追加] をクリックして、さらに多くのエンティティをマップします。 1 つの分析ルールで最大 10 個のエンティティ マッピングを定義できます。 複数の同じ種類のものをマップすることもできます。 たとえば、1 つは "発信元 IP アドレス" フィールドから、もう 1 つは "宛先 IP アドレス" フィールドからの、2 つの "IP" エンティティをマップすることができます。 このようにして、両方を追跡することができます。

気が変わった場合やミスをしてしまった場合は、エンティティのドロップダウン リストの横にあるごみ箱アイコンをクリックして、エンティティ マッピングを削除できます。

エンティティのマッピングが完了したら、 [確認と作成] タブをクリックします。ルールの検証が成功したら、 [保存] をクリックします。

Note

最大 500 個のエンティティをまとめて 1 つのアラートで識別できます。これはルールで定義されたすべてのエンティティ マッピングに均等に分割されます。

- たとえば、ルールで 2 つのエンティティ マッピングが定義されている場合、各マッピングでは最大 250 個のエンティティを識別できます。5 つのマッピングが定義されている場合、それぞれが最大 100 個のエンティティを識別できます。

- 1 つのエンティティ型 (ソース IP と宛先 IP など) の複数のマッピングは、それぞれ個別にカウントされます。

- アラートにこの制限を超えるアイテムが含まれている場合、それらの余分なアイテムはエンティティとして認識および抽出されません。

アラートのエンティティ領域全体 ([エンティティ] フィールド) のサイズ制限は 64 KB です。

- 64 KB を超える [エンティティ] フィールドは切り捨てられます。 エンティティが識別されると、フィールド サイズが 64 KB に達するまでアラートに 1 つずつ追加され、まだ識別されていないエンティティはアラートから除外されます。

新しいバージョンに関する注意事項

新しいバージョンが一般提供 (GA) されたので、以前のバージョンを使用するための機能フラグの回避策は使用できなくなりました。

これまでに以前のバージョンを使用してこの分析ルールのエンティティ マッピングを定義している場合は、新しいバージョンに自動的に変換されます。

次のステップ

このドキュメントでは、Microsoft Azure Sentinel 分析ルールでデータ フィールドをエンティティにマップする方法について学習しました。 Microsoft Azure Sentinel の詳細については、次の記事を参照してください。

- アラートをエンリッチする他の方法を確認します。

- スケジュールされたクエリ分析ルールの完全な画像を取得します。

- Microsoft Sentinel のエンティティの詳細を確認します。