ステップ 2: Defender for Cloud Apps ポリシーを作成する

SaaS アプリは、インターネットに接続できるあらゆるデバイスからアプリケーションとリソースを使用およびアクセスできるようにする上で重要な役割を果たします。 ただし、一部のアプリは、検出および管理されない場合に組織に重大な損害を与える可能性のあるセキュリティ リスクをもたらす可能性があります。 機密データとリソースを保護するには、組織内で使われているアプリを視覚化する必要があります。

Microsoft Defender for Cloud アプリ は、機密データに対する包括的な可視性、監査、細かい制御を通じて、ユーザーの管理を維持します。 Defender for Cloud Apps には、シャドウ IT を明らかにし、リスクを評価すると同時に、ポリシーを適用し、アプリのアクティビティを調査できるツールがあります。 組織がより安全にクラウドに移行できるように、リアルタイムでアクセスを制御して脅威を抑止するのに役立ちます。

この記事では、次の方法に関するガイダンスを提供します。

- クラウド アプリを発見する

- クラウド アプリの承認

- アプリの条件付きアクセス制御を構成する

- アプリコネクタを使用する

- セッション コントロールの適用

Defender for Cloud Apps をまだ設定していない場合は、「Microsoft Defender for Cloud Apps を評価する」を参照してください。

クラウド アプリを発見する

組織内で使われているアプリを可視化していないと、ユーザーによるアプリの使用方法やアプリが機密データやリソースにアクセスする方法を適切に管理および制御できません。

31,000 個を超えるクラウド アプリの Microsoft Defender for Cloud Apps カタログに対して、Defender for Cloud Apps にはトラフィック ログを分析する Cloud Discovery という機能があります。 アプリは 90 個を超えるリスク要因に基づいてランクとスコアが付けられており、クラウド アプリの使用、シャドウ IT、未知または管理されていないアプリによってもたらされるリスクを継続的に可視化できます。

次の図は、Cloud App Discovery のコンポーネントと、ネットワーク トラフィックを監視し、組織内で使われているクラウド アプリを検出するために使われる 2 つの方法を示しています

この図の内容は次のとおりです。

- 方法 1: Cloud App Discovery は Microsoft Defender for Endpoint と統合されています。これにより、IT 部門が管理する Windows 10 および Windows 11 デバイスからアクセスされたクラウド アプリとサービスが報告されます。

- 方法 2: ネットワークに接続されているすべてのデバイスをカバーするため、ファイアウォールとプロキシにインストールされた Defender for Cloud Apps ログ コレクターはエンドポイントからデータを収集し、分析のために Defender for Cloud Apps に送信します。

Defender for Cloud アプリ の組み込み機能を利用して組織内のアプリを検出するには、次のガイダンスを使用します。

アプリを承認する

環境内で検出されたアプリの一覧を確認したら、安全なアプリを承認するか ([承認された]) か、不要なアプリを禁止すること ([承認されていない]) により、環境をセキュリティで保護できます。

詳細については、「アプリの承認/非承認」をご覧ください。

条件付きアクセス アプリ制御を構成してアプリを保護する

条件付きアクセス ポリシーを使うと、特定のアプリケーション、アクション、または認証の条件に制御と要件を割り当てることができます。 どのユーザーまたはユーザー グループがクラウド アプリにアクセスできるか、どのクラウド アプリにアクセスできるか、ユーザーがどの場所やネットワークからアクセスを開始する必要があるかを定義できます。 詳細については、このソリューションの「ステップ 1」を参照してください。

条件付きアクセス ポリシーとの組み合わせによって、アプリの条件付きアクセス制御を使用してアクセスとセッションの制御を適用することで、クラウド アプリのセキュリティをさらに強化できます。 Defender for Cloud Apps でアプリの条件付きアクセス制御機能を使用すると、ユーザー アプリのアクセスとセッションは、アクセスとセッションのポリシーに基づいてリアルタイムで監視および制御されます。 Defender for Cloud Apps ポータルを使ってアクセスとセッションのポリシーを構成すると、フィルターをさらに絞り込み、ユーザーが実行できるアクションを設定できます。

Microsoft Defender for Cloud Apps は、Microsoft Entra とネイティブに統合されています。 アプリの条件付きアクセス制御を使用するように Microsoft Entra でポリシーを構成すると、クラウド アプリのトラフィックはプロキシである Defender for Cloud Apps 経由でルーティングされます。これにより、Defender for Cloud Apps はこのトラフィックを監視し、セッション制御を適用できます。

次の図は、クラウド アプリのトラフィックが Microsoft Entra と Defender for Cloud Apps 経由でどのようにルーティングされるかを示しています。

この図の内容は次のとおりです。

- Microsoft Entra には、指定された統合 SaaS アプリのトラフィック用のアプリの条件付きアクセス制御ポリシーがあります。 その後、Microsoft Entra ID は、セッション トラフィックを Defender for Cloud Apps 経由で転送 (プロキシ) します。

- Defender for Cloud Apps はこのトラフィックを監視し、セッション制御ポリシーを適用します。

条件付きアクセスには、ユーザーがアプリにアクセスする前に満たす必要がある要件が指定されています。 アプリの条件付きアクセス制御では、ユーザーがアクセスできるアプリと、アクセス権が付与された後にセッション中にユーザーが実行できる一連のアクションが決まります。

詳細については、以下を参照してください:

アプリコネクタを使用する

アプリ コネクタでアプリ プロバイダーの API を使うことで、組織内で使われているアプリに対する Defender for Cloud Apps の検出機能と制御機能をさらに高めることができます。 接続するアプリに応じて、アプリ接続によって次のことが可能になります。

- アカウント情報 - ユーザー、アカウント、プロファイル情報、状態 (中断、アクティブ、無効) グループ、および特権を表示できます。

- 監査証跡 - ユーザー アクティビティ、管理者アクティビティ、サインイン アクティビティの可視化。

- アカウント ガバナンス - ユーザーの一時停止、パスワードの取り消しなどを行う機能。

- アプリのアクセス許可 - 発行済みトークンとそのアクセス許可を表示できます。

- アプリのアクセス許可のガバナンス - トークンを削除します。

- データ スキャン - 定期的 (12 時間ごと) とリアルタイム (変更が検出されるたびにトリガーされる) という 2 つのプロセスを使った非構造化データのスキャン。

- データ ガバナンス - ファイル (ごみ箱内のファイルを含む) を検疫し、ファイルを上書きする機能。

詳細については、「アプリを接続する」を参照してください。

Defender for Cloud Apps は、クラウド間の統合、API コネクタ、条件付きアプリ アクセス制御を利用したリアルタイムのアクセスとセッションの制御を使って、接続アプリにエンドツーエンドの保護を提供します。

セッション コントロールの適用

セッション制御を使用すると、組織でのクラウド アプリの使用方法にパラメーターを適用できます。 たとえば、組織が Salesforce を使っている場合は、登録済みのマネージド デバイスのみが組織の Salesforce データにアクセスできるようにセッション ポリシーを構成することができます。 より簡単な例として、より厳密なポリシーを適用する前にこのトラフィックのリスクを分析できるように、管理されていないデバイスからのトラフィックを監視するポリシーを構成できます。

Defender for Cloud Apps のドキュメントには、リスクを検出して環境を保護するために役立つ次の一連のチュートリアルが含まれています。

- 不審なユーザー アクティビティを検出する

- 危険性の高いユーザーを調査する

- 危険性の高い OAuth アプリを調査する

- 機密情報を検出して保護する

- 組織内の任意のアプリをリアルタイムで保護する

- 機密情報のダウンロードのブロック

- 管理者隔離でファイルを保護する

- 危険性の高いアクションでステップアップ認証を要求する

次のステップ

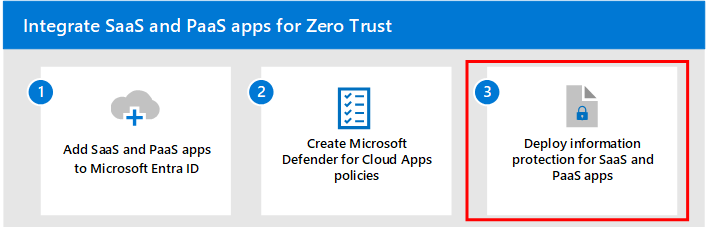

ステップ 3 に進み、SaaS アプリの情報保護をデプロイします。