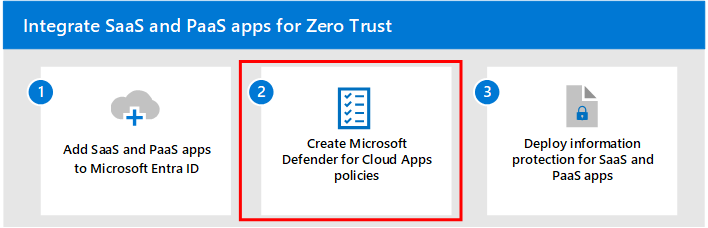

ステップ 1:SaaSアプリケーションをMicrosoft Entra IDとポリシーの範囲に追加する

Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスです。 Microsoft Entra IDは、お客様、パートナー、従業員が必要なアプリケーションにアクセスできるようにするための安全な認証および承認ソリューションを提供します。 Microsoft Entra ID、条件付きアクセス、多要素認証、シングルサインオン (SSO)、自動ユーザー プロビジョニングによって、ID およびアクセス管理が簡単かつ安全になります。

SaaS アプリを Microsoft Entra ID に統合すると、SaaS アプリへのアクセスを監視および構成できるようになります。 Microsoft Entra ID には、Microsoft Entra ID と事前に統合された SaaS アプリのコレクションであるアプリケーション ギャラリーがあります。 独自のカスタム アプリを追加することもできます。 詳細は、すべてのアプリケーションをMicrosoft Entra IDと統合するための5つのステップを参照してください。

Microsoft Entra ID にアプリを追加した後、ゼロ トラスト ID およびデバイス アクセス ポリシーのスコープにアプリを含めると、アプリへのアクセス方法やアプリに特定の条件を適用する方法を構成できます。

Microsoft Defender for Cloud Apps が既にデプロイされている場合は、組織内で使用されている SaaS アプリを検出できます。 詳細については、このソリューションのステップ 2 およびネットワークでのシャドウ IT の検出と管理に関するページを参照してください。

Microsoft Entra IDへのアプリケーションの追加

Microsoft Entra ID にアプリを追加すると、Microsoft Entra ID で提供される次のようなサービスを活用できます。

- アプリケーションの認証と認可。

- ユーザーの認証と認可。

- フェデレーションまたはパスワードを使用する SSO。

- ユーザーのプロビジョニングと同期。

- ロールベースのアクセス制御: Microsoft Entra を使用してアプリケーション ロールを定義し、アプリケーション内でロールベースの承認チェックを実行します。

- OAuth 認可サービス: API およびリソースへのアクセスを認可するために、Microsoft 365 およびその他の Microsoft アプリケーションによって使用されます。

- アプリケーションのパブリッシュとプロキシ: アプリケーションをプライベート ネットワークからインターネットに公開します。

- ディレクトリ スキーマ拡張属性: Microsoft Entra ID に追加データを格納します。

Microsoft Entra IDにアプリケーションを追加する方法はいくつかあります。 アプリケーションの管理を開始する最も簡単な方法は、アプリケーション・ライブラリを使用することです。 オプションでカスタム・アプリケーションを追加することもできます。 このセクションでは、この 2 つの方法について説明します。

アプリケーション・ライブラリからのアプリケーションの追加

Microsoft Entra ID には、Microsoft Entra ID と事前に統合された SaaS アプリのコレクションが含まれているアプリケーション ギャラリーがあります。 Microsoft Entra 管理センターにサインインし、特定のクラウド プラットフォームからアプリケーションを選択するか、おすすめのアプリケーションを選択するか、または使用するアプリケーションを検索するだけです。

詳細については、「エンタープライズ アプリケーションの追加」および「Microsoft Entra アプリケーション ギャラリーの概要」を参照してください。

Microsoft Entraアプリケーション・ライブラリへのカスタム・アプリケーションの追加

独自のカスタム クラウド アプリを開発し、Microsoft Entra ID に登録することができます。 アプリを Microsoft Entra ID に登録すると、Microsoft 365 テナントによって提供されるセキュリティ機能を利用できます。 Microsoft Entra 管理センターの [アプリの登録] で、アプリケーションを登録できます。または、新しいアプリケーションを [エンタープライズ アプリケーション] で追加するときに [独自のアプリケーションの作成] リンクを使用して登録することもできます。

詳細については、「Microsoft Entra ID におけるアプリケーション管理とは?」およびMicrosoft Entra アプリケーション ギャラリーでアプリケーションの公開を要求する方法に関するページを参照してください。

ゼロ トラスト ID およびデバイス アクセス ポリシーのスコープにアプリを追加する

条件付きアクセス ポリシーを使用すると、特定のアプリケーション、アクション、認証コンテキストにコントロールを割り当てることができます。 リソースにアクセスできるデバイスの種類、ユーザーのリスク レベル、信頼できる場所などの条件と、強力な認証などのその他の条件を定義できます。 たとえば、多要素認証 (MFA) では、2 つ目の認証形式が要求されるため、追加のセキュリティでデータとアプリケーションへのアクセスを保護するのに役立ちます。

Microsoft Entra ID にアプリを追加した後、それらのアプリをゼロ トラスト ID およびデバイス アクセス ポリシーのスコープに追加する必要があります。

共通ポリシーの更新

次の図は、SaaS および PaaS アプリのゼロ トラスト ID およびデバイス アクセス ポリシーを示しており、SaaS アプリを含めるためにスコープを変更する必要がある共通の条件付きアクセス ポリシーのセットが強調表示されています。

更新するポリシーごとに、アプリとその依存サービスがクラウド アプリの割り当てに含まれていることを確認します。

次の表は、共通 ID およびデバイス アクセス ポリシーのセット内の確認する必要があるポリシーと、各ポリシーへのリンクの一覧を示しています。

| 防護等級 | ポリシー | 説明 |

|---|---|---|

| 開始ポイント | ログインリスクが中程度または高レベルの場合はMFAが必要 | クラウド アプリと依存サービスがアプリの一覧に含まれていることを確認します。 |

| 最新の認証をサポートしていないクライアントのブロック | クラウド アプリの割り当てにアプリと依存サービスを含めます。 | |

| リスクの高いユーザーはパスワードを変更する必要があります | アプリケーション・ユーザーのアカウントにリスクの高いアクティビティが検出された場合、アプリケーション・ユーザーはログイン時にパスワードを変更するよう強制されます。 | |

| APPデータ保護ポリシーの適用 | クラウド アプリと依存サービスがアプリの一覧に含まれていることを確認します。 各プラットフォーム (iOS、Android、Windows) のポリシーを更新します。 | |

| Enterprise | サインイン リスクが "低"、"中"、または "高" の場合に MFA を要求する | クラウド アプリと依存サービスがアプリの一覧に含まれていることを確認します。 |

| 準拠している PC とモバイル デバイスを 要求する | クラウド アプリと依存サービスがアプリの一覧に含まれていることを確認します。 | |

| 特殊なセキュリティ | 常に MFA を要求する | 組織は、ユーザー ID に関係なく MFA を使用します。 |

詳細については、「SaaS アプリに推奨される Microsoft Defender for Cloud Apps ポリシー」を参照してください。

次のステップ

ステップ 2 に進み、Defender for Cloud Apps ポリシーを作成します。