Azure のバーチャルマシンにゼロトラスト原則を適用する

Note

今後の Livestream この記事についてディスカッションを行いますので、Azure FastTrack チームにご参加ください。 2024 年 10 月 23 日 | 午前 10:00 - 午前 11:00 (UTC-07:00) アメリカ太平洋時間 (米国、カナダ) こちらからご登録ください。

概要: Azure の仮想マシンにゼロ トラストの原則を適用するには、専用リソース グループによる論理的な分離の構成、ロール ベースのアクセス制御 (RBAC) の活用、仮想マシンのブート コンポーネントのセキュリティ保護、カスタマー マネージド キーと二重暗号化の有効化、インストール済みアプリケーションの制御、仮想マシンの安全なアクセスとメンテナンスの構成、高度な脅威検出と保護の有効化が必要です。

この記事では、Azure のバーチャルマシンにゼロ トラストの原則を適用するステップについて説明します。

| ゼロ トラストの標準 | 定義 | 以下により適合 |

|---|---|---|

| 明示的に検証する | 常に利用可能なすべてのデータポイントに基づいて認証および承認してください。 | 安全なアクセスを使用します。 |

| 最小限の特権アクセスを使用する | ジャスト・イン・タイムおよびジャスト・エナフ・アクセス(JIT/JEA)、リスクベースのアダプティブ・ポリシー、データ保護により、ユーザー・アクセスを制限します。 | ロールベースのアクセス制御 (RBAC) を利用し、バーチャルマシンで実行されているアプリケーションを制御します。 |

| 侵害を前提とする | 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証し、分析を使用して可視性を得て、脅威検出を促進し、防御を強化します。 | リソース グループを使用してバーチャルマシンを分離し、コンポーネントをセキュリティで保護し、二重暗号化を使用して、高度な脅威の検出と保護を有効にします。 |

この記事は、バーチャルマシン ベースのワークロードをホストするスポークバーチャルネットワーク (VNet) を含む Azure 環境全体にゼロ トラストの原則を適用する方法を示す一連の記事の一部です。 概要については、「Azure インフラストラクチャにゼロ トラスト原則を適用する」を参照してください。

バーチャルマシンの論理アーキテクチャ

バーチャルマシンのゼロ トラスト原則は、テナントとディレクトリのレベルから、各バーチャルマシン内のデータとアプリケーションレイヤーまで、論理アーキテクチャ全体に適用されます。

次のダイアグラムは、論理的アーキテクチャのコンポーネントを示しています。

この図の内容は次のとおりです。

- A は、Azure サブスクリプション内に存在する専用リソース グループ内で分離されたバーチャルマシンのセットです。

- B は、アプリケーション、オペレーティング システム、ディスク、ブート ローダー、OS カーネル、ドライバー、トラステッド プラットフォーム モジュール (TPM) コンポーネントというコンポーネントが呼び出された単一のバーチャルマシンの論理アーキテクチャです。

この記事では、これらのステップを使用して、この論理アーキテクチャ全体にゼロ トラストの原則を適用するステップについて説明します。

| ステップ | タスク | 適用されるゼロ トラスト原則 |

|---|---|---|

| 1 | バーチャルマシンを専用のリソース グループにデプロイして、論理分離を構成します。 | 侵害を前提とする |

| 2 | ロールベースのアクセス制御 (RBAC) を活用します。 | 明示的に検証する 最小限の特権アクセスを使用する |

| 3 | 起動ローダー、OS カーネル、ドライバーなどの仮想マシンの起動コンポーネントをセキュリティで保護する。 トラステッド プラットフォーム モジュール (TPM) のキー、証明書、シークレットを安全に保護します。 | 侵害を前提とする |

| 4 | 顧客管理キーと二重暗号化を有効にします。 | 侵害を前提とする |

| 5 | バーチャルマシンにインストールされているアプリケーションを制御します。 | 最小限の特権アクセスを使用する |

| 6 | セキュリティで保護されたアクセスを構成します (論理アーキテクチャの図には示されていません)。 | 明示的に検証する 最小限の特権アクセスを使用する 侵害を前提とする |

| 7 | バーチャルマシンのセキュリティで保護されたメインテナントを設定します (論理アーキテクチャの図には示されていません)。 | 侵害を前提とする |

| 8 | 高度な脅威の検出と保護を有効にします (論理アーキテクチャ図には示されていません)。 | 侵害を前提とする |

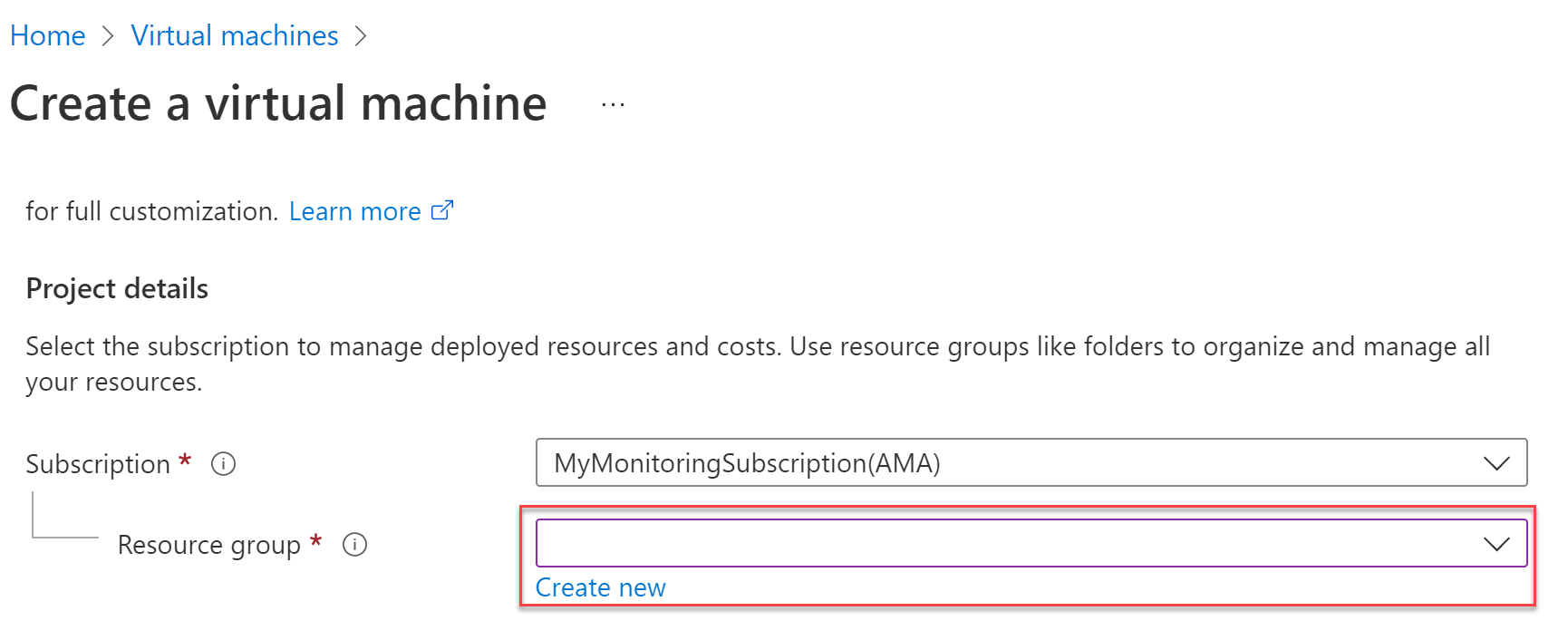

ステップ 1:バーチャルマシンの論理分離を構成する

まず、専用リソース グループ内のバーチャルマシンを分離します。 目的、データ分類、ガバナンスの要件 (アクセス許可の制御や監視の必要性など) に基づいて、バーチャルマシンを異なるリソース グループに分離できます。

専用リソース グループを使用すると、リソース グループ内のすべてのバーチャルマシンに適用されるポリシーとアクセス許可を設定できます。 その後、ロールベースのアクセス制御 (RBAC) を使って、リソース グループに含まれる Azure リソースへの最小限の特権アクセスを作成できます。

リソース グループの作成と管理の詳細については、「Azure portal を使用した Azure リソース グループの管理」を参照してください。

次に示すように、バーチャルマシンを最初に作成するときに、バーチャルマシンをリソース グループに割り当てます。

ステップ 2:ロールベースのアクセス制御 (RBAC) を活用する

ゼロ トラストには、最小限の特権アクセスを構成する必要があります。 そのためには、ロール、ワークロード、およびデータ分類に基づいて、Just-In-Time および Just-enough アクセス (JIT/JEA) を使用してユーザー アクセスを制限する必要があります。

バーチャルマシンのアクセスには、次の組み込みロールが一般的に使用されます。

- バーチャルマシン ユーザー ログイン: ポータルでバーチャルマシンを表示し、通常のユーザーとしてサインインします。

- バーチャルマシン管理ログイン: ポータルでバーチャルマシンを表示し、管理者としてバーチャルマシンにサインインします。

- バーチャルマシン共同作成者: ルート ユーザーのパスワードのリセットやマネージド ディスクなど、バーチャルマシンを作成および管理します。 管理仮想ネットワーク (VNet) へのアクセスや、リソースにアクセス許可を割り当てる機能は付与されません。

バーチャルマシンを VNet に参加させる場合は、カスタム アクセス許可 Microsoft.Network/バーチャルNetworks/subnets/join/action を使用してカスタム ロールを作成できます。

マネージド ID および条件付きアクセス ポリシーでこのカスタム ロールを使うと、デバイスの状態、データ分類、異常、場所、ID を使って多要素認証を強制し、検証済みの信頼に基づいてアクセスをきめ細かく許可できます。

システムを超えて制御領域を拡張し、Microsoft インテリジェント セキュリティ グラフを使用して Microsoft Entra ID テナントが安全なアクセスをサポートできるようにするには、仮想マシンの [管理] ブレードに移動し、次に示すように、[システム割り当てマネージド ID] をオンにします。

Note

この機能は、証明書ベースのアクセスを使用する Azure バーチャル デスクトップ、Windows Server 2019、Windows 10、Linux ディストリビューションでのみ使用できます。

ステップ 3:バーチャルマシンのブート コンポーネントをセキュリティで保護する

次のステップを実行します。

- バーチャルマシンを作成するときは、必ずブート コンポーネントのセキュリティを構成してください。 バーチャルマシンのデプロイを強化することで、セキュリティの種類を選択し、セキュア ブートと vTPM を使用できます。

- "ルート" を確立するために信頼された発行元によって署名された検証済みのブート ローダー、OS カーネル、ドライバーを使って仮想マシンを安全にデプロイします。イメージが信頼された発行元によって署名されていない場合、仮想マシンは起動しません。

- Trusted Platform Module 内のバーチャルマシンのキー、証明書、およびシークレットを安全に保護します。

- ブート チェーン全体の整合性に関する分析情報と信頼が得られます。

- ワークロードを信頼できて検証可能であることが保証されます。 vTPM は、バーチャルマシンのブート チェーン全体 (UEFI、OS、システム、ドライバー) を測定することによって構成証明を有効にします。

バーチャルマシンのデプロイを強化すると、次に示すように、セキュリティの種類を選択し、作成するときにセキュア ブートと vTPM を使用できます。

ステップ 4:顧客管理キーと二重暗号化を有効にする

カスタマー マネージド キーと二重暗号化を使うと、ディスクがエクスポートされた場合でも、読み取りできないか機能しなくなります。 キーがプライベートに保持され、ディスクが二重に暗号化されていることを確認することで、ディスク情報を抽出しようとする侵害から保護します。

Azure Key Vault を使用してカスタマー マネージド暗号化キーを構成する方法については、「Azure portal を使用してマネージド ディスクのカスタマー マネージド キーを使用したサーバー側暗号化を有効にする」を参照してください。 Azure Key Vault の利用には追加料金がかかります。

次のために Azure Disk Storage のサーバー側暗号化を有効にします。

- FIPS 140-2 準拠の透過的暗号化と AES 256 暗号化。

- コントロールを管理するための柔軟性が向上しました。

- ハードウェア (HSM) またはソフトウェア定義の暗号化。

ホストでサーバー側の暗号化 を有効にして、バーチャルマシン データをエンドツーエンドで暗号化します。

これらの手順を完了したら、カスタマー マネージド暗号化キーを使って仮想マシン内のディスクを暗号化します。

バーチャルマシン構成の [ディスク] ブレードで暗号化の種類を選択します。 ここに示すように、[暗号化の種類] で、プラットフォーム管理キーと顧客管理キーを使用した二重暗号化を選択します。

ステップ 5:バーチャルマシンにインストールされているアプリケーションを制御する

バーチャルマシンにインストールされるアプリケーションを制御することが重要です。

- ブラウザー拡張機能 (API) をセキュリティで保護することは困難であり、悪意のある URL 配信につながる可能性があります。

- 承認されていないアプリはシャドウ IT オブジェクトであるため、パッチが適用されない可能性があります (IT チームはその準備ができていないか、これらがインストールされていることを知りません)。

バーチャルマシン アプリケーション機能を使用して、バーチャルマシンにインストールされるアプリケーションを制御できます。 この機能では、インストールするバーチャルマシン アプリケーションを選択します。 この機能では、Azure コンピューティング ギャラリーを使用して、バーチャルマシンのアプリケーションの管理を簡略化します。 RBAC と共に使用する場合は、信頼されたアプリケーションのみがユーザーに対して使用できることを確認できます。

次に示すように、バーチャルマシン構成の [高度な] ブレードでバーチャルマシン アプリケーションを選択します。

ステップ 6:セキュリティで保護されたアクセスを構成する

安全なアクセスを構成するには:

- バーチャルマシンに直接アクセスするコンポーネント間の Azure 環境内のセキュリティで保護された通信を構成する

- 条件付きアクセスを使う多要素認証を設定する

- 特権アクセス ワークステーション (PAW) を使用する

図の説明:

- 条件付きアクセスを使う多要素認証は、Microsoft Entra ID および関連ポータル内で設定されます。

- 管理は、特権アクセス ワークステーション (PAW) を使用してバーチャルマシンに直接アクセスします。

バーチャルマシン用に Azure 環境内でセキュリティで保護された通信を構成する

まず、Azure 環境内のコンポーネント間の通信がセキュリティで保護されていることを確認します。

参照アーキテクチャでは、 Azure Bastion はバーチャルマシンへのセキュリティで保護された接続を提供します。 Azure Bastion は RDP/SSH ブローカーとして機能し、物理システムの RDP プロトコルではやり取りしません。 これにより、公開 IP アドレスの数を減らすことができます。

次の図は、バーチャルマシンのセキュリティで保護された通信のコンポーネントを示しています。

条件付きアクセスを使う多要素認証を設定する

ステップ 2、ロールベースのアクセス制御を利用し、Microsoft Entra 統合とマネージド ID を構成しました。 これにより、Azure 多要素認証を Azure Virtual Desktop または Windows Server 2019 以降を実行しているサーバーに設定できるようになります。 Microsoft Entra 資格情報を使用して Linux VM にログインすることもできます。 追加の利点は、仮想マシンに接続するマシンも、接続を許可するために Microsoft Entra ID テナントに登録する必要があるということです。

条件付きアクセスおよび関連ポリシーを使って多要素認証を構成する場合は、ゼロ トラスト用の推奨されるポリシー セットをガイドとして使います。 これには、デバイスの管理を必要としない開始点ポリシーが含まれます。 理想的には、バーチャルマシンにアクセスするデバイスが管理されており、ゼロ トラストに推奨されるエンタープライズ ポリシーを実装できます。 詳細については、「共通のゼロトラスト ID およびデバイス アクセス ポリシー」を参照してください。

以下の図は、ゼロ・トラストの推奨方針を示している。

ユーザー名とパスワードは 100% 侵害される可能性があります。 多要素認証を使うと、侵害のリスクが 99.9% 軽減されます。 これには Microsoft Entra ID P1 ライセンスが必要です。

Note

Azure のバーチャルマシンへの接続に使用される VPN も使用できます。 ただし、メソッドを使用して明示的に検証する必要があります。 使用方法に関係なく「信頼できる」トンネルを作成することは、高度に検証された特定の接続を持つよりもリスクが高い場合があります。

信頼済み、検証済み、セキュリティで保護されたソースから取得していない場合、ネットワーク、トランスポート、またはアプリケーションレイヤーのセキュリティは重要ではありません。

PAW を使用する

特権アクセス ワークステーション (PAW)を使用して、バーチャルマシンにアクセスするデバイスが正常であることを確認します。 PAW は、管理者が次の機能を備えるデバイスを使用できるように、特権アクセス専用に構成されます。

- ローカル管理アクセスを制限するセキュリティ制御とポリシー。

- 機密性の高い管理タスクを実行するために絶対に必要なものだけに攻撃対象領域を最小限に抑えるための生産性ツール。

配置オプションの詳細については、「特権アクセスの配置」を参照してください。

ステップ 7:バーチャルマシンのセキュリティで保護されたメインテナントを設定する

バーチャルマシンのセキュリティで保護されたメインテナントには、次のものが含まれます。

- マルウェア対策の使用

- バーチャルマシンの更新の自動化

バーチャルマシンでマルウェア対策を使用する

マルウェア対策は、悪意のあるファイルやアドウェアなどの脅威からバーチャルマシンを保護するのに役立ちます。Microsoft、Symantec、Trend Micro、Kaspersky などのベンダーのオプションからマルウェア対策ソフトウェアを使用できます。

Microsoft マルウェア 対策は、悪意のあるソフトウェア、スパイウェア、ウイルスの検出、検疫、根絶を支援するリアルタイム保護機能を提供するコストなしのリソースです。

- ユーザー操作を必要とするバックグラウンドで実行する

- 不要なソフトウェアまたは悪意のあるソフトウェアがダウンロード、インストール、または実行されたときにアラートを提供します

- セキュリティで保護された既定の構成とマルウェア対策の監視を提供します

- スケジュールに基づくスキャン

- シグネチャの更新

- マルウェア対策エンジンとプラットフォームの更新

- アクティブな保護

- サンプルのレポート:

- 除外

- マルウェア対策イベントの収集

バーチャルマシンの更新を自動化する

システムの更新を自動化すると、最新のマルウェアや構成ミスの悪用から保護されます。 信頼されたプラットフォームの検証プロセスに役立つ自動更新があります。

Azure バーチャルマシンのメンテナンスと更新に集中して、構成のセキュリティに対してシステムが強化されるようにします。

- Azure Automation Update Management は、更新プロセスの管理に役立ちます。 このユーティリティを使用すると、システムの更新状態のチェック、サーバーの管理、スケジュール、再起動を行うことができます。

- Azure バーチャルマシン エージェント は、バーチャルマシンの管理に使用され、管理に拡張機能を使用できます。

Update Management でサポートされるオペレーティング システムには次のものが含まれます。

- 各 Windows バーチャルマシン - Update Management は、各マシンに対して 1 日に 2 回スキャンを実行します。

- 各 Linux バーチャルマシン - Update Management は 1 時間ごとにスキャンを実行します。

下の追加ガイダンスを参照してください。

- Azure で Windows VM を更新するためのデプロイを計画する

- Azure Private Link を使用してネットワークを Azure Automation に安全に接続することで、バーチャルマシンはインターネット経由ではなく、分離された制御された方法で接続されます。

ステップ 8:高度な脅威の検出と保護を有効にする

Azure インフラストラクチャの脅威保護は、Microsoft Defender for Cloud によって提供されます。 この保護は、次の図に示すように、 Microsoft Defender for Serversをプロビジョニングするときにバーチャルマシンに拡張されます。

図の説明:

- 「Azure IaaS にゼロ トラスト原則を適用する」の概要記事で説明されているように、Defender for Cloud は、Azure サブスクリプションのレベルまたは複数の Azure サブスクリプションを含む Azure 管理グループのレベルで有効になります。

- Defender for Cloud を有効にするだけでなく、Defender for Servers もプロビジョニングされます。

Advanced Threat Protection は、Microsoft の脅威インテリジェンスに基づいて、バーチャルマシンで発生するアクティビティを検証します。 侵害の可能性を示唆する特定の構成とアクティビティが検索されます。 これにより、明示的に検証するおよび侵害を想定するのゼロ トラスト原則が有効になります。

Microsoft Defender for Servers には次のものが含まれます。

- エンドポイントでの検出と対応 (EDR) のエンドポイントの脆弱性、インストールされているソフトウェア、アラートに関連する Microsoft Defender for Endpoint データへのアクセス。

- Defender for Cloud のサーバー用統合脆弱性評価スキャナー。

- Microsoft Defender for Endpoint により、リアルタイムで脆弱性と構成の誤りが検出されます。その他のエージェントや定期的なスキャンは必要ありません。

- Defender for Cloud の Azure およびハイブリッド マシン 用の統合 Qualys スキャナーを使用すると、Qualys ライセンスを必要とせずに、リアルタイムの脆弱性識別で主要なツールを使用できます。

- Defender for Cloud にジャストインタイムのバーチャルマシン アクセスを実装します。 これにより、RDP/SSH の明示的な拒否規則が作成され、必要なときにサーバー レベルで JIT アクセスが提供され、アクセス期間を制限できます。

- Defender for Cloudでのファイルの整合性の監視では、オペレーション システム、アプリケーション ソフトウェア、およびファイル システムの整合性を検証できるその他の変更の監視を変更できます。

- Defender for Cloudの適応型アプリケーション制御 は、既知の安全なアプリケーションの許可リストを作成および定義するための自動化されたソリューションを提供し、安全として定義したアプリケーション以外の新しいアプリケーションが実行された場合にセキュリティ アラートを生成します。

- Defender for Cloud のアダプティブ ネットワーク強化では、現在のトラフィック、脅威インテリジェンス、侵害のインジケーター、既知の信頼された構成を計算する機械学習アルゴリズムを使用して、ネットワーク セキュリティ グループを強化するための推奨事項を提供します。

テクニカルイラスト

これらの図は、これらの記事の参照図のレプリカです。 独自の組織と顧客向けにこれらをダウンロードしてカスタマイズします。 Contoso のロゴを独自のロゴに置き換えます。

| アイテム | 説明 |

|---|---|

Visio のダウンロード Visio のダウンロード 更新日: 2024 年 10 月 |

Azure IaaS にゼロ トラスト原則を適用する 次の記事で次の図を使用します。 - 概要 - Azure Storage - 仮想マシン - Azure スポーク仮想ネットワーク - Azure ハブ仮想ネットワーク |

Visio のダウンロード Visio のダウンロード 更新日: 2024 年 10 月 |

Azure IaaS にゼロ トラスト原則を適用する - 1 ページのポスター ゼロ トラストの原則を Azure IaaS 環境に適用するプロセスの 1 ページの概要。 |

その他の技術的な図については、IT アーキテクトと実装者向けのゼロ トラストの図を参照してください。

おすすめのトレーニング

Azure バーチャルマシンのディスクをセキュリティで保護する

| トレーニング | Azure バーチャルマシンのディスクをセキュリティで保護する |

|---|---|

| Azure Disk Encryption (ADE) を使用して、既存および新規のバーチャルマシン上の OS ディスクとデータ ディスクを暗号化する方法を説明します。 このモジュールでは、次の方法を学習します。 |

Azure の詳細なトレーニングについては、Microsoft カタログ全体を参照してください。

すべて参照 - トレーニング | Microsoftの学習

Azure でバーチャルマシンのホスト セキュリティを実装する

| トレーニング | Azure でバーチャルマシンのホスト セキュリティを実装する |

|---|---|

| このラーニング パスでは、Azure でバーチャルマシンを保護し、強化する方法について説明します。 |

Azure のバーチャルマシンに関するその他のトレーニングについては、Microsoft カタログの以下のリソースを参照してください。

Azure のバーチャルマシン | Microsoftの学習

次のステップ

azure にゼロ トラスト標準を適用する場合は、次の追加の記事を参照してください。

- Azure IaaS の概要

- Azure バーチャル デスクトップ

- Azure バーチャル WAN

- アマゾン ウェブ サービスの IaaS アプリケーション

- Microsoft Sentinel と Microsoft Defender XDR

関連情報

- Azure portal を使った Azure リソース グループの管理

- セキュア ブート

- vTPM の概要

- 構成証明

- Azure Disk Storage のサーバー側暗号化を有効にする

- AES 256 暗号化

- Azure Bastion

- Azure Virtual Desktop の Azure 多要素認証

- Windows Server 2019 以降

- Microsoft Entra 資格情報を使用して Linux VM にログインする

- 共通のゼロトラスト ID およびデバイス アクセス ポリシー

- 特権アクセスワークステーション (PAW)

- 特権アクセスの配置

- Microsoft Antimalware

- バーチャルマシン エージェント

- Azure で Windows VM を更新するための配置を計画する - Azure のサンプル シナリオ

- Azure Private Link を使用して、ネットワークを Azure Automation に安全に接続する

- Microsoft Defender for Servers

- Microsoft Defender for Endpoint

- Defender for Cloud の統合された脆弱性評価