条件付きアクセスを使用して Azure Virtual Desktop に Microsoft Entra 多要素認証を適用する

重要

Azure Virtual Desktop (classic) のドキュメントからこのページに来た方は、この記事を読み終えた後 Azure Virtual Desktop (classic) のドキュメントに戻ることを忘れないでください。

ユーザーは、さまざまなデバイスとクライアントを使用してどこからでも Azure Virtual Desktop にサインインできます。 ただし、自身の環境とユーザーを安全に保つために実行が必要な特定の対策があります。 Azure Virtual Desktop で Microsoft Entra 多要素認証 (MFA) を使用すると、サインイン プロセス中に、ユーザー名とパスワードに加えて、別の ID 形式を求めるダイアログがユーザーに表示されます。 条件付きアクセスを使用して Azure Virtual Desktop に MFA を適用することができ、さらに Web クライアント、モバイル アプリ、デスクトップ クライアント、またはすべてのクライアントのいずれに適用するか構成できます。

ユーザーがリモート セッションに接続するときは、Azure Virtual Desktop サービスとセッション ホストに対して認証する必要があります。 MFA が有効になっている場合は、Azure Virtual Desktop サービスへの接続時にそれが使用されます。ユーザーは、他のサービスにアクセスする方法と同じように、ユーザー アカウントと 2 つ目の認証形式の入力を求められます。 ユーザーがリモート セッションを開始する場合、セッション ホストにはユーザー名とパスワードが必要ですが、シングル サインオン (SSO) が有効になっている場合は、ユーザーにとってシームレスです。 詳しくは、「認証方法」を参照してください。

ユーザーが再認証を求められる頻度は、Microsoft Entra セッションの有効期間の構成設定によって異なります。 たとえば、Windows クライアント デバイスが Microsoft Entra ID に登録されている場合、アプリケーション間のシングル サインオン (SSO) に使用するプライマリ更新トークン (PRT) を受信します。 発行された PRT は 14 日間有効であり、ユーザーがデバイスをアクティブに使用している限り継続的に更新されます。

資格情報を記憶させることは便利ですが、個人デバイスを使用する企業のシナリオ向けのデプロイのセキュリティを低下させる可能性もあります。 ユーザーを保護するには、クライアントが Microsoft Entra 多要素認証の資格情報をより頻繁に要求し続けるようにできます。 条件付きアクセスを使用して、この動作を構成できます。

Azure Virtual Desktop に MFA を適用し、必要に応じて次のセクションで説明するサインイン頻度を構成する方法について説明します。

前提条件

使用を開始するために必要なものは次のとおりです。

- Microsoft Entra ID P1 または P2 を含むライセンスをユーザーに割り当てる。

- Azure Virtual Desktop ユーザーがグループ メンバーとして割り当てられている Microsoft Entra グループ。

- Microsoft Entra 多要素認証を有効にします。

条件付きアクセス ポリシーを作成する

Azure Virtual Desktop に接続するときに多要素認証が必要な条件付きアクセス ポリシーを作成する方法を、ここで説明します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

[保護]>[条件付きアクセス]>[ポリシー] に移動します。

[新しいポリシー] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て]>[ユーザー] で、[0 個のユーザーとグループが選択されました] を選びます。

[含める] タブで [ユーザーとグループの選択] を選び、[ユーザーとグループ] をオンにして、[選択] の [0 個のユーザーとグループが選択されました] を選びます。

開いた新しいペインで、グループ メンバーとして Azure Virtual Desktop ユーザーを含むグループを検索して選び、[選択] を選びます。

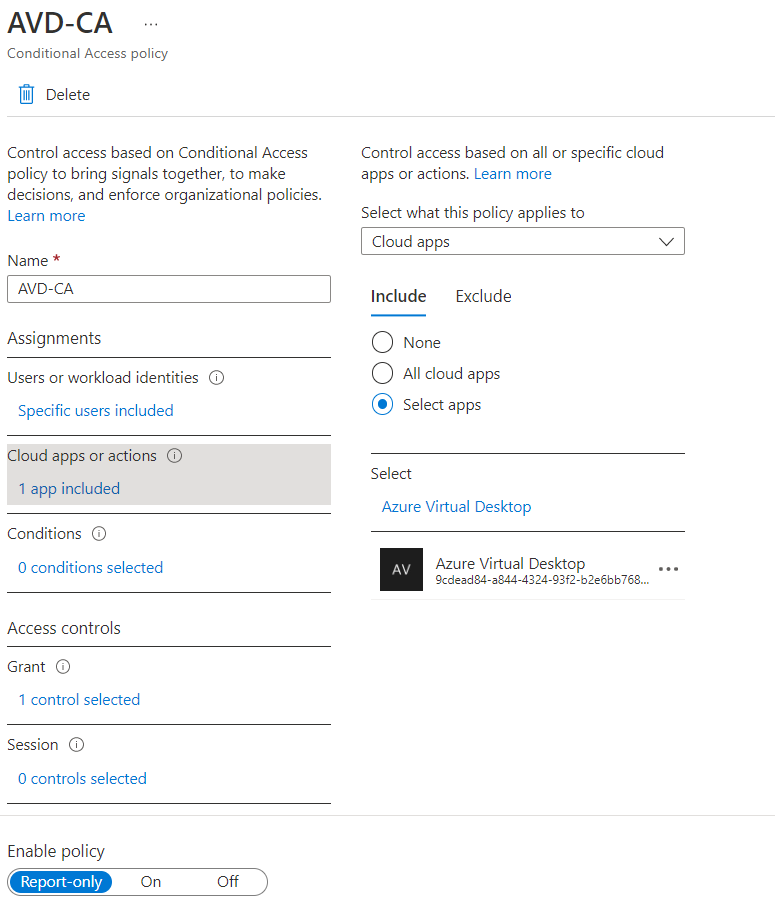

[割り当て]>[ターゲット リソース] で [ターゲット リソースが選択されていません] を選びます。

ドロップダウン リストの [このポリシーの適用対象を選択します] は、既定の [リソース (旧称クラウド アプリ)] のままにします。 [含める] タブで [リソースを選択してください] を選んでから、[選択] で [なし] を選びます。

開いた新しいペインで、保護対象のリソースに基づいて必要なアプリを検索して選びます。 お使いのシナリオに関連するタブを選択します。 Azure でアプリケーション名を検索する場合は、アプリケーション名に含まれるキーワードを順不同に入力するのではなく、アプリケーション名から始まる検索用語を順番に入力してください。 たとえば、Azure Virtual Desktop を使用する場合は、その順序で「Azure Virtual」と入力する必要があります。 「virtual」と入力した場合は、検索しても目的のアプリケーションが返されません。

Azure Virtual Desktop (Azure Resource Manager を基にした) の場合は、異なるそれらのアプリで MFA を構成できます。

Azure Virtual Desktop (アプリ

9cdead84-a844-4324-93f2-b2e6bb768d07)。これは、ユーザーが Azure Virtual Desktop にサブスクライブし、接続時に Azure Virtual Desktop Gateway の認証を受けるとき、ユーザーのローカル デバイスからサービスに診断情報が送信されるときに適用されます。ヒント

アプリ名は、以前は Windows Virtual Desktop でした。 表示名が変更される前に Microsoft.DesktopVirtualization リソース プロバイダーを登録した場合、アプリケーションには Azure Virtual Desktop と同じアプリ ID で Windows Virtual Desktop という名前が付けられます。

Microsoft リモート デスクトップ (アプリ ID

a4a365df-50f1-4397-bc59-1a1564b8bb9c) と Windows クラウド ログイン (アプリ ID270efc09-cd0d-444b-a71f-39af4910ec45)。 これらは、シングル サインオンが有効なときにユーザーがセッション ホストの認証を受けるときに適用されます。 サインイン頻度を除き、これらのアプリと Azure Virtual Desktop アプリの間で条件付きアクセス ポリシーを同じにすることをお勧めします。重要

現在、Azure Virtual Desktop へのアクセスに使われるクライアントは、Microsoft リモート デスクトップ Entra ID アプリを使ってセッション ホストの認証を受けます。 今後予定されている変更で、認証は Windows Cloud Login Entra ID アプリに移行されます。 スムーズに移行するには、両方の Entra ID アプリを CA ポリシーに追加する必要があります。

Azure Virtual Desktop Azure Resource Manager Provider というアプリ (アプリ ID:

50e95039-b200-4007-bc97-8d5790743a63) を選択しないでください。 このアプリは、ユーザー フィードを取得するためだけに使用され、多要素認証を持つことはできません。

アプリを選んだら、[選択] を選びます。

[割り当て]>[条件] で [0 個の条件が選択されました] を選びます。

[クライアント アプリ] で [構成されていない] を選びます。

開いた新しいペインの [構成] で [はい] を選びます。

このポリシーを適用するクライアント アプリを選びます:

- ポリシーを Web クライアントに適用する場合は、 [ブラウザー] を選択します。

- ポリシーを他のクライアントに適用する場合は、 [モバイル アプリとデスクトップ クライアント] を選択します。

- ポリシーをすべてのクライアントに適用する場合は、両方のチェック ボックスをオンにします。

- レガシ認証クライアントの値の選択を解除します。

![[条件付きアクセス] の [クライアント アプリ] ページのスクリーンショット。ユーザーによって [モバイル アプリとデスクトップ クライアント] および [ブラウザー] のチェック ボックスがオンに設定されています。](media/conditional-access-client-apps.png)

このポリシーを適用するクライアント アプリを選択したら、[完了] を選択します。

[アクセス制御]>[許可] で [0 個のコントロールが選択されました] を選びます。

開いた新しいペインで、[アクセス権の付与] を選びます。

[多要素認証を要求する] をオンにし、[選択] を選びます。

ページの下部で、[ポリシーの有効化] を [オン] に設定し、[作成] を選択します。

注意

Web クライアントでブラウザーを使用して Azure Virtual Desktop にサインインすると、クライアント アプリ ID が a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop client) としてログに記載されます。 これは、クライアント アプリが、条件付きアクセス ポリシーが設定されたサーバー アプリ ID に内部的にリンクされているためです。

ヒント

一部のユーザーが使用している Windows デバイスがまだ Microsoft Entra ID に登録されていない場合、"すべてのアプリにサインインしたままにする" というダイアログが表示されることがあります。 [組織がデバイスを管理できるようにする] をオフにし、[いいえ、このアプリのみにサインインします] を選ぶと、認証のプロンプトが頻繁に表示される可能性があります。

サインイン頻度を構成する

サインイン頻度ポリシーを使用すると、ユーザーが Microsoft Entra ベースのリソースにアクセスするときにサインインを要求される頻度を構成できます。 これは、お使いの環境をセキュリティで保護するのに役立ち、ローカル OS で MFA が必要なかったり、非アクティブ状態の後に自動的にロックされなかったりする個人用デバイスの場合は特に重要です。 ユーザーは、リソースにアクセスするときに Microsoft Entra ID から新しいアクセス トークンが要求された場合にのみ認証を求められます。

サインイン頻度ポリシーは、選択した Microsoft Entra アプリによって動作が異なります:

| アプリ名 | アプリ ID | Behavior |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | ユーザーが Azure Virtual Desktop にサブスクライブし、リソースの一覧を手動で更新し、接続中に Azure Virtual Desktop Gateway に対して認証する場合に、再認証が実施されます。 再認証期間が終了すると、ユーザーが Microsoft Entra への次の対話型サインインを完了するまで、バックグラウンド フィードの更新と診断のアップロードは警告なしで失敗します。 |

|

Microsoft リモート デスクトップ Windows クラウド ログイン |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

シングル サインオンが有効なときに、ユーザーがセッション ホストにサインインする場合に再認証が実施されます。 Azure Virtual Desktop クライアントは、セッション ホストへの認証に Microsoft リモート デスクトップ アプリから Windows クラウド ログイン アプリにすぐに切り替えるため、両方のアプリを一緒に構成する必要があります。 |

ユーザーが再びサインインするように求められるまでの期間を構成するには、次の手順を実行します。

- 前に作成したポリシーを開きます。

- [アクセス制御]>[セッション] で [0 個のコントロールが選択されました] を選びます。

- [セッション] ウィンドウで [サインインの頻度] を選択します。

-

[定期的な再認証] または [毎回] を選びます。

- [定期的な再認証] を選択した場合は、新しいアクセス トークンが必要なアクションを実行するときにユーザーが再度サインインを求められるまでの期間の値を設定し、次に [選択] を選択します。 たとえば、値を 1 に設定し、単位を [時間] に設定すると、最後のユーザー認証から 1 時間以上経過して接続が開始された場合に多要素認証が必要になります。

- [毎回] オプションは、現在パブリック プレビューで利用可能で、ホスト プールでシングル サインオンが有効になっているときに、Microsoft リモート デスクトップ アプリと Windows クラウド ログイン アプリに適用される場合にのみサポートされています。 [毎回] を選択すると、ユーザーは最後の認証から 5 から 10 分後に新しい接続を開始するとき、再認証を求められます。

- ページの下部にある [保存] を選択します。

Note

- 再認証は、ユーザーがリソースに対して認証する必要があり、新しいアクセス トークンが必要な場合にのみ行われます。 接続が確立された後は、構成したサインイン頻度より接続が長く続いた場合でも、ユーザーにプロンプトは表示されません。

- ネットワークの中断が発生し、構成したサインイン頻度の後にセッションを再確立する必要が生じた場合、ユーザーは再認証する必要があります。 このため、不安定なネットワークでは認証要求が頻繁に発生する可能性があります。

Microsoft Entra 参加済みセッション ホスト VM

接続を成功させるには、従来のユーザー単位の多要素認証サインイン方法を無効にする必要があります。 サインインを Windows Hello for Business などの強力な認証方法に制限しない場合は、条件付きアクセス ポリシーから Azure Windows VM サインイン アプリを除外する必要があります。