ランサムウェア攻撃の影響を限定する

ランサムウェア攻撃の影響を限定するための次の手順は、組織内で多くの特権情報が扱われるジョブの種類である特権ロールを保護することです。

ランサムウェア対策のこのフェーズは、脅威アクターがシステムに多くのアクセスを得ることを防ぐことを目的としています。

サイバー犯罪者が組織やデバイスに対してより多くのアクセス権を持つほど、データとシステムに対する潜在的な被害が高くなります。

ランサムウェアの特権アクセス戦略を策定する

特権アクセス侵害のリスクを軽減するためには、徹底的かつ包括的な戦略を適用する必要があります。

あなたが適用した他のセキュリティ制御は、環境内で特権アクセス権を持つ脅威アクターによって簡単に無効化される可能性があります。 悪意のあるアクターは、ソーシャル エンジニアリングを使用してアクセスを取得し、AI を利用して悪意のあるコードと URL を生成してレンダリングすることさえできます。 ランサムウェアの脅威アクターは、攻撃とそれに続く脅迫のために、組織内のすべての重要な資産を制御するための近道として特権アクセスを使用します。

プログラムまたはプロジェクトで説明責任を負うユーザー

次の表では、結果を推進するスポンサー、プログラム管理、プロジェクト管理の階層の観点から、ランサムウェアを防止するための特権アクセス戦略について説明します。

| リード | 実装者 | アカウンタビリティ |

|---|---|---|

| CISOまたはCIO | エグゼクティブ スポンサー | |

| プログラム リーダー | 結果とチーム間のコラボレーションを推進する | |

| IT およびセキュリティ アーキテクト | アーキテクチャに統合するコンポーネントに優先順位を付ける | |

| ID とキーの管理 | IDの変更を実装する | |

| 中央 IT 生産性またはエンド ユーザー チーム | デバイスと Office 365テナントへの変更を実装する | |

| セキュリティ ポリシーと基準 | 標準とポリシーのドキュメントを更新する | |

| セキュリティ コンプライアンス管理 | コンプライアンスを確保するために監視する | |

| ユーザー教育チーム | パスワードのガイダンスを更新する | |

ランサムウェアの特権アクセス戦略のチェックリスト

このチェックリストを含むのhttps://aka.ms/SPAガイダンスを使用してマルチパート戦略を構築します。

| 完了 | タスク | 説明 |

|---|---|---|

| エンドツーエンド セッション セキュリティを適用する。 | 管理インターフェイスへのアクセスを許可する前に、(Microsoft Entraの条件付きアクセスを使用して) ユーザーとデバイスの信頼性を明示的に検証します。 | |

| ID システムを保護および監視する。 | ディレクトリ、ID 管理、管理者アカウントとグループ、同意付与の構成などの特権エスカレーション攻撃を防ぎます。 | |

| ラテラル トラバーサルを軽減する。 | 1 つのデバイスを侵害しても、ローカル アカウントのパスワード、サービス アカウントのパスワード、またはその他のシークレットを使用して、他の多数またはすべてのデバイスをすぐに制御できないようにします。 | |

| 迅速な脅威対応を確保する。 | 環境内での敵対者のアクセスと時間を制限します。 詳細については、「検出と応答」を参照してください。 | |

実装の結果とタイムライン

30日から 90日間で次の結果を達成するよう努めてください。

100% の管理者がセキュリティで保護されたワークステーションの使用を要求される

100% のローカル ワークステーションまたはサーバーのパスワードがランダム化されている

100% の特権エスカレーション軽減策が配置されている

ランサムウェアの検出と対応

組織には、エンドポイント、電子メール、ID への一般的な攻撃に対する応答性の高い検出と修復が必要です。 即応性が重要になります。

脅威アクターが組織のラテラル トラバースを実行する時間を制限するには、一般的な攻撃エントリ ポイントを迅速に修復する必要があります。

プログラムまたはプロジェクトで説明責任を負うユーザー

次の表では、結果を判別して推進するスポンサー、プログラム管理、プロジェクト管理の階層の観点から、ランサムウェアに対する検出と対応機能の向上について説明します。

| Lead | 実装者 | アカウンタビリティ |

|---|---|---|

| CISOまたはCIO | エグゼクティブ スポンサー | |

| セキュリティ運用のプログラム リーダー | 結果とチーム間のコラボレーションを推進する | |

| 中央 IT インフラストラクチャ チーム | クライアントとサーバーのエージェントまたは機能を実装する | |

| セキュリティ運用 | 新しいツールをセキュリティ運用プロセスに統合する | |

| 中央 IT 生産性またはエンド ユーザー チーム | ディフェンダー for Endpoints、ディフェンダー for Office 365、ディフェンダー for Identity、ディフェンダー for Cloud Appsの機能を有効にする | |

| 中央 IT ID チーム | Microsoft Entra セキュリティと ディフェンダー for Identityを実装する | |

| セキュリティ アーキテクト | 構成、基準、ツールに関してアドバイスする | |

| セキュリティ ポリシーと基準 | 標準とポリシーのドキュメントを更新する | |

| セキュリティ コンプライアンス管理 | コンプライアンスを確保するために監視する | |

ランサムウェアの検出と対応のチェックリスト

これらのベスト プラクティスを適用して、検出と対応を向上させます。

| 完了 | タスク | 説明 |

|---|---|---|

| 一般的なエントリ ポイントに優先順位を付ける。 - Microsoft Defender XDR などの統合された Extended Detection and Response (XDR) ツールを使用して、高品質のアラートを提供し、応答中の摩擦と手動の手順を最小限に抑える。 - パスワード スプレーなどのブルート フォースの試行を監視する。 |

ランサムウェア (およびその他)のオペレーターは、エンドポイント、電子メール、ID、RDPをエントリ ポイントとして好みます。 | |

| 敵対者が次のようにセキュリティを無効にしていないか監視する (これは多くの場合、攻撃チェーンの一部です)。 - イベント ログのクリア (特にセキュリティ イベント ログと PowerShellの操作ログ)。 - セキュリティ ツールとコントロールの無効化。 |

脅威アクターは、攻撃をより安全に継続するために、セキュリティ検出機能をターゲットにします。 | |

| 市販のマルウェアを無視しない。 | ランサムウェアの脅威アクターは、ターゲット組織へのアクセス権をダーク マーケットから定期的に購入しています。 | |

| Microsoft Detection and Response Team (DART) など、外部の専門家をプロセスに統合して専門知識を補完する。 | 検出と復旧には経験が重視されます。 | |

| 影響を受けるデバイスを迅速に分離するには Defender for Endpoint を使用します。 | Windows 11 と 10の統合により、これが容易になります。 | |

次のステップ

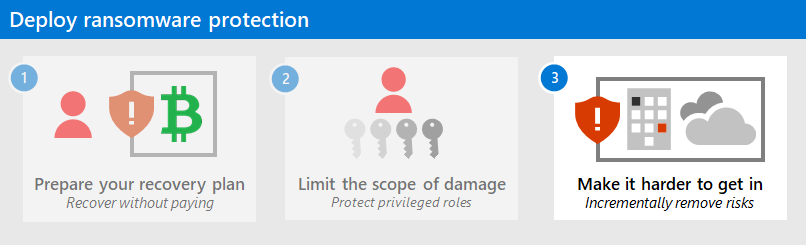

フェーズ 3 に進み、リスクを段階的に取り除くことによって、脅威アクターが環境に侵入するのを困難にします。

その他のランサムウェア リソース

Microsoft からの重要な情報:

- ランサムウェアの脅威の増大 (2021年 7月20日の Microsoft On the Issuesのブログ記事)

- 人間が操作するランサムウェア

- ランサムウェアや脅迫からの迅速な保護

- 2021 Microsoft Digital Defense Report (10 - 19 ページを参照)

- Microsoft Defender ポータルでのランサムウェア: 広範かつ継続的な脅威の脅威分析レポート

- Microsoftの検出と対応チーム (DART) ランサムウェア アプローチ と ケース スタディ

Microsoft 365:

- Microsoft 365テナントにランサムウェア保護を配置する

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェア攻撃からの回復

- マルウェアおよびランサムウェア対策

- Windows 10 PCをランサムウェアから保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでランサムウェアの脅威分析レポート

Microsoft Defender XDR:

Microsoft Azure:

- ランサムウェア攻撃に対する Azureの防御

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure バックアップを使用してランサムウェアからの保護を支援 (26 分のビデオ)

- システムの ID 侵害からの復旧

- Microsoft センチネル での高度なマルチステージ攻撃の検出

- Microsoft センチネル でのランサムウェアの Fusion 検出

Microsoft Defender for Cloud Apps:

ランサムウェア軽減策ガイダンスに関する Microsoft セキュリティ チームのブログ記事:

人為的ランサムウェア攻撃を Microsoft Copilot for Security により防御する (2024 年 3 月)

人が操作するランサムウェアと戦うためのガイド: パート1(2021年 9月)

Microsoftの検出および対応チーム (DART) がランサムウェア インシデント調査を実施する方法に関する重要なステップ。

人が操作するランサムウェアと戦うためのガイド: パート2(2021年 9月)

レコメンデーションとベスト プラクティス

サイバーセキュリティ リスクを理解して回復性を得る: 第4部 - 現在の脅威を調べる (2021年5月)

「Ransomware (ランサムウェア)」セクションを参照してください。

人間が操作するランサムウェア攻撃: 予防可能な災害 (2020年3月)

実際の攻撃の攻撃チェーン分析が含まれています。