ランサムウェア攻撃からの復旧計画

データへのアクセスの損失を避けるために、身代金の支払いの代替手段で始まるランサムウェア攻撃からの復旧計画を常に準備しておいてください。

ランサムウェア攻撃者が組織の制御を奪うと、金銭の支払いを迫るための多くの手段を手にします。 需要は主に次の 2 つのカテゴリに焦点を当てています:

身代金を支払ってアクセスを回復する

脅威アクターは、システムやデータへのアクセス権を返さないという脅しで支払いを要求します。 これは通常、システムとデータを暗号化し、暗号化解除キーの支払いを要求することによって行われます。

重要

身代金を支払っても、データへのアクセスの復元は保証されません。

金銭的に動機付けられたサイバー犯罪者 (多くの場合、他のユーザーから提供されたツールキットを使用している比較的アマチュアのオペレーター) は、支払いロックされた両方のファイルを保持する可能性があります。 システムとデータを100% 復号化するキーを提供する法的保証もなく、キーを提供する保証すらありません。 これらのシステムを復号化するプロセスでは、攻撃者の自家製ツールが使用され、多くの場合、使いづらい手動のプロセスです。

漏えいを回避するための支払い

脅威アクターは機密データや恥ずかしいデータを闇サイト (他の犯罪者) や世間に公開しないことと引き替えに支払いを要求します。

支払いを余儀なくされること (脅威アクターにとって有益な状況) を防ぐために実行できる最も直接的かつ効果的な行動は、組織がサイバー犯罪者あるいは自分自身でさえ変更できない不変ストレージから、企業全体を復元できるようにすることです。

最も機密性の高い資産を特定し、より高い保証レベルで保護することも非常に重要ですが、実行するプロセスはさらに長くて困難です。 フェーズ 1または2の他の領域の進行を妨げることはしたくありませんが、ビジネス、IT、セキュリティの利害関係者を集めて、次のような質問と回答を行うことによってプロセスを開始することをお勧めします。

- 侵害された場合に最も損害を被るビジネス資産は何ですか? たとえば、サイバー犯罪者に制御された場合にビジネス リーダーが脅迫要求に対して進んで支払うような資産は何ですか?

- これらのビジネス資産は、IT 資産 (ファイル、アプリケーション、データベース、サーバー、制御システムなど) にどのように変換されますか?

- これらの資産を保護または分離して、一般的な IT 環境へのアクセス権を持つ脅威アクターがアクセスできないようにするにはどうすればよいですか?

安全なバックアップ

重要なシステムとそのデータがバックアップされ、バックアップが脅威アクターによる意図的な消去または暗号化から保護されるようにする必要があります。

バックアップに対する攻撃は、組織が支払わずに対応する能力を損なうことに焦点が当てられ、多くの場合回復に必要なバックアップと主要なドキュメントをターゲットにして、脅迫要求への支払いを余儀なくされるようにします。

ほとんどの組織では、このレベルで意図的に標的にされることに対してバックアップと復元の手順を保護していません。

ランサムウェアから保護するためのバックアップと復元の計画では、攻撃の前に重要なビジネス システムを保護し、攻撃の最中に事業運営を迅速に復旧できるようにするために、何を行うべきかを説明します。

ランサムウェア攻撃が発生した場合に OneDrive ファイルを復元する方法について説明します。

プログラムとプロジェクト メンバーのアカウンタビリティ

次の表では、結果を判別して推進するスポンサー、プログラム管理、プロジェクト管理の階層の観点から、ランサムウェアからのデータの全体的な保護について説明します。

| Lead | 実装者 | アカウンタビリティ |

|---|---|---|

| 中央 IT 運用または CIO | エグゼクティブ スポンサー | |

| 中央 IT インフラストラクチャからのプログラム リーダー | 結果とチーム間のコラボレーションを推進する | |

| 中央 IT インフラストラクチャ/バックアップ | インフラストラクチャ バックアップを有効にする | |

| 中央 IT 生産性またはエンド ユーザー | OneDrive バックアップを有効にする | |

| セキュリティ アーキテクチャ | 構成と標準に関してアドバイスする | |

| セキュリティ ポリシーと標準 | 標準とポリシーのドキュメントを更新する | |

| セキュリティ コンプライアンス管理 | コンプライアンスを確保するために監視する | |

実装のチェックリスト

これらのベスト プラクティスを適用して、バックアップ インフラストラクチャをセキュリティで保護します。

| 完了 | タスク | 説明 |

|---|---|---|

| 定期的にすべての重要なデータを自動的にバックアップします。 | 最後のバックアップまでデータを回復できます。 | |

| ビジネス継続性/ディザスター リカバリー (BC/DR) 計画を定期的に実行します。 | ランサムウェアまたは脅迫攻撃を自然災害と同じ重要性を持つものとして処理することで、ビジネス運営の迅速な回復を保証します。 | |

| 意図的な消去と暗号化からバックアップを保護します。 - 強力な保護 – オンライン バックアップ (Azure バックアップ など)を変更する前にアウトオブバンドのステップ (MFAまたはPIN)を必須にします。 - 最も強力な保護 – バックアップをオンラインの不変ストレージ (Azure BLOB など) および (または) 完全なオフラインまたはオフサイトに格納します。 |

サイバー犯罪者がアクセスできるバックアップは、ビジネス復旧に使用できなくなる可能性があります。 バックアップへのアクセスに対してより強力なセキュリティを実装し、バックアップに格納されているデータを変更できないようにします。 | |

| 復元手順のドキュメント、構成管理データベース (CMDB)、ネットワーク ダイアグラムなど、復旧に必要なサポート ドキュメントを保護します。 | これらのリソースは、回復能力に影響を及ぼすため、脅威アクターはこれらを意図的にターゲットにします。 ランサムウェア攻撃に耐えられるようにします。 |

実装の結果とタイムライン

30日以内に、平均復旧時間 (MTTR) が、シミュレーションおよび実際の操作中に測定された BC/DR 目標を満たすようにします。

データ保護

ランサムウェア攻撃からの迅速で信頼性の高い回復を可能にし、一部の攻撃手法をブロックするために、データ保護を実装する必要があります。

ランサムウェアによる脅迫と破壊的攻撃は、データやシステムへの正当なアクセスがすべて失われた場合にのみ機能します。 支払わずに運営を再開する能力を脅威アクターが除去できなくすることで、ビジネスが保護され、あなたの組織を攻撃する金銭的インセンティブが低下します。

プログラムとプロジェクト メンバーのアカウンタビリティ

次の表では、結果を判別して推進するスポンサー、プログラム管理、プロジェクト管理の階層の観点から、ランサムウェアからの組織のデータの全体的な保護について説明します。

| Lead | 実装者 | アカウンタビリティ |

|---|---|---|

| 中央 IT 運用または CIO | エグゼクティブ スポンサー | |

| データ セキュリティからのプログラム リーダー | 結果とチーム間のコラボレーションを推進する | |

| 中央 IT 生産性またはエンド ユーザー | OneDrive と保護されているフォルダーに対する Microsoft 365テナントへの変更を実装する | |

| 中央 IT インフラストラクチャ/バックアップ | インフラストラクチャ バックアップを有効にする | |

| ビジネス/アプリケーション | 重要なビジネス資産を識別する | |

| セキュリティ アーキテクチャ | 構成と標準に関してアドバイスする | |

| セキュリティ ポリシーと標準 | 標準とポリシーのドキュメントを更新する | |

| セキュリティ コンプライアンス管理 | コンプライアンスを確保するために監視する | |

| ユーザー教育チーム | ユーザーのガイダンスにポリシーの更新が反映されるようにする | |

実装のチェックリスト

これらのベスト プラクティスを適用して、組織のデータを保護します。

| 完了 | タスク | 説明 |

|---|---|---|

| 組織をクラウドに移行します。 - バージョン管理とごみ箱の機能を利用するために、OneDrive や SharePoint などのクラウド ソリューションにユーザー データを移動します。 - 遅延と復旧コストを削減するために、ファイルを自分で回復する方法をユーザーに教育します。 |

Microsoft クラウド内のユーザー データは、組み込みのセキュリティおよびデータ管理機能によって保護できます。 | |

| 保護されるフォルダーを指定します。 | 承認されていないアプリケーションによってこれらのフォルダー内のデータが変更されることを難しくします。 | |

| アクセス許可を確認します。 - ファイル共有、SharePoint、その他のソリューションに対する広範な書き込み/削除の権限を検出します。 広範とは、ビジネス クリティカルなデータに対して多数のユーザーが書き込み/削除の権限を持つことと定義されます。 - ビジネス コラボレーションの要件を満たしながら、重要なデータの場所への広範なアクセス許可を減らします。 - 重要なデータの場所の監査と監視により、広範なアクセス許可が再び設定されないようにします。 |

広範なアクセスに依存するランサムウェア アクティビティによるリスクを軽減します。 | |

次のステップ

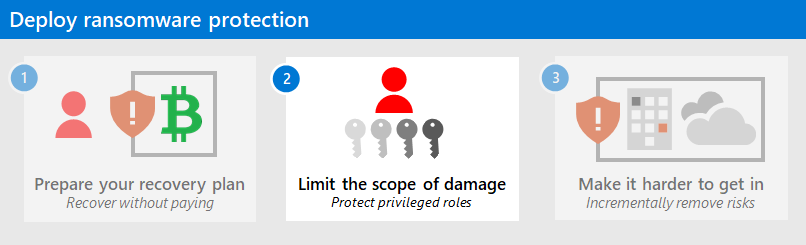

フェーズ2に進み、特権ロールを保護することで、攻撃の損害範囲を制限します。

その他のランサムウェア リソース

Microsoft からの重要な情報:

- [2023 Microsoft Digital Defense Report](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (17 - 26 ページを参照)

- Microsoft Blog - ランサムウェア、最新の脅威 - ランサムウェア

- 人間が操作するランサムウェア

- ランサムウェアや脅迫からの迅速な保護

- Microsoft Defender ポータルでのランサムウェア: 広範かつ継続的な脅威の脅威分析レポート

- Microsoft インシデント対応チーム (旧 DART/CRSP) のランサムウェア アプローチ と ケース スタディ

Microsoft 365:

- Microsoft 365テナントにランサムウェア保護を配置する

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェア攻撃からの回復

- マルウェアおよびランサムウェア対策

- Windows 10 PCをランサムウェアから保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでランサムウェアの脅威分析レポート

Microsoft Defender XDR:

Microsoft Azure:

- ランサムウェア攻撃に対する Azureの防御

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure バックアップを使用してランサムウェアからの保護を支援 (26 分のビデオ)

- システムの ID 侵害からの復旧

- Microsoft センチネル での高度なマルチステージ攻撃の検出

- Microsoft センチネル でのランサムウェアの Fusion 検出

Microsoft Defender for Cloud Apps:

Microsoft セキュリティ チームのブログ記事:

人間が操作するランサムウェアと戦うためのガイド: パート 2 (2021 年 9 月)

レコメンデーションとベスト プラクティス

サイバーセキュリティ リスクを理解して回復性を得る: 第4部 - 現在の脅威を調べる (2021年5月)

「Ransomware (ランサムウェア)」セクションを参照してください。

人間が操作するランサムウェア攻撃: 予防可能な災害 (2020年3月)

実際の攻撃の攻撃チェーン分析が含まれています。