Microsoft Purview ドメインとコレクションのアーキテクチャとベスト プラクティス

Microsoft Purview 統合ガバナンス ソリューションの中核となるデータ マップは、資産とそのメタデータの最新のマップをデータ資産全体に保持するサービスです。 データ マップをハイドレートするには、データ ソースを登録してスキャンする必要があります。 organizationでは、一元化または分散化されたビジネス ユニット、チーム、環境によって管理および管理される何千ものデータ ソースが存在する可能性があります。 これを管理するには、Microsoft Purview でドメインとコレクションを使用できます。

注:

この記事のベスト プラクティスの推奨事項は、 テナント レベル のアカウント (https://purview.microsoft.com) を使用している Microsoft Purview アカウントに適用されます。

ドメイン

Microsoft Purview では、 ドメイン は Data Map の基本要素であり、Microsoft Purview アカウント内の最上位階層を表します。 これらは、独立して動作する子会社または事業単位があるが、共通の Entra ID テナントを共有している場合に特に、organization内の責任の分離、効果的なorganization、およびデータ ガバナンスの管理を可能にします。 ドメインを使用することで、組織は次のようないくつかの機能を実現できます。

- 組織: ドメインは、ビジネス ユニットまたはリージョンに属するデータ ソース、資産、スキャン、セキュリティ関連リソースなどのリソースを論理的にグループ化するのに役立ちます。

- 委任: ドメインはコレクションより上の階層であり、Microsoft Purview 管理者は、特定のビジネス ユニットまたはサブ組織化の Microsoft Purview データ ガバナンス内のコンポーネントのサブセットに特定の管理タスクを委任できます。

- セキュリティ: ドメイン内のオブジェクトを分離することで、管理者は対象となるセキュリティ対策を実装し、アクセスをより効果的に制御できます。 たとえば、接続、資格情報、ポリシーなどのリソースは、特定のドメインに固有で表示できます。

- ライフサイクル管理: ドメインは、同じテナント内の開発、テスト、QA、運用前、運用リソースの分離を容易にします。

- リソースの分離: ドメインは、地域、法律、または規制の要件のためにリソースを分離するのに役立ちます。

コレクション

Microsoft Purview のコレクションは、メタデータの組織または下位組織のマッピングをサポートします。 コレクションを使用すると、フラット構造ではなく、階層内の部署内でデータ ソース、スキャン、資産を管理および管理できます。 コレクションを使用すると、organizationが Microsoft Purview を使用してデータを管理する方法に基づいて、データランドスケープのカスタム階層モデルを構築できます。

コレクションは、データ マップ内のメタデータのセキュリティ境界も提供します。 コレクション、データ ソース、メタデータへのアクセスは、最小特権モデルに従って、Microsoft Purview のコレクション階層に基づいて設定および管理されます。

- ユーザーは、ジョブを実行するために必要な最小限のアクセス権を持っています。

- ユーザーは、必要のない機密データにアクセスできません。

リレーションシップについて

-

ドメイン はより戦略的でポリシー中心ですが、 コレクション はより運用的でアクセス中心です。 たとえば、病院、クリニック、研究、管理などの複数のセグメントを持つ大規模な医療organizationでは、すべて同じMicrosoft Entra IDテナント、ドメイン、およびコレクションの下で、次のように定義できます。

- ドメイン: organizationは、セグメントごとにドメインを作成します。 これらのドメインは戦略的でポリシー中心です。つまり、セグメントごとに高レベルのガバナンス ポリシー、コンプライアンス要件、およびデータ管理戦略を定義します。 たとえば、病院ドメインには患者データのプライバシーと医療規制に関連するポリシーがある場合もあれば、研究ドメインでは、臨床試験のデータ共有契約と倫理的ガイドラインに焦点を当てる場合があります。 各ドメインには、独自の資格情報セット、スキャン ルール セット、ポリシー、接続のほか、他のドメインのユーザーや管理者に表示されないコレクション、データ ソース、スキャン、資産を含めることができます。

- コレクション: Hospitals ドメイン内には、管理する必要がある操作タスクがいくつかあります。 organizationは、緊急サービス、入院ケア、外来サービスなど、さまざまな運用単位のコレクションを作成します。 これらのコレクションは、より運用的でアクセス中心です。つまり、各運用ユニットに固有のデータ ソース、資産、スキャンを整理します。 これらのコレクションへのアクセスは、Hospitals セグメント内のユーザーの役割と責任に基づいて制御されます。 たとえば、救急部のスタッフだけが緊急サービス コレクションにアクセスできる一方で、入院患者ケア マネージャーは入院患者ケア コレクションにアクセスできます。

- コレクションは ドメイン内に存在し、ドメイン レベルで設定されたガバナンス ポリシーを継承できます。

- Microsoft Purview データ ガバナンスでは、ドメインとコレクションには個別の機能があります。 アカウントには、1 つの既定のドメインと最大 4 つのカスタム ドメインを含めることができます。 各ドメインは、独自のコレクション階層を持つことができます。

- Purview Administrators ロールのユーザー メンバーは、Purview Domain Manager ロールとしてアクセス権を付与することで、ドメインを作成および管理し、各部署へのアクセスを委任して独自のドメインを管理できます。

階層を定義する

設計に関する推奨事項

organizationの法的要件、データ管理を考慮したセキュリティ要件、およびorganizationのガバナンス構造に基づいて、ドメインとコレクションのアーキテクチャの設計を開始します。 この記事で推奨される アーキタイプを 確認してください。

Microsoft Purview でドメインとコレクションを構築する場合は、設計の意思決定プロセスの一環として、セキュリティとアクセス管理を検討してください。

既定のドメインから開始し、既定のドメイン内のコレクション階層を構築します。 次のいずれかの要件がある場合は、追加のドメインを使用します。

同じテナントの下に prod 環境と非 prod 環境を構築する必要があります。

複数のリージョンがあり、リソースを論理的に分離し、これらのリージョン間で責任を分離する必要があります。

organizationには、同じテナントの下に複数の企業または部署があり、リソースを分離し、管理と責任を分離する必要があります。

各ドメインまたはコレクションには、name 属性とフレンドリ名属性があります。 Microsoft Purview ガバナンス ポータルを使用してドメインまたはコレクションを展開する場合、重複を避けるために、システムによってランダムな 6 文字の名前が自動的に割り当てられます。

現在、ドメインまたはコレクション名には最大 36 文字を含め、コレクションフレンドリ名には最大 100 文字を含めることができます。

可能な場合は、組織構造を深く入れ子になったコレクション階層に複製しないようにします。 これを回避できない場合は、コレクションを区別しやすくするために、階層内のすべてのコレクションに異なる名前を使用してください。

ドメインとコレクションとロールの割り当てを一括でデプロイする場合は、API を使用してドメインとコレクションのデプロイを自動化します。

専用サービス プリンシパル名 (SPN) を使用して、API を使用してドメイン、コレクション、ロールの割り当てを管理するためのデータ マップに対する操作を実行します。 SPN を使用すると、権限を昇格したユーザーの数が減り、最小特権のガイドラインに従います。

設計上の考慮事項

ドメインは、 テナント レベルのアカウントを使用する Microsoft Purview アカウントでのみ使用できます。

Microsoft Purview アカウントには、既定のドメインに加えて、最大 4 つのドメインを持つことができます。 現在の Microsoft Purview アカウントを統合する一環として、コレクション、データ ソース、資産、スキャンなどの既存のデータ マップのコンテンツが新しいドメインに移行されます。

別の法的要件を持つ新しいorganizationをテナントにオンボードする予定の場合は、新しいドメインを作成します。

次のリソースはテナント レベルでデプロイされ、すべてのドメインに表示されます。

- Typedefs

- マネージド属性

- 用語集の用語

- 分類と分類ルール

- メタモデル

- 統合ランタイム

- ワークフロー

ドメインは、次のリソースを分離します。

- 資格情報

- セキュリティ接続

- カスタム スキャン ルール セット

- 高度なリソース セットとパターン ルール

- ポリシー

- ADF 接続

- コレクションと、コレクションにスコープを設定できるすべてのリソース

コレクションを使用すると、次のリソースが分離されます。

- データ ソース

- スキャン

- 資産

各 Microsoft Purview アカウントは、既定のドメインで作成されます。 既定のドメイン名は、Microsoft Purview アカウント名と同じです。 既定のドメインは削除できませんが、既定のドメインのフレンドリ名は変更できます。

コレクションには、必要な数の子コレクションを含めることができます。 ただし、各コレクションに含めることができるドメインと親コレクションは 1 つだけです。

Microsoft Purview のコレクション階層では、最大 8 レベルの深度で、最大 256 個のコレクションをサポートできます。 これにはルート コレクションは含まれません。

設計上、1 つの Microsoft Purview アカウントにデータ ソースを複数回登録することはできません。 このアーキテクチャは、1 つのデータ ソースにさまざまなレベルのアクセス制御を割り当てるリスクを回避するのに役立ちます。 複数のチームが 1 つのデータ ソースのメタデータを使用する場合は、親コレクション内のデータ ソースを登録して管理できます。 その後、各サブコレクションの下に対応するスキャンを作成して、関連する資産が各子コレクションの下に表示されるようにすることができます。

系列の接続と成果物は、データ ソースが下位レベルのコレクションに登録されている場合でも、既定のドメインにアタッチされます。

新しいスキャンを実行すると、既定では、スキャンはデータ ソースと同じコレクションにデプロイされます。 必要に応じて、別のサブコレクションを選択してスキャンを実行できます。 その結果、資産はサブコレクションの下に属します。

ドメインが空の場合は削除できます。

アセット、関連付けられたスキャン、データ ソース、または子コレクションがない場合は、コレクションを削除できます。

ユーザーにソースコレクションとコピー先コレクションのデータ ソース 管理ロールが付与されている場合、コレクション間でのデータ ソースの移動が許可されます。

ソース コレクションとコピー先コレクションのデータ キュレーター ロールがユーザーに付与されている場合、コレクション間での資産の移動が許可されます。

コレクションに対して移動操作と名前変更操作を実行するには、次の推奨事項と考慮事項を確認します。

コレクションの名前を変更するには、コレクション管理者ロールのメンバーである必要があります。

コレクションを移動するには、ソース コレクションとコピー先コレクションのコレクション管理者ロールのメンバーである必要があります。

承認モデルを定義する

Microsoft Purview には、Microsoft Defender for Office 365のロールと、Microsoft Purview データ プレーン内に存在するロールが含まれています。 Microsoft Purview アカウントを展開すると、既定のドメインが自動的に作成され、Microsoft Purview アカウントの作成者が Purview 管理者ロールの一部になります。 Microsoft Purview データ マップと統合カタログのアクセス許可の詳細については、ロールとアクセス許可のドキュメントを参照してください。

設計に関する推奨事項

Microsoft Purview アカウント レベルのロックアウトを回避するために、必要に応じて Microsoft Purview の既定のドメインへのアクセスを回復できるように、 テナントに緊急アクセス または重大な対策を実装することを検討してください。 緊急アカウントを使用するプロセスを文書化します。

Purview 管理者、ドメイン管理者、コレクション管理者の数を最小限に抑えます。 既定のドメインに最大 3 人のドメイン管理者ユーザーを割り当てます。これには、SPN アカウントと Break-glass アカウントが含まれます。 代わりに、コレクション 管理 ロールを最上位のコレクションまたはサブコレクションに割り当てます。

個々のユーザーではなくグループにロールを割り当てて、個々のロールを管理する際の管理オーバーヘッドとエラーを減らします。

自動化のために、ルート コレクションでサービス プリンシパルを割り当てます。

セキュリティを強化するには、purview 管理者、ドメイン管理者とコレクション管理者、データ ソース管理者、データ キュレーターに対して多要素認証を使用してMicrosoft Entra条件付きアクセスを有効にします。 緊急アカウントが条件付きアクセス ポリシーから除外されていることを確認します。

設計上の考慮事項

Microsoft Purview アクセス管理は、Microsoft Defender for Office 365のデータ プレーンとロールに移行しました。 Azure Resource Manager ロールは使用されなくなったため、Microsoft Purview を使用してロールを割り当てる必要があります。

Microsoft Purview では、Microsoft Purview アカウントが展開されているのと同じMicrosoft Entra テナント上のMicrosoft Entra IDから、ユーザー、セキュリティ グループ、サービス プリンシパル (マネージド ID を含む) にロールを割り当てることができます。

外部ユーザーに Microsoft Purview ロールを割り当てる前に、まずゲスト アカウントを B2B ユーザーとしてMicrosoft Entra テナントに追加する必要があります。

既定では、ドメイン管理者はデータ ソース管理者、データ 閲覧者、データ キュレーター ロールも取得するため、資産の読み取りまたは変更にアクセスできます。

既定では、グローバル管理者は既定のドメインのコレクション管理者として追加されます。

既定では、すべてのロールの割り当ては、すべての子コレクションによって自動的に継承されます。 ただし、ルート コレクションを除く任意のコレクションで [継承されたアクセス許可を制限 する]を有効にできます。 継承されたアクセス許可を制限 すると、コレクション管理者ロールを除くすべての親コレクションから継承されたロールが削除されます。

Azure Data Factory接続の場合: Azure Data Factoryに接続するには、既定のドメインのコレクション管理者である必要があります。

系列のAzure Data Factoryに接続する必要がある場合は、Microsoft Purview ルート コレクション レベルでデータ ファクトリのマネージド ID に Data Curator ロールを付与します。 作成 UI で Data Factory を Microsoft Purview に接続すると、Data Factory はこれらのロールの割り当てを自動的に追加しようとします。 Microsoft Purview の既定のドメインに対するコレクション管理者ロールがある場合、この操作は機能します。

ドメインとコレクションのアーキタイプ

Microsoft Purview のドメインとコレクションは、一元化、分散型、またはハイブリッドのデータ管理とガバナンス モデルに基づいてデプロイできます。 この決定は、ビジネス、法的、セキュリティの要件に基づいて行います。

例 1: 単一の環境と法的要件を共有する単一のorganization

この構造は、次の組織に適しています。

- 1 つの地理的な場所に基づいており、同じ法的要件の下で動作します。

- 次のレベルのデータ管理が部門、チーム、またはプロジェクトに分類される、一元化されたデータ管理とガバナンス チームを用意します。

階層は、次の垂直方向で構成されます。

ドメイン:

- 既定のドメイン: Contoso

既定のドメインのコレクション:

- 部署 (各部門の委任されたコレクション)

- Teams またはプロジェクト (プロジェクトに基づくさらに分離)

追加する特定のビジネス要件や法的要件がないため、ドメインを増やす必要はありません。

組織レベルの共有データ ソースは、ハブ コレクションに登録され、スキャンされます。

部署レベルの共有データ ソースは、部署コレクションに登録され、スキャンされます。

各データ ソースは、対応するコレクションに登録され、スキャンされます。 そのため、資産も同じコレクションに表示されます。

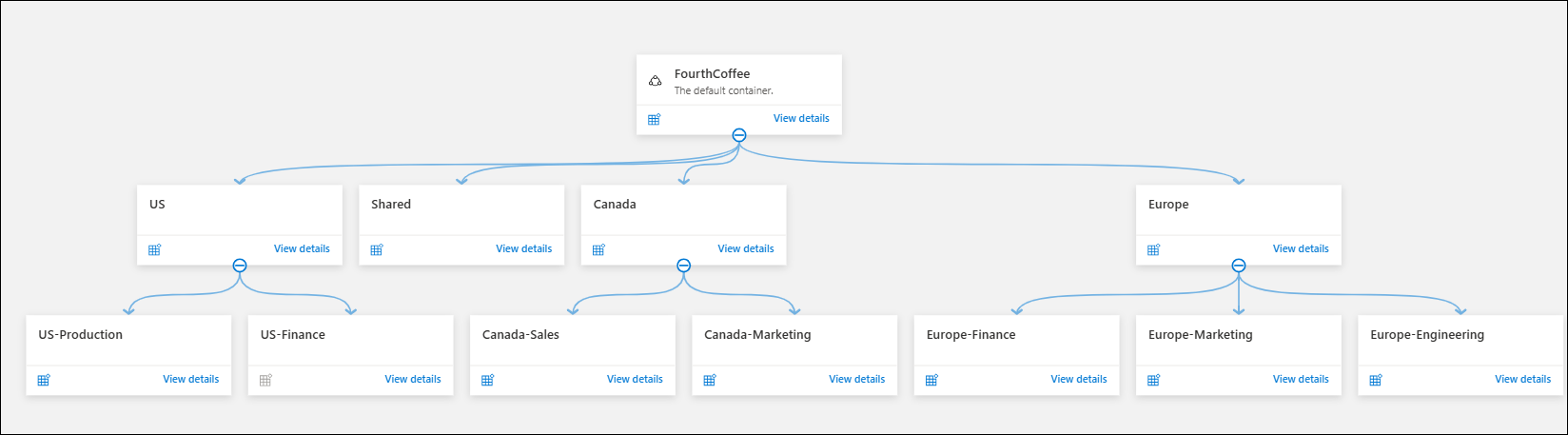

例 2: 一元管理を使用した単一のマルチリージョン organization

このシナリオは、組織に役立ちます。

- 複数のリージョンに存在する。

- データ ガバナンス チームが各リージョンで一元化または分散化されている場所。

- データ管理チームが各地理的な場所に分散され、フェデレーション管理も一元化されています。

- 独自のデータ ソースとリソースを管理する必要がある Teams

ドメインとコレクションの階層は、次のバーティカルで構成されます。

ドメイン:

- 既定のドメイン: FourthCoffee

既定のドメインのコレクション:

- 地理的な場所 (データ ソースとデータ所有者が配置されている地理的な場所に基づく最上位のコレクション)

- 部署 (各部門の委任されたコレクション)

- Teams またはプロジェクト (プロジェクトに基づくさらに分離)

このシナリオでは、各リージョンには、Microsoft Purview アカウントの既定のドメインの下に独自のコレクションがあります。 データ ソースは、独自の地理的な場所にある対応するコレクションに登録され、スキャンされます。 そのため、資産はリージョンのコレクション階層にも表示されます。

データ管理チームとガバナンス チームを一元化している場合は、既定のドメインからアクセス権を付与できます。 そうすると、データ マップ内のデータ資産全体が監視されます。 必要に応じて、一元化されたチームは、共有データ ソースを登録してスキャンできます。 一元化されたチームは、資格情報や統合ランタイムなどのセキュリティ リソースを管理することもできます。

リージョンベースのデータ管理チームとガバナンス チームは、対応するコレクションからアクセスを取得できます。

部署レベルの共有データ ソースは、部署コレクションに登録され、スキャンされます。

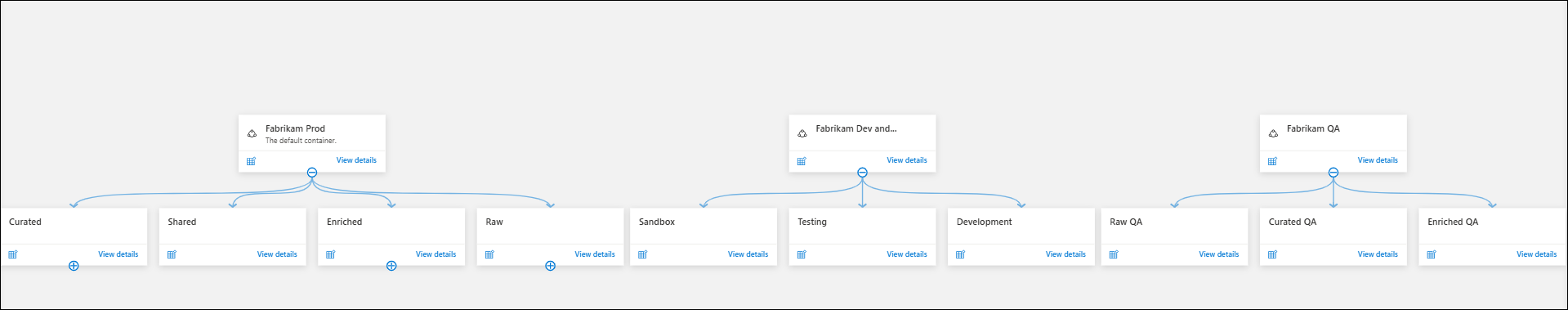

例 3: 複数の環境を含む単一organization

このシナリオは、すべての種類の prod 環境と非 prod 環境に対してシングル テナントがあり、可能な限りリソースを分離する必要がある場合に役立ちます。 データをより意味のあるものにするためにデータを変換できるデータ サイエンティストとデータ エンジニアは、Raw ゾーンと Refine ゾーンを管理できます。 その後、対応する環境の Produce または Curated ゾーンにデータを移動できます。

ドメインとコレクションの階層は、次のバーティカルで構成されます。

ドメイン:

- 既定のドメイン: Fabrikam の運用

- カスタム ドメイン 1: 開発とテスト

- カスタム ドメイン 2: QA

各ドメインのコレクションは、次のいずれかの縦書きに従うことができます。

- 部署、Teams、またはプロジェクト (プロジェクトに基づくさらに分離)

- データ変換ステージ (Raw、Enriched、Produce/Curated、Development など)

データ サイエンティストとデータ エンジニアは、メタデータをキュレーションできるように、対応するゾーンでデータ キュレーターの役割を持つことができます。 キュレーションされたゾーンへのデータ リーダー アクセスは、データ ペルソナ全体とビジネス ユーザーに付与できます。

例 4: 分散管理で同じ Entra ID テナントを使用する複数の組織または企業

このオプションは、複数の企業が同じ Entra ID テナントを共有し、各organizationがメタデータを整理し、独自のリソースを管理する必要があるシナリオに使用できます

注:

以前にテナントに複数の Microsoft Purview アカウントがある場合は、移行を選択した最初のアカウントが既定のドメインになり、他のアカウントを別のドメインにアップグレードできます。

ドメインとコレクションの階層は、次のバーティカルで構成されます。

ドメイン:

- 既定のドメイン: 親企業または Contoso などのorganization

- カスタム ドメイン 1: FourthCoffee

- カスタム ドメイン 2: Fabrikam

各ドメインのコレクションは、次のいずれかの縦書きに従うことができます。

- 部門、チーム、またはプロジェクト (プロジェクトに基づくさらに分離)

- データ変換ステージ (Raw、Enriched、Produce/Curated、Development など)

- organization内のリージョン

各organizationには、Microsoft Purview アカウントに独自のコレクション階層を持つ独自のドメインがあります。 セキュリティ リソースは各ドメイン内で管理され、対応するドメインでデータ ソースが登録およびスキャンされます。 資産は、特定のドメインのサブコレクション階層に追加されます。

データ管理とガバナンスorganizationを一元化している場合は、既定のドメインにすることができます。これにより、統合ランタイム、マネージド属性などの共有リソースを管理できます。

組織のデータ管理およびガバナンス チームは、各ドメインの一元管理または分散管理に応じて、対応するコレクションからより低いレベルでアクセスできます。

注:

共有非運用ドメインは、複数の組織によって作成および使用でき、各組織は、非 prod ドメインに独自の最上位レベルのコレクションを持ちます。

アクセス管理オプション

organization全体でデータの民主化を実装する場合は、1 つのドメインを使用し、既定のドメインのデータ閲覧者ロールをデータ管理、ガバナンス、ビジネス ユーザーに割り当てます。 サブコレクション レベルのデータ ソース 管理ロールとデータ キュレーター ロールを、対応するデータ管理およびガバナンス チームに割り当てます。

organizationでメタデータの検索と検出へのアクセスを制限する必要がある場合は、特定のコレクション レベルでデータ閲覧者ロールとデータ キュレーター ロールを割り当てます。 たとえば、米国の従業員を制限して、LATAM コレクションではなく米国のコレクション レベルでのみデータを読み取ることができるようにすることができます。

prod 環境と非 pro 環境を分離する場合、複数のアカウントを 1 つの統合アカウントにアップグレードする場合、または同じテナント内にセキュリティ要件が異なる複数の企業がある場合など、必要な場合にのみ追加のドメインを作成します。

ドメインとコレクションを使用して、これらのシナリオの組み合わせを Microsoft Purview データ マップに適用できます。

既定のコレクションで、一元化されたデータ セキュリティと管理チームにドメイン管理者ロールを割り当てます。 追加のドメインと下位レベルのコレクションの追加ドメインまたはコレクション管理を、対応するチームに委任します。