顧客管理型環境の暗号化キーを管理する

お客様には、保管中のデータを暗号化してデータを保護するためのデータ プライバシーとコンプライアンスの要件があります。 これにより、データベースのコピーが盗まれた場合にデータが公開されないように保護されます。 保管時のデータ暗号化により、盗まれたデータベース データは、暗号化キーなしで別のサーバーに復元されることから保護されます。

Power Platform に保存されているすべての顧客データは、既定で Microsoft が管理する強力な暗号化キーを使用して保存時に暗号化されます。 Microsoft がすべてのデータのデータベース暗号化キーを保存および管理するため、ユーザーによる管理は不要です。 ただし、Power Platform は、Microsoft Dataverse 環境に関連付けられているデータベース暗号化キーを自己管理できる、追加のデータ保護制御用に、この顧客管理の暗号化キー (CMK) を提供します。 これにより、オンデマンドで暗号化キーをローテーションまたは入れ替えることができます。さらに、必要に応じてサービスへのキー アクセスを取り消すと、Microsoft がお客様のデータにアクセスするのを防ぐこともできます。

Power Platform のカスタマー マネージド キーの詳細については、カスタマー マネージド キーのビデオを参照してください。

これらの暗号化キーの操作は、カスタマー マネージド キー (CMK) で利用できます:

- Azure Key Vault から RSA (RSA-HSM) キーを作成します。

- キーの Power Platform エンタープライズ ポリシーを作成します。

- キー コンテナーにアクセスするための Power Platform エンタープライズ ポリシーのアクセス許可を付与します。

- Power Platform サービス管理者にエンタープライズ ポリシーの読み取りを許可します。

- 環境に暗号化キーを適用します。

- 環境の CMK 暗号化を Microsoft 管理キーに戻すか、削除します。

- キーを変更するには、新しいエンタープライズ ポリシーを作成し、CMK から環境を削除して、新しいエンタープライズ ポリシーで CMK を再適用します。

- CMK キー コンテナーやキーのアクセス許可を取り消して、CMK 環境をロックします。

- CMK キーを適用して、Bring Your Own Key (BYOK) 環境を CMK に移行します。

現在、次のアプリとサービスにのみ保存されているすべての顧客データは、カスタマー マネージド キーで暗号化できます。

- Dataverse (カスタム ソリューションと Microsoft サービス)

- Dataverse のモデル駆動型アプリの Copilot

- Power Automate

- Dynamics 365 チャット

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (財務と運用)

- Dynamics 365 Intelligent Order Management (財務と運用)

- Dynamics 365 Project Operations (財務と運用)

- Dynamics 365 Supply Chain Management (財務と運用)

- Dynamics 365 Fraud Protection (財務と運用)

注意

Nuance 会話型 IVR および メーカー ウェルカム コンテンツ は、カスタマー マネージド キーの暗号化から除外されます。

Microsoft Copilot Studio は、独自のストレージと Microsoft Dataverse にデータを保存します。 これらの環境にカスタマー マネージド キーを適用すると、 Microsoft Dataverse 内のデータ ストアのみがキーで暗号化されます。 非 Microsoft Dataverse データは引き続き Microsoft 管理キーで暗号化されます。

注意

コネクタの接続設定は、Microsoft が管理するキーを使用して引き続き暗号化されます。

カスタマー マネージド キーのサポートについては、上記に記載されていないサービスの担当者にお問い合わせください。

注意

Power Apps の表示名、説明、接続のメタデータは、引き続き Microsoft が管理するキーで暗号化されます。

ヒント

ソリューション チェック中にソリューション チェッカーの実施によって生成されたダウンロード結果のリンクとその他のデータは、Microsoft が管理する鍵で暗号化され続けます。

Power Platform 統合が有効 になっている財務および運用アプリのある環境も暗号化できます。 Power Platform 統合のない財務と運用環境では、引き続き既定の Microsoft マネージド キーを使用してデータを暗号化します。 詳細: 財務と運用アプリの暗号化

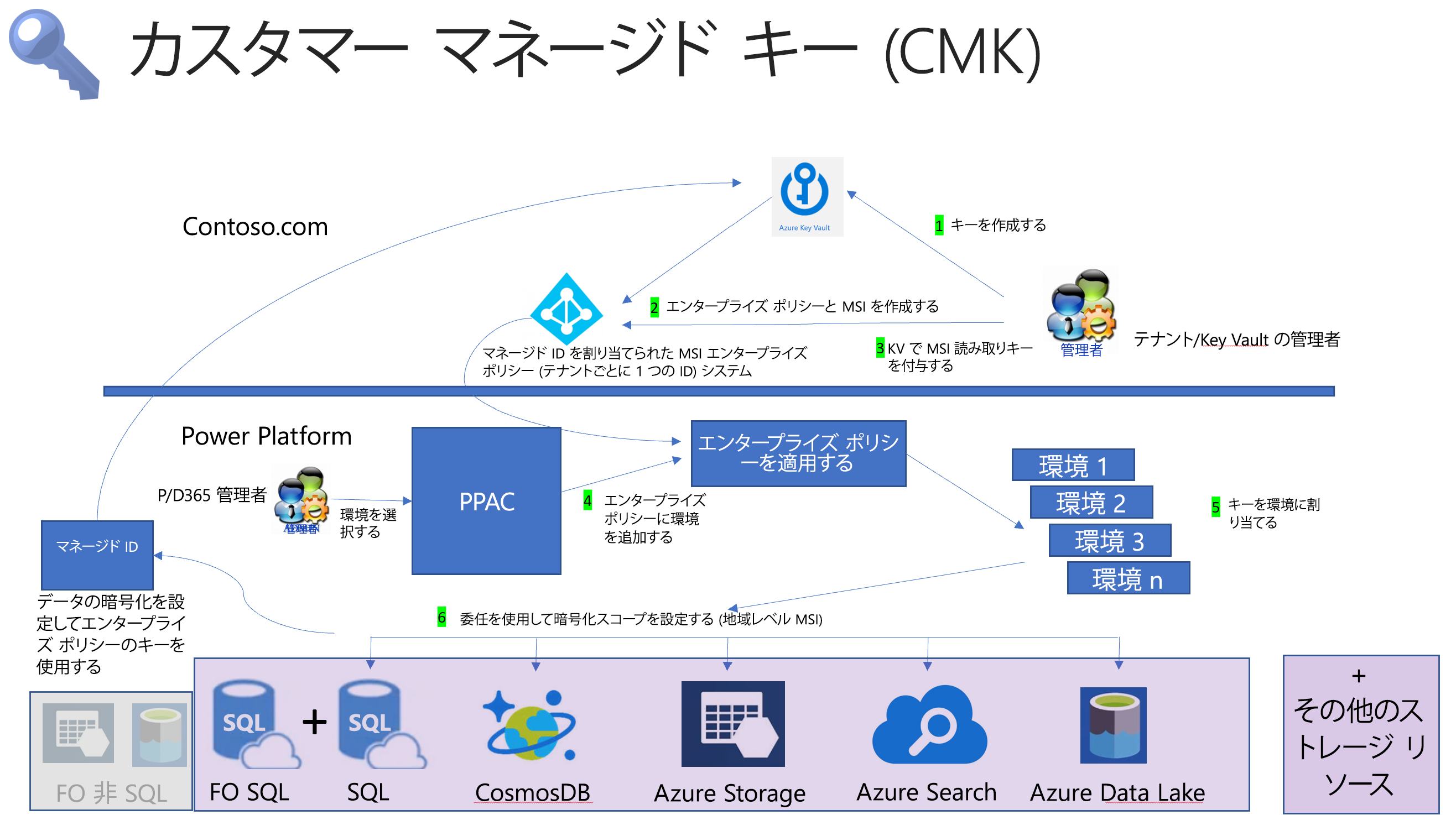

カスタマー マネージド キーの概要

カスタマー マネージド キーを使用すると、管理者は独自の Azure Key Vaul tから Power Platform ストレージ サービスに独自の暗号化キーを提供して、顧客データを暗号化できます。 Microsoft が Azure Key Vault に直接アクセスすることはできません。 Power Platform サービスが Azure Key Vault から暗号化キーにアクセスできるようにするため、管理者 は Power Platform エンタープライズ ポリシーを作成します。これは暗号化キーを参照し、このエンタープライズ ポリシーに、Azure Key Vault からキーを読み取るためのアクセス権を付与します。

Power Platform サービス管理者は、エンタープライズ ポリシーに Dataverse 環境を追加して、環境内のすべての顧客データを暗号化キーで暗号化することができます。 管理者は、別のエンタープライズ ポリシーを作成して環境の暗号化キーを変更し、(環境を削除した後に) 新しいエンタープライズ ポリシーに環境を追加できます。 顧客が管理するキーを使用して環境を暗号化する必要がなくなった場合、管理者はエンタープライズ ポリシーから Dataverse 環境を削除して、データの暗号化をマイクロソフトが管理するキーに戻すことができます。

管理者は、エンタープライズ ポリシーからキー アクセスを取り消すことでカスタマー マネージド キー環境をロックし、キー アクセスを復元することで環境のロックを解除できます。 詳細情報: Key Vault やキーのアクセス許可を取り消して環境をロックする

キー管理タスクを簡素化するために、タスクを 3 つの主な領域に分割します。

- 暗号化キーを作成します。

- エンタープライズ ポリシーを作成し、アクセスを許可します。

- 環境の暗号化を管理します。

警告

環境がロックされると、Microsoft サポートを含め、誰もアクセスできなくなります。 ロックされた環境は無効になり、データが失われる可能性があります。

顧客管理キーのライセンス要件

顧客管理のキー ポリシーは、管理環境用にアクティブ化された環境にのみ適用されます。 マネージド環境は、スタンドアロンの Power Apps、Power Automate、Microsoft Copilot Studio、Power Pages、およびプレミアム利用権を付与する Dynamics 365 ライセンスに権利として含まれます。 詳しくは、管理された環境のライセンス、とともに のライセンスの概要 Microsoft Power Platform を参照してください。

さらに、顧客管理キーを使用して、Microsoft Power Platform Dynamics 365 では、暗号化キー ポリシーが適用される環境のユーザーに次のいずれかのサブスクリプションが必要です:

- Microsoft 365 または Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Compliance

- Microsoft 365 F5 Security & Compliance

- Microsoft 365 A5/E5/F5/G5 情報保護とガバナンス

- Microsoft 365 A5/E5/F5/G5 インサイダー リスク管理ユーザー

キーを管理する場合の潜在的なリスクを理解する

ビジネス クリティカルなアプリケーションと同様に、管理レベルのアクセス権を持つ組織内の担当者は、信頼される必要があります。 管理キー機能を使用する前に、データベース暗号化キーを管理する場合のリスクを理解しておく必要があります。 組織内で働く悪意のある管理者 (組織のセキュリティやビジネス プロセスに悪影響を与えるために管理者レベルのアクセス権が付与されている、または取得されている人) が、管理キー機能を使用してキーを作成し、それを使用してテナント内の環境をロックする場合があります。

次の一連のイベントを検討します。

悪意のあるキー コンテナー管理者 は、Azure portal でキーとエンタープライズ ポリシーを作成します。 Azure Key Vault の管理者は Power Platform 管理センターで環境をエンタープライズ ポリシーに追加します。 その後、悪意のある管理者が Azure portal に戻り、エンタープライズ ポリシーへのキー アクセスを取り消して、すべての環境をロックします。 これにより、すべての環境にアクセスできなくなり、ビジネスの中断が発生します。このイベントが解決されない場合、つまりキー アクセスが復元されない場合、環境データが失われる可能性があります。

ヒント

- Azure Key Vault には、キーの復元をサポートする組み込みの保護機能が備わっており、これには Key Vault の設定でソフト削除とパージ保護を有効にする必要があります。

- 考慮すべきもう 1 つの安全策は、Azure Key Vault の管理者が Power Platform 管理センターへのアクセス権限を持たないように、タスクを分離することです。

リスクを軽減するための職務の分離

このセクションでは、各管理者ロールが担当するカスタマー マネージド キー機能の職務について説明します。 これらのタスクを分離することで、カスタマー マネージド キーに関連するリスクを軽減できます。

Azure Key Vault と Power Platform/Dynamics 365 サービス管理タスク

カスタマー マネージド キーを有効にするには、まずキー コンテナー管理者が Azure Key Vault にキーを作成し、Power Platform エンタープライズ ポリシーを作成します。 エンタープライズ ポリシーが作成されると、特別な Microsoft Entra ID マネージド ID が作成されます。 次に、キー コンテナー管理者が Azure Key Vault に戻り、エンタープライズ ポリシー/マネージド ID に暗号化キーへのアクセスを許可します。

次に、キー コンテナー 管理者は、それぞれの Power Platform/Dynamics 365 サービス管理者にエンタープライズ ポリシーへの読み取りアクセスを付与します。 読み取り権限が付与されると、Power Platform/Dynamics 365 サービス管理者は、Power Platform 管理センターに移動し、エンタープライズ ポリシーに環境を追加します。 追加されたすべての環境の顧客データは、このエンタープライズ ポリシーにリンクされたカスタマー マネージド キーで暗号化されます。

前提条件

- Azure Key Vault または Azure Key Vault で管理されるハードウェア セキュリティ モジュールが含まれる Azure サブスクリプション。

- 以下を持つ Microsoft Entra ID:

- Microsoft Entra サブスクリプションへの共同作成者アクセス許可。

- Azure Key Vault とキーを作成するためのアクセス許可。

- リソース グループを作成するためのアクセス。 これは、キー コンテナーを設定するために必要です。

Azure Key Vault を使用してキーを作成し、アクセスを許可する

Azure Key Vault 管理者 は、Azure でこれらのタスクを実行します。

- Azure 有料サブスクリプションと Key Vault を作成します。 Azure Key Vault を含むサブスクリプションが既にある場合は、この手順を無視してください。

- Azure Key Vault サービスに移動し、キーを作成します。 詳細: キー コンテナーにキーを作成する

- Azure サブスクリプションの Power Platform エンタープライズ ポリシー サービスを有効にします。 これは一度だけ行ってください。 詳細: Azure サブスクリプションの Power Platform エンタープライズ ポリシー サービスを有効にする

- Power Platform エンタープライズ ポリシーを作成します。 詳細: エンタープライズ ポリシーの作成

- キー コンテナーにアクセスするためのエンタープライズ ポリシーのアクセス許可を付与します。 詳細: キー コンテナーにアクセスするためのエンタープライズ ポリシーのアクセス許可を付与する

- エンタープライズ ポリシーを読み取るための Power Platform および Dynamics 365 管理者のアクセス許可を付与します。 詳細: エンタープライズ ポリシーを読み取るための Power Platform 管理者権限を付与する

Power Platform/Dynamics 365 サービス管理者 Power Platform 管理センター タスク

前提条件

- Power Platform 管理者は、Power Platform または Dynamics 365 サービス 管理者 Microsoft Entra のいずれかの役割に割り当てる必要があります。

Power Platform 管理センターで環境の暗号化を管理する

Power Platform 管理者は、Power Platform 管理センターで環境に関連するカスタマー マネージド キー タスクを管理します。

- Power Platform 環境をエンタープライズ ポリシーに追加して、カスタマー マネージド キーでデータを暗号化します。 詳細: エンタープライズ ポリシーに環境を追加してデータを暗号化する

- エンタープライズ ポリシーから環境を削除して、暗号化を Microsoft マネージド キーに戻します。 詳細: ポリシーから環境を削除して、暗号化を Microsoft マネージド キーに戻す

- 古いエンタープライズ ポリシーから環境を削除し、新しいエンタープライズ ポリシーに環境を追加して、キーを変更します。 詳細: 暗号化キーを作成してアクセスを許可する

- BYOK から移行します。 以前の自己管理暗号化キー機能を使用している場合は、キーを顧客管理キーに移行できます。 詳細情報: 自分のキーの持ち込み環境を顧客管理のキーに移行する

暗号化キーの作成とアクセスの許可

Azure 有料サブスクリプションとキー コンテナーを作成する

Azure では、次の手順を実行します。

従量課金制とそれに相当する Azure サブスクリプションを作成します。 テナントが既にサブスクリプションを持っている場合、この手順は必要ありません。

リソース グループを作成します。 詳細: リソース グループを作成する

注意

Power Platform 環境のリージョン (米国など) と一致する場所 (米国中部など) を持つリソース グループを作成するか使用します。

前の手順で作成したリソース グループで、論理的な削除とパージ保護を含む有料サブスクリプションを使用してキー コンテナーを作成します。

重要

環境が暗号化キーの偶発的な削除から確実に保護されるようにするには、キー コンテナーで論理的な削除と消去保護が有効になっている必要があります。 これらの設定を有効にしないと、独自のキーで環境を暗号化することはできません。 詳細: Azure Key Vault の論理的な削除の概要 詳細: Azure portal を使用してキー コンテナーを作成する

キー コンテナーでキーを作成する

- 前提条件が満たされていることを確認します。

- Azure portal>Key Vault に移動し、暗号化キーを生成するキー コンテナーを見つけます。

- Azure Key Vault の設定を確認します:

- 設定でプロパティを選択します。

- 論理的な削除で、このキー コンテナーで論理的な削除が有効になっていますオプションに設定するか、設定されていることを確認します。

- パージ保護で、パージ保護を有効にする (削除されたキー コンテナおよびキー コンテナ オブジェクトに必須なリテンション期間を強制適用する) を有効に設定するか、有効になっていることを確認します。

- 変更を行うには、保存を選択します。

RSA キーを作成する

次のプロパティを持つキーを作成またはインポートします。

- Key Vault プロパティ ページで、キーを選択します。

- 生成 / インポート を選択します。

-

キーの作成画面で次の値を設定し、作成を選択します。

- オプション: 生成

- 名前: キーの名前を指定します

- キーのタイプ: RSA

- RSA キー サイズ: 2048 または 4096

重要

キーに 有効期限 を設定し、そのキーの有効期限が切れた場合、このキーで暗号化されたすべての環境が停止します。 ローカル Power Platform管理者と Azure Key Vault 管理者にメール通知を送信して、有効期限切れの証明書を監視するアラート を設定します。 これは、サービス機能停止を防グために重要です。

ハードウェア セキュリティ モジュール (HSM) の保護されたキーをインポートする

ハードウェア セキュリティ モジュール (HSM) の保護されたキーを使用して、Power Platform Dataverse 環境を暗号化できます。 エンタープライズ ポリシーを作成できるように、HSM で保護されたキーをキー コンテナーにインポートする必要があります。 詳細については、サポートされる HSMHSM で保護されたキーをKey Vaultにインポートする (BYOK) を参照してください。

Azure Key Vault のマネージド HSM でキーを作成する

Azure Key Vault マネージド HSM から作成された暗号化キーを使用して、環境データを暗号化できます。 これにより、FIPS 140-2 レベル 3 のサポートが得られます。

RSA-HSM キーを作成する

前提条件が満たされていることを確認します。

Azure portal に移動します。

マネージド HSM の作成:

マネージド HSM で パージ保護 を有効にします。

マネージド HSM キー コンテナーを作成したユーザーに、 マネージド HSM 暗号化ユーザー ロールを付与します。

- Azure ポータル でマネージド HSM キー コンテナーにアクセスします。

- Local RBAC に移動して + 追加 選択します。

- 役割 ドロップダウン リストで、役割の割り当て ページの 管理された HSM 暗号化ユーザー の役割を選択します。

- スコープ で すべてのキー を選択します。

- セキュリティ プリンシパルの選択 を選択し、プリンシパルの追加 ページで管理者を選択します。

- 作成を選択します。

RSA-HSM キーを作成します。

- オプション: 生成

- 名前: キーの名前を指定します

- キーのタイプ: RSA-HSM

- RSA キー サイズ: 2048

ヒント

サポートされている RSA-HSM キー サイズ: 2048 ビットと 3072 ビット。

プライベート リンクを使用して Azure Key Vault のキーで環境を暗号化する

プライベート エンドポイント を有効にして Azure Key Vault のネットワークを更新し、Key Vault 内のキーを使用して Power Platform 環境を暗号化できます。

新しいキー コンテナーを作成してプライベート リンク接続を確立する か、既存のキー コンテナーへのプライベート リンク接続を確立する かのどちらかを行い、このキー コンテナーからキーを作成し、それを使用して環境を暗号化することができます。 すでにキーを作成した後で 既存のキー コンテナーへのプライベート リンク接続を確立 し、それを使用して環境を暗号化することもできます。

プライベート リンクを使用してキー コンテナーのキーでデータを暗号化する

次のオプションを使用して Azure Key Vault を作成します:

- パージ保護 を有効にする

- キー タイプ: RSA

- キー サイズ: 2048 または 4096

エンタープライズ ポリシーの作成に使用するキー コンテナー URL、暗号化キーの URL をコピーします。

注意

プライベート エンドポイントをキー コンテナーに追加するか、パブリック アクセス ネットワークを無効にすると、適切なアクセス許可がない限り、キーを表示できなくなります。

仮想ネットワーク を作成します。

キー コンテナーに戻り、プライベート エンドポイント接続を Azure Key Vault に追加します。

注意

パブリック アクセスを無効にする ネットワーク オプションを選択し、信頼できる Microsoft サービスがこのファイアウォールをバイパスすることを許可する 例外を有効にする必要があります。

Power Platform エンタープライズ ポリシーを作成します。 詳細: エンタープライズ ポリシーの作成

キー コンテナーにアクセスするためのエンタープライズ ポリシーのアクセス許可を付与します。 詳細: キー コンテナーにアクセスするためのエンタープライズ ポリシーのアクセス許可を付与する

エンタープライズ ポリシーを読み取るための Power Platform および Dynamics 365 管理者のアクセス許可を付与します。 詳細: エンタープライズ ポリシーを読み取るための Power Platform 管理者権限を付与する

Power Platform 管理センターの管理者は、暗号化する環境を選択し、マネージド環境を有効にします。 詳細: エンタープライズ ポリシーに追加するマネージド環境を有効にする

Power Platform 管理センターの管理者は、マネージド環境をエンタープライズ ポリシーに追加します。 詳細: エンタープライズ ポリシーに環境を追加してデータを暗号化する

Azure サブスクリプションの Power Platform エンタープライズ ポリシー サービスを有効にする

リソース プロバイダーとして Power Platform を登録します。 このタスクは、Azure Key Vault が存在する Azure サブスクリプションごとに、1 回だけ行う必要があります。 リソースプロバイダーを登録するには、サブスクリプションへのアクセス権が必要です。

- Azure portal にサインインしてサブスクリプション>リソース プロバイダーに移動します。

- リソース プロバイダーのリストで、Microsoft.PowerPlatform を検索し、登録します。

エンタープライズ ポリシーを作成する

- PowerShell MSI をインストールします。 詳細情報: Windows、Linux、macOS に PowerShell をインストールする

- PowerShell MSI インストールしたら、カスタム テンプレートを Azure に展開するに戻ります。

- 独自のテンプレートをエディターに作成リンクを選択します。

- この JSON テンプレート をメモ帳などのテキスト エディターにコピーします。 詳細: エンタープライズ ポリシー json テンプレート

- JSON テンプレート内の次の値を置き換えます: EnterprisePolicyName、EnterprisePolicy を作成する必要がある場所、 keyVaultId、および keyName。 詳細: json テンプレートのフィールド定義

- 更新したテンプレートをテキスト エディターからコピーして、Azure のカスタム デプロイの編集テンプレートに貼り付け、保存を選択します。

- エンタープライズ ポリシーを作成するサブスクリプションとリソース グループを選択します。

- レビュー + 作成を選択し、次に作成を選択します。

デプロイが開始されます。 完了すると、エンタープライズ ポリシーが作成されます。

エンタープライズ ポリシー json テンプレート

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON テンプレートのフィールド定義

name。 エンタープライズ ポリシーの名前。 これは、Power Platform 管理センターに表示されるポリシーの名前です。

場所。 次のいずれかです。 これはエンタープライズ ポリシーの場所であり、Dataverse 環境の地域に対応している必要があります。

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Azure portal でキー コンテナーのプロパティからこれらの値をコピーします。

- keyVaultId: キー コンテナー> キー コンテナーを選択する >概要 に移動します。 Essentials の横で、JSON ビューを選択します。 リソース ID をクリップボードにコピーし、コンテンツ全体を JSON テンプレートに貼り付けます。

- keyName: キー コンテナー> キー コンテナーを選択する >キー に移動します。 キーの名前に注目し、JSON テンプレートに名前を入力します。

キー コンテナーにアクセスするためのエンタープライズ ポリシーのアクセス許可を付与する

エンタープライズ ポリシーが作成されたら、キー コンテナー管理者がエンタープライズ ポリシー/マネージド ID に暗号化キーへのアクセスを許可します。

- Azure portal にサインインして、キー コンテナに移動します。

- キーがエンタープライズ ポリシーに割り当てられたキー コンテナーを選択します。

- アクセス制御 (IAM) タブを選択してから、+ 追加 を選択します。

- ドロップダウン リストから ロールの割り当ての追加 を選択します

- Key Vault Crypto Service Encryption User を検索して選択します。

- 次へを選択します。

- + メンバーの選択 を選択します。

- 作成したエンタープライズ ポリシーを検索します。

- エンタープライズ ポリシーを選択し、選択 を選択します。

- レビュー+ 割り当て を選択します。

注意

上記のアクセス許可設定は、Azure ロールベースのアクセス コントロール のキー コンテナーの アクセス許可モデル に基づいています。 キー コンテナーが 資格情報コンテナー アクセス ポリシー に設定されている場合は、ロールベース モデルに移行することをお勧めします。 資格情報コンテナー アクセス ポリシー を使用してエンタープライズ ポリシーにキー コンテナーへのアクセスを許可するには、アクセス ポリシーを作成し、キー管理操作 で 取得 を選択し、暗号化操作 で アンラップ キ― と ラップ キー を選択します。

ヒント

計画外のシステム停止を防ぐために、エンタープライズ ポリシーがキーにアクセスできることが重要です。 次のことを確認してください:

- Key Vault はアクティブです。

- キーはアクティブであり、期限切れではありません。

- キーは削除されていません。

- 上記のキー権限は取り消されません。

暗号化キーにアクセスできない場合、このキーを使用している環境は無効になります。

エンタープライズ ポリシーを読み取るための Power Platform 管理者権限を付与する

Dynamics 365 または管理ロールを持つ Power Platform 管理者は、Power Platform 管理センターにアクセスして、環境をエンタープライズ ポリシーに割り当てることができます。 エンタープライズ ポリシーにアクセスするには、Azure Key Vault アクセス権を持つ管理者が、閲覧者 ロールを Power Platform 管理者に付与する必要があります。閲覧者 ロールが付与されると、Power Platform 管理者 は Power Platform 管理センターでエンタープライズ ポリシーを表示できます。

注意

エンタープライズ ポリシーに閲覧者ロールを付与された Power Platform および Dynamics 365 管理者のみが、ポリシーに環境を追加できます。 他の Power Platform または Dynamics 365 の管理者は、エンタープライズ ポリシーを表示できる場合がありますが、ポリシーに環境を追加をしようとするとエラーが発生します。

閲覧者ロールを Power Platform 管理者に付与する

- Azure portal にサインインします。

- Power Platform または Dynamics 365 管理者のオブジェクト ID をコピーします。 これを行うには、次のようにします。

- Azure でユーザー領域に移動します。

- すべてのユーザー リストで、ユーザーの検索を使用して Power Platform または Dynamics 365 管理者アクセス許可を持つユーザーを探します。

- ユーザー レコードを開き、概要タブでユーザーのオブジェクト ID をコピーします。 後でメモ帳などのテキスト エディターにこれを貼り付けます。

- エンタープライズ ポリシー リソース ID をコピーします。 これを行うには、次のようにします。

- Azure で Resource Graph エクスプローラーに移動します。

-

検索ボックスに

microsoft.powerplatform/enterprisepoliciesと入力し、microsoft.powerplatform/enterprisepolicies リソースを選択します。 - コマンド バーで、クエリの実行を選択します。 すべての Power Platform エンタープライズ ポリシーの一覧が表示されます。

- アクセスを許可するエンタープライズ ポリシーを見つけます。

- エンタープライズ ポリシーの右にスクロールし、詳細を表示を選択します。

- 詳細ページで、id をコピーします。

-

Azure Cloud Shell を起動し、次のコマンドを実行して、objId をユーザーのオブジェクト ID、EP Resource Id を前の手順でコピーされた

enterprisepoliciesID に置き換えます。New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

環境の暗号化を管理する

環境の暗号化を管理するには、次のアクセス許可が必要です。

- Power Platform および/または Dynamics 365 管理者 セキュリティ ロール を持つ Microsoft Entra アクティブ ユーザー。

- Power Platform または Dynamics 365 サービス管理者ロールのいずれかを持つ Microsoft Entra ユーザー。

キー コンテナー管理者は、暗号化キーとエンタープライズ ポリシーが作成されたことを Power Platform 管理者に通知し、エンタープライズ ポリシーを Power Platform 管理者に提供します。カスタマー マネージド キーを有効にするには、Power Platform 管理者が環境をエンタープライズ ポリシーに割り当てます。 環境が割り当てられて保存されると、Dataverse により暗号化プロセスが開始されて、すべての環境データが設定され、カスタマー マネージド キーで暗号化されます。

エンタープライズ ポリシーに追加するマネージド環境を有効にする

- Power Platform 管理センター にサインインして、環境を選択します。

- 環境リストで環境を選択し、確認する。

- 管理された環境を有効にする アクションバーのアイコンを選択します。

- 有効にするを選択します。

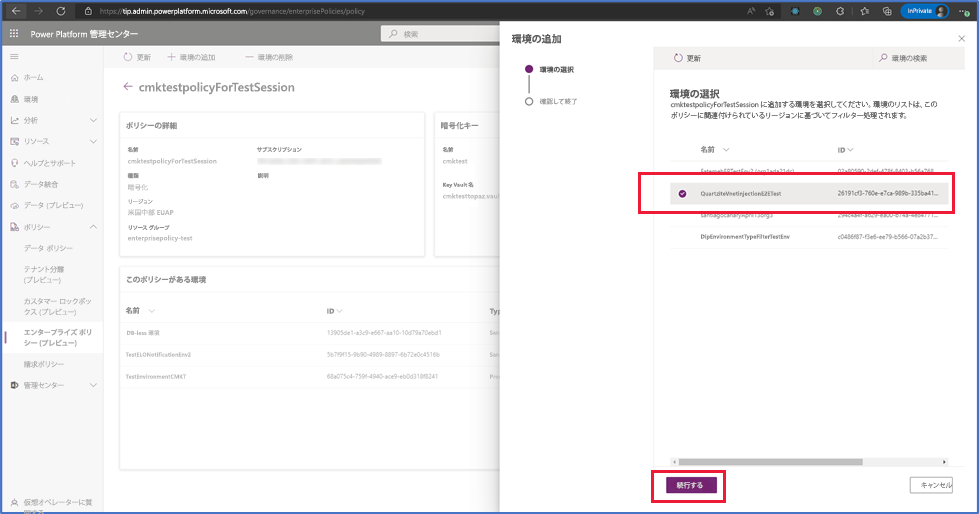

エンタープライズ ポリシーに環境を追加してデータを暗号化する

重要

環境は、データ暗号化のエンタープライズ ポリシーに追加されると無効になります。

- Power Platform 管理センターにログインし、ポリシー>エンタープライズ ポリシーに移動します。

- ポリシーを選択し、コマンドバーで編集を選択します。

-

環境の追加を選択してから、目的の環境を選択し、続行を選択します。

- 保存を選択し、確認を選択します。

重要

- 環境の追加リストには、エンタープライズ ポリシーと同じリージョンにある環境のみが表示されます。

- 暗号化が完了するまでに最大 4 日かかる場合がありますが、環境の追加 操作が完了する前に環境が有効になる可能性があります。

- 操作が完了しない可能性があり、失敗した場合でも、データは引き続き Microsoft 管理のキーで暗号化されます。 環境の追加の操作を再実行できます。

ヒント

マネージド環境として有効になっている環境のみを追加できます。 試用版および Teams 環境のタイプはエンタープライズ ポリシーに追加できません。

ポリシーから環境を削除して、Microsoft マネージド キーに戻します

Microsoft 管理の暗号化キーに戻す場合は、次の手順に従います。

重要

Microsoft マネージド キーを使用してデータ暗号化を返すためにエンタープライズ ポリシーから環境が削除されると、環境は無効になります。

- Power Platform 管理センターにログインし、ポリシー>エンタープライズ ポリシーに移動します。

- ポリシーのある環境タブを選択し、カスタマー マネージド キーから削除する環境を見つけます。

-

すべてのポリシータブを選択し、手順 2 で確認した環境を選択して、コマンド バーでポリシーの編集を選択します。

- コマンド バーで環境の削除を選択し、削除する環境を選択して続行を選択します。

- 保存を選択します。

重要

この環境は、データ暗号化を Microsoft マネージド キーに戻すためにエンタープライズ ポリシーから削除されると無効になります。 キーを削除または無効にしたり、キー コンテナーを削除または無効にしたり、キー コンテナーに対するエンタープライズ ポリシーのアクセス許可を削除したりしないでください。 データベースの復元をサポートするには、キーとキー コンテナーへのアクセスが必要です。 30 日後にエンタープライズ ポリシーのアクセス許可を削除することができます。

環境の暗号化ステータスを確認する

エンタープライズ ポリシーから暗号化ステータスを確認する

Power Platform 管理センターにサインインします。

ポリシー>エンタープライズポリシーを選択します。

ポリシーを選択し、コマンドバーで編集を選択します。

このポリシーが適用されている環境 セクションで、環境の暗号化ステータスを確認します。

ヒント

環境の暗号化ステータスは次のとおりです:

暗号化 - エンタープライズ ポリシー暗号化キーがアクティブであり、環境がキーで暗号化されています。

失敗 - エンタープライズ ポリシー暗号化キーは、すべての Dataverse ストレージ サービスで使用されていません。 処理にはさらに時間がかかるため、環境の追加 操作を再実行できます。 再実行が失敗した場合は、サポートにお問い合わせください。

暗号化失敗の状態は、環境データとその操作には影響しません。 これは、Dataverse ストレージ サービスの一部では、データをキーで暗号化し、いくつかは引き続き Microsoft 管理のキーを使用していることを意味します。 環境の追加 操作を再実行すると、サービスが中断したところから再開されるため、元に戻すことはお勧めしません。

警告 - エンタープライズ ポリシーの暗号化キーがアクティブであり、サービスのデータのひとつがマイクロソフトが管理するキーで暗号化され続けています。 詳細情報: Power Automate CMK アプリケーション警告メッセージ

環境履歴ページから暗号化ステータスを確認する

環境の履歴を確認できます。

Power Platform 管理センターにサインインします。

ナビゲーション ペインで環境を選択し、リストから環境を選択します。

コマンド バーで、履歴を選択します。

顧客管理キーの更新履歴を検索します。

注意Note

暗号化が進行中の場合、状態 は 実行中 と表示されます。 暗号化が完了すると、成功と表示されます。 暗号化キーを適用できないサービスの 1 つに問題がある場合、状態は失敗と表示されます。

失敗 状態は 警告 の状態になる可能性があり、環境の追加 オプションを再実行する必要はありません。 警告かどうかを確認できます。

新しいエンタープライズ ポリシーとキーを使用して環境の暗号化キーを変更する

暗号化キーを変更するには、新しいキーと新しいエンタープライズ ポリシーを作成します。 次に、環境を削除して環境を新しいエンタープライズ ポリシーに追加することにより、エンタープライズ ポリシーを変更できます。 新しいエンタープライズ ポリシーに変更する際、システムが 2 回ダウンします。これは、1) Microsoft 管理キーに暗号化を戻すため、2) 新しいエンタープライズ ポリシーを適用するためです。

チップ

暗号化キーをローテーションするには、キー コンテナーの 新しいバージョン を使用するか、ローテーション ポリシー を設定することをお勧めします。

- Azure portal で、新しいキーと新しいエンタープライズ ポリシーを作成します。 詳細については、暗号化キーの作成とアクセスの許可 と エンタープライズ ポリシーを作成する を参照してください

- 新しいキーとエンタープライズ ポリシーが作成されたら、ポリシー>エンタープライズ ポリシーに移動します。

- ポリシーのある環境タブを選択し、カスタマー マネージド キーから削除する環境を見つけます。

-

すべてのポリシータブを選択し、手順 2 で確認した環境を選択して、コマンド バーでポリシーの編集を選択します。

- コマンド バーで環境の削除を選択し、削除する環境を選択して続行を選択します。

- 保存 を選びます。

- エンタープライズ ポリシー内のすべての環境が削除されるまで、手順 2 ~ 6 を繰り返します。

重要

この環境は、データ暗号化を Microsoft マネージド キーに戻すためにエンタープライズ ポリシーから削除されると無効になります。 キーを削除または無効にしたり、キー コンテナーを削除または無効にしたり、キー コンテナーに対するエンタープライズ ポリシーのアクセス許可を削除したりしないでください。 データベースの復元をサポートするには、キーとキー コンテナーへのアクセスが必要です。 30 日後にエンタープライズ ポリシーのアクセス許可を削除することができます。

- すべての環境が削除されたら、Power Platform 管理センターからエンタープライズ ポリシーに移動します。

- 新しいエンタープライズ ポリシーを選択し、ポリシーの編集を選択します。

- 環境の追加を選択してから、追加する環境を選択し、続行を選択します。

重要

環境は、新しいエンタープライズ ポリシーに追加されると無効になります。

新しいキーバージョンを使用して環境の暗号化キーをローテーションする

新しいキー バージョンを作成することで、環境の暗号化キーを変更できます。 新しいキー バージョンを作成すると、新しいキー バージョンが自動的に有効になります。 すべてのストレージ リソースが新しいキー バージョンを検出し、それを適用してデータを暗号化します。

キーまたはキーのバージョンを変更すると、ルート暗号化キーの保護が変更されますが、ストレージ内のデータは常にキーで暗号化されたままになります。 ユーザー側でこれ以上のアクションを行わずに、データは保護されます。 キーのバージョンをローテーションしてもパフォーマンスには影響しません。 キー バージョンのローテーションに伴うダウンタイムは発生しません。 すべてのリソース プロバイダーがバックグラウンドで新しいキー バージョンを適用するまでに 24 時間かかる場合があります。 以前のキー バージョンは、サービスが再暗号化とデータベース復元のサポートに使用するために必要であるため、無効にしないでください。

新しいキー バージョンを作成して暗号化キーをローテーションするには、次の手順を実行します。

- Azure Portal>Key Vault に移動し、新しいキー バージョンを作成するキー コンテナーを見つけます。

- キー に移動します。

- 現在有効なキーを選択します。

- + 新しいバージョン を選択します。

- 有効化設定の既定値ははいで、これは、新しいキーのバージョンが作成時に自動的に有効になることを意味します。

- 作成を選択します。

チップ

キーのローテーション ポリシーに準拠するには、ローテーション ポリシー を使用して暗号化キーをローテーションします。 ローテーション ポリシーを構成するか、今すぐローテーションを呼び出してオンデマンドでローテーションすることができます。

重要

新しいキー バージョンはバックグラウンドで自動的にローテーションされ、Power Platform の管理者による操作は必要ありません。データベースの復元をサポートするため、少なくとも 28 日間は以前のキーバージョンを無効化したり削除したりしないことが重要です。 以前のキー バージョンを無効にするか削除するのが早すぎると、環境がオフラインになる可能性があります。

暗号化された環境のリストを表示する

- Power Platform 管理センターにログインし、ポリシー>エンタープライズ ポリシーに移動します。

- エンタープライズ ポリシー ページで、ポリシーのある環境タブを選択します。エンタープライズ ポリシーに追加された環境のリストが表示されます。

注意

環境ステータス や 暗号化ステータス が 失敗 と表示される場合があります。 この問題が発生した場合は、環境の追加 操作を再実行するか、Microsoft サポート リクエストを送信して支援を求めることができます。

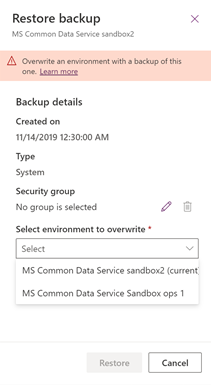

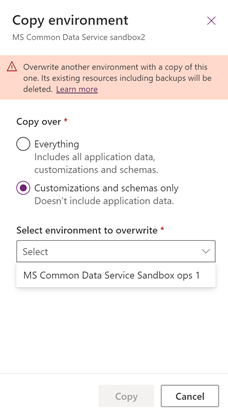

環境データベースの操作

顧客テナントは、Microsoft 管理型キーを使用して暗号化された環境と、顧客管理型キーで暗号化された環境を所有できます。 データの整合性とデータ保護を維持するために、環境データベースの操作を管理するときに次のコントロールを使用できます。

復元上書きする環境 (復元された環境) は、バックアップが取得された同じ環境、または同じ顧客管理型キーで暗号化された別の環境に制限されます。

コピー上書きするための環境 (環境にコピーされた) は、同じ顧客管理型キーで暗号化された別の環境に制限されます。

注意

顧客管理型環境でサポートの問題を解決するためにサポート調査環境が作成された場合、コピー環境操作を実行する前に、サポート調査環境の暗号化キーを顧客管理型キーに変更する必要があります。

リセット 環境の暗号化されたデータはバックアップも含めて削除されます。 環境がリセットされると、環境の暗号化は Microsoft 管理型キーへと戻ります。