現場担当者向けの Microsoft 365

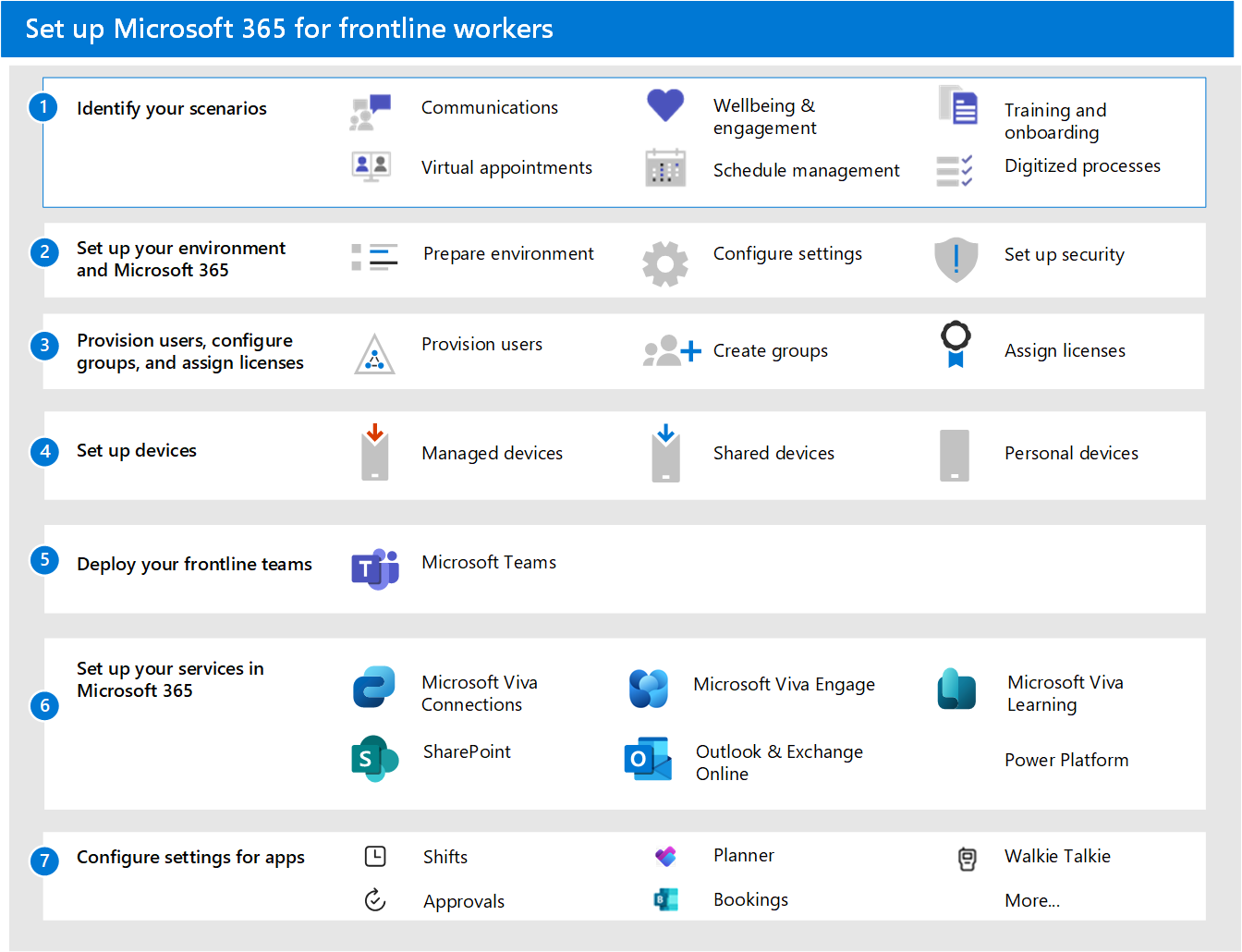

現場担当者向けの Microsoft 365 を設定するには、次の全体的なプロセスに従います。

- シナリオを特定する: 現場のワーカーに対して実装するシナリオはどれですか? 必要なシナリオを決定したら、次の表を使用して、実装する各シナリオのアプリとサービスを特定します。

- 環境とコア Microsoft 365 のセットアップ: Microsoft 365 管理センターの展開ガイドを使用して、Microsoft 365 のセットアップに役立ちます。 これらのガイドにアクセスする方法については、引き続きご覧ください。

- ユーザーのプロビジョニング、グループの構成、ライセンスの割り当て: ユーザーをプロビジョニングし、Microsoft Entra IDでグループを作成してから、現場のライセンスをユーザーに割り当てます。

- デバイスのセットアップと構成: Microsoft 365 とMicrosoft Teamsで動作するように共有デバイスと個人用デバイスを設定し、現場担当者がorganization内でより安全に通信できるようにします。

- Teams の展開: 現場のチームをデプロイします。

- シナリオに必要なその他のサービスを設定する: Exchange、Outlook、SharePoint、Microsoft Vivaなどのサービスを設定します。

- アプリの構成: シナリオのガイダンスに従って、各シナリオに必要なアプリをさらに構成します。

手順 1: シナリオを特定する

次の表に、現場担当者のシナリオを示します。 シナリオの選択に関する各シナリオの概要を確認し、各 シナリオと必要な各アプリまたはサービスへのリンクに従って、構成する必要がある内容を確認できます。

一部のサービスは、電子メールや Power Platform など、F3 ライセンスにのみ含まれています。 「 現場担当者のユーザーの種類とライセンスについて」 を参照して、ユーザーに必要なライセンスの種類を確認してください。

手順 2: 環境とコア Microsoft 365 を設定する

Microsoft 365 管理センターには、Microsoft 365 で製品、サービス、セキュリティ機能、コラボレーション ツールを設定する手順について説明する一連の展開ガイドがあります。 これらのガイドには、Microsoft 365 管理センターの詳細なデプロイ ガイド & アシスタンス ページからアクセスできます。

- 「環境の準備」ガイドを使用して、Microsoft 365 および Office 365 サービス用にorganizationの環境を準備します。

- 生産性ツール、セキュリティ ポリシー、デバイス管理機能を設定するには、 Microsoft 365 セットアップ ガイド を使用します。 このアドバイザーを使用して、組織のデバイスを設定および構成することもできます。

手順 3: ユーザーのプロビジョニング、グループの構成、ライセンスの割り当て

注:

この情報の多くは、 現場ソリューションをデプロイするためのダウンロード可能な技術計画ガイドにも記載されています。

ユーザーをプロビジョニングする

現場ユーザーをプロビジョニングする前に、新しい管理者アカウントを作成するか、Microsoft Entra IDで既存の管理者アカウントを確認して更新することを検討してください。 Microsoft 365 に必要な管理者ロールMicrosoft Entra詳細を確認してください。

Microsoft 365 for frontline workersでは、Microsoft Entra IDを基になる ID サービスとして使用して、すべてのアプリとリソースを配信してセキュリティで保護します。 ユーザーは、Microsoft 365 アプリにアクセスするためにMicrosoft Entra IDに存在する ID を持っている必要があります。

Active Directory Domain Services (AD DS) またはサード パーティ ID プロバイダーを使用して最前線のユーザー ID を管理する場合は、これらの ID をフェデレーションしてMicrosoft Entra IDする必要があります。 ユーザーは次の方法でインポートできます。

- Microsoft Entra IDを既存の Active Directory インスタンスと統合する:Microsoft Entra Connect では、Active Directory ユーザー アカウントをMicrosoft Entra IDにレプリケートし、ユーザーはローカルリソースとクラウドベースリソースの両方にアクセスできる単一の ID を持つことができます。

- Microsoft Entra IDをサードパーティの ID ソリューションと統合する: Microsoft Entra IDでは、フェデレーションを介した一部のサード パーティ プロバイダーとの統合がサポートされます。

-

organizationの人事システムからユーザーをインポートする:Microsoft Entra ユーザー プロビジョニング サービスは、organizationによって設定されたルールに基づいて、ユーザー ID の作成、メンテナンス、削除を自動化します。

- オンプレミスの人事システム:Microsoft Identity Managerを使用して、オンプレミスの人事システムから Active Directory に、または直接Microsoft Entra IDにユーザーをプロビジョニングできます。

- クラウドベースの人事システム:SAP SuccessFactors と Workday をMicrosoft Entra IDに接続する方法について説明します。

この表を使用して、人事主導のユーザー プロビジョニングを検証します。

| テスト シナリオ | 予想される結果 |

|---|---|

| クラウド人事アプリで新しい従業員が作成される | ユーザー アカウントはMicrosoft Entra IDでプロビジョニングされ、割り当てられたクラウド リソースにアクセスできます。 接続同期Microsoft Entra構成されている場合、ユーザー アカウントも Active Directory に作成されます。 ユーザーは Active Directory ドメイン アプリにサインインし、必要なアクションを実行できます。 |

| クラウド HR アプリでユーザーが終了する | ユーザー アカウントはMicrosoft Entra IDで無効になり、該当する場合は Active Directory が無効になります。 ユーザーは、クラウドまたはオンプレミスのアプリとリソースに割り当てられたサインインできません。 |

| クラウド人事アプリでスーパーバイザーが更新される | ユーザーは、新しいマッピングでアクティブなままになります。 |

| 人事担当者は、従業員を新しいロールに再雇用します。 | 結果は、従業員 ID を生成するようにクラウド HR アプリがどのように構成されているかによって異なります。 以前の従業員 ID が再雇用のために再利用される場合、コネクタはユーザーの既存の Active Directory アカウントを有効にします。 再雇用が新しい従業員 ID を取得した場合、コネクタはユーザーの新しい Active Directory アカウントを作成します。 |

| HR は、従業員を契約社員に変換するか、またはその逆に変換します | 新しいペルソナに対して新しい Active Directory アカウントが作成され、変換の有効日に古いアカウントが無効になります。 |

Microsoft Entraデプロイの詳細については、こちらをご覧ください。

Microsoft Entra グループを構成する

Microsoft Entraでグループを構成すると、ポリシーとライセンスの割り当てを大規模に作成および管理できます。

- 現場担当者に一意の属性を割り当てます。すべての現場担当者を識別する機能は、現場の従業員にグループを適用する場合や、Microsoft Entra IDと人事システム間の統合が適切に機能していることを検証する場合に役立ちます。 組織では、この目的のためにジョブ ID 属性を頻繁に使用します。 organizationの構造によっては、カスタム セキュリティ属性またはディレクトリ拡張属性も必要になる場合があります。

- Microsoft Entra グループを作成し、現場のユーザーを割り当てる: Microsoft Entra グループを使用すると、個々のユーザーに対してではなく、ユーザーのグループにアクセスとアクセス許可を付与できます。 グループは、制限される可能性のあるアプリやサービスなど、リソースに対して同じアクセスとアクセス許可が必要なユーザーを管理するために使用されます。 個々のユーザーに特別なアクセス許可を追加する代わりに、そのグループのすべてのメンバーに特別なアクセス許可を適用するグループを作成します。

次の表に、現場実装にグループを適用するための推奨事項を示します。 グループの種類、メンバーシップの種類、割り当ての詳細については、グループとメンバーシップとグループの管理に関するMicrosoft Entraドキュメントを参照してください。 セキュリティ グループの制限とその他のMicrosoft Entraサービス制限の詳細については、「サービスの制限と制限Microsoft Entra」を参照してください。

| ユース ケース | グループの種類 |

|---|---|

| ライセンス、ポリシー、アクセス許可を自動的に割り当てます。 メンバーの属性が変更された場合、システムはディレクトリの動的グループ ルールを調べます。メンバーがルール要件を満たしているか (追加)、またはルール要件を満たさなくなった (削除された) かどうかを確認します。 | セキュリティ グループ (制限 5,000 グループ) 動的ユーザー |

| グループへの自動割り当てなしでユーザーのアクセスを管理します。 | セキュリティ グループまたは配布リスト (制限は適用されません) |

| 自動ユーザー管理なしでグループ メッセージをユーザーのグループに配布する電子メール エイリアスを作成します。 | 配布リストまたは割り当てられた Microsoft 365 グループ |

| Microsoft Teamsでメール エイリアスまたはチームを作成し、メンバーシップを自動的に管理します。 | Microsoft 365 グループ、動的ユーザー |

| My Staff を使用して、従業員プロファイルの表示、電話番号の変更、パスワードのリセットを行うアクセス許可を現場マネージャーに委任します。 | 管理単位 |

Microsoft 365 管理センターで作成できるさまざまな種類のグループについて説明します。

現場でのライセンスの割り当て

ライセンスは、個々のユーザーまたはMicrosoft Entra IDのユーザー グループに追加できます。 グループの割り当ては、現場担当者にライセンスを割り当てる最もスケーラブルな方法です。 1 つまたは複数の製品ライセンスをグループに割り当てることができます。

グループ ベースのライセンスとグループへのライセンスの割り当てについて詳しくは、こちらをご覧ください。

一部のユーザーを E から F のライセンスに変更する場合は、 ライセンスの割り当てを解除 する必要がある場合があります。 特定のユーザーを E ライセンスから F ライセンスに切り替える方法について詳しくは、こちらをご覧ください。

手順 4: デバイスのセットアップと構成

現場担当者が使用するデバイスの管理は、重要な基礎です。 従業員のデバイスを管理するためのセキュリティで保護された準拠ベースラインを設定することが重要です(共有デバイスかワーカーの個人デバイスか)。 詳細については、次のガイダンスを参照してください。

手順 5: 現場チームをデプロイする

現場担当者チームは、現場担当者の場所ごとに、organization内のユーザー、コンテンツ、ツールのコレクションです。 現場の従業員に Teams を展開する場合、チーム メンバーシップを管理する方法に関するさまざまなオプションがあります。 動的なチーム メンバーシップ、静的チーム メンバーシップ、または両方の組み合わせを選択できます。

詳細については、次のガイダンスを参照してください。

手順 6: 他のサービスを設定する

シナリオに応じて、Exchange や Outlook などの追加の Microsoft 365 サービスをメールまたはMicrosoft Vivaに構成して、従業員のエクスペリエンスを拡張する必要があります。 各サービスに関する情報については、「」を参照してください。

Exchange Online でメールを設定する

フロントライン マネージャーと現場担当者に電子メールへのアクセス権を付与する場合は、Microsoft 365 で電子メールを設定する必要があります。 電子メールにアクセスするには、ユーザーに F3 ライセンスが必要です。 Microsoft 365 管理センターのEmailセットアップ ガイドに従ってセットアップします。

ユーザーは、メールに使用する Outlook アプリをインストールすることもできます。そのため、Outlook アプリをダウンロードする場所に関する情報を必ず共有してください。

Outlook の場合、場所、部署、ロールなどの属性に基づいて動的グループでバックアップされた共有メールボックスを使用すると、organizationは、管理者の介入を必要としない動的グループにターゲット通信を送信できます。

Microsoft 365 で SharePoint を使用してサイトを設定する

SharePoint を使用すると、ドキュメントを共有したり、サイトを作成したりできます。 Microsoft 365 管理センターの SharePoint セットアップ ガイドを使用して設定します。

Microsoft Vivaで従業員エクスペリエンスを設定する

Microsoft Vivaは、コミュニケーション、知識、学習、リソース、洞察を仕事の流れに結び付ける統合された従業員エクスペリエンスを従業員と結び付けるのに役立ちます。 Microsoft Vivaには、従業員エクスペリエンスを作成するためにMicrosoft Teamsで使用できるいくつかのモジュールがあります。

Viva Connectionsを設定する

Viva Connectionsを使用して、現場担当者の関与と通知に役立つダッシュボードを作成します。 Viva Connectionsは、Microsoft Teamsでカスタマイズ可能なアプリであり、すべてのユーザーにパーソナライズされた目的地を提供し、関連するニュース、会話、成功するために必要なツールを発見できます。

Microsoft 365 管理センターの「Microsoft Vivaで従業員エクスペリエンスを展開する」ガイドに従って設定します。 詳細については、Viva Connectionsの設定に関するページを参照してください。

Viva Engageを使用してorganizationのソーシャル ネットワークを設定する

Viva Engageは、会社全体で従業員を結び付けるのに役立ちます。 Viva Engageを設定する方法について説明します。

Viva Learning を設定する

Viva Learningは、従業員が既に使用しているツールとプラットフォーム内の作業フローに学習を取り込むことで、従業員が一日の自然な部分を学習できるようにする、Microsoft Teamsのアプリです。 Viva Learningの設定方法については、「Teams 管理センターでMicrosoft Viva Learningを設定する」を参照してください。

Power Apps、Power Automate、および Power BI を設定する

Microsoft Teams 内でこれらのアプリをすべて使用できます。 SSL をセットアップする方法の詳細については、以下をご覧ください。

- 詳細情報: Power Apps と Microsoft Teams の統合。

- Power Automate - Microsoft Teams でフローを使用する

- 詳細情報: Microsoft Teams と Power BI で共同作業する。

- Microsoft Teams で Power Virtual Agents を使用しているスクリーンショット。

- Power Apps

手順 7: シナリオに合わせてアプリを構成する

シナリオのガイダンスに従って 、各シナリオ に必要なアプリをさらに構成します。

F ライセンスを持つユーザーは、 カスタマイズされた現場アプリ エクスペリエンスを利用できます。これにより、次のアプリが Teams にすぐにピン留めされます。

- Teams モバイル: Viva Connections、Planner、Walkie Talkie、Shifts、Approvals

- Teams デスクトップ: Viva Connections、Planner、シフト、承認