Microsoft Tunnel for Mobile Application Management for iOS/iPadOS

注:

この機能は、Intune アドオンとして使用できます。 詳細については、「Intune Suite アドオン機能を使用する」を参照してください。

Microsoft Tunnel for Mobile Application Management (MAM) をテナントに追加すると、登録されていない iOS デバイスで Microsoft Tunnel VPN Gatewayを使用して、MAM に次のシナリオをサポートできます。

- 先進認証、シングル サインオン (SSO)、条件付きアクセスを使用して、オンプレミス リソースへの安全なアクセスを提供します。

- エンド ユーザーが個人用デバイスを使用して会社のオンプレミス リソースにアクセスできるようにします。 MDM (モバイル デバイス管理) の登録は必要ありません。また、会社のデータは保護された状態を維持します。

- 組織が Bring-your-own-device (BYOD) プログラムを採用できるようにします。 BYOD または個人用デバイスは、総保有コストを削減し、ユーザーのプライバシーを確保し、これらのデバイスで企業データを保護したままにします。

適用対象:

- iOS/iPadOS

MAM iOS 用トンネルは、組織がモバイル アプリケーションを安全に管理および保護できる強力なツールです。 このソリューションの VPN 接続は、MAM 用 Microsoft Tunnel iOS SDK を介して提供されます。

登録されていないデバイスで MAM Tunnel を使用するだけでなく、登録済みデバイスでも使用できます。 ただし、登録されたデバイスでは、MDM Tunnel 構成または MAM Tunnel 構成を使用する必要がありますが、両方を使用することはできません。 たとえば、登録済みのデバイスには、MAM トンネル構成を使用する Microsoft Edge のようなアプリを使用することはできませんが、他のアプリでは MDM Tunnel 構成を使用します。

対話型デモを試す

Microsoft Tunnel for Mobile Application Management for iOS/iPadOS 対話型デモでは、Tunnel for MAM が Microsoft Tunnel VPN Gatewayを拡張して、Intuneに登録されていない iOS デバイスと iPadOS デバイスをサポートする方法を示します。

政府機関向けクラウド サポート

iOS/iPadOS のMAM 用 Microsoft Tunnelは、次のソブリン クラウド環境でサポートされています。

- 米国政府コミュニティ クラウド (GCC) High

- 米国国防総省 (DoD)

iOS/iPadOS のMAM 用 Microsoft Tunnelでは、連邦情報処理標準 (FIPS) はサポートされていません。

詳細については、「MICROSOFT INTUNE for US Government GCC サービスの説明」を参照してください。

iOS に必要な SDK

MAM 用 Microsoft Tunnel iOS を使用するには、基幹業務 (LOB) アプリを更新して、次の 3 つの SDK を統合する必要があります。 各 SDK を統合するためのガイダンスについては、この記事の後半で説明します。

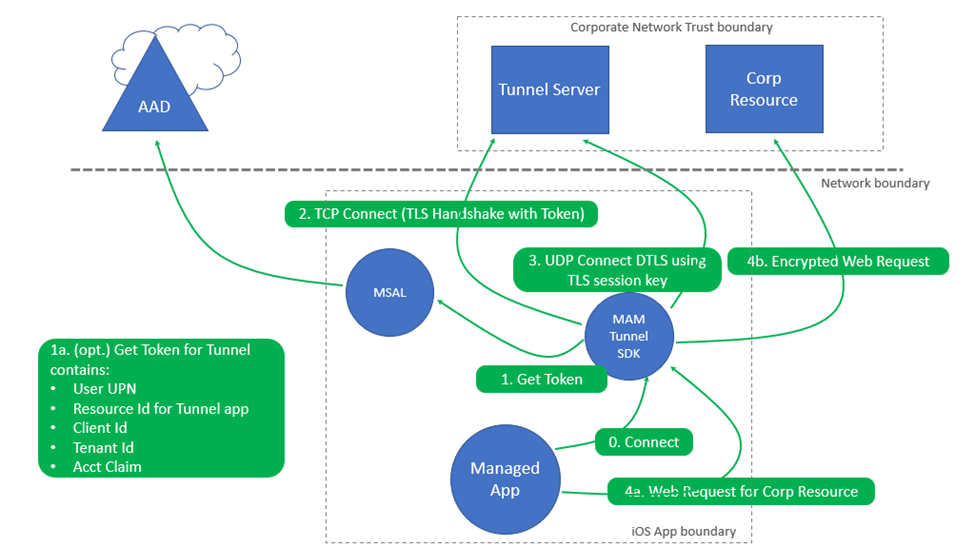

MAM iOS SDK アーキテクチャのトンネル

次の図は、iOS 用 Tunnel for MAM SDK と正常に統合されたマネージド アプリからのフローを示しています。

アクション

- アプリの初回起動時に、TUNNEL for MAM SDK を介して接続が確立されます。

- 認証には認証トークンが必要です。

- デバイスには、デバイス上の別の MAM 対応アプリ (Outlook、Microsoft Edge、Microsoft 365 Office モバイル アプリなど) を使用して、以前のサインインから取得したMicrosoft Entra認証トークンが既にある可能性があります。

- TCP Connect (TLS ハンドシェイク) は、トンネル サーバーへのトークンと共に発生します。

- Microsoft Tunnel Gateway で UDP が有効になっている場合は、DTLS を使用したデータ チャネル接続が行われます。 UDP が無効になっている場合は、TCP を使用して Tunnel ゲートウェイへのデータ チャネルを確立します。 Microsoft Tunnel アーキテクチャの「TCP、UDP ノート」を参照してください。

- モバイル アプリがオンプレミスの企業リソースに接続する場合:

- その会社のリソースに対するMAM 用 Microsoft Tunnel API 接続要求が発生します。

- 暗号化された Web 要求が企業リソースに対して行われます。

注:

MAM iOS SDK のトンネルには VPN トンネルが用意されています。 アプリ内のネットワーク レイヤーにスコープが設定されます。 VPN 接続は iOS 設定に表示されません。

MAM iOS-SDK 用 Tunnel と統合され、フォアグラウンドで実行される各アクティブな基幹業務 (LOB) アプリは、Tunnel Gateway サーバー上のアクティブなクライアント接続を表します。 mst-cli コマンド ライン ツールを使用して、アクティブなクライアント接続を監視できます。 mst-cli コマンド ライン ツールの詳細については、「 Microsoft Tunnel Gateway のリファレンス」を参照してください。

MAM 用 Microsoft Tunnel iOS のIntune ポリシーを構成する

MAM 用 Microsoft Tunnel iOS では、次のIntuneポリシーとプロファイルが使用されます。

- アプリ構成ポリシー - Edge アプリと LOB アプリの Microsoft Tunnel Gateway 設定を構成します。 オンプレミスのリソース アクセスに必要な信頼された証明書を追加できます。

- アプリ保護 ポリシー - データ保護設定を構成します。 また、Edge アプリと LOB アプリの Microsoft Tunnel 設定を構成するアプリ構成ポリシーを展開する方法も確立します。

- 信頼された証明書プロファイル - オンプレミスのリソースに接続し、オンプレミスまたはプライベート証明機関 (CA) によって発行された SSL/TLS 証明書によって保護されているアプリの場合。

LOB アプリのアプリ構成ポリシーを構成する

MAM 用トンネルを使用するアプリのアプリ構成ポリシーを作成します。 このポリシーは、特定の Microsoft Tunnel Gateway サイト、プロキシ、および信頼された証明書を Edge および基幹業務 (LOB) アプリに使用するようにアプリを構成します。 これらのリソースは、オンプレミスのリソースに接続するときに使用されます。

Microsoft Intune管理センターにサインインし、[アプリ>App Configuration ポリシー>[追加>管理されたアプリ] に移動します。

[ 基本 ] タブで、ポリシーの [名前] と [ 説明 ] (省略可能) を入力します。

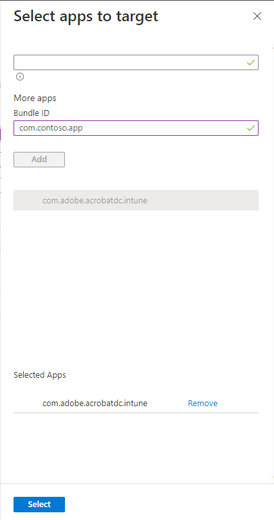

LOB アプリの場合は、[ + カスタム アプリの選択] を選択 して、[ ターゲットにするアプリの選択 ] ウィンドウを開きます。 [ ターゲットにするアプリの選択] ウィンドウで、次の操作を行 います。

- [ バンドル] または [パッケージ ID] には、LOB アプリのバンドル ID を指定します

- [ プラットフォーム] で [ iOS/iPadOS] を選択し、[ 追加] を選択します。

- 追加したアプリを選択し、[選択] を選択します。

注:

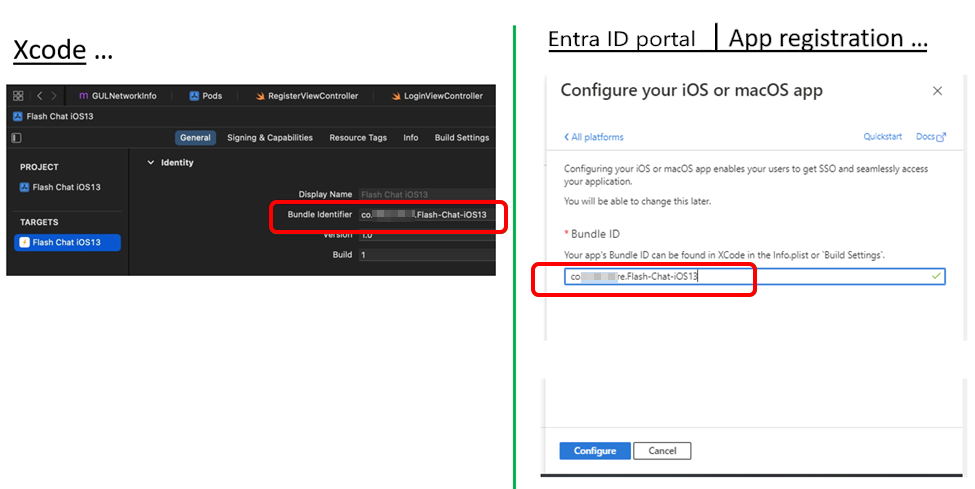

LOB アプリには、iOS と MSAL の統合用の App SDK Intuneが必要です。 MSAL には、Microsoft Entra アプリの登録が必要です。 アプリ構成ポリシーで使用されるバンドル ID が、Microsoft Entra アプリ登録と Xcode アプリ プロジェクトで指定されたバンドル ID と同じであることを確認します。 Xcode は、macOS 上で実行され、MAM iOS SDK の Tunnel とアプリの統合に使用される Apple 統合開発者環境です。

Intuneに追加されたアプリのバンドル ID を取得するには、Intune管理センターを使用します。

アプリを選択したら、[ 次へ] を選択します。

ポリシーへのカスタム アプリの追加の詳細については、「Intune App SDK マネージド アプリのアプリ構成ポリシー」を参照してください。

[ 設定 ] タブで、[*Microsoft Tunnel for Mobile Application Management の設定] を展開し、次のオプションを構成します。

注:

プロキシと分割トンネリングを構成する場合:

- プロキシ自動構成スクリプト (PAC) ファイルを使用すると、スプリット トンネリングとプロキシの両方を有効にすることができます。

- プロキシ アドレスまたはポート番号を使用する場合、スプリット トンネリングとプロキシの両方を有効にすることはサポートされていません。 含まれているルートにプロキシ サーバーが構成されている場合、すべてのトラフィックがプロキシを通過します。 含まれているルートにプロキシ サーバーが構成されていない場合、すべてのトラフィックはトンネルの使用から除外されます。

- [MAM 用 Microsoft Tunnel使用] を [はい] に設定します。

- [ 接続名] には、 mam-tunnel-vpn など、この接続のユーザー向けの名前を指定します。

- 次に、[ サイトの選択] を選択し、Microsoft Tunnel Gateway サイトのいずれかを選択します。 Tunnel Gateway サイトを構成していない場合は、「 Microsoft Tunnel の構成」を参照してください。

- アプリに信頼された証明書が必要な場合は、[ ルート証明書] を選択し、使用する信頼された証明書プロファイルを選択します。 詳細については、この記事 の後半の「信頼された証明書プロファイルを構成する 」を参照してください。

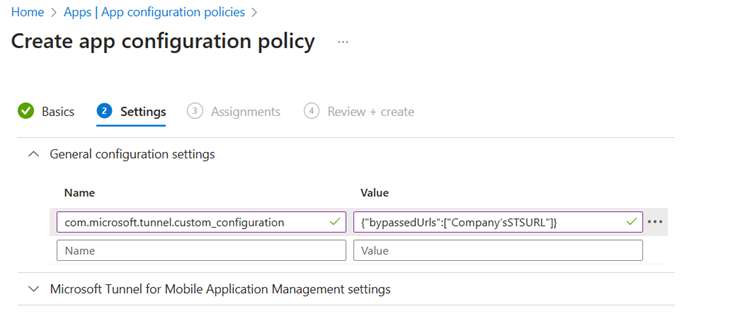

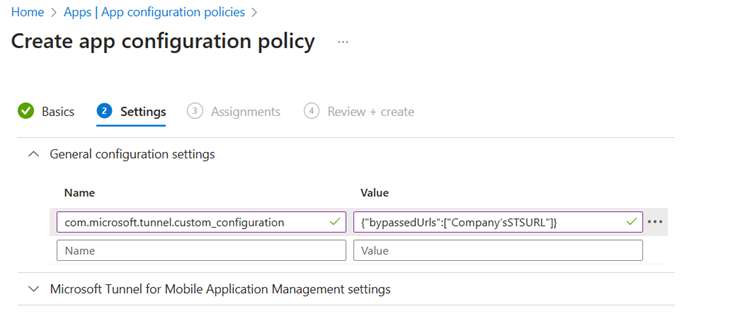

フェデレーション Microsoft Entra テナントの場合は、アプリケーションが必要なリソースを認証してアクセスできるようにするために、次の構成が必要です。 この構成は、パブリックに利用可能なセキュリティで保護されたトークン サービスの URL をバイパスします。

[ 設定 ] タブで、[ 全般構成設定 ] を展開し、 次のように名前 と 値 のペアを構成して、Tunnel のエッジ プロファイルを設定します。

-

名前 =

com.microsoft.tunnel.custom_configuration -

Value =

{"bypassedUrls":["Company'sSTSURL"]}

-

名前 =

注:

bypassedUrl には、フェデレーション STS エンドポイントが含まれている必要があります。

たとえば、 値 は {"bypassedUrls":["ipcustomer.com","whatsmyip.org"]} として表示される場合があります。

トンネル MAM 設定を構成した後、[ 次へ ] を選択して [ 割り当て ] タブを開きます。

[割り当て] タブで、[グループの追加] を選択し、このポリシーを受け取る 1 つ以上のMicrosoft Entraユーザー グループを選択します。 グループを構成したら、[ 次へ] を選択します。

[ 確認と作成 ] タブで、[ 作成 ] を選択してポリシーの作成を完了し、割り当てられたグループにポリシーを展開します。

新しいポリシーがアプリ構成ポリシーの一覧に表示されます。

Microsoft Edge のアプリ構成ポリシーを構成する

Microsoft Edge 用のアプリ構成ポリシーを作成します。 このポリシーは、Microsoft Tunnel に接続するようにデバイス上で Edge を構成します。

注:

LOB アプリ用に作成されたアプリ構成ポリシーが既にある場合は、そのポリシーを編集して、Edge と必要な キーと値のペア の設定を含めることができます。

Microsoft Intune管理センターで、[アプリ>App Configuration ポリシー>Add>Managed Apps] に移動します。

[基本] タブで、次の操作を行います。

- ポリシーの [名前] と [説明 ] (省略可能) を入力します。

- [ パブリック アプリの選択] をクリックし、[ Microsoft Edge for iOS/iPadOS] を選択し、[ 選択] をクリックします。

- パブリック アプリに Microsoft Edge が表示されたら、[次へ] を選択します。

[ 設定 ] タブで、[ 全般構成設定 ] を展開し、 次のように名前 と 値 のペアを構成して、Tunnel のエッジ プロファイルを設定します。

名前 説明 com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

値:TrueTrueに設定すると、Edge に厳密なトンネル モードのサポートが提供されます。 ユーザーがorganization アカウントを使用して Edge にサインインすると、VPN が接続されていない場合は、Strict Tunnel Mode によってインターネット トラフィックがブロックされます。

VPN が再接続すると、インターネット閲覧が再度使用できるようになります。com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

値:TrueTrueに設定すると、Edge への ID スイッチのサポートが提供されます。

ユーザーが 職場アカウントまたは学校アカウントでサインインすると、Edge は VPN に自動的に接続します。 ユーザーがプライベート内閲覧を有効にすると、Edge は 個人用アカウント に切り替え、VPN を切断します。フェデレーション Microsoft Entra テナントのみ com.microsoft.tunnel.custom_configuration

値:{"bypassedUrls":["Company'sSTSURL"]}フェデレーション Microsoft Entra テナントによって使用されます。 Edge が必要なリソースを認証してアクセスできるようにするには、この設定が必要です。 パブリックに利用可能なセキュリティで保護されたトークン サービスの URL をバイパスします。

bypassedUrl値には、フェデレーション STS エンドポイントが含まれている必要があります。 たとえば、値は{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}のようになります。次の図は、Microsoft Edge のアプリ構成ポリシーの

bypassedUrl設定を示しています。

注:

[全般] 構成設定の末尾に末尾のスペースがないことを確認します。

この同じポリシーを使用して、Microsoft Edge 構成設定カテゴリで他の Microsoft Edge 構成を構成 できます。 Microsoft Edge の追加構成の準備ができたら、[ 次へ] を選択します。

[割り当て] タブで、[グループの追加] を選択し、このポリシーを受け取る 1 つ以上のMicrosoft Entra グループを選択します。 グループを構成したら、[ 次へ] を選択します。

[ 確認と作成] タブで、[ 作成 ] を選択してポリシーの作成を完了し、割り当てられたグループにポリシーを展開します。

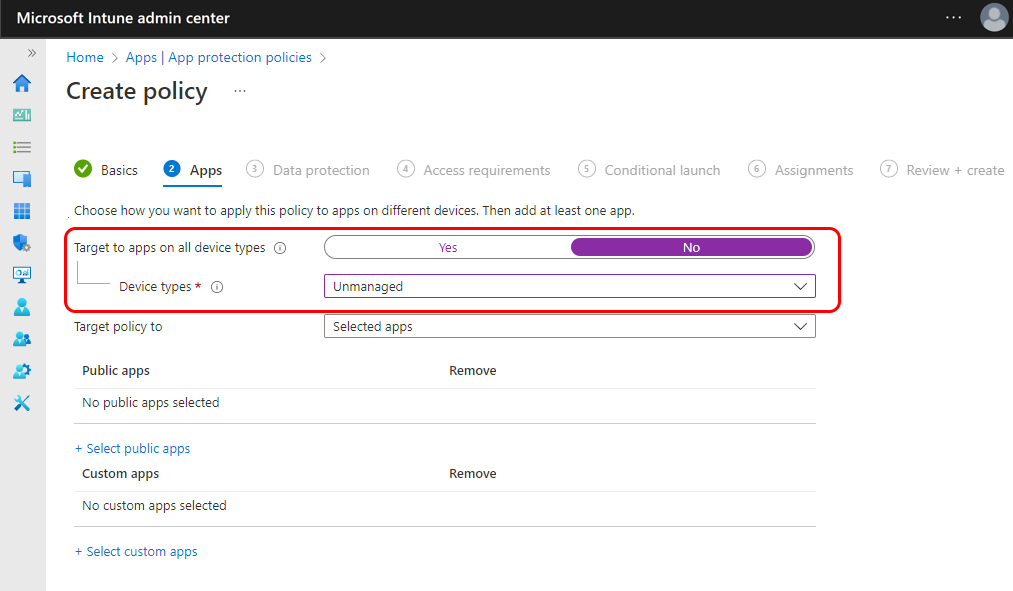

アプリ保護ポリシーを構成する

MAM 用 Microsoft Tunnel iOS を使用するアプリ用に Microsoft Tunnel を構成するには、アプリ保護 ポリシーが必要です。

このポリシーは、必要なデータ保護を提供し、アプリ構成ポリシーをアプリに配信する手段を確立します。 アプリ保護ポリシーを作成するには、次の手順に従います。

Microsoft Intune管理センターにサインインし、[アプリ>アプリ保護 ポリシー>+ ポリシーの作成] に移動し>iOS/iPadOS を選択します。

[ 基本 ] タブで、ポリシーの [名前] と[説明 ] (省略可能) を入力し、[ 次へ] を選択します。

[アプリ] タブで、次の 手順を実行 します。

- [すべてのデバイスの種類のターゲット アプリ] を [いいえ] に設定します。

- [ デバイスの種類] で、[ アンマネージド] を選択します。

LOB アプリの場合は、[ + カスタム アプリの選択] を選択 して、[ ターゲットにするアプリの選択 ] ウィンドウを開きます。 次に、[ ターゲットにするアプリの選択 ] ウィンドウで、次の操作を行います。

- [ バンドル ID] に LOB アプリのバンドル ID を指定し、[ 追加] を選択します。

- 追加したアプリを選択し、[選択] を選択します。

注:

LOB アプリには、iOS と MSAL の統合用の App SDK Intuneが必要です。 MSAL には、Microsoft Entra アプリの登録が必要です。 アプリ構成ポリシーで使用されるバンドル ID が、Microsoft Entra アプリ登録と Xcode アプリ プロジェクトで指定されたバンドル ID と同じであることを確認します。

Intuneに追加されたアプリのバンドル ID を取得するには、Intune管理センターを使用します。

[ データ保護]、[ アクセス要件]、[ 条件付き起動] タブで、デプロイとデータ保護の要件に基づいて、残りのアプリ保護ポリシー設定を構成します。

[割り当て] タブで、[グループの追加] を選択し、このポリシーを受け取る 1 つ以上のMicrosoft Entraユーザー グループを選択します。 グループを構成したら、[ 次へ] を選択します。

新しいポリシーがアプリ保護ポリシーの一覧に表示されます。

信頼された証明書プロファイルを構成する

MAM トンネルを使用して、オンプレミスまたはプライベート証明機関 (CA) によって発行された SSL/TLS 証明書によって保護されたオンプレミス リソースに接続するアプリには、 信頼できる証明書プロファイルが必要です。 アプリでこの種類の接続が必要ない場合は、このセクションをスキップできます。 信頼された証明書プロファイルは、アプリ構成ポリシーに追加されません。

オンプレミス インフラストラクチャとの信頼チェーンを確立するには、信頼された証明書プロファイルが必要です。 プロファイルを使用すると、デバイスはオンプレミスの Web またはアプリケーション サーバーで使用される証明書を信頼でき、アプリとサーバー間の安全な通信が保証されます。

MAM のトンネルでは、信頼された証明書プロファイルに含まれる公開キー証明書ペイロードIntune使用されますが、Microsoft Entraユーザーまたはデバイス グループにプロファイルを割り当てる必要はありません。 その結果、任意のプラットフォームの信頼された証明書プロファイルを使用できます。 そのため、iOS デバイスでは、Android、iOS、または Windows の信頼できる証明書プロファイルを使用して、この要件を満たすことができます。

重要

MAM iOS SDK のトンネルでは、信頼された証明書で DER でエンコードされたバイナリ X.509 または PEM 証明書形式が使用されている必要があります。

TUNNEL for MAM を使用するアプリのアプリ構成プロファイルの構成中に、使用する証明書プロファイルを選択します。 これらのプロファイルの構成については、「Microsoft Intuneの信頼されたルート証明書プロファイル」を参照してください。

Microsoft Entra 管理センターで基幹業務アプリを構成する

MAM 用 Microsoft Tunnel iOS を使用する基幹業務アプリには、次のものが必要です。

- Microsoft Tunnel Gateway サービス プリンシパル クラウド アプリ

- Microsoft Entra アプリの登録

Microsoft Tunnel Gateway サービス プリンシパル

Microsoft Tunnel MDM 条件付きアクセス用にまだ作成されていない場合は、Microsoft Tunnel Gateway サービス プリンシパル クラウド アプリをプロビジョニングします。 ガイダンスについては、「 条件付きアクセス ポリシーで Microsoft Tunnel VPN ゲートウェイを使用する」を参照してください。

Microsoft Entra アプリの登録

Tunnel for MAM iOS SDK を基幹業務アプリに統合する場合、次のアプリ登録設定は Xcode アプリ プロジェクトと一致する必要があります。

- アプリケーション ID

- テナント ID

ニーズに応じて、次のいずれかのオプションを選択します。

新しいアプリの登録を作成する

iOS 用の Intune App SDK または Microsoft Authentication Library (MSAL) と以前に統合されていない iOS アプリがある場合は、新しいアプリ登録を作成する必要があります。 新しいアプリ登録を作成する手順は次のとおりです。- アプリの登録

- 認証の構成

- API アクセス許可の追加

- トークンの構成

- 統合アシスタントを使用して確認する

既存のアプリ登録を更新する

以前に Intune App SDK for iOS と統合された iOS アプリがある場合は、既存のアプリ登録を確認して更新する必要があります。

新しいアプリの登録を作成する

Microsoft Entraオンライン ドキュメントでは、アプリ登録を作成する方法に関する詳細な指示とガイダンスを提供します。

次のガイダンスは、MAM iOS SDK 統合のトンネルの要件に固有です。

テナントのMicrosoft Entra 管理センターで、[アプリケーション] を展開し、[アプリの登録>+ 新規登録] を選択します。

[アプリケーションの登録] ページ で、次の手順を実行 します。

- アプリ登録の **Name を指定する

- [この組織のディレクトリでのみアカウント] を選択します (YOUR_TENANT_NAMEのみ - シングル テナント)。

- 現時点では、リダイレクト URI を指定する必要はありません。 1 つは、後の手順で自動的に作成されます。

[ 登録 ] ボタンを選択して登録を完了し、アプリ登録の [概要 ] ページを開きます。

[ 概要 ] ウィンドウで、 アプリケーション (クライアント) ID と ディレクトリ (テナント) ID の値をメモします。 これらの値は、アプリの登録 Xcode プロジェクトに必要です。 2 つの値を記録した後、[ 管理] で [ 認証] を選択します。

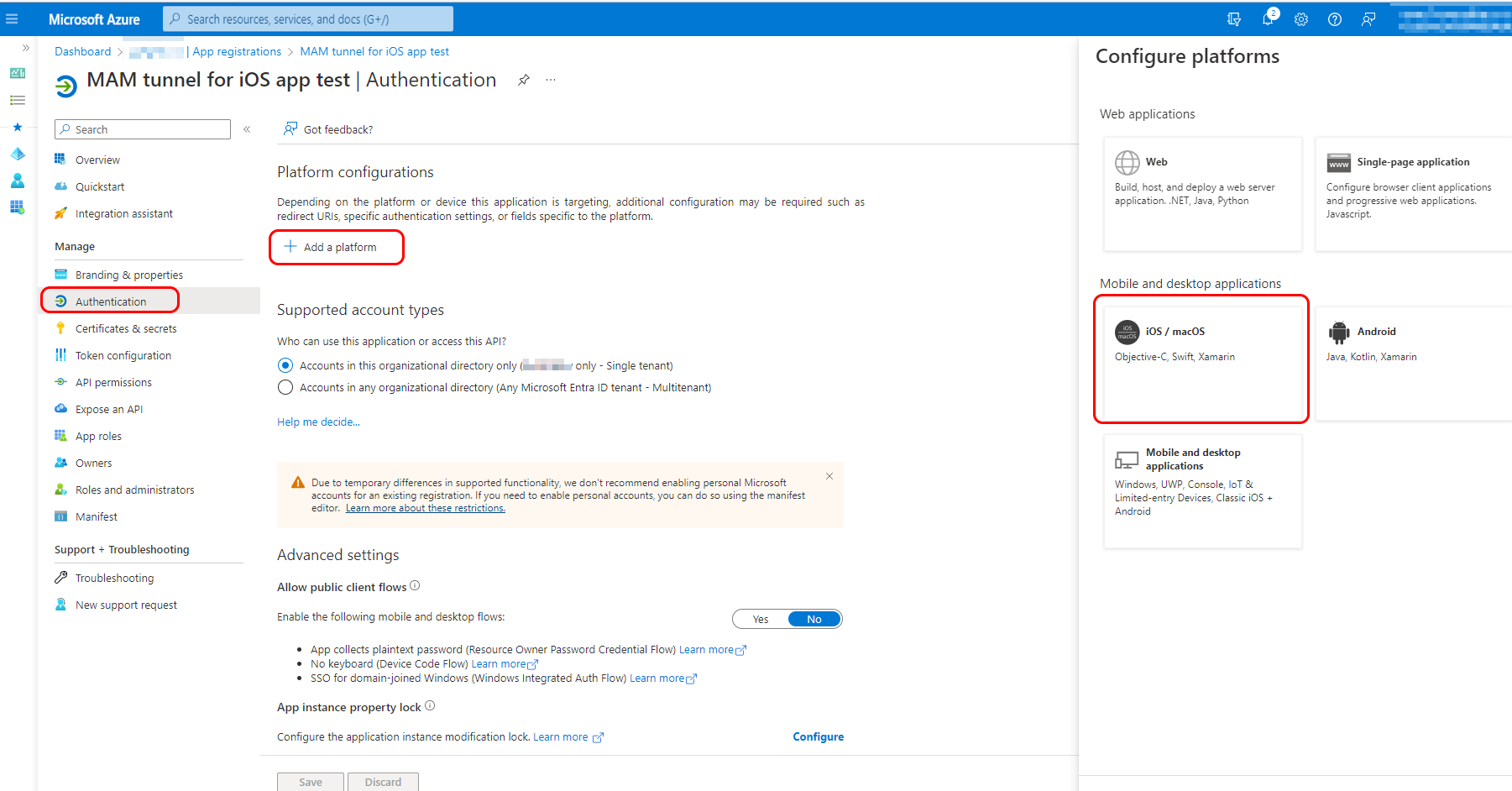

アプリの登録の [ 認証 ] ウィンドウで、[ + プラットフォームの追加] を選択し、 iOS/macOS のタイルを選択します。 [ iOS または macOS アプリの構成 ] ウィンドウが開きます。

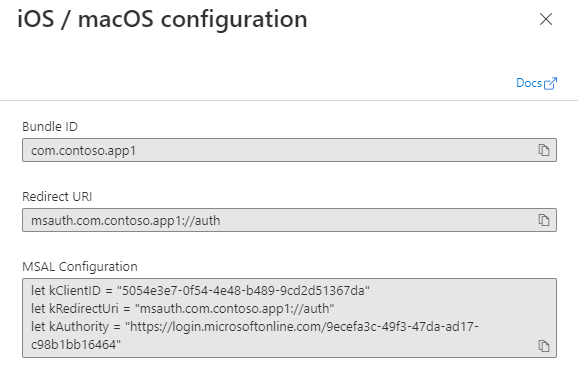

[ iOS または macOS アプリの構成 ] ウィンドウで、Xcode アプリを MAM iOS SDK の Tunnel と統合するための バンドル ID を 入力し、[ 構成] を選択します。 [iOS/macOS 構成] ウィンドウが開きます。

このビューの バンドル ID は、Xcode の バンドル ID と 完全に一致している必要があります。 この詳細は、Xcode プロジェクトの次の場所にあります。

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Project > General > Identity: Bundle ID

リダイレクト URI と MSAL 構成が自動的に生成されます。 ダイアログ ウィンドウの下部にある [ 完了 ] を選択して完了します。 認証に他の設定は必要ありません。

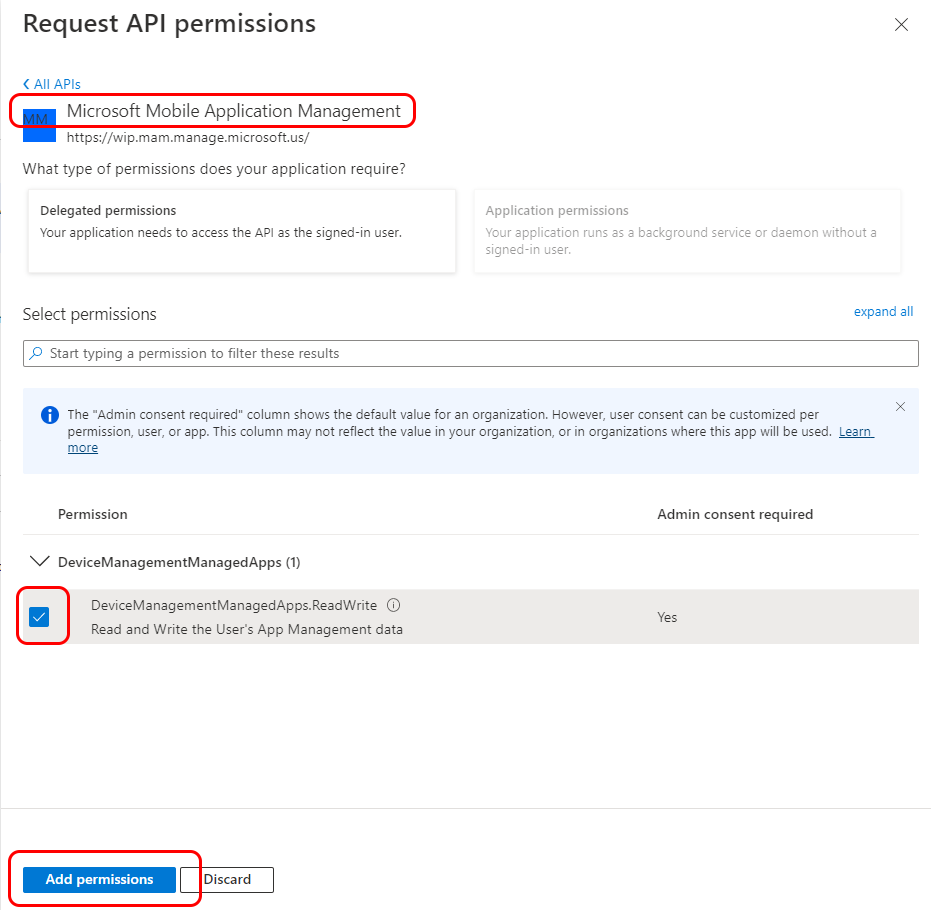

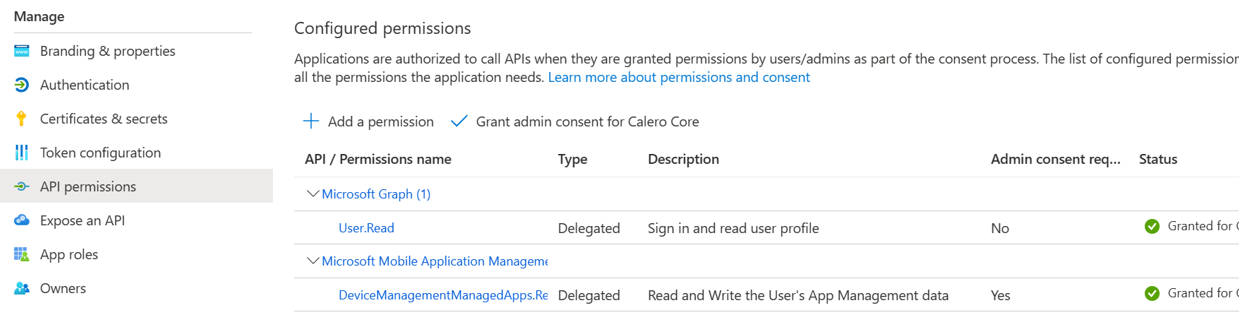

次に、アプリの登録を表示しているときに、[ API のアクセス許可 ] を選択し、[ + アクセス許可の追加] を選択します。 Microsoft Mobile Application Management と MicrosoftTunnel Gateway の API アクセス許可を追加します。

- [API のアクセス許可の要求] ページで、organizationで使用する API のタブを選択します。

- Microsoft Mobile Application Management を検索し、結果を選択し、チェック ボックスをオンにします。

-

[アクセス許可の追加] を選択します。

次に、2 番目のアクセス許可のプロセスを繰り返します。

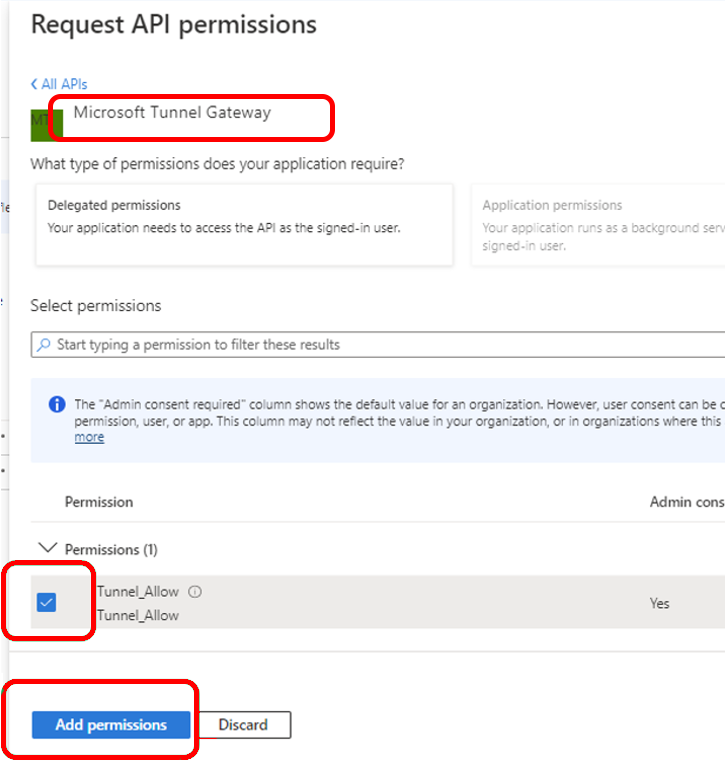

- [+ アクセス許可の追加] を選択し、[organizationで使用する API] タブに移動します。

- Microsoft Tunnel Gateway を検索し、結果を選択し、[Tunnel Allow]\(トンネル許可\) のチェック ボックスをオンにします。

-

[アクセス許可の追加] を選択します。

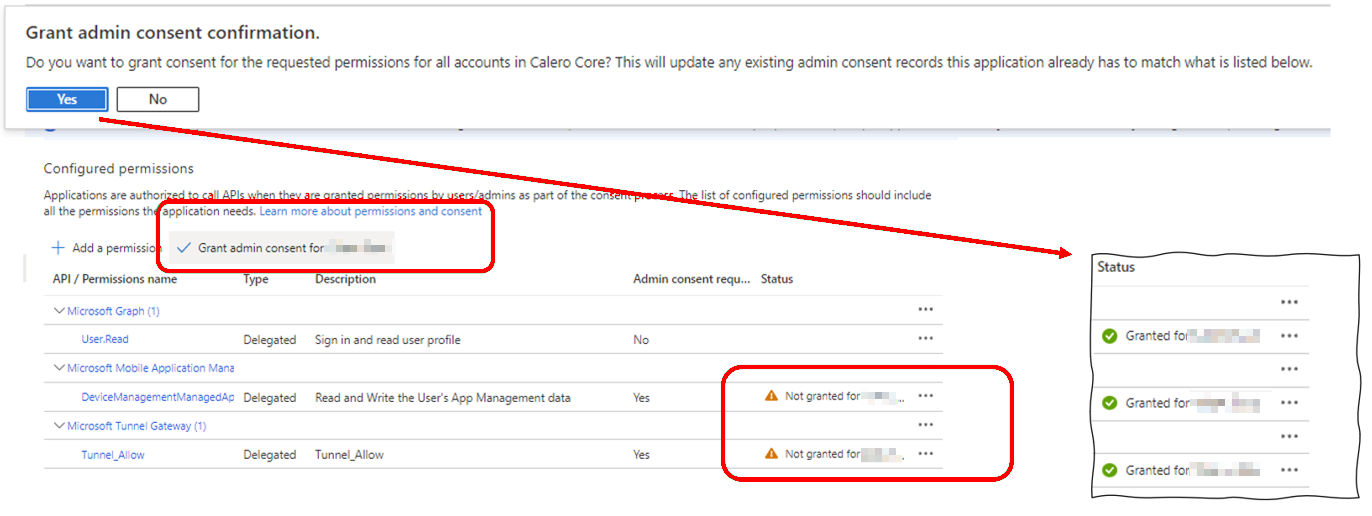

構成を完了するには、[ API のアクセス許可 ] ウィンドウに戻り、[ YOUR_TENANTの管理者の同意を付与する] を選択し、[ はい] を選択します。

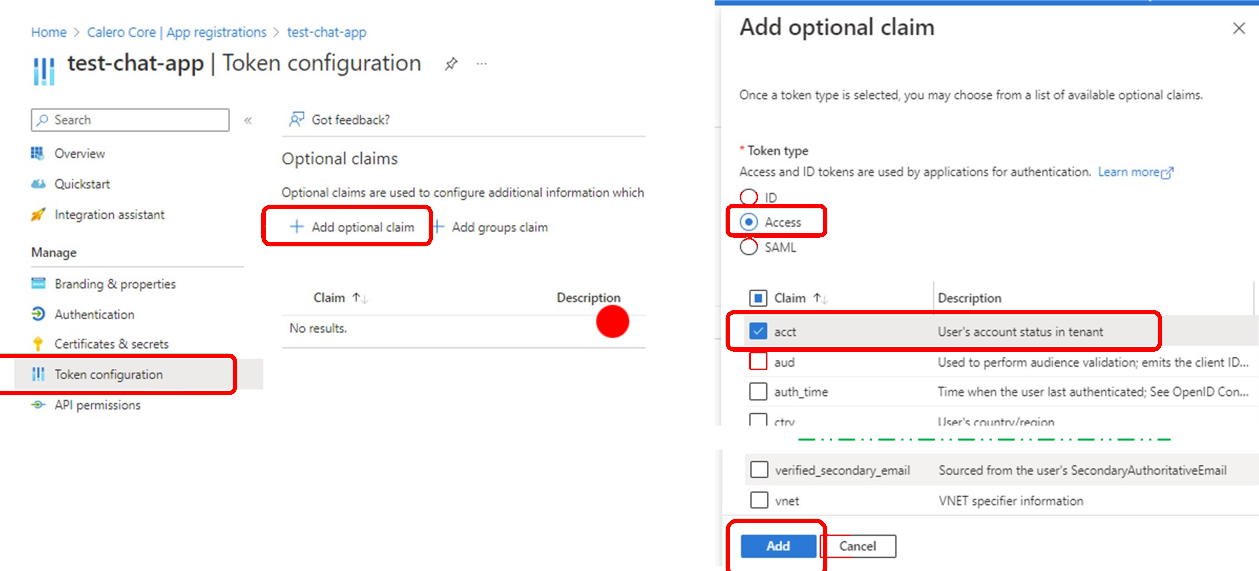

次に、アプリの登録を表示しているときに、[ トークンの構成] を選択し、[ + オプションの要求を追加] を選択します。 [ オプションの要求の追加] ページの [ トークンの種類 ] で [ アクセス] を選択し、[ 要求] で acct のチェック ボックスをオンにします。 MAM のトンネルでは、Microsoft Entra IDするユーザーを認証するために、この認証トークンが必要です。 [ 追加] を選択して、トークンの構成を完了します。

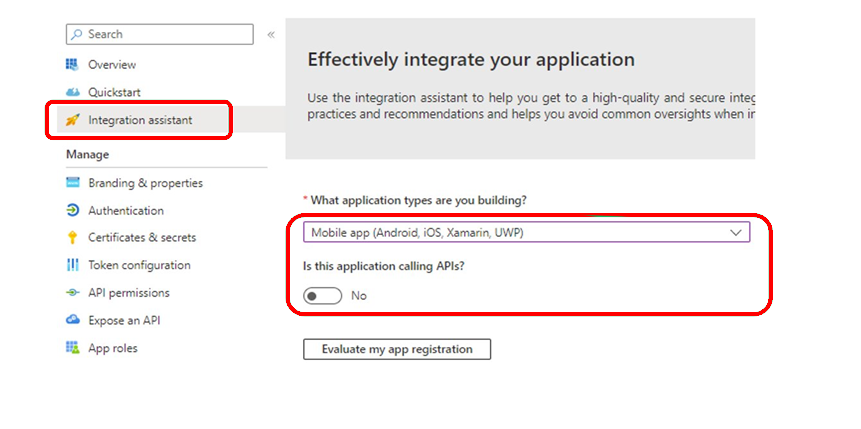

すべての設定が正常に適用されたことを確認するには、[統合アシスタント] を選択します。

- [ ビルドしているアプリケーションの種類 ] で、[ モバイル アプリ (Android、iOS、Xamarin、UWP)] を選択します。

- [このアプリケーションは API を呼び出していますか?] を [いいえ] に設定し、[アプリの登録の評価] を選択します。

結果には、[推奨される構成] と [推奨されていない構成] の両方の状態が [完了] と表示されます。

既存のアプリ登録を更新する

既にアプリの登録がある場合は、新しいアプリを作成する代わりに更新を選択できます。 次の設定を確認し、必要に応じて変更を加えます。

- アプリケーション ID と テナント ID

- 認証の構成

- API のアクセス許可

- トークンの構成

- 統合アシスタント

Microsoft Entra 管理センターで、[アプリケーション] を展開し、[アプリの登録] を選択します。 次に、確認して更新するアプリの登録を選択し、その [概要 ] ウィンドウを開きます。 アプリケーション (クライアント) ID とディレクトリ (テナント) ID の値を記録します。

これらの値は、Xcode アプリ プロジェクトの次の値と完全に一致している必要があります。

- info.plist > IntuneMAMSettings

- アプリケーション (クライアント) ID = ADALClientId

- ディレクトリ (テナント) ID = ADALAuthority

- info.plist > IntuneMAMSettings

[ 認証] を選択し、アプリ プラットフォームの種類を確認します。 iOS/macOS で、バンドル ID とリダイレクト URI が必要です。 リダイレクト URI は、

msauth.Your_Bundle_ID://authとして形成する必要があります。次に、[ 表示 ] を選択して 、バンドル ID と リダイレクト URI の詳細を表示します。 MSAL 構成が存在することを確認します。 そうでない場合は、「リソースにアクセスできるMicrosoft Entra アプリケーションとサービス プリンシパルを作成する」を参照してください。

前の手順と同様に、 バンドル ID と リダイレクト URI の値を Xcode アプリ プロジェクトのこれらの値と比較します。

- Project > General > Identity: Bundle ID

- info.plist > IntuneMAMSettings: ADALRedirectUri

また、アプリ プロジェクトの Xcode バンドル識別子がアプリ登録バンドル ID と一致することも確認します。

API のアクセス許可を確認して更新します。 Microsoft Graph と Microsoft Mobile Application Management のアクセス許可が既に設定されていることを確認します。

次に、 Microsoft Tunnel Gateway サービス プリンシパルのアクセス許可を追加します。

[ + アクセス許可の追加] を選択します。

[organizationで使用する API] タブを選択します

Microsoft Tunnel Gateway を検索し、それを選択して API のアクセス許可を要求します。

Microsoft Tunnel Gateway が一覧に表示されない場合は、プロビジョニングされていません。 プロビジョニングするには、「 条件付きアクセス ポリシーで Microsoft Tunnel VPN ゲートウェイを使用する」を参照してください。

Tunnel_Allowアクセス許可を選択し、[アクセス許可の追加] を選択して続行します。

次に、新しいアクセス許可に 対して管理者の同意 を付与します。

- [ YOUR_TENANT_NAMEに管理者の同意を付与する] を選択します。

- [ 管理者の同意の許可の確認 ] ダイアログで、[ はい] を選択します。

更新後、次の 3 つの API アクセス許可が表示され、状態は [YOUR_TENANT_NAMEに付与] になります。

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

[ トークンの構成 ] を選択して、設定を確認します。 [要求] には、トークンの種類が Access の acct の値が表示されます。

acct が存在しない場合は、[+省略可能な要求の追加] を選択して要求を追加します。

- [ トークンの種類] で、[ アクセス] を選択します。

- acct のチェック ボックスをオンにします。

- [ 追加] を 選択して構成を完了します。

[統合アシスタント] を選択して、アプリの登録を検証します。

- [ビルドするアプリケーションの種類] で [モバイル アプリ (Android、iOS、Xamarin、UWP)] を選択します。

- [このアプリケーションは API を呼び出していますか?] を [いいえ] に設定し、[アプリの登録の評価] を選択します。

結果には、[推奨される構成] と [推奨されていない構成] の両方の状態が [完了] と表示されます。

Xcode Line of Business アプリの統合

Xcode は、macOS 上で実行され、MAM iOS SDK の Tunnel とアプリの統合に使用される Apple 統合開発者環境です。

Xcode を使用して iOS アプリを正常に統合して iOS MAM 用 Microsoft Tunnel使用するための要件を次に示します。

- macOS - Xcode を実行するには

- Xcode 14.0 以降

- MAM-SDK – 最小バージョン: 16.1.1

- MSAL-SDK – 最小バージョン: 1.2.3

- MAM iOS SDK のトンネル(GitHub で利用可能)

SDK の統合に関するガイダンスについては、「 MAM iOS SDK 開発者ガイドのトンネル」を参照してください。

既知の問題

iOS 上の MAM 用トンネルの既知の問題または制限事項を次に示します。 MAM 用 Microsoft Tunnel iOS SDK に関する既知の問題については、「TUNNEL for MAM iOS SDK 開発者ガイド」を参照してください。

MDM トンネルの使用時に MAM トンネルがサポートされない

MDM Tunnel 構成を使用する代わりに、登録済みデバイスで MAM Tunnel を使用することを選択できます。 ただし、Microsoft Tunnel 設定を含む MAM と MDM の両方の Tunnel アプリ構成ポリシーを同じデバイスに展開することはサポートされていないため、クライアント ネットワークエラーが発生します。

たとえば、登録済みデバイスには、MAM トンネルを使用する Microsoft Edge のようなアプリを持つアプリを持つ必要はありません。アプリ構成ポリシー設定は、他のアプリでは MDM Tunnel 構成を使用します。

回避策: 登録済みデバイスで MAM Tunnel を使用するには、Defender for Endpoint iOS アプリに Microsoft Tunnel 設定が構成されたアプリ構成ポリシーがないことを確認します。

Firebase と TUNNEL for MAM iOS の統合

Firebase を統合するアプリで Microsoft Tunnel for iOS を使用する場合、Firebase を初期化する前にアプリが Tunnel への接続を確立していない場合、初期化の問題や予期しない動作が発生する可能性があります。

回避策: この問題を回避するには、Firebase を初期化する前に、アプリ ロジックが Tunnel への正常な接続の確立に優先順位を付けることを確認します。

Firebase の詳細については、「 https://firebase.google.com/」を参照してください。

新しく作成されたカスタム アプリが UX に表示されない

カスタム アプリ構成ポリシーを作成すると、新しく追加されたアプリが対象アプリの一覧や使用可能なカスタム アプリの一覧に表示されないことがあります。

回避策: この問題は、Intune管理センターを更新し、ポリシーに再度アクセスすることで解決できます。

- Intune管理センターで、[Apps>App Configuration Policies>Add] に移動します。

- カスタム アプリを選択し、iOS 用のバンドル ID またはパッケージ ID を追加し、フローを完了して、アプリ構成ポリシーを作成します。

- 基本設定を編集します。 新しく追加されたバンドル ID は、対象となるカスタム アプリの一覧に表示されます。

Microsoft Azure Authenticator アプリが MAM iOS 条件付きアクセスの Tunnel で動作しない

回避策: アクセス許可制御として多要素認証を必要とする Microsoft Tunnel Gateway の条件付きアクセス ポリシーがある場合は、基幹業務アプリケーション内の Microsoft Tunnel デリゲート クラスに "onTokenRequiredWithCallback" メソッドを実装する必要があります。

フェデレーション Microsoft Entra テナント

[アプリ構成] に [全般] 構成設定を作成して、顧客 STS (フェデレーション サーバー URL) を除外して、MAM-Tunnel 接続ログインの問題に対処します。

ユーザーが職場アカウントでサインインするときに、Edge ブラウザーで経験しました。 また、ユーザーが初めて LOB アプリにサインインしたときにも発生します。

回避策: "全般構成設定" を作成します。

key: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

注:

bypassedUrl には、フェデレーション STS エンドポイントが含まれている必要があります。

iOS/iPadOS で Edge を使用するときの制限事項

MAM のトンネルでは、次の機能はサポートされていません。

- Kerberos を使用したオンプレミス サイト。

- Edge を使用した Web サイトの証明書ベースの認証

回避策: なし。

ヒント

iOS 上の MAM 用トンネルでは、Microsoft Edge での NTLM 統合認証 Web サーバー サインインはサポートされますが、基幹業務 (LOB) アプリではサポートされません。 詳細については、「Intuneを使用して iOS と Android 上の Microsoft Edge を管理する」の「NTLM シングル サインオン サイトを管理する」を参照してください。