Microsoft Intune 用の Microsoft Tunnel

Microsoft Tunnel は、Linux 上のコンテナーで実行される Microsoft Intune 用の VPN ゲートウェイ ソリューションであり、先進認証と条件付きアクセスを使用して、iOS/iPadOS デバイスや Android Enterprise デバイスからオンプレミスのリソースへのアクセスを可能にします。

この記事では、Microsoft Tunnel のコアのしくみとそのアーキテクチャについて説明します。

Microsoft Tunnel を展開する準備が整ったら、Microsoft Tunnel の前提条件に関する記事を参照して、Microsoft Tunnel を構成します。

Microsoft Tunnel を展開したら、 Microsoft Tunnel for Mobile Application Management (MAM 用トンネル) を追加できます。 MAM 用トンネルは、Android または iOS を実行し、Microsoft Intuneに登録されていないデバイスをサポートするために Microsoft Tunnel VPN ゲートウェイを拡張します。 MAM のトンネルは、プラン 2 Microsoft Intune追加するか、アドオン ライセンスとしてMicrosoft Intune Suiteをテナントに追加するときに使用できます。

注:

Microsoft Tunnel では、連邦情報処理Standard (FIPS) 準拠のアルゴリズムは使用されません。

ヒント

Microsoft ダウンロード センターから Microsoft Tunnel Deployment Guide v2 をダウンロードします。

Microsoft Tunnel の概要

Microsoft Tunnel Gateway は、Linux サーバー上で実行されるコンテナーにインストールされます。 Linux サーバーは、オンプレミス環境の物理ボックス、またはオンプレミスまたはクラウドで実行されている仮想マシンのいずれかになります。 Tunnel を構成するには、microsoft Tunnel クライアント アプリとしてMicrosoft Defender for Endpointを展開し、VPN プロファイルを iOS および Android デバイスにIntuneします。 クライアント アプリと VPN プロファイルを使用すると、デバイスはトンネルを使用して企業リソースに接続できます。 トンネルがクラウドでホストされている場合は、Azure ExpressRoute などのソリューションを使用して、オンプレミス ネットワークをクラウドに拡張する必要があります。

Microsoft Intune管理センターでは、次の手順を実行します。

- Linux サーバーで実行する Microsoft Tunnel インストール スクリプトをダウンロードします。

- Microsoft Tunnel Gateway の IP アドレス、DNS サーバー、ポートなどの側面を構成します。

- トンネルの使用を指示する VPN プロファイルをデバイスに展開します。

- Microsoft Defender for Endpoint (Tunnel クライアント アプリ) をデバイスにデプロイします。

Defender for Endpoint アプリを通して、iOS/iPadOS および Android Enterprise デバイスは次のように処理されます。

- トンネルに対する認証には、Microsoft Entra IDを使用します。

- Active Directory フェデレーション サービス (AD FS) を使用して、トンネルへの認証を行います。

- 条件付きアクセス ポリシーに対して評価されます。 デバイスが準拠していない場合は、VPN サーバーまたはオンプレミス ネットワークにアクセスできません。

Microsoft Tunnel をサポートするために複数の Linux サーバーをインストールし、サーバーを "サイト" と呼ばれる論理グループにまとめることができます。 各サーバーは 1 つのサイトに参加できます。 サイト構成時に、デバイスからトンネルにアクセスするときに使用する接続ポイントを定義します。 サイトには、サイトを定義して割り当てる サーバー構成 が必要です。 そのサイトに追加する各サーバーにサーバー構成が適用されると、その他のサーバーの構成が簡素化されます。

デバイスにトンネルの使用を指示するには、Microsoft Tunnel の VPN ポリシーを作成して展開します。 このポリシーは、Microsoft Tunnel を接続の種類として使用するデバイス構成の VPN プロファイルです。

トンネルの VPN プロファイルの機能には、次のようなものがあります。

- エンド ユーザーに表示される VPN 接続のフレンドリ名。

- VPN クライアントの接続先サイト。

- VPN プロファイルをどのアプリに対して使用するか、およびそれを常時オンにするかどうかを定義する、アプリごとの VPN 構成。 常時オンの場合、VPN は自動的に接続し、定義したアプリにのみ使用されます。 アプリが定義されていない場合、常時オン接続によって、デバイスからのすべてのネットワーク トラフィックに対してトンネル アクセスが提供されます。

- アプリごとの VPN と TunnelOnly モードをサポートするように構成Microsoft Defender for Endpointが True に設定されている iOS デバイスの場合、ユーザーは Tunnel を使用するためにデバイスでMicrosoft Defenderを開いたりサインインしたりする必要はありません。 代わりに、ユーザーがデバイス上のポータル サイトまたはアクセスに有効なトークンを持つ多要素認証を使用する他のアプリにサインインすると、アプリごとのトンネル VPN が自動的に使用されます。 TunnelOnly モードは iOS/iPadOS でサポートされており、Defender 機能を無効にし、Tunnel 機能のみを残します。

- ユーザーが VPN を起動して [接続] を選択したときの、トンネルへの手動接続。

- 特定の FQDN または IP アドレスに対する条件が満たされたときに VPN の使用を許可するオンデマンド VPN 規則。 (iOS/iPadOS)

- プロキシのサポート (iOS/iPadOS、Android 10 以降)

サーバー構成は次のとおりです。

- IP アドレスの範囲 – Microsoft Tunnel に接続するデバイスに割り当てられる IP アドレス。

- DNS サーバー – デバイスがサーバーに接続するときに使用する必要がある DNS サーバー。

- DNS サフィックス検索。

- 分割トンネリング規則 – 含めるルートと除外するルート間で共有される最大 500 個の規則。 たとえば、300 個の包含規則を作成した場合は、除外規則は 200 個のみ持つことができます。

- ポート – Microsoft Tunnel Gateway でリッスンされるポート。

サイト構成は次のとおりです。

- パブリック IP アドレスまたは FQDN。これは、トンネルを使用するデバイスの接続ポイントです。 このアドレスには、個々のサーバー、または負荷分散サーバーの IP または FQDN を指定できます。

- サイト内の各サーバーに適用されるサーバー構成。

Linux サーバーにトンネル ソフトウェアをインストールするときに、サーバーをサイトに割り当てます。 このインストールで、管理センター内からダウンロードできるスクリプトを使用します。 スクリプトを開始すると、その動作を環境に合わせて構成するように求められます。これには、サーバーが参加するサイトの指定が含まれます。

Microsoft Tunnel を使用するには、デバイスが Microsoft Defender for Endpoint アプリをインストールする必要があります。 適用できるアプリを iOS/iPadOS または Android アプリ ストアから取得し、ユーザーに展開します。

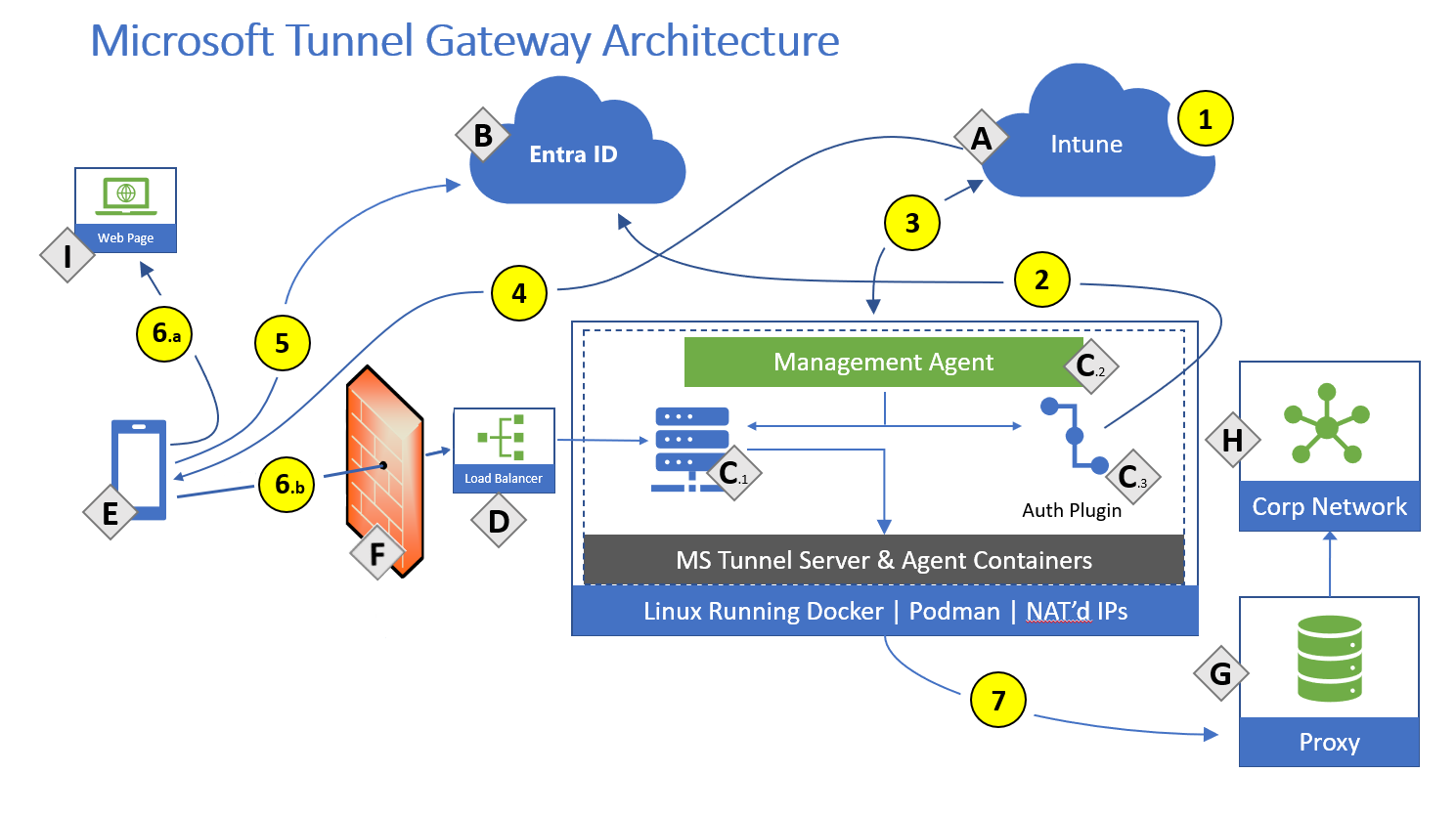

アーキテクチャ

Microsoft Tunnel Gateway は、Linux サーバー上で実行されるコンテナー内で実行されます。

コンポーネント:

- A – Microsoft Intune。

- B- Microsoft Entra ID。

-

C – Podman または Docker CE を持つ Linux サーバー (Podman または Docker が必要なバージョンの詳細については、Linux サーバーの要件を参照してください)

- C.1 - Microsoft Tunnel Gateway。

- C.2 – 管理エージェント。

- C.3 – 認証プラグイン – 認証プラグイン。Microsoft Entraで認証されます。

- D – ロード バランサーを表す、Microsoft Tunnel のパブリック IP または FQDN。

- E – モバイル デバイス管理 (MDM) 登録済みデバイス、またはモバイル アプリケーション管理用の Tunnel を使用した登録されていないモバイル デバイス。

- F – ファイアウォール

- G – 内部プロキシ サーバー (オプション)。

- H – 企業ネットワーク。

- I – 公開インターネット。

操作:

- 1 - Intune 管理者が "サーバー構成" と "サイト" を構成し、サーバー構成がサイトに関連付けられます。

- 2 - Intune管理者が Microsoft Tunnel Gateway をインストールし、認証プラグインが microsoft Tunnel Gateway をMicrosoft Entraで認証します。 Microsoft Tunnel Gateway サーバーがサイトに割り当てられます。

- 3 - 管理エージェントが Intune と通信することで、サーバー構成ポリシーが取得され、テレメトリ ログが Intune に送信されます。

- 4 - Intune 管理者が VPN プロファイルと Defender アプリを作成し、デバイスに展開します。

- 5 - デバイスがMicrosoft Entraに対して認証します。 条件付きアクセス ポリシーが評価されます。

-

6 - 分割トンネルの場合:

- 6.a - 一部のトラフィックは、公開インターネットに直接送信されます。

- 6.b - 一部のトラフィックは、Tunnel のパブリック IP アドレスに送信されます。 VPN チャネルでは、ポート 443 経由で TCP、TLS、UDP、DTLS が使用されます。 このトラフィックでは、受信と送信 のファイアウォール ポート を開く必要があります。

- 7 - Tunnel は、トラフィックを (オプションの) 内部プロキシまたは企業ネットワークにルートします。 IT 管理者は、Tunnel ゲートウェイ サーバーの内部インターフェイスからのトラフィックが、社内リソース (IP アドレスの範囲とポート) に正常にルートできることを確認する必要があります。

注:

Tunnel Gateway は、クライアントと共に 2 つのチャネルを維持します。 制御チャネルは、TCP と TLS を介して確立されます。 これは、バックアップ データ チャネルとしても機能します。 次に、メイン データ チャネルとして機能する DTLS (Datagram TLS、UDP 経由の TLS の実装) を使用して UDP チャネルを確立します。 UDP チャネルの確立に失敗した場合、または一時的に使用できない場合は、TCP/TLS 経由のバックアップ チャネルが使用されます。 既定では、ポート 443 は TCP と UDP の両方に使用されますが、これは Intune Server 構成 - サーバー ポート 設定を使用してカスタマイズできます。 既定のポート (443) を変更する場合は、受信ファイアウォール規則がカスタム ポートに合うように調整されていることを確認します。

割り当て済みのクライアント IP アドレス (Tunnel の Server 構成のIP アドレスの範囲設定) は、ネットワーク上の他のデバイスには表示されません。 Microsoft Tunnel Gateway では、ポート アドレス変換 (PAT) が使用されます。 PAT は、サーバー構成からの複数のプライベート IP アドレスがポートを使用して単一の IP (多対 1) にマップされるネットワーク アドレス変換 (NAT) の一種です。 クライアント トラフィックには、Linux サーバー ホストのソース IP アドレスが含まれます。

中断と検査:

多くのエンタープライズ ネットワークでは、プロキシ サーバー、ファイアウォール、SSL の中断と検査、詳細なパケット検査、データ損失防止システムなどのテクノロジを使用して、インターネット トラフィックにネットワーク セキュリティを強化しています。 これらのテクノロジは、一般的なインターネット要求の重要なリスク軽減を行いますが、Microsoft Tunnel ゲートウェイと Intune サービスのエンドポイントに適用すると、パフォーマンス、スケーラビリティ、エンドユーザー エクスペリエンスの品質が大幅に落ちることがあります。

次の情報は、中断と検査がサポートされていない場所の概要を示しています。 参照先は、前のセクションのアーキテクチャ ダイアグラムです。

中断と検査は、次の領域ではサポートされていません:

- Tunnel Gateway では、SSL の中断と検査、TLS の中断と検査、またはクライアント接続のディープ パケット検査はサポートされていません。

- Tunnel Gateway に入るクライアント セッションを終了して検査するファイアウォール、プロキシ、ロード バランサー、またはテクノロジの使用はサポートされておらず、クライアント接続が失敗します。 (アーキテクチャ ダイアグラム F、 D、および C を参照してください)。

- Tunnel Gateway がインターネット アクセスに送信プロキシを使用する場合、プロキシ サーバーは中断と検査を実行できません。 これは、Tunnel Gateway Management Agent がIntuneに接続するときに TLS 相互認証を使用するためです (アーキテクチャ図の 3 を参照してください)。 プロキシ サーバーで中断と検査が有効になっている場合、プロキシ サーバーを管理するネットワーク管理者は、Tunnel ゲートウェイ サーバーの IP アドレスと完全修飾ドメイン名 (FQDN) をこれらの Intune エンドポイントの承認リストに追加する必要があります。

追加の詳細:

条件付きアクセスは、VPN クライアント内で実行され、Microsoft Tunnel Gateway クラウド アプリに基づいています。 非準拠デバイスは、Microsoft Entra IDからアクセス トークンを受信せず、VPN サーバーにアクセスできません。 Microsoft Tunnel で条件付きアクセスを使用する方法の詳細については、「Microsoft Tunnel での条件付きアクセスの使用」を参照してください。

管理エージェントは、Azure アプリ ID/シークレット キーを使用してMicrosoft Entra IDに対して承認されます。