Microsoft Entra Connect を使用して AD FS を管理およびカスタマイズする

この記事では、Microsoft Entra Connect を使用して、Active Directory フェデレーション サービス (AD FS) を管理およびカスタマイズする方法について説明します。

また、AD FS ファームの完全な構成のために実行が必要になることがある、その他の一般的な AD FS タスクについても説明します。 次の表に、該当するタスクのリストを示します。

| タスク | 説明 |

|---|---|

| AD FS の管理 | |

| 信頼を修復する | Microsoft 365 とのフェデレーション信頼を修復する方法について説明します。 |

| 代替サインイン ID を使用して Microsoft Entra ID とフェデレーションする | 代替サインイン ID を使用して、フェデレーションを構成する方法について説明します。 |

| AD FS サーバーを追加する | 追加の AD FS サーバーで AD FS ファームを拡張する方法について説明します。 |

| AD FS Web アプリケーション プロキシ (WAP) サーバーを追加する | 追加の WAP サーバーで AD FS ファームを拡張する方法について説明します。 |

| フェデレーション ドメインを追加します | フェデレーション ドメインを追加する方法について説明します。 |

| TLS/SSL 証明書を更新する | AD FS ファームの TLS/SSL 証明書を更新する方法について説明します。 |

| AD FS のカスタマイズ | |

| カスタムの会社のロゴまたはイラストを追加する | 会社のロゴとイラストを使用して、AD FS サインイン ページをカスタマイズする方法について説明します。 |

| サインインの説明を追加する | サインイン ページの説明を追加する方法について説明します。 |

| AD FS の要求規則を変更する | さまざまなフェデレーション シナリオ向けに AD FS 要求を変更する方法について説明します。 |

AD FS の管理

Microsoft Entra Connect では、Microsoft Entra Connect ウィザードを使用することで、ユーザーの介入を最小限に抑えてさまざまな AD FS 関連のタスクを実行できます。 ウィザードを実行した Microsoft Entra Connect のインストールが完了した後で、その他のタスクを実行するためにウィザードをもう一度実行できます。

重要

AD FS または PingFederate とのフェデレーションを構成する場合は、グローバル管理者ロールを持つアカウントか、ハイブリッド ID 管理者 と ドメイン名管理者 ロールを持つアカウントが必要であることに注意してください。 フェデレーションに関連する構成には、ハイブリッド ID 管理者 に現在はないが、ドメイン名管理者 ロールにあるアクセス権が必要です。

信頼を修復する

Microsoft Entra Connect を使用して、現在の AD FS と Microsoft Entra ID の信頼の正常性を確認してから、信頼を修復するための適切なアクションを実行できます。 Microsoft Entra ID と AD FS の信頼を修復するには、次の操作を実行します。

タスクのリストから [Repair Microsoft Entra ID and ADFS Trust] (Microsoft Entra ID と ADFS の信頼を修復します) を選択します。

![Microsoft Entra ID と AD FS の信頼を修復するための [その他のタスク] ページのスクリーンショット。](media/how-to-connect-fed-management/repairadtrust1.png)

[Microsoft Entra ID への接続] ページで、Microsoft Entra ID のハイブリッド ID 管理者の資格情報を入力し、[次へ] を選択します。

![[Microsoft Entra ID に接続] ページのスクリーンショット。サンプルの資格情報が入力されています。](media/how-to-connect-fed-management/repairadtrust2.png)

[リモート アクセスの資格情報] ページで、ドメイン管理者の資格情報を入力します。

![[リモート アクセスの資格情報] ページのスクリーンショット。サンプルのドメイン管理者資格情報が入力されています。](media/how-to-connect-fed-management/repairadtrust3.png)

[次へ] を選択します。

Microsoft Entra Connect によって証明書の正常性が確認され、問題がある場合はその問題が表示されます。

![現在の証明書の状態を表示する [証明書] ページのスクリーンショット。](media/how-to-connect-fed-management/repairadtrust4.png)

[構成の準備完了] ページに、信頼を修復するために実行されるアクションの一覧が表示されます。

![[構成の準備完了] ページのスクリーンショット。実行するアクションの一覧を確認できます。](media/how-to-connect-fed-management/repairadtrust5.png)

[インストール] を選択して信頼を修復します。

Note

Microsoft Entra Connect は、自己署名されている証明書に対してのみ修復などのアクションを実行できます。 サード パーティの証明書を Microsoft Entra Connect で修復することはできません。

alternateID を使用して Microsoft Entra ID とフェデレーションする

オンプレミスのユーザー プリンシパル名 (UPN) とクラウドのユーザー プリンシパル名は同じにすることをお勧めします。 オンプレミスの UPN でルーティング不可能なドメイン (Contoso.local など) を使用している場合や、ローカル アプリケーションの依存関係のために変更できない場合は、代替サインイン ID を設定するようにお勧めします。 代替サインイン ID を使用すると、ユーザーが UPN 以外の属性 (メール アドレスなど) でサインインできるようになるサインイン エクスペリエンスを構成できます。

Microsoft Entra Connect で選択した UPN が、Active Directory の userPrincipalName 属性の既定値になります。 その他の属性を UPN に選択した場合に、AD FS を使用してフェデレートしていると、Microsoft Entra Connect は代替サインイン ID 用に AD FS を構成します。

次の図に、UPN に別の属性を選択している例を示します。

![UPN に別の属性を選択する場合の [Microsoft Entra サインイン構成] ページを示すスクリーンショット。](media/how-to-connect-fed-management/attributeselection.png)

AD FS 用の代替サインイン ID の構成は、次の 2 つの主な手順で成立します。

適切な発行要求セットを構成する: Microsoft Entra ID 証明書利用者信頼の発行要求規則は、ユーザーの代替 ID として選択した UserPrincipalName 属性を使用するように変更します。

AD FS 構成で代替サインイン ID を有効にする: AD FS の構成は、代替 ID を使用して AD FS が適切なフォレスト内でユーザーを検索できるように更新します。 この構成は、Windows Server 2012 R2 (KB2919355) 以降で動作する AD FS に対応しています。 AD FS サーバーが 2012 R2 である場合は、Microsoft Entra Connect が必要な KB が存在するかどうかを確認します。 次の図に示すように、KB が検出されない場合は構成の完了後に警告が表示されます。

![[構成の完了] ページのスクリーンショット。Windows Server 2012 R2 の KB が欠落していることの警告が表示されています。](media/how-to-connect-fed-management/kbwarning.png)

KB が欠落している場合は、必要な KB2919355 をインストールすることで構成を修正できます。 その後、信頼を修復する際の手順を実行してください。

Note

alternateID の詳細と手動で構成する手順については、「代替サインイン ID を構成する」を参照してください。

AD FS サーバーを追加する

Note

AD FS サーバーを追加する場合、Microsoft Entra Connect は PFX 証明書を要求します。 そのため、この操作を実行できるのは、Microsoft Entra Connect を使用して AD FS ファームを構成した場合のみです。

[追加のフェデレーション サーバーをデプロイします] を選択し、[次へ] を選択します。

![追加のフェデレーション サーバーを展開するための [その他のタスク] ペインのスクリーンショット。](media/how-to-connect-fed-management/addnewadfsserver1.png)

[Microsoft Entra ID への接続] ページで、Microsoft Entra ID のハイブリッド ID 管理者の資格情報を入力し、[次へ] を選択します。

![[Microsoft Entra ID に接続] ページのスクリーンショット。サンプルの資格情報が入力されています。](media/how-to-connect-fed-management/addnewadfsserver2.png)

ドメイン管理者の資格情報を入力します。

![[Microsoft Entra ID に接続] ページのスクリーンショット。サンプルの資格情報が入力されています。](media/how-to-connect-fed-management/addnewadfsserver3.png)

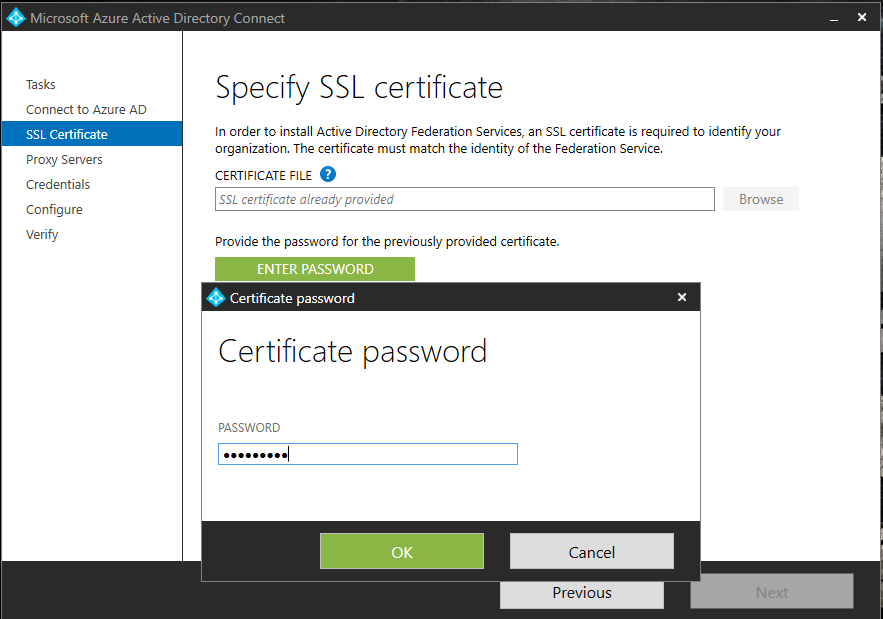

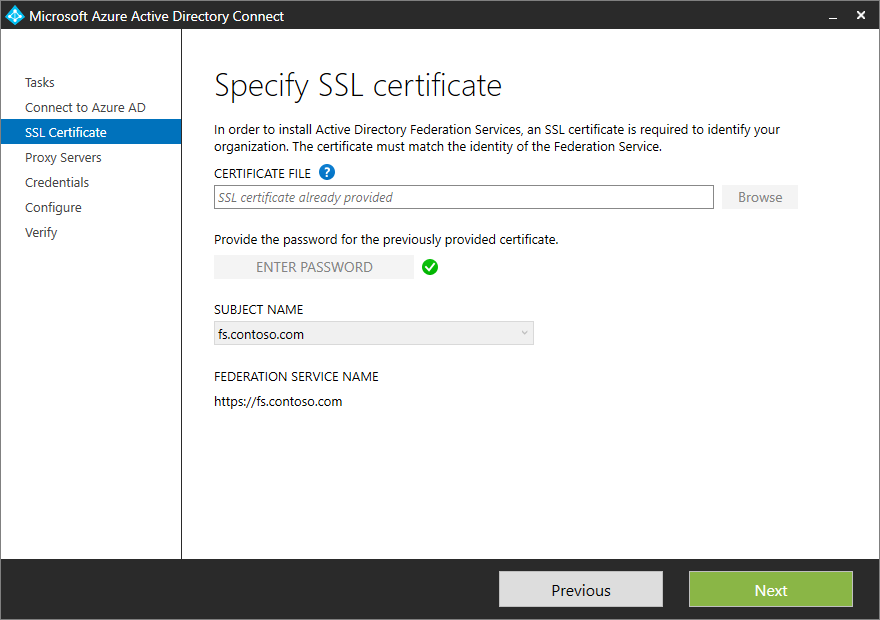

Microsoft Entra Connect は、PFX ファイルのパスワードを入力するように求めます。このパスワードは、Microsoft Entra Connect で新しい AD FS ファームを構成しているときに指定したものです。 [パスワードの入力] を選択して、PFX ファイルのパスワードを入力します。

![[ドメイン管理者の資格情報] ページのスクリーンショット。資格情報の例が入力されています。](media/how-to-connect-fed-management/addnewadfsserver4.png)

![PFX ファイルのパスワードが入力された後の [SSL 証明書の指定] ページのスクリーンショット。](media/how-to-connect-fed-management/addnewadfsserver5.png)

[AD FS サーバー] ページで、AD FS ファームに追加するサーバーの名前または IP アドレスを入力します。

![[AD FS サーバー] ページを示すスクリーンショット。](media/how-to-connect-fed-management/addnewadfsserver6.png)

[次へ] を選択して、最後の [構成] ページの入力を続けます。

Microsoft Entra Connect による AD FS ファームへのサーバーの追加が完了すると、接続を確認するためのオプションが利用できるようになります。

![[構成の準備完了] ページのスクリーンショット。[インストール] の選択後に完了するアクションのリストが示されています。](media/how-to-connect-fed-management/addnewadfsserver7.png)

![[インストールの完了] ページを示すスクリーンショット。](media/how-to-connect-fed-management/addnewadfsserver8.png)

AD FS WAP サーバーを追加する

Note

Web アプリケーション プロキシ サーバーを追加する場合、Microsoft Entra Connect は PFX 証明書を求めます。 そのため、この操作を実行できるのは、Microsoft Entra Connect を使用して AD FS ファームを構成した後のみです。

利用可能なタスクの一覧から [Web アプリケーション プロキシのデプロイ] を選択します。

![[Web アプリケーション プロキシのデプロイ]](media/how-to-connect-fed-management/wapserver1.png)

Azure ハイブリッド ID 管理者の資格情報を指定します。

![[Microsoft Entra ID に接続] ページのスクリーンショット。サンプルのユーザー名とパスワードが入力されています。](media/how-to-connect-fed-management/wapserver2.png)

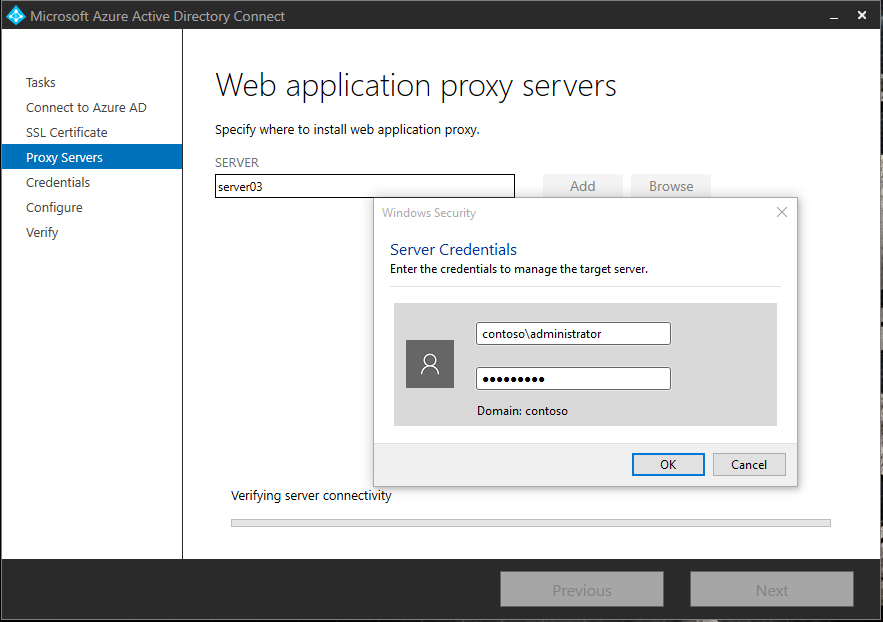

[SSL 証明書の指定] ページで、Microsoft Entra Connect で AD FS ファームを構成したときに指定した PFX ファイルのパスワードを入力します。

WAP サーバーとして追加するサーバーを追加します。 WAP サーバーがドメインに参加していない場合もあるため、追加するサーバーの管理資格情報を入力するよう求められます。

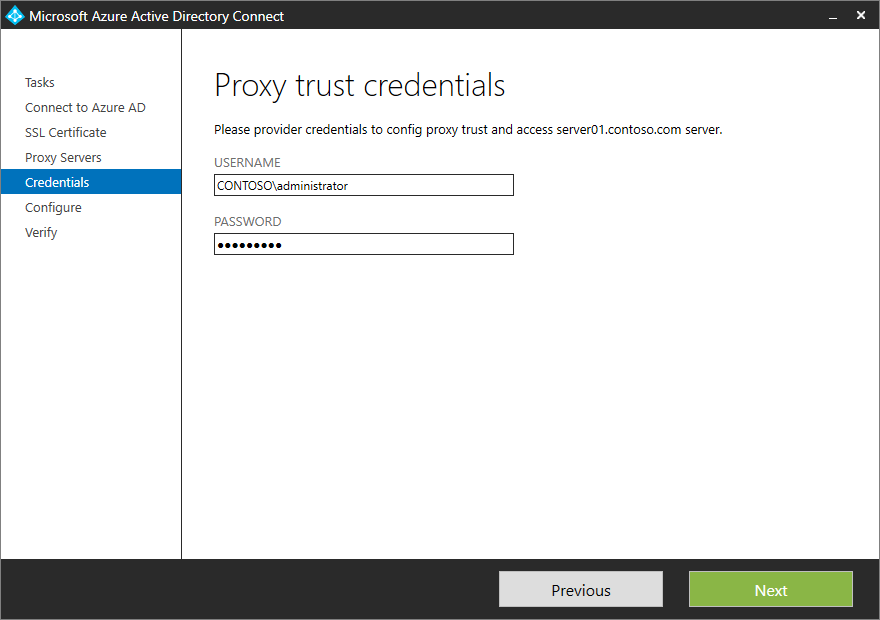

[プロキシ信頼資格情報] ページで、プロキシ信頼を構成して AD FS ファームのプライマリ サーバーにアクセスするために管理資格情報を入力します。

[構成の準備完了] ページに、実行されるアクションの一覧が表示されます。

![[構成の準備完了] ページのスクリーンショット。実行するアクションの一覧を確認できます。](media/how-to-connect-fed-management/wapserver7.png)

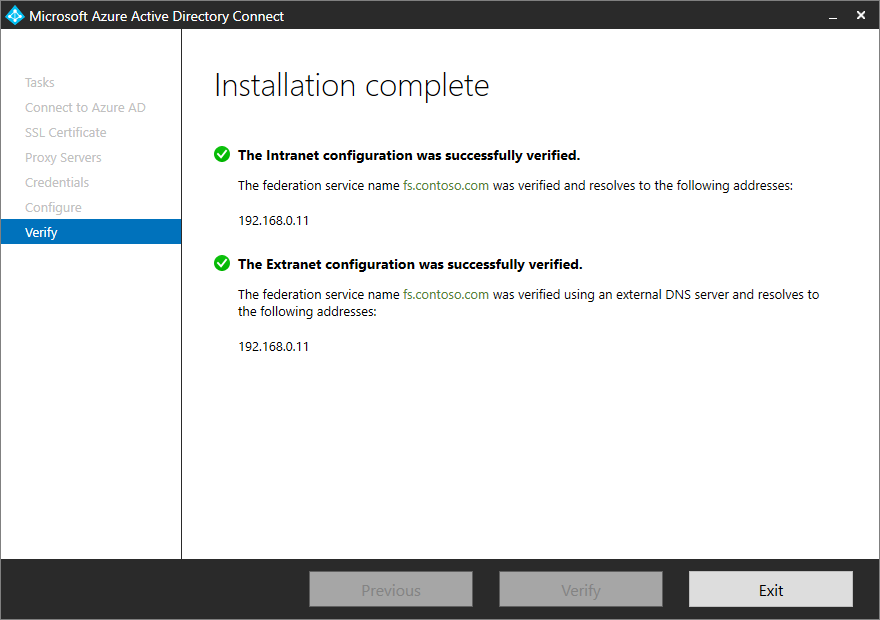

[インストール] を選択して構成を完了します。 構成が完了すると、サーバーへの接続を確認するためのオプションが表示されます。 [確認] を選択して接続を確認します。

フェデレーション ドメインを追加する

Microsoft Entra Connect を使用して、Microsoft Entra ID とフェデレーションするドメインを簡単に追加できます。 Microsoft Entra Connect によりフェデレーション用のドメインが追加され、Microsoft Entra ID とのフェデレーションを設定したドメインが複数ある場合に発行者を正しく反映するように要求規則が変更されます。

フェデレーション ドメインを追加する場合は、[Microsoft Entra ドメインを追加します] を選択します。

![[Microsoft Entra ドメインを追加します] を選択するための [その他のタスク] ペインのスクリーンショット。](media/how-to-connect-fed-management/additionaldomain1.png)

ウィザードの次のページで、Microsoft Entra ID のハイブリッド管理者資格情報を入力します。

![[Microsoft Entra ドメインを追加します] を選択するための [その他のタスク] ペインを表示するスクリーンショット。](media/how-to-connect-fed-management/additionaldomain2.png)

[リモート アクセスの資格情報] ページで、ドメイン管理者の資格情報を入力します。

![[Microsoft Entra ドメインを追加します] を選択するための [その他のタスク] ペインを表示するスクリーンショット。](media/how-to-connect-fed-management/additionaldomain3.png)

次のページに、オンプレミスのディレクトリとのフェデレーションに使用できる Microsoft Entra ドメインの一覧が表示されます。 一覧からドメインを選択します。

![[その他のタスク] ペインのスクリーンショット。Microsoft Entra ドメインを追加する方法を示しています。](media/how-to-connect-fed-management/additionaldomain4.png)

ドメインを選択すると、ウィザードは、これから実行するアクションと、構成の影響について通知します。 Microsoft Entra ID でまだ検証していないドメインを選択すると、ウィザードによってドメインの検証が支援されることがあります。 詳細については、「Microsoft Entra ID にカスタム ドメイン名を追加する」を参照してください。

[次へ] を選択します。

[構成の準備完了] ページに、Microsoft Entra Connect によって実行されるアクションのリストが表示されます。

![[その他のタスク] ペインのスクリーンショット。Microsoft Entra ドメインを追加する方法を示しています。](media/how-to-connect-fed-management/additionaldomain5.png)

[インストール] を選択して構成を完了します。

Note

追加したフェデレーション ドメインのユーザーは、Microsoft Entra ID にサインインする前に同期されている必要があります。

AD FS のカスタマイズ

次の各セクションでは、AD FS サインイン ページをカスタマイズする場合に必要になる可能性のある一般的なタスクについて詳しく説明します。

カスタムの会社のロゴまたはイラストを追加する

サインイン ページに表示される会社のロゴを変更するには、次の PowerShell コマンドレットと構文を使用します。

Note

ロゴのサイズについては、260 x 35、96 dpi、ファイル サイズ 10 KB 以下が推奨されます。

Set-AdfsWebTheme -TargetName default -Logo @{path="c:\Contoso\logo.PNG"}

Note

TargetName パラメーターは必須です。 AD FS と共にリリースされている既定のテーマの名前は Default です。

サインインの説明を追加する

サインイン ページに ページの説明を追加するには、次の PowerShell コマンドレットと構文を使用します。

Set-AdfsGlobalWebContent -SignInPageDescriptionText "<p>Sign-in to Contoso requires device registration. Select <A href='http://fs1.contoso.com/deviceregistration/'>here</A> for more information.</p>"

AD FS の要求規則を変更する

AD FS では、カスタム要求規則の作成に使用できる、機能豊富な要求言語がサポートされています。 詳細については、「 要求規則言語の役割」を参照してください。

以下のセクションでは、Microsoft Entra ID と AD FS のフェデレーションに関連するいくつかのシナリオ向けにカスタム規則を作成する方法について説明します。

属性内に値が存在することを条件とする不変 ID

Microsoft Entra Connect では、オブジェクトが Microsoft Entra ID に同期されるときにソース アンカーとして使用される属性を指定できます。 カスタム属性の値が空でない場合は、不変 ID 要求を発行するように求めることができます。

たとえば、ms-ds-consistencyguid をソース アンカーの属性として選択し、その属性に対応する値が含まれている場合は、ImmutableID を ms-ds-consistencyguid として発行するとします。 属性に対応する値が存在しない場合は、objectGuid を不変 ID として発行します。 以下のセクションで説明する方法により、カスタム要求規則のセットを作成することができます。

規則 1: 属性を照会する

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> add(store = "Active Directory", types = ("http://contoso.com/ws/2016/02/identity/claims/objectguid", "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"), query = "; objectGuid,ms-ds-consistencyguid;{0}", param = c.Value);

この規則では、Active Directory のユーザーの ms-ds-consistencyguid と objectGuid の値を照会します。 ストア名を、AD FS デプロイの適切なストア名に変更します。 また、objectGuid と ms-ds-consistencyguid の定義に従って、要求の種類をフェデレーションに適した要求の種類に変更します。

さらに、add ではなく issue を使用することで、エンティティの発行を追加せずに、値を中間値として使用できます。 その要求は、不変 ID として使用する値を確定してから、後の規則内で発行します。

規則 2: ユーザーの ms-ds-consistencyguid が存在するかどうかを確認する

NOT EXISTS([Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"])

=> add(Type = "urn:anandmsft:tmp/idflag", Value = "useguid");

この規則では、ユーザーの idflag が設定されていない場合は、useguid に設定される ms-ds-consistencyguid という一時フラグを定義します。 この背後には、AD FS では空の要求が許可されないというロジックがあります。 規則 1 で要求 http://contoso.com/ws/2016/02/identity/claims/objectguid と http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid を追加すると、ユーザーに値が設定されている場合にのみ msdsconsistencyguid 要求になります。 値が設定されていない場合、AD FS によって空の値を持つことになると判断され、すぐに削除されます。 すべてのオブジェクトは objectGuidを持つため、規則 1 が実行された後には、常に要求が存在することになります。

規則 3: ms-ds-consistencyguid が存在する場合にそれを不変 ID として発行する

c:[Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c.Value);

この規則は、暗黙的な Exist 確認です。 要求の値が存在する場合は、その値を不変 ID として発行します。 前の例では、 nameidentifier 要求を使用しています。 この要求は、現在の環境の不変 ID に合わせて適切な種類の要求に変更する必要があります。

規則 4: ms-ds-consistencyGuid が存在しない場合は objectGuid を不変 ID として発行する

c1:[Type == "urn:anandmsft:tmp/idflag", Value =~ "useguid"]

&& c2:[Type == "http://contoso.com/ws/2016/02/identity/claims/objectguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c2.Value);

この規則では、単に一時フラグの idflag を確認します。 このフラグの値に基づき、要求を発行するかどうかを決定します。

Note

これらの規則の順序は重要です。

サブドメイン UPN を使用した SSO

新しいフェデレーション ドメインの追加に関するセクションで説明しているように、Microsoft Entra Connect を使用して、フェデレーション対象の複数のドメインを追加できます。 Microsoft Entra Connect バージョン 1.1.553.0 以降では、issuerID に応じた正しい要求規則が自動的に作成されます。 Microsoft Entra Connect バージョン 1.1.553.0 以降を使用できない場合は、Microsoft Entra ID 証明書利用者の信頼に対して適切な要求規則を生成および設定するために、Microsoft Entra RPT Claim Rules ツールを使用するようにお勧めします。

次のステップ

ユーザー サインイン オプションの詳細を確認します。