代替ログイン ID を構成する

代替ログイン ID とは

ほとんどのシナリオでは、ユーザーは自分の UPN (ユーザー プリンシパル名) を使用してアカウントにログインします。 ただし、環境によっては、企業のポリシーやオンプレミスの基幹業務アプリケーションの依存関係が原因で、ユーザーは他の形式のサインインを使用している場合があります。

注意

Microsoft の推奨するベスト プラクティスは、UPN とプライマリ SMTP アドレスを一致させることです。 この記事では、UPN を一致させるよう修復できないごく一部のお客様に対処します。

たとえば、サインインにメール ID を使用できるが、それが UPN とは異なる場合があります。 これは、UPN がルーティング不可であるシナリオで特に一般的です。 UPN jdoe@contoso.local とメール アドレス jdoe@contoso.com を持つ Jane Doe というユーザーについて考えてみましょう。 Jane は、サインインにメール ID を常に使用しているため、UPN を認識すらしていない可能性があります。 UPN の代わりとなる他のサインイン方法の使用が代替 ID を構成します。 UPN の作成方法の詳細については、「Microsoft Entra の UserPrincipalName の事前設定」を参照してください。

Active Directory フェデレーション サービス (AD FS) を使用すると、AD FS を使用するフェデレーション アプリケーションは代替 ID を使用してサインインできます。 これにより管理者は、既定の UPN の代替をサインインに使用するよう指定できます。 AD FS では、Active Directory Domain Services (AD DS) で受け入れられるあらゆる形式のユーザー識別子の使用が既にサポートされています。 代替 ID 用に構成されている場合、AD FS では、ユーザーは、メール ID など、構成されている代替 ID 値を使用してサインインできます。 代替 ID を使用すると、オンプレミスの UPN を変更することなく Office 365 のような SaaS プロバイダーを採用できます。 また、コンシューマーによってプロビジョニングされた ID を使用して基幹業務サービス アプリケーションをサポートすることもできます。

Microsoft Entra ID の代替 ID

次のシナリオでは、組織は代替 ID を使用する必要がある場合があります。

- オンプレミスのドメイン名がルーティング不可 (

contoso.localなど) で、その結果として既定のユーザー プリンシパル名がルーティング不可 (jdoe@contoso.local) です。 ローカル アプリケーションの依存関係や会社のポリシーにより、既存の UPN は変更できません。 Microsoft Entra ID と Office 365 では、Microsoft Entra ディレクトリに関連付けられているすべてのドメイン サフィックスが完全にインターネット ルーティング可能である必要があります。 - オンプレミスの UPN がユーザーのメール アドレスと同じではなく、Office 365 にサインインするためにユーザーはメール アドレスを使用しており、組織の制約によって UPN は使用できません。 前述のシナリオでは、AD FS で代替 ID を使用すると、ユーザーはオンプレミスの UPN を変更することなく Microsoft Entra ID にサインインできます。

代替ログオン ID を構成する

Microsoft Entra Connect の使用 Microsoft Entra Connect を使用して、環境の代替ログオン ID を構成することをお勧めします。

- Microsoft Entra Connect の新しい構成については、「Microsoft Entra ID への接続」で、代替 ID と AD FS ファームの構成方法に関する詳細な手順を参照してください。

- 既存の Microsoft Entra Connect のインストールについては、「ユーザーのサインイン方法の変更」で、サインイン方法を AD FS に変更する方法に関する手順を参照してください。

AD FS 環境に関する詳細が提供されると、Microsoft Entra Connect は、AD FS 上に適切な KB があるかどうかを自動的に確認し、Microsoft Entra フェデレーション信頼に必要なすべての適切な要求ルールを含め、代替 ID 用に AD FS を構成します。 ウィザード外部で代替 ID を構成するために必要な追加手順はありません。

Note

マイクロソフトでは、Microsoft Entra Connect を使用して代替ログオン ID を構成することをお勧めしています。

代替 ID を手動で構成する

代替ログイン ID を構成するには、次のタスクを実行する必要があります。

代替ログイン ID を有効にするように AD FS 要求プロバイダー信頼を構成する

Windows Server 2012 R2 を使用している場合は、すべての AD FS サーバーに KB2919355 がインストールされていることを確認してください。 これは、Windows Update Services を使用して取得することも、直接ダウンロードすることもできます。

ファーム内のいずれかのフェデレーション サーバーで次の PowerShell コマンドレットを実行して、AD FS 構成を更新します (WID ファームがある場合は、ファーム内のプライマリ AD FS サーバーでこのコマンドを実行する必要があります)。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID は、ログインに使用する属性の LDAP 名です。

LookupForests は、ユーザーが属するフォレスト DNS の一覧です。

代替ログイン ID 機能を有効にするには、-AlternateLoginID と -LookupForests の両方のパラメーターを null 以外の有効な値で構成する必要があります。

次の例では、contoso.com と fabrikam.com フォレスト内にアカウントを持つユーザーが自分の "mail" 属性を使用して AD FS 対応アプリケーションにログインできるように、代替ログイン ID 機能を有効にします。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- この機能を無効にするには、両方のパラメーターの値を null に設定します。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

代替 ID を使用したハイブリッド先進認証

重要

以下は、AD FS に対してのみテストされており、サードパーティの ID プロバイダーに対してはされていません。

Exchange と Skype for Business

Exchange と Skype for Business で代替ログイン ID を使用している場合、ユーザー エクスペリエンスは、HMA を使用しているかどうかによって異なります。

注意

最良のエンドユーザー エクスペリエンスを実現するには、ハイブリッド先進認証を使用することをお勧めします。

詳細については、ハイブリッド先進認証の概要に関する記事を参照してください。

Exchange と Skype for Business の前提条件

代替 ID で SSO を実現するための前提条件は次のとおりです。

- Exchange Online で先進認証が有効になっている必要があります。

- Skype for Business (SFB) Online で先進認証が有効になっている必要があります。

- Exchange On-premises で先進認証が有効になっている必要があります。 すべての Exchange サーバー上に Exchange 2013 CU19 または Exchange 2016 CU18 以上が必要です。 環境に Exchange 2010 が含まれていないこと。

- Skype for Business (SFB) オンプレミスで先進認証が有効になっている必要があります。

- 先進認証が有効になっている Exchange と Skype のクライアントを使用する必要があります。 すべてのサーバーで SFB Server 2015 CU5 が実行されている必要があります。

- 先進認証対応の Skype for Business クライアント

- iOS、Android、Windows Phone

- SFB 2016 (MA は既定でオンになりますが、無効化されていないことを確認してください。)

- SFB 2013 (MA は既定でオフになるため、MA がオンにされていることを確認してください。)

- SFB Mac デスクトップ

- 先進認証対応であり、AltID レジストリ キーがサポートされている Exchange クライアント

- Office Pro Plus 2016 のみ

サポートされている Office のバージョン

代替 ID を使用した SSO 用にディレクトリを構成

代替 ID を使用する場合、これらの追加構成が完了していないと、認証のための追加プロンプトが表示されることがあります。 代替 ID を使用した場合のユーザー エクスペリエンスへの考えられる影響に関する記事を参照してください。

次の追加構成を行うことで、ユーザー エクスペリエンスが大幅に向上し、組織内の代替 ID ユーザーに対する認証プロンプトをほぼゼロにできます。

手順 1: Office の必要なバージョンに更新する

Office バージョン 1712 (ビルド番号 8827.2148) 以上では、代替 ID シナリオを処理するように認証ロジックが更新されています。 新しいロジックを利用するには、クライアント コンピューターを Office バージョン 1712 (ビルド番号 8827.2148) 以上に更新する必要があります。

手順 2: Windows の必要なバージョンに更新する

Windows バージョン 1709 以上では、代替 ID シナリオを処理するように認証ロジックが更新されています。 新しいロジックを利用するには、クライアント コンピューターを Windows バージョン 1709 以上に更新する必要があります。

手順 3: グループ ポリシーを使用して影響を受けるユーザーのレジストリを構成する

Office アプリケーションは、代替 ID 環境を識別するために、ディレクトリ管理者によってプッシュされた情報に依存しています。 Office アプリケーションが追加のプロンプトを表示せずに代替 ID を使用するユーザーを認証できるように、次のレジストリ キーを構成する必要があります。

| 追加するレジストリ キー | レジストリ キーのデータ名、型、および値 | Windows 7/8 | Windows 10 | 説明 |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

必須 | 必須 | このレジストリ キーの値は、組織のテナント内にある検証済みカスタム ドメイン名です。 たとえば、Contoso corp では、Contoso.com がテナント Contoso.onmicrosoft.com の検証済みカスタム ドメイン名の 1 つである場合、このレジストリ キーに Contoso.com の値を指定できます。 |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

Outlook 2016 ProPlus の場合に必要 | Outlook 2016 ProPlus の場合に必要 | このレジストリ キーの値を 1 または 0 に設定して、改善された代替 ID 認証ロジックを使用するべきかどうかを Outlook アプリケーションに示します。 |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts | * REG_DWORD 1 |

必須 | 必須 | このレジストリ キーを使用して、インターネット設定で STS を信頼済みゾーンとして設定できます。 標準的な AD FS の展開では、AD FS 名前空間 を Internet Explorer のローカル イントラネット ゾーンに追加することが推奨されます。 |

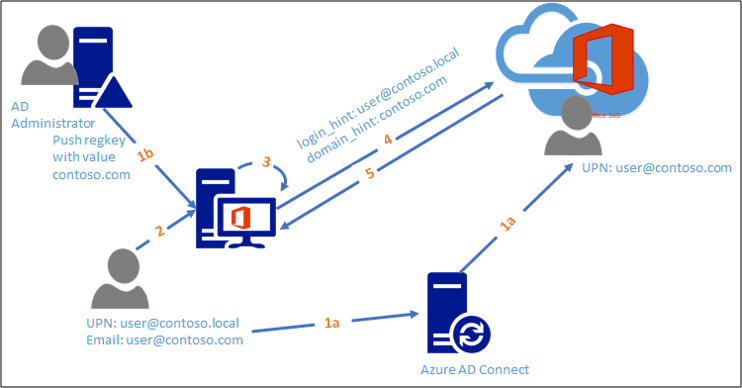

追加構成後の新しい認証フロー

- a: ユーザーが代替 ID を使用して Microsoft Entra ID にプロビジョニングされます

b: ディレクトリ管理者は、必要なレジストリ キー設定を、影響を受けるクライアント マシンにプッシュします - ユーザーがローカル コンピューターで認証を行い、Office アプリケーションを開きます

- Office アプリケーションがローカル セッションの資格情報を受け取ります

- Office アプリケーションでは、管理者によってプッシュされたドメイン ヒントとローカル認証情報を使用して、Microsoft Entra ID に対して認証を行います

- Microsoft Entra ID では、正しいフェデレーション領域にダイレクトし、トークンを発行することによってユーザーを正常に認証します

追加構成後のアプリケーションとユーザー エクスペリエンス

Exchange と Skype for Business 以外のクライアント

| Client | サポートに関する声明 | 注釈 |

|---|---|---|

| Microsoft Teams | サポート | |

| OneDrive for Business | サポートされています。クライアント側レジストリ キーが推奨されます | 代替 ID が構成されている場合は、オンプレミスの UPN が検証フィールドに事前設定されているのを確認できます。 これは、使用されている代替 ID に変更する必要があります。 こちらの記事に記載されているクライアント側レジストリ キーを使用することをお勧めします: Office 2013 and Lync 2013 periodically prompt for credentials to SharePoint Online, OneDrive, and Lync Online (Office 2013 と Lync 2013 では、SharePoint Online、OneDrive、および Lync Online に対して定期的に資格情報の入力が要求される)。 |

| OneDrive for Business モバイル クライアント | サポート | |

| Office 365 Pro Plus のライセンス認証ページ | サポートされています。クライアント側レジストリ キーが推奨されます | 代替 ID が構成されている場合は、オンプレミスの UPN が検証フィールドに事前設定されているのを確認できます。 これは、使用されている代替 ID に変更する必要があります。 こちらの記事に記載されているクライアント側レジストリ キーを使用することをお勧めします: Office 2013 and Lync 2013 periodically prompt for credentials to SharePoint Online, OneDrive, and Lync Online (Office 2013 と Lync 2013 では、SharePoint Online、OneDrive、および Lync Online に対して定期的に資格情報の入力が要求される)。 |

Exchange と Skype for Business のクライアント

| Client | サポートに関する声明 - HMA を使用する | サポートに関する声明 - HMA を使用しない |

|---|---|---|

| Outlook | サポートされています。追加のプロンプトはありません | サポートされています Exchange Online に対する先進認証: サポートされています Exchange Online に対する通常の認証: サポートされていますが、次の注意点があります。 |

| ハイブリッド パブリック フォルダー | サポートされています。追加のプロンプトはありません。 | Exchange Online の先進認証: サポートされています Exchange Online の通常の認証: サポートされていません |

| クロスプレミス委任 | ハイブリッド展開で委任されたメールボックスのアクセス許可をサポートするように Exchange を構成することに関する記事を参照してください。 | ハイブリッド展開で委任されたメールボックスのアクセス許可をサポートするように Exchange を構成することに関する記事を参照してください。 |

| アーカイブ メールボックスへのアクセス (オンプレミスのメールボックス - クラウド内のアーカイブ) | サポートされています。追加のプロンプトはありません | サポートされています。アーカイブにアクセスするときに資格情報を要求する追加のプロンプトがユーザーに表示されます。プロンプトが表示されたら代替 ID を入力する必要があります。 |

| Outlook Web Access | サポート | サポート |

| Android、IOS、Windows Phone 向け Outlook モバイル アプリ | サポート | サポート |

| Skype for Business/ Lync | サポートされています。追加のプロンプトはありません | サポートされています (注記がある場合を除く) が、ユーザーの混乱を招く可能性があります。 モバイル クライアントでは、代替 ID がサポートされるのは、SIP アドレス = メール アドレス = 代替 ID の場合のみです。 ユーザーは、Skype for Business デスクトップ クライアントに 2 回サインインする必要がある場合があります。まずオンプレミスの UPN を使用し、次に代替 ID を使用します。 ("サインイン アドレス" が、実際には SIP アドレスであることに注意してください。これは、"ユーザー名" と同じでない可能性がありますが、多くの場合同じです)。 最初にユーザー名の入力を求められたら、代替 ID または SIP アドレスが誤って事前設定されていたとしても、ユーザーは UPN を入力する必要があります。 ユーザーが UPN でサインインをクリックすると、ユーザー名のプロンプトが再び表示され、今度は UPN が事前設定されています。 次に、ユーザーはこれを代替 ID に置き換え、[サインイン] をクリックし、サインイン プロセスを完了する必要があります。 モバイル クライアントで、ユーザーは、UPN 形式ではなく SAM 形式 (domain\username) を使用して、[詳細設定] ページでオンプレミス ユーザー ID を入力する必要があります。 サインインに成功した後、Skype for Business または Lync で、"Exchange で資格情報が必要です" というメッセージが表示される場合は、メールボックスがある場所に有効な資格情報を入力する必要があります。 メールボックスがクラウド内にある場合は、代替 ID を入力する必要があります。 メールボックスがオンプレミスにある場合は、オンプレミスの UPN を入力する必要があります。 |

追加情報と考慮事項

Microsoft Entra ID には、"代替ログイン ID" に関連するさまざまな機能が備わっています。

- この記事で説明されているフェデレーション1 ID インフラストラクチャ環境に対する、AD FS 代替ログイン ID の構成機能。

- フェデレーション1、または (この記事で一部説明されている) マネージド2 ID インフラストラクチャ環境に対して、Microsoft Entra ユーザー名 (userPrincipalName) として使用するオンプレミス属性を定義する Microsoft Entra Connect 同期の構成。

- マネージド2 ID インフラストラクチャ環境に対する、代替ログイン ID としてメール アドレスを使用して Microsoft Entra ID にログインする機能。

この記事で説明されている代替ログイン ID 機能は、フェデレーション1 ID インフラストラクチャ環境に対して使用できます。 これは、次のシナリオではサポートされません。

- Microsoft Entra ID で検証できないルーティング不可ドメイン (Contoso.local など) を使用する AlternateLoginID 属性。

- AD FS が展開されていないマネージド環境。 Microsoft Entra Connect 同期に関するドキュメント、または「代替ログイン ID としてメール アドレスを使用して Microsoft Entra ID にサインインする」ドキュメントを参照してください。 マネージド2 ID インフラストラクチャ環境で Microsoft Entra Connect 同期構成を調整する場合、この記事の「追加構成後のアプリケーションとユーザー エクスペリエンス」セクションは、引き続き適用できる可能性がありますが、AD FS はマネージド2 ID インフラストラクチャ環境にデプロイされていないため、特定の AD FS 構成は適用できなくなります。

有効にした場合、代替ログイン ID 機能は、AD FS でサポートされているすべてのユーザー名/パスワード認証プロトコル (SAML-P、WS-Fed、WS-Trust、OAuth) でのユーザー名/パスワード認証でのみ使用できます。

Windows 統合認証 (WIA) が実行されている場合 (たとえば、ユーザーが、ドメインに参加しているコンピューター上の企業アプリケーションにイントラネットからアクセスしようとし、AD FS 管理者がイントラネットに WIA を使用するように認証ポリシーを構成している場合) は、UPN が認証に使用されます。 代替ログイン ID 機能について証明書利用者の要求規則を構成している場合は、それらの規則が WIA のケースでも有効になるようにする必要があります。

代替ログイン ID 機能を有効にした場合は、AD FS でサポートされているユーザー アカウント フォレストごとに少なくとも 1 つのグローバル カタログ サーバーに AD FS サーバーからアクセスできる必要があります。 ユーザー アカウント フォレストのグローバル カタログ サーバーにアクセスできない場合、AD FS では再び UPN が使用されます。 既定では、すべてのドメイン コントローラーはグローバル カタログ サーバーです。

有効にした場合、構成されているすべてのユーザー アカウント フォレストで同じ代替ログイン ID 値が指定された複数のユーザー オブジェクトが AD FS サーバーによって検出されると、ログインは失敗します。

代替ログイン ID 機能が有効になっている場合、AD FS は、まず代替ログイン ID を使用してエンド ユーザーの認証を試みます。そして、代替ログイン ID で識別できるアカウントが見つからないと、再び UPN を使用します。 UPN ログインを引き続きサポートする場合は、代替ログイン ID と UPN の間に競合がないことを確認する必要があります。 たとえば、あるユーザーのメール属性を別のユーザーの UPN を使用して設定すると、別のユーザーは自分の UPN を使用してサインインできません。

管理者によって構成されているフォレストの 1 つがダウンしている場合、AD FS は、構成されている他のフォレストで代替ログイン ID を持つユーザー アカウントの検索を続けます。 検索したフォレスト全体で一意のユーザー オブジェクトが AD FS サーバーによって検出されると、ユーザーは正常にログインします。

追加で AD FS サインイン ページをカスタマイズして、代替ログイン ID に関するヒントをエンド ユーザーに与えることもできます。 これを行うには、カスタマイズされたサインイン ページの説明を追加する (詳細については、「AD FS サインインページのカスタマイズ」を参照してください) か、username (ユーザー名) フィールドの上の "Sign in with organizational account" (組織アカウントを使用してサインインする) 文字列をカスタマイズします (詳細については、AD FS サインイン ページの高度なカスタマイズに関する記事を参照してください)。

代替ログイン ID 値を含む新しい要求の種類は http:schemas.microsoft.com/ws/2013/11/alternateloginid です。

1フェデレーション ID インフラストラクチャ環境は、AD FS やその他のサードパーティ IDP などの ID プロバイダーが使用される環境を表します。

2 マネージド ID インフラストラクチャ環境は、パスワード ハッシュ同期 (PHS) またはパススルー認証 (PTA) のいずれかを使用して Microsoft Entra ID が ID プロバイダーとしてデプロイされている環境を表します。

イベントおよびパフォーマンス カウンター

代替ログイン ID が有効になっているときの AD FS サーバーのパフォーマンスを測定するために、次のパフォーマンス カウンターが追加されました。

代替ログイン ID 認証数: 代替ログイン ID を使用して実行された認証の数

代替ログイン ID 認証数/秒: 代替ログイン ID を使用して実行された 1 秒あたりの認証の数

代替ログイン ID の平均検索待機時間: 管理者が代替ログイン ID 用に構成しているフォレスト全体での検索の平均検索待機時間

次に示すのは、さまざまなエラー ケースと、それに対応するユーザーのサインイン エクスペリエンスに対する影響、および AD FS によってログに記録されるイベントです。

| エラー ケース | サインイン エクスペリエンスへの影響 | Event |

|---|---|---|

| ユーザー オブジェクトの SAMAccountName の値を取得できない | ログインの失敗 | Event ID 364 with exception message MSIS8012: Unable to find samAccountName for the user: '{0}'. (イベント ID 364、例外メッセージ MSIS8012: ユーザー '{0}' の samAccountName が見つかりません。) |

| CanonicalName 属性にアクセスできない | ログインの失敗 | Event ID 364 with exception message MSIS8013: CanonicalName: '{0}' of the user:'{1}' is in bad format. (イベント ID 364、例外メッセージ MSIS8013: ユーザー: '{1}' の CanonicalName: '{0}' の形式が正しくありません。) |

| 1 つのフォレストで複数のユーザー オブジェクトが検出される | ログインの失敗 | Event ID 364 with exception message MSIS8015: Found multiple user accounts with identity '{0}' in forest '{1}' with identities: {2} (イベント ID 364、例外メッセージ MSIS8015: フォレスト '{1}' で ID '{0}' を持つ複数のユーザー アカウントが検出されました。ID: {2}) |

| 複数のフォレストで複数のユーザー オブジェクトが検出される | ログインの失敗 | Event ID 364 with exception message MSIS8014: Found multiple user accounts with identity '{0}' in forests: {1} (イベント ID 364、例外メッセージ MSIS8014: フォレスト {1} で ID '{0}' を持つ複数のユーザー アカウントが検出されました) |